【攻防世界】功夫再高也怕菜刀

涉及流量分析

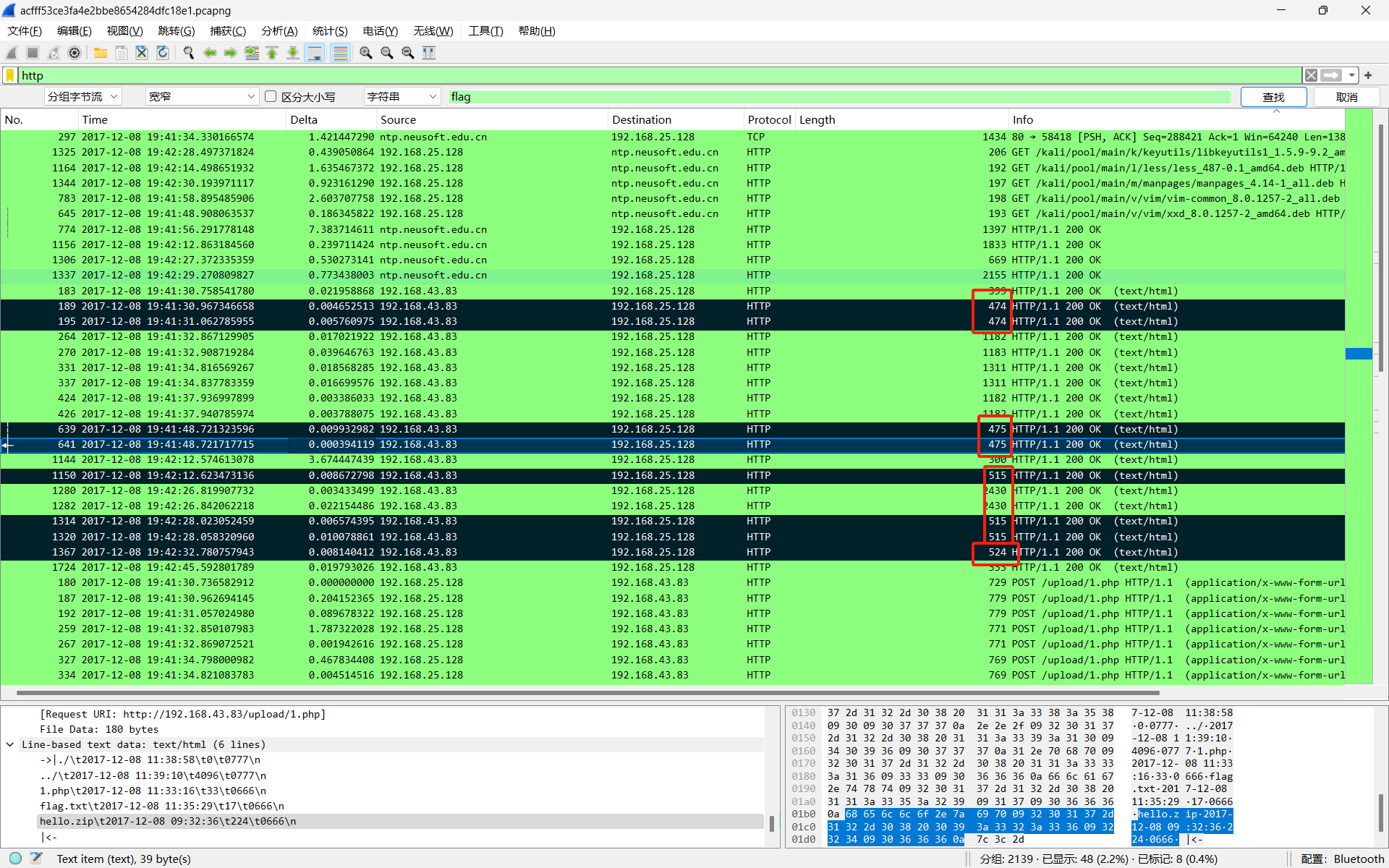

Ctrl+F在wireshark内进行分组字节流字符串搜索:flag,追踪tcp流,重点研究如下四个分组

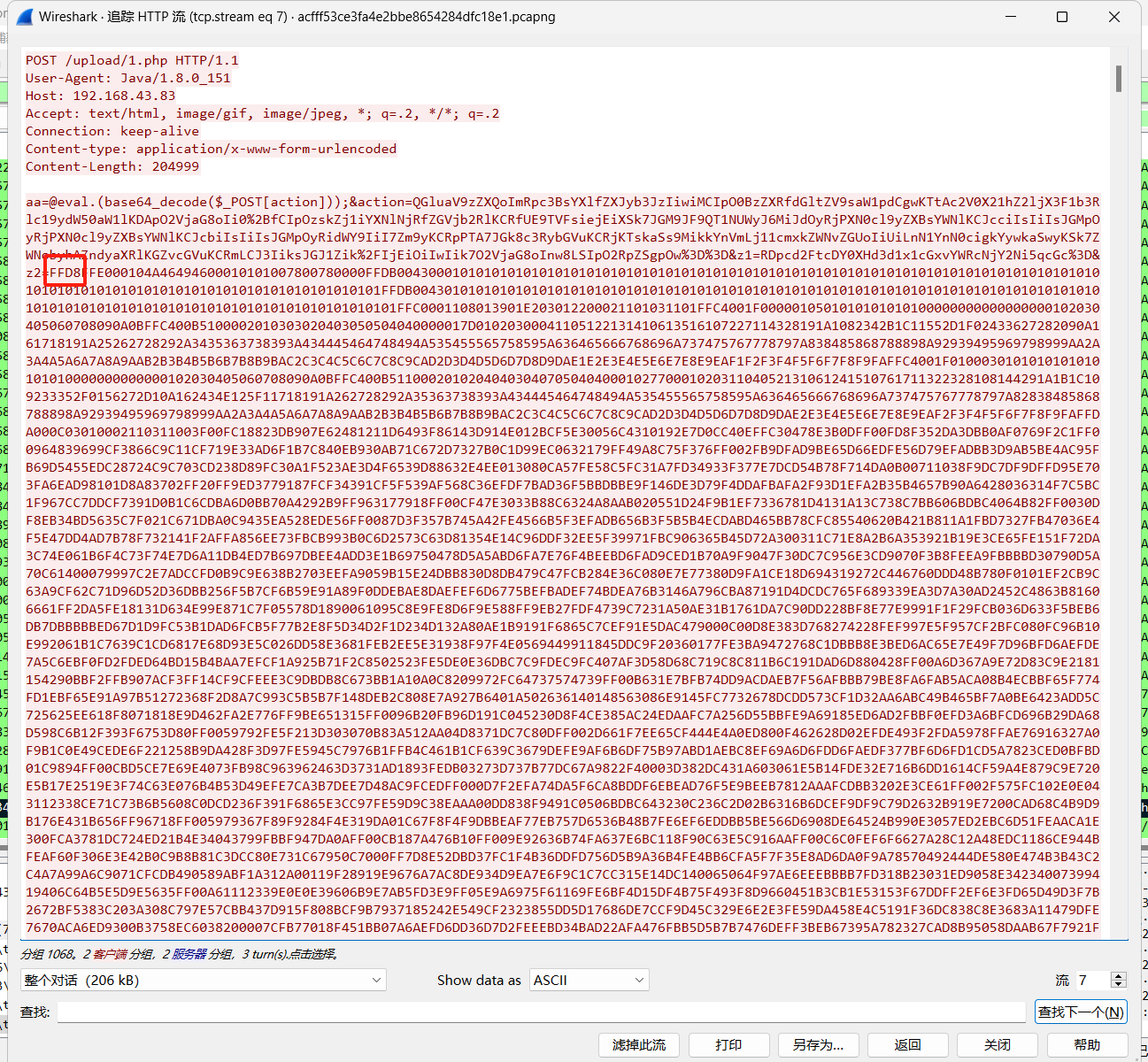

发现515号分组中客户机发出了一张具有jpg文件格式的数据

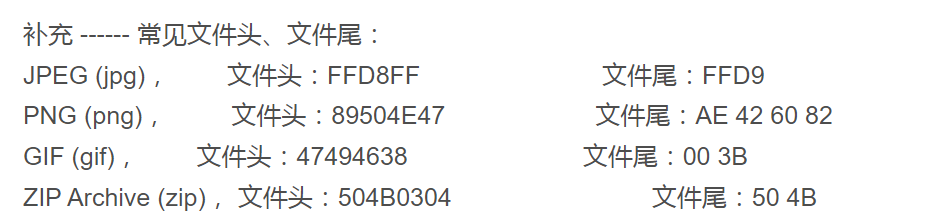

jpg:开头FFD8FF,结尾FFD9

复制内容到101Editor进行十六进制编辑,得到一串密码

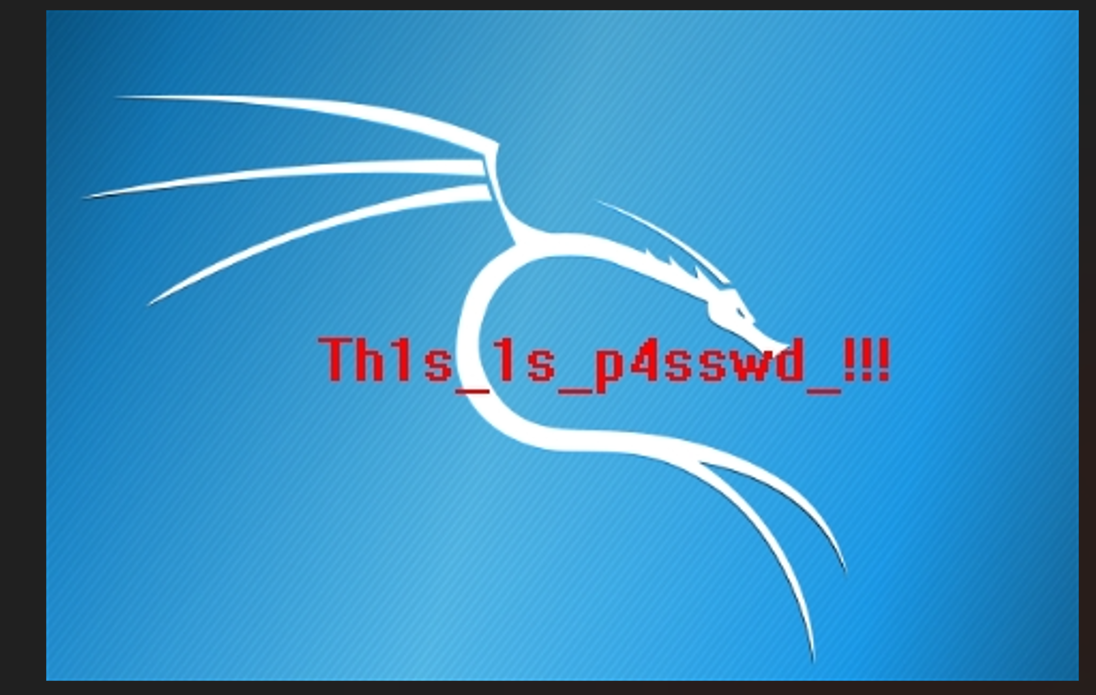

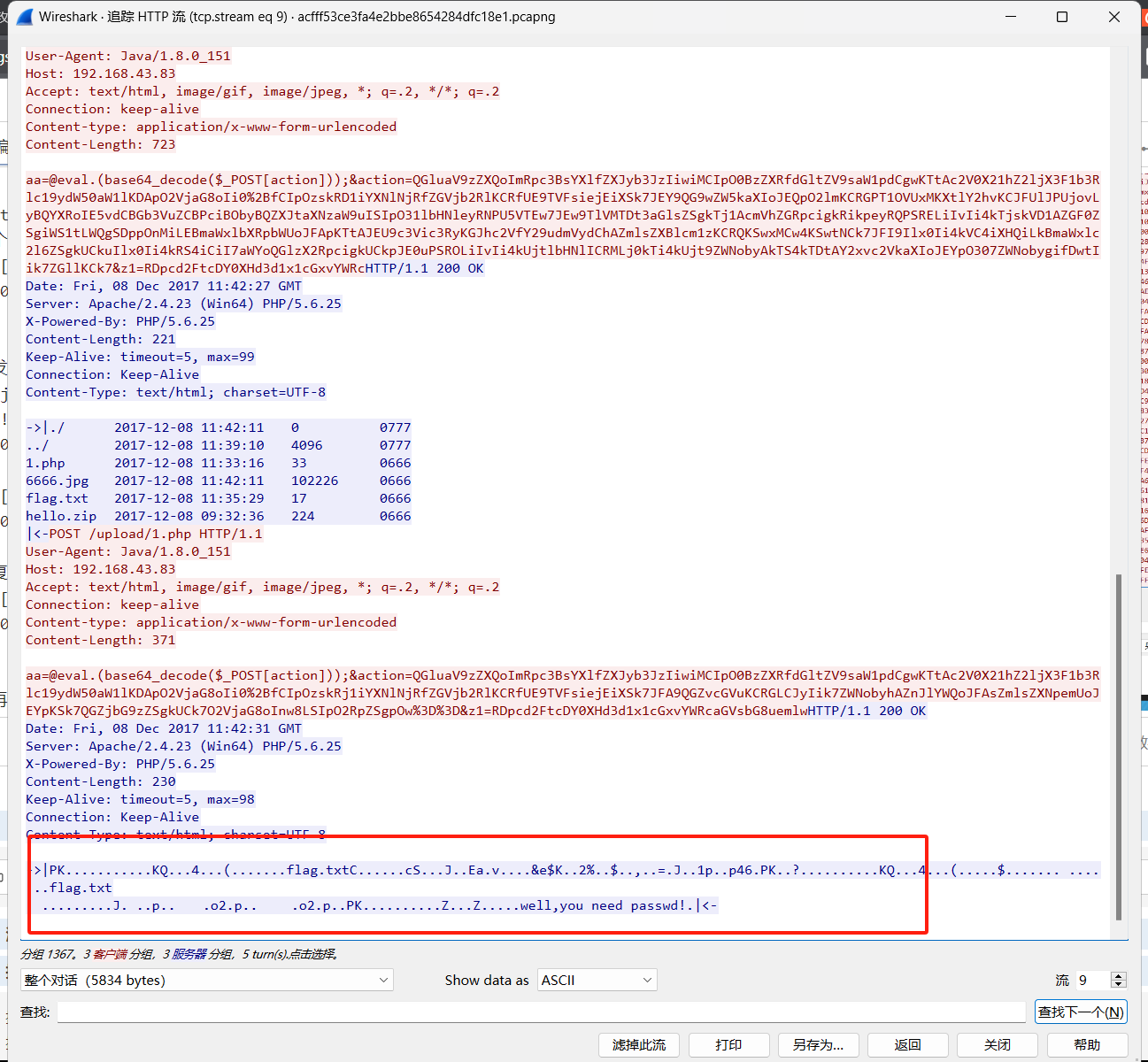

再查看524号分组,发现服务端返回PK字段,应该是一个压缩包

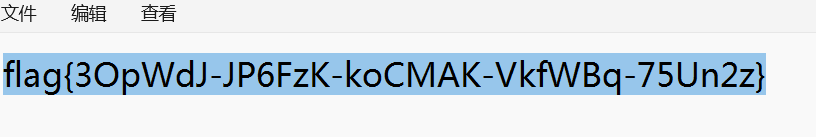

用同样的方法复制到本地,进行解压,填入刚刚得到的密钥即可获得flag

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

法二:

看到他人的wp,做个记录

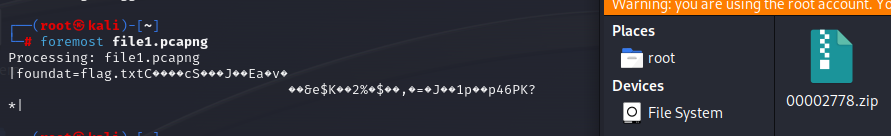

使用kali的foremost工具来分离数据包中的文件

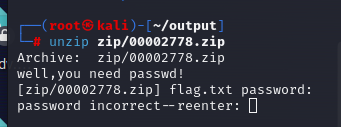

分离出一个压缩包,压缩包里是flag文件,但是解压缩需要密码

于是还是要回到wireshark中进行流量分析,找到解压密码,方法一样。

经验积累:

以下内容是在查阅其他资料时发现

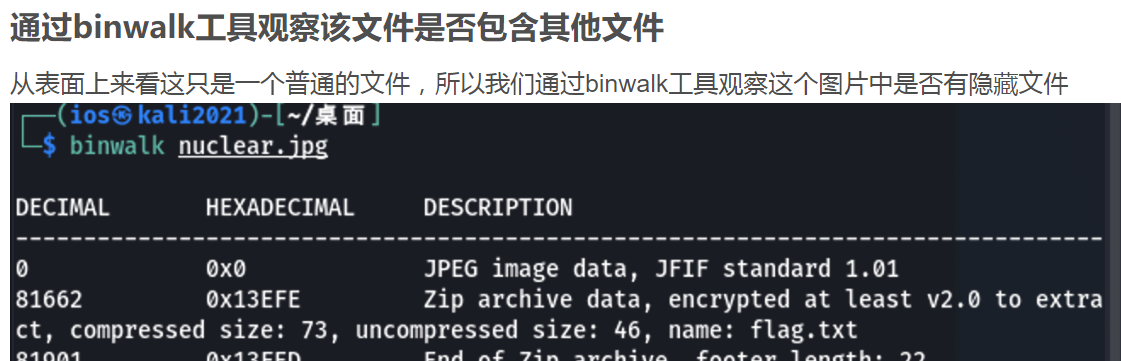

binwalk:

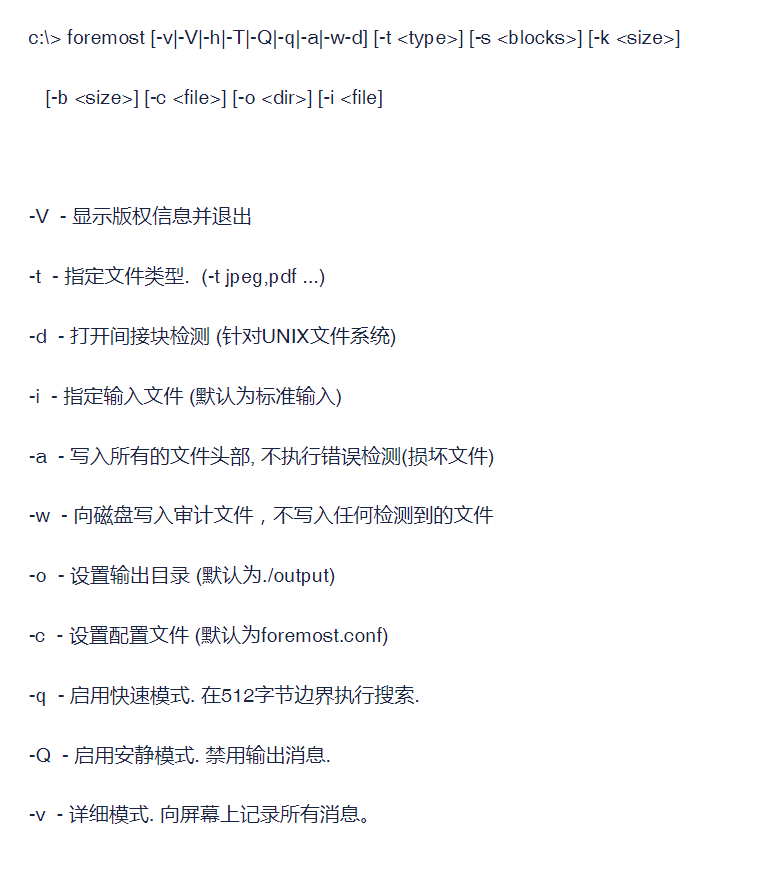

foremost的使用:

foremost介绍:https://vimsky.com/article/4411.html

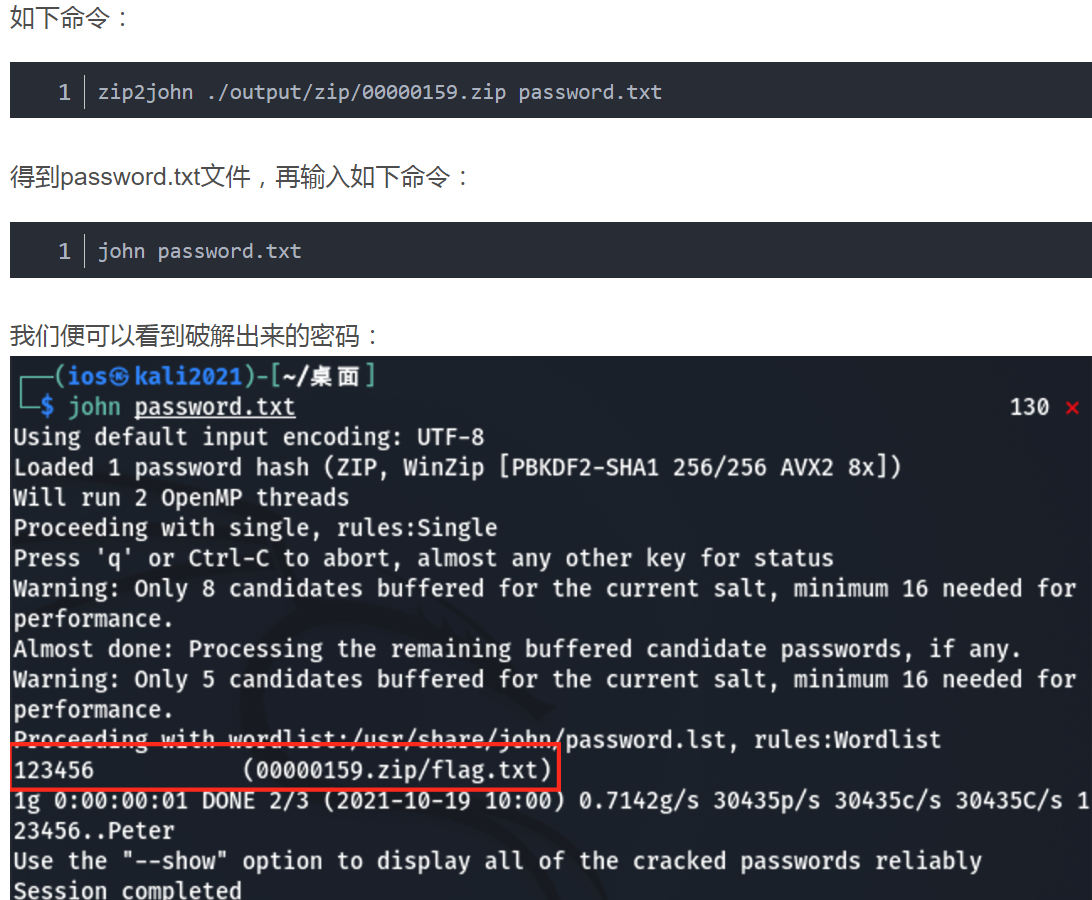

zip2john的使用:

参考链接:https://blog.csdn.net/mengmeng0510/article/details/120812017

此外还有几个个人学习积累:

- 更换镜像源

vim /etc/apt/sources.list - vim快捷转入行首/行尾: Home/End

做这道题可谓收获满满,这是我做到的第一道流量分析题,发现新大陆。

后续题目:

【攻防世界】simple_transfer 就是binwalk+foremost+pdf隐写 的运用

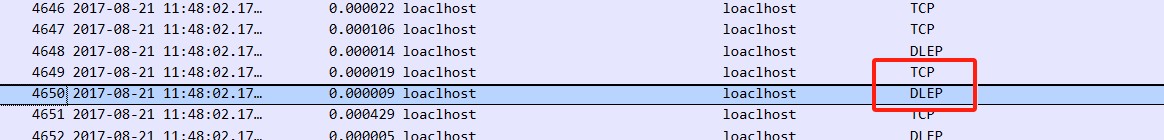

但是这道题的数据包比较有特点,多了一个DELP协议,这个协议可以再花时间单独去学习以下

浙公网安备 33010602011771号

浙公网安备 33010602011771号