[2020虎符网络安全赛道] MISC 奇怪的组织

链接:https://pan.baidu.com/s/1DoB0yYy7xq_oiJ68XEPB5A

提取码:775n

比赛后来放了hint:注意用户的浏览行为,注意用户的聊天内容。

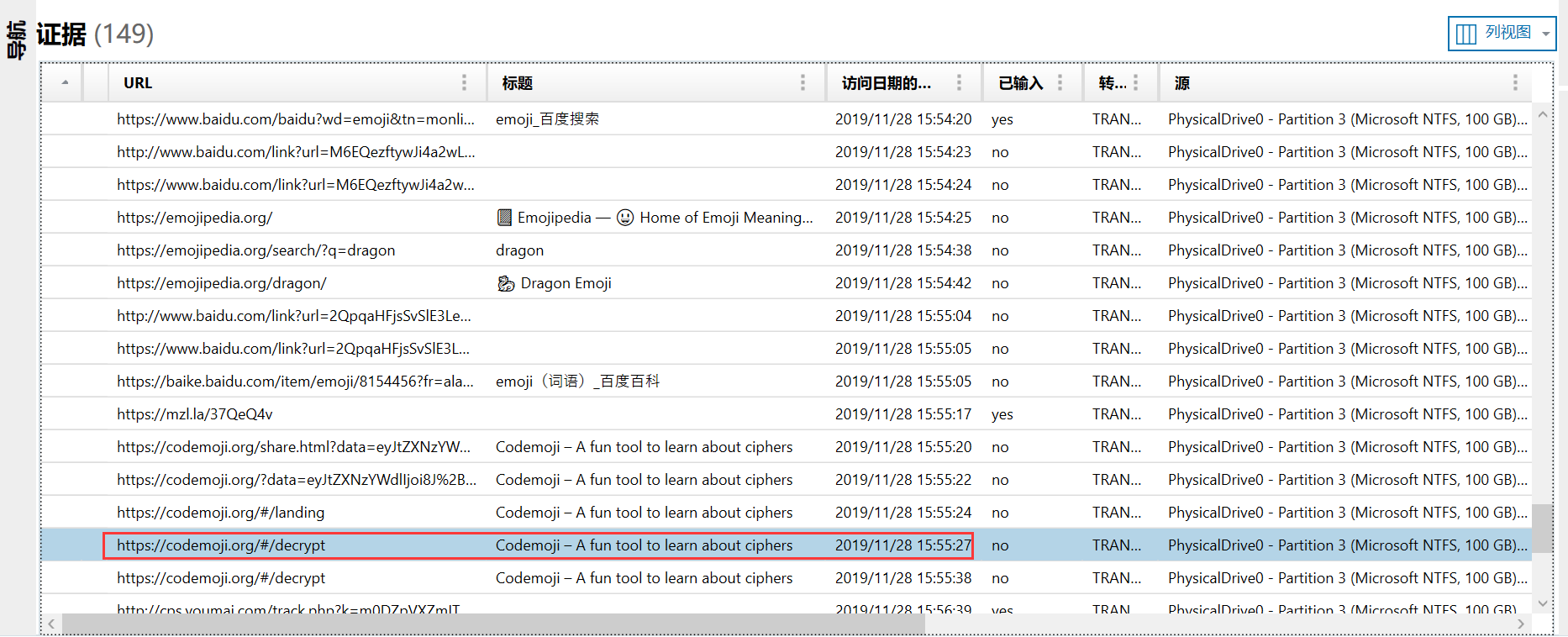

1、用Magnet AXION工具取证,看出题人进行了哪些操作

浏览的话,就和一些个浏览器相关了,点开web那栏,查看网络访问记录,

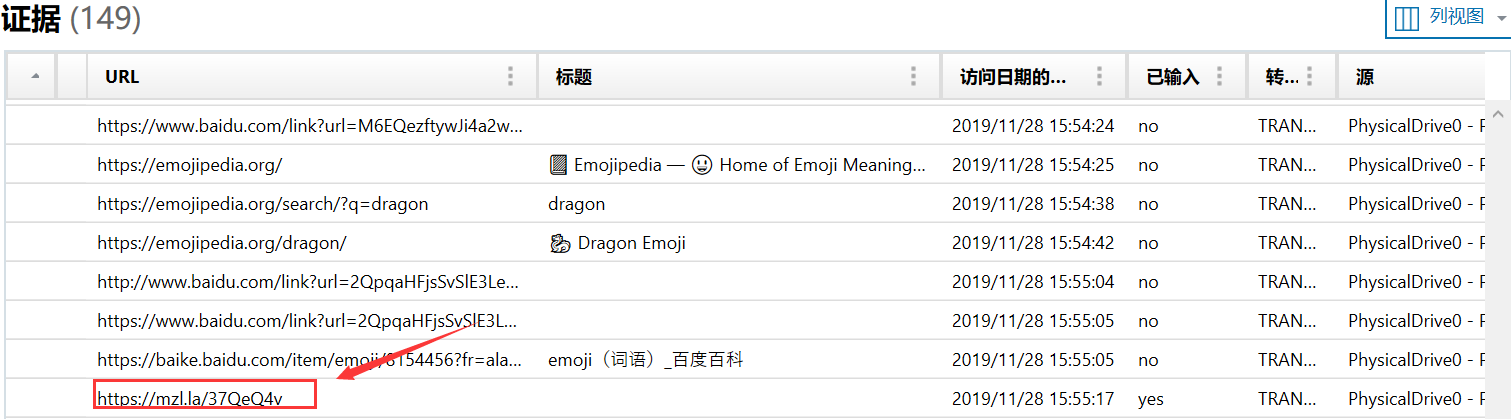

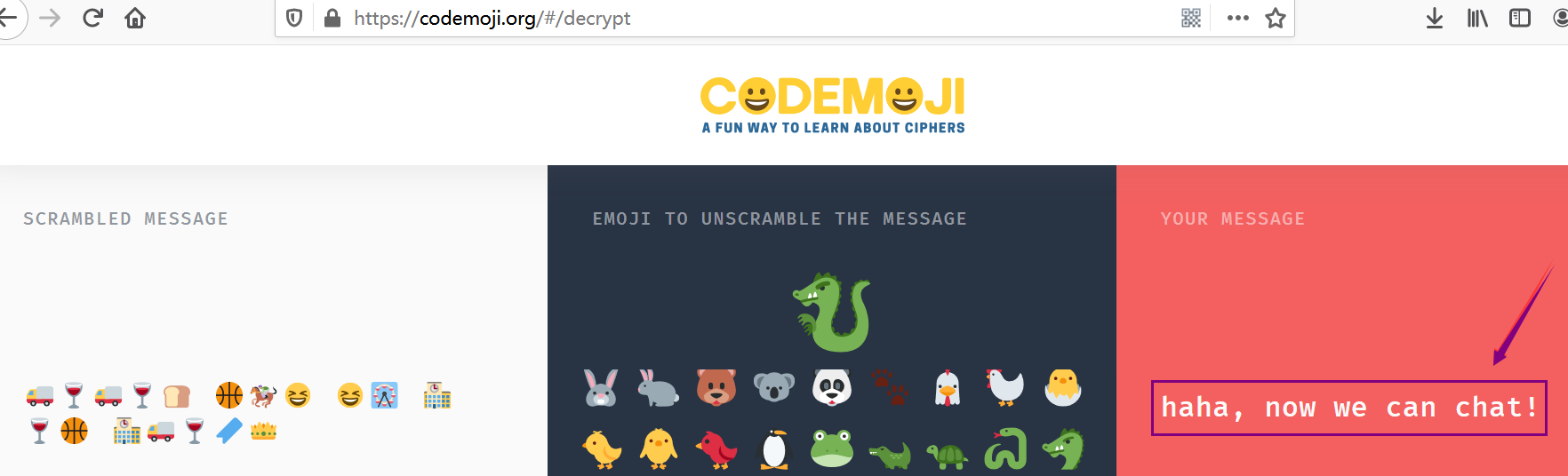

发现一个emoji表情的加密网站(https://codemoji.org),进去玩了玩,需要一个指定的emoji才行,最后share会生成一个链接(比如:https://mzl.la/3fD250O)

进入https://mzl.la/37QeQ4v

看时间,出题人先访问了一个Dragon的emoji网站,才访问加密网站的

2、聊天聊天。。。在email那栏有同样2个链接,4条emoji

依次解得:

yeah, maybe... let me think ...

aha, this way is safe!Remember my real name!

解密那些emoji,就要找提示说的真名了😨

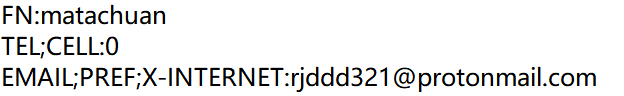

。。。在Thunder\Users\bob\Pictures\Camera Roll\sdcard\Android\data\com.android.backup\files\pending_blobs目录下发现vcf

(出题人把安卓的SD卡文件夹放在本地图片目录下??)

用记事本打开通讯录vcf

matachuan就是rjddd321

emoji-aes依次解密,得到:

那你把后台账户发我吧

帮你传了点东西,以后你写博客应该用的到

这个还能加密中文呢,无敌了

admin admin

好的,我一会上去看一看,对了,组织的暗号已经换了,“GxD1r”

3、根据博客和开始的dede,在附件Thunder\phpstudy_pro\WWW\dede\a\Blog\2019\1130

有aes解密

浙公网安备 33010602011771号

浙公网安备 33010602011771号