会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

wrb060208

博客园

首页

新随笔

联系

订阅

管理

2025年12月7日

20232406 2024-2025-1 《网络与系统攻防技术》实验八实验报告

摘要: 一、实验内容 1.学习总结 1)Web前端学习 HTML 表单用于收集用户的输入信息。 HTML 表单表示文档中的一个区域,此区域包含交互控件,将用户收集到的信息发送到 Web 服务器。 HTML 表单通常包含各种输入字段、复选框、单选按钮、下拉列表等元素。 表单标签 标签 描述 <form> 定义

阅读全文

posted @ 2025-12-07 20:47 20232406王瑞渤

阅读(22)

评论(0)

推荐(0)

2025年11月30日

20232406 2024-2025-1 《网络与系统攻防技术》实验七实验报告

摘要: 20232406 2024-2025-1 《网络与系统攻防技术》实验七实验报告 一、实验内容 1.学习总结 1)setoolkit社会工程攻击模块 模块 功能 鱼叉式⽹络钓鱼攻击 鱼叉式⽹络钓鱼攻击菜单⽤于执⾏针对性的电⼦邮件攻击⼀个受害者。 可以根据收获或发送的邮件发送多封电⼦邮件它给个⼈。 也可

阅读全文

posted @ 2025-11-30 18:40 20232406王瑞渤

阅读(13)

评论(0)

推荐(0)

2025年11月23日

20232406 2025-2026-1 《网络与系统攻防技术》 实验六实验报告

摘要: 一、实验内容 1.实验内容 (1)前期渗透 ①主机发现(可用Aux中的arp_sweep,search一下就可以use) ②端口扫描:可以直接用nmap,也可以用Aux中的portscan/tcp等。 ③选做:也可以扫系统版本、漏洞等。 (2)Vsftpd源码包后门漏洞(21端口) 漏洞原理:在特定

阅读全文

posted @ 2025-11-23 14:36 20232406王瑞渤

阅读(9)

评论(0)

推荐(0)

2025年11月16日

20232406 2025-2026-1 《网络与系统攻防技术》实验五实验报告

摘要: 一、实验内容 1.学习总结 1)恶意代码基本概念 2)恶意代码简介 2.实验内容 1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息: DNS注册人及联系方式 该域名对应IP地址 IP地址注册人及联系方式 IP地址所在国家、城

阅读全文

posted @ 2025-11-16 21:41 20232406王瑞渤

阅读(21)

评论(0)

推荐(0)

2025年11月10日

20232406 2025-2026-1 《网络与系统攻防技术》实验四实验报告

摘要: 一、实验内容 1、恶意代码文件类型标识、脱壳与字符串提取 2、使用IDA Pro静态或动态分析crackme1.exe与crakeme2.exe,寻找特定输入,使其能够输出成功信息。 3、分析一个自制恶意代码样本rada,并撰写报告,回答以下问题: 4、取证分析实践 二、实验过程 1.恶意代码文件类

阅读全文

posted @ 2025-11-10 22:31 20232406王瑞渤

阅读(23)

评论(0)

推荐(0)

2025年10月27日

20232406 2025-2026-1 《网络与系统攻防技术》实验三实验报告

摘要: 免杀原理与实践 一、实验内容 问题回答: (1)杀软是如何检测出恶意代码的? 签名匹配:最传统的检测方式,杀软维护一个已知恶意软件的签名数据库。当扫描文件或系统时,杀软会将扫描对象与这些签名进行比对,如果发现匹配,则认为该对象为恶意软件。 启发式分析:这种方法不依赖于已知的恶意软件签名,而是通过检查

阅读全文

posted @ 2025-10-27 22:13 20232406王瑞渤

阅读(18)

评论(0)

推荐(0)

2025年10月22日

20232406 2025-2026-1 《网络与系统攻防技术》实验二实验报告

摘要: 一、实验内容及问题回答 1.1实验内容: (1)使用netcat获取主机操作Shell,cron启动。 (2)使用socat获取主机操作Shell, 任务计划启动。 (3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell。 (

阅读全文

posted @ 2025-10-22 18:41 20232406王瑞渤

阅读(31)

评论(1)

推荐(0)

2025年10月13日

20232406 2025-2026-1 《网络与系统攻防技术》实验一实验报告

摘要: 一、实验内容 本次实验围绕程序执行流程控制与缓冲区溢出(Buffer Overflow, BOF)攻击展开,通过三种核心方法实现对目标程序的控制并获取 shell,具体内容如下: 1.手工修改可执行文件:直接编辑程序的机器指令,将原本调用正常函数的逻辑改为跳转到预设的getShell函数,强制改变程

阅读全文

posted @ 2025-10-13 17:39 20232406王瑞渤

阅读(32)

评论(0)

推荐(0)

2023年12月17日

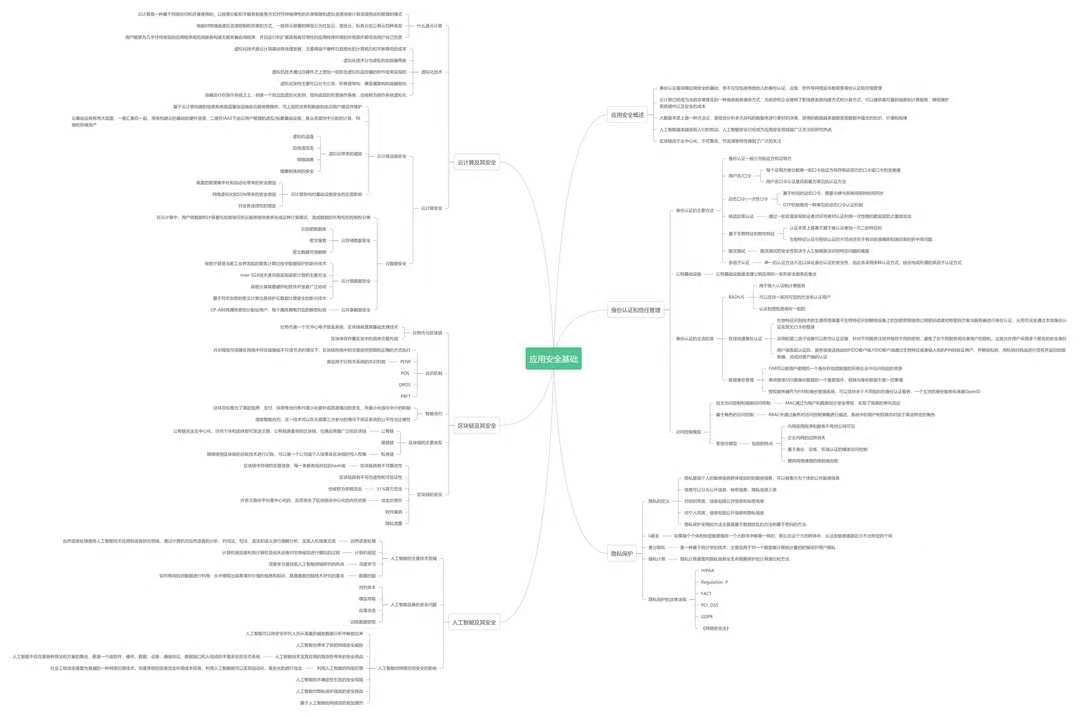

<网络空间安全导论>第六周 思维导图

摘要:

阅读全文

posted @ 2023-12-17 20:16 20232406王瑞渤

阅读(9)

评论(0)

推荐(0)

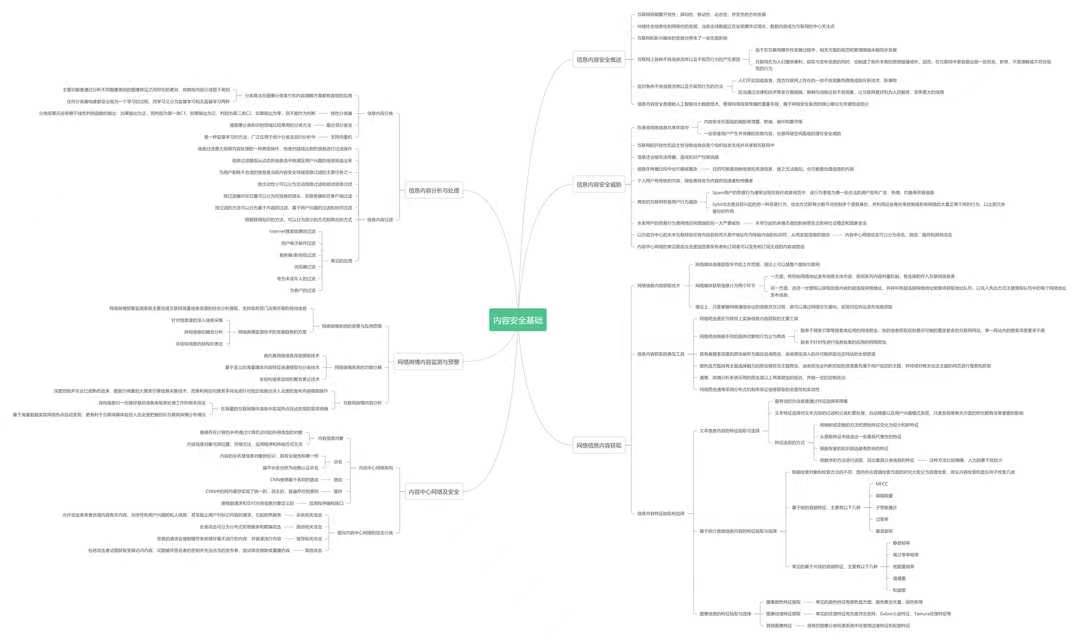

《网络空间安全导论》第五周 思维导图

摘要:

阅读全文

posted @ 2023-12-17 20:14 20232406王瑞渤

阅读(22)

评论(0)

推荐(0)

下一页

公告