20211903 2021-2022-2 《网络攻防实践》实践一报告

一、学习总结

1.实验内容

通过运用VMware Workstation Pro软件及其老师提供的虚拟机镜像,搭建一个初步的网络攻防环境,包括3台攻击机,2台靶机,并安装配置Roo密网,并保证每个设备的连通性,进行连通性测试。

2.实验介绍

攻击机是安装了专用的攻击软件,用于发起网络攻击的主机。

靶机是内置系统和应用程序安全漏洞,并作为目标的主机。

SEED虚拟机是一个帮助学习计算机安全的虚拟实验环境。

蜜网(Honeynet)是在蜜罐技术上逐步发展起来的,又可称为诱捕网络。蜜网技术实质上还是一种高交互型、研究型的用来获取广泛的安全威胁信息的蜜罐技术,其主要目的是收集黑客的攻击信息。

3.实验目的

使用虚拟机搭建网络攻防环境,并保证环境可完成基本的网络攻防操作。

二、攻防环境搭建详细过程

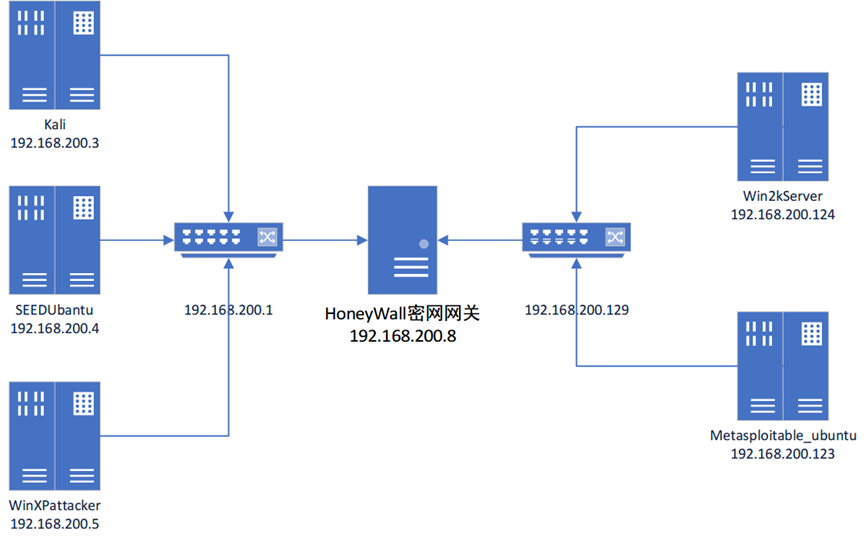

1.攻防环境的拓扑结构

|

虚拟机 |

操作系统 |

IP地址 |

|

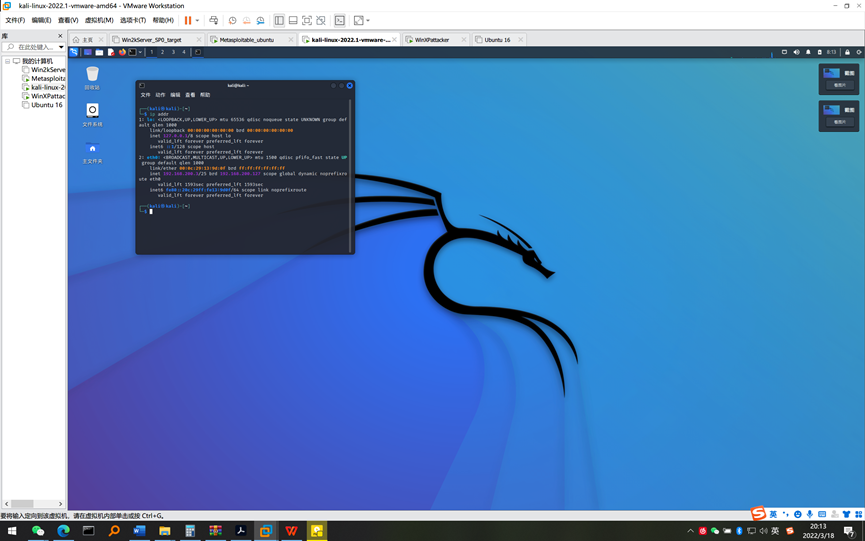

Kali |

Ubuntu |

192.168.200.3 |

|

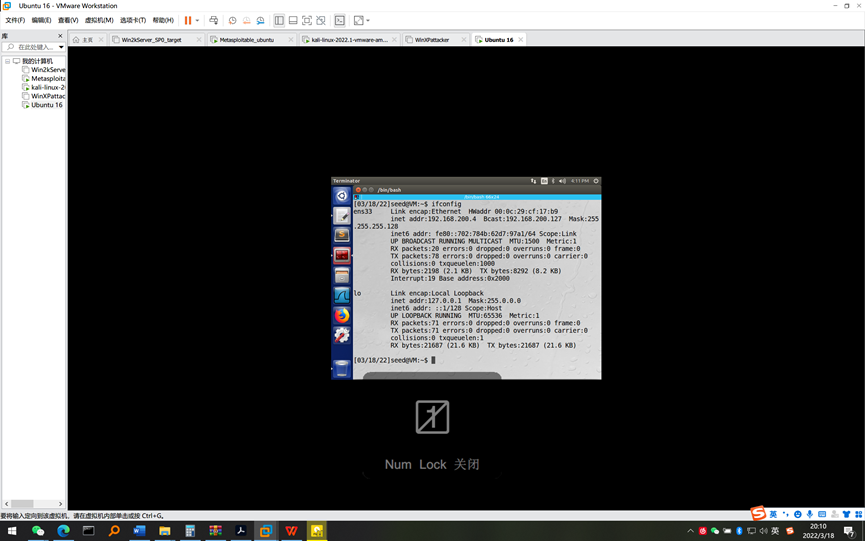

SeedUbuntu |

Ubuntu |

192.168.200.4 |

|

Win2kserver |

win 2000 |

192.168.200.124 |

|

Metasploit2 |

Ubuntu |

192.168.200.123 |

|

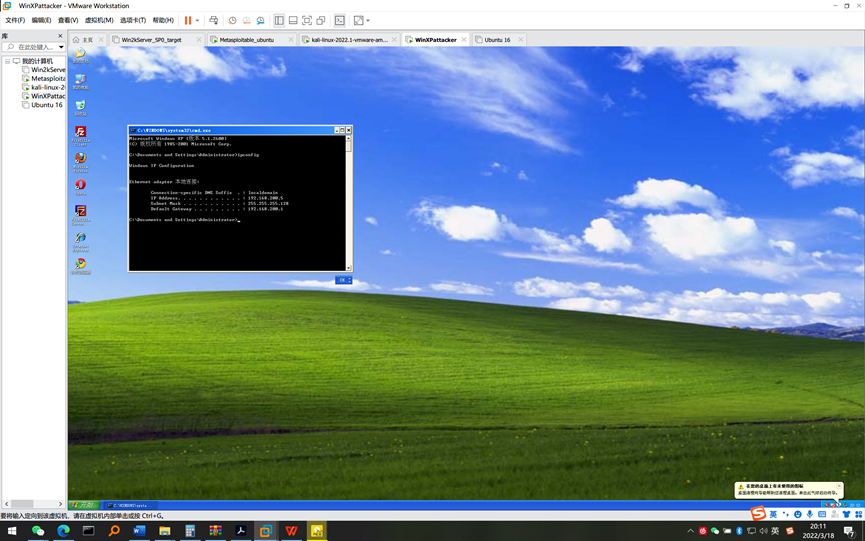

WinXPattack |

Win XP |

192.168.200.5 |

|

HoneyWall |

ROO |

|

2.网络攻防环境的搭建

2.1配置虚拟网络

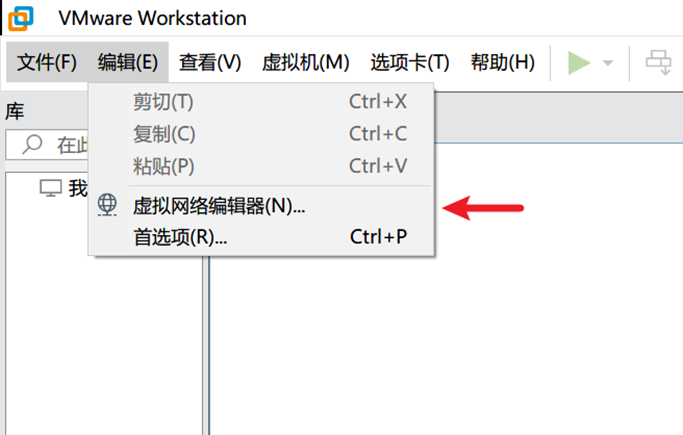

打开VMware Workstation Pro软件,在编辑选项中选择虚拟网络编辑器

对VMent1和Vment8虚拟网络进行添加,

VMnet1配置:仅主机模式,关闭DHCP服务,配置子网IP:192.168.200.128,子网掩码:255.255.255.128;

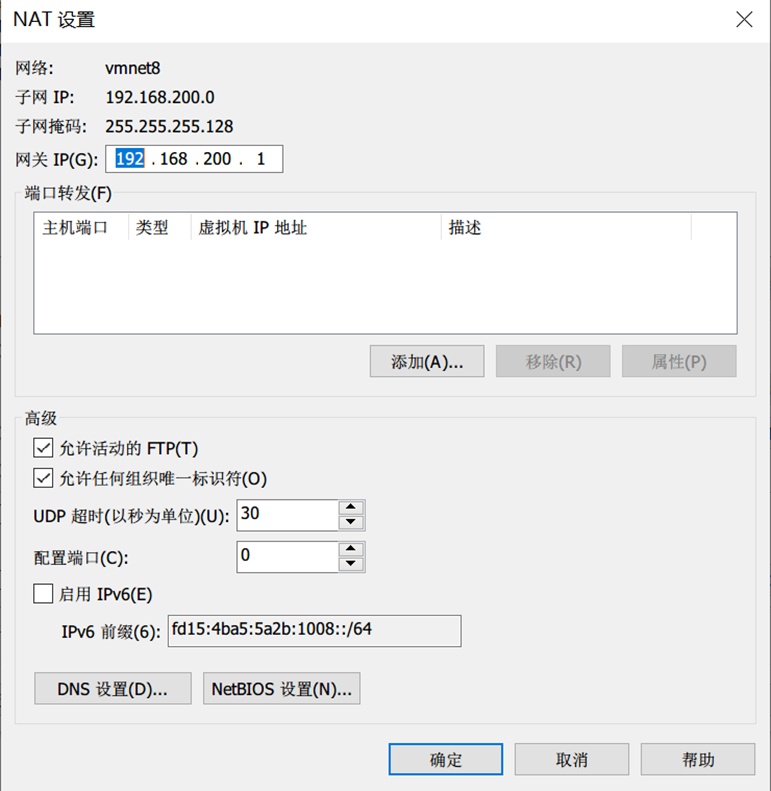

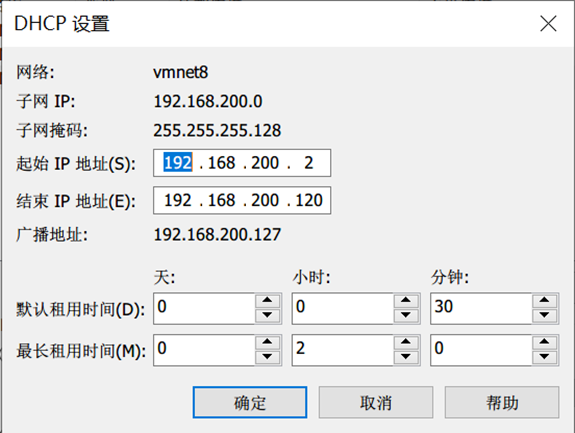

VMnet8配置:192.168.200.0/25网段,开启DHCP服务,开启NAT,打开NAT设置,网关IP设置为192.168.200.1,打开DHCP设置,起始IP地址:192.168.200.2;结束IP地址:192.168.200.120

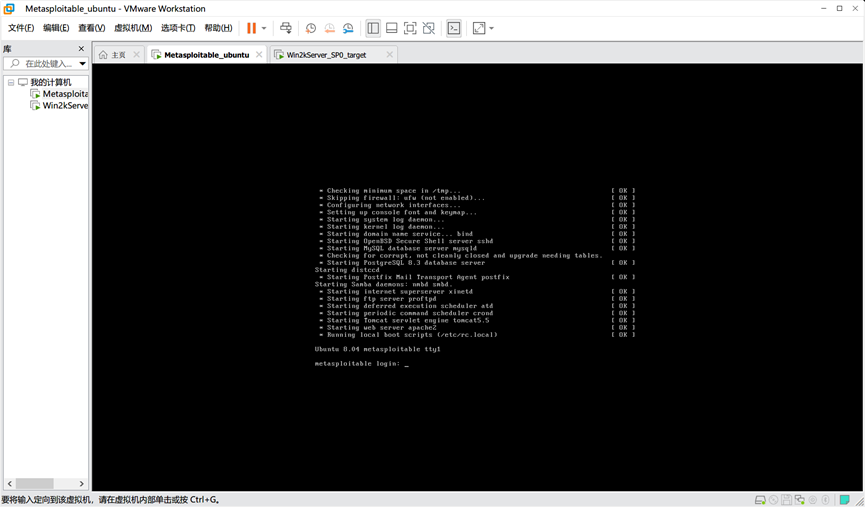

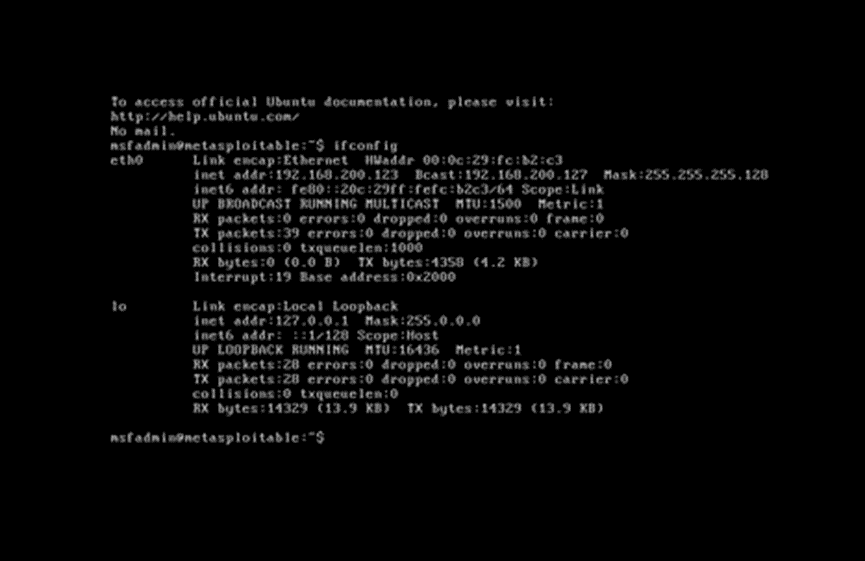

安装Win2kSever与Metasploitable_Ubantu两个虚拟机,并对其网络进行配置

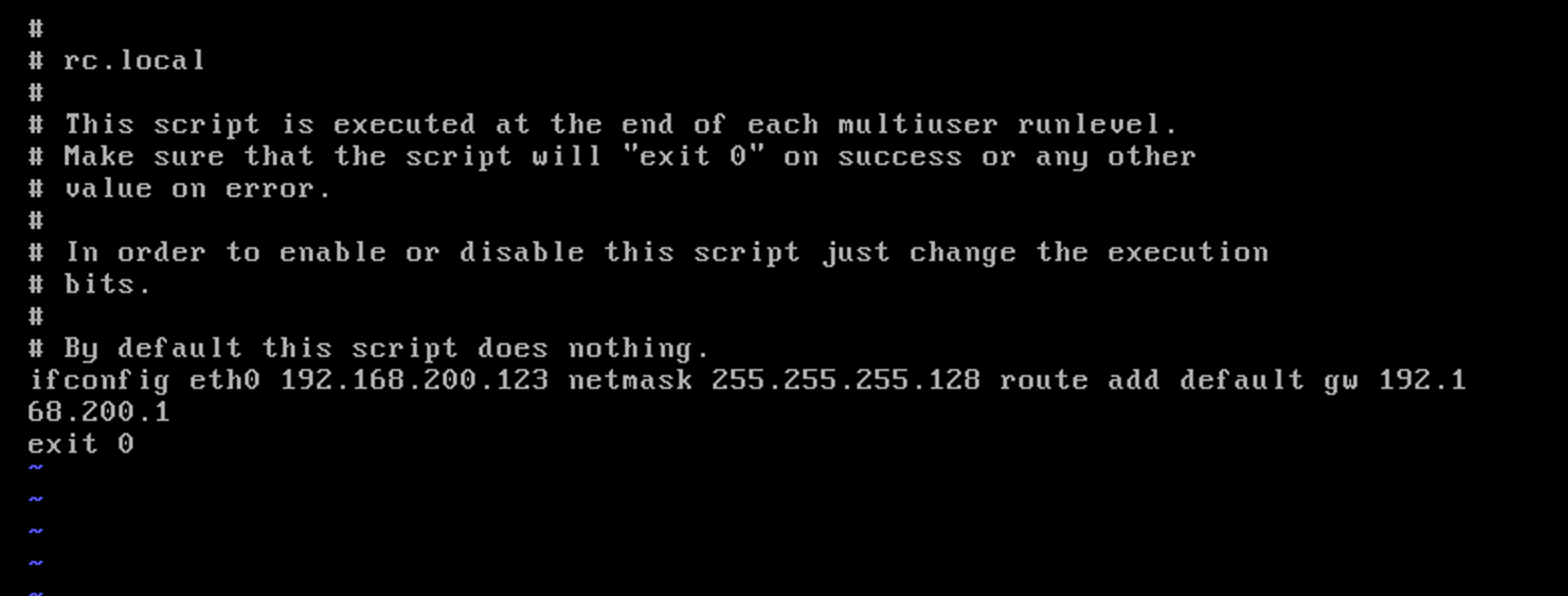

通过sudo vim /etc/rc.local指令编辑rc.local文件,如下图修改完成后,按退出键并输入:wq保存退出,输入sudo reboot重启

2.2安装攻击机

安装Kali 2020.1虚拟机,并将其配置为VMent8网络,用户名:kali,密码:kali,输入即可进入系统。

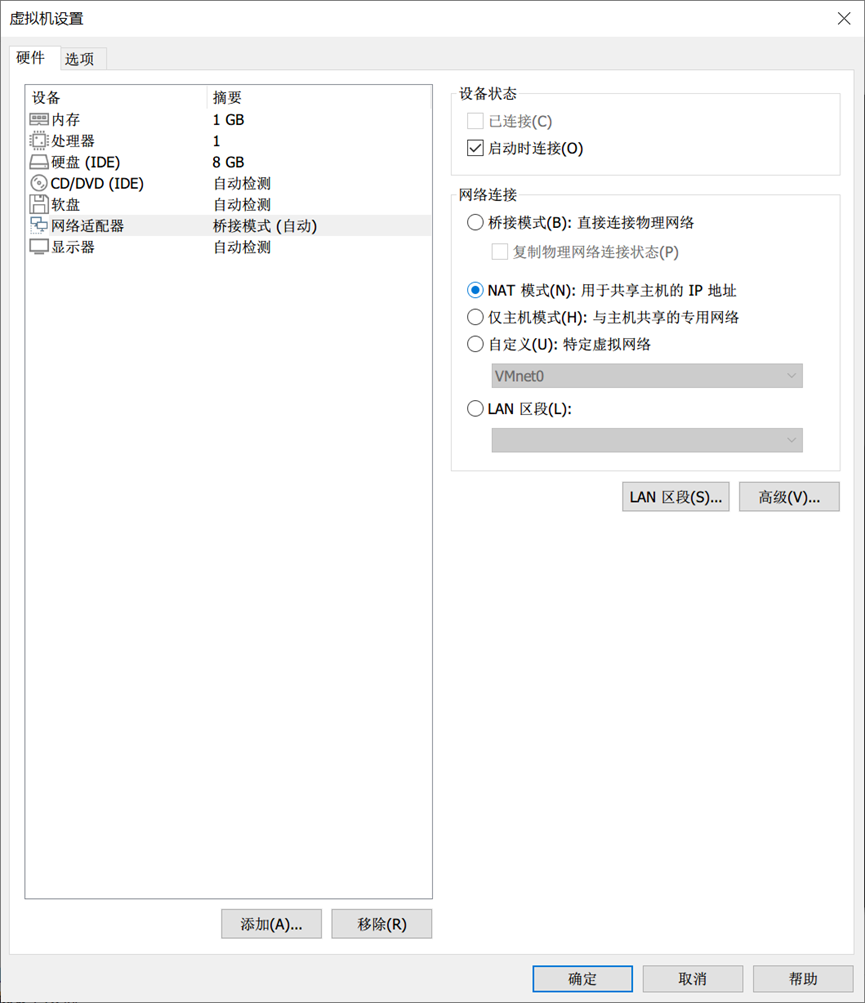

安装WinXPattacker虚拟机,并将其配置为NAT网络,开启虚拟机,用户名:Administrator,密码:mima1234,即可进入系统。

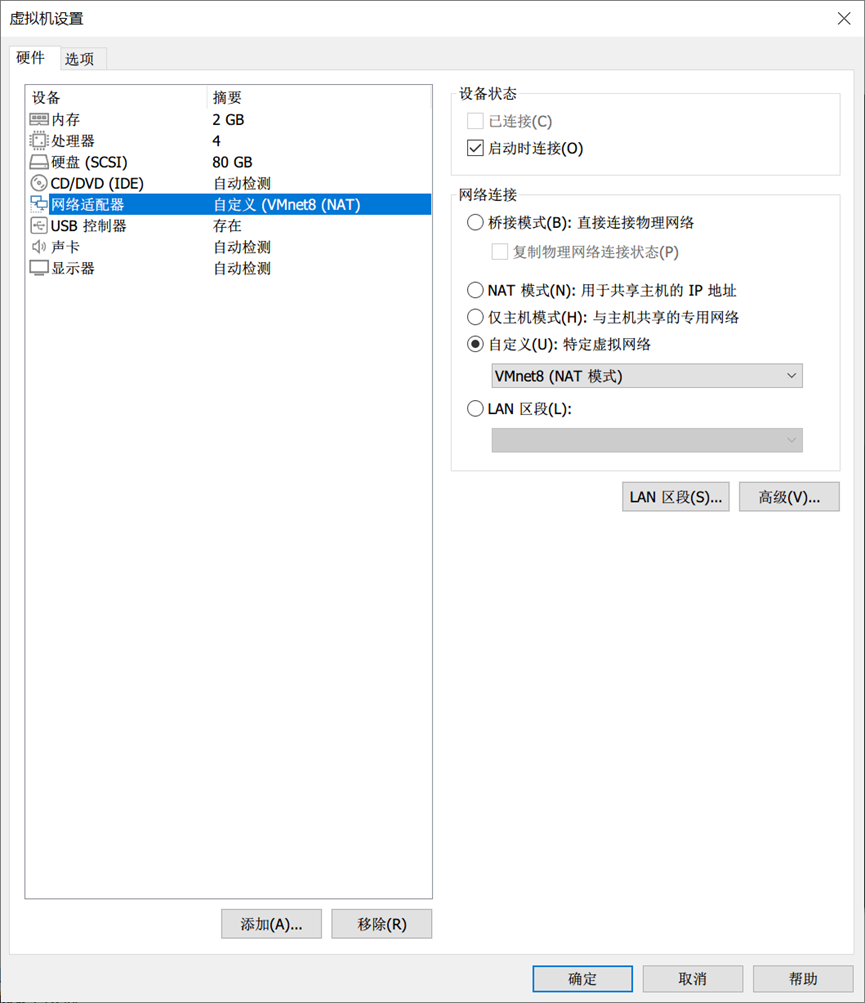

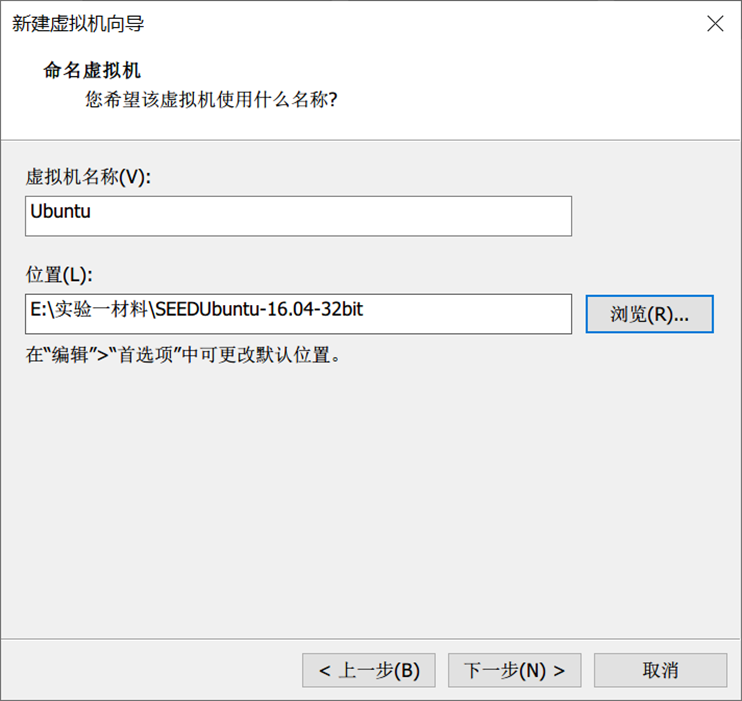

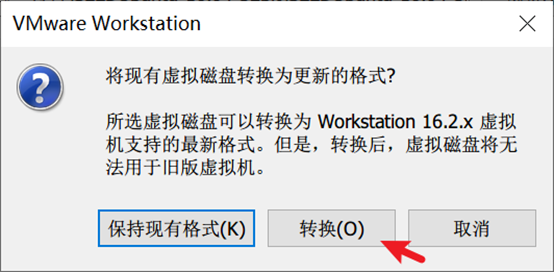

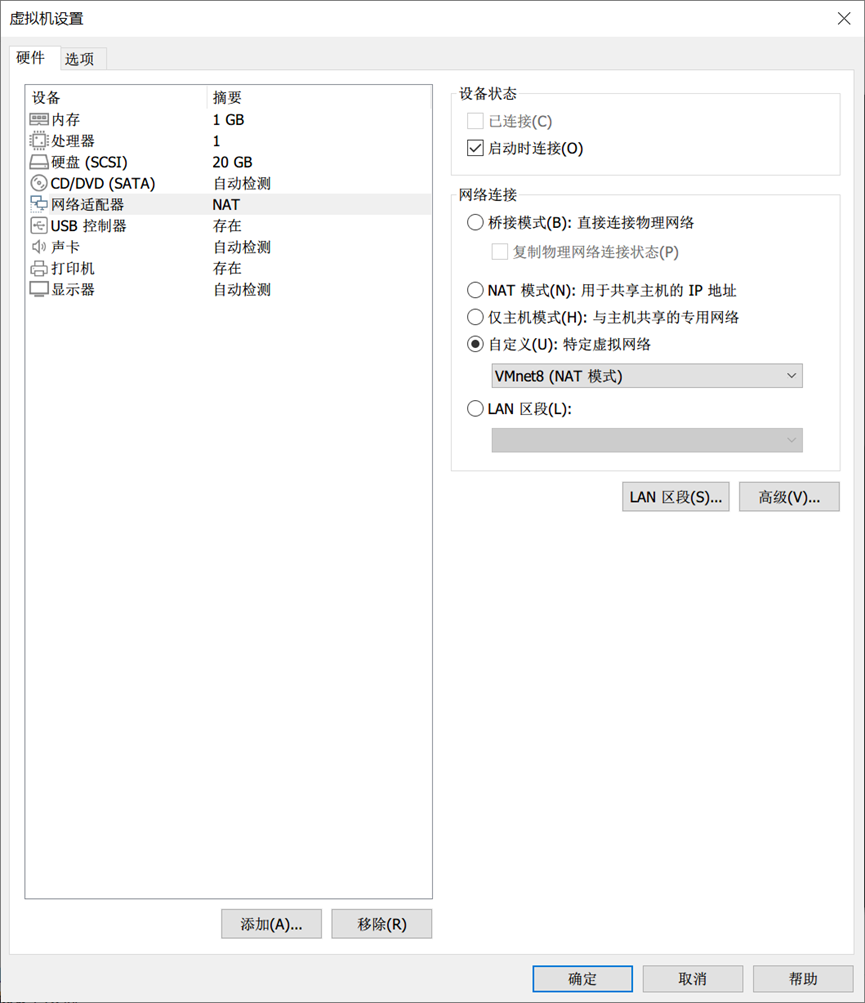

安装SeedUbuntu虚拟机,VM虚拟机导入vmdk磁盘镜像,创建虚拟机,打开虚拟机设置,网卡选择自定义VMnet8。

检查三个攻击机的IP地址。

2.3密网网关配置

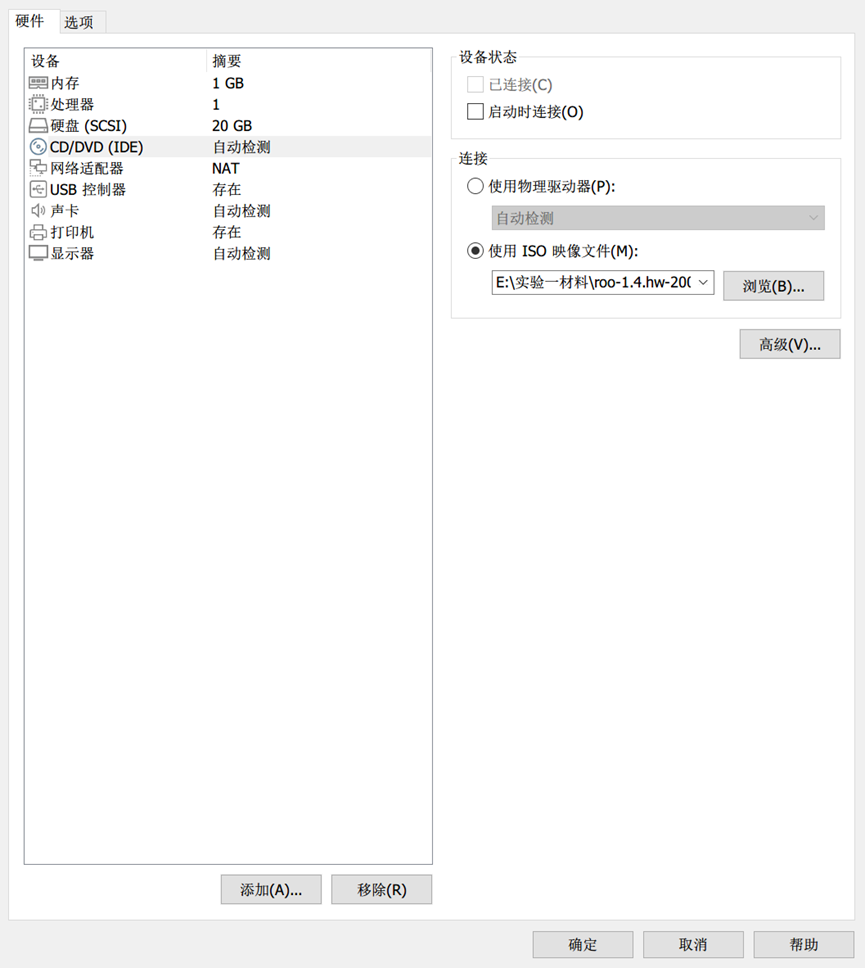

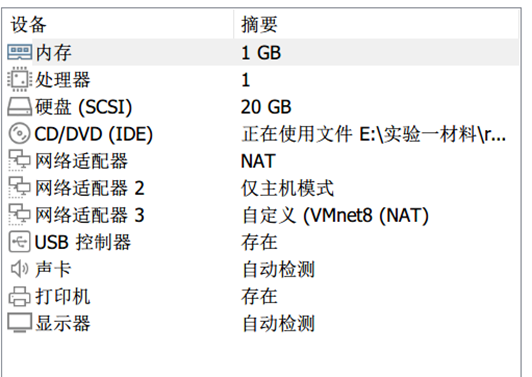

使用镜像创建虚拟机,打开虚拟机设置,添加两个网络适配器,默认网卡设置NAT模式,2号设置仅主机模式,3号设置NAT模式。

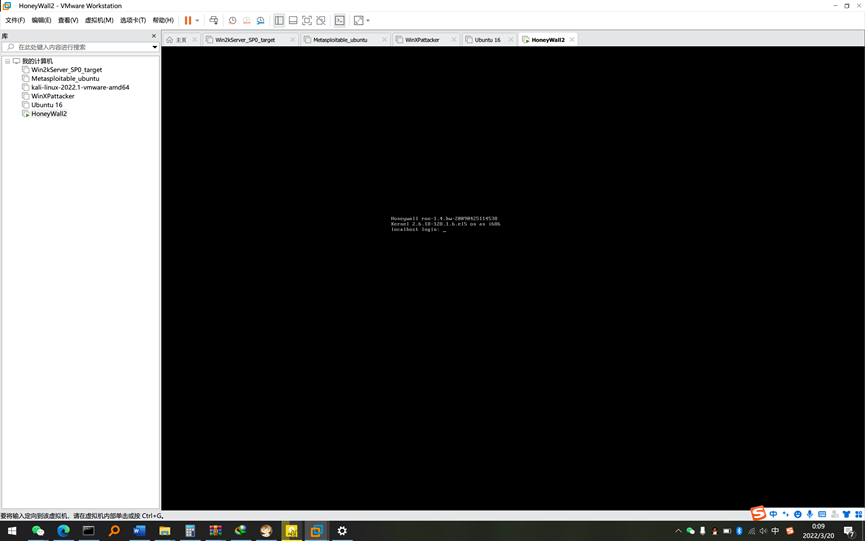

开启虚拟机,用户名:roo,密码:honey,root密码:honey

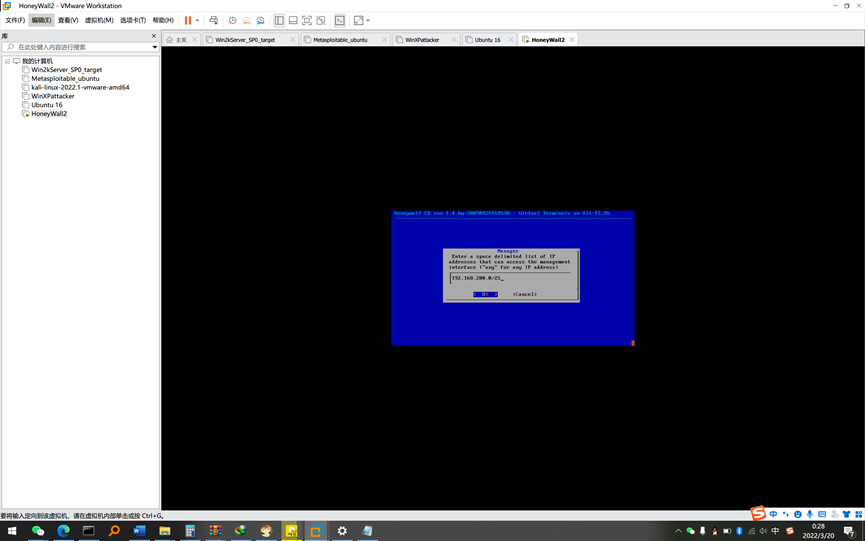

用su-提权进入root,第一次root需要进行配置,在Menu界面选择进行Honeywall Configuration设置,设置完后自动跳回Menu界面,再次进入Honeywall Configuration进行设置

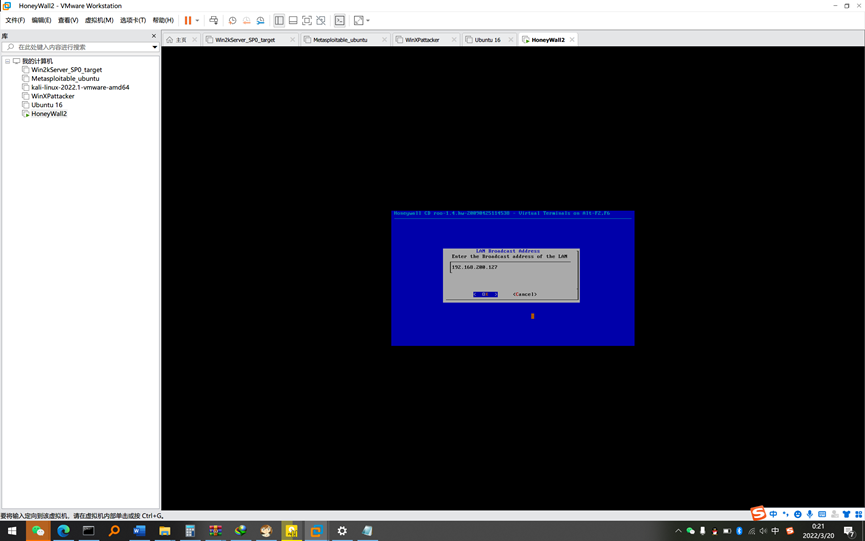

选择 Mode and IP Information

设置蜜罐的IP为192.168.200.123 192.168.200.124

选择LAN Broadcast Address设置蜜罐广播地址为192.168.200.127

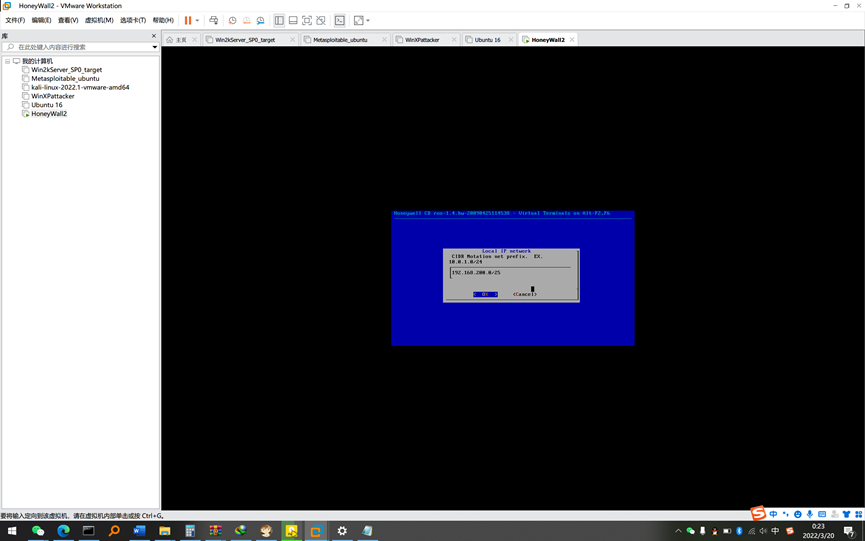

选择LAN CIDR Prefix设置Local IP network为192.168.200.0/25

再次回到Honeywall Configration设置,选择Remote management设置蜜网网管的相关信息,并选择 Management Interface IP Address设置为192.168.200.8

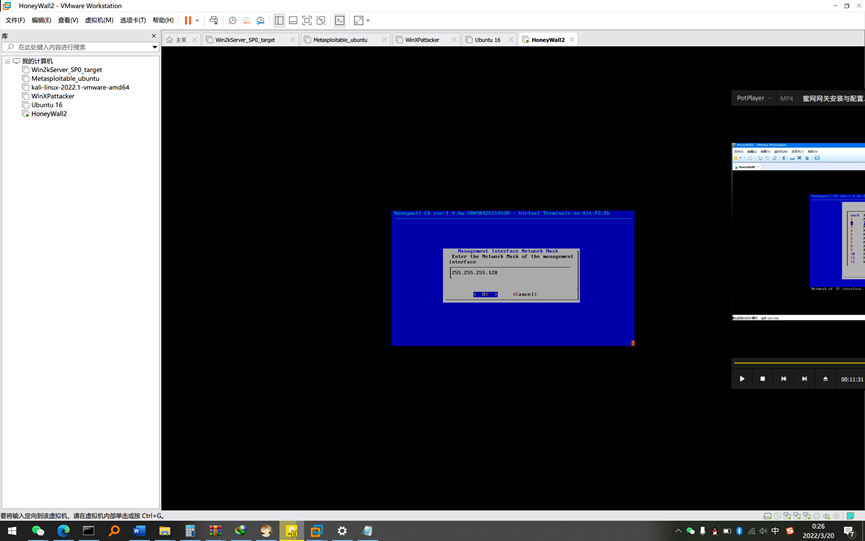

选择 Management Netmask设置蜜网网管的子网掩码为255.255.255.128

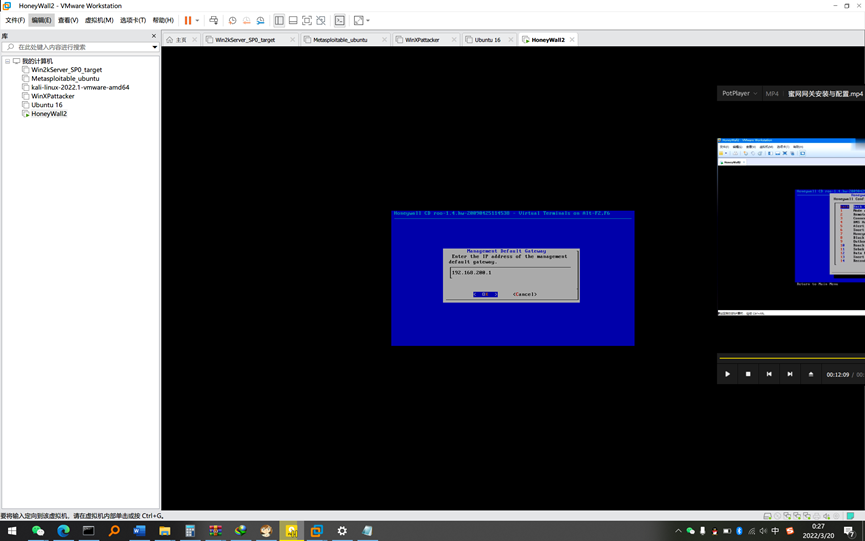

选择Management Getway设置网关ip为192.168.200.1

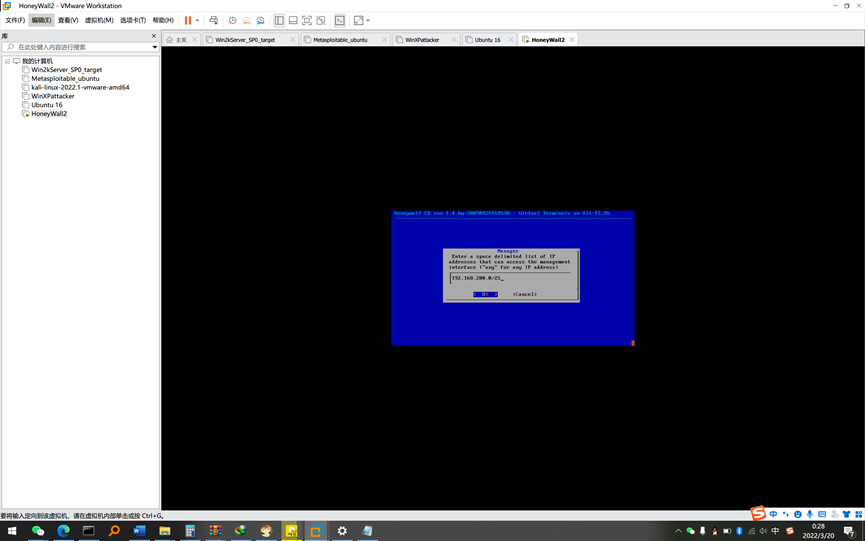

选择Manager设置为192.168.200.0/25

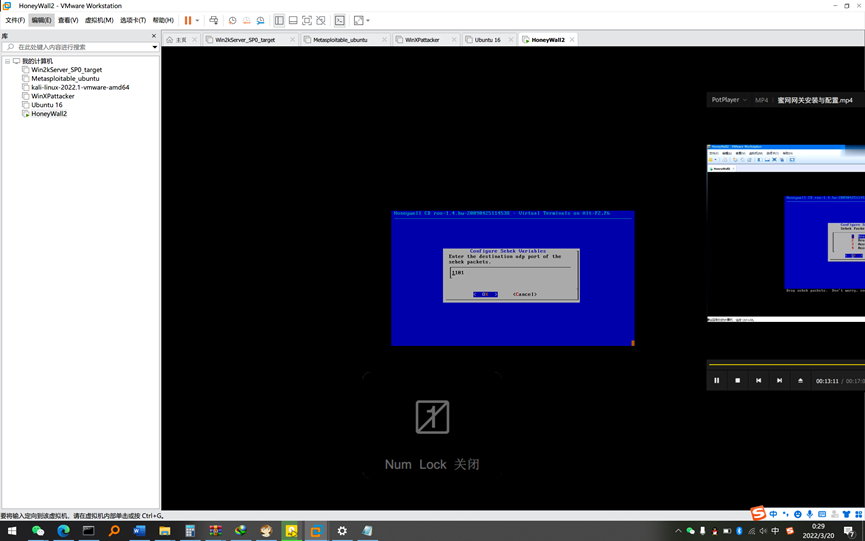

再次回到Honeywall Configuration,选择Sebek,设置:192.168.200.8,UDP端口:默认1101

回到HoneywallCD界面,退出,蜜网配置完成。

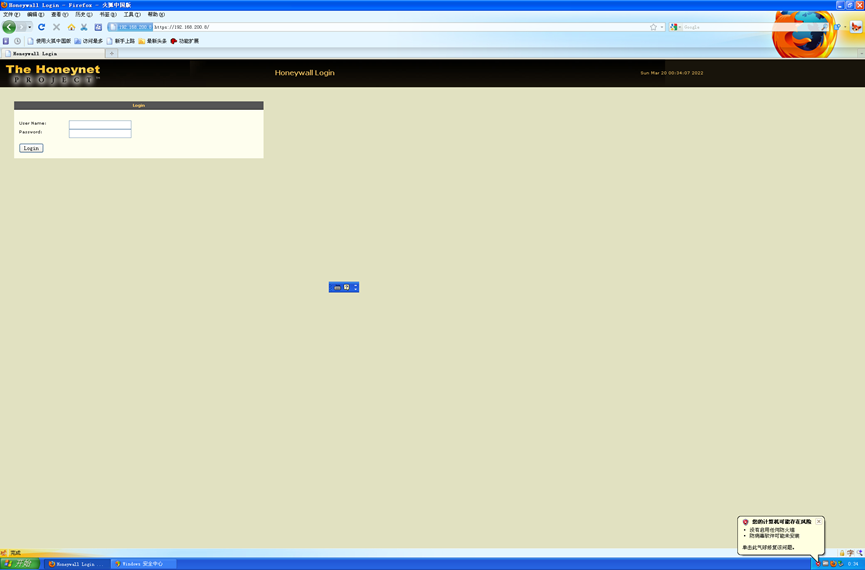

打开WinXPattacker虚拟机中的浏览器验证是否配置正确,输入https://192.168.200.8,如果出现honeywall配置页面即可说明蜜网配置成功。

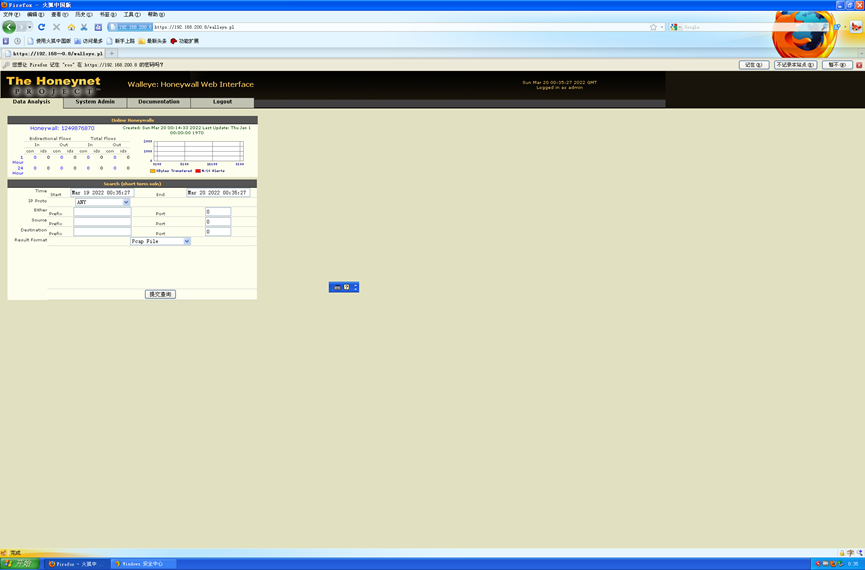

按照要求修改密码,并进入管理页面。

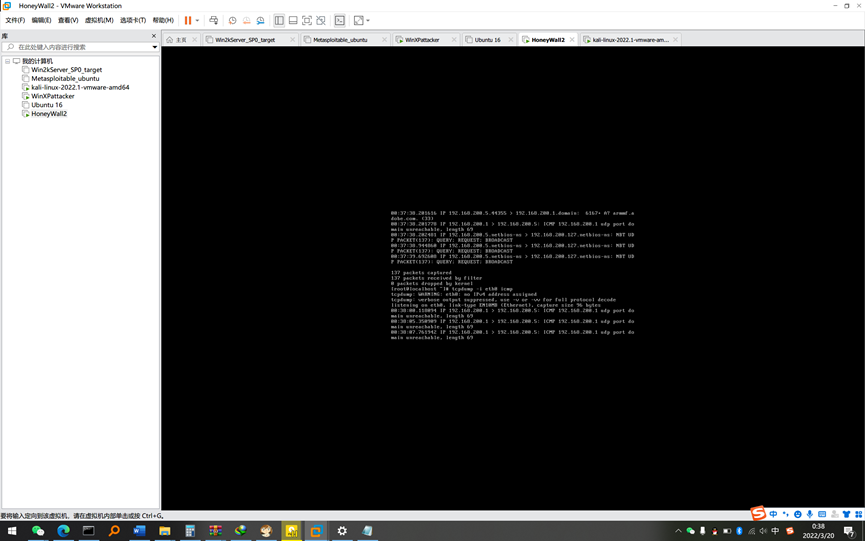

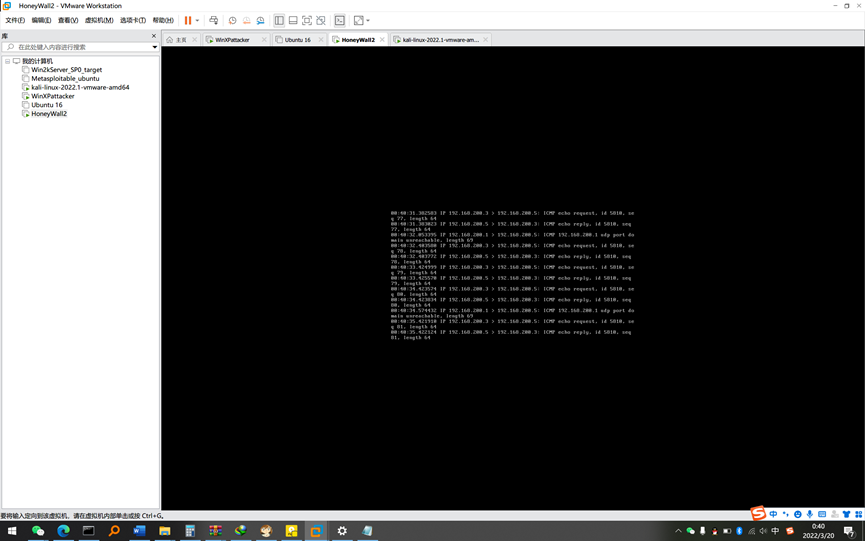

进行连通性测试,在蜜网网关中,执行命令tcp dump -i eth0 icmp开启蜜罐监听

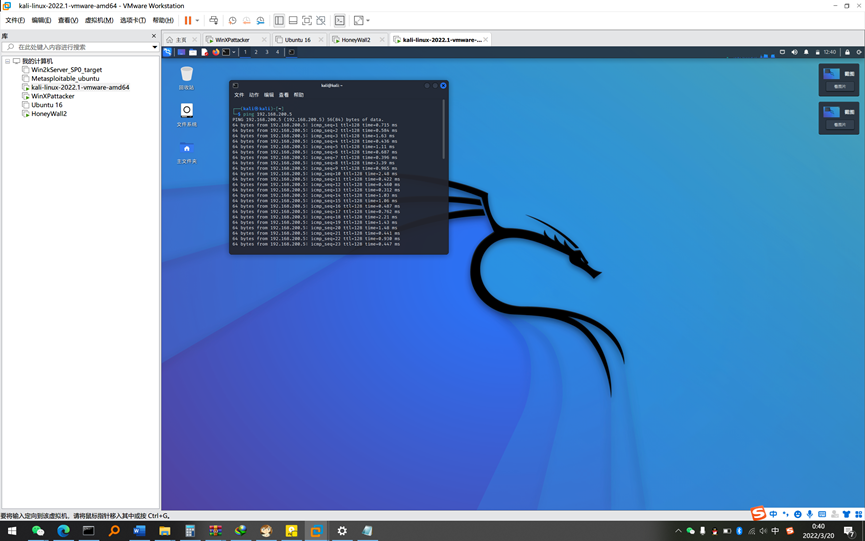

在Kali中pingWinXPattacker的ip地址192.168.200.5,测试连通性。

执行命令开启蜜罐监听并进行连通性测试后,蜜网网关中的界面显示抓取结果,可测试得连通性通过。

三、学习中遇到的问题及解决

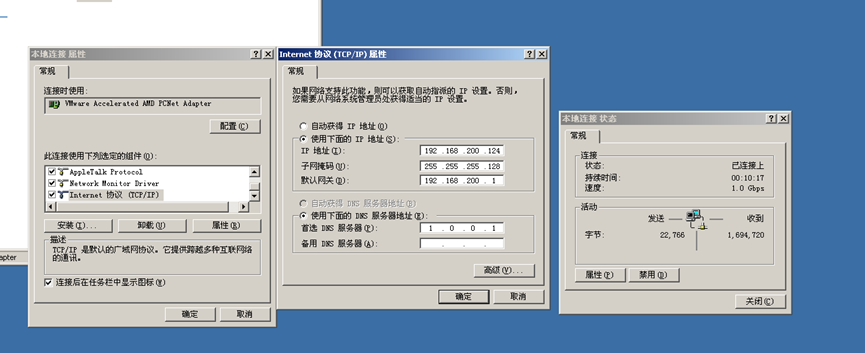

问题1:在配置靶机的时候,无法修改网络IP,修改后ipconfig显示未修改。

问题1解决方案:将虚拟机的虚拟网络类型进行修改,修改为仅主机和NAT模式,即可修改IP地址。

问题2:在配置SEEDUbantu虚拟机的时候,修改rc.lcoal文件后出现找不到host文件问题,无法正确启动系统。

问题2解决方案:将已安装系统移除并删除磁盘内容,按原方式重新安装,即可进入系统。

四、学习感想和体会

通过本次实验,学习了较为简单的网络攻防环境搭建,并了解了较为常见的攻防软件和虚拟机的使用流程,通过自己的实践也加深了对网络之间各个节点之间的关系。此次实验也让我了解到了如靶机、攻击机、蜜网等基本概念的含义,并重新复习了如子网掩码、广播地址等计算机网络知识,让我从理论和实践上均得到了一定程度的提升。

浙公网安备 33010602011771号

浙公网安备 33010602011771号