运维基础

软件包管理

课程目标1

-

了解Linux下常见的软件包分类

-

掌握rpm如何获取

-

掌握rpm包的安装

思考:

-

Linux软件包有哪些类型?

-

如何获取rpm包?

-

如何选择rpm包?

一、软件包的类型

-

二进制包:已编译好,直接安装

xlockmore-5.31-2.el6.x86_64.rpm -

二进制源码包(半成品) :

xxx.src.rpm --> rpm|tarball--->再安装 -

源码包(tarball):

xxx.tar.gz xxx.tar.xz xxx.tar.bz2

1. 常见二进制包

| 系统平台 | 包类型 | 工具 | 在线安装 |

|---|---|---|---|

| RedHat/Centos/Fedora/SUSE | rpm | rpm,rpmbuild | yum |

| Ubuntu/Debian | deb | dpkg | apt |

注意:不管是源码包,还是二进制包,安装时都可能会有依赖关系!

2. 二进制包获取方式

2.1 RedHat/Centos光盘或官方网站 ftp://ftp.redhat.com

2.2 推荐网站

-

rpm.pbone.net(可搜索)

2.3 相应软件官方网站

3. 二进制包如何选择

3.1选择适合当前系统的版本号:

-

找不到适合的,才去尝试别的系统版本号

-

el6兼容el5;el5无法安装 el6

3.2 选择适合cpu的架构:

-

x86_64包,只能安装在64位的系统上

-

i386,i586,i686的软件包可以安装在32和64位系统上

-

noarch表示这个软件包与硬件构架无关,可以通用

-

32位系统不能安装64位包

建议: 建议不要跨大版本号去安装软件包,尽量使用当前版本自带软件包安装

4. 认识源码包

-

优点:

-

可以在任意平台上编译安装,编译出来的软件包非常适应所在机器。

-

可以在编译的时候,通过配置,对某些功能进行定义,开启或关闭相应的功能。

-

缺点:

-

安装麻烦

-

卸载麻烦

-

升级麻烦

-

-

源码安装三部曲:

-

根据需求配置:

--prefix=... Directories to put files in /usr/local 软件家目录

--bindir=... $prefix/bin 命令的目录

--etcdir=... $prefix/etc 配置文件的目录

--mandir=... $prefix/share/man man文档路径

--locale=... $prefix/share/locale 语言编码 -

编译:

make (使用gcc编译器进行编译) -

安装:

make install 类似 rpm -ivh -

总结:

./configure

\

Makefile---make(gcc) ------ make install (rpm -ivh)

二、rpm包安装—rpm工具

前期环境准备:

1、windows共享文件夹给虚拟机

[root@MissHou Desktop]# df -h

Filesystem Size Used Avail Use% Mounted on

/dev/mapper/vg_misshou-lv_root 18G 4.2G 13G 26% /

tmpfs 491M 228K 491M 1% /dev/shm

/dev/sda1 485M 35M 426M 8% /boot

.host:/ 489G 26G 464G 6% /mnt/hgfs//共享成功

/dev/sr0 4.2G 4.2G 0 100% /media/CentOS_6.5_Final

2、拷贝相应的软件到指定路径

[root@MissHou ~]# mkdir /soft

[root@MissHou ~]# ls /mnt/hgfs/

linux-soft

[root@MissHou ~]# cd /mnt/hgfs/linux-soft/

[root@MissHou linux-soft]# ls

audiofile-0.2.6-11.1.el6.x86_64.rpm tigervnc-1.1.0-5.el6_4.1.x86_64.rpm

axel-1.0a.tar.gz vsftpd-2.2.2-11.el6_4.1.x86_64.rpm

esound-libs-0.2.41-3.1.el6.x86_64.rpm vsftpd-2.3.5-26.el6.x86_64.rpm

rsync xlockmore-5.31-2.el6.x86_64.rpm

tigervnc-1.0.90-0.17.20110314svn4359.el6.x86_64.rpm

[root@MissHou linux-soft]# cp *.rpm /soft/

[root@MissHou linux-soft]# ls /soft/

audiofile-0.2.6-11.1.el6.x86_64.rpm vsftpd-2.2.2-11.el6_4.1.x86_64.rpm

esound-libs-0.2.41-3.1.el6.x86_64.rpm vsftpd-2.3.5-26.el6.x86_64.rpm

tigervnc-1.0.90-0.17.20110314svn4359.el6.x86_64.rpm xlockmore-5.31-2.el6.x86_64.rpm

tigervnc-1.1.0-5.el6_4.1.x86_64.rpm

1. 语法格式:

rpm 参数 软件包名或文件名

2. 常见参数:

-

-ivh 安装

-

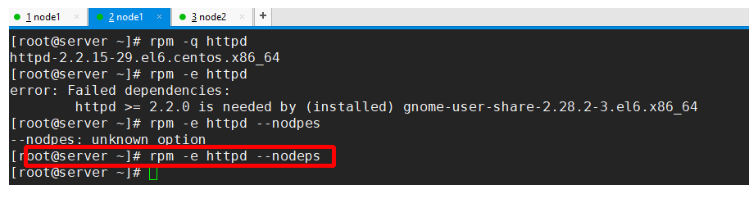

-e 卸载

-

-Uvh 升级 如果已安装老版本,则升级;如果没安装,则直接安装

-

-Fvh 升级 如果已安装老版本,则升级;如果没安装,则不安装

-

-ivh --force 强制安装

-

--nodeps 忽略依赖关系

-

-ql 查看已经安装的软件的文件列表

-

-qlp package.rpm 查看未安装的rpm包里的文件列表

-

-qa 查看已经安装的所有rpm包

-

-qd 查看软件的文档列表

-

-qc 查看软件的配置文件

-

-qi 查看软件的详细信息

-

-qf filename 查看文件来自哪个rpm包

-

--import key_file 导入公钥用于检查rpm文件的签名

-

-checksig package.rpm 检查rpm包的签名

3. 红帽软件包特征:

一个软件可能有多个相关包组成

-

samba-3.5.10-125.el6.x86_64.rpm 服务端

-

samba-client-3.5.10-125.el6.x86_64.rpm 客户端

-

samba-common-3.5.10-125.el6.i686.rpm 32位公共包<工具|库文件>

-

samba-common-3.5.10-125.el6.x86_64.rpm 64位公共包<工具|库文件>

4. 案例:

示例1: 安装vnc客户端软件

[root@MissHou soft]# ls

audiofile-0.2.6-11.1.el6.x86_64.rpm vsftpd-2.3.5-26.el6.x86_64.rpm

esound-libs-0.2.41-3.1.el6.x86_64.rpm xlockmore-5.29.1.tar.bz2

tigervnc-1.0.90-0.17.20110314svn4359.el6.x86_64.rpm xlockmore-5.31-2.el6.x86_64.rpm

tigervnc-1.1.0-5.el6_4.1.x86_64.rpm

检查软件包的签名:

[root@MissHou soft]# rpm --checksig tigervnc-1.0.90-0.17.20110314svn4359.el6.x86_64.rpm

tigervnc-1.0.90-0.17.20110314svn4359.el6.x86_64.rpm: RSA sha1 ((MD5) PGP) md5 NOT OK (MISSING KEYS: (MD5) PGP#fd431d51)

//tigervnc-1.0版本是高仿的

[root@MissHou soft]# rpm --checksig tigervnc-1.1.0-5.el6_4.1.x86_64.rpm

tigervnc-1.1.0-5.el6_4.1.x86_64.rpm: rsa sha1 (md5) pgp md5 OK

//tigervnc-1.1版本是正版的

安装和卸载软件:

[root@MissHou soft]# rpm -q tigervnc //查看软件是否安装

package tigervnc is not installed

[root@MissHou soft]# rpm -ivh tigervnc-1.0.90-0.17.20110314svn4359.el6.x86_64.rpm //安装软件

warning: tigervnc-1.0.90-0.17.20110314svn4359.el6.x86_64.rpm: Header V3 RSA/SHA256 Signature, key ID fd431d51: NOKEY

Preparing... ########################################### [100%]

1:tigervnc ########################################### [100%]

[root@MissHou soft]# rpm -q tigervnc

tigervnc-1.0.90-0.17.20110314svn4359.el6.x86_64

[root@MissHou soft]# rpm -e tigervnc //卸载

软件升级-Fvh和-Uvh区别:

[root@MissHou soft]# rpm -Fvh tigervnc-1.1.0-5.el6_4.1.x86_64.rpm

//升级失败,原因是当前系统没有安装tigervnc

[root@MissHou soft]# rpm -q tigervnc

package tigervnc is not installed

[root@MissHou soft]# rpm -Uvh tigervnc-1.1.0-5.el6_4.1.x86_64.rpm

//升级成功

Preparing... ########################################### [100%]

1:tigervnc ########################################### [100%]

[root@MissHou soft]# rpm -q tigervnc

tigervnc-1.1.0-5.el6_4.1.x86_64

查看软件文件列表: 说明:一般情况下软件包的文件列表大致分为几个部分:

-

配置文件存放在/etc目录里

-

二进制命令存放在/usr/bin和/usr/sbin目录里

-

软件的文档手册存放在/usr/share/doc和/usr/share/man

-

软件的数据目录存放在/var目录里

-

其他

[root@MissHou ~]# rpm -ql cronie

/etc/cron.d

/etc/cron.d/0hourly

/etc/cron.deny

/etc/pam.d/crond

/etc/rc.d/init.d/crond

/etc/sysconfig/crond

/usr/bin/crontab

/usr/sbin/crond

/usr/share/doc/cronie-1.4.4

/usr/share/doc/cronie-1.4.4/AUTHORS

/usr/share/doc/cronie-1.4.4/COPYING

/usr/share/doc/cronie-1.4.4/ChangeLog

/usr/share/doc/cronie-1.4.4/INSTALL

/usr/share/doc/cronie-1.4.4/README

/usr/share/man/man1/crontab.1.gz

/usr/share/man/man5/crontab.5.gz

/usr/share/man/man8/cron.8.gz

/usr/share/man/man8/crond.8.gz

/var/spool/cron

示例2:

安装锁屏软件

[root@MissHou soft]# rpm -ivh xlockmore-5.31-2.el6.x86_64.rpm

warning: xlockmore-5.31-2.el6.x86_64.rpm: Header V3 RSA/SHA256 Signature, key ID 0608b895: NOKEY

error: Failed dependencies:

libaudiofile.so.0()(64bit) is needed by xlockmore-5.31-2.el6.x86_64

libesd.so.0()(64bit) is needed by xlockmore-5.31-2.el6.x86_64

错误原因:软件包有依赖 解决办法:找到锁屏软件所依赖的软件包,安装上即可 思考: 如何根据报错信息libaudiofile.so.0()(64bit)和libesd.so.0()(64bit)知道缺少哪个软件包?

-

如果有配置yum的话可以使用yum工具

-

可以在网上搜索,如:http://rpm.pbone.net 使用yum工具:

[root@MissHou ~]# yum provides "libaudiofile.so.0()(64bit)"

Loaded plugins: fastestmirror, refresh-packagekit, security

Loading mirror speeds from cached hostfile

1:audiofile-0.2.6-11.1.el6.x86_64 : A library for accessing various audio file formats

Repo : local

Matched from:

Other : libaudiofile.so.0()(64bit)

[root@MissHou ~]# yum provides "libesd.so.0()(64bit)"

Loaded plugins: fastestmirror, refresh-packagekit, security

Loading mirror speeds from cached hostfile

1:esound-libs-0.2.41-3.1.el6.x86_64 : Library to talk to the EsounD daemon

Repo : local

Matched from:

Other : libesd.so.0()(64bit)

网上搜索: http://rpm.pbone.net

三、yum配置及使用

课程目标2

-

理解yum源如何解决依赖关系

-

掌握本地和网络yum源的配置

-

熟练使用yum工具安装软件包

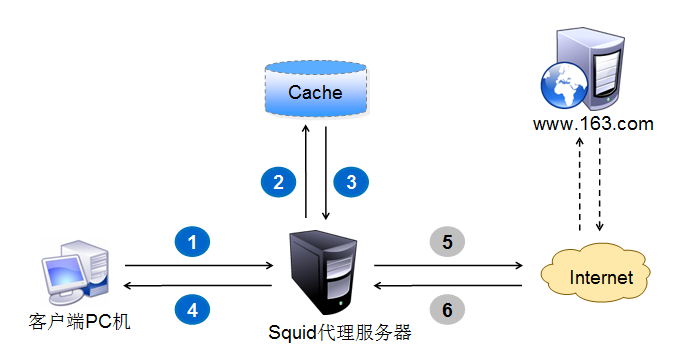

1. yum源的介绍

-

作用:软件包管理器,类似360软件管家

-

示意图

-

常见的软件源(yum源)

• 红帽源 收费 • centos源 免费 • 阿里云源,163源,sohu源 • epel(Extra Packages for Enterprise Linux)是基于Fedora的一个项目,为“红帽系”的操作系统提供额外的软件包,适用于RHEL、CentOS和Scientific Linux.

-

yum源的分类

• 本地yum源(重点掌握)

• 网络yum源(掌握)

• 自建yum源(了解)

2. yum源的配置

思路:

1.需要有个软件仓库并且里面存放了所有软件包的依赖关系

2.告诉yum工具去哪个仓库里找相关软件

2.1 本地yum源配置

步骤:

-

本地需要有一个镜像文件(xxx.iso)

-

通过挂载的方式将镜像文件挂载到本地一个空的目录里

[root@MissHou soft]# df -h

Filesystem Size Used Avail Use% Mounted on

/dev/mapper/vg_misshou-lv_root 18G 4.2G 13G 26% /

tmpfs 491M 228K 491M 1% /dev/shm

/dev/sda1 485M 35M 426M 8% /boot

.host:/ 489G 26G 463G 6% /mnt/hgfs

/dev/sr0 4.2G 4.2G 0 100% /media/CentOS_6.5_Final //挂载成功 -

告诉yum工具去哪个仓库里找相应的软件包(配置yum相关文件)

默认环境:

[root@MissHou soft]# ls /etc/yum.repos.d/

CentOS-Base.repo CentOS-Debuginfo.repo CentOS-Media.repo CentOS-Vault.repo

清空环境:

[root@MissHou soft]# cd /etc/yum.repos.d/

[root@MissHou yum.repos.d]# ls

CentOS-Base.repo CentOS-Debuginfo.repo CentOS-Media.repo CentOS-Vault.repo

[root@MissHou yum.repos.d]# mkdir bakup

[root@MissHou yum.repos.d]# mv *.repo bakup/

[root@MissHou yum.repos.d]# ls

bakup

创建配置文件:

[root@MissHou yum.repos.d]# cat demo.repo

[local-yum]//仓库名(不要有特殊符号)

name=local yum//仓库描述

baseurl=file:///media/CentOS_6.5_Final//指定仓库的路径

enabled=1//启用仓库 1代表启用 0代表关闭

gpgcheck=0//不要检验软件包的数字签名

-

测试安装

[root@MissHou yum.repos.d]# yum clean all//清空yum缓存

Loaded plugins: fastestmirror, refresh-packagekit, security

Cleaning repos: local-yum

Cleaning up Everything

Cleaning up list of fastest mirrors

[root@MissHou yum.repos.d]# yum makecache//创建yum缓存

Loaded plugins: fastestmirror, refresh-packagekit, security

Determining fastest mirrors

local-yum | 4.0 kB 00:00 ...

local-yum/group_gz | 220 kB 00:00 ...

local-yum/filelists_db | 5.8 MB 00:00 ...

local-yum/primary_db | 4.4 MB 00:00 ...

local-yum/other_db | 2.7 MB 00:00 ...

Metadata Cache Created

作业

-

swap分区的大小如何确定?(参考redhat官当)

-

bg和fg的用法

-

安装xlockmore锁屏软件(思路和解决的方法)

-

配置本地yum源

2.2 网络yum配置

http://mirrors.163.com/centos/6/os/x86_64/

https://mirrors.aliyun.com/centos/6/os/x86_64/

http://mirrors.sohu.com/centos/6/os/x86_64/

2.3 自建yum源

3. yum源配置实战

3.1 需求1:

系统使用最小化安装,现需要安装一些基础软件包,请根据系统镜像配置本地yum源

-

步骤

-

...

-

-

3.2 需求2:

Centos默认使用自带的国外源,由于网络问题请将其替换为国内的阿里云源,163源,sohu源其中之一

-

步骤

-

...

-

-

3.3 需求3:

通过两种方式搭建EPEL源

-

方法1:下载相应的rpm包后直接安装

http://mirrors.aliyun.com/epel/6/x86_64/epel-release-6-8.noarch.rpm

http://mirrors.sohu.com/fedora-epel/6/x86_64/epel-release-6-8.noarch.rpm

-

...

-

-

-

方法2:直接修改配置文件

http://mirrors.aliyun.com/epel/6/x86_64/

-

...

-

-

3.4 需求4:

搭建能够提供指定软件包的安装,如Nginx和MySQL的yum源

Nginx:

[root@MissHou ~]# vim /etc/yum.repos.d/nginx.repo

[nginx]

name=nginx repo

baseurl=http://nginx.org/packages/centos/6/x86_64/

gpgcheck=0

enabled=1

MySQL:

http://repo.mysql.com/mysql-community-release-el6-5.noarch.rpm

http://repo.mysql.com/mysql-community-release-el7-5.noarch.rpm

四、总结

补充扩展

-

wget命令:Linux下用来从下载文件的工具

-

常用参数:

-O, --output-document=file 将文档写入文件 (文件重命名保存)

-o, --output-file=logfile 将下载日志信息保存到日志文件 -a, --append-output=logfile 将下载日志信息追加到指定日志文件(如果不存在就创建) -q, --quiet Turn off Wget’s output. 不输出下载过程 -c, --continue 断点续传, 重新启动下载中断的文件 -P, --directory-prefix=prefix 指定下载文件保存路径 -4, --inet4-only 仅连接至 IPv4 地址 -6, --inet6-only 仅连接至 IPv6 地址 --user=user 指定用户 --password=password 指定密码 -b, --background 后台运行,有日志输出wget-log -r, 递归下载 -nc, 文件存在时,下载文件不覆盖原有文件

--mirror 镜像整个网站

-

示例:

-

使用wget下载单个文件

wget http://repo.mysql.com/mysql-community-release-el6-5.noarch.rpm -

使用wget -O下载并以不同的文件名保存

wget -O test.repo http://mirrors.aliyun.com/repo/Centos-7.repo -

指定下载文件保存位置

wget -P /etc/yum.repos.d/ http://mirrors.aliyun.com/repo/Centos-7.repo -

下载整个网站到本地

wget –mirror -p –convert-links -P ./本地路径 URL-p:下载所有为了html页面显示正常的文件

–convert-links:下载后,转换成本地的链接

-

-

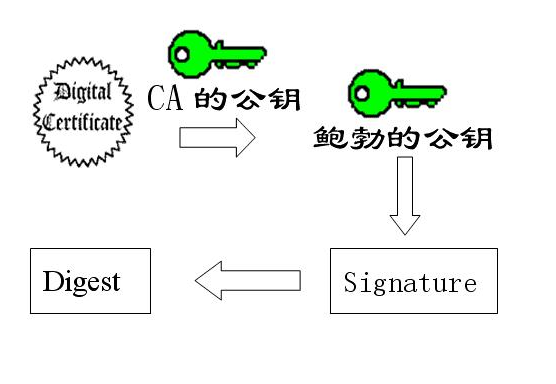

数字签名扩展

扩展

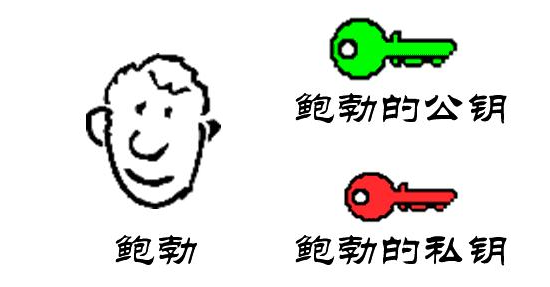

图解公钥私钥签名

-

鲍勃有两把钥匙,一把是公钥,另一把是私钥

-

鲍勃把公钥送给他的朋友们——>帕蒂、道格、苏珊(每人一把)

-

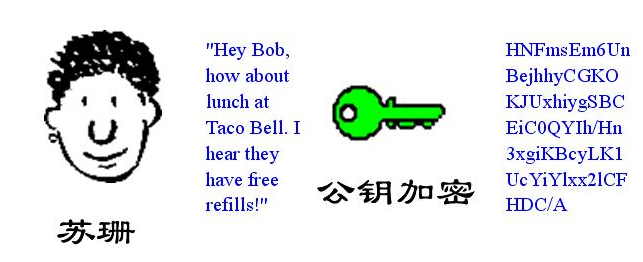

苏珊要给鲍勃写一封保密的信,她写完后用鲍勃的公钥加密,就可以达到保密的效果

-

鲍勃收信后,用私钥解密,就看到了信件内容。这里要强调的是,只要鲍勃的私钥不泄露,这封信就是安全的,即使落在别人手里,也无法解密。

-

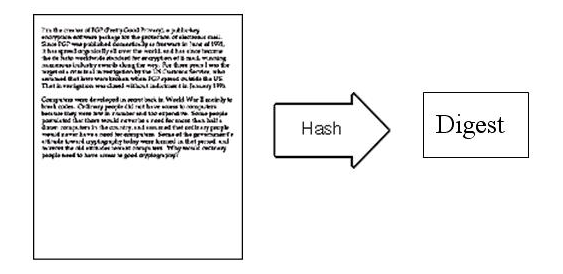

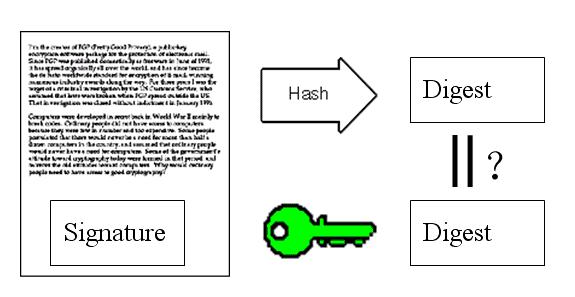

鲍勃给苏珊回信,决定采用"数字签名"。他写完后先用Hash函数,生成信件的摘要(digest)

-

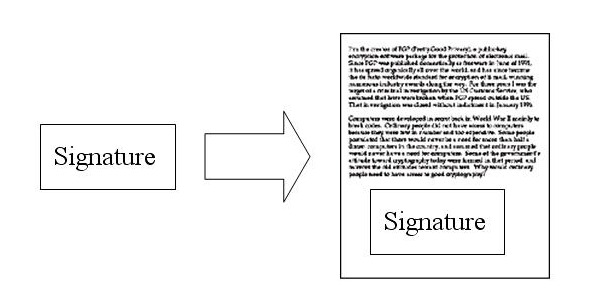

然后,鲍勃使用私钥,对这个摘要加密,生成"数字签名"(signature)

-

最后鲍勃将这个签名,附在信件下面,一起发给苏珊

-

苏珊收信后,取下数字签名,用鲍勃的公钥解密,得到信件的摘要。由此证明,这封信确实是鲍勃发出的

-

苏珊再对信件本身使用Hash函数,将得到的结果,与上一步得到的摘要进行对比。如果两者一致,就证明这封信未被修改过

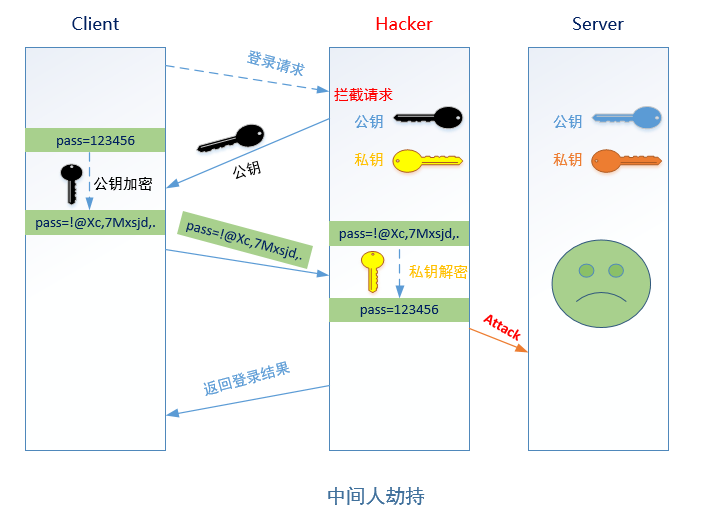

问题:

-

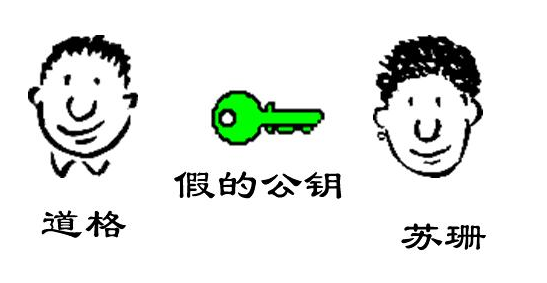

复杂的情况出现了。道格想欺骗苏珊,他偷偷使用了苏珊的电脑,用自己的公钥换走了鲍勃的公钥。此时,苏珊实际拥有的是道格的公钥,但是还以为这是鲍勃的公钥。因此,道格就可以冒充鲍勃,用自己的私钥做成"数字签名",写信给苏珊,让苏珊用假的鲍勃公钥进行解密。

-

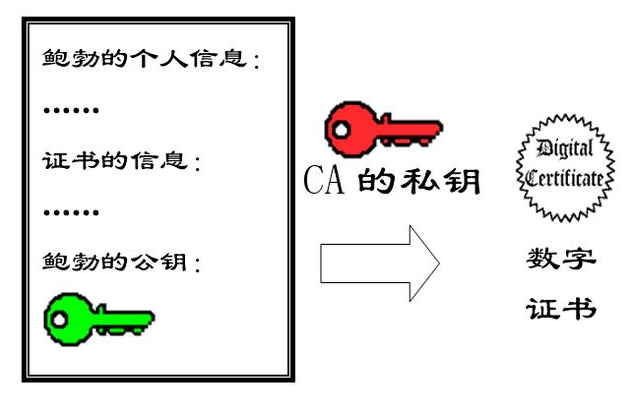

后来,苏珊感觉不对劲,发现自己无法确定公钥是否真的属于鲍勃。她想到了一个办法,要求鲍勃去找"证书中心"(certificate authority,简称CA),为公钥做认证。证书中心用自己的私钥,对鲍勃的公钥和一些相关信息一起加密,生成"数字证书"(Digital Certificate)。

-

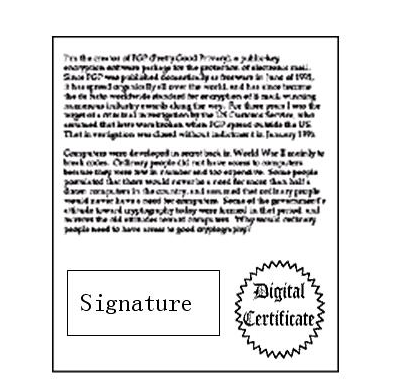

鲍勃拿到数字证书以后,就可以放心了。以后再给苏珊写信,只要在签名的同时,再附上数字证书就行了。

-

苏珊收信后,用CA的公钥解开数字证书,就可以拿到鲍勃真实的公钥了,然后就能证明"数字签名"是否真的是鲍勃签的

服务之SSH和DHCP

服务概述

课程目标1

-

理解服务器B/S和C/S架构

-

了解常见的网络服务

-

理解独立服务和依赖服务

一、服务概述

• 运行在操作系统后台的一个或者多个程序,为系统或者用户提供特定的服务 • 可靠的,并发的,连续的不间断的运行,随时接受请求 • 通过交互式提供服务

二、服务器架构

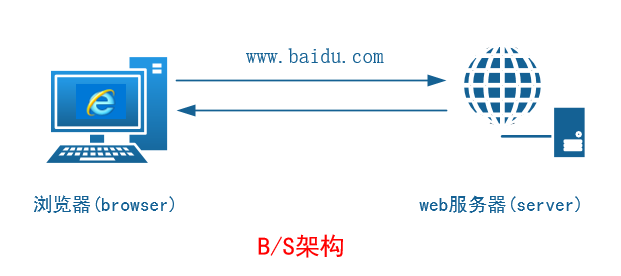

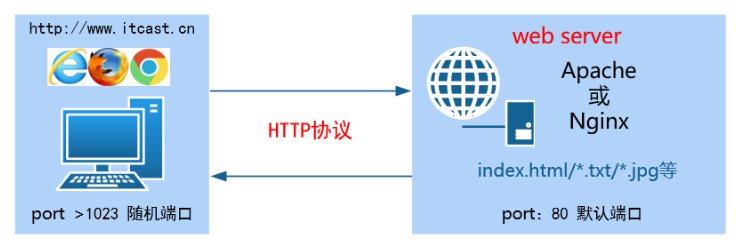

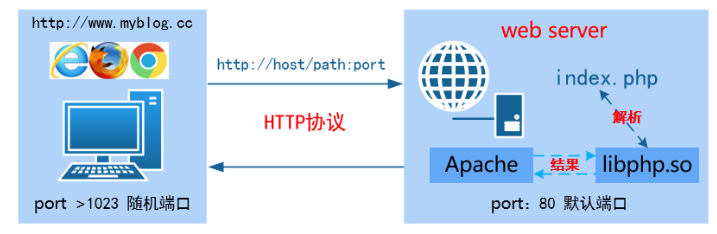

- B/S(browser/server) 浏览器/服务器 概念:这种结构用户界面是完全通过浏览器来实现,使用http协议

两者区别:

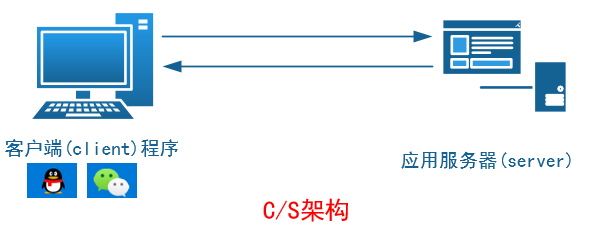

B/S: 1、广域网,只需要有浏览器即可 2、一般面向整个互联网用户,安全性低 3、维护升级简单

C/S: 1、专用网络、小型局域网,需要具体安装对应的软件 2、一般面向固定用户,安全性较高

思考1:

我们通过网络是如何找到我们想要访问的服务的?

IP(提供服务的服务器)+Port(找到相应的服务)

三、端口号设定

说明:端口号只有整数,范围是从0 到65535

• 1~255:一般是知名端口号,如:ftp 21号、web 80、ssh 22、telnet 23号等

• 256~1023:通常都是由Unix系统占用来提供特定的服务

• 1024~5000:客户端的临时端口,随机产生

• 大于5000:为互联网上的其他服务预留

思考2:

如何查看系统默认的注册端口?

/etc/serivces

四、常见的网络服务

-

文件共享服务:FTP、SMB、NFS、HTTP

-

域名管理服务:DNS

-

网站服务:Apache、Nginx、Lighttpd、IIS

-

邮件服务: Mail

-

-

动态地址管理服务:DHCP

五、Linux下两大服务

1. 独立服务

-

独立的进程和独立的启动脚本

-

启动方式

/etc/init.d/xxx start 或者 /etc/rc.d/init.d/xxx start 或者 service xxx start

2. 依赖服务

注意:RHEL7/Centos7服务的管理方式不一样.

-

没有独立的启动脚本,依赖于xinetd服务(xinetd服务本身是一个独立服务)

-

启动方式

必须启动xinetd服务

-

-

作用:唤醒在睡觉的服务,由xinetd管理的服务只有在用到的时候才被唤醒,平时不占用系统资源;支持Tcp_Wrappers一种安全策略机制。

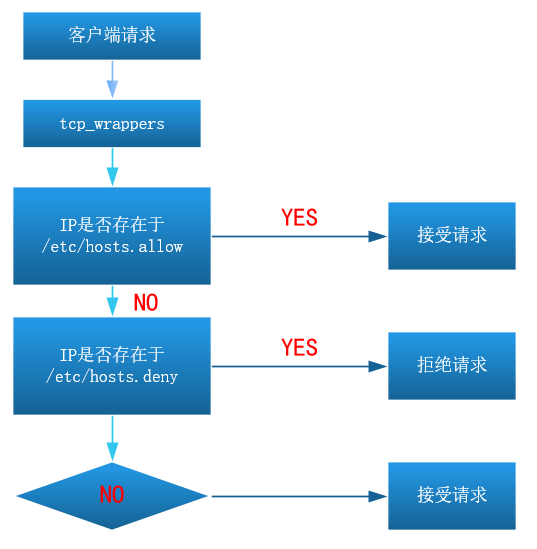

TCP_Wrappers简介:

TCP_Wrappers是一个工作在应用层的安全工具,它只能针对某些具体的应用或者服务起到一定的防护作用。比如说ssh、FTP等服务的请求,都会先受到TCP_Wrappers的拦截。

TCP_Wrappers工作原理(了解):

SSH服务

课程目标2

-

理解ssh服务的两种认证方式

-

掌握ssh服务的基本配置

-

掌握ssh服务客户端工具的使用

一、SSH介绍

-

SSH是Linux下远程管理的工具,相比Telnet安全,运维人员必备的神器!

-

SSH的全称Secure Shell,安全的shell,是Client/Server架构,默认端口号为22,TCP/IP协议

-

SSH其实用于商业,而OpenSSH即为开源的,在Linux中默认安装

-

SSH有v1和v2版本

-

ssh v1:有漏洞,容易受到攻击

-

ssh v2:通过公钥加密(数字签名和密钥交换)的方式进行,确保服务器端的身份识别

-

二、SSH加密算法

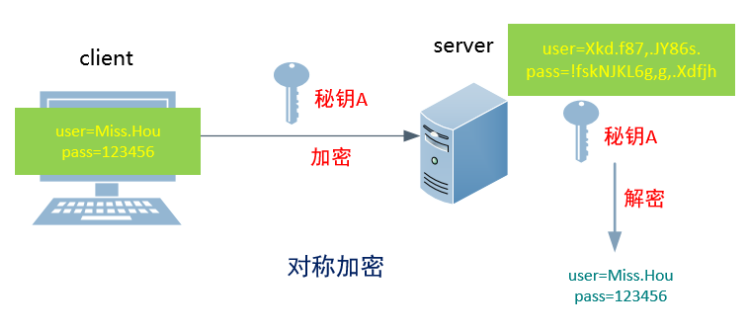

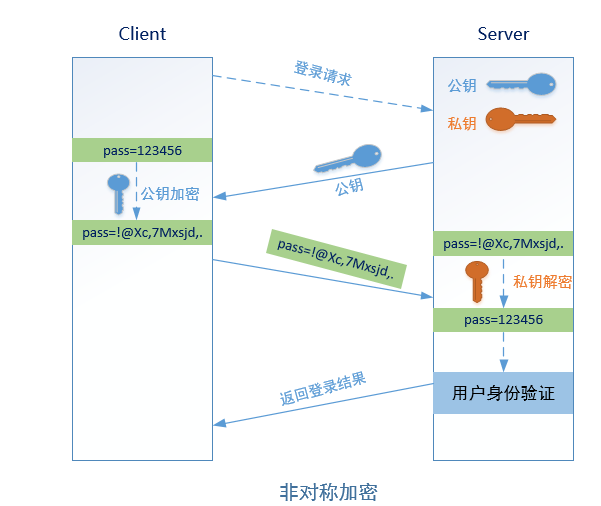

-

des 对称的公钥加密算法,安全低,数据传输速度快;使用同一个秘钥进行加密或解密

-

rsa 非对称的公钥加密算法,安全,数据传输速度慢 ,SSH默认的加密算法

补充了解:

DSA数字签名,非对称加密的另一种实现。

DSA-Digital Signature Algorithm 是Schnorr和ElGamal签名算法的变种。简单的说,这是一种更高级的验证方式,用作数字签名。不单单只有公钥、私钥,还有数字签名。私钥加密生成数字签名,公钥验证数据及签名。如果数据和签名不匹配则认为验证失败!数字签名的作用就是校验数据在传输过程中不被修改。

问题: SSH中是如何解决这个问题的呢?

三、SSH服务的认证方式

-

基于用户密码的认证

[root@MissHou ~]# ssh 192.168.10.171 The authenticity of host '192.168.10.171 (192.168.10.171)' can't be established. RSA key fingerprint is 9f:71:de:3c:86:25:dd:f0:06:78:ab:ba:96:5a:e4:95. Are you sure you want to continue connecting (yes/no)?

说明: 理论上应该是对公钥的确认,由于公钥通过RSA算法加密,太长,不好直接比较,所以给公钥生成一个hash的指纹,方便比较。

[root@MissHou ~]# ssh 192.168.10.171 The authenticity of host '192.168.10.171 (192.168.10.171)' can't be established. RSA key fingerprint is 9f:71:de:3c:86:25:dd:f0:06:78:ab:ba:96:5a:e4:95. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '192.168.10.171' (RSA) to the list of known hosts. root@192.168.10.171's password:

当客户端输入yes确认对方的公钥指纹后,server端的公钥就会被存放到客户机的用户家目录里~/.ssh/known_hosts文件中,下次再访问就直接通过密码登录,不需要再确认公钥。

[root@client ~]# su - stu1 [stu1@client ~]$ ssh 10.1.1.2 The authenticity of host '10.1.1.2 (10.1.1.2)' can't be established. RSA key fingerprint is 9f:71:de:3c:86:25:dd:f0:06:78:ab:ba:96:5a:e4:95. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '10.1.1.2' (RSA) to the list of known hosts. stu1@10.1.1.2's password: //ssh工具指定用户名访问 [stu1@client ~]$ ssh root@10.1.1.2 root@10.1.1.2's password: Last login: Mon Apr 16 15:12:45 2018 from 10.1.1.3 [root@MissHou ~]# exit logout Connection to 10.1.1.2 closed. [stu1@client ~]$ ssh -l root 10.1.1.2 root@10.1.1.2's password: Last login: Mon Apr 16 15:18:59 2018 from 10.1.1.3 [root@MissHou ~]# exit logout Connection to 10.1.1.2 closed. [stu1@client ~]$ ssh -lstu2 10.1.1.2 stu2@10.1.1.2's password:

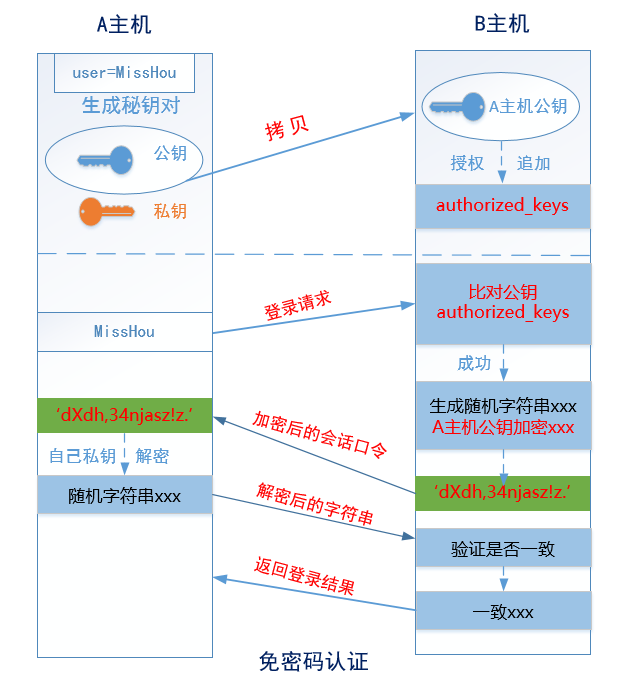

- 基于秘钥对的认证(免密码登录)

需求:A主机免密码登录B主机

-

相关文件解读:

-

id_rsa:保存私钥

-

id_rsa.pub:保存公钥

-

authorized_keys:保存已授权的客户端公钥

-

known_hosts:保存已认证的远程主机公钥

-

基于秘钥对认证(免密码登录)——>重点掌握

需求:client端有一个用户user01,该用户使用root用户免密码登录server端

环境:

client:10.1.1.3

server:10.1.1.2

思路:

-

client端生成一对秘钥

-

将生成的公钥远程拷贝到server端

步骤:

-

client端的user01用户生成一对秘钥对

[root@client ~]# useradd user01 [root@client ~]# su - user01 [user01@client ~]$ ls -a . .. .bash_logout .bash_profile .bashrc .emacs .gnome2 .mozilla [user01@client ~]$ ssh-keygen Generating public/private rsa key pair. Enter file in which to save the key (/home/user01/.ssh/id_rsa): Created directory '/home/user01/.ssh'. Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /home/user01/.ssh/id_rsa. Your public key has been saved in /home/user01/.ssh/id_rsa.pub. The key fingerprint is: df:5b:4f:f8:26:38:0f:5f:f0:df:4c:78:54:bd:94:9e user01@client The key's randomart image is: +--[ RSA 2048]----+ | | | o| | oo| | o +| | S .E.| | . . * | | . o.+ *| | o=.O+| | .ooo*| +-----------------+ [user01@client ~]$ [user01@client ~]$ ls .ssh/ id_rsa(私钥) id_rsa.pub(公钥)

2.将刚刚生成的公钥远程拷贝到server端的root家目录里指定位置

[user01@client ~]$ scp .ssh/id_rsa.pub root@10.1.1.2:/root/.ssh/authorized_keys 或者 [user01@client ~]$ ssh-copy-id -i .ssh/id_rsa.pub root@10.1.1.2 (推荐) The authenticity of host '10.1.1.2 (10.1.1.2)' can't be established. RSA key fingerprint is 9f:71:de:3c:86:25:dd:f0:06:78:ab:ba:96:5a:e4:95. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '10.1.1.2' (RSA) to the list of known hosts. root@10.1.1.2's password: Now try logging into the machine, with "ssh 'root@10.1.1.2'", and check in: .ssh/authorized_keys to make sure we haven't added extra keys that you weren't expecting. 补充:如果拷贝出错可以关闭selinux [root@server ~]# getenforce Enforcing //强制模式 [root@server ~]# setenforce 0 [root@server ~]# getenforce Permissive //警告模式 server端查看: [root@server .ssh]# ls authorized_keys [root@server .ssh]# cat authorized_keys ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAssRLeKnKiLRZ2NbGi/uIZD1IpTnvMqFdKXEUlLH+Eli2PkxamDAszQVf7dsn2FHxCptzL04tDEdqWJ1Nr3zTDyjha9gfHWu6AuXAzaX9gWVIt8qza+yJSxpuoam3OwC6y88HMxvTuYy3jkL/6aCk6b5wzhKUYXwvTKwRctb/dO/9GC22CsmPvLHyFH+CpzmdcG2BzlOkg05CVshDIJSJ2Xmaj7G6m+N2cN4m/NV61rXPHn93wwdFcdNQLlRjDvZ6s7UIgmD04497PKUxJ/hTgkm6p3kAGxESEc0JxYHTGnhVE5D6byfRd0Aa/ydBiSov1x5a6vniGQeUh2+NP6omUQ== user01@client

3.测试验证

[user01@client ~]$ ssh root@10.1.1.2 Last login: Mon Apr 16 16:00:55 2018 from 10.1.1.1 [root@server ~]#

课堂练习:

client端有stu1和stu2两个用户,希望通过test1用户免密码登录server端

client:

stu1$ ssh test1@10.1.1.2

stu2$ ssh test1@10.1.1.2

- 禁止root用户远程登录

了解软件相关知识

[root@server ~]# rpm -ql openssh-server /etc/rc.d/init.d/sshd //启动脚本 /etc/ssh/sshd_config //配置文件 /usr/sbin/sshd //二进制命令 [root@server ~]# rpm -ql openssh-clients /etc/ssh/ssh_config /usr/bin/scp /usr/bin/sftp /usr/bin/slogin /usr/bin/ssh /usr/bin/ssh-add /usr/bin/ssh-agent /usr/bin/ssh-copy-id /usr/bin/ssh-keyscan [root@server ~]# rpm -qf /usr/bin/ssh-keygen openssh-5.3p1-94.el6.x86_64

步骤:

[root@server ~]# vim /etc/ssh/sshd_config 。。。 PermitRootLogin no 重启服务: [root@server ~]# service sshd restart Stopping sshd: [ OK ] Starting sshd: [ OK ]

-

修改默认端口号

[root@server ~]# vim /etc/ssh/sshd_config 。。。 Port 10022 测试验证: [root@client Desktop]# ssh -p10022 stu1@10.1.1.2 ssh: connect to host 10.1.1.2 port 10022: No route to host //路由无法到达 原因: 1、 网络问题 2、 防火墙 解决: 关闭防火墙

- ssh服务的访问控制

-

-

/etc/hosts.allow和/etc/hosts.deny

-

如何判断一个服务支持TCP_wrappers功能

rpm包安装的服务:

[root@server ~]# ldd /usr/sbin/sshd |grep libwrap

-

libwrap.so.0 => /lib64/libwrap.so.0 (0x00007fbb65b57000) //有以上模块说明支持

源码包:

vim /etc/hosts.deny sshd:10.1.1.3 //该文件写法如下:更多参考man文档 sshd:10.1.1.0/255.255.255.0 EXCEPT 10.1.1.3 sshd,vsftpd:.itcast.cc EXCEPT MissHou.itcast.cc

测试验证: [root@client ~]# ssh stu1@10.1.1.2 -p 10022 ssh_exchange_identification: Connection closed by remote host

-

Linux下

ssh -l -p -h 。。。

- Windows下

。。。

DHCP服务

课程目标3

-

了解DHCP服务的工作原理

-

能够配置简单的dhcp服务器

一、DHCP服务介绍

-

DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,UDP协议,67号端口

-

主要用于动态管理分配IP地址

二、DHCP服务的工作原理

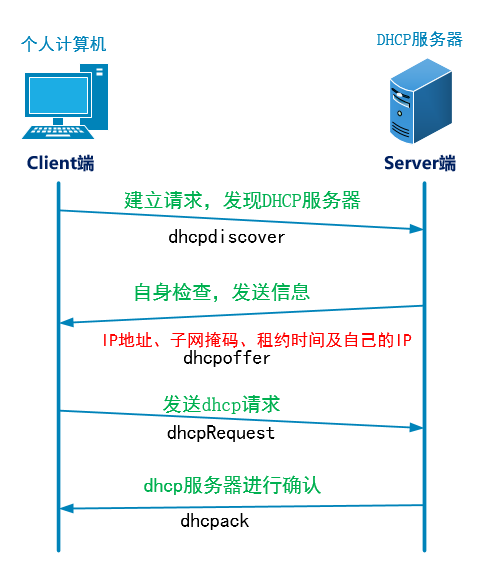

过程分析:

-

dhcpdiscover(发现):该过程中客户端开始建立请求,以0.0.0.0作为自己的ip地址而以255.255.255.255(广播地址)作为服务器的地址,等待DHCP服务器响应。

-

dhcpoffer(提供):当网络中的dhcp服务器收到dhcpdiscover信息后,对自身进行检查,并发送相应的地址。服务器发送给请求客户机的信息中主要包含了ip地址、子网掩码、租约和提供dhcp服务的服务器的ip。

-

dhcprequset(请求):当dhcp客户收到服务器的返回信息后,就以广播的方式发送一个dhcp请求信息给本网络中的存在或不存在的其他的dhcp服务器,该信息中包含了已选择的dhcp服务器的ip地址。

-

dhcpack(确认):一旦被选中的dhcp收到客户端的请求信息后,就将以保留的这个ip标识为以租用,然后广播的方式发送一个dhcpack信息给dhcp客户端,当客户端收到了确认信息后就完成了整个的获取ip的过程。

三、DHCP服务器配置

-

环境准备:

-

步骤:

-

安装dhcp软件包

[root@server ~]# yum -y install dhcp [root@server ~]# rpm -ql dhcp /etc/dhcp /etc/dhcp/dhcpd.conf //主配置文件 /etc/rc.d/init.d/dhcpd //启动脚本 /usr/sbin/dhcpd //二进制命令

2.修改配置文件

vim /etc/dhcp/dhcpd.conf option domain-name "itcast.cc"; //域名 option domain-name-servers 192.168.1.110, 8.8.8.8; //DNS(可以写多个) default-lease-time 3600; //缺省租约 max-lease-time 7200; //客户端最大租约 log-facility local7; //定义日志设备载体 (/var/log/boot.log输出) subnet 192.168.2.0 netmask 255.255.255.0 { //子网<网段> range 192.168.2.1 192.168.2.50; //地址范围<地址池> option routers 192.168.1.110; //网关 option broadcast-address 192.168.2.255 //广播地址 } vim /etc/dhcp/dhcpd.conf option domain-name "itcast.cc"; option domain-name-servers 8.8.8.8; default-lease-time 3600; max-lease-time 7200; log-facility local7; subnet 10.1.1.0 netmask 255.255.255.0 { range 10.1.1.100 10.1.1.150; option routers 10.1.1.1; option broadcast-address 10.1.1.255 }

[root@MissHou ~]# service dhcpd start Starting dhcpd: [FAILED] //启动失败 原因分析: 当我们排除了所有可能的情况下还找不出原因的话,就需要通过日志去分析

3.日志错误信息

[root@server ~]# tail -f /var/log/messages Apr 16 17:54:22 MissHou dhcpd: /etc/dhcp/dhcpd.conf line 16: semicolon expected. Apr 16 17:54:22 MissHou dhcpd: } Apr 16 17:54:22 MissHou dhcpd: ^ Apr 16 17:54:22 MissHou dhcpd: /etc/dhcp/dhcpd.conf line 16: unexpected end of file Apr 16 17:54:22 MissHou dhcpd: } Apr 16 17:54:22 MissHou dhcpd: ^ Apr 16 17:54:22 MissHou dhcpd: Configuration file errors encountered -- exiting Apr 16 17:54:22 MissHou dhcpd: 通过查看日志发现,在}附近有报错,再次查看配置文件,发现少了一个分号; 更改如下: option domain-name "itcast.cc"; option domain-name-servers 8.8.8.8; default-lease-time 3600; max-lease-time 7200; log-facility local7; subnet 10.1.1.0 netmask 255.255.255.0 { range 10.1.1.100 10.1.1.150; option routers 10.1.1.1; option broadcast-address 10.1.1.255; //刚刚少了一个分号导致服务无法启动 } 再次启动成功: [root@MissHou ~]# service dhcpd start Starting dhcpd: [ OK ]

4.测试验证

client端修改IP地址为动态获取: [root@client ~]# vim /etc/sysconfig/network-scripts/ifcfg-eth0 [root@client ~]# cat /etc/sysconfig/network-scripts/ifcfg-eth0 DEVICE=eth0 TYPE=Ethernet ONBOOT=yes NM_CONTROLLED=yes BOOTPROTO=dhcp 重启网络让client端自动获取IP地址: [root@client ~]# service network restart Shutting down loopback interface: [ OK ] Bringing up loopback interface: [ OK ] Bringing up interface eth0: Active connection state: activating Active connection path: /org/freedesktop/NetworkManager/ActiveConnection/8 state: activated Connection activated [ OK ] 查看IP地址是否是指定的IP范围: [root@client ~]# ifconfig eth1 eth1 Link encap:Ethernet HWaddr 00:0C:29:41:A2:FC inet addr:10.1.1.100 Bcast:10.1.1.255 Mask:255.255.255.0 inet6 addr: fe80::20c:29ff:fe41:a2fc/64 Scope:Link UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:17493870 errors:0 dropped:0 overruns:0 frame:0 TX packets:2271 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:1319498963 (1.2 GiB) TX bytes:221741 (216.5 KiB)

-

完成课堂练习

-

搭建一个简单的DHCP服务器

需求:

需求: server:eth0 10.1.1.2

eth0:1 192.168.1.2

client:eth0 dhcp 192.168.1.0

环境准备: dhcp server端:增加一个子接口,并且配置192.168.1.0/24网段的IP

[root@server ~]# cat /etc/dhcp/dhcpd.conf # # DHCP Server Configuration file. # see /usr/share/doc/dhcp*/dhcpd.conf.sample # see 'man 5 dhcpd.conf' # option domain-name "itcast.cc"; option domain-name-servers 8.8.8.8; default-lease-time 3600; max-lease-time 7200; log-facility local7; subnet 192.168.1.0 netmask 255.255.255.0 { range 192.168.1.100 192.168.1.150; option routers 192.168.1.1; option broadcast-address 192.168.1.255; }

telnet服务

一、telnet服务介绍

-

telnet远程管理服务,TCP协议 23号端口

-

telnet服务是依赖服务,由xinetd服务管理

-

通过明文的帐号与密码传输,不安全,不适用于类unix系统

-

Linux系统默认不使用telnet,使用ssh

二、搭建telnet服务

需求1:搭建一个telnet服务,客户端使用专门的工具telnet可以访问或者管理telnet服务器

环境:

server:10.1.1.2 搭建telnet服务

client:10.1.1.3 测试telnet服务 使用telnet工具远程登录server

思路:

-

安装软件包(telnet-server|xinetd)

-

根据需求通过修改配置文件来完成服务的搭建

-

启动服务,开机自启动(启动xinetd服务)

-

测试验证

步骤:

-

关闭防火墙和selinux

[root@server ~]# service iptables stop [root@server ~]# chkconfig iptables off [root@server ~]# chkconfig --list|grep iptables iptables 0:off 1:off 2:off 3:off 4:off 5:off 6:off [root@server ~]# getenforce Enforcing [root@server ~]# setenforce usage: setenforce [ Enforcing | Permissive | 1 | 0 ] [root@server ~]# setenforce 0 [root@server ~]# getenforce Permissive 永久关闭: [root@server ~]# vim /etc/sysconfig/selinux # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=disabled //关闭 重启机器生效

-

略

-

软件三步曲

-

[root@server ~]# yum list|grep telnet telnet.x86_64 1:0.17-47.el6_3.1 server telnet-server.x86_64 1:0.17-47.el6_3.1 server [root@server ~]# yum list|grep xinetd xinetd.x86_64 2:2.3.14-39.el6_4 server [root@server ~]# yum -y install telnet-server xinetd

-

- 确认软件成功安装

[root@server ~]# rpm -q xinetd telnet-server xinetd-2.3.14-39.el6_4.x86_64 telnet-server-0.17-47.el6_3.1.x86_64

-

- 查看软件带来的文件列表

[root@server ~]# rpm -ql xinetd /etc/rc.d/init.d/xinetd /etc/xinetd.conf //主配置文件 /usr/sbin/xinetd //二进制命令 /etc/xinetd.d/ //子配置文件的主目录 [root@server ~]# rpm -ql telnet-server /etc/xinetd.d/telnet //telnet服务的子配置文件 /usr/sbin/in.telnetd //二进制命令(程序)

4. 了解相关的配置文件

RHEL6/CentOS6: 主配置文件 cat /etc/xinetd.conf |grep -v ^# |grep -v ^$ defaults { log_type = SYSLOG daemon info --日志类型,表示使用syslog进行服务登记。 log_on_failure = HOST --失败日志,失败后记录客户机的IP地址。 log_on_success = PID HOST DURATION EXIT --成功日志,记录客户机的IP地址和进程ID cps = 50 10 表示每秒50个连接,如果超过限制,则等待10秒。主要用于对付拒绝服务攻击。 instances = 50 最大连接数 per_source = 10 每个IP地址最大连接数 v6only = no 不使用ipv6 groups = yes 确定该服务的进程组ID,/etc/group umask = 002 文件生成码反掩码 666(664) 777(775) } includedir /etc/xinetd.d 外部调用的目录 子配置文件 cat /etc/xinetd.d/telnet # default: on # description: The telnet server serves telnet sessions; it uses \ # unencrypted username/password pairs for authentication. service telnet { disable = no 默认开启服务,=yes表示关闭 flags = REUSE 标记 socket_type = stream tcp协议 wait = no 表示不需等待,即服务将以多线程的方式运行,并发连接;yes表示单线程 user = root 以root身份启动该进程 server = /usr/sbin/in.telnetd 二进制命令 log_on_failure += USERID 表示设置失败时,UID添加到系统登记表 }

5.根据需求通过修改配置文件来完成服务的搭建

service telnet { flags = REUSE socket_type = stream wait = no user = root server = /usr/sbin/in.telnetd log_on_failure += USERID disable = no }

6.启动服务,开机自启动

[root@server ~]# /etc/init.d/xinetd start Starting xinetd: [ OK ] [root@server ~]# netstat -nltp|grep xinetd tcp 0 0 :::23 :::* LISTEN 7471/xinetd [root@server ~]# chkconfig xinetd on [root@server ~]# chkconfig --list|grep xinetd xinetd 0:off 1:off 2:on 3:on 4:on 5:on 6:off xinetd based services:

[root@client ~]# telnet 10.1.1.2 Trying 10.1.1.2... Connected to 10.1.1.2. Escape character is '^]'. CentOS release 6.5 (Final) Kernel 2.6.32-431.el6.x86_64 on an x86_64 login: root Password: Login incorrect 说明:默认情况下不允许root用户登录,可以通过以下方式让root用户登录: [root@server ~]# mv /etc/securetty /etc/securetty.bak 注意:不建议root直接登录 再次测试登录成功: [root@client ~]# telnet 10.1.1.2 Trying 10.1.1.2... Connected to 10.1.1.2. Escape character is '^]'. CentOS release 6.5 (Final) Kernel 2.6.32-431.el6.x86_64 on an x86_64 login: root Password: Last login: Tue Apr 17 10:31:49 from 10.1.1.1 [root@server ~]# [root@client ~]# telnet 10.1.1.2 Trying 10.1.1.2... Connected to 10.1.1.2. Escape character is '^]'. CentOS release 6.5 (Final) Kernel 2.6.32-431.el6.x86_64 on an x86_64 login: stu1 Password: Last login: Mon Apr 16 17:02:29 from 10.1.1.3 [stu1@server ~]$ ls

根据需求来配置telnet服务

要求1:只允许192.168.0.254和192.168.0.2访问;通过user01 密码123登录

要求2:只允许192.168.0.0/24网段,拒绝192.168.0.2访问

只允许10.1.1.0/24网段的所有人来访问,除了10.1.1.3 [root@server ~]# cat /etc/xinetd.d/telnet # default: on # description: The telnet server serves telnet sessions; it uses \ # unencrypted username/password pairs for authentication. service telnet { flags = REUSE socket_type = stream wait = no user = root server = /usr/sbin/in.telnetd log_on_failure += USERID disable = no no_access = 10.1.1.3 only_from = 10.1.1.0/24 }

service telnet { flags = REUSE socket_type = stream wait = no user = root server = /usr/sbin/in.telnetd log_on_failure += USERID disable = no instances = 3 per_source = 1 access_times = 9:00-12:00 14:30-17:30 log_type = FILE /var/log/xinetd_telnet.log port = 10023 } 注意:端口号改变后需要修改/etc/services文件,端口号必须保持一致 [root@server ~]# grep telnet /etc/services telnet 10023/tcp telnet 10023/udp root@server ~]# netstat -nltp|grep 10023 tcp 0 0 :::10023 :::* LISTEN 8036/xinetd

测试验证:

课后扩展:

根据telnet安装步骤,搭建tftp服务

-

tftp服务:简单文件传输协议 udp 69端口

-

用途 :小文件的传输(pxe网络安装文件)

要求: 1、只允许工作时间9:30 -- 12:00,2:00 -- 5:30访问 2、只允许192.168.0.1和192.168.0.2访问 3、每个IP最多连接2次,最大连接数是3 4、修改端口号为10069

Linx之FTP服务

课程目标

-

了解FTP服务器的应用场景

-

了解FTP服务器的两种工作模式

-

掌握FTP服务的基本配置

-

能够根据需求对FTP进行访问控制

一、FTP服务介绍

FTP(File Transfer Protocol)是一种应用非常广泛并且古老的一个互联网文件传输协议。

-

-

跨平台 Linux、Windows

-

FTP是C/S架构,拥有一个客户端和服务端,使用TCP协议作为底层传输协议,提供可靠的数据传输

-

FTP的默认端口 21号(命令端口) 20号(数据端口) 默认被动模式下

-

二、开胃菜-搭建简易FTP服务器

思路:

-

关闭防火墙和selinux

-

配置yum源

-

软件三步曲(安装|确认|软件列表)

-

了解配置文件——>(man 5 xxx.conf)

-

根据需求通过修改配置文件来完成服务的搭建

-

启动服务,开机自启动

-

测试验证

三、FTP服务的客户端工具

Linux:ftp、lftp(客户端程序)

Windows:FileZilla、IE、Chrome、Firefox

lftp和ftp工具区别:

-

lftp可以批量并且下载目录

lftp localhost:~> mirror remote local 下载整个目录到本地

lftp localhost:~> mirror -R local remote rename 上传整个目录到远程同时可以重命名

-

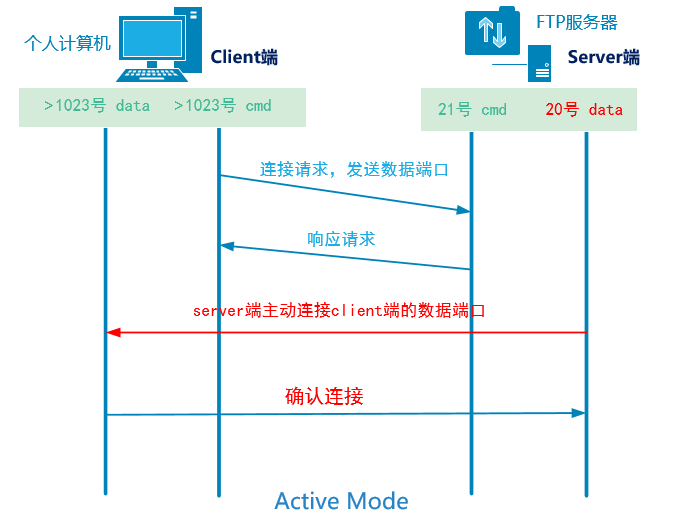

主动模式

-

客户端打开大于1023的随机命令端口和大于1023的随机数据端口向服务的的21号端口发起请求

-

服务端的21号命令端口响应客户端的随机命令端口

-

服务端的20号端口主动请求连接客户端的随机数据端口

-

客户端的随机数据端口进行确认

-

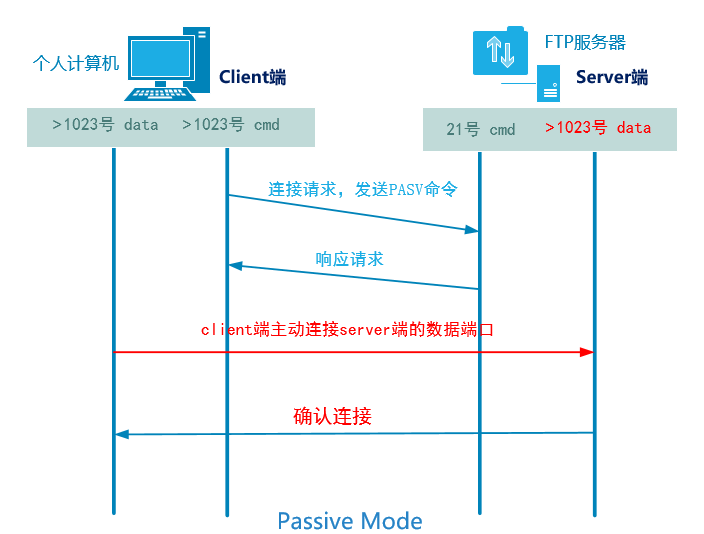

被动模式

-

客户端打开大于1023的随机命令端口和大于1023的随机数据端口向服务的的21号端口发起请求

-

服务端的21号命令端口响应客户端的随机命令端口

-

客户端主动连接服务端打开的大于1023的随机端口

-

服务端进行确认

思考1:

FTP的主动模式好还是被动模式好?

lftp localhost:~> mirror remote local 下载整个目录到本地

lftp localhost:~> mirror -R local remote rename 上传整个目录到远程同时可以重命名

1. FTP服务的基本应用

默认安装:没有任何需求

环境:

node1:FTP-server 10.1.1.2

node2:client 10.1.1.3

步骤:

1.1 关闭防火墙和selinux

1.2 配置yum源

1.3 软件三步曲

-

安装软件 vsftpd

- 确认安装成功

[root@ftp-server ftp]# rpm -q vsftpd

vsftpd-2.2.2-11.el6_4.1.x86_64

- 查看软件带来的文件列表

/etc/logrotate.d/vsftpd //日志轮转的文件 /etc/pam.d/vsftpd //安全认证 /etc/rc.d/init.d/vsftpd //启动脚本 /etc/vsftpd //配置文件的主目录 /etc/vsftpd/ftpusers //用户列表(黑名单) /etc/vsftpd/user_list //用户列表(默认黑名单|可黑可白) /etc/vsftpd/vsftpd.conf //主配置文件 /usr/sbin/vsftpd //二进制命令 /usr/share/doc/vsftpd-2.2.2/EXAMPLE/VIRTUAL_HOSTS /usr/share/doc/vsftpd-2.2.2/EXAMPLE/VIRTUAL_HOSTS/README //虚拟主机 /usr/share/doc/vsftpd-2.2.2/EXAMPLE/VIRTUAL_USERS /usr/share/doc/vsftpd-2.2.2/EXAMPLE/VIRTUAL_USERS/README //虚拟用户 /usr/share/man/man5/vsftpd.conf.5.gz //man文档 /var/ftp //匿名用户的默认数据的根目录 /var/ftp/pub //匿名用户的默认数据目录的扩展目录

主配置文件:man 5 vsftpd.conf

[root@ftp-server ~]# grep -v ^# /etc/vsftpd/vsftpd.conf anonymous_enable=YES //支持匿名用户访问 local_enable=YES //非匿名用户 write_enable=YES //写总开关 local_umask=022 //反掩码 file:644 dir:755 dirmessage_enable=YES //启用消息功能 xferlog_enable=YES //开启或启用xferlog日志 connect_from_port_20=YES //支持主动模式(默认被动模式) xferlog_std_format=YES //xferlog日志格式 listen=YES //ftp服务独立模式下的监听 pam_service_name=vsftpd //指定认证文件 userlist_enable=YES //启用用户列表 tcp_wrappers=YES //支持tcp_wrappers功能

没需求

1.6 启动服务,开机自启动

[root@ftp-server ~]# netstat -nltp|grep vsftpd

tcp 0 0 0.0.0.0:21 0.0.0.0:* LISTEN 3534/vsftpd

clinet:

Linux: [root@client ~]# lftp stu1@10.1.1.2 Password: lftp stu1@10.1.1.2:~> put install.log 52124 bytes transferred lftp stu1@10.1.1.2:~> exit [root@client ~]# ftp 10.1.1.2 Connected to 10.1.1.2 (10.1.1.2). 220 (vsFTPd 2.2.2) Name (10.1.1.2:root): stu1 331 Please specify the password. Password: 230 Login successful. Remote system type is UNIX. Using binary mode to transfer files. ftp> ls 227 Entering Passive Mode (10,1,1,2,168,207). 150 Here comes the directory listing. -rw-r--r-- 1 500 500 52124 Apr 19 03:52 install.log -rw-rw-r-- 1 500 500 12 Apr 19 03:51 test1 226 Directory send OK. ftp> put install.log.syslog local: install.log.syslog remote: install.log.syslog 227 Entering Passive Mode (10,1,1,2,83,153). 150 Ok to send data. 226 Transfer complete. 10033 bytes sent in 0.105 secs (95.86 Kbytes/sec) ftp> ls 227 Entering Passive Mode (10,1,1,2,92,62). 150 Here comes the directory listing. -rw-r--r-- 1 500 500 52124 Apr 19 03:52 install.log -rw-r--r-- 1 500 500 10033 Apr 19 03:54 install.log.syslog -rw-rw-r-- 1 500 500 12 Apr 19 03:51 test1 226 Directory send OK. ftp> exit 221 Goodbye. [root@client ~]# ftp 10.1.1.2 Connected to 10.1.1.2 (10.1.1.2). 220 (vsFTPd 2.2.2) Name (10.1.1.2:root): ftp 331 Please specify the password. Password: 230 Login successful. Remote system type is UNIX. Using binary mode to transfer files. ftp> ls 总结: 1. ftp 默认使用用户名和密码登录 ——>ftp 或者匿名用户 2. lftp 默认使用的匿名用户登录 ——> lftp 10.1.1.2:/> user username ——>lftp user@ip 3. 工具不知道咋用 里面输入?或者 man ftp 和lftp

-

匿名用户可以下载文件但是不能上传文件

-

本地用户可以上传和下载文件

[root@ftp-server vsftpd]# cat vsftpd.conf anonymous_enable=YES local_enable=YES write_enable=YES local_umask=022 dirmessage_enable=YES xferlog_enable=YES connect_from_port_20=YES xferlog_std_format=YES listen=YES anon_upload_enable=YES anon_mkdir_write_enable=YES anon_other_write_enable=YES pam_service_name=vsftpd userlist_enable=YES tcp_wrappers=YES 测试验证: [root@client ~]# lftp 10.1.1.2 lftp 10.1.1.2:~> ls -rw-r--r-- 1 0 0 0 Apr 19 02:45 file1 -rw-r--r-- 1 0 0 0 Apr 19 02:45 file2 -rw-r--r-- 1 0 0 0 Apr 19 02:45 file3 -rw-r--r-- 1 0 0 0 Apr 19 02:45 file4 -rw-r--r-- 1 0 0 0 Apr 19 02:45 file5 drwxr-xr-x 2 0 0 4096 Mar 01 2013 pub lftp 10.1.1.2:/> put install.log put: Access failed: 553 Could not create file. (install.log) lftp 10.1.1.2:/> 原因:匿名用户的默认数据根目录/var/ftp没有写权限 解决: chmod o+w /var/ftp 解决后遇到另外一个问题:如下 [root@client ~]# ftp 10.1.1.2 Connected to 10.1.1.2 (10.1.1.2). 220 (vsFTPd 2.2.2) Name (10.1.1.2:root): ftp 331 Please specify the password. Password: 500 OOPS: vsftpd: refusing to run with writable anonymous root Login failed. ftp> exit [root@client ~]# lftp 10.1.1.2 lftp 10.1.1.2:~> ls ls: Login failed: 500 OOPS: vsftpd: refusing to run with writable anonymous root lftp 10.1.1.2:~> exit 原因:/var/ftp数据目录权限太大 o+w 777 解决:chmod o-w 最终想让匿名用户上传文件的解决办法是: 1.在/var/ftp目录里自己创建一个数据目录或者直接将匿名用户的数据上传到pub目录 2.将/var/ftp/pub目录权限给o+w 或者777

anon_umask=022 测试验证: [root@client ~]# lftp 10.1.1.2 lftp 10.1.1.2:~> ls -rw-r--r-- 1 0 0 0 Apr 19 02:45 file2 -rw-r--r-- 1 0 0 0 Apr 19 02:45 file3 -rw-r--r-- 1 0 0 0 Apr 19 02:45 file4 -rw-r--r-- 1 0 0 0 Apr 19 02:45 file5 -rw------- 1 14 50 52124 Apr 19 06:42 install.log drwxr-xrwx 2 0 0 4096 Apr 19 06:48 pub -rw-r--r-- 1 0 0 0 Apr 19 02:45 test1 lftp 10.1.1.2:/> cd pub/ lftp 10.1.1.2:/pub> ls -rw------- 1 14 50 52124 Apr 19 06:48 install.log lftp 10.1.1.2:/pub> put install.log.syslog 10033 bytes transferred lftp 10.1.1.2:/pub> ls -rw------- 1 14 50 52124 Apr 19 06:48 install.log -rw-r--r-- 1 14 50 10033 Apr 19 07:01 install.log.syslog //更改完anon_umask后,匿名用户上传的文件权限就变成了644,其他人就可以下载文件了 lftp 10.1.1.2:/pub>

1)本地用户访问——>/home/username

[root@ftp-server ~]# echo "welcome to my home" > /home/stu1/.message

2)匿名用户访问——>/var/ftp

[root@ftp-server ~]# echo "welcome to anon home" > /var/ftp/.message

测试验证:

[root@client ~]# ftp 10.1.1.2 Connected to 10.1.1.2 (10.1.1.2). 220 (vsFTPd 2.2.2) Name (10.1.1.2:root): stu1 331 Please specify the password. Password: 230-welcome to myhome 230 Login successful. Remote system type is UNIX. Using binary mode to transfer files. ftp> exit 221 Goodbye. [root@client ~]# ftp 10.1.1.2 Connected to 10.1.1.2 (10.1.1.2). 220 (vsFTPd 2.2.2) Name (10.1.1.2:root): ftp 331 Please specify the password. Password: 230-welcome to anon home 230 Login successful. Remote system type is UNIX. Using binary mode to transfer files. ftp> ftp> exit 221 Goodbye.

另外一种情况:

1. 修改配置文件指定消息文件 banner_file=/etc/vsftpd/banner_file 2. 创建消息文件 vim /etc/vsftpd/banner_file ...... 3. 测试验证 [root@client ~]# ftp 10.1.1.2 Connected to 10.1.1.2 (10.1.1.2). 220-@@@@@@@@@@@ 220-------- ------- 220- 220-哈哈哈哈h 220-嘿嘿嘿 220- 220 Name (10.1.1.2:root): ftp 331 Please specify the password. Password: 230-welcome to anon home 230 Login successful. Remote system type is UNIX. Using binary mode to transfer files. ftp>

1)禁锢所有的本地用户

chroot_local_user=YES //禁锢所有的本地用户(不能随便跳转)

2)禁锢大部分用户,允许小部分

chroot_local_user=YES

chroot_list_enable=YES //启用用户文件列表

chroot_list_file=/etc/vsftpd/chroot_list //定义用户文件列表

3)允许大部分,禁锢小部分

chroot_local_user=NO 或者 # chroot_local_user=YES

chroot_list_enable=YES //启用用户文件列表

chroot_list_file=/etc/vsftpd/chroot_list //定义用户文件列表

需求5:指定匿名用户和本地用户上传文件的目录

课堂练习:

按照如下要求搭建一个ftp服务器:

1)允许匿名用户上传文件,并且可以下载其他用户上传的文件

anon_upload_enable=YES

anon_umask=022

2)匿名用户上传的文件都保存在/anon/data里

默认:/var/ftp

mkdir /anon/data -p

vim /etc/vsftpd/vsftpd.conf

...

anon_root=/anon

chmod o+w /anon/data

3)本地用户上传的文件都保存到/local/data里

默认:/home/username

mkdir /local/data -p

...

local_root=/local/data

4)禁锢所有用户的家,不能来回跳转

chroot_local_user=YES

2. FTP服务的访问控制

-

FTP服务的自身访问控制(对象访问控制)

ftpusers 黑名单

user_list 默认是黑名单(可以成为白名单)

需求1:不允许stu1用户访问ftp服务

echo stu1 >> /etc/vsftpd/ftpusers

需求2:只允许stu2用户访问ftp服务

1)修改配置文件将user_list文件变成白名单

userlist_deny=NO

2)将stu2用户加入到user_list文件中

echo stu2 >> user_list

总结:

-

用户在ftpusers文件中,那么用户不能访问ftp服务器

-

用户在user_list文件中,如果该文件是白名单,那么只在该文件中的用户可以访问ftp服务

-

如果user_list文件是白名单,用户即在ftpusers中又在user_list中,那么ftpusers拒绝优先

-

FTP服务的网络访问控制

-

支持tcp_wrappers

/etc/hosts.allow

/etc/hosts.deny

-

写法

-

/etc/hosts.deny vsftpd:all 全部拒绝 vsftpd:all EXCEPT 192.168.0.2 拒绝所有除了192.168.0.2 vsftpd:192.168.0.254 拒绝单个ip地址=hosts.allow文件里增加vsftpd:192.168.0.254:deny vsftpd:192.168.0.0/255.255.255.0 拒绝某个网段 vsftpd:192.168.0.0/255.255.255.0 EXCEPT 192.168.0.254 拒绝某个网段,但是除了某个ip地址 注意:子网掩码不支持192.168.0.0/24这种写法

1)./configure --enable-libwrap 表示支持tcp_wrappers访问控制

2)rpm安装

[root@ftp-server vsftpd]# ldd /usr/sbin/vsftpd |grep libwrap* libwrap.so.0 => /lib64/libwrap.so.0 (0x00007f2956480000) [root@ftp-server vsftpd]# ldd /usr/sbin/sshd |grep libwrap* libwrap.so.0 => /lib64/libwrap.so.0 (0x00007f015ff29000)

需求:拒绝10.1.1.0/24和192.168.91.0/24网段的所有人访问,除了10.1.1.3服务器

vim /etc/hosts.deny

vsftpd:10.1.1.0/255.255.255.0,192.168.91.0/255.255.255.0 EXCEPT 10.1.1.3

1、对象的访问控制(用户)

ftpusers 和 user_list

2、网络访问控制

-

tcp_wrappers工具——>/etc/hosts.allow和/etc/hosts.deny

-

托管给xinetd服务去管理

课后作业:

-

准备环境:

主机1(server):FTP服务器 主机2(client):FTP客户端

-

根据需求搭建自己的FTP服务器:

-

匿名用户可以到/anon/data目录里上传下载文件,同时也可以下载其他人所上传的文件;

mkdir /anon/data -p

anon_root=/anon

anon_upload_enable=YES

anon_umask=022

chmod o+w /anon/data

-

客户端可以使用zhangsan(自己名字),访问你的ftp服务器,但是不能登录ftp服务器的操作系统,并且只能在自己的家目录中活动;

FTP的server端创建用户zhangsan

useradd -s /sbin/nologin zhangsan

chroot_local_user=YES

或者

chroot_local_user=NO

chroot_list_enable=YES

chroot_list_file=/etc/vsftpd/chroot_list

echo zhangsan >> /etc/vsftpd/chroot_list

-

zhangsan(自己名字)用户可以上传下载文件,并且所有本地用户上传的文件都存放在/local/data;

local_root=/local/data

-

在客户端/tmp/zhangsan(自己名字)下面创建5个文件,叫file{1..5},通过客户端工具以匿名用户身份将/tmp/zhangsan整个以你名字命名的目录上传到FTP服务器的data目录中;

lftp localhost:~> mirror remote local 下载整个目录到本地 lftp localhost:~> mirror -R local remote rename 上传整个目录到远程同时可以重命名

-

客户端通过redhat用户(密码redhat)下载FTP服务器上的"2016-12-23"文件(自己创建)到你本地/tmp/zhangsan(自己名字)目录里;

-

不允许192.168.0.254访问你的ftp服务,但是只允许192.168.0.1访问。

/etc/hosts.deny

-

固定服务器端被动模式下的端口号范围为2000~2050

pasv_max_port=2050

pasv_min_port=2000

-

限制匿名用户下载文件的速率为500kbps,最大连接数为10个

anon_max_rate=500000

max_clients=10

扩展:FTP的虚拟主机

-

基于IP的虚拟主机

-

基于端口的虚拟主机

eth0:10.1.1.2 只允许本地用户访问

eth1:10.1.1.3 只允许匿名用户访问,并且各种限制

/usr/share/doc/vsftpd-2.2.2/EXAMPLE/VIRTUAL_HOSTS /usr/share/doc/vsftpd-2.2.2/EXAMPLE/VIRTUAL_HOSTS/README

NFS服务

课程目标1

-

了解NFS服务器的应用场景及特点

-

掌握NFS服务器实现读/写文件共享

-

掌握NFS Client 访问及挂载

一、NFS服务介绍

NFS(Network File System)网络文件系统

-

主要用于linux系统上实现文件共享的一种协议,其客户端主要是Linux

-

没有用户认证机制,且数据在网络上传送的时候是明文传送,一般只能在局域网中使用

-

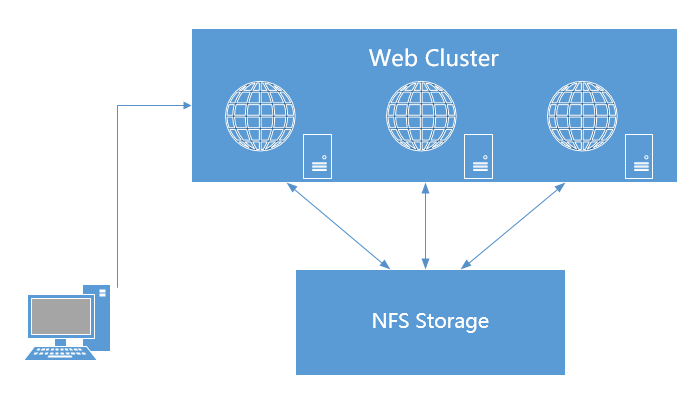

支持多节点同时挂载及并发写入

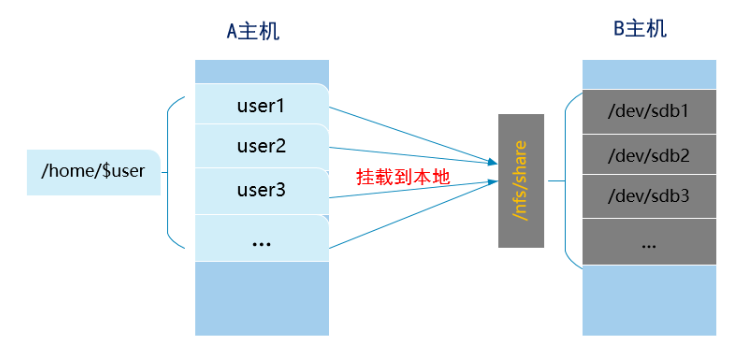

企业应用:为集群中的web server提供后端存储

该服务包括的组件:

RPC(Remote Procedure Call Protocol): 远程过程调用协议,它是一种通过网络从远程计算机程序上请求服务,不需要了解底层网络技术的协议。

rpcbind //负责NFS的数据传输,远程过程调用 tcp协议 端口111

nfs-utils //控制共享哪些文件,权限管理

二、NFS服务器搭建

nfs-utils-1.2.3-26.el6.x86_64 nfs服务的一个脚本控制工具(服务端与客户端) nfs4-acl-tools-0.3.3-6.el6.x86_64 acl 工具包 nfs-utils-lib-1.1.5-4.el6.x86_64 nfs 库文件 [root@server ~]# rpm -q rpcbind rpcbind-0.2.0-11.el6.x86_64 [root@server ~]# rpm -aq|grep ^nfs nfs-utils-1.2.3-39.el6.x86_64 nfs-utils-lib-1.1.5-6.el6.x86_64 nfs4-acl-tools-0.3.3-6.el6.x86_64

/etc/exports man 5 exports 共享目录 共享选项 /nfs/share *(ro,sync) 共享主机: * :代表所有主机 192.168.0.0/24:代表共享给某个网段 192.168.0.0/24(rw) 192.168.1.0/24(ro) :代表共享给不同网段 192.168.0.254:共享给某个IP *.itcast.com:代表共享给某个域下的所有主机 共享选项: ro:只读 rw:读写 sync:实时同步,直接写入磁盘 async:异步,先缓存在内存再同步磁盘 anonuid:设置访问nfs服务的用户的uid,uid需要在/etc/passwd中存在 anongid:设置访问nfs服务的用户的gid root_squash :默认选项 root用户创建的文件的属主和属组都变成nfsnobody,其他人server端是它自己,client端是nobody。 no_root_squash:root用户创建的文件属主和属组还是root,其他人server端是它自己uid,client端是nobody。 all_squash: 不管是root还是其他普通用户创建的文件的属主和属组都是nfsnobody 说明: anonuid和anongid参数和all_squash一起使用。 all_squash表示不管是root还是其他普通用户从客户端所创建的文件在服务器端的拥有者和所属组都是nfsnobody;服务端为了对文件做相应管理,可以设置anonuid和anongid进而指定文件的拥有者和所属组。

需求1:共享本地/share/nfs目录给所有人,以读写方式共享

server端: 1. mkdir /share/nfs -p 2. vim /etc/exports /share/nfs *(rw) 3. 启动服务 service rpcbind restart service nfs start client端测试: mkdir /u01 mount.nfs 10.1.1.2:/share/nfs /u01 df -h ... 10.1.1.2:/share/nfs 18G 4.4G 13G 27% /u01 说明挂载成功 测试写入: [root@client ~]# cd /u01 [root@client u01]# ls file1 file2 file3 file4 file5 [root@client u01]# touch file6 touch: cannot touch `file6': Permission denied //权限拒绝 原因:server端的共享目录权限不够 解决: [root@server ~]# ll -d /share/nfs/ drwxr-xr-x 2 root root 4096 Apr 20 09:53 /share/nfs/ [root@server ~]# chmod o+w /share/nfs/ [root@client u01]# touch file6 [root@client u01]# ls file1 file2 file3 file4 file5 file6 [root@server ~]# ll /share/nfs/ total 0 -rw-r--r-- 1 root root 0 Apr 20 09:53 file1 -rw-r--r-- 1 root root 0 Apr 20 09:53 file2 -rw-r--r-- 1 root root 0 Apr 20 09:53 file3 -rw-r--r-- 1 root root 0 Apr 20 09:53 file4 -rw-r--r-- 1 root root 0 Apr 20 09:53 file5 -rw-r--r-- 1 nfsnobody nfsnobody 0 Apr 20 10:03 file6

-

搭建一个NFS服务,将本机的/nfs/share目录共享给192.168.91.0/24网段和10.1.1.2,10.1.1.3主机,192网段以读写的方式访问,10网段以只读的方式共享

-

server端 10.1.1.2

1. mkdir /nfs/share 2. vim /etc/exports /nfs/share192.168.91.0/24(rw) 10.1.1.2(ro) 10.1.1.3(ro)

1. 创建一个空的目录 挂载点 /u01 2. mount.nfs 10.1.1.2:/nfs/share /u01 或者 mount -t nfs 10.1.1.2:/nfs/share /u01

思路: A主机上: 1. 需要创建相应的用户user1~user3 eg:user1——> /user1(挂载点) B主机上: 搭建NFS服务,将/nfs/share共享出来 A主机上: 1. 挂载B主机上的共享目录到指定挂载点上 测试验证: 在A主机进行 步骤: 环境: FTP-server:10.1.1.2 NFS-server:10.1.1.3 client:10.1.1.4 方法1实现: FTP-server上完成 1. 创建用户并且指定用户的家目录 [root@ftp-server ~]# mkdir /rhome [root@ftp-server ~]# useradd -d /rhome/user01 -M user01 [root@ftp-server ~]# useradd -d /rhome/user02 -M user02 [root@ftp-server ~]# useradd -d /rhome/user03 -M user03 [root@ftp-server ~]# echo 123|passwd --stdin user01 Changing password for user user01. passwd: all authentication tokens updated successfully. [root@ftp-server ~]# echo 123|passwd --stdin user02 Changing password for user user02. passwd: all authentication tokens updated successfully. [root@ftp-server ~]# echo 123|passwd --stdin user03 Changing password for user user03. passwd: all authentication tokens updated successfully. NFS-server操作: [root@nfs-server ~]# mkdir /data/{user01,user02,user03} //创建相应的目录 [root@nfs-server ~]# cat /etc/exports /data 10.1.1.2(rw) [root@nfs-server ~]# service nfs restart FTP-server端操作: [root@ftp-server ~]# mkdir /rhome/user0{1..3} [root@ftp-server ~]# mount.nfs 10.1.1.3:/data/user01 /rhome/user01 [root@ftp-server ~]# df -h Filesystem Size Used Avail Use% Mounted on /dev/mapper/vg_misshou-lv_root 18G 4.4G 13G 27% / tmpfs 491M 76K 491M 1% /dev/shm /dev/sda1 485M 35M 426M 8% /boot /dev/sr0 4.2G 4.2G 0 100% /iso .host:/ 489G 30G 459G 7% /mnt/hgfs 10.1.1.3:/data/user01 20G 172M 19G 1% /rhome/user01 //挂载成功 client测试验证: 1. 首先测试user01是否能在FTP-server端正常登录: [root@ftp-server ~]# su - user01 -bash-4.1$ pwd /rhome/user01 -bash-4.1$ //这种情况是家不完整 家不完整怎么解决: 直接使用当前用户拷贝指定的相关文件: -bash-4.1$ cp /etc/skel/.bash* . cp: cannot create regular file `./.bash_logout': Permission denied cp: cannot create regular file `./.bash_profile': Permission denied cp: cannot create regular file `./.bashrc': Permission denied 原因:NFS-server端共享目录没有写权限 解决:NFS-SERVER端 [root@nfs-server user01]# chmod 1777 /data/ -R [root@nfs-server user01]# ll 补充高级权限:o+t 粘滞位 一般作用在公共的目录上(777) 只能自己管理自己,在该目录下,只有root和文件的创建者可以删除,其他人不可以删除不属于自己的文件 [root@client ~]# ll -d /tmp/ drwxrwxrwt. 13 root root 4096 Apr 20 13:56 /tmp/ -bash-4.1$ cp /etc/skel/.bash* . //拷贝成功 -bash-4.1$ //退出重新登录,家完整了 -bash-4.1$ exit logout [root@ftp-server ~]# su - user01 [user01@ftp-server ~]$ -bash-4.1$ cd /etc/skel -bash-4.1$ cp .bashrc .bash_logout .bash_profile /home/uu1 [root@ftp-server ~]# su - user01 [user01@ftp-server ~]$ 2. 测试客户端访问ftp服务 [root@client ~]# ftp 10.1.1.2 Connected to 10.1.1.2 (10.1.1.2). 220 (vsFTPd 2.2.2) Name (10.1.1.2:root): user01 331 Please specify the password. Password: 230 Login successful. Remote system type is UNIX. Using binary mode to transfer files. ftp> ls 227 Entering Passive Mode (10,1,1,2,71,48). 150 Here comes the directory listing. 226 Directory send OK. //以上登录成功,没有文件 在NFS-server端的/data/user01创建一个测试文件file1,再次查看就可以看到 ftp> ls 227 Entering Passive Mode (10,1,1,2,92,180). 150 Here comes the directory listing. -rw-r--r-- 1 0 0 12 Apr 20 06:53 file1 226 Directory send OK. //之前已经给/data目录加了1777权限,所以也可以上传文件,如果上传失败请检查目录权限 ftp> put install.log local: install.log remote: install.log 227 Entering Passive Mode (10,1,1,2,143,2). 150 Ok to send data. 226 Transfer complete. 52124 bytes sent in 0.0968 secs (538.39 Kbytes/sec) ftp> -rwxrwxrwt 1 root root 12 Apr 20 14:53 file1 -rw-rw-r-- 1 503 505 0 Apr 20 14:58 file2 -rw-r--r-- 1 503 505 52124 Apr 20 14:58 install.log 方法2实现: FTP-SERVER:10.1.1.2 NFS-SERVER:10.1.1.3 client:10.1.1.4 步骤: FTP-server操作: 1. 创建用户 useradd uu1 ——>/home/uu1 useradd uu2 ——>/home/uu2 NFS-server操作: 1. 在/data目录里给用户创建相应的目录 mkdir /data/uu1 mkdir /data/uu1 2. 给共享目录设置相应的权限 chmod 1777 /data -R 3. 发布共享目录 vim /etc/exports /data 10.1.1.2(rw) 4. 重启nfs服务 service nfs restart FTP-server端操作: uu1用户: mount.nfs 10.1.1.3:/data/uu1 /home/uu1

NFS-SERVER端:共享目录,并且创建一个首页文件 1. mkdir /share/web -p 2. echo "hello world 我爱你们" > /share/web/index.html 3. vim /etc/exports /share/web 10.1.1.0/24(ro) 4. 重启服务(nfs) service nfs restart 或者 [root@nfs-server ~]# exportfs -rv WEB1服务端: 1. 安装httpd软件 2. 挂载nfs-server端的共享目录到/var/www/html 3. 启动服务 [root@web1 ~]# rpm -q httpd httpd-2.2.15-29.el6.centos.x86_64 [root@web1 ~]# ls /var/www/html/ [root@web1 ~]# mount -t nfs 10.1.1.2:/share/web /var/www/html [root@web1 ~]# df -h Filesystem Size Used Avail Use% Mounted on /dev/mapper/vg_misshou-lv_root 18G 4.2G 13G 26% / tmpfs 491M 76K 491M 1% /dev/shm /dev/sda1 485M 35M 426M 8% /boot /dev/sr0 4.2G 4.2G 0 100% /media/CentOS_6.5_Final 10.1.1.2:/share/nfs 18G 4.4G 13G 27% /u01 10.1.1.2:/share/web 18G 4.4G 13G 27% /var/www/html [root@web1 ~]# ls /var/www/html/ index.html [root@web1 ~]# service httpd start Starting httpd: httpd: apr_sockaddr_info_get() failed for web1 httpd: Could not reliably determine the server's fully qualified domain name, using 127.0.0.1 for ServerName [ OK ] WEB2服务端: 1. 安装httpd软件 2. 挂载nfs-server端的共享目录到/var/www/html 3. 启动服务 问题:httpd服务启动不了,报 [root@web2 ~]# service httpd start Starting httpd: Syntax error on line 292 of /etc/httpd/conf/httpd.conf: DocumentRoot must be a directory [FAILED] 解决: setenforce 0 测试验证: windows: IE: http://10.1.1.3 http://10.1.1.3 结果:可以看到相同的页面

课程目标2

-

Samba服务器的应用场景及特点

-

Samba服务器的搭建与配置

-

基于用户名/密码的企业综合案例

一、samba介绍

-

SMB(Server Message Block)协议实现文件共享,也称为CIFS(Common Internet File System )

-

是Windows和类Unix系统之间共享文件的一种协议

-

客户端主要是Windows;支持多节点同时挂载以及并发写入

-

主要用于windows和Linux下的文件共享、打印共享

-

实现匿名与本地用户文件共享

Samba服务的主要进程:

-

smbd进程 控制发布共享目录与权限、负责文件传输 TCP 139 445

-

nmbd进程 用于名称解析netbios UDP 137 138 ;基于NETBIOS协议获得计算机名称——>解析为相应IP地址,实现信息通讯

NetBIOS是Network Basic Input/Output System的简称,一般指用于局域网通信的一套API

二、samba服务器搭建

[root@smb-server ~]# rpm -aq|grep ^samba samba-3.6.9-164.el6.x86_64 samba-common-3.6.9-164.el6.x86_64 samba-winbind-3.6.9-164.el6.x86_64 samba-client-3.6.9-164.el6.x86_64 samba-winbind-clients-3.6.9-164.el6.x86_64 samba4-libs-4.0.0-58.el6.rc4.x86_64

配置文件:

/etc/samba/smb.conf [global] 全局选项 workgroup = MYGROUP 定义samba服务器所在的工作组 server string = Samba Server Version %v smb服务的描述 log file = /var/log/samba/log.%m 日志文件 max log size = 50 日志的最大大小KB security = user 认证模式:share匿名|user用户密码|server外部服务器用户密码 passdb backend = tdbsam 密码格式 load printers = yes 加载打印机 cups options = raw 打印机选项 [homes] 局部选项(共享名称) comment = Home Directories 描述 browseable = no 隐藏共享名称 writable = yes 可读可写 [printers] 共享名称 comment = All Printers 描述 path = /var/spool/samba 本地的共享目录 browseable = no 隐藏 guest ok = no ——> public = no 需要帐号和密码访问 writable = no ——> read only =yes 不可写 printable = yes 打印选项

客户端工具如何使用:

[root@client ~]# smbclient -L //10.1.1.2 查看samba服务器的共享名 Enter root's password: 回车 匿名用户查看 Anonymous login successful 将zhagnsan本地用户加入到smb数据库中: [root@smb-server ~]# smbpasswd -a zhangsan New SMB password: Retype new SMB password: Added user zhangsan. [root@smb-server ~]# pd pdbedit pdf2ps pdfimages pdfopt pdftoppm pdftotext pdf2dsc pdffonts pdfinfo pdftohtml pdftops [root@smb-server ~]# pdbedit -L zhangsan:508: [root@client ~]# smbclient //10.1.1.2/zhangsan -U zhangsan //指定用户名访问samba服务 Enter zhangsan's password: Domain=[MYGROUP] OS=[Unix] Server=[Samba 3.6.9-164.el6] smb: \> ls 需求:让匿名用户访问/samba/share共享资源,本地用户不能访问 [anon_share] path=/samba/share public = yes writable = yes [root@client ~]# smbclient //10.1.1.2/anon_share(共享标签名称) /匿名用户可以访问 Enter root's password: Anonymous login successful Domain=[MYGROUP] OS=[Unix] Server=[Samba 3.6.9-164.el6] smb: \> [root@client ~]# smbclient //10.1.1.2/anon_share -U zhangsan //本地用户可以访问 Enter zhangsan's password: Domain=[MYGROUP] OS=[Unix] Server=[Samba 3.6.9-164.el6] smb: \> ls 通过挂载的方式访问: [root@client ~]# mount.cifs -o user=zhangsan,pass=123 //10.1.1.2/anon_share /u01 总结: 1. samba服务默认是基于用户名和密码认证的服务 2. samba服务的用户必须是samba服务器上存在的用户,密码必须是samba数据库里的密码 3. 对于发布的共享资源,默认情况下本地用户是可以访问的,匿名用户是否访问看是否打开public=yes

访问控制:

控制读写权限 writable = yes/no readonly = yes/no 如果资源可写,但只允许某些用户可写,其他都是只读 write list = admin, root, @staff(用户组) read list = mary, @students 控制访问对象 valid users = tom mary invalid users = tom 注意:以上两个选项只能存在其中一个 网络访问控制: hosts deny = 192.168.0. 拒绝某个网段 host allow = 192.168.0.254 允许某个IP hosts deny = all 拒绝所有 hosts allow = 192.168.0. EXCEPT 192.168.0.254 允许某个网段,但拒绝某个单个IP 注意:deny和allow同时存在,allow优先

综合案例:

公司:itcast,有三个部门cw,rs,sc和一个公共区pub,每个部门的资料根据如下需求进行共享:

1、财务部门 /samba/itcast_cw ,cw01财务总监有可读可写权限,财务部门员工可读,boss01对其有管理权限。

步骤: 1. 在服务器上创建相应的目录保存不同部门的资料 mkdir /smb/{cw,rs,sc,pub} -p 2. 创建相应的用户组(方便管理) groupadd itcast groupadd cw groupadd rs groupadd sc useradd cw01 -g cw -G itcast useradd cw02 -g cw -G itcast useradd rs01 -g rs -G itcast useradd rs02 -g rs -G itcast useradd sc01 -g sc -G itcast useradd sc02 -g sc -G itcast useradd boss01 -g itcast useradd boss02 -g itcast useradd vip 3. 修改相应目录的权限 4. 搭建samba服务,共享不同部门的资料 vim /etc/samba/smb.conf ... [cw] path=/smb/cw valid users = boss01,@cw,@rs write list = cw01,boss01 [rs] path=/smb/rs valid users = vip,@rs write list = rs01 [sc] path=/smb/sc valid users = @itcast write list = @sc,boss02 [pub] path=/smb/pub valid users = @itcast writable = yes 5. 将用户加入到samba数据库里 smbpasswd -a cw01 ... 6. 测试验证 Linux: windows:

-

ftp 局域网和外网都可以

-

nfs 局域网 挂载方式访问 mount.nfs

-

samba 局域网 直接访问(smbclinet) 挂载的方式

1. 创建相应的目录用户组 root@smb-server ~]# mkdir /smb/{cw,rs,sc,pub} -p [root@smb-server ~]# groupadd itcast [root@smb-server ~]# groupadd cw [root@smb-server ~]# groupadd rs [root@smb-server ~]# groupadd sc [root@smb-server ~]# useradd cw01 -g cw -G itcast [root@smb-server ~]# useradd cw02 -g cw -G itcast [root@smb-server ~]# useradd rs01 -g rs -G itcast [root@smb-server ~]# useradd rs02 -g rs -G itcast [root@smb-server ~]# useradd sc01 -g sc -G itcast [root@smb-server ~]# useradd sc02 -g sc -G itcast [root@smb-server ~]# useradd boss01 -g itcast [root@smb-server ~]# useradd boss02 -g itcast [root@smb-server ~]# useradd vip 2. 搭建samba服务,修改配置文件,发布共享目录 [root@smb-server ~]# tail -19 /etc/samba/smb.conf [cw] path=/smb/cw valid users = boss01,@cw,@rs write list = cw01,boss01 [rs] path=/smb/rs valid users = vip,@rs write list = rs01 [sc] path=/smb/sc valid users = @itcast write list = @sc,boss02 [pub] path=/smb/pub valid users = @itcast,vip //是否让vip查看公共资源,根据需求 writable = yes 3. 将用户加入到smb数据库里,设密码 [root@smb-server ~]# smbpasswd -a cw01 New SMB password: Retype new SMB password: Added user cw01. [root@smb-server ~]# smbpasswd -a cw02 New SMB password: Retype new SMB password: Added user cw02. [root@smb-server ~]# smbpasswd -a rs01 New SMB password: Retype new SMB password: Added user rs01. [root@smb-server ~]# smbpasswd -a rs02 New SMB password: Retype new SMB password: Added user rs02. [root@smb-server ~]# smbpasswd -a sc01 New SMB password: Retype new SMB password: Added user sc01. [root@smb-server ~]# smbpasswd -a sc02 New SMB password: Retype new SMB password: Added user sc02. [root@smb-server ~]# smbpasswd -a boss01 New SMB password: Retype new SMB password: Added user boss01. [root@smb-server ~]# smbpasswd -a boss02 New SMB password: Retype new SMB password: Added user boss02. [root@smb-server ~]# smbpasswd -a vip New SMB password: Retype new SMB password: Added user vip. 4. 启动服务 [root@smb-server ~]# service nmb start Starting NMB services: [ OK ] [root@smb-server ~]# service smb start Starting SMB services: [ OK ] [root@smb-server ~]# 5. 测试验证: [root@client ~]# smbclient //10.1.1.2/cw -U cw01 Enter cw01's password: Domain=[MYGROUP] OS=[Unix] Server=[Samba 3.6.9-164.el6] smb: \> ls . D 0 Sat Apr 21 10:12:11 2018 .. D 0 Sat Apr 21 10:12:11 2018 35418 blocks of size 524288. 25177 blocks available smb: \> mkdir aaa //创建失败 NT_STATUS_ACCESS_DENIED making remote directory \aaa 原因:smb服务端/smb/cw目录没有写权限;查看smb服务的相关目录权限: [root@smb-server ~]# ll -d /smb/ drwxr-xr-x. 6 root root 4096 Apr 21 10:12 /smb/ [root@smb-server ~]# ll -d /smb/* drwxr-xr-x. 2 root root 4096 Apr 21 10:12 /smb/cw drwxr-xr-x. 2 root root 4096 Apr 21 10:12 /smb/pub drwxr-xr-x. 2 root root 4096 Apr 21 10:12 /smb/rs drwxr-xr-x. 2 root root 4096 Apr 21 10:12 /smb/sc 6. 统一更改权限:原则权限最小化 //权限最小化 [root@smb-server ~]# chmod 700 -R /smb [root@smb-server ~]# chgrp itcast /smb [root@smb-server ~]# chgrp cw /smb/cw [root@smb-server ~]# chgrp rs /smb/rs [root@smb-server ~]# chgrp sc /smb/sc [root@smb-server ~]# chgrp itcast /smb/pub [root@smb-server ~]# ll -d /smb/ drwx------. 6 root itcast 4096 Apr 21 10:12 /smb/ [root@smb-server ~]# ll -d /smb/* drwx------. 2 root cw 4096 Apr 21 10:12 /smb/cw drwx------. 2 root itcast 4096 Apr 21 10:12 /smb/pub drwx------. 2 root rs 4096 Apr 21 10:12 /smb/rs drwx------. 2 root sc 4096 Apr 21 10:12 /smb/sc //根据需求增加权限 [root@smb-server ~]# setfacl -m g:itcast:rx /smb [root@smb-server ~]# setfacl -m g:cw:rwx /smb/cw [root@smb-server ~]# setfacl -m g:rs:rwx /smb/rs [root@smb-server ~]# setfacl -m g:sc:rwx /smb/sc [root@smb-server ~]# chmod 1777 /smb/pub/ [root@smb-server ~]# [root@smb-server ~]# setfacl -m u:vip:rx /smb/ [root@smb-server ~]# setfacl -m u:vip:rx /smb/rs/ [root@smb-server ~]# id boss01 uid=506(boss01) gid=500(itcast) groups=500(itcast) [root@smb-server ~]# id boss02 uid=507(boss02) gid=500(itcast) groups=500(itcast) [root@smb-server ~]# setfacl -m u:boss01:rwx /smb/cw [root@smb-server ~]# setfacl -m g:rs:rx /smb/cw [root@smb-server ~]# setfacl -m u:boss02:rwx /smb/sc 7. 继续测试验证 [root@client ~]# smbclient //10.1.1.2/cw -U cw01 Enter cw01's password: Domain=[MYGROUP] OS=[Unix] Server=[Samba 3.6.9-164.el6] smb: \> ls . D 0 Sat Apr 21 10:12:11 2018 .. D 0 Sat Apr 21 10:12:11 2018 35418 blocks of size 524288. 25177 blocks available smb: \> mkdir aaa smb:\> 创建成功 //boss01可以读写 [root@client ~]# smbclient //10.1.1.2/cw -U boss01 Enter boss01's password: Domain=[MYGROUP] OS=[Unix] Server=[Samba 3.6.9-164.el6] smb: \> mkdir bbb smb: \> //cw02只能读不能写 [root@client ~]# smbclient //10.1.1.2/cw -U cw02 Enter cw02's password: Domain=[MYGROUP] OS=[Unix] Server=[Samba 3.6.9-164.el6] smb: \> ls . D 0 Sat Apr 21 10:48:15 2018 .. D 0 Sat Apr 21 10:12:11 2018 aaa D 0 Sat Apr 21 10:45:23 2018 bbb D 0 Sat Apr 21 10:48:15 2018 35418 blocks of size 524288. 25177 blocks available smb: \> mkdir ccc NT_STATUS_MEDIA_WRITE_PROTECTED making remote directory \ccc smb: \> //人事部门可以查看财务部门的资料,但是不能写 [root@client ~]# smbclient //10.1.1.2/cw -U rs01 Enter rs01's password: Domain=[MYGROUP] OS=[Unix] Server=[Samba 3.6.9-164.el6] smb: \> ls . D 0 Sat Apr 21 10:48:15 2018 .. D 0 Sat Apr 21 10:12:11 2018 aaa D 0 Sat Apr 21 10:45:23 2018 bbb D 0 Sat Apr 21 10:48:15 2018 35418 blocks of size 524288. 25177 blocks available smb: \> mkdir ccc NT_STATUS_MEDIA_WRITE_PROTECTED making remote directory \ccc smb: \> //cw01没有权限访问rs部门的资料,直接拒绝 [root@client ~]# smbclient //10.1.1.2/rs -U cw01 Enter cw01's password: Domain=[MYGROUP] OS=[Unix] Server=[Samba 3.6.9-164.el6] tree connect failed: NT_STATUS_ACCESS_DENIED 剩下的自己测试,测试有问题,去看目录和服务的权限 ...

DNS服务

DNS域名管理服务

课程目标

-

DNS服务的作用及工作原理

-

DNS服务的正向和反向解析配置

-

DNS服务的主从同步搭建

一、DNS介绍

DNS(domain name system ) 域名管理系统

-

域名:

由特定的格式组成,用来表示互联网中某一台计算机或者计算机组的名称,能够是人更方便的访问互联网,而不用记住能够被机器直接读取的IP地址。

1. DNS的作用

-

域名的正向解析

将主机域名转换为对应的IP 地址,以便网络程序能够通过主机域名访问到对应的服务器主机

域名——>IP A记录

-

域名的反向解析

将主机的IP地址转换为对应的域名,以便网络(服务)程序能够通过IP地址查询到主机的域名

IP——>域名 PTR记录

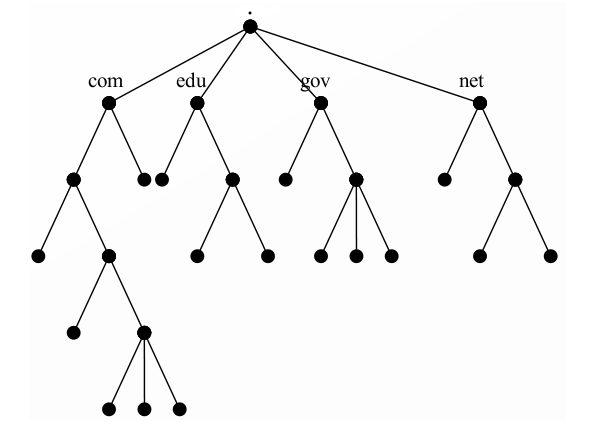

2. DNS的结构

根域 .

-

在整个 DNS 系统的最上方一定是 . (小数点) 这个 DNS 服务器 (称为 root),也叫”根域“。

-

根域 <13台 全世界只有13台。1个为主根服务器,放置在美国。其余12个均为辅根服务器,其中9个放置在美国,欧洲2个,位于英国和瑞典,亚洲1个,位于日本。>

一级域名<顶级域|国家域>

com edu gov org cc io| cn uk us ru ja ko

二级域名

qq.com baidu.com google.com

域名机构

收费<新网|万网> 老牌免费域名:TK顶级域名、TK域名DNS、TK域名商

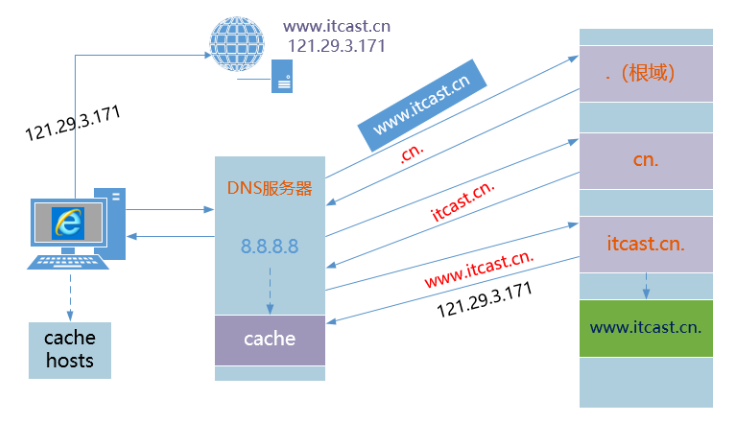

3. DNS工作原理

dig +trace www.baidu.com 追踪dns解析过程 dig @server www.baidu.com 正向解析查询 dig -x 192.168.0.1 @server 反向解析查询 dig +trace www.baidu.com 追踪一个域名解析过程

-

DNS 的域名解析都是 udp/53 . 主从之间的数据传输默认使用tcp/53

-

DNS软件:

Bind是一款开放源码的DNS服务器软件,Bind由美国加州大学Berkeley(伯克利)分校开发和维护的,全名为Berkeley Internet Name Domain它是目前世界上使用最为广泛的DNS服务器软件,支持各种unix平台和windows平台。BIND现在由互联网系统协会(Internet Systems Consortium)负责开发与维护。

需求1:

搭建DNS服务器,能够将www.misshou.io解析成192.168.1.254——>正向解析

环境:

DNS-server :10.1.1.2

client:10.1.1.3

思路:

-

关闭防火墙和selinux

-

配置yum源

-

软件三步曲

-

查看并安装软件

-

确认成功安装

-

查看软件列表

-

-

了解配置文件(语法|参数配置)——>man 5 xxx.conf

-

根据需求通过修改配置文件完成服务的搭建

-

启动服务,开机自启动

-

测试验证

步骤:

DNS-server上完成:

-

关闭防火墙和selinux

[root@dns-server ~]# service iptables stop [root@dns-server ~]# chkconfig iptables off [root@dns-server ~]# getenforce Enforcing [root@dns-server ~]# setenforce 0 [root@dns-server ~]# getenforce Permissive [root@dns-server ~]# vim /etc/sysconfig/selinux [root@dns-server ~]# grep ^SELINUX /etc/sysconfig/selinux SELINUX=disabled SELINUXTYPE=targeted

-

软件三步曲

-

查看并安装软件

yum -y install bind

- 确认成功安装

[root@dns-server ~]# rpm -q bind

bind-9.8.2-0.17.rc1.el6_4.6.x86_64

- 查看软件的文件列表

/etc/logrotate.d/named //日志轮转文件 /etc/named //配置文件的主目录 /etc/named.conf 主配置文件 /etc/named.rfc1912.zones zone文件,定义域 /etc/rc.d/init.d/named 启动脚本 /usr/sbin/named 二进制命令 /usr/sbin/named-checkconf 检查配置文件的命令 named.conf named.rfc1912.zones /usr/sbin/named-checkzone 检查区域文件的命令 /var/log/named.log 日志文件 /var/named 数据文件的主目录 /var/named/data /var/named/named.ca 根域服务器 /var/named/named.empty /var/named/named.localhost 正向解析区域文件的模板 /var/named/named.loopback 反向解析区域文件的模板 /var/named/slaves 从dns服务器下载文件的默认路径 /var/run/named 进程文件

-

了解配置文件

vim /etc/named.conf options { listen-on port 53 { 127.0.0.1; any; }; 监听方式 ,any表示全网监听 directory "/var/named"; dump-file "/var/named/data/cache_dump.db"; DNS缓存 statistics-file "/var/named/data/named_stats.txt"; 统计 memstatistics-file "/var/named/data/named_mem_stats.txt"; 内存统计 allow-query { localhost; any; }; 允许哪些人可以查询;any代表任何人 recursion yes; 是否递归 dnssec-enable no; dns安全扩展机制(签名认证) dnssec-validation no; dnssec-lookaside auto; /* Path to ISC DLV key */ bindkeys-file "/etc/named.iscdlv.key"; managed-keys-directory "/var/named/dynamic"; }; 说明: DNSSEC 域名系统安全,他是DNS的安全扩展协议 DLV DNSSEC 后备密钥 这些安全机制的设定,是为了保护DNS服务器与用户之间的数据安全,避免恶意数据对用户的欺骗 zone "." IN { 根域服务器 type hint; file "named.ca"; }; include "/etc/named.rfc1912.zones"; include "/etc/named.root.key";

子配置文件:

vim /etc/named.rfc1912.zones ... //定义正向域的模板 zone "localhost.localdomain" IN { type master; file "named.localhost"; allow-update { none; }; }; //定义反向的模板 zone "1.0.0.127.in-addr.arpa" IN { type master; file "named.loopback"; allow-update { none; }; }; # cat /var/named/named.localhost $TTL 缓存的生存周期 @ = zonename = itcast.com 当前域 IN 互联网 SOA 开始授权 NS dns服务端 nameserver A ipv4 正向 AAAA IPV6 CNAME 别名 MX 邮件交互记录 5 数字代表优先级 数字越小优先级越高 $TTL 1D @ IN SOA @ root.itcast.cn. ( 0 ; serial 更新序列号 1D ; refresh 更新间隔(从服务器下载数据) 1H ; retry 失败重试 1W ; expire 区域文件的过期时间 3H ) ; minimum 缓存的最小生存周期

1. 修改主配置文件/etc/named.conf——>监听方式和允许谁来查询 options { listen-on port 53 { 127.0.0.1;any; }; any全网监听 listen-on-v6 port 53 { ::1; }; directory "/var/named"; dump-file "/var/named/data/cache_dump.db"; statistics-file "/var/named/data/named_stats.txt"; memstatistics-file "/var/named/data/named_mem_stats.txt"; allow-query { localhost;any; }; any允许任何人查询 recursion yes; dnssec-enable no; dnssec-validation no; dnssec-lookaside auto; /* Path to ISC DLV key */ bindkeys-file "/etc/named.iscdlv.key"; managed-keys-directory "/var/named/dynamic"; }; 。。。。 2. 修改子配置文件/etc/named.rfc1912.zones ——>定义管理域 misshou.io [root@dns-server ~]# vim /etc/named.rfc1912.zones 在该文件最后面增加以下内容: zone "misshou.io" IN { type master; file "misshou.io.zone"; //文件名自己写,么有要求 allow-update { none; }; }; 3. 在/var/named目录里创建相应的zone文件 [root@dns-server ~]# cp -p /var/named/named.localhost /var/named/misshou.io.zone [root@dns-server ~]# ll /var/named/misshou.io.zone -rw-r-----. 1 root named 152 Jun 21 2007 /var/named/misshou.io.zone [root@dns-server ~]# vim /var/named/misshou.io.zone [root@dns-server ~]# cat /var/named/misshou.io.zone $TTL 1D @ IN SOA misshou.io. rname.invalid. ( 0 ; serial 1D ; refresh 1H ; retry 1W ; expire 3H ) ; minimum @ NS dns1.misshou.io. //dns1可以随便指定,但是后面的A记录保持一致就行 dns1 A 10.1.1.2 //前两行一定是当前DNS服务器的IP www A 192.168.1.254 4. 使用命令检查配置文件的语法是否有误 [root@dns-server ~]# named-checkconf /etc/named.conf [root@dns-server ~]# named-checkconf /etc/named.rfc1912.zones [root@dns-server ~]# cd /var/named/ [root@dns-server named]# ls data dynamic misshou.io.zone named.ca named.empty named.localhost named.loopback slaves [root@dns-server named]# named-checkzone misshou.io.zone misshou.io.zone //区域文件写2遍 zone misshou.io.zone/IN: loaded serial 0 OK

6.启动服务,开机自启动

[root@dns-server named]# service named start Generating /etc/rndc.key: [ OK ] Starting named: [ OK ] [root@dns-server named]# chkconfig named on [root@dns-server named]# netstat -nltup|grep 53 tcp 0 0 10.1.1.2:53 0.0.0.0:* LISTEN 33354/named tcp 0 0 127.0.0.1:53 0.0.0.0:* LISTEN 33354/named tcp 0 0 127.0.0.1:953 0.0.0.0:* LISTEN 33354/named tcp 0 0 ::1:53 :::* LISTEN 33354/named tcp 0 0 ::1:953 :::* LISTEN 33354/named udp 0 0 10.1.1.2:53 0.0.0.0:* 33354/named udp 0 0 127.0.0.1:53 0.0.0.0:* 33354/named udp 0 0 ::1:53 :::* 33354/named

client:10.1.1.3

. 指定DNS服务器 [root@client ~]# echo nameserver 10.1.1.2 > /etc/resolv.conf [root@client ~]# cat /etc/resolv.conf nameserver 10.1.1.2 2. 使用相应的工具测试 [root@client ~]# nslookup www.misshou.io Server: 10.1.1.2 Address: 10.1.1.2#53 Name: www.misshou.io Address: 192.168.1.254 [root@client ~]# dig @10.1.1.2 www.misshou.io ; <<>> DiG 9.8.2rc1-RedHat-9.8.2-0.17.rc1.el6_4.6 <<>> @10.1.1.2 www.misshou.io ; (1 server found) ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 994 ;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 1 ;; QUESTION SECTION: ;www.misshou.io. IN A ;; ANSWER SECTION: www.misshou.io. 86400 IN A 192.168.1.254 ;; AUTHORITY SECTION: misshou.io. 86400 IN NS dns1.misshou.io. ;; ADDITIONAL SECTION: dns1.misshou.io. 86400 IN A 10.1.1.2 ;; Query time: 0 msec ;; SERVER: 10.1.1.2#53(10.1.1.2) ;; WHEN: Sun Apr 22 11:52:51 2018 ;; MSG SIZE rcvd: 83 [root@client ~]# host www.misshou.io www.misshou.io has address 192.168.1.254 结果: 1. 看到以上信息说明正向解析没有问题 2. 不能够反向解析,原因没有配置 3. 如果配置文件没有错误,服务业启动了,那么解析不了检查你的防火墙selinux还有网络 思考:如何去配置反向解析?

搭建DNS服务器实现,正向反向解析 192.168.1.254 ——> www.misshou.io

步骤:

1. /etc/named.conf 主配置文件 2. /etc/named.rfc1912.zones 定义了misshou.io正向域 [root@dns-server ~]# vim /etc/named.rfc1912.zones 增加如下内容: zone "1.168.192.in-addr.arpa" IN { type master; file "192.168.1.zone"; allow-update { none; }; }; 3. 创建192.168.1.zone文件 [root@dns-server ~]# cp -p /var/named/named.loopback /var/named/192.168.1.zone [root@dns-server ~]# vim /var/named/192.168.1.zone [root@dns-server ~]# cat /var/named/192.168.1.zone $TTL 1D @ IN SOA misshou.io. rname.invalid. ( 0 ; serial 1D ; refresh 1H ; retry 1W ; expire 3H ) ; minimum @ NS abc.misshou.io. //如果abc.misshou.io在正向区域文件里存在,可以不用写下面的A记录 abc A 10.1.1.2 254 PTR www.misshou.io. //192.168.1.254 4. 重启服务 5. 测试验证 [root@client ~]# echo nameserver 10.1.1.2 >/etc/resolv.conf [root@client ~]# cat /etc/resolv.conf nameserver 10.1.1.2 [root@client ~]# nslookup www.misshou.io Server: 10.1.1.2 Address: 10.1.1.2#53 Name: www.misshou.io Address: 192.168.1.254 [root@client ~]# nslookup 192.168.1.254 Server: 10.1.1.2 Address: 10.1.1.2#53 254.1.168.192.in-addr.arpa name = www.misshou.io. [root@client ~]# dig @10.1.1.2 -x 192.168.1.254 [root@client ~]# host 192.168.1.254 254.1.168.192.in-addr.arpa domain name pointer www.misshou.io.

根据如下需求搭建一个DNS服务器:

-

正向解析

bbs.test.org ——>172.16.10.110

www.momowu.cc——>192.168.0.254

-

反向解析

将以上的IP反向解析

DNS-server:10.1.1.2 步骤: 1. 修改主配置文件 /etc/named.conf 略 ——>两个any 2. 修改子配置文件 /etc/named.rfc1912.zones ——>定义DNS管理的域 在该文件的后面增加如下内容: zone "test.org" IN { type master; file "test.org.zone"; allow-update { none; }; }; zone "momowu.cc" IN { type master; file "momowu.cc.zone"; allow-update { none; }; }; zone "10.16.172.in-addr.arpa" IN { type master; file "172.16.10.zone"; allow-update { none; }; }; zone "0.168.192.in-addr.arpa" IN { type master; file "192.168.0.zone"; allow-update { none; }; }; 3. 在/var/named里创建相应的区域文件 //清空之前的环境 [root@dns-server named]# rm -f 192.168.1.zone misshou.io.zone //创建相应的区域文件 [root@dns-server named]# cp -p named.localhost test.org.zone [root@dns-server named]# cp -p named.localhost momowu.cc.zone [root@dns-server named]# cp -p named.loopback 192.168.0.zone [root@dns-server named]# cp -p named.loopback 172.16.10.zone //修改区域文件 [root@dns-server named]# cat test.org.zone momowu.cc.zone 172.16.10.zone 192.168.0.zone $TTL 1D @ IN SOA test.org. rname.invalid. ( 0 ; serial 1D ; refresh 1H ; retry 1W ; expire 3H ) ; minimum @ NS a.test.org. a A 10.1.1.2 bbs A 172.16.10.110 $TTL 1D @ IN SOA momowu.cc. rname.invalid. ( 0 ; serial 1D ; refresh 1H ; retry 1W ; expire 3H ) ; minimum @ NS b.momowu.cc. b A 10.1.1.2 www A 192.168.0.254 $TTL 1D @ IN SOA test.org. rname.invalid. ( 0 ; serial 1D ; refresh 1H ; retry 1W ; expire 3H ) ; minimum @ NS a.test.org. 110 PTR bbs.test.org. $TTL 1D @ IN SOA momowu.cc. rname.invalid. ( 0 ; serial 1D ; refresh 1H ; retry 1W ; expire 3H ) ; minimum @ NS b.momowu.cc. 254 PTR www.momowu.cc. 4. 重启服务 service named restart 5.测试验证 [root@client ~]# cat /etc/resolv.conf nameserver 10.1.1.2 [root@client ~]# nslookup bbs.test.org Server: 10.1.1.2 Address: 10.1.1.2#53 Name: bbs.test.org Address: 172.16.10.110 [root@client ~]# nslookup www.momowu.cc Server: 10.1.1.2 Address: 10.1.1.2#53 Name: www.momowu.cc Address: 192.168.0.254 [root@client ~]# nslookup 172.16.10.110 Server: 10.1.1.2 Address: 10.1.1.2#53 110.10.16.172.in-addr.arpa name = bbs.test.org. [root@client ~]# nslookup 192.168.0.254 Server: 10.1.1.2 Address: 10.1.1.2#53 254.0.168.192.in-addr.arpa name = www.momowu.cc.

1. 搭建时间同步服务器

ntp-server:10.1.1.4

方法1:

ntp (network time protocol) 端口:123

[root@ntp-server ~]# vim /etc/ntp.conf restrict 192.168.1.0 mask 255.255.0.0 nomodify notrap restrict 172.16.0.0 mask 255.255.0.0 nomodify notrap restrict 10.1.1.0 mask 255.0.0.0 nomodify notrap //允许10.1.1.0/24网段的主机同步时间 [root@ntp-server ~]# service ntpd start Starting ntpd: [ OK ] [root@ntp-server ~]# netstat -nltpu|grep ntpd udp 0 0 10.1.1.4:123 0.0.0.0:* 2885/ntpd udp 0 0 127.0.0.1:123 0.0.0.0:* 2885/ntpd udp 0 0 0.0.0.0:123 0.0.0.0:* 2885/ntpd udp 0 0 fe80::20c:29ff:fea5:6f7a:123 :::* 2885/ntpd udp 0 0 ::1:123 :::* 2885/ntpd udp 0 0 :::123 :::* 2885/ntpd 客户端同步: [root@client ~]# ntpdate 10.1.1.4 依赖于外网,同步时间有延迟

方法2:

vim /etc/xinetd.d/time-dgram ... disable = no vim /etc/xinetd.d/stream ... disable = no service xinetd restart netstat -ntlup |grep :37 [root@ntp-server ~]# vim /etc/xinetd.d/time-dgram [root@ntp-server ~]# vim /etc/xinetd.d/time-stream [root@ntp-server ~]# service xinetd restart Stopping xinetd: [FAILED] Starting xinetd: [ OK ] [root@ntp-server ~]# netstat -nltup|grep 37 tcp 0 0 :::37 :::* LISTEN 2945/xinetd udp 0 0 :::37 :::* 2945/xinetd 客户端同步时间: [root@client ~]# date Sun Apr 22 16:37:43 CST 2018 [root@client ~]# date -s "2020-10-10 11:11:11" Sat Oct 10 11:11:11 CST 2020 [root@client ~]# rdate -s 10.1.1.4 [root@client ~]# date Sun Apr 22 16:39:00 CST 2018

环境:

master-dns:10.1.1.2

slave-dns:10.1.1.3

ntp-server:10.1.1.4

思路:

-

master和slave的系统时间保持一致

-

slave服务器上安装相应的软件(系统版本、软件版本高度保持一致)

-

根据需求修改相应的配置文件(master和slave都应该去修改)

步骤:

1. 同步master和slave的系统时间 master和slave上都要操作: [root@master-dns ~]# crontab -l */2 * * * * /usr/bin/rdate -s 10.1.1.4 &>/dev/null [root@slave-dns ~]# crontab -l */2 * * * * /usr/bin/rdate -s 10.1.1.4 &>/dev/null 2. 搭建备用的dns服务器 以下操作在slave上进行 1) 安装软件 yum -y install bind 2) 修改主配置文件 [root@slave-dns ~]# vim /etc/named.conf 定义监听方式以及允许谁来查询 略 两个any 3) 修改子配置文件 /etc/named.rfc1912.zones 在文件的最下面增加如下内容: zone "test.org" IN { type slave; //类型是slave masters {10.1.1.2;}; //指定master dns的ip地址 file "slaves/slave.test.org"; //同步过来的文件的保存路径及名字 }; zone "momowu.cc" IN { type slave; masters {10.1.1.2;}; file "slaves/slave.momowu.cc"; }; 3. 在master上操作 1) /etc/named.conf 2) /etc/named.rfc1912.zones zone "test.org" IN { type master; file "test.org.zone"; allow-update { none; }; //删除 }; zone "momowu.cc" IN { type master; file "momowu.cc.zone"; allow-update { none; }; //删除 }; 4. 重启服务 master:service named restart [root@slave-dns slaves]# ll total 0 [root@slave-dns slaves]# service named start Generating /etc/rndc.key: [ OK ] Starting named: [ OK ] [root@slave-dns slaves]# ll total 8 -rw-r--r--. 1 named named 313 Apr 22 17:06 slave.momowu.cc -rw-r--r--. 1 named named 309 Apr 22 17:06 slave.test.org 5. 测试验证 client:10.1.1.4 [root@ntp-server ~]# echo nameserver 10.1.1.2 > /etc/resolv.conf [root@ntp-server ~]# echo nameserver 10.1.1.3 >> /etc/resolv.conf [root@ntp-server ~]# cat /etc/resolv.conf nameserver 10.1.1.2 nameserver 10.1.1.3 [root@ntp-server ~]# nslookup bbs.test.org Server: 10.1.1.2 Address: 10.1.1.2#53 Name: bbs.test.org Address: 172.16.10.110 [root@ntp-server ~]# nslookup bbs.test.org Server: 10.1.1.3 Address: 10.1.1.3#53 Name: bbs.test.org Address: 172.16.10.110 [root@ntp-server ~]# nslookup bbs.test.org Server: 10.1.1.2 Address: 10.1.1.2#53 Name: bbs.test.org Address: 172.16.10.110 [root@ntp-server ~]# nslookup 192.168.0.254 Server: 10.1.1.2 Address: 10.1.1.2#53 254.0.168.192.in-addr.arpa name = www.momowu.cc. [root@ntp-server ~]# nslookup 192.168.0.254 ;; connection timed out; trying next origin ;; connection timed out; no servers could be reached 思考:如果只允许指定的slave来同步数据怎么做? master: vim /etc/named.conf options { listen-on port 53 { 127.0.0.1;any; }; listen-on-v6 port 53 { ::1; }; allow-transfer {10.1.1.3;}; //指定允许哪个slave来下载数据 directory "/var/named"; dump-file "/var/named/data/cache_dump.db"; statistics-file "/var/named/data/named_stats.txt"; memstatistics-file "/var/named/data/named_mem_stats.txt"; allow-query { localhost;any; }; recursion yes; dnssec-enable no; dnssec-validation no; dnssec-lookaside auto; /* Path to ISC DLV key */ bindkeys-file "/etc/named.iscdlv.key"; managed-keys-directory "/var/named/dynamic"; };

Rsyslog系统日志管理

课程目标

-

了解日志的级别及作用

-

掌握rsyslog服务的本地日志和远程日志的管理;

-

能够使用logrotate程序根据需求对日志进行轮转

一、常见的系统日志

日志格式:文本日志/二进制日志/数据库日志 默认的相关日志文件: /var/log/boot.log 系统引导日志,记录开机启动信息 /var/log/dmesg 核心的启动日志 /var/log/messages 系统的日志文件 /var/log/maillog 邮件服务的日志 /var/log/xferlog ftp服务的日志 /var/log/secure 网络连接及系统登录的安全信息 /var/log/cron 定时任务的日志 /var/log/wtmp 记录所有的登入和登出 last -f 查看 /var/log/btmp 记录失败的登入尝试

-

在RHEL6中,syslogd已经被rsyslog取代。它可以将日志写入数据库,并可以利用模块和插件控制输入输出。

-

rsyslog程序管理本地和远程日志

-

安装软件

-

根据需求修改配置文件

-

启动服务

-

测试验证

-

# man syslog 日志信息分为以下级别,从上到下级别依次降低 none <-- none 不算是一个等级,它表示不记录服务的所有信息 0 emerg <-- 系统不可用 1 alert <-- 特别留意的报警信息 2 crit <-- 非常严重的状况 3 err <-- 错误信息 4 warning <-- 警告信息 5 notice <-- 稍微需要注意的信息 6 info <-- 正常信息 7 debug <-- 调试信息,开发人员使用

1. 日志定义相关符号

配置文件中常见的表示符号 . <-- 用来分隔服务和级别 * <-- 任何服务,或者任何级别 = <-- 有等号表示等于某一级别,没有等号表示大于或者等于某一级别 ! <-- 排除操作,前面有相同服务的表达式,这个操作才有意义 代表从前面表达式所包含的内容中排除某些内容 ; <-- 用于分隔不同的 服务.级别 组合 , <-- 用于分隔不同的服务 - <-- 用于指定目标文件时,代表异步写入

举例说明:

mail.=info mail.info mail服务的大于等于info级别的日志 mail.info;cron.=info /var/log/test.log mail,cron.err cron.=warning mail,cron.info cron.info;cron.!=err 012456 0123456 0124567 cron.info;cron.!err 456 0123456 4567

*.info;mail.none;authpriv.none;cron.none /var/log/messages

特别说明:

说明:

# man rsyslog.conf

The facility is one of the following keywords: auth, authpriv,

cron, daemon, kern, lpr, mail, mark, news, security (same as

auth), syslog, user, uucp and local0 through local7.

log facility 设备 设施: 用来记录一种类型日志的日志设备

daemon

auth

authpriv

user

mail

lpr

news

uucp

ftp

local0-7

需求1:将本地邮件服务的日志记录到/var/log/test_mail.log里

思路:

-

软件安装

-

修改配置文件

-

启动服务测试验证

环境:

log-server:10.1.1.2 mail服务

步骤:

1. 修改配置文件 vim /etc/rsyslog.conf ... mail.info /var/log/test_mail.log 2. 启动服务 [root@log-server ~]# service rsyslog restart Shutting down system logger: [ OK ] Starting system logger: [ OK ] 3. 测试验证 1) 发送一封邮件 echo hello world |mail -s test root [root@log-server ~]# echo hahaha |mail -s "test mail log" stu1 2) 发个log消息测试 logger 用于往系统中写入日志,他提供一个shell命令接口到syslog系统模块 # logger -t "Loggertest" -p mail.info "Testing log info" -t 指定标记记录 -p 指定输入消息的优先级,优先级可以是数字或者指定为 " facility.level" 的格式。 -i 逐行记录每一次logger的进程ID

思路:

-

更改ssh服务的默认日志记录载体(在ssh服务端完成,修改ssh服务的配置文件)

-

通过rsyslog程序去管理来自指定设备载体的日志记录到指定的文件(修改/etc/rsyslog.conf)

-

测试验证

步骤: