APP脱壳与反编译之Android Hook

实验环境

1.

安装安卓模拟器

2,安装miniconda

3,安装frida

pip install frida pip install frida frida-tools -i https://pypi.mirrors.ustc.edu.cn/simple/

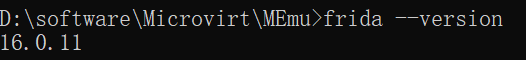

frida --version

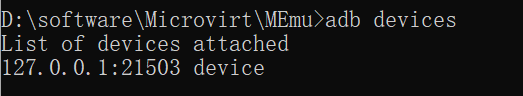

4,开启安装模拟器后,在安装目录下,用adb查看架构为x84_64

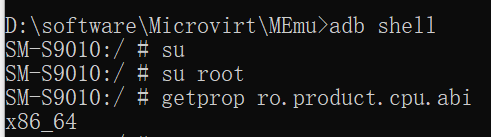

5,下载对应版本的firda server

frida https://github.com/frida/frida/releases

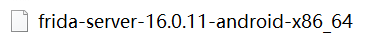

frida-server-16.0.11-android-x86_64.xz

解压:

用adb将它上传到模拟器

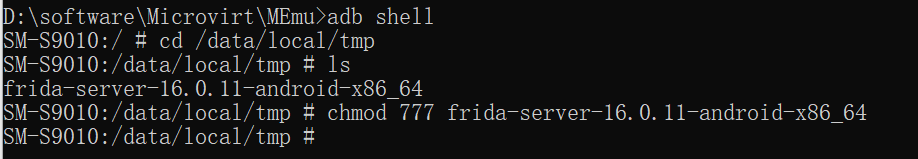

6,修改模拟器内frida-server的文件权限

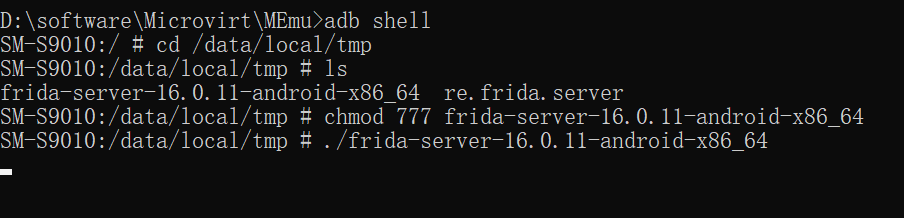

7,运行frida server

8,在另一个cmd窗口下运行

adb forward tcp:27042 tcp:27042 adb forward tcp:27043 tcp:27043

9,重新打开一个cmd窗口运行frida-ps -U,查看是否正常运行,成功hook

实战

在模拟器上安装app3.apk

frida-ps -U,查看该APP的进程号

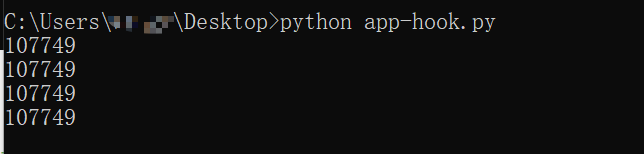

在脚本里该对对应进程号:

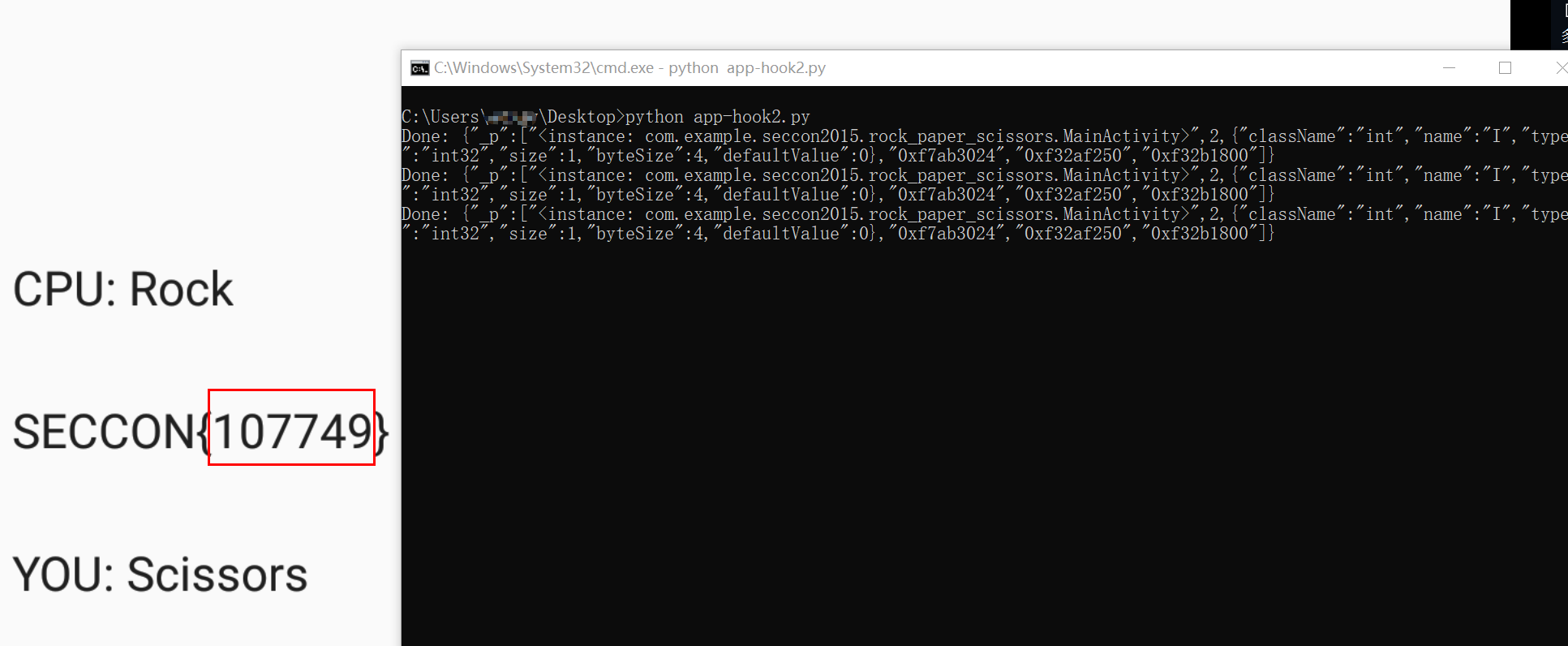

运行脚本,107749就是flag

第二种脚本,也是该对应进程号:

浙公网安备 33010602011771号

浙公网安备 33010602011771号