20242830 2024-2025-2 《网络攻防实践》第一周作业

20242830 2024-2025-2 《网络攻防实践》第一周作业

一、知识点梳理与总结

我认为的网络攻防就像是一场精彩的“城堡保卫战”。在网络世界里,每一台计算机、每一个服务器都像是一个城堡,而网络攻防就是围绕着这些城堡展开的“攻与守”的较量。

攻击者就像是“敌军”,攻击者试图找到系统漏洞、安全配置错误或者秘后门程序,然后潜入“城堡内部”,盗取数据或者致使系统瘫痪。而防御者则是城堡的“守卫者”,我们要安装防火墙、更新系统、安全检测系统和入侵检测系统,确保城堡的安全。

网络攻防的目的是通过模拟这种“攻与守”的过程,帮助我们更好地了解攻击者的手段,从而提高防御能力,保护我们的网络环境。

1. 具体部署内容

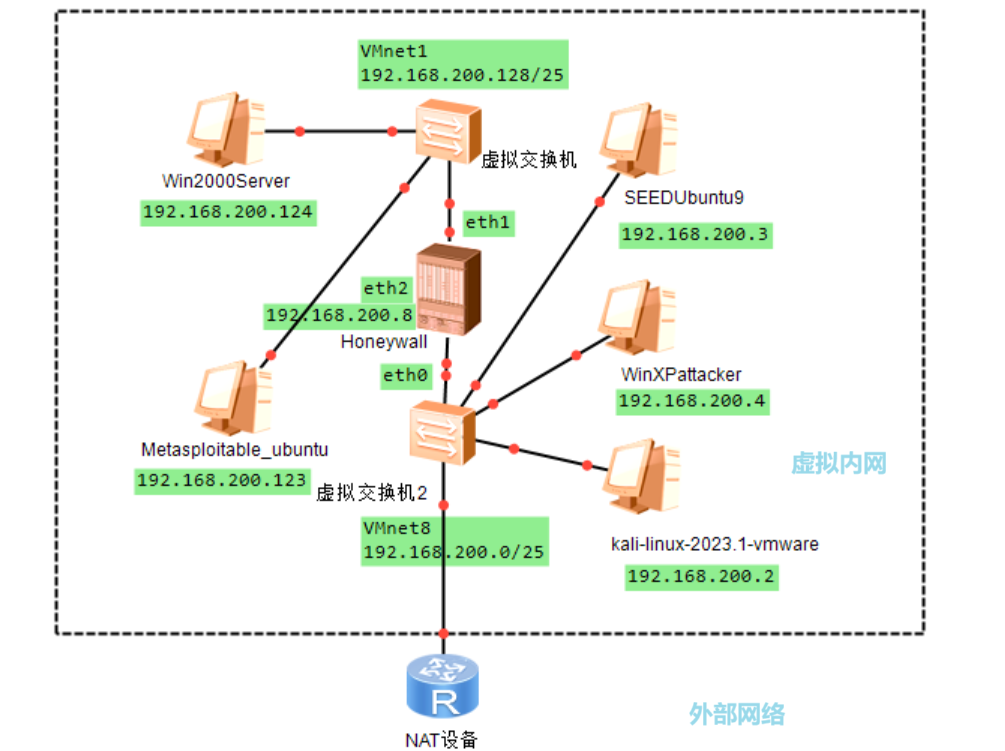

我在自己的笔记本中搭建了网络攻防实践环境,分别安装了两台攻击机,两台靶机,SEED虚拟机以及蜜网网关,具体的ip地址如下表所示:

攻击机 | 靶机 | SEED环境 | 蜜网网关 |

WinXPattacker 192.168.200.4 | Win2000Server_SP0_target 192.168.200.124 | SEEDUbuntu9 192.168.200.3 | Honeywall 192.168.200.8 |

kali-linux-2023.1-vmware 192.168.200.2 | Metasploitable_ubuntu 192.168.200.123 |

2. 对部署内容的功能理解

在本科的时候,我接触到的网络攻防仅仅只需要有攻击机和靶机就可以实现,甚至有许多实验平台可以提供实验条件让我们去了解真实攻击场景。但现在新引入了SEED虚拟机和蜜网网关,根据我的理解和资料查询他们分别有以下功能:

-

攻击机:发起网络攻击的主机,通常安装有各种攻击工具和软件,一般进行渗透攻击,如密码破解、漏洞利用等,可以模拟真实攻击场景,帮助测试和分析靶机的安全性。

-

靶机:被攻击的目标主机,通常包含已知漏洞或配置弱点,用于模拟真实网络中的目标系统。可以是Linux系统或Windows系统,用于测试攻击者的攻击能力和防御者的防护能力。

-

SEED虚拟机:用于网络安全实验的虚拟环境,提供了多种安全实验场景,涵盖软件安全、网络安全、Web安全等领域。它可以提供预配置的实验环境,支持多种安全实验。

-

蜜网网关:是蜜网环境中的核心组件,用于监控和记录攻击行为,捕获攻击数据并分析攻击者的攻击手段和行为模式。提供网络攻击的实时检测和防御功能

-

测试连通性:通过ping命令或网络扫描工具测试各虚拟机之间的网络连通性

3. 攻防环境的拓扑图

在了解了以上所有部署内容的功能之后,我绘制了网络拓扑图,更加明确的表示出了攻击机、靶机、蜜网网关之间的关系,并进行了初步的IP地址分配。

二、实验过程

1.安装与配置VMware

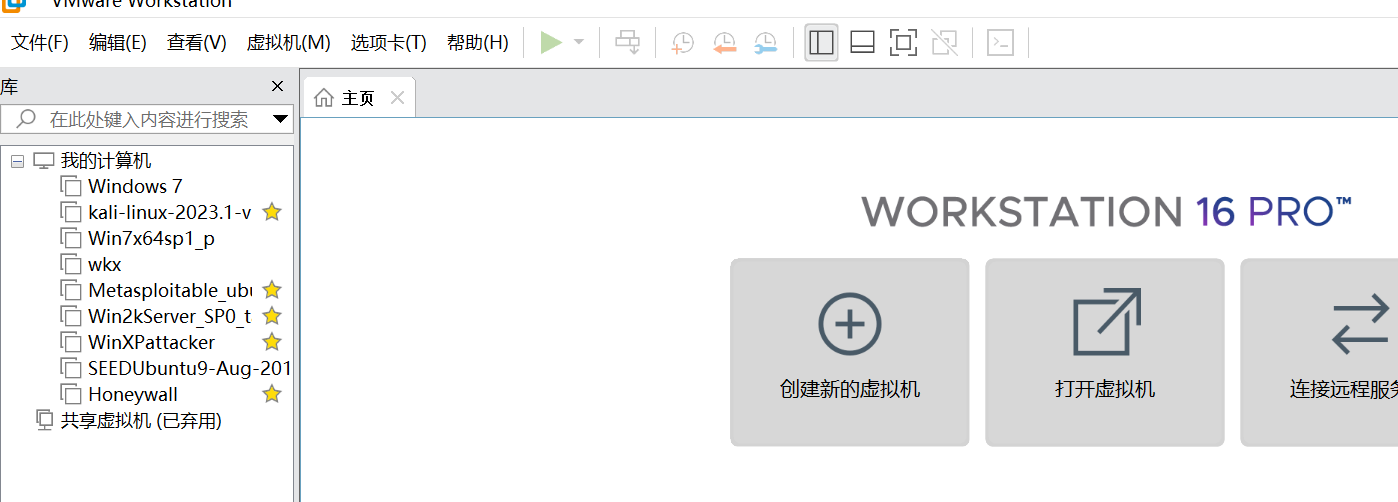

- 由于我在本科的学习过程中已经安装使用了VM,所以我在此不过多赘述此过程,这是我安装好的VMware以及配置的虚拟机情况:

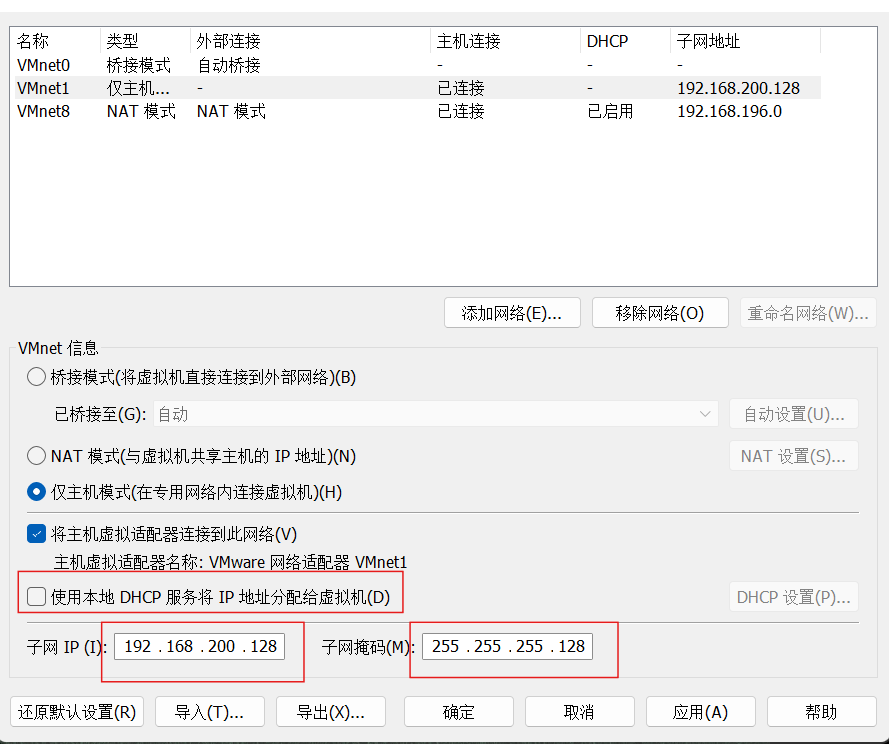

- 接下来对虚拟网卡进行配置:

对VMnet1设置IP192.168.200.128、掩码改为255.255.255.128

对VMnet8设置IP192.168.200.0、掩码同上

对NET设置网关IP192.168.200.1

DHCP设置IP地址范围192.168.200.2——192.168.200.120

2.搭建两个靶机环境(靶机需要许多漏洞环境,越旧的版本越好用)

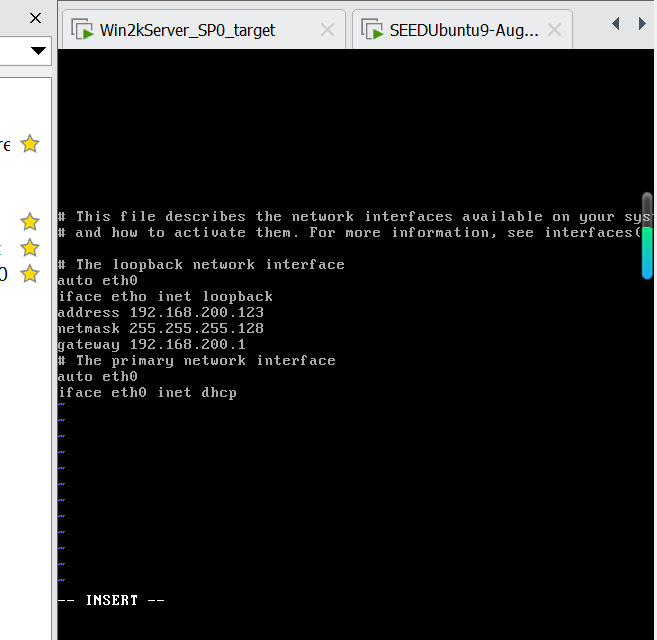

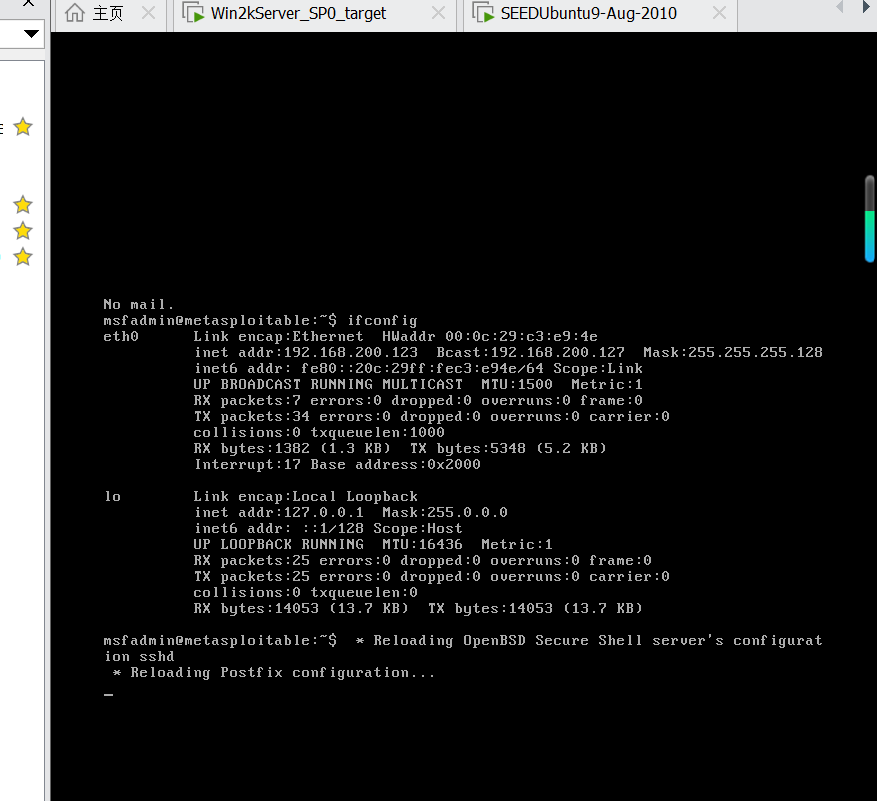

1. linux版本:Metasploitable_ubuntu

-

先导入虚拟机

-

对其网络配置文件进行修改:

sudo vim /etc/rc.local

msfadmin

- 在exit上方加上IP设置

ifconfig eth0 192.168.200.123 netmask 255.255.255.128 route add default gw 192.168.200.1

sudo reboot

- 对配置进行检验

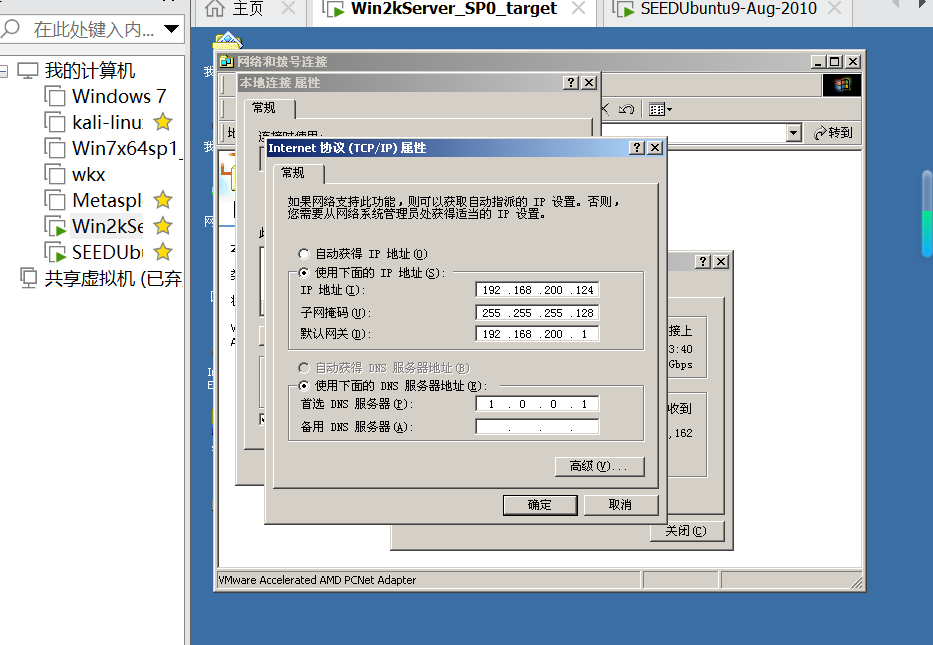

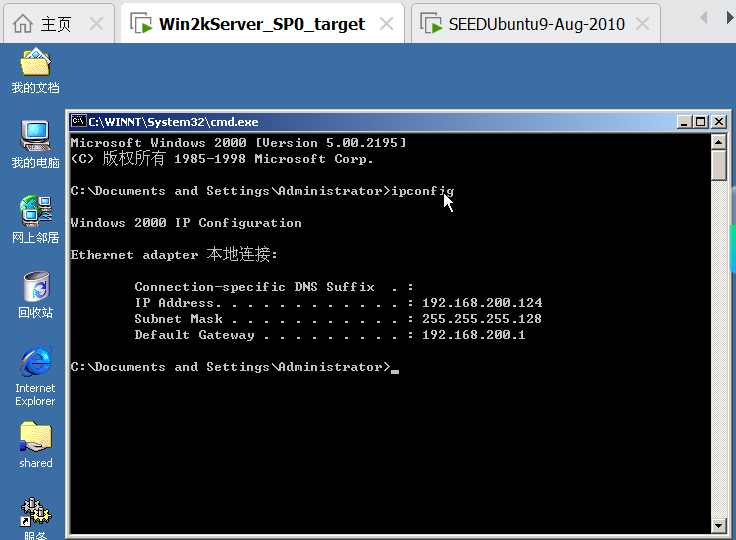

2. Windows版本:Win2000_server_SP0_target

-

先导入虚拟机

-

更改IP——打开网络和拨号连接——本地连接——属性——Internet协议属性

将IP地址、子网掩码、默认网关以及DNS服务器地址输入

- 对配置进行检验

ipconfig //在cmd中输入

3.搭建两个攻击机环境以及SEED虚拟机

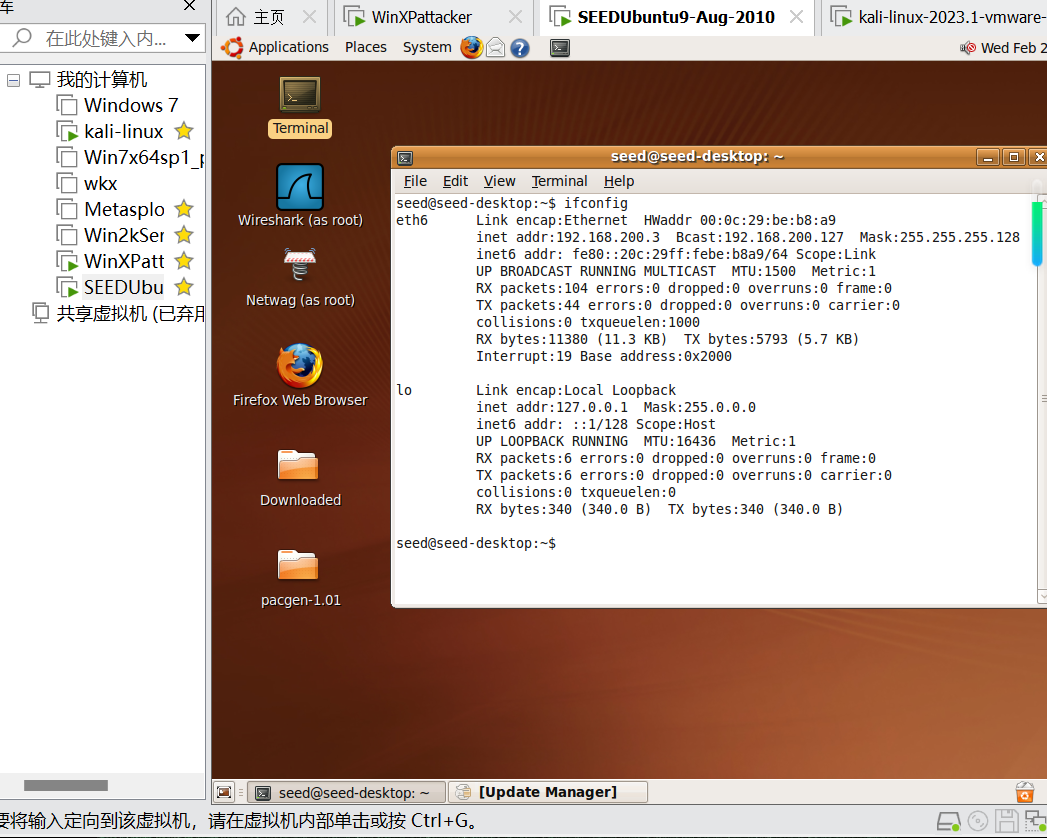

1. SEEDubuntu

-

先导入虚拟机

-

对其网络适配器进行修改:选择VMnet8

-

检查其自动获取的ip,在攻击网段里

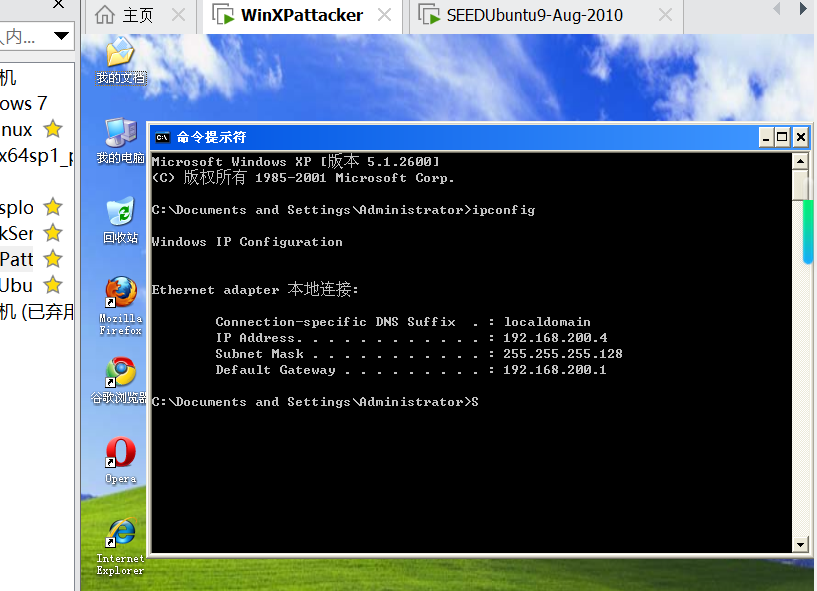

2. WinXPattacker

-

先导入虚拟机

-

对其网络适配器进行修改:选择VMnet8

-

检查其自动获取的ip

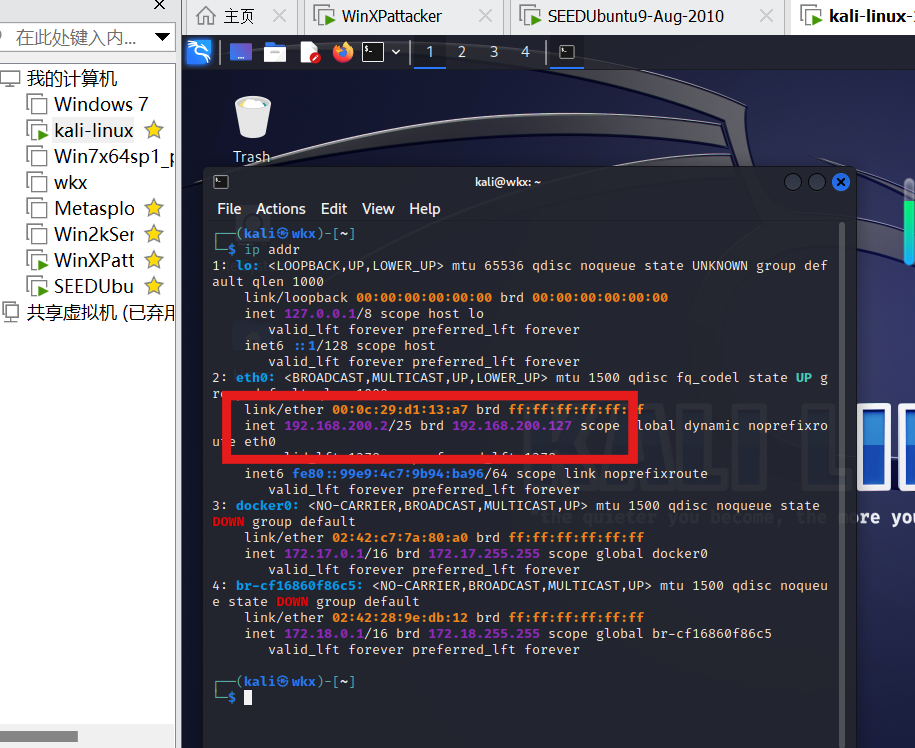

3.Kali-Linux(预先安装了一些网络攻防工具)

-

先导入虚拟机

-

对其网络适配器进行修改:选择VMnet8

-

检查其自动获取的ip

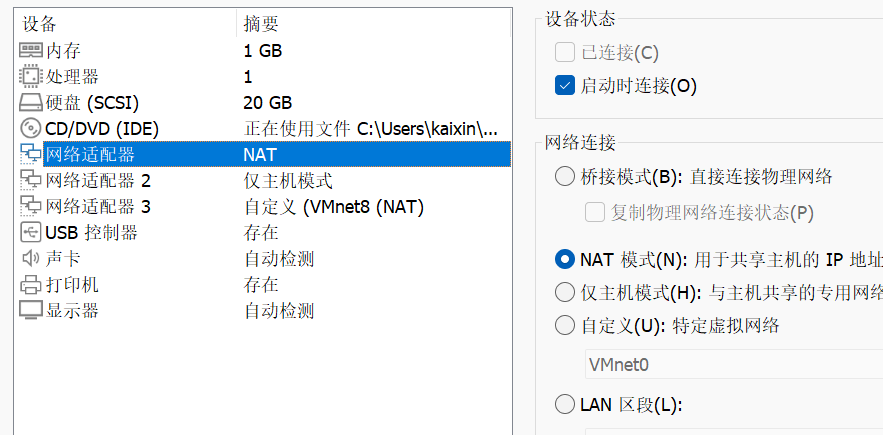

4.安装与配置蜜网网关(honeywall)

1. 安装蜜网网关

-

创建一个虚拟机,导入镜像文件

-

选择NAT模式,并且创建两个网络适配器,因为有三个接口,一个为连接靶机的仅主机模式,一个为连接攻击机的VMnet8,如下图所示:

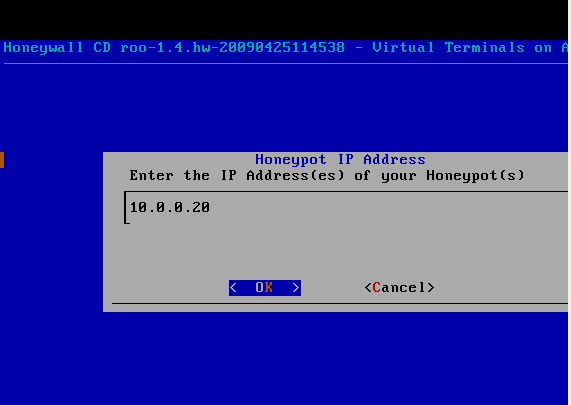

2.配置蜜网网关

- 登录用户并提升权限:

roo

honey

su -

honey

-

进行逐项配置,配置模式和ip信息(蜜罐ip:192.168.200.123 192.168.200.124、配置广播地址:192.168.200.127、蜜网网段192.168.200.0/25)

-

配置蜜网网关ip192.168.200.8、子网掩码

-

配置路由ip192.168.200.1、seback的ip192.168.200.8

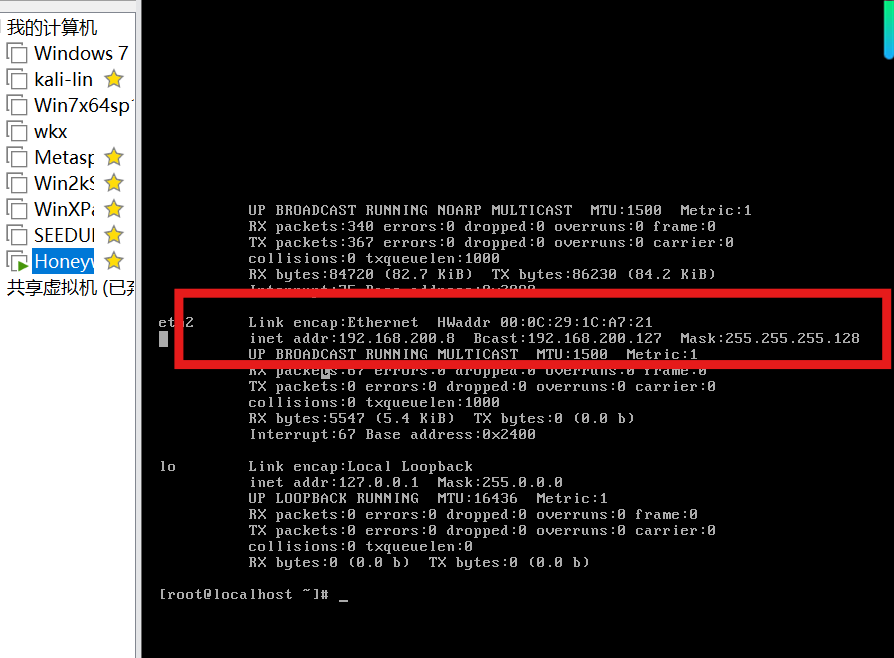

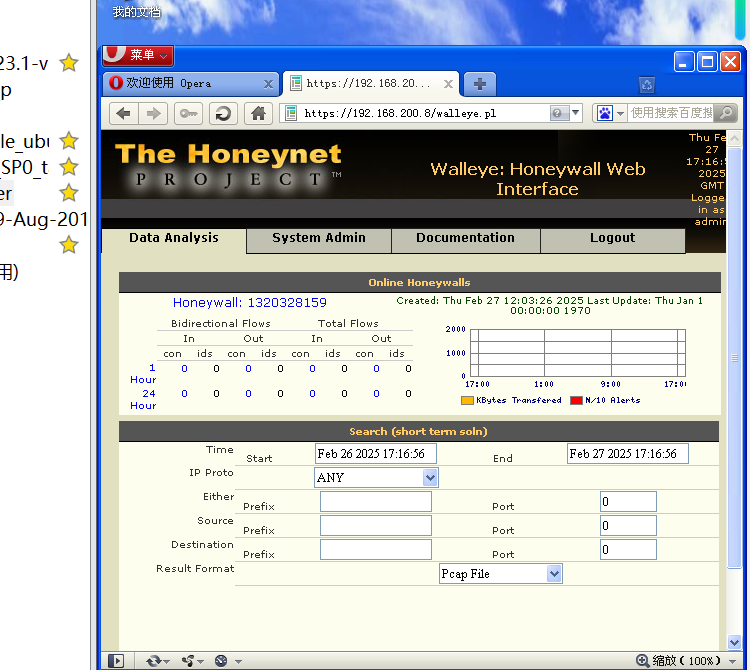

3.检验配置的信息是否成功

显示有三个接口,检测配置成功

-

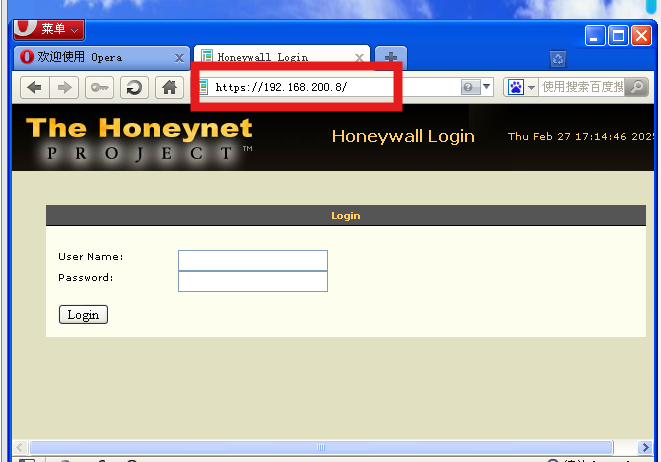

在winxp中输入蜜网网关ip192.168.200.8

-

进行登录,设置新的密码!

5.关联性检验

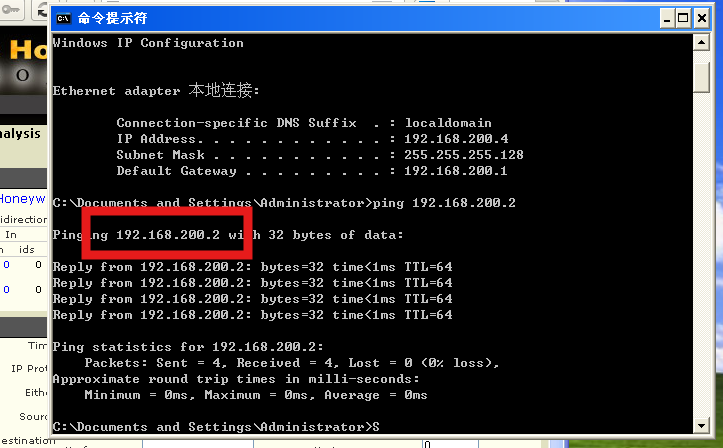

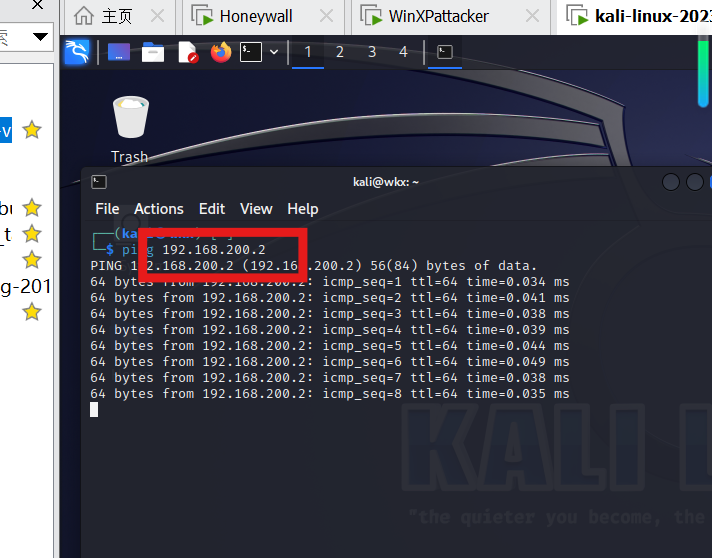

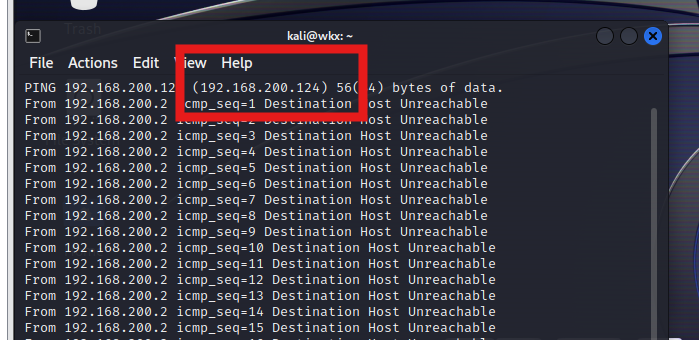

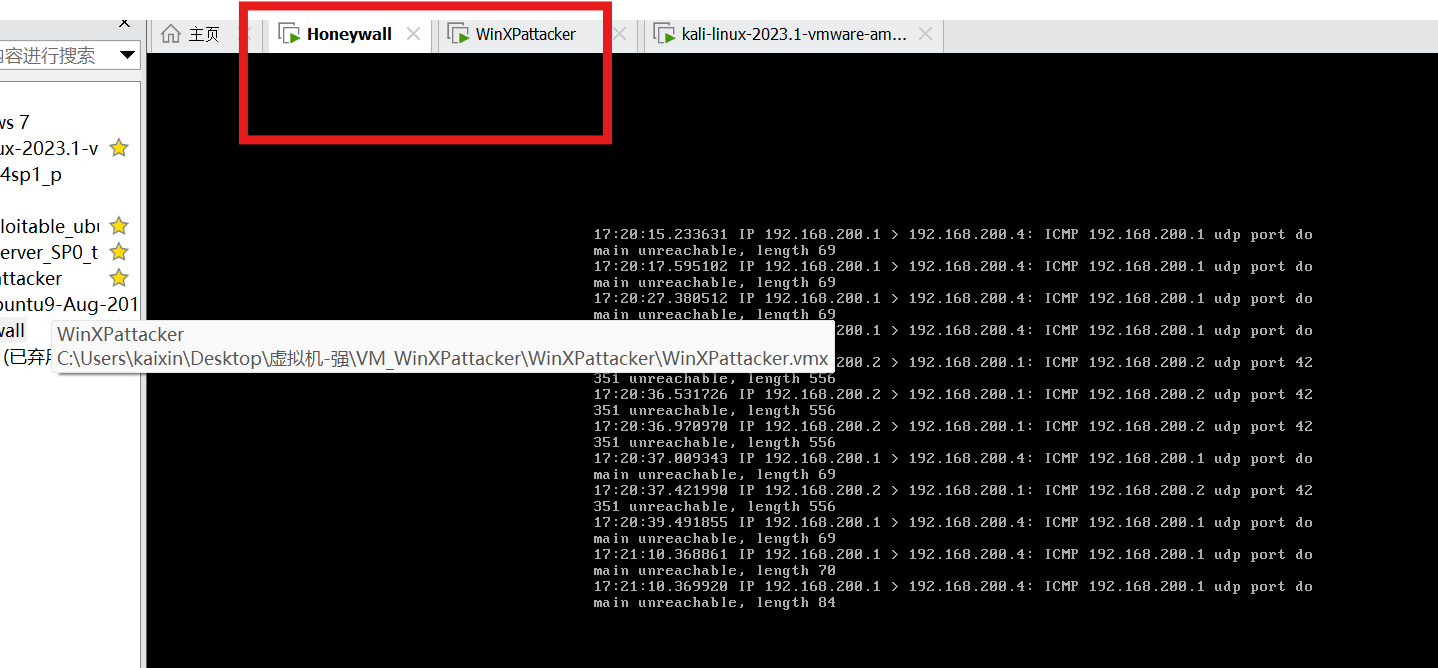

所有配置完成过后,我对多个攻击机与靶机进行ping测试,分别都能成功,并且在honeywall中得到相应抓包

- 在honeywall中输入以下代码进行监听:

tcpdump -i eth0

- winxp(靶机)—> kali(攻击机)

- kali(攻击机) —> winxp(靶机)

- kali(攻击机) —> win2000(靶机)

- honeywall监听结果

三、学习中遇到的问题及解决

- 问题1:到底什么是蜜网网关,在做拓扑图之前我没有看懂蜜网网关的作用,也不知道他能发挥什么用处?

问题1解决方案:上网查资料我才明白,他起到一个监测的作用,比如在验证两个主机之间是否能ping通的过程中,在蜜网里可以进行抓包。

- 问题2: SEED虚拟机是否也是攻击机?

问题2解决方案:同样在看视频学习的过程中,一直是将SEED与WinXP和kali一起安装的,直到后面我才意识到,SEED不完全是攻击机,它相当于是一个可攻可守的平台,是一个安全、可控的环境中练习各种攻击和防御技巧,而不用担心会破坏真实的系统或者造成实际的损失。我害怕是我理解有误,我再三确认,seed虚拟机并不是单独一方靶机或者攻击机,有了深入的了解。

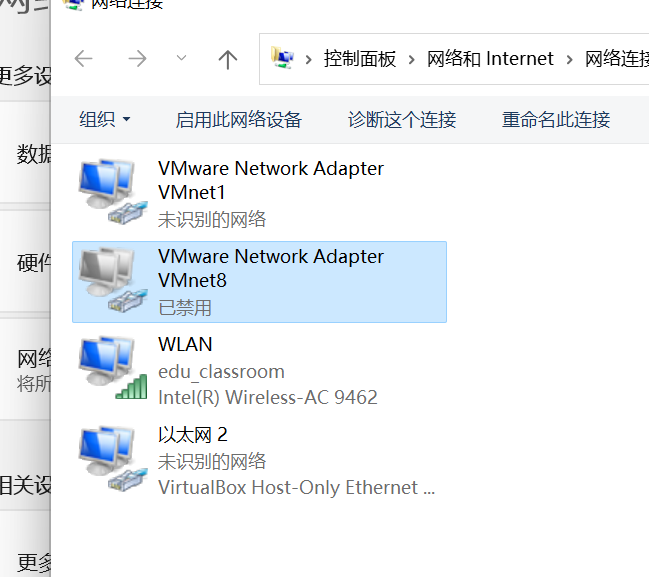

- 问题3:在周四我部署完虚拟机之后,我晚上登录学院教室公共网络发现不能弹出认证页面,一直报错

问题3解决方案:一开始我没有想到是虚拟机影响的问题,我打电话给网信办的工作人员来调试,发现最后只要禁用我的虚拟机VMnet8这个桥接的网络,就可以自动弹出认证页面。后来我去检查了我的虚拟机配置,发现靶机全部选择的是桥接模式,忘记了更改,调整后就没有问题了。

4.问题4:VMnet1和VMnet8有什么区别和联系?

问题4解决方案:vmnet1是为仅主机模式服务的虚拟网络适配器,它创建了一个隔离的虚拟网络环境,仅允许主机与虚拟机之间、以及虚拟机之间的通信,但虚拟机无法访问外部网络;vmnet8是为NAT模式服务的虚拟网络适配器,它允许虚拟机通过主机访问外部网络,但外部网络无法直接访问虚拟机。

四、学习感悟与思考

在刚刚结束的网络攻防实践第一次实验中,我收获颇丰,也唤醒了许多两年前的回忆。通过亲手在电脑上搭建实验环境,我对网络攻防的实战场景有了直观的认识。靶机、攻击机、蜜网网关等概念不再只是书本上的文字,而是变成了一个个可操作、可交互的实体。

搭建实验环境的过程中,我遇到了一些技术难题与概念理解困难的地方,比如网络配置错误、网络连接错误问题等。但在解决这些问题的过程中,我不仅巩固了网络基础知识,还学会了如何查阅资料、调试系统,这种动手解决问题的能力让我受益匪浅。同时,对靶机和攻击机的初步操作,让我对攻击与防御的博弈有了初步的理解。蜜网网关的设置更是让我意识到网络安全防护的复杂性和重要性。

我对网络攻防又产生了浓厚的兴趣,也让我意识到理论与实践结合的重要性。未来的学习中,我会更加注重实践操作,不断探索网络攻防的奥秘,提升自己的技术水平。

浙公网安备 33010602011771号

浙公网安备 33010602011771号