第八章 网络安全

加密——保证内容的私密性

被别人侦听/捕获(会被删除/增加/修改)

镜像 采集

网络安全

拒绝服务

为什么强制改密码

非对称密钥体系(公钥/私钥)

RSA算法

![]()

冒用身份

(没有另外的渠道证明它的身份)

附上IP地址

冒用IP地址(假如已经知道)

附上口令

中间人

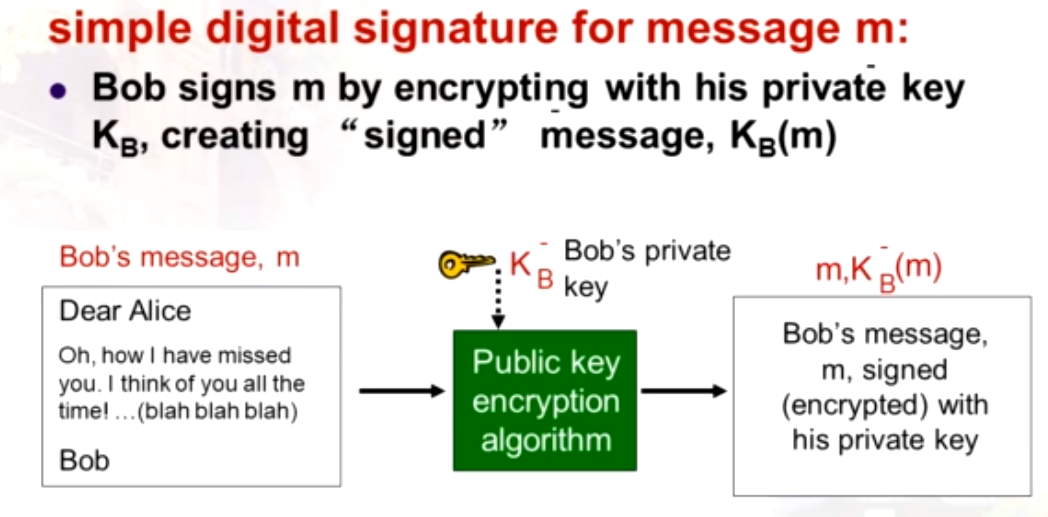

数字签名

打入数字签名提供数字验证

类似于笔迹可查

签名不会被否认

利用公钥体系

*找到真正的B的公钥,验证信息是否是对方发出

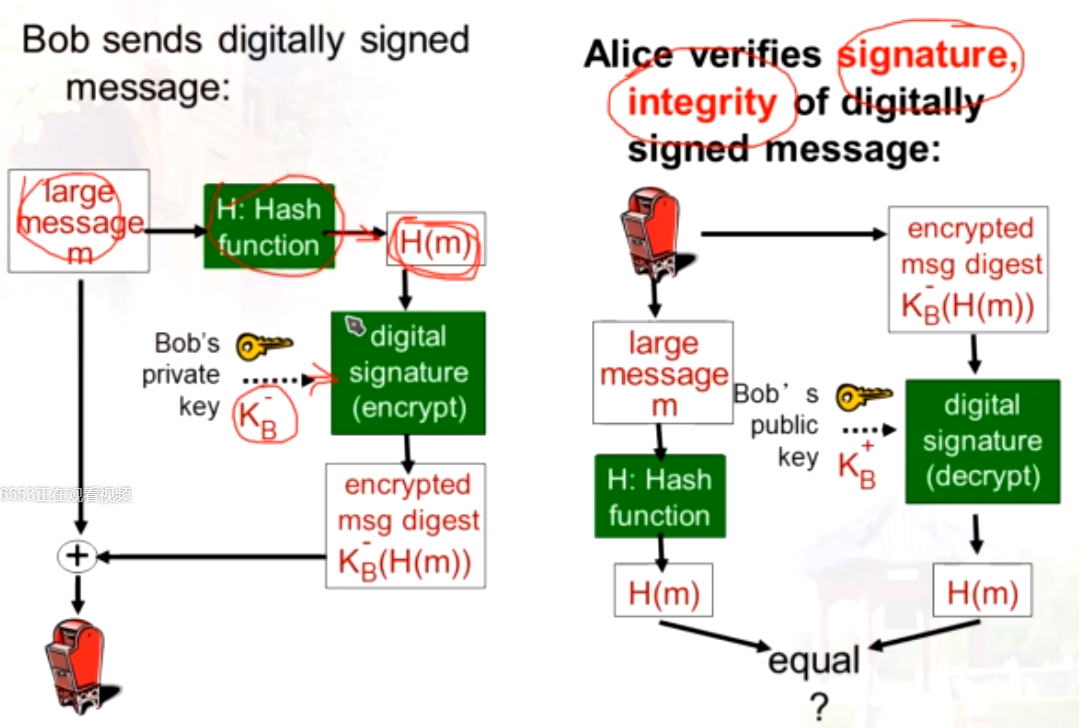

信息摘要

哈希

- 用于做完整性的判断

生成摘要文件MD5

MD5的作用是让大容量信息在用数字签名软件签署私人密钥前被"压缩"成一种保密的格式(就是把一个任意长度的字节串变换成一定长的十六进制数字串)。除了MD5以外,其中比较有名的还有sha-1、RIPEMD以及Haval等。

右边的解密出来的理论上是不会被修改的。

认证中心

(类似于去银行办证明)

公钥和拥有者是一一对应,认证中心CA会用自己的私钥对拥有者的公钥进行加密,这就是证书(对公钥加密的结果)

如果用KB+解不开,那么信息就不是由KB-加密的

*认证中心:可靠的中间机构

注册

身份绑定公钥

手机实名制

找CA确定公钥是谁的

公证机构查询

用认证机构的私钥加密(要用认证机构公钥解密)

证书:经过认证机构加密的公钥

正规网站应该对公钥进行加密(认证流程)

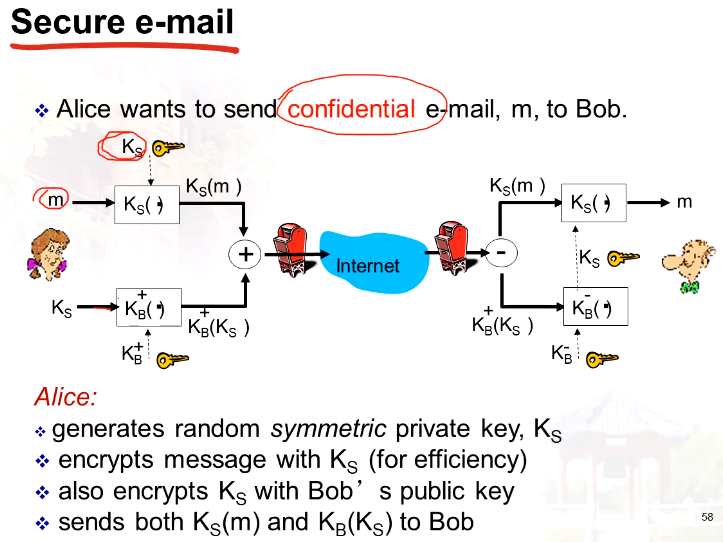

私密性confidential

通过B的证书得到B的公钥

用B的公钥对A的私钥进行加密

先解密A的私钥,然后再用该私钥解密

问题:在这个过程中,m用对称密钥进行加密,又用B的公钥加密

为什么不直接用KB+进行加密

怎样保证完整性和身份认证

128bit以上

哈希函数 多->一

但有可能不同输入对应同一输出

不同输入导致不同输出的概率几乎为0

能够用公钥验证其来源

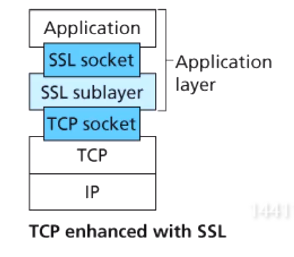

安全套接字

回想一下传输层的内容

应用层的数据会直接传输给传输层的套接字

直接调用接口API

传输层收到数据之后加上报头来指定位置

应用程序不用改

达到的效果:

1.能够实现发送端和接收端的私密性

安全套接字层进行加密/解密

钓鱼网站

ICBC 工业银行

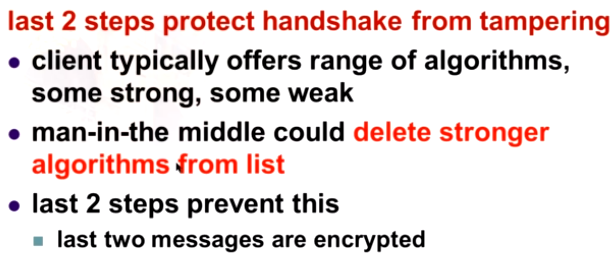

SSL建立过程

握手:交换证书

各自在本地生成各自的密钥

所有握手后做摘要——防止中间人

随机数——防止中间人监听

会参与计算

(影响生成密钥的数值)

双向随机数——提升安全指数

MD5 128bit

计算,看内容是否被篡改

下载比较大的文档

SHA160bit

客户端

加密的密文里加入一个序号,密文块是第几个被加密的

截断攻击

冒充 TCP中断

核心问题:四次握手是明文的

任何监听者都可以发送信息

交互 证书 主密钥

type=0 代表是数据

type=1 代表希望分手

怎样协商加密的协议

客户端和服务器端协商加密的算法

重放攻击

时间戳

为什么不是所有握手之后再做哈希呢

生成密钥

密钥越多越安全

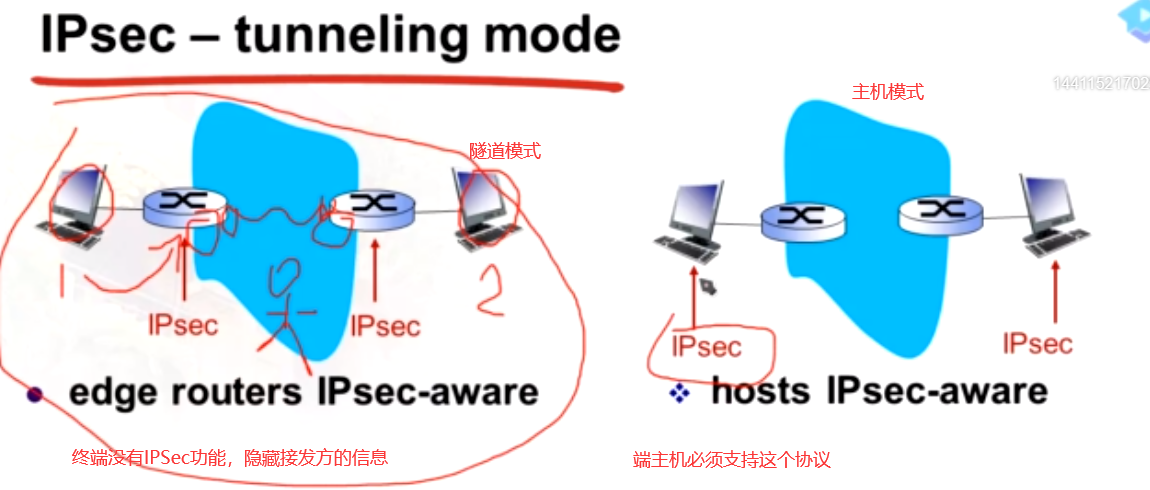

VPN

不会泄露企业资源

发送之前做加密

隧道模式,主机模式

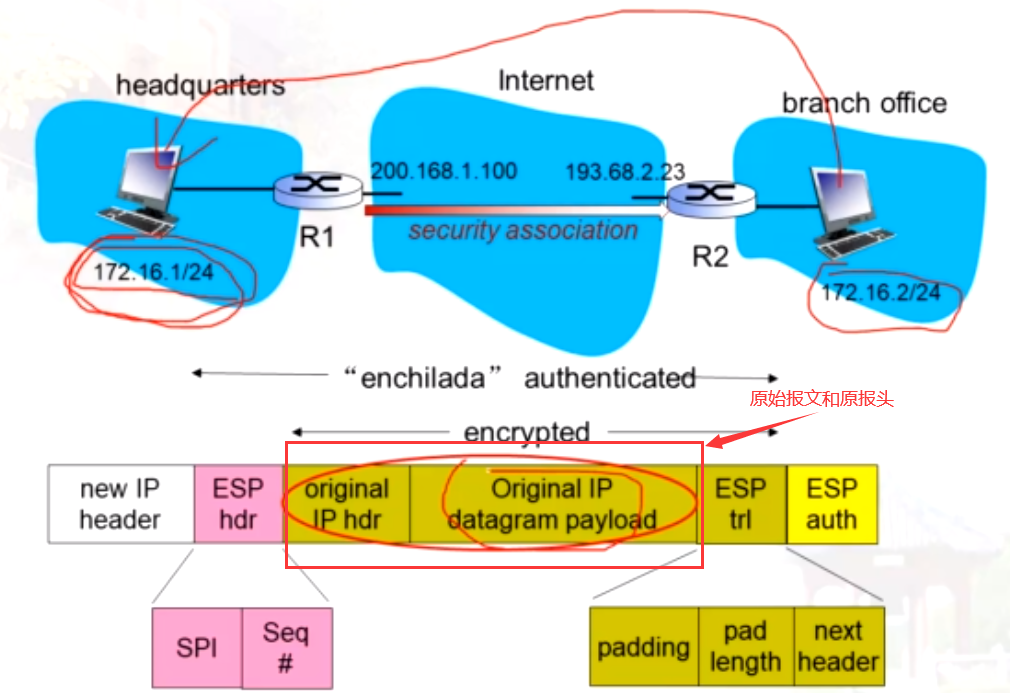

- AH协议鉴别首部协议

- 提供源鉴别和数据完整性服务

- ESP协议

- 源鉴别、数据完整性和机密性服务

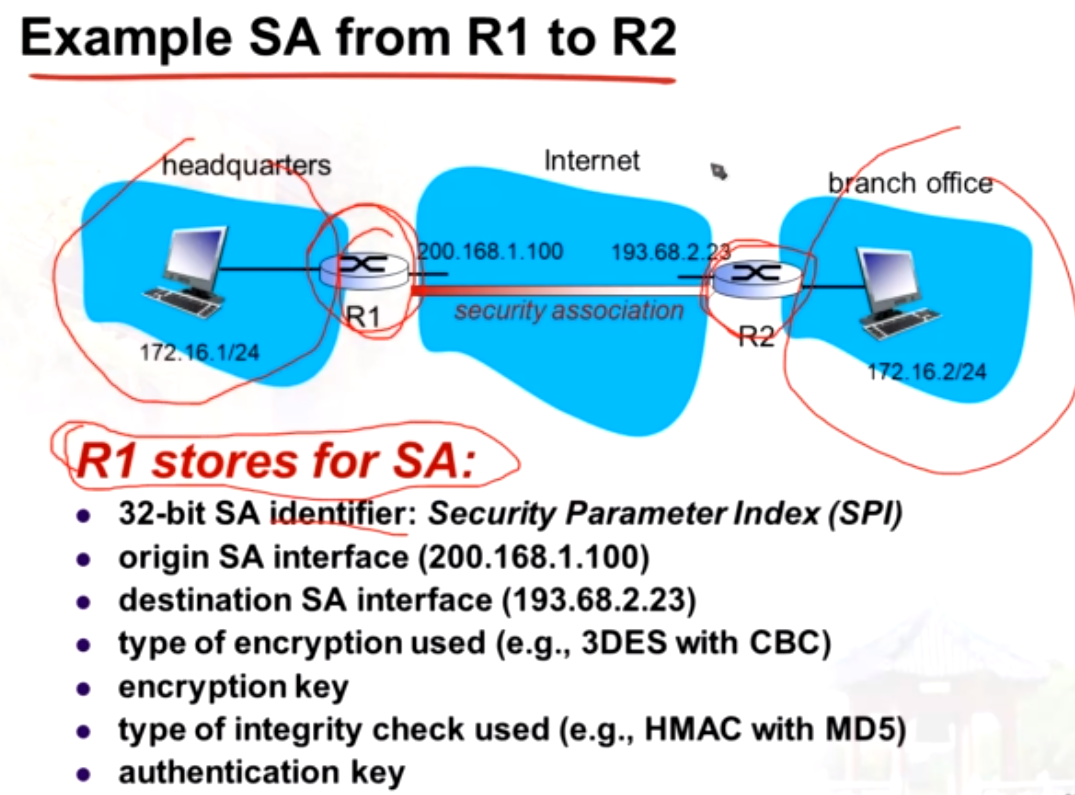

安全相关SAs

包含了明文信息(可以通过明文信息在握手阶段(协商好的)找到密钥的索引号)

收发两端建立数据库 索引 密钥

IPsec datagram~~What happens?

SPI安全解密索引号是明文的(没有加密)

![]()

IPSec是有连接的,会有反馈

机构总部——分支机构

边界路由器来完成IPSec加密和解密的工作

握手阶段存储安全相关信息

有可能存在多个用户,所以需要有序号区分

是从哪个接口接收报文

分支机构用于加密和解密的服务器网关/代理

每个用户都会有两条安全关联(上行和下行)

R1和R2之间也需要建立两条

所以总共有2N+2条安全关联

SAD安全关联数据库

不同用户的安全报文信息

SPI安全索引号(密钥)/明文方式存在

Seq#序号

密钥和索引映射表是动态变化的

有线网络里监听比较困难

WEP design goals

无线信号没有约束在一条信道中而是扩散

单独加密

WEP是Wired Equivalent Privacy的简称,有线等效保密(WEP)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。

不过密码分析学家已经找出 WEP 好几个弱点,因此在2003年被 Wi-Fi Protected Access (WPA) 淘汰,又在2004年由完整的 IEEE 802.11i 标准(又称为 WPA2)所取代。WEP 虽然有些弱点,但也足以吓阻非专业人士的窥探了。

初步了解

防火墙

企业网络里头第一道安全屏障

僵尸主机,肉机

拒绝服务攻击(软件漏洞)

最简单的拒绝服务攻击:剪网线

防火墙配置

网管

先后次序上很有讲究

通信状态

分组的上下文

无状态

不会记录外部主机和内部主机是什么连接状态,独立地看待分组

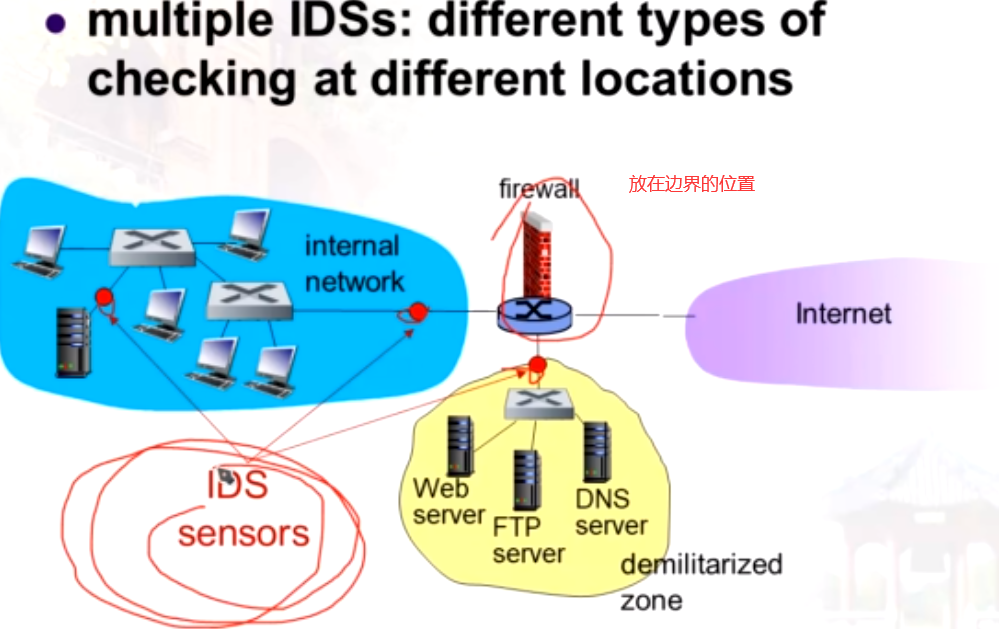

- 入侵检测系统(可以有多个)ODS

- 入侵防止系统IPS

极端:每个主机都有

浙公网安备 33010602011771号

浙公网安备 33010602011771号