Sentinel源码分析

Sentinel的基本概念

Sentinel实现限流、隔离、降级、熔断等功能,本质要做的就是两件事情:

- 统计数据:统计某个资源的访问数据(QPS、RT等信息)

- 规则判断:判断限流规则、隔离规则、降级规则、熔断规则是否满足

这里的资源就是希望被Sentinel保护的业务,例如项目中定义的controller方法就是默认被Sentinel保护的资源。

ProcessorSlotChain

实现上述功能的核心骨架是一个叫做ProcessorSlotChain的类。这个类基于责任链模式来设计,将不同的功能(限流、降级、系统保护)封装为一个个的Slot,请求进入后逐个执行即可。

其工作流如图:

责任链中的Slot也分为两大类:

- 统计数据构建部分(statistic)

- NodeSelectorSlot:负责构建簇点链路中的节点(DefaultNode),将这些节点形成链路树

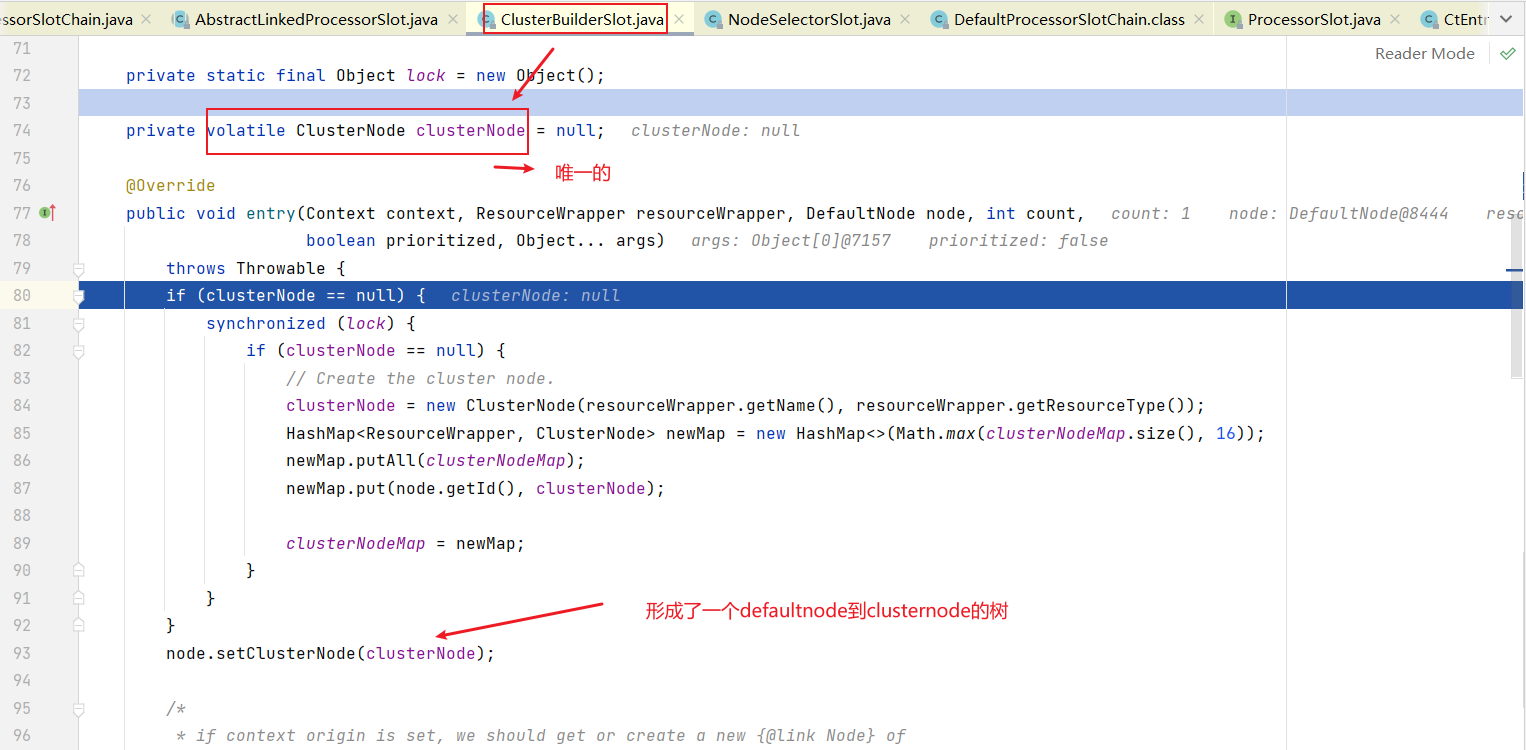

- ClusterBuilderSlot:负责构建某个资源的ClusterNode,ClusterNode可以保存资源的运行信息(响应时间、QPS、block 数目、线程数、异常数等)以及来源信息(origin名称)

- StatisticSlot:负责统计实时调用数据,包括运行信息、来源信息等

- 规则判断部分(rule checking)

- AuthoritySlot:负责授权规则(来源控制)

- SystemSlot:负责系统保护规则

- ParamFlowSlot:负责热点参数限流规则

- FlowSlot:负责限流规则

- DegradeSlot:负责降级规则

Node

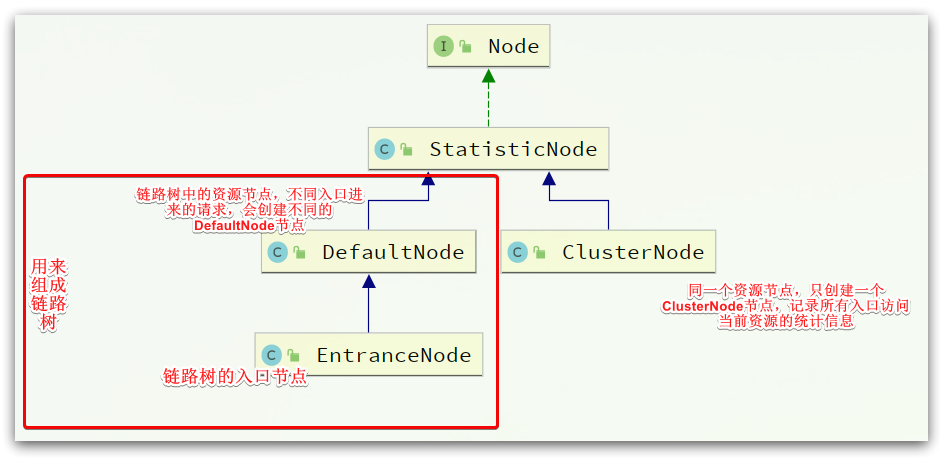

Sentinel中的簇点链路是由一个个的Node组成的,Node是一个接口,包括下面的实现:

所有的节点都可以记录对资源的访问统计数据,所以都是StatisticNode的子类。

按照作用分为两类Node:

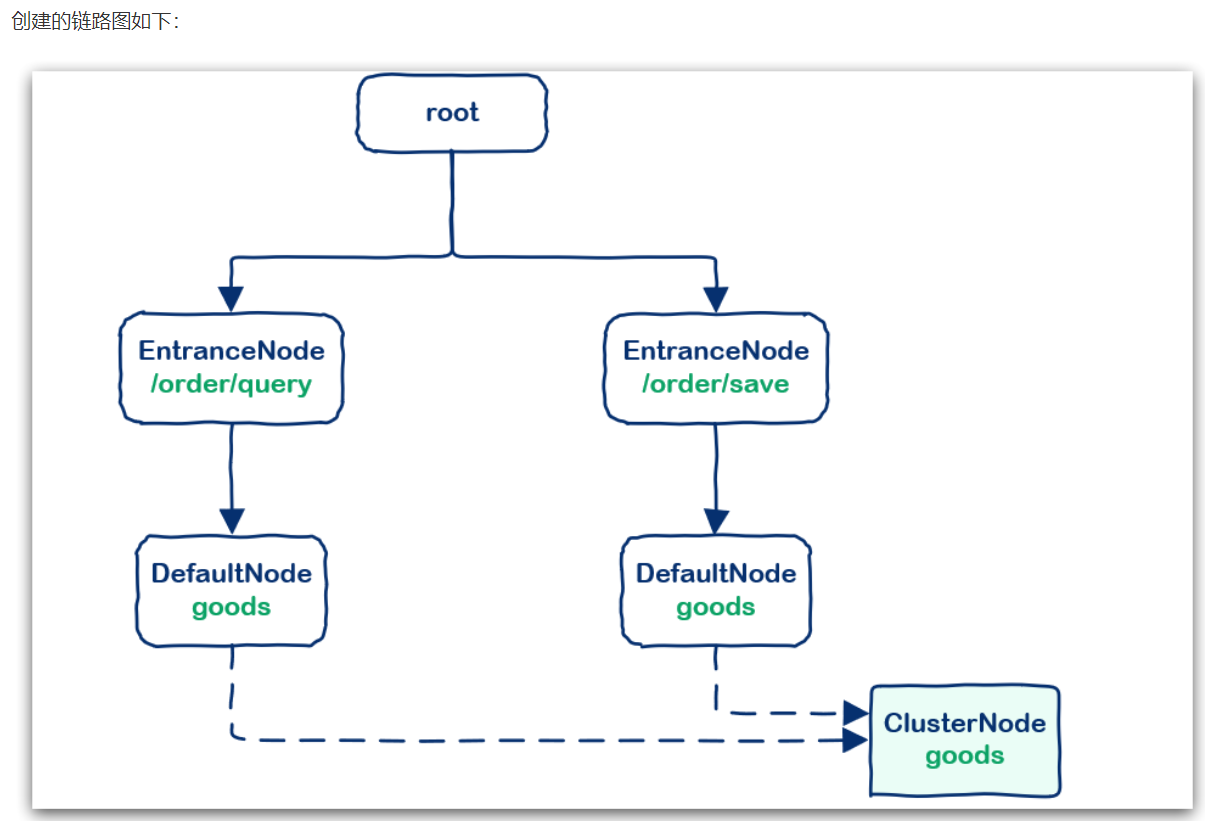

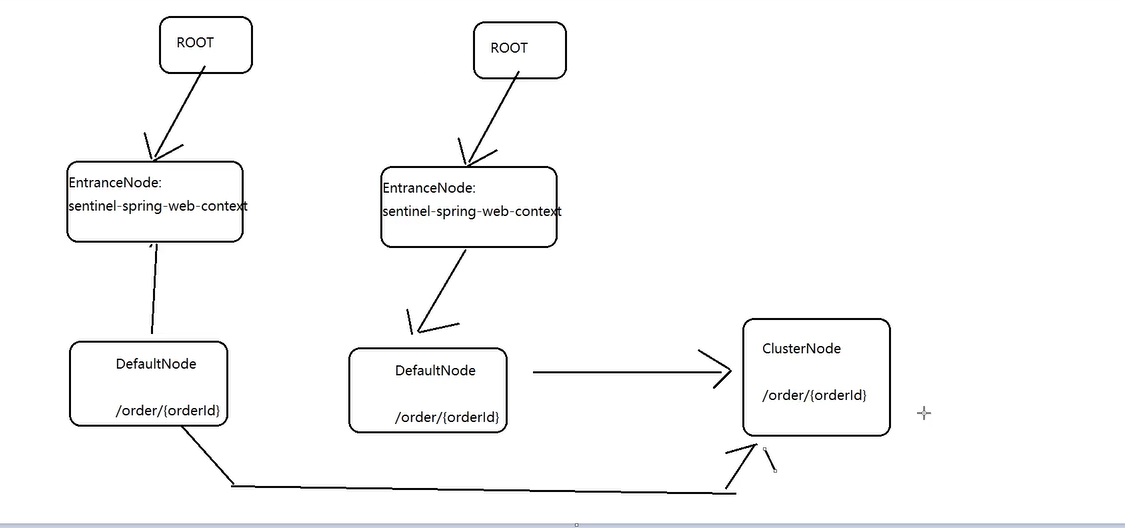

- DefaultNode:代表链路树中的每一个资源,一个资源出现在不同链路中时,会创建不同的DefaultNode节点。而树的入口节点叫EntranceNode,是一种特殊的DefaultNode

- ClusterNode:代表资源,一个资源不管出现在多少链路中,只会有一个ClusterNode。记录的是当前资源被访问的所有统计数据之和。

DefaultNode记录的是资源在当前链路中的访问数据,用来实现基于链路模式的限流规则。ClusterNode记录的是资源在所有链路中的访问数据,实现默认模式、关联模式的限流规则。

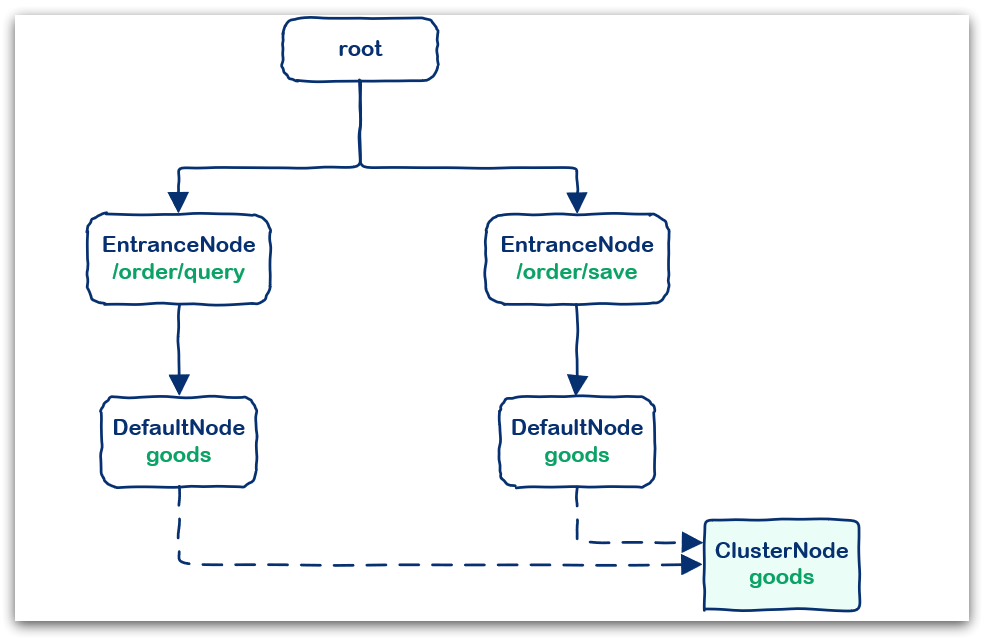

例如:我们在一个SpringMVC项目中,有两个业务:

- 业务1:controller中的资源

/order/query访问了service中的资源/goods - 业务2:controller中的资源

/order/save访问了service中的资源/goods

创建的链路图如下:

Entry

默认情况下,Sentinel会将controller中的方法作为被保护资源,那么问题来了,我们该如何将自己的一段代码标记为一个Sentinel的资源呢?

Sentinel中的资源用Entry来表示。声明Entry的API示例:

点击查看代码

// 资源名可使用任意有业务语义的字符串,比如方法名、接口名或其它可唯一标识的字符串。

try (Entry entry = SphU.entry("resourceName")) {

// 被保护的业务逻辑

// do something here...

} catch (BlockException ex) {

// 资源访问阻止,被限流或被降级

// 在此处进行相应的处理操作

}

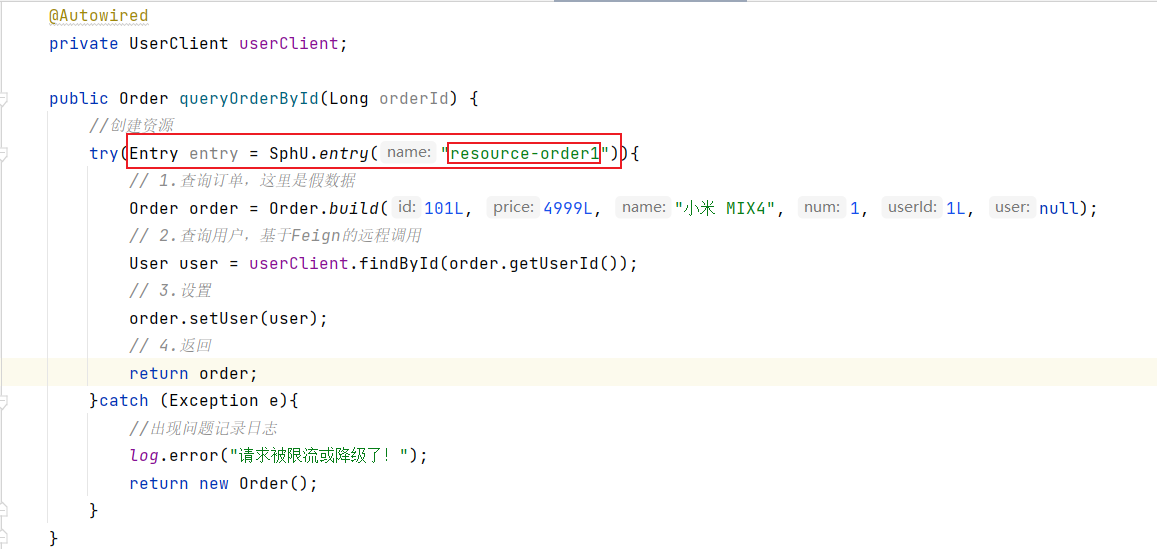

自定义资源

例如,我们在order-service服务中,将OrderService的queryOrderById()方法标记为一个资源。

1)首先在order-service中引入sentinel依赖

点击查看代码

<!--sentinel-->

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-starter-alibaba-sentinel</artifactId>

</dependency>

2)然后配置Sentinel地址

点击查看代码

spring:

cloud:

sentinel:

transport:

dashboard: localhost:8080 # 这里我的sentinel用了8080的端口

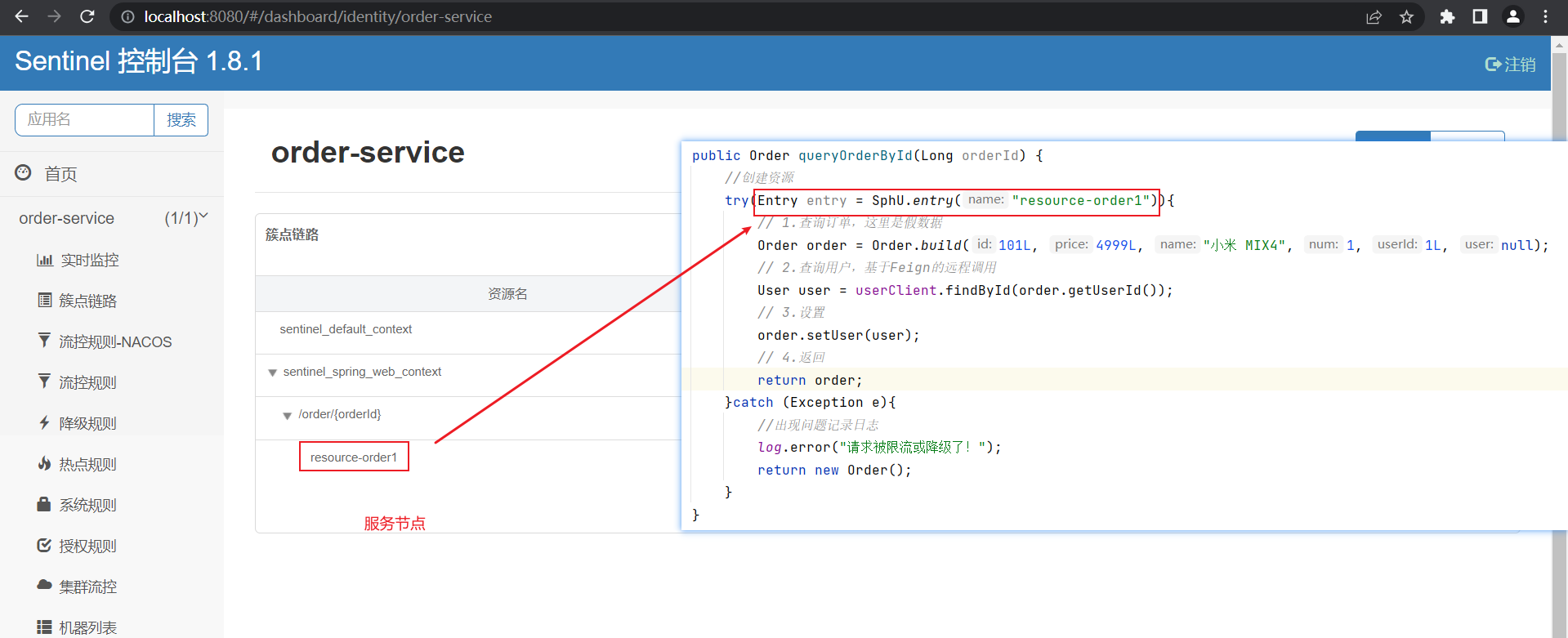

访问一次order服务,刷新sentinel控制台页面:

上面的节点树发现,只有controller被监控了,而service是没有被监控的,这个时候需要在业务代码里面加上Entry对象:

3)修改OrderService类的queryOrderById方法

点击查看代码

public Order queryOrderById(Long orderId) {

//创建资源

try(Entry entry = SphU.entry("resource-order1")){

// 1.查询订单,这里是假数据

Order order = Order.build(101L, 4999L, "小米 MIX4", 1, 1L, null);

// 2.查询用户,基于Feign的远程调用

User user = userClient.findById(order.getUserId());

// 3.设置

order.setUser(user);

// 4.返回

return order;

}catch (Exception e){

//出现问题记录日志

log.error("请求被限流或降级了!");

return new Order();

}

}

打开浏览器,访问order服务:http://localhost:8080/order/101

然后打开sentinel控制台,查看簇点链路:

基于注解标记资源

事实上要想服务被sentinel监控到,除了上面的自定义方式实现外,其实还有一种方法,就是给方法添加@SentinelResource注解的形式来标记资源

点击查看代码

@SentinelResource("resource-order1")

public Order queryOrderById(Long orderId) {

// 1.查询订单,这里是假数据

Order order = Order.build(101L, 4999L, "小米 MIX4", 1, 1L, null);

// 2.查询用户,基于Feign的远程调用

User user = userClient.findById(order.getUserId());

// 3.设置

order.setUser(user);

// 4.返回

return order;

}

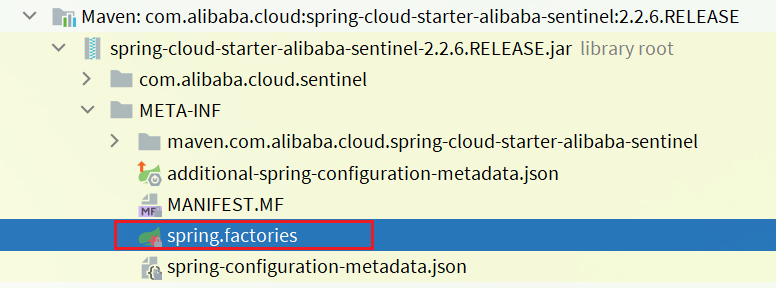

来看下我们引入的Sentinel依赖包:

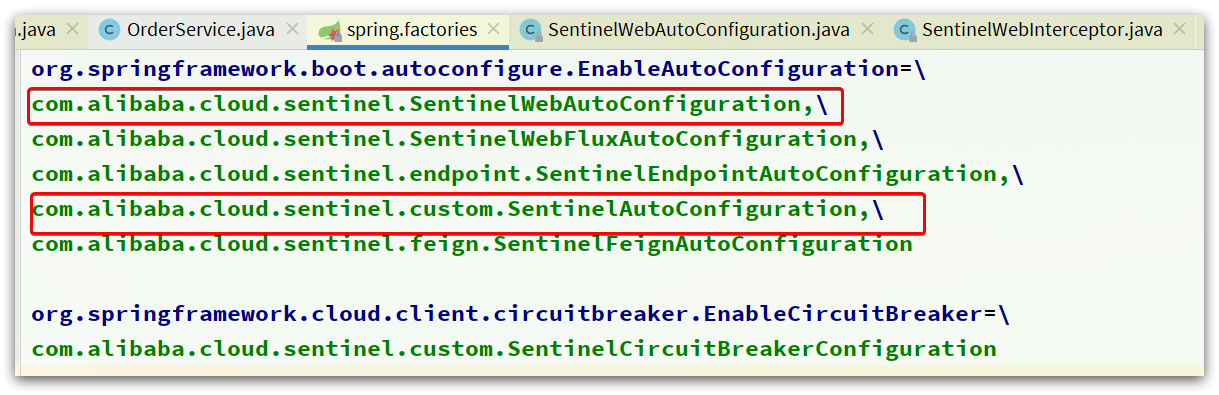

其中的spring.factories声明需要就是自动装配的配置类,内容如下:

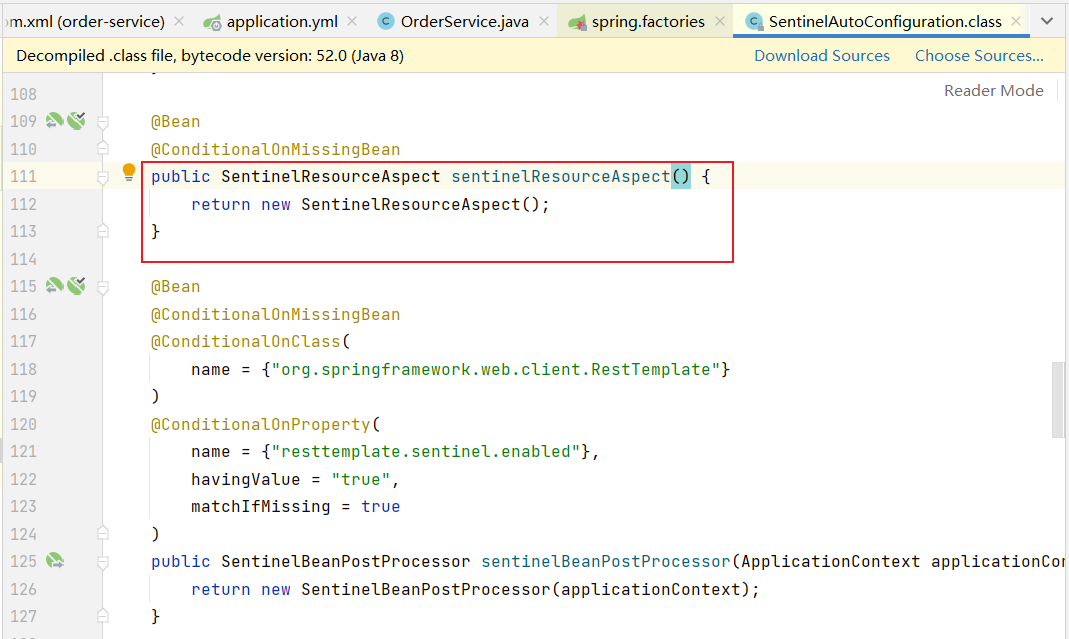

我们来看下SentinelAutoConfiguration这个类:

可以看到,在这里声明了一个Bean,SentinelResourceAspect:

点击查看代码

/**

* Aspect for methods with {@link SentinelResource} annotation.

*

* @author Eric Zhao

*/

@Aspect

public class SentinelResourceAspect extends AbstractSentinelAspectSupport {

// 切点是添加了 @SentinelResource注解的类

@Pointcut("@annotation(com.alibaba.csp.sentinel.annotation.SentinelResource)")

public void sentinelResourceAnnotationPointcut() {

}

// 环绕增强

@Around("sentinelResourceAnnotationPointcut()")

public Object invokeResourceWithSentinel(ProceedingJoinPoint pjp) throws Throwable {

// 获取受保护的方法

Method originMethod = resolveMethod(pjp);

// 获取 @SentinelResource注解

SentinelResource annotation = originMethod.getAnnotation(SentinelResource.class);

if (annotation == null) {

// Should not go through here.

throw new IllegalStateException("Wrong state for SentinelResource annotation");

}

// 获取注解上的资源名称

String resourceName = getResourceName(annotation.value(), originMethod);

EntryType entryType = annotation.entryType();

int resourceType = annotation.resourceType();

Entry entry = null;

try {

// 创建资源 Entry

entry = SphU.entry(resourceName, resourceType, entryType, pjp.getArgs());

// 执行受保护的方法

Object result = pjp.proceed();

return result;

} catch (BlockException ex) {

return handleBlockException(pjp, annotation, ex);

} catch (Throwable ex) {

Class<? extends Throwable>[] exceptionsToIgnore = annotation.exceptionsToIgnore();

// The ignore list will be checked first.

if (exceptionsToIgnore.length > 0 && exceptionBelongsTo(ex, exceptionsToIgnore)) {

throw ex;

}

if (exceptionBelongsTo(ex, annotation.exceptionsToTrace())) {

traceException(ex);

return handleFallback(pjp, annotation, ex);

}

// No fallback function can handle the exception, so throw it out.

throw ex;

} finally {

if (entry != null) {

entry.exit(1, pjp.getArgs());

}

}

}

}

综合流程如下:

Context

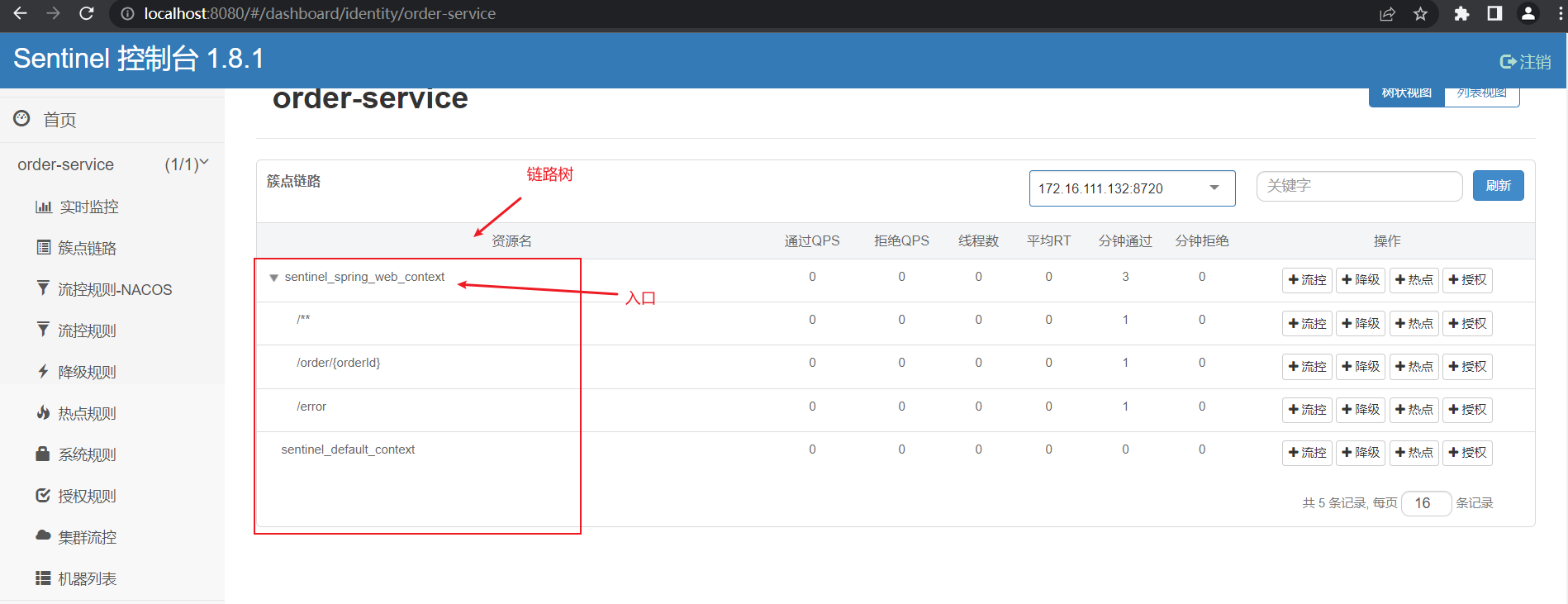

我们发现簇点链路中除了controller方法、service方法两个资源外,还多了一个默认的入口节点:

sentinel_spring_web_context,是一个EntranceNode类型的节点

这个节点是在初始化Context的时候由Sentinel帮我们创建的。

什么是Context

- Context 代表调用链路上下文,贯穿一次调用链路中的所有资源(

Entry),基于ThreadLocal。 - Context 维持着入口节点(

entranceNode)、本次调用链路的 curNode(当前资源节点)、调用来源(origin)等信息。 - 后续的Slot都可以通过Context拿到DefaultNode或者ClusterNode,从而获取统计数据,完成规则判断

- Context初始化的过程中,会创建EntranceNode,contextName就是EntranceNode的名称

对应的API如下:

// 创建context,包含两个参数:context名称、 来源名称

ContextUtil.enter("contextName", "originName");

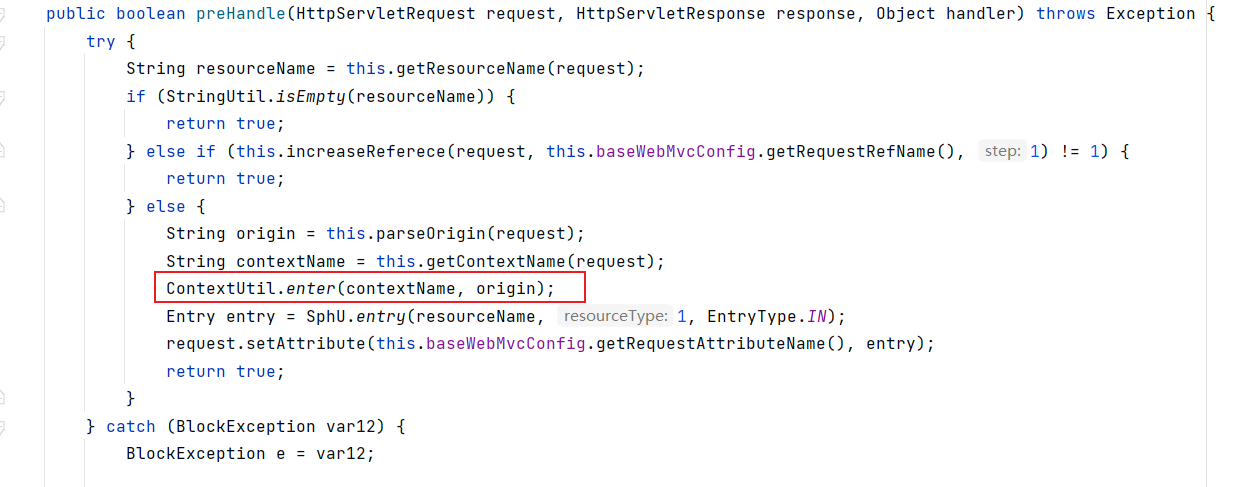

AbstractSentinelInterceptor拦截器会拦截一切进入controller的方法,执行preHandle前置拦截方法,而Context的初始化就是在这里完成的。

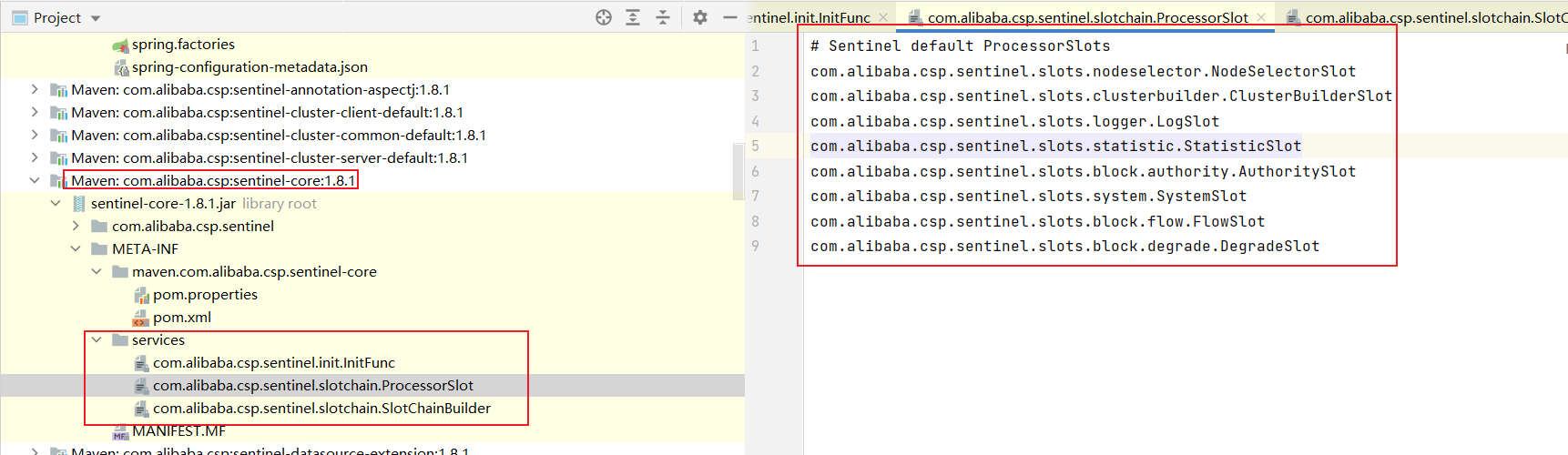

使用SPI动态加载机制,将所有的插槽类加载进来:

ProcessorSlotChain执行流程

接下来打个断点,查看下整个链条:

断点到创建这:

这样也就是保证了,从两个地方进来controller就是两个不同的defaultnode。

另外链路树不能断,所以在后面加上了节点链接的代码:

形成链路树:

那实际上我们的服务形成的节点树是这样的:

继续断点:

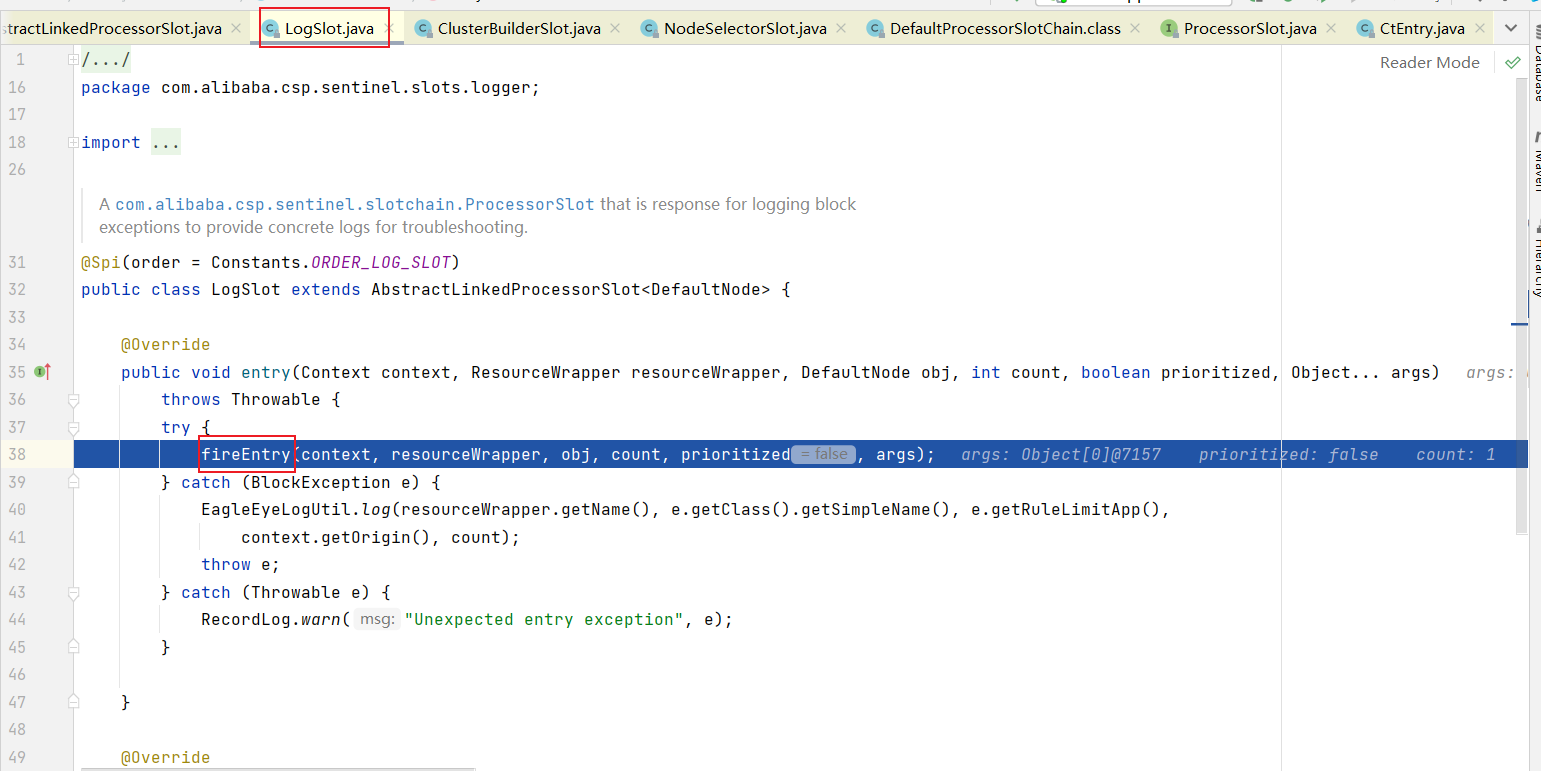

到了log插槽,继续断点接下来就是统计插槽:

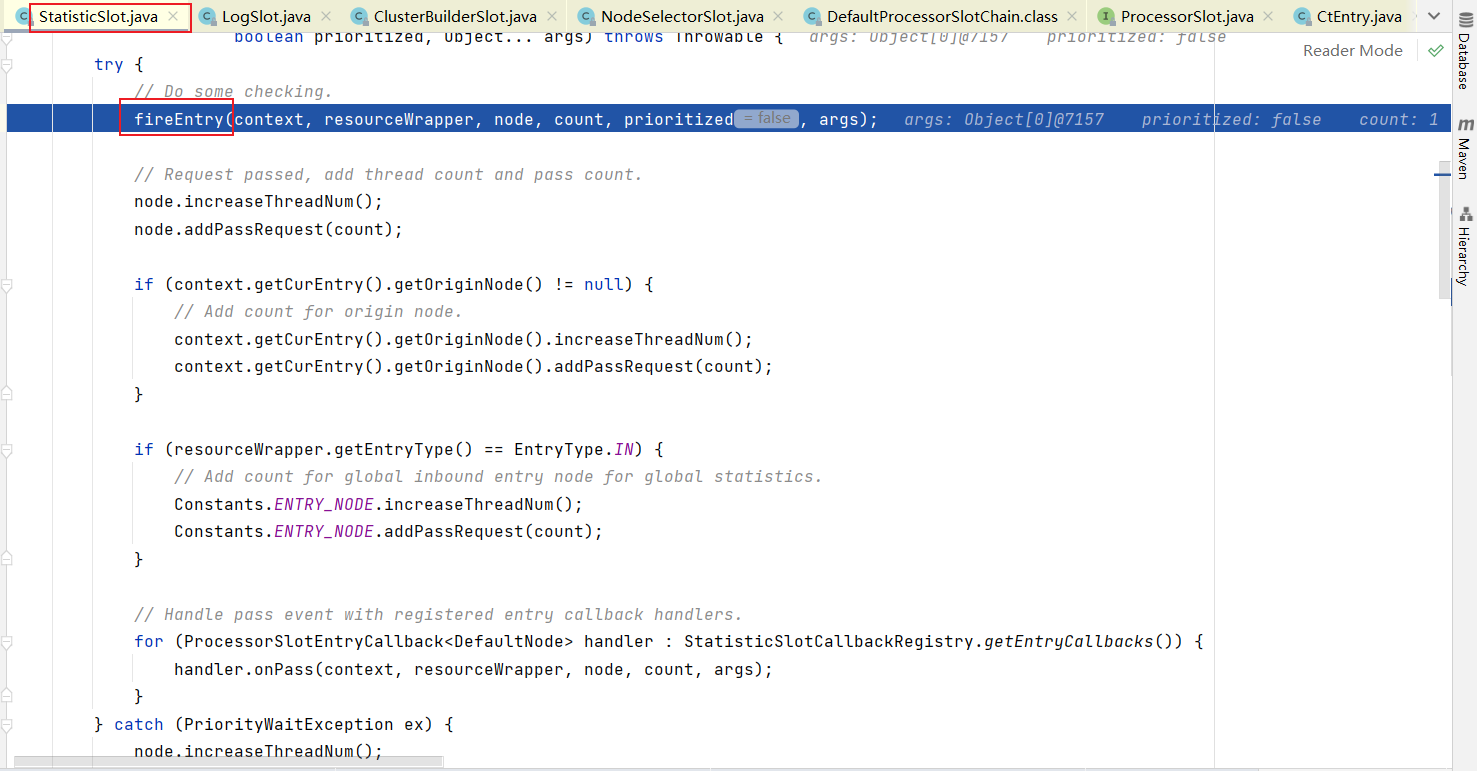

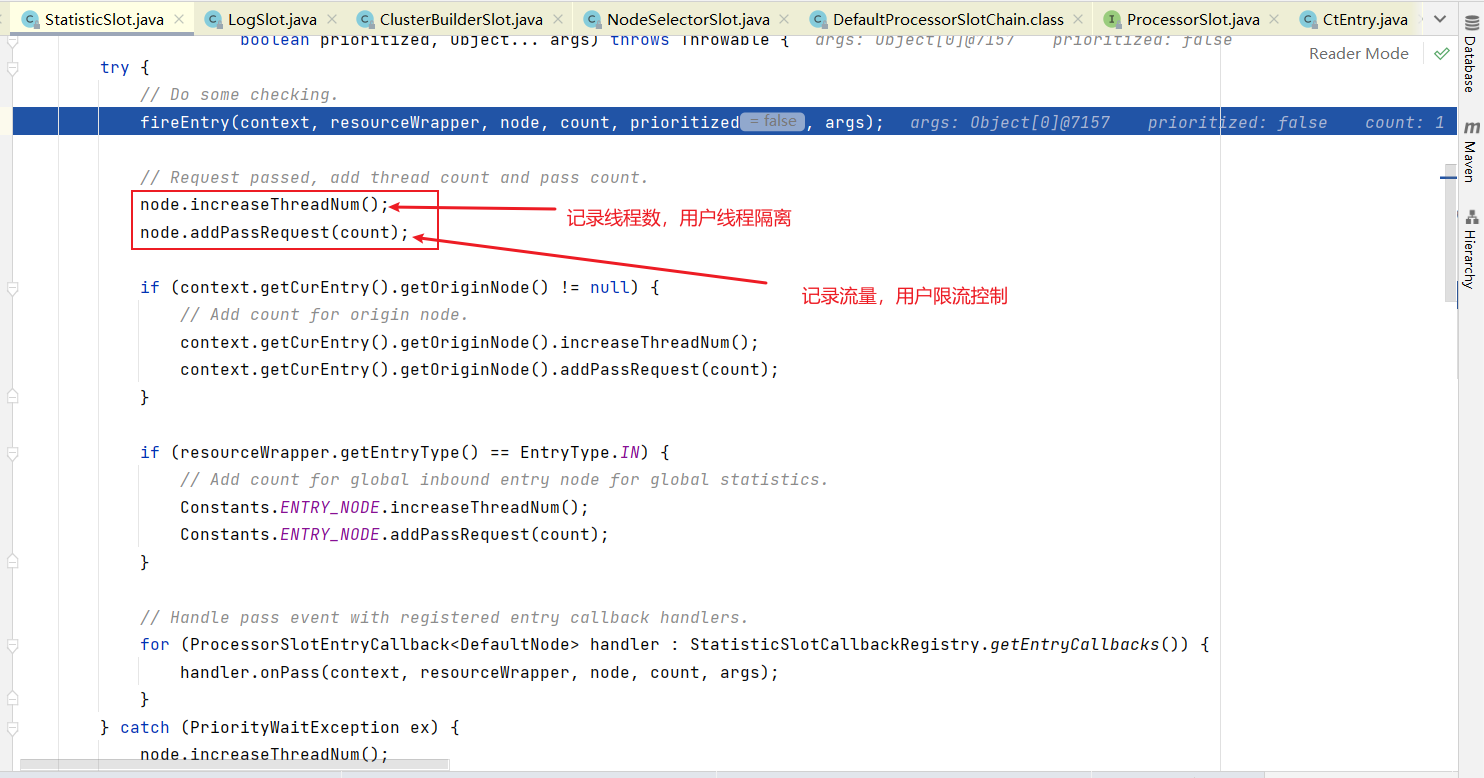

所有的数据统计都是在这做的,首先要放行完才计数:

我们可以看下sentinel的控制台网页端的流控规则:

分别对应上面两图就知道,原来那个计数和这是关联的,也就是说increaseThreadNum这个其实就是sentinel的信号量计数器,而addPassRequest就是QPS计数器

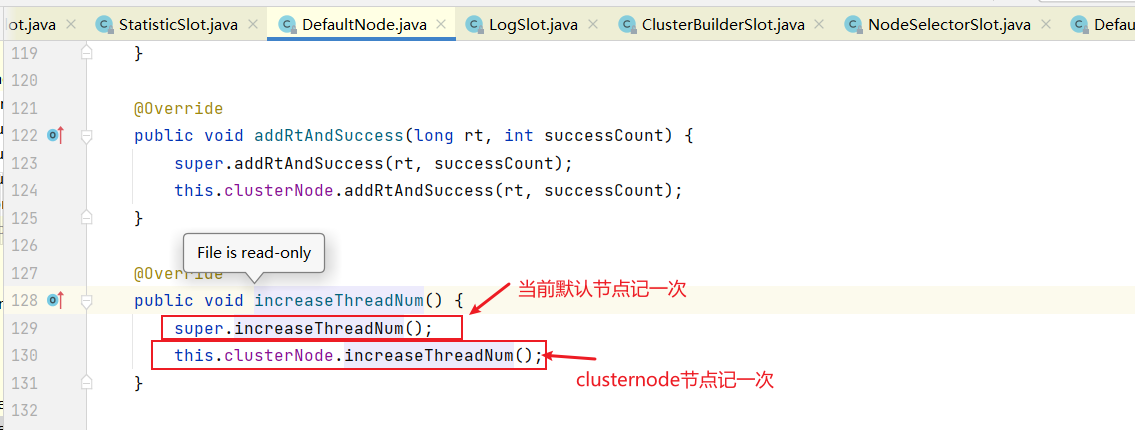

defaultnode是当前默认的那个计数,每个链路单独计,总的信号量计在clusternode上,可以打断点进入increaseThreadNum看下:

为什么要这样做,其实可以看下sentinel的控制台网页端的流控模式:

同理,QPS也是需要这样计数的:

接下来,进入规则校验的相关slot了,依次是:

- AuthoritySlot:负责授权规则(来源控制)

- SystemSlot:负责系统保护规则

- ParamFlowSlot:负责热点参数限流规则

- FlowSlot:负责限流规则

- DegradeSlot:负责降级规则

AuthoritySlot

接下来断点进入授权插槽AuthoritySlot:

进入checkBlackWhiteAuthority方法

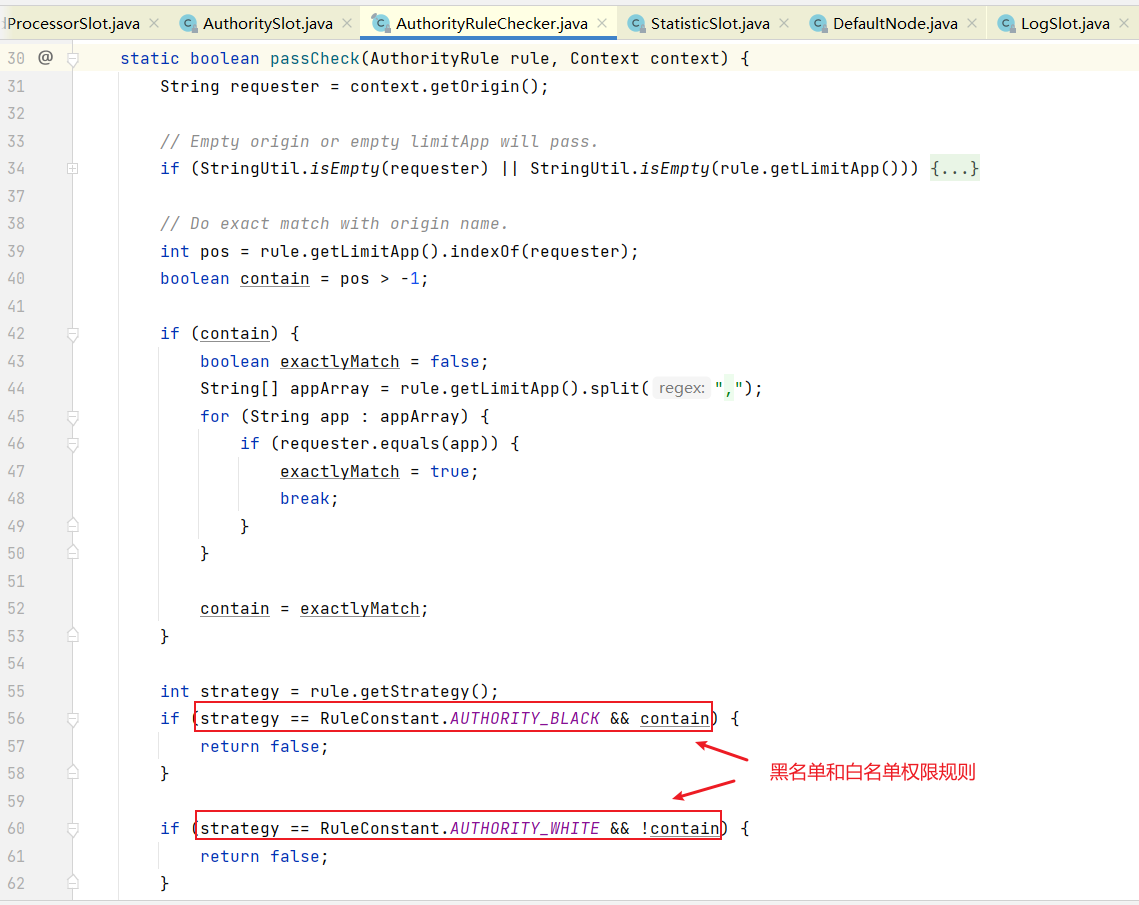

进入passCheck方法:它会作一些 初级判断和精确判断:

SystemSlot

SystemSlot是对系统保护的规则校验:

核心API:

点击查看代码

@Override

public void entry(Context context, ResourceWrapper resourceWrapper, DefaultNode node,

int count,boolean prioritized, Object... args) throws Throwable {

// 系统规则校验

SystemRuleManager.checkSystem(resourceWrapper);

// 进入下一个 slot

fireEntry(context, resourceWrapper, node, count, prioritized, args);

}

点击查看代码

public static void checkSystem(ResourceWrapper resourceWrapper) throws BlockException {

if (resourceWrapper == null) {

return;

}

// Ensure the checking switch is on.

if (!checkSystemStatus.get()) {

return;

}

// 只针对入口资源做校验,其它直接返回

if (resourceWrapper.getEntryType() != EntryType.IN) {

return;

}

// 全局 QPS校验

double currentQps = Constants.ENTRY_NODE == null ? 0.0 : Constants.ENTRY_NODE.successQps();

if (currentQps > qps) {

throw new SystemBlockException(resourceWrapper.getName(), "qps");

}

// 全局 线程数 校验

int currentThread = Constants.ENTRY_NODE == null ? 0 : Constants.ENTRY_NODE.curThreadNum();

if (currentThread > maxThread) {

throw new SystemBlockException(resourceWrapper.getName(), "thread");

}

// 全局平均 RT校验

double rt = Constants.ENTRY_NODE == null ? 0 : Constants.ENTRY_NODE.avgRt();

if (rt > maxRt) {

throw new SystemBlockException(resourceWrapper.getName(), "rt");

}

// 全局 系统负载 校验

if (highestSystemLoadIsSet && getCurrentSystemAvgLoad() > highestSystemLoad) {

if (!checkBbr(currentThread)) {

throw new SystemBlockException(resourceWrapper.getName(), "load");

}

}

// 全局 CPU使用率 校验

if (highestCpuUsageIsSet && getCurrentCpuUsage() > highestCpuUsage) {

throw new SystemBlockException(resourceWrapper.getName(), "cpu");

}

}

ParamFlowSlot

ParamFlowSlot就是热点参数限流,如图:

是针对进入资源的请求,针对不同的请求参数值分别统计QPS的限流方式。

-

这里的单机阈值,就是最大令牌数量:maxCount

-

这里的统计窗口时长,就是统计时长:duration

含义是每隔duration时间长度内,最多生产maxCount个令牌,上图配置的含义是每1秒钟生产2个令牌。

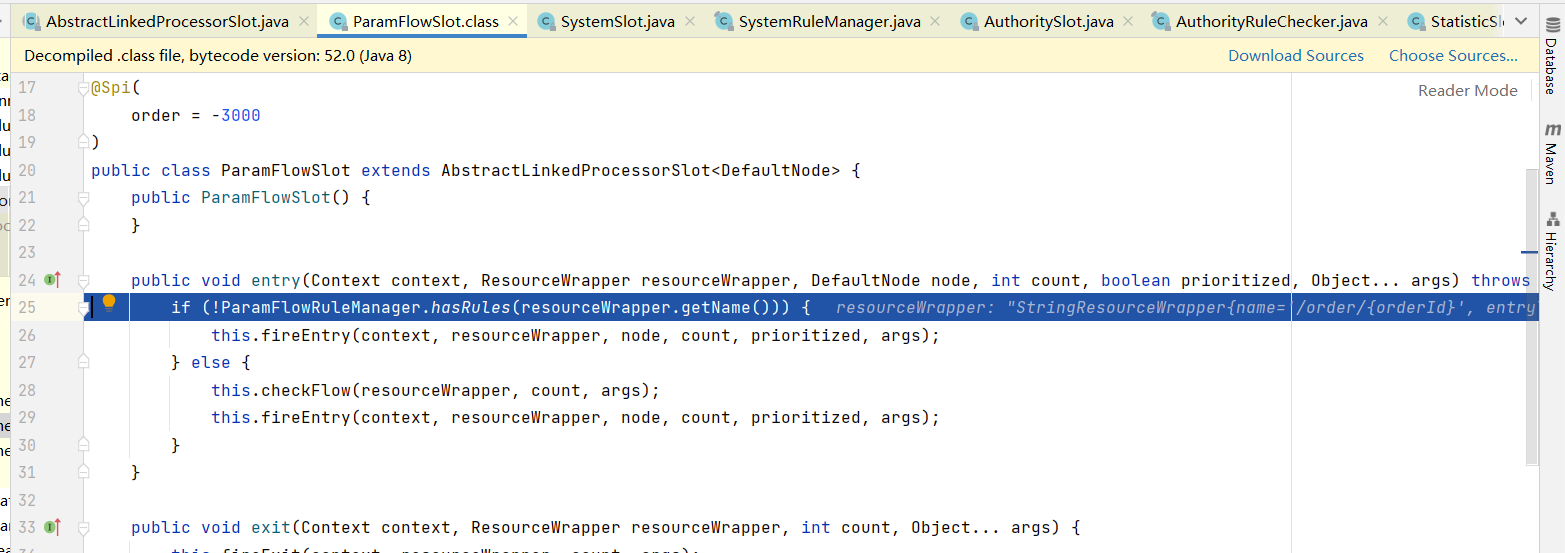

核心API:

点击查看代码

@Override

public void entry(Context context, ResourceWrapper resourceWrapper, DefaultNode node,

int count, boolean prioritized, Object... args) throws Throwable {

// 如果没有设置热点规则,直接放行

if (!ParamFlowRuleManager.hasRules(resourceWrapper.getName())) {

fireEntry(context, resourceWrapper, node, count, prioritized, args);

return;

}

// 热点规则判断

checkFlow(resourceWrapper, count, args);

// 进入下一个 slot

fireEntry(context, resourceWrapper, node, count, prioritized, args);

}

热点参数限流是采用了令牌桶算法,它只能是在service方法里面有参数的情况下才限流,在control那层是没办法限流的,因为根本没有加参数实现接口。没有参数就什么都不做,有参数才作判断

先是取出一个规则,统计特点参数,initParamMetricsFor这个方法判断有没有令牌桶。

令牌桶

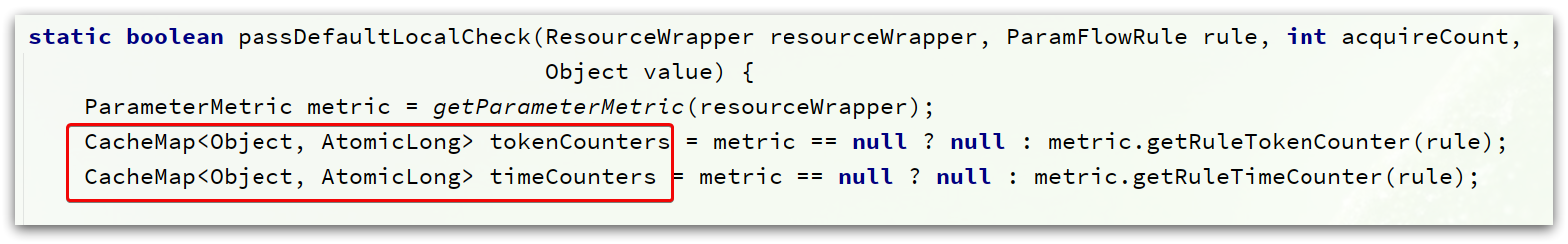

热点规则判断采用了令牌桶算法来实现参数限流,为每一个不同参数值设置令牌桶,Sentinel的令牌桶有两部分组成:

这两个Map的key都是请求的参数值,value却不同,其中:

- tokenCounters:用来记录剩余令牌数量

- timeCounters:用来记录上一个请求的时间

当一个携带参数的请求到来后,基本判断流程是这样的:

FlowSlot

FlowSlot是负责限流规则的判断,如图:

包括:

- 三种流控模式:直接模式、关联模式、链路模式

- 三种流控效果:快速失败、warm up、排队等待

三种流控模式,从底层数据统计角度,分为两类:

- 对进入资源的所有请求(ClusterNode)做限流统计:直接模式、关联模式

- 对进入资源的部分链路(DefaultNode)做限流统计:链路模式

三种流控效果,从限流算法来看,分为两类:

- 滑动时间窗口算法:快速失败、warm up

- 漏桶算法:排队等待效果

滑动时间窗口

滑动时间窗口的功能分两部分来看:

- 一是时间区间窗口的QPS计数功能,这个是在StatisticSlot中调用的

- 二是对滑动窗口内的时间区间窗口QPS累加,这个是在FlowRule中调用的

漏桶

FlowSlot的限流判断最终都由TrafficShapingController接口中的canPass方法来实现。该接口有三个实现类:

- DefaultController:快速失败,默认的方式,基于滑动时间窗口算法

- WarmUpController:预热模式,基于滑动时间窗口算法,只不过阈值是动态的

- RateLimiterController:排队等待模式,基于漏桶算法

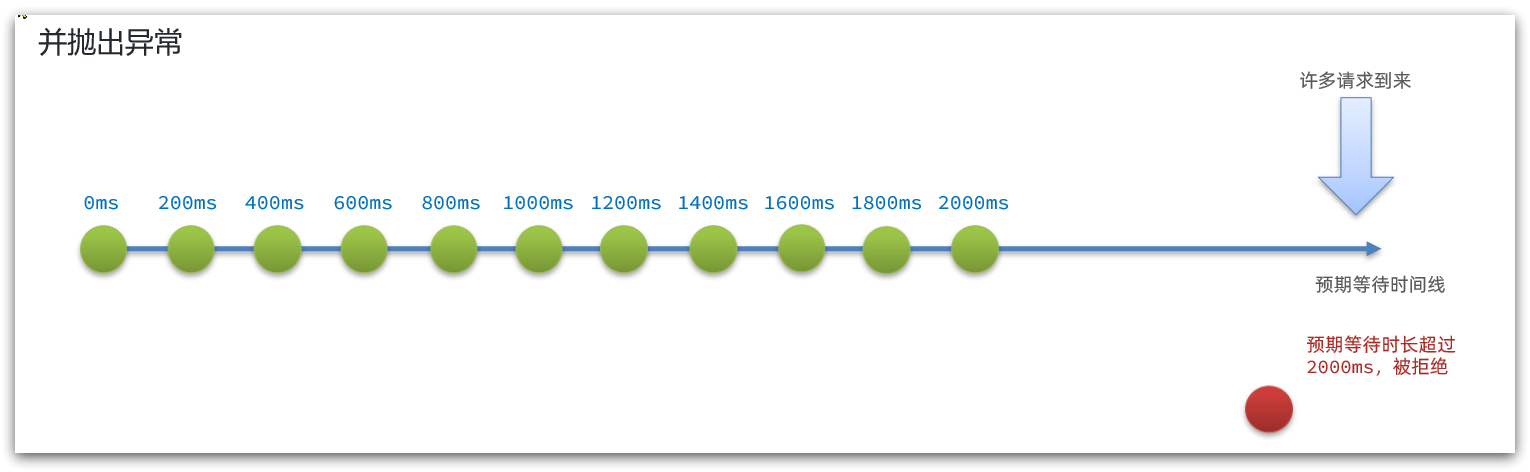

因此,我们跟入默认的RateLimiterController中的canPass方法来分析:

点击查看代码

@Override

public boolean canPass(Node node, int acquireCount, boolean prioritized) {

// Pass when acquire count is less or equal than 0.

if (acquireCount <= 0) {

return true;

}

// 阈值小于等于 0 ,阻止请求

if (count <= 0) {

return false;

}

// 获取当前时间

long currentTime = TimeUtil.currentTimeMillis();

// 计算两次请求之间允许的最小时间间隔

long costTime = Math.round(1.0 * (acquireCount) / count * 1000);

// 计算本次请求 允许执行的时间点 = 最近一次请求的可执行时间 + 两次请求的最小间隔

long expectedTime = costTime + latestPassedTime.get();

// 如果允许执行的时间点小于当前时间,说明可以立即执行

if (expectedTime <= currentTime) {

// 更新上一次的请求的执行时间

latestPassedTime.set(currentTime);

return true;

} else {

// 不能立即执行,需要计算 预期等待时长

// 预期等待时长 = 两次请求的最小间隔 +最近一次请求的可执行时间 - 当前时间

long waitTime = costTime + latestPassedTime.get() - TimeUtil.currentTimeMillis();

// 如果预期等待时间超出阈值,则拒绝请求

if (waitTime > maxQueueingTimeMs) {

return false;

} else {

// 预期等待时间小于阈值,更新最近一次请求的可执行时间,加上costTime

long oldTime = latestPassedTime.addAndGet(costTime);

try {

// 保险起见,再判断一次预期等待时间,是否超过阈值

waitTime = oldTime - TimeUtil.currentTimeMillis();

if (waitTime > maxQueueingTimeMs) {

// 如果超过,则把刚才 加 的时间再 减回来

latestPassedTime.addAndGet(-costTime);

// 拒绝

return false;

}

// in race condition waitTime may <= 0

if (waitTime > 0) {

// 预期等待时间在阈值范围内,休眠要等待的时间,醒来后继续执行

Thread.sleep(waitTime);

}

return true;

} catch (InterruptedException e) {

}

}

}

return false;

}

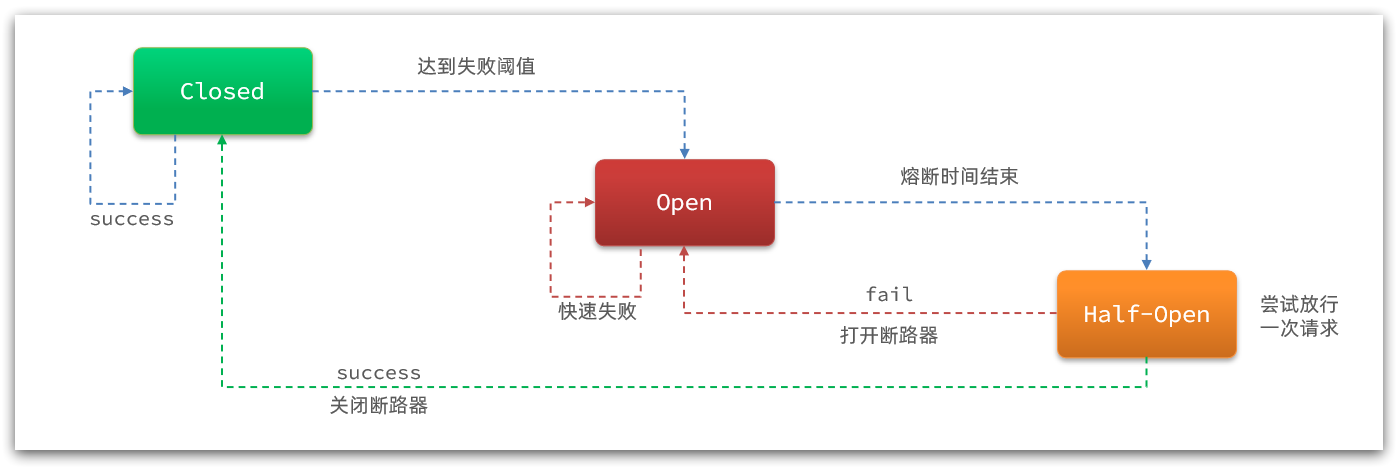

DegradeSlot 降级插槽

Sentinel的降级是基于状态机来实现的:

对应的实现在DegradeSlot类中,核心API:

点击查看代码

@Override

public void entry(Context context, ResourceWrapper resourceWrapper, DefaultNode node,

int count, boolean prioritized, Object... args) throws Throwable {

// 熔断降级规则判断

performChecking(context, resourceWrapper);

// 继续下一个slot

fireEntry(context, resourceWrapper, node, count, prioritized, args);

}

继续进入performChecking方法:

点击查看代码

void performChecking(Context context, ResourceWrapper r) throws BlockException {

// 获取当前资源上的所有的断路器 CircuitBreaker

List<CircuitBreaker> circuitBreakers = DegradeRuleManager.getCircuitBreakers(r.getName());

if (circuitBreakers == null || circuitBreakers.isEmpty()) {

return;

}

for (CircuitBreaker cb : circuitBreakers) {

// 遍历断路器,逐个判断

if (!cb.tryPass(context)) {

throw new DegradeException(cb.getRule().getLimitApp(), cb.getRule());

}

}

}

CircuitBreaker

一个是异常断路器(异常比例,异常数),一个是响应时间断路器(慢调用)

我们进入CircuitBreaker的tryPass方法中:

点击查看代码

@Override

public boolean tryPass(Context context) {

// 判断状态机状态

if (currentState.get() == State.CLOSED) {

// 如果是closed状态,直接放行

return true;

}

if (currentState.get() == State.OPEN) {

// 如果是OPEN状态,断路器打开

// 继续判断OPEN时间窗是否结束,如果是则把状态从OPEN切换到 HALF_OPEN,返回true

return retryTimeoutArrived() && fromOpenToHalfOpen(context);

}

// OPEN状态,并且时间窗未到,返回false

return false;

}

有关时间窗的判断在retryTimeoutArrived()方法:

点击查看代码

protected boolean retryTimeoutArrived() {

// 当前时间 大于 下一次 HalfOpen的重试时间

return TimeUtil.currentTimeMillis() >= nextRetryTimestamp;

}

OPEN到HALF_OPEN切换在fromOpenToHalfOpen(context)方法:

点击查看代码

protected boolean fromOpenToHalfOpen(Context context) {

// 基于CAS修改状态,从 OPEN到 HALF_OPEN

if (currentState.compareAndSet(State.OPEN, State.HALF_OPEN)) {

// 状态变更的事件通知

notifyObservers(State.OPEN, State.HALF_OPEN, null);

// 得到当前资源

Entry entry = context.getCurEntry();

// 给资源设置监听器,在资源Entry销毁时(资源业务执行完毕时)触发

entry.whenTerminate(new BiConsumer<Context, Entry>() {

@Override

public void accept(Context context, Entry entry) {

// 判断 资源业务是否异常

if (entry.getBlockError() != null) {

// 如果异常,则再次进入OPEN状态

currentState.compareAndSet(State.HALF_OPEN, State.OPEN);

notifyObservers(State.HALF_OPEN, State.OPEN, 1.0d);

}

}

});

return true;

}

return false;

}

这里出现了从OPEN到HALF_OPEN、从HALF_OPEN到OPEN的变化,但是还有几个没有:

- 从CLOSED到OPEN

- 从HALF_OPEN到CLOSED

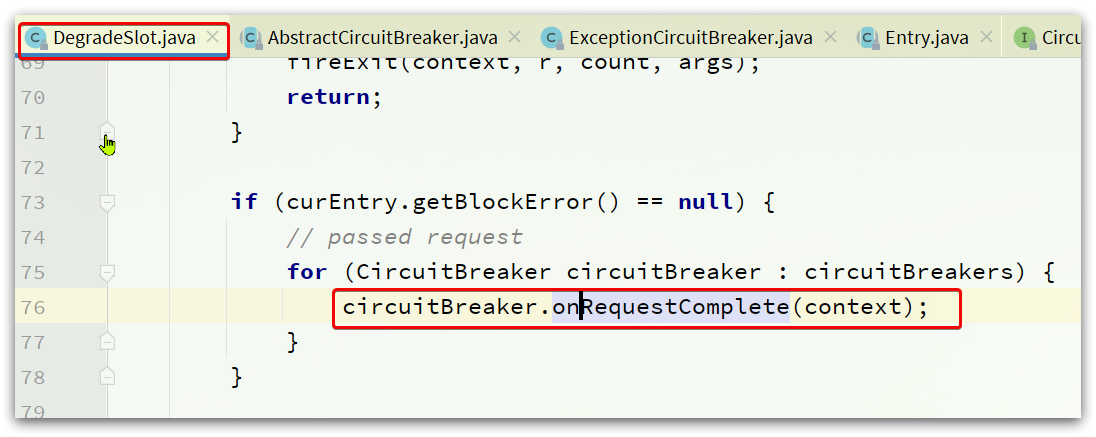

触发断路器

请求经过所有插槽 后,一定会执行exit方法,而在DegradeSlot的exit方法中:

会调用CircuitBreaker的onRequestComplete方法。而CircuitBreaker有两个实现:

我们这里以异常比例熔断为例来看,进入ExceptionCircuitBreaker的onRequestComplete方法:

点击查看代码

@Override

public void onRequestComplete(Context context) {

// 获取资源 Entry

Entry entry = context.getCurEntry();

if (entry == null) {

return;

}

// 尝试获取 资源中的 异常

Throwable error = entry.getError();

// 获取计数器,同样采用了滑动窗口来计数

SimpleErrorCounter counter = stat.currentWindow().value();

if (error != null) {

// 如果出现异常,则 error计数器 +1

counter.getErrorCount().add(1);

}

// 不管是否出现异常,total计数器 +1

counter.getTotalCount().add(1);

// 判断异常比例是否超出阈值

handleStateChangeWhenThresholdExceeded(error);

}

来看阈值判断的方法:

点击查看代码

private void handleStateChangeWhenThresholdExceeded(Throwable error) {

// 如果当前已经是OPEN状态,不做处理

if (currentState.get() == State.OPEN) {

return;

}

// 如果已经是 HALF_OPEN 状态,判断是否需求切换状态

if (currentState.get() == State.HALF_OPEN) {

if (error == null) {

// 没有异常,则从 HALF_OPEN 到 CLOSED

fromHalfOpenToClose();

} else {

// 有一次,再次进入OPEN

fromHalfOpenToOpen(1.0d);

}

return;

}

// 说明当前是CLOSE状态,需要判断是否触发阈值

List<SimpleErrorCounter> counters = stat.values();

long errCount = 0;

long totalCount = 0;

// 累加计算 异常请求数量、总请求数量

for (SimpleErrorCounter counter : counters) {

errCount += counter.errorCount.sum();

totalCount += counter.totalCount.sum();

}

// 如果总请求数量未达到阈值,什么都不做

if (totalCount < minRequestAmount) {

return;

}

double curCount = errCount;

if (strategy == DEGRADE_GRADE_EXCEPTION_RATIO) {

// 计算请求的异常比例

curCount = errCount * 1.0d / totalCount;

}

// 如果比例超过阈值,切换到 OPEN

if (curCount > threshold) {

transformToOpen(curCount);

}

}

浙公网安备 33010602011771号

浙公网安备 33010602011771号