2.13Nmap

网络映射器,扫描网络中的主机和服务,还有检测系统上运行的不同服务和应用、提取操作系统指纹的功能。

广泛使用的高效扫描器,也容易被检测到,应尽可能少使用Nmap,避免触发目标的防御系统。

Zenmap是带有图形用户界面的NMAP版本,提供了一些NMAP中没有的功能,例如生成之后可用于其他报告系统中扫描结果的图形化展示。

一、Zenmap使用

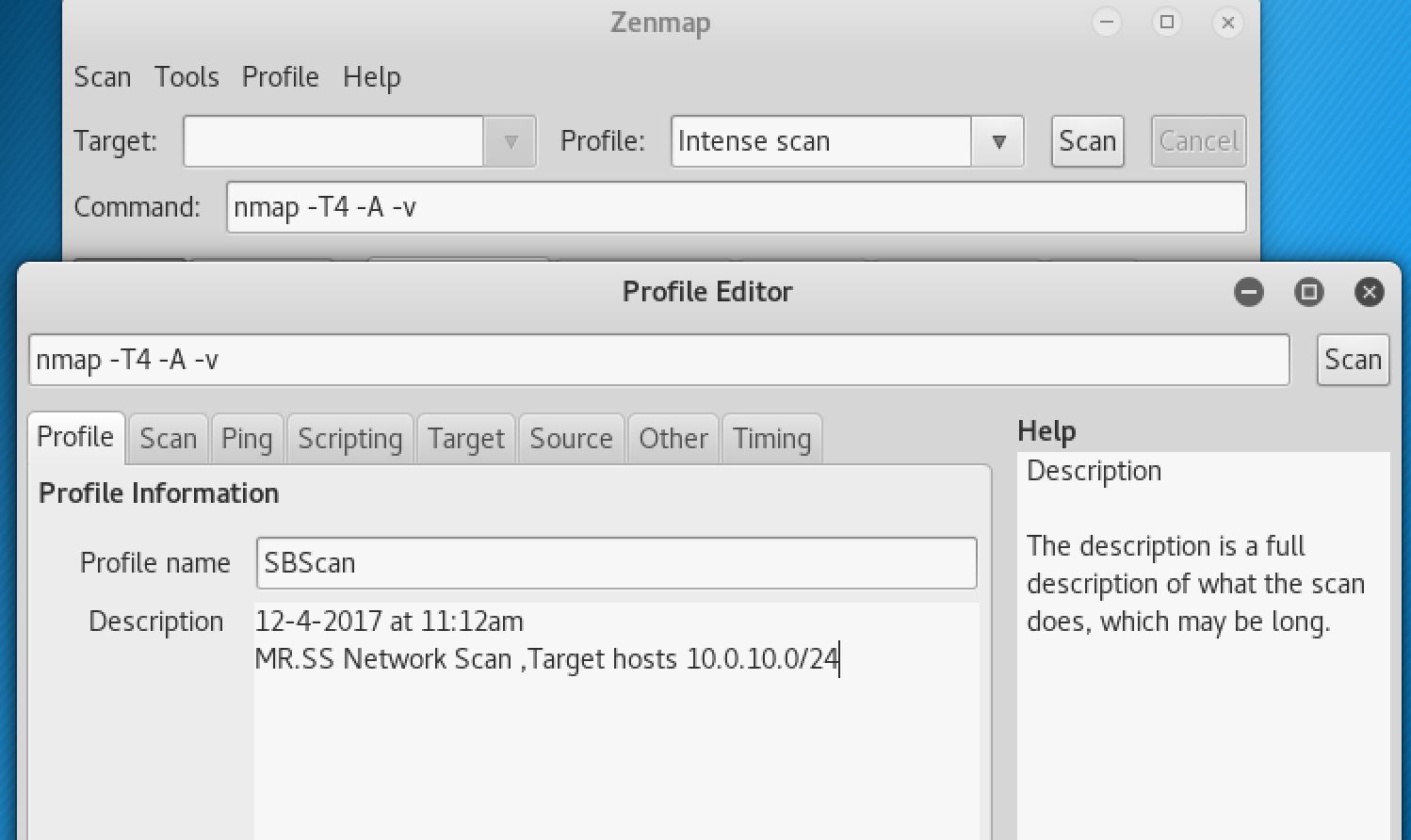

第一步、创建配置

Profile标签:为编译配置复用,可以在详述里记录详细信息,日期、时间、位置、目标网络、配置人、应用对象。

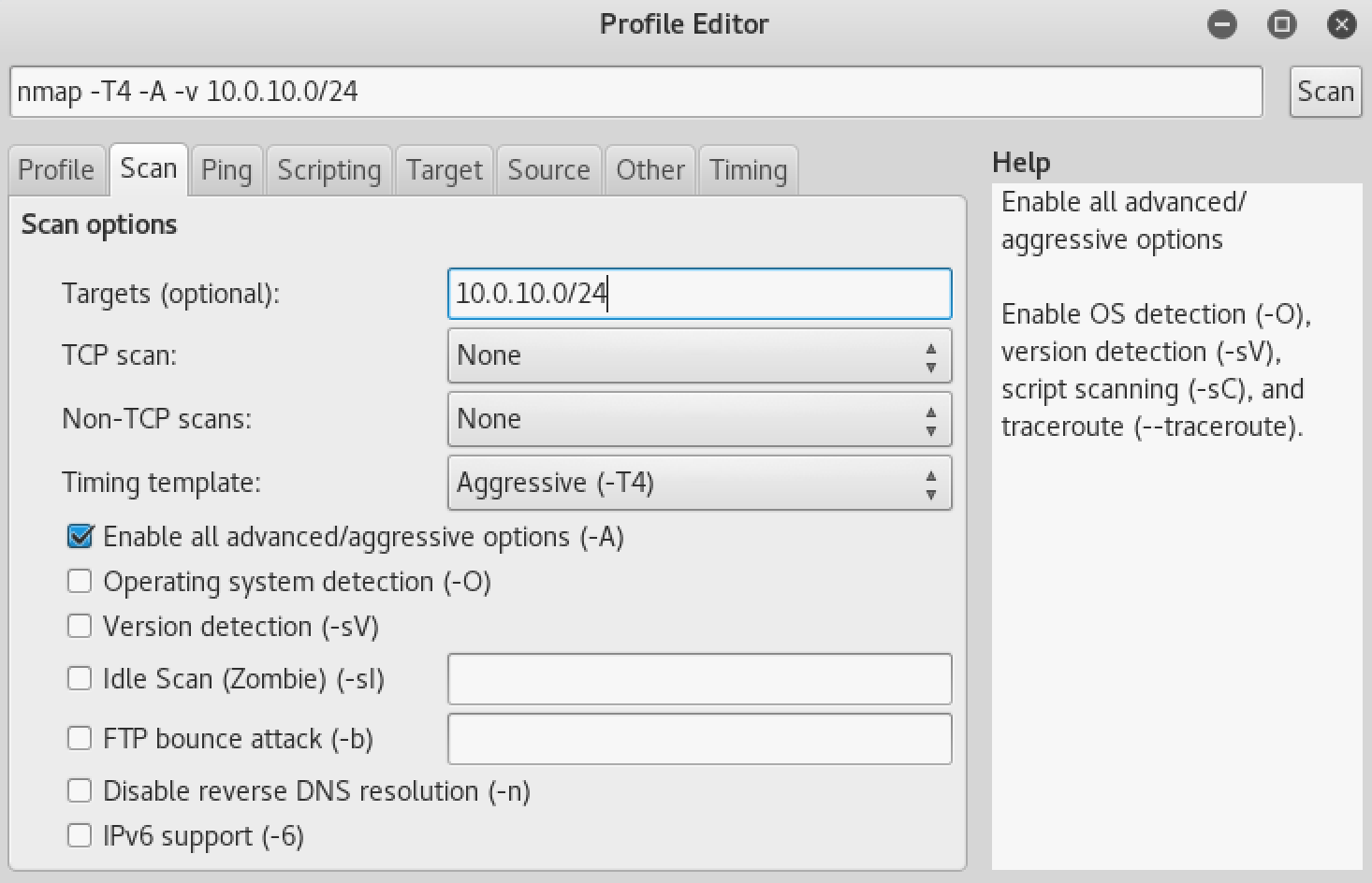

Scan标签:填写IP地址范围10.0.10.0-255或者CIDR格式10.0.10.0/24

-A选项,默认选中,打开进攻性扫描模式(打开OS检测-O,版本检测-sV,脚本扫描-sC和路由追踪--traceroute),允许打开多个开关而不必记住他们。

入侵性的扫描会被大多数安全设备发现,对未授权系统完成三次握手中的ACK可能被视为违法。

在用DNS侦查中收集的信息来定位特定主机,然后使用NMAP扫描。

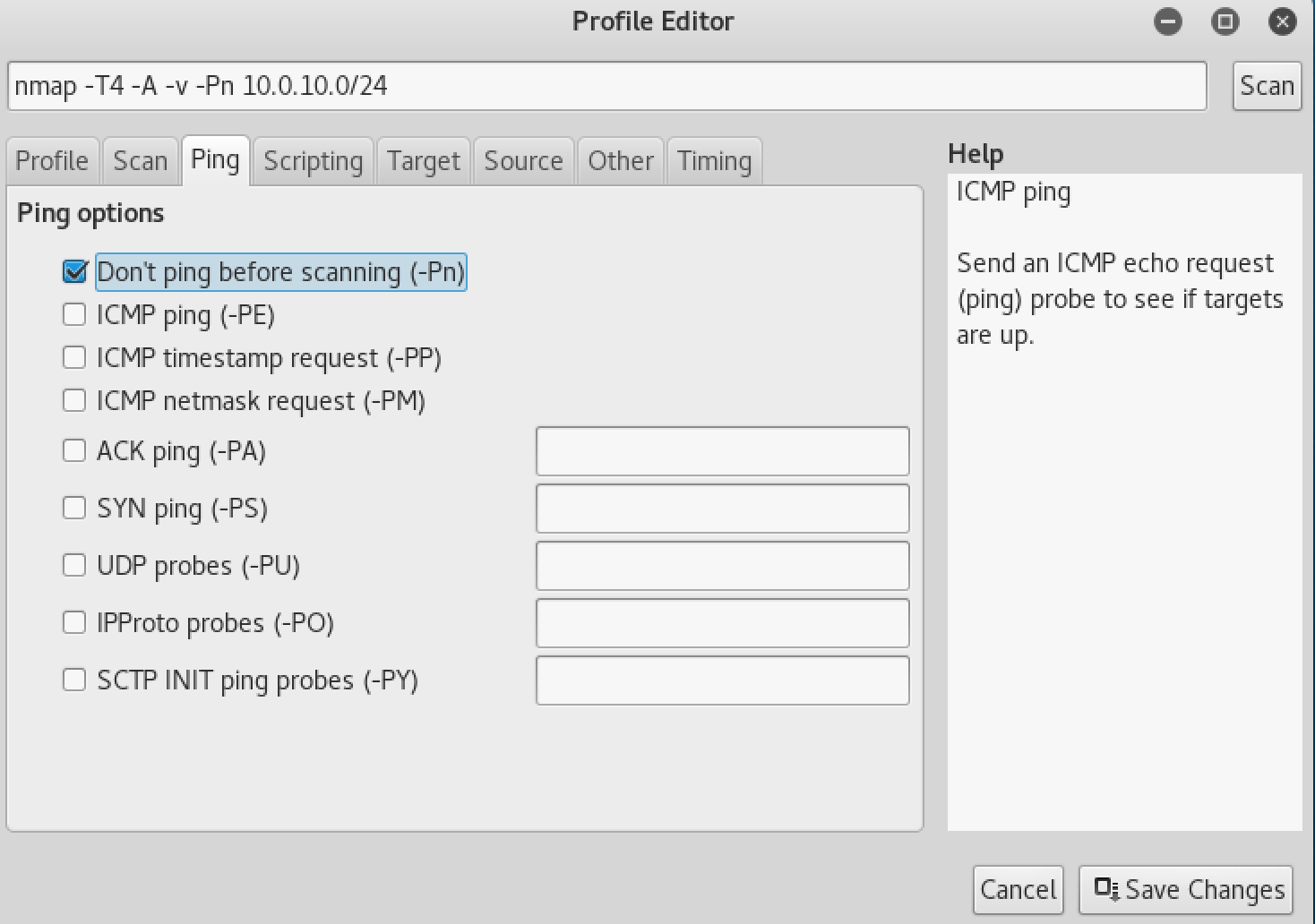

Ping标签:

-Pn选项,NMAP不会先PING主机。即使没收到PING应答也要对该主机进行扫描,避免ping请求被安全系统拦截收不到应答。

默认设置中只对认为是处于活跃状态或可到达的主机进行扫描。

Save changes保存配置。

第二步、扫描

Topology标签:查看对目标网络的扫描速度,是否要经过一些路由器。

Zenmap提供丰富的用户界面来显示扫描结果,并可导出为多种格式,文本或excel。

二、FOCA:网站元数据侦查工具

元数据:有关特定数据集、对象或资源的描述性信息,包括所采用的格式及其创建时间和创建者。

元数据包含跟创建文件的系统有关的信息,对于渗透很有用:

登录到该系统的用户名称;

创建该文档的软件;

创建该文档的系统上安装的操作系统。

FOCA:检查来自特定域的元数据,使用搜索引擎找到域中的文件,或者直接使用本地文件。

下载地址:https://www.elevenpaths.com/labstools/foca/

1.创建项目

2.项目名称,存放项目文件的位置,所有项目文件都保存在同一位置

(工程名、域名站点、保存文档的文件夹)

3.Search ALL使用搜索引擎(Google、Bing)来扫描文档

4.右键点击文档,可以下载

5.右键点击文档,提取元数据

6.右键点击文档,分析元数据

元数据中可以看到谁打开过这个文档,以及创建文档的工具软件。

用户可以保存所有原数据的副本,并建立索引。每种类型的元数据也会保存一份,并可以下载所有文件。

浙公网安备 33010602011771号

浙公网安备 33010602011771号