侦查阶段

一、侦查对象

目标背景:业务关注的领域

目标伙伴:业务伙伴、经销商、客户

在安全方面的投资:安全政策宣传、潜在投资、用户安全意识

业务和安全政策:业务运作方式、中间潜在薄弱环节

员工:员工人群组成、转换攻击资产

定义目标:容易的目标、应该避开的目标

网络:人和设备如何在网络上通信

防御:安全部署、部署位置

技术:电邮、网络流量控制、信息存储、身份认证,技术易攻击性

二、从公共信息源上收集信息

1.公司网站

管理团队、公共人物、招聘团队、HR联系人

合伙人、招聘广告、业务信息、安全政策

Robots.txt

2.Web历史归档网站

早期版本中,组织结构框图、电话号码、客户情报、系统信息、商业伙伴、修复的漏洞

http://archive.org WayBack Machine

3.区域互联网注册管理机构

管理IP资源分配和注册的组织

4.电子化数据收集、分析及检索(EDGAR)

数据库含有公司的注册声明、阶段报告以及其他形式的信息

5.社交媒体资源

SNS、博客、云账户

搜人的Web资源,Maltego(Kali),结合社交媒体、公开记录和招聘网站定位个人

6.信任关系

社交媒体上假冒身份骗取目标合作伙伴的好感信任,通过假冒身份将链接到BeEF系统的贺卡寄送出去,从被危害系统中抓取信息。组织结构重绘,获取网络信息,

项目详情:http://www.thesecurityblogger.com/?p=1903

7.招聘广告

安装的系统、管理系统的人、雇员数量、雇员技能水平

人力资源代表急于和有望成为候选人分享信息,通过提问(管理员可以远程工作吗,他们如何访问那些系统等)了解硬件、软件版本、管理员名字、现有运维问题、安全隐患、访问系统的途径。

招聘版面上职位预期心水、福利以及流动率等信息。

8.位置

互联网安全上投入参考物理安全上投入。

在线地图找出部署了物理安全的地方,人们靠近远离目标的趋势。

9.Shodan搜索引擎

可以通过各式各样过滤器找出特定设备(计算机、路由器、服务器)的搜索引擎。

搜索scada,scada系统控制电力和污水治理。

10.Google Hacking

可以公开访问的Linksys探头

inurl:main.cgi linksys

找出机密文档:intext:xxx

找出Nessus报告发现可被攻击的系统:inurl:NESSUSXXXXXX

<<Google Hacking for Penetration Testers>> Joseph Muniz; Aamir Lakhani.

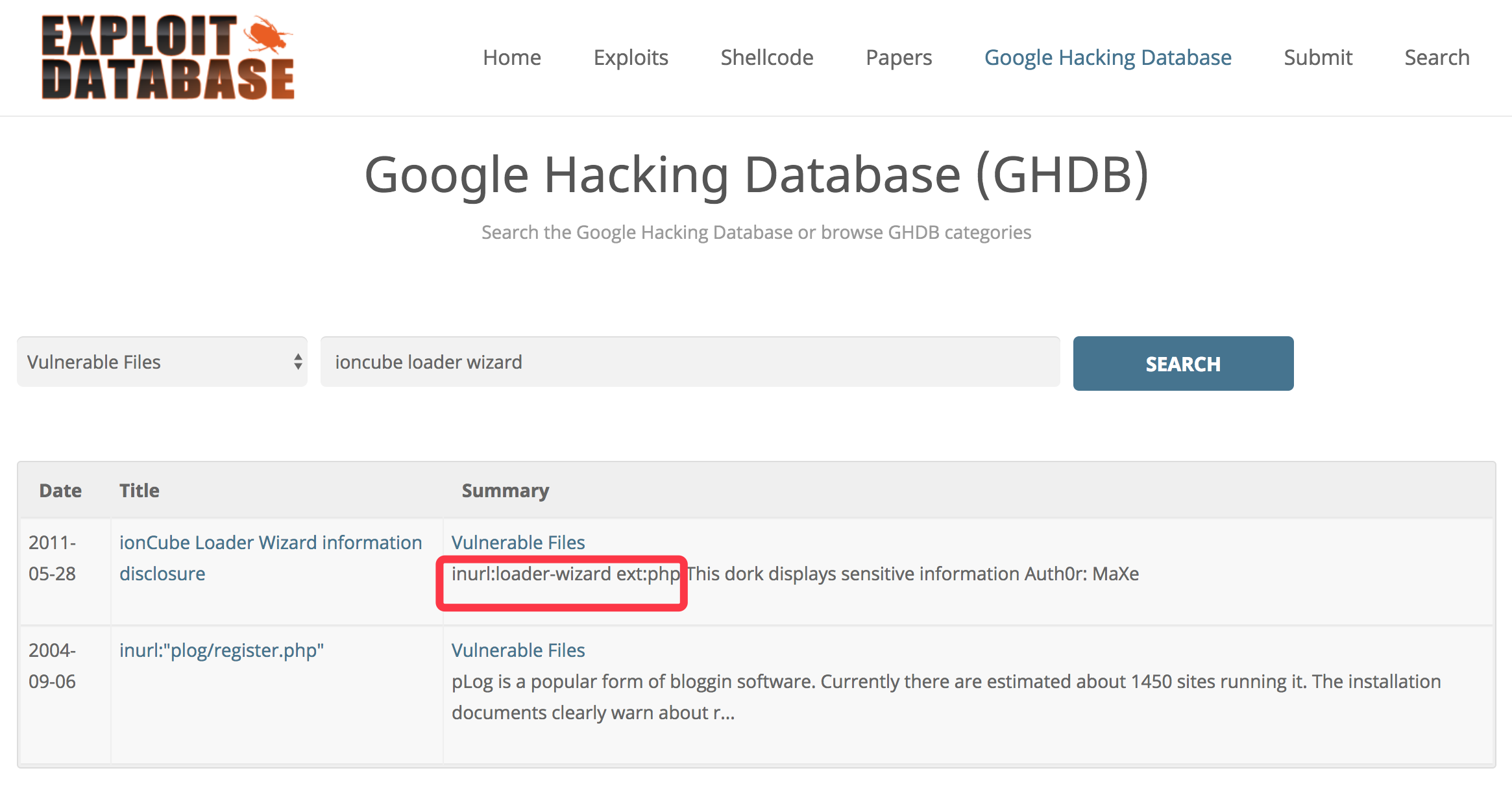

11.Google Hacking 数据库(受限的Web应用扫描器)

地址:https://www.exploit-db.com/google-hacking-database/

ionCube Loader是一款保护PHP应用的软件,使其不能在非授权计算机上浏览或是修改。

下面显示,一些管理员没有做任何配置,直接留下了默认的配置向导。

分类:Vulnerable Files 搜索:ioncube loader wizard

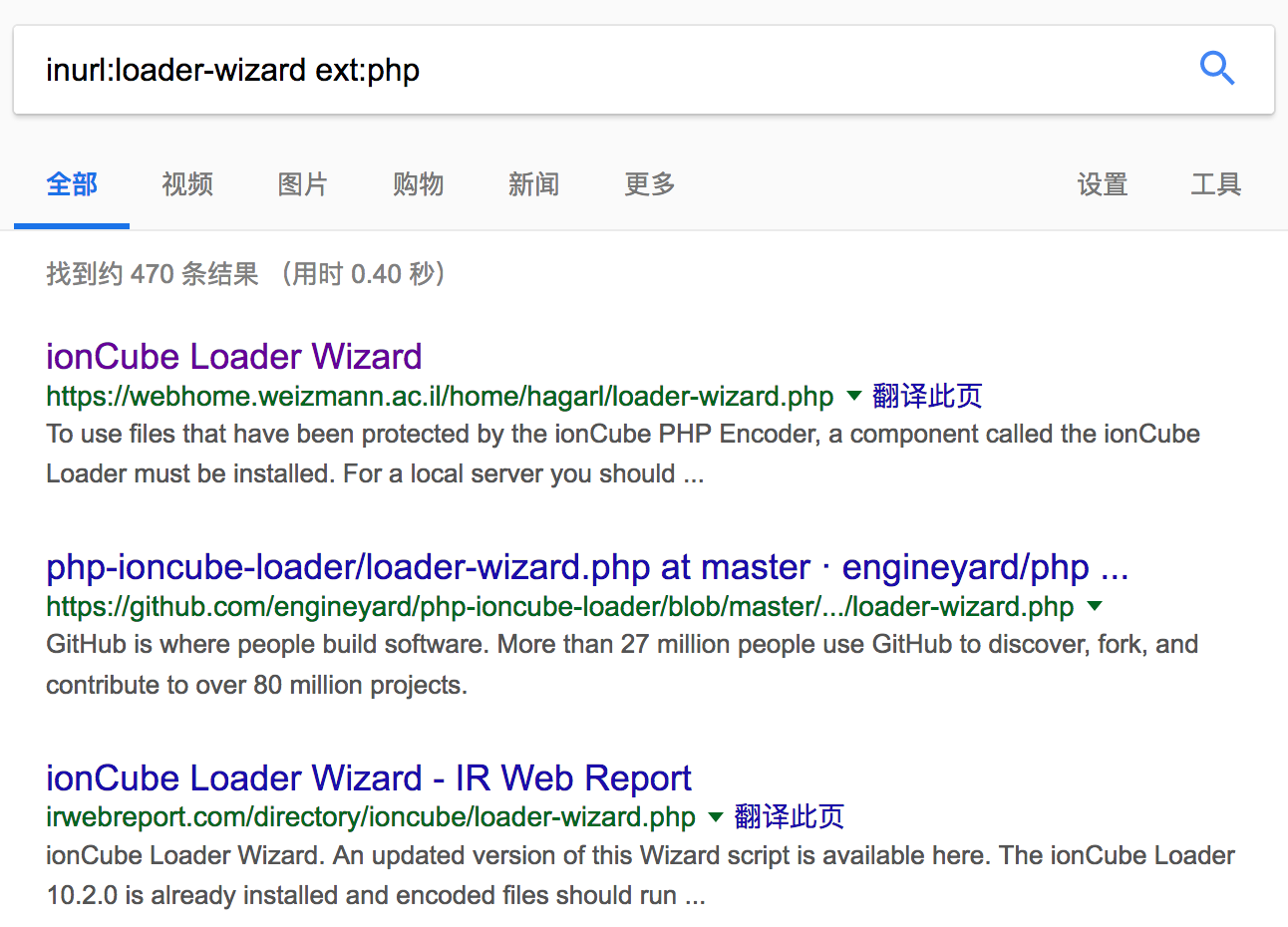

在Google按提示搜索:inurl:loader-wizard ext:php

12.网络研究

好的侦查是为了精确地找到和选定高质量的目标。

12.1 HTTrack:克隆网站工具

在可以自主可控的环境中查看该网站的完整内容:所有页面和离线文件。

利用该网站的副本开发假冒的钓鱼网站,进行社会工程攻击。

使用:

apt-get install httrack

创建目录存放复制的网站

mkdir mywebsites

cd / websites

启动

httrack

输入项目的名字

存储网站的目录 /mywebsites

输入要抓取的网站的URL

Mirror Web Sites with Wizard

(可以指定代理和下载文件的类型,设置命令行选项或标志)

也可以直接使用生成的命令格式,下次直接使用,不用启动向导。

研究克隆后的网站,构建定制的渗透工具,利用漏洞获取用户对网站的访问。

12.2 ICMP侦查

查找目标基本信息:ping 和 traceroute

对于重要的目标,ping和tracetoute应该禁用,对于过多使用这些服务,网络安全系统应该报警。

防火墙或其他系统都被设置成不响应B24RYE路由的。

ICMP扫射简单的发送一个echo请求,等待应答。问题在于很多防火墙通常会拦截ICMP。

ping的问题只允许一次使用ICMP检查一台主机。

fping命令用一条命令ping多台主机。读取一个写有多个主机名或IP地址的文件。

fping -asg network/host bits

fping -asg 10.255.1.11/24

a标记限定只返回活跃主机的IP地址

s标记显示该扫描相关的统计信息

g标记将fping设置成安静模式,只在完成时显示汇总信息

12.3 DNS侦查

通过DNS勾勒系统和子域的部署框图。

目前大多数DNS服务器不允许非授权的区域文件传输。

使用包含数百个名字的单词列表来向DNS服务器进行查询。

Dig域名信息查询工具:

dig www.xxx.com 使用操作系统的默认DNS设置

dig www.xxx.com @8.8.8.8 使用特定DNS服务器进行查询

dig -t ns xxx.com 指定某个DNS区域使用授权域名服务器

CNAME记录,即:别名记录。这种记录允许您将多个名字映射到同一台计算机。

A记录是用来指定主机名(或域名)对应的IP地址记录。

NS(Name Server)记录是域名服务器记录,用来指定该域名由哪个DNS服务器来进行解析。

12.4 DNS目标识别

在知道授权DNS服务器的情况下,在那个域上都有哪些服务。

查询DNS服务器来查看已有哪些记录。

如果DNS服务器的配置支持区域传输,就能给我们一份完整的记录。

Fierce工具:

Fierce会检查DNS服务器是否允许区域传送。如果允许,就会进行区域传送并通知用户。如果不允许,Fierce可以配置成用暴力法来从DNS服务器枚举主机名。

fierce.pl -dns xxx.com

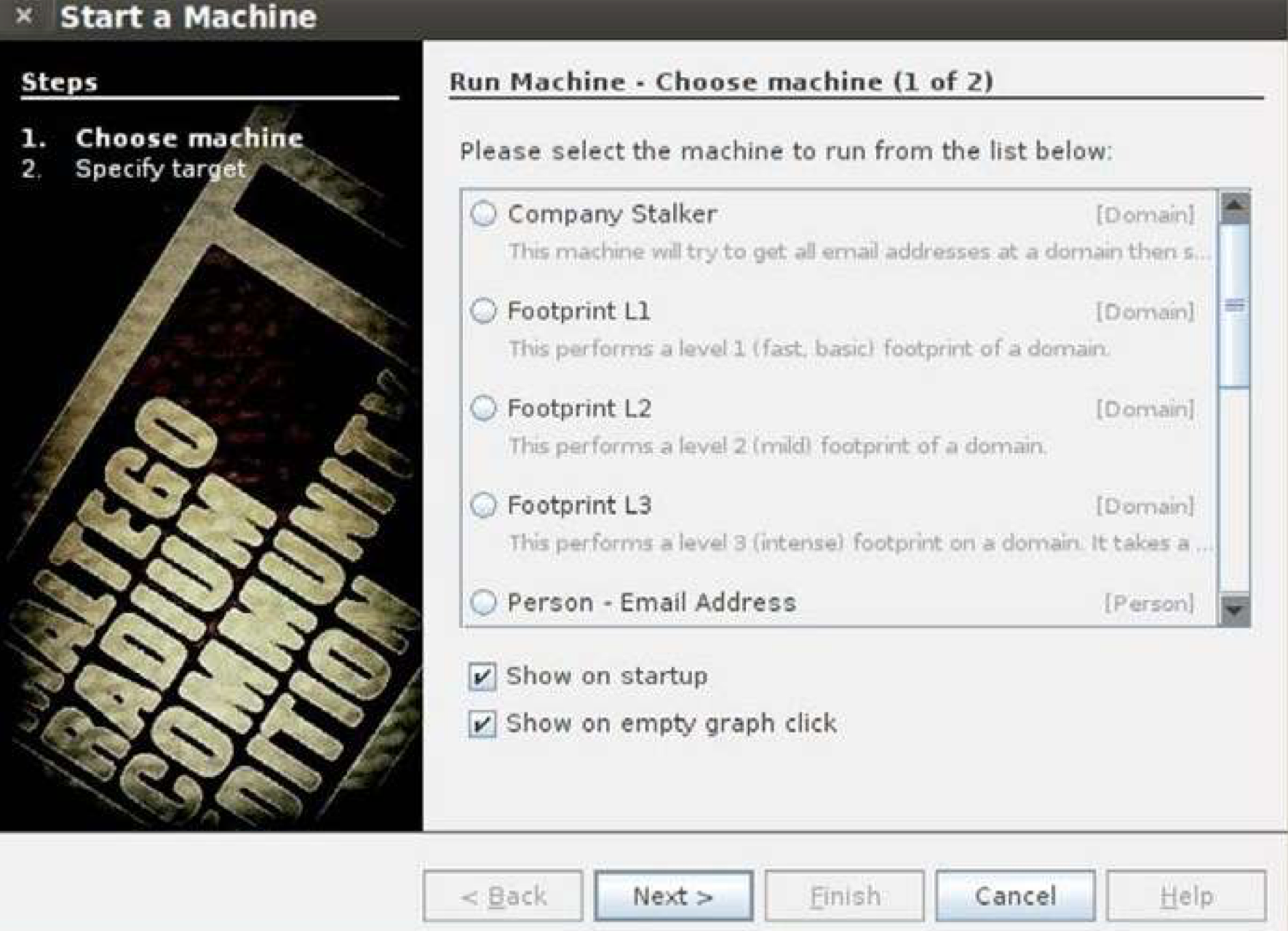

12.5 Maltego:信息搜集图表

多种用途,收集互联网上开放的或者公共的信息。

提供DNS侦查功能,更擅长提取目标指纹和收集目标上的情报,以图表的形式展现出来。

Maltego的强大之处在于它允许你以可视化的方式来观察域名、组织和人之间的关系。

你可以通过DNS查询着重关注某个特定组织,或是查看某个组织以及与其相关的合作伙伴。

选择CE免费版

注册账户

登录

2.13 Nmap

浙公网安备 33010602011771号

浙公网安备 33010602011771号