安全和匿名

四种匿名方法访问互联网:

The Onion Network

洋葱网络

代理服务器

虚拟专用网络

私有加密的E-mai

我们只要上网都会留下痕迹被人追踪!只要有大量的时间和资源,没有追踪不到的信息。

我们每个人都是通过运营商上网的,我们只要上网都会被分配一个唯一的IP地址,只要得到了IP信息,就可以找到我们的物理位置。。

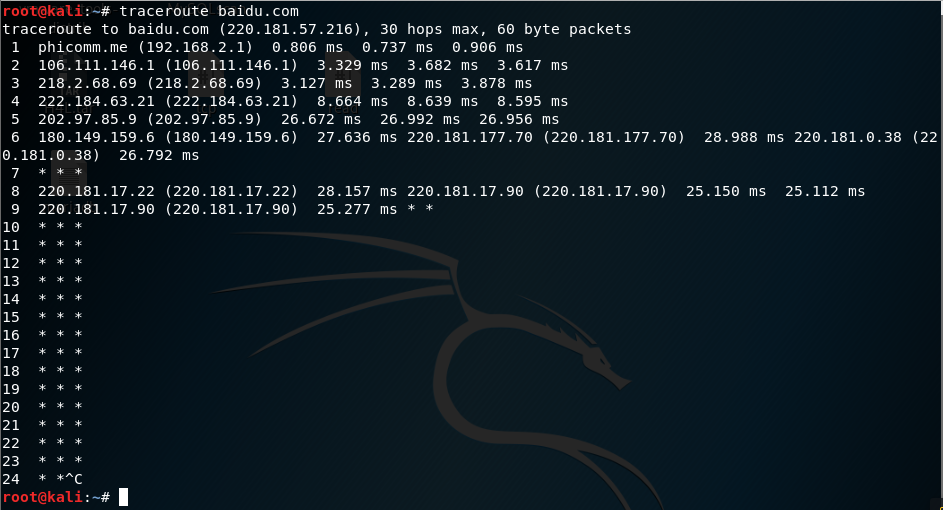

查看数据包在您和目的地之间的跳转情况,可以使用traceroute命令:(只需要命令和目标IP或域名即可)

> traceroute baidu.com

该命令将向目标IP或域名发送数据包并跟踪数据包的路由。具体百度了解……

洋葱路由系统:

这是一种高度匿名的系统网络,它与互联网的路由器是分开的,可以加密流量,并且只存储一个路由器的未加密的IP地址,这意味着网络上的所有其他的路由器都是加密的,由此则无法跟踪数据的来源和目的位置。

Tor是如何工作的?

通过Tor发送的数据包不是通过常规的路由器发送的,而是通过全世界7000多台路由器组成的网络发送的,这得感谢Tor志愿者。在完全独立的路由器网络的基础上,Tor加密每个数据包的数据、目的地和发送方的IP地址;在每一跳上,接收到的信息被加密,然后在下一跳被解密;这样,每个包只包含关于路径上的前一跳的信息,而不包含源地址;如果有人拦截了流浪,解析出来的也只是下一跳的IP地址。

代理服务器:

在互联网上实现匿名的另外一种策略是使用代理,代理是充当流量中间商的中间系统:用户连接到代理,并在传递代理之前向其提供流浪的IP地址;当流浪从目标返回时,代理将流量发送回源IP,通过这种方式,流量来自于代理,而不是原始IP地址。

当然,代理端会记录流量的信息记录,可以通过调取这些系统日志,找到你;为了增加被追踪的难度,通常情况下会使用多个代理,一个代理下有另一个代理,以此发展,则会增加调查取证的难度,更难以被追踪。

kali 有一个非常好的代理工具,称为 proxychain ,可以设置它隐藏电脑的流量。

> proxychains <想要的代理命令>

我们设置的时候,需要提供:一个IP地址

> proxychains nmap -sT - Pn <IP address>

上述命令:通过代理将nmap -sS扫描命令隐身发送到给定的IP地址,然后proxychains自己构建代理链路。

在配置文件中设置代理:

调用proxychain的配置文件(/etc/proxychain.conf);打开配置文件:

> leafpad /etc/proxychains.conf

# proxychains.conf VER 3.1 # # HTTP, SOCKS4, SOCKS5 tunneling proxifier with DNS. # # The option below identifies how the ProxyList is treated. # only one option should be uncommented at time, # otherwise the last appearing option will be accepted # #dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app # strict_chain # # Strict - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # all proxies must be online to play in chain # otherwise EINTR is returned to the app # #random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :) # Make sense only if random_chain #chain_len = 2 # Quiet mode (no output from library) #quiet_mode # Proxy DNS requests - no leak for DNS data proxy_dns # Some timeouts in milliseconds tcp_read_time_out 15000 tcp_connect_time_out 8000 # ProxyList format # type host port [user pass] # (values separated by 'tab' or 'blank') # # # Examples: # # socks5 192.168.67.78 1080 lamer secret # http 192.168.89.3 8080 justu hidden # socks4 192.168.1.49 1080 # http 192.168.39.93 8080 # # # proxy types: http, socks4, socks5 # ( auth types supported: "basic"-http "user/pass"-socks ) # [ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050

文件尾部:【ProxyList】

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050

# >>> 用于添加代理的配置文件

我们可以通过输入要在此列表中使用的代理的IP:prot的方式添加代理。

具体的真的需要自己去研究了…………(ps:可以在conf配置文件中添加多个代理哦!)

动态链接:

在proxychain.conf文件中有多个IP,可以设置动态链接,它通过列表中的每个代理运行我们的流量,如果其中死机无响应,则自动转到列表中 的下一个代理,而不是抛出异常。

在proxychain配置文件中,找到 dynamic_chain行,并取消注释 >>>> 如此则会实现我们上述的动态链接的功能

随机链接:

在proxychain中会随机选择一个IP地址,使用它们创建代理链。

在proxychain配置文件中,注释掉 dynamic_chain 和 strict_chain 两行代码内容,然后取消对 random_chain 行代码的注释

虚拟专用网络:

使用VPN是保持你的web流量相对匿名安全的有效方法。VPN用于连接到一个中间的互联网设备,例如路由器等;它将您的流量发送到其最终的目的地,并使用该路由的IP地址标记。

使用VPN当然可以增强您的安全和隐私,但它不能保证匿名,你所连接的互联网的设备必须记录您的IP地址,以便他可以把数据回传给你。

加密的电子邮件:

…………………………(不存在的一种东西)……………………

浙公网安备 33010602011771号

浙公网安备 33010602011771号