20242827 2024-2025-2 《网络攻防实践》实验三

(1)动手实践tcpdump

使用tcpdump开源软件对在本机上访问www.tianya.cn网站过程进行嗅探,回答问题:你在访问www.tianya.cn网站首页时,浏览器将访问多少个Web服务器?他们的IP地址都是什么?

(2)动手实践Wireshark

使用Wireshark开源软件对在本机上以TELNET方式登录BBS进行嗅探与协议分析,回答如下问题并给出操作过程:

- 你所登录的BBS服务器的IP地址与端口各是什么?

- TELNET协议是如何向服务器传送你输入的用户名及登录口令?

- 如何利用Wireshark分析嗅探的数据包,并从中获取你的用户名及登录口令?

(3)取证分析实践,解码网络扫描器(listen.cap)- 攻击主机的IP地址是什么?

- 网络扫描的目标IP地址是什么?

- 本次案例中是使用了哪个扫描工具发起这些端口扫描?你是如何确定的?

- 你所分析的日志文件中,攻击者使用了那种扫描方法,扫描的目标端口是什么,并描述其工作原理。

- 在蜜罐主机上哪些端口被发现是开放的?

- 攻击主机的操作系统是什么?

20242827 2024-2025-2 《网络攻防实践》实验三

1.实验内容

本科期间下载过wireshark但是不太会用,通过此次实验,对wireshark的使用有了一点点认识。

Tcpdump可以捕获通过网络接口的数据包,记录网络流量的详细信息。可以解析捕获的数据包,显示详细信息,如源地址、目标地址、协议类型等。支持将捕获的数据包保存到文件中,以便于后续分析。保存的数据可用Wireshark等工具进行分析。

2.实验过程

小提示,此次实验我选择的是NAT模式,并且没有连校园网,连的是自己的手机热点。不然可能会连不上网喔~

2.1 动手实践tcpdump

tianya.cn打不开,此次实验用www.besti.edu.cn来进行实验。

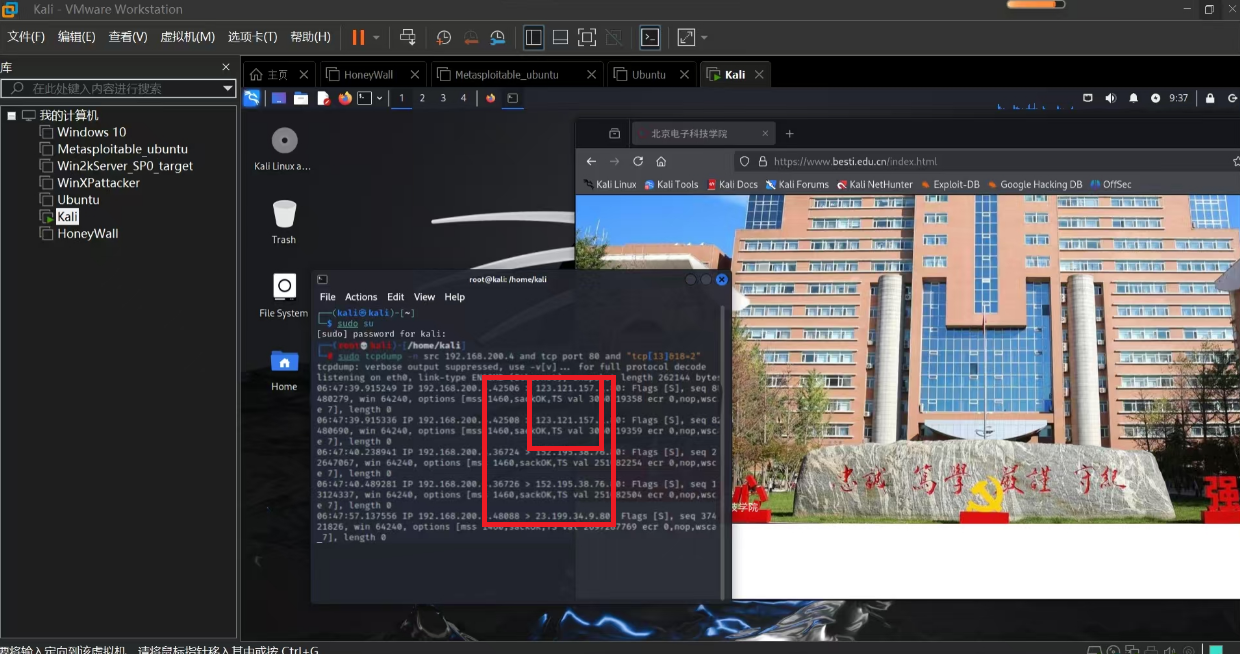

首先用sudo su命令进入root模式,用ifconfig查看自己的kali的IP地址。我的IP地址是192.168.200.128

使用tcpdump对本机向外的通信进行抓包,然后在浏览器中访问www.besti.edu.cn

输入sudo tcpdump -n src 192.168.200.128 and tcp port 80 and “tcp[13]&18=2”就可以看到访问 www.besti.edu.cn/过程中访问问了多个服务器。对ip地址进行查询可以看到归属地为北京市丰台区。

2.2 动手实践Wireshark

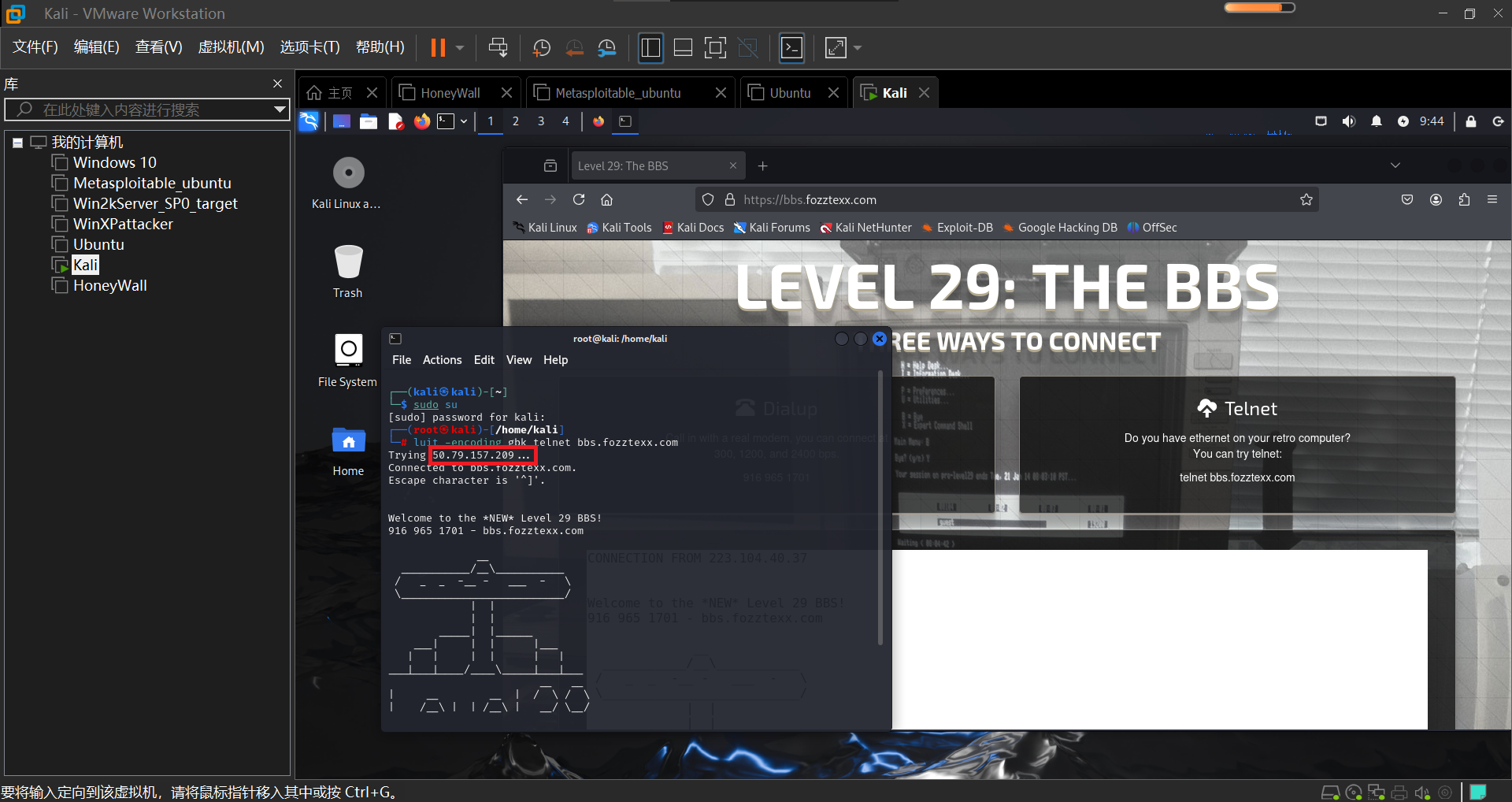

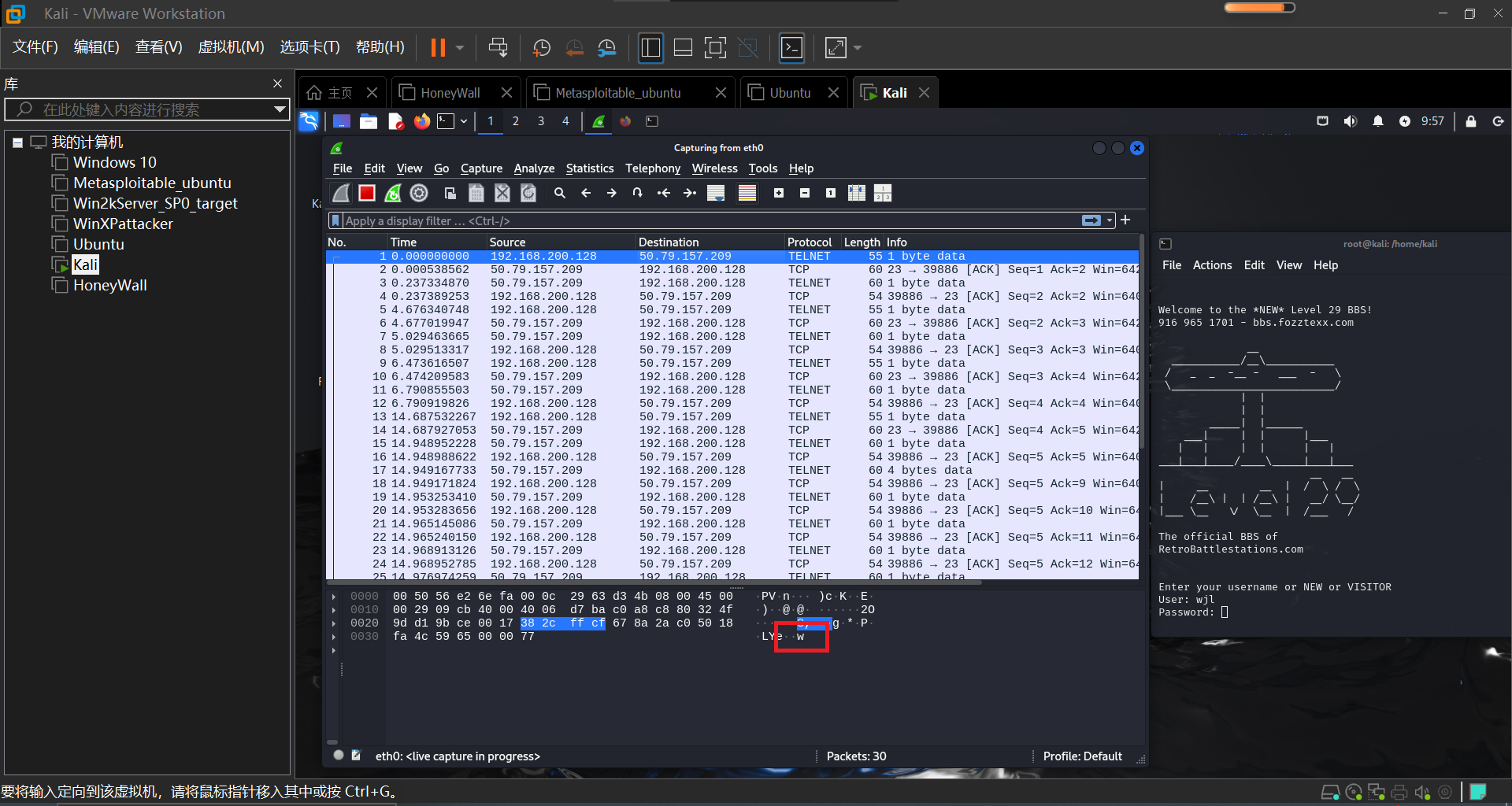

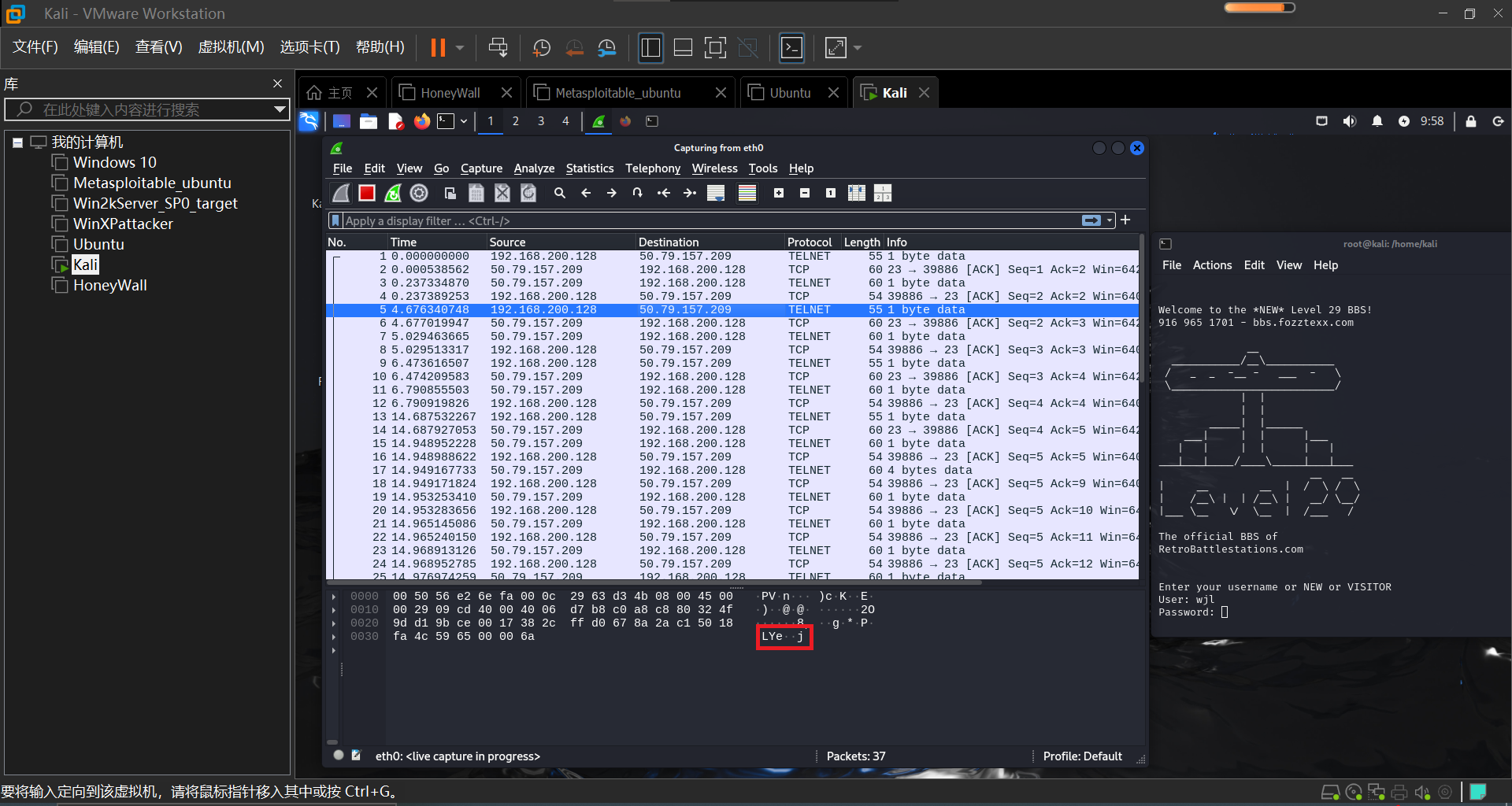

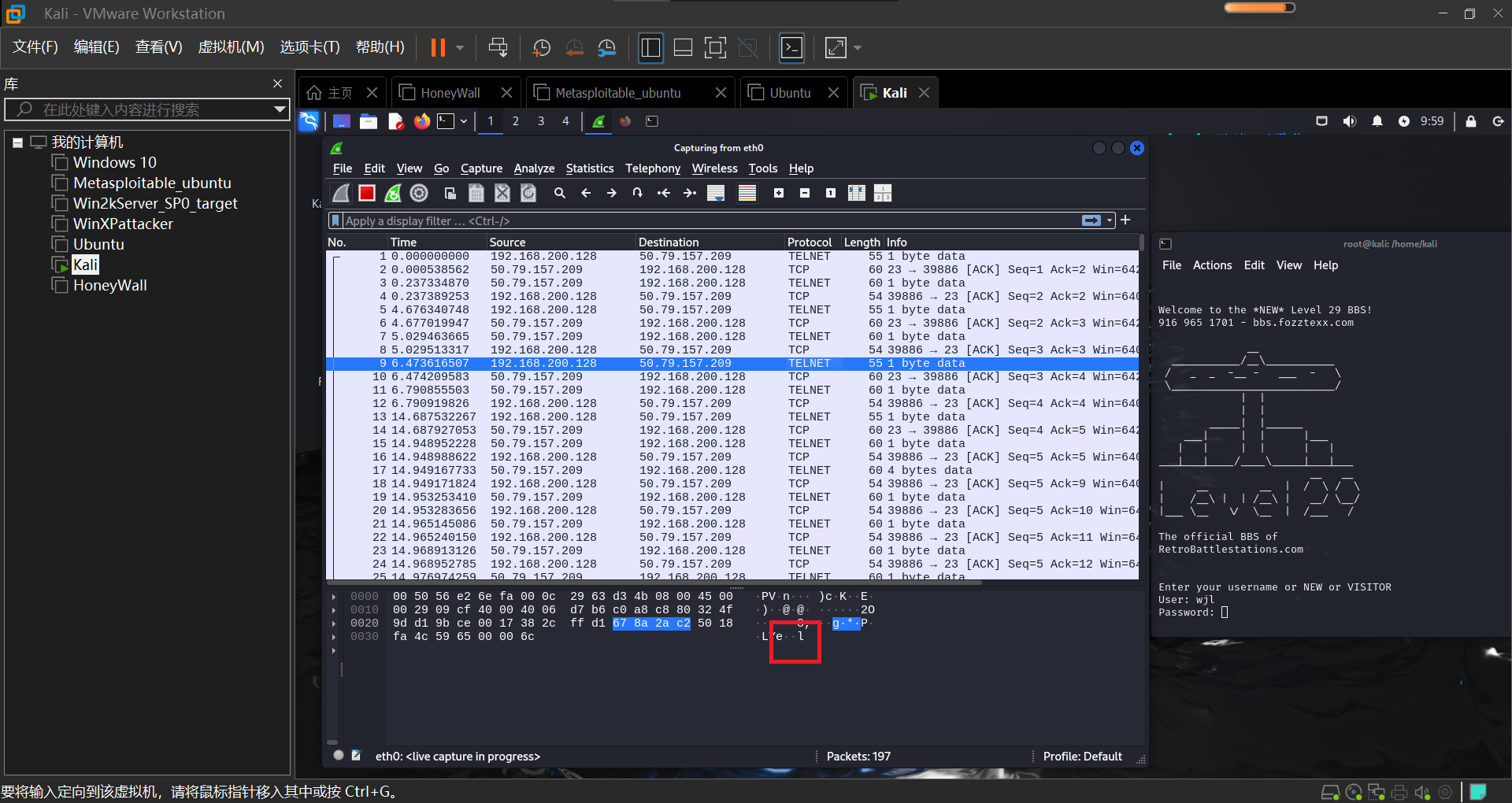

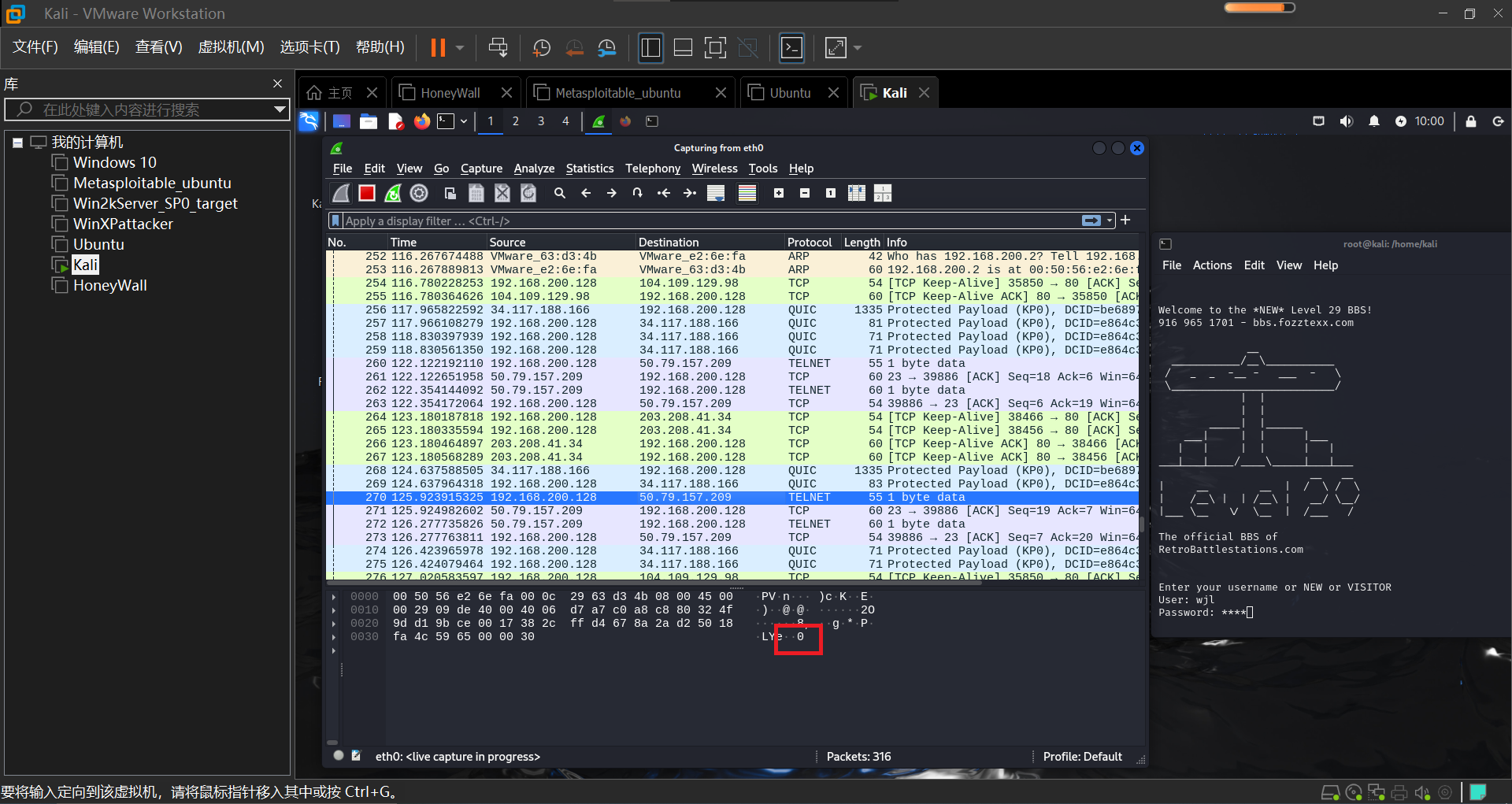

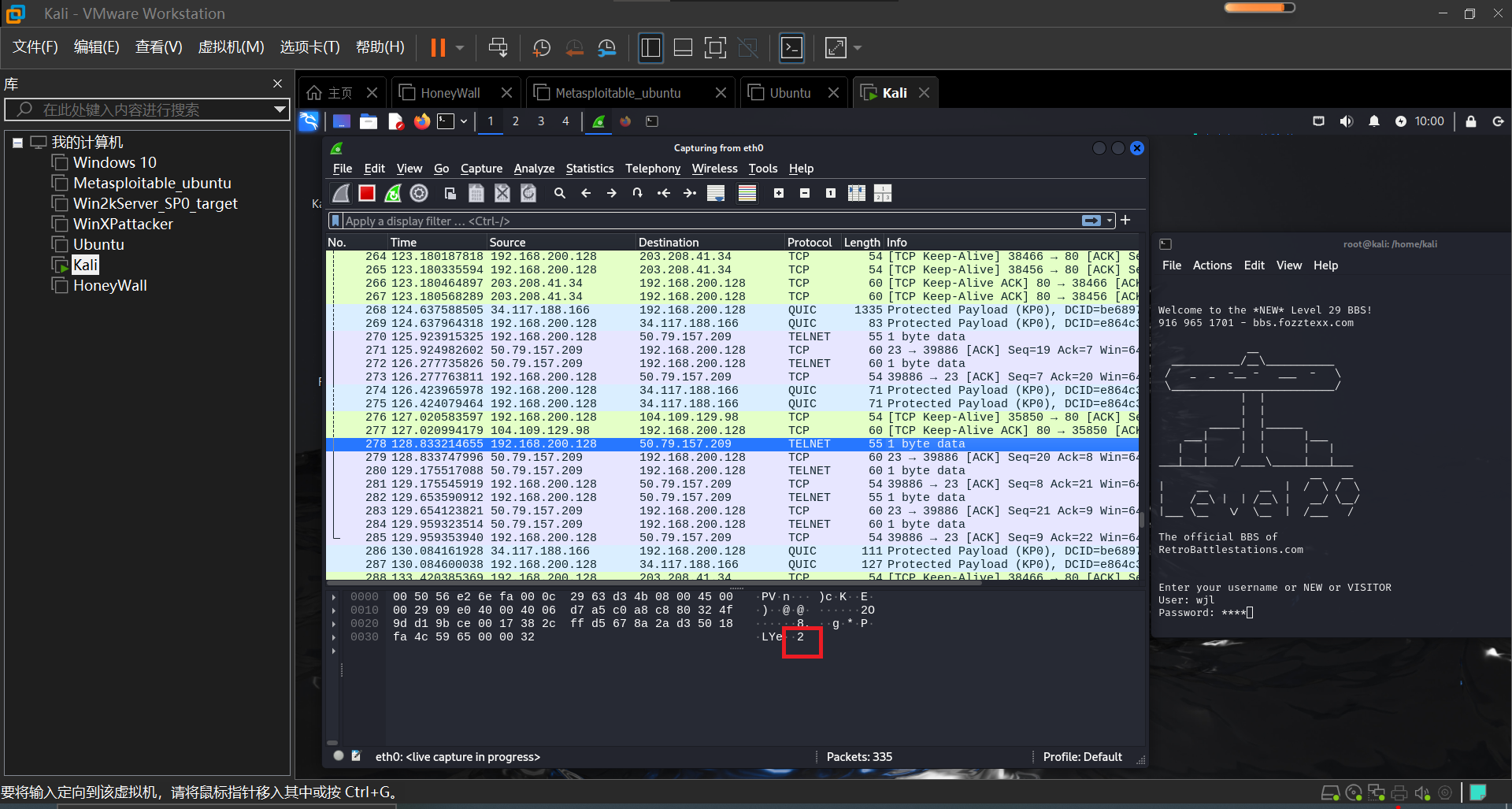

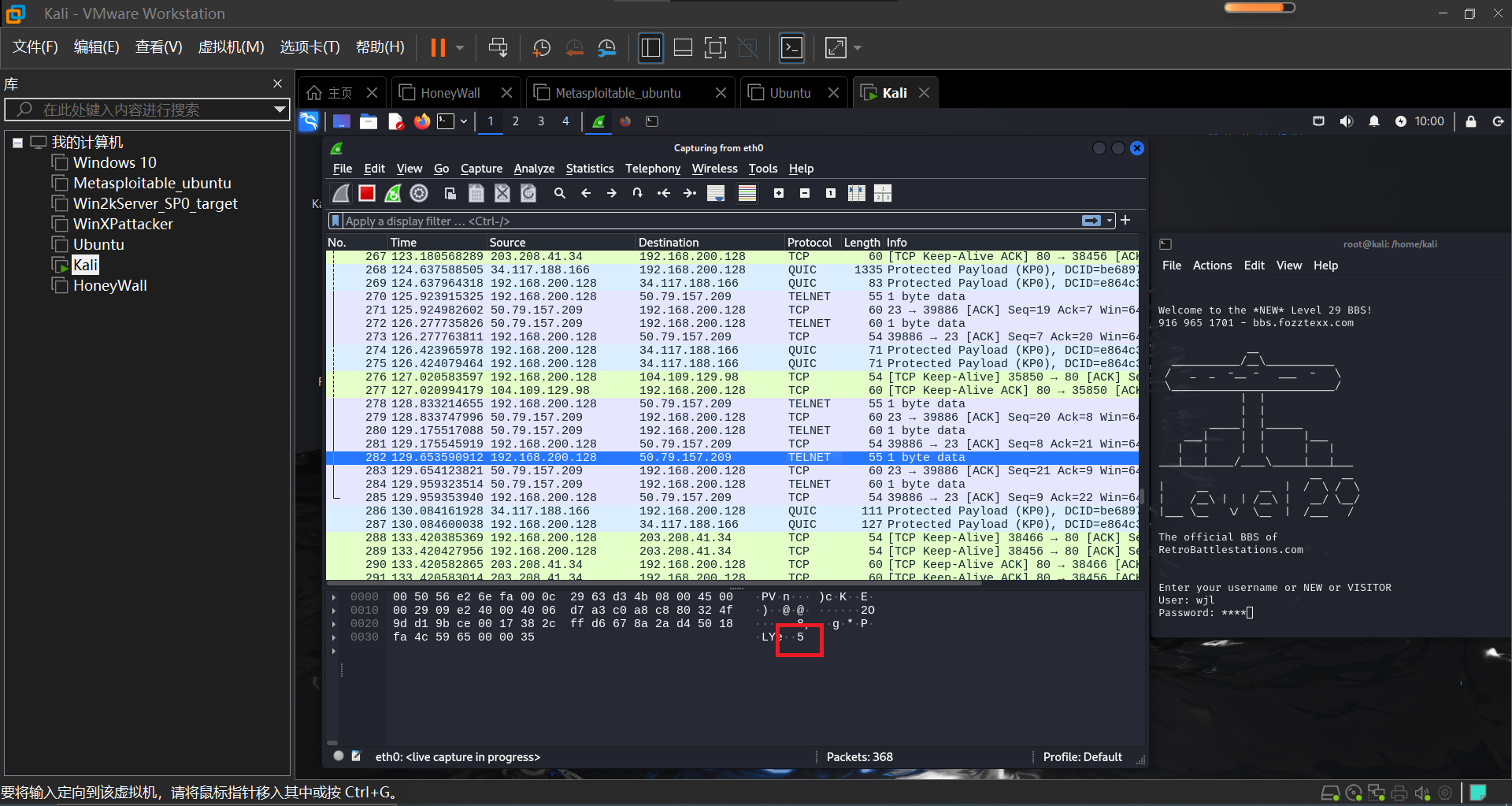

我们这次实验用https://bbs.fozztexx.com/来进行操作,我们在我们的Kali上输入luit -encoding gbk telnet bbs.fozztexx.com命令来访问这个BBS服务器,可以看到它的IP地址是50.79.157.209。

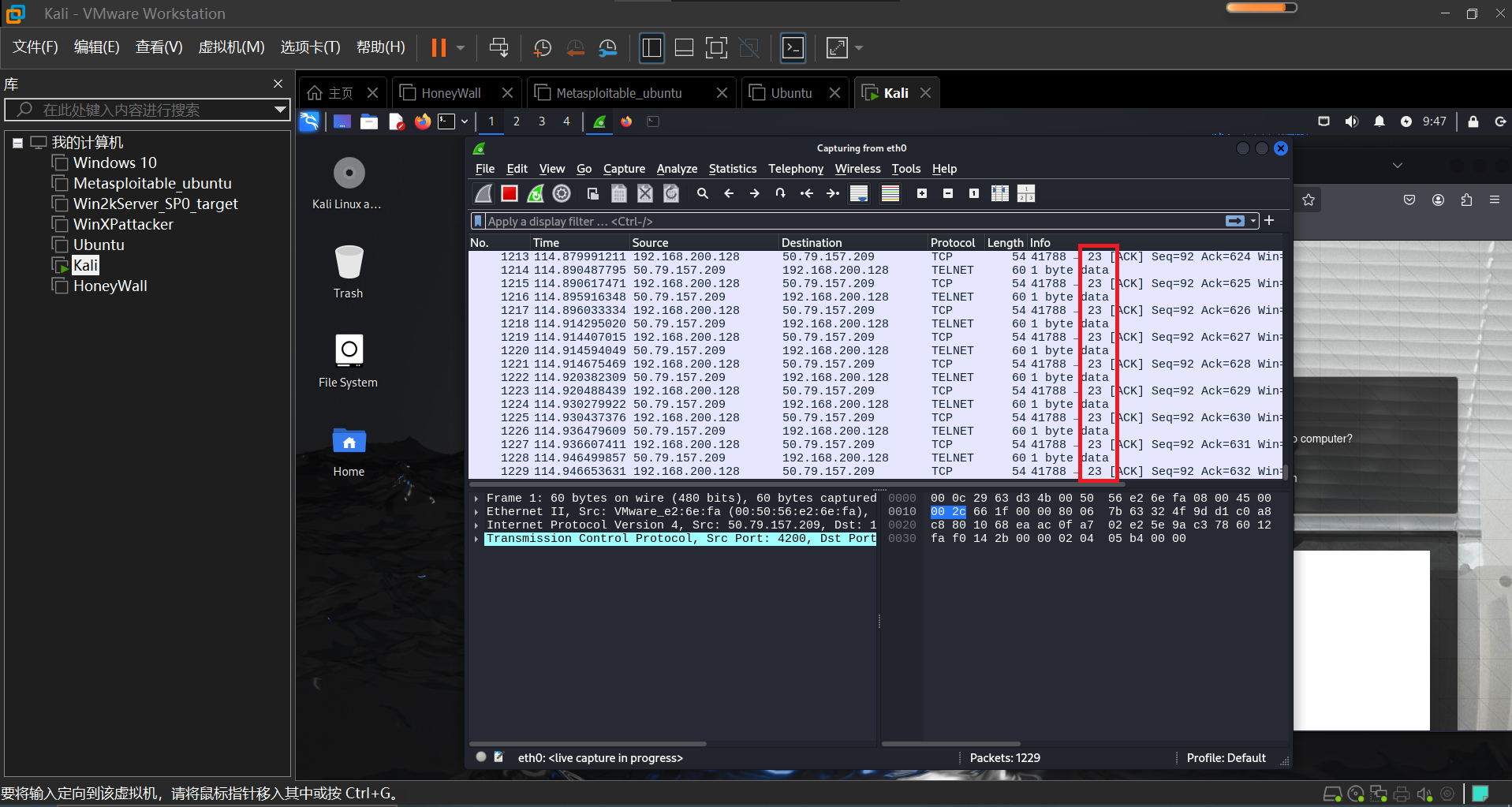

同时打开wireshark进行监听,可以看到它的端口号为23

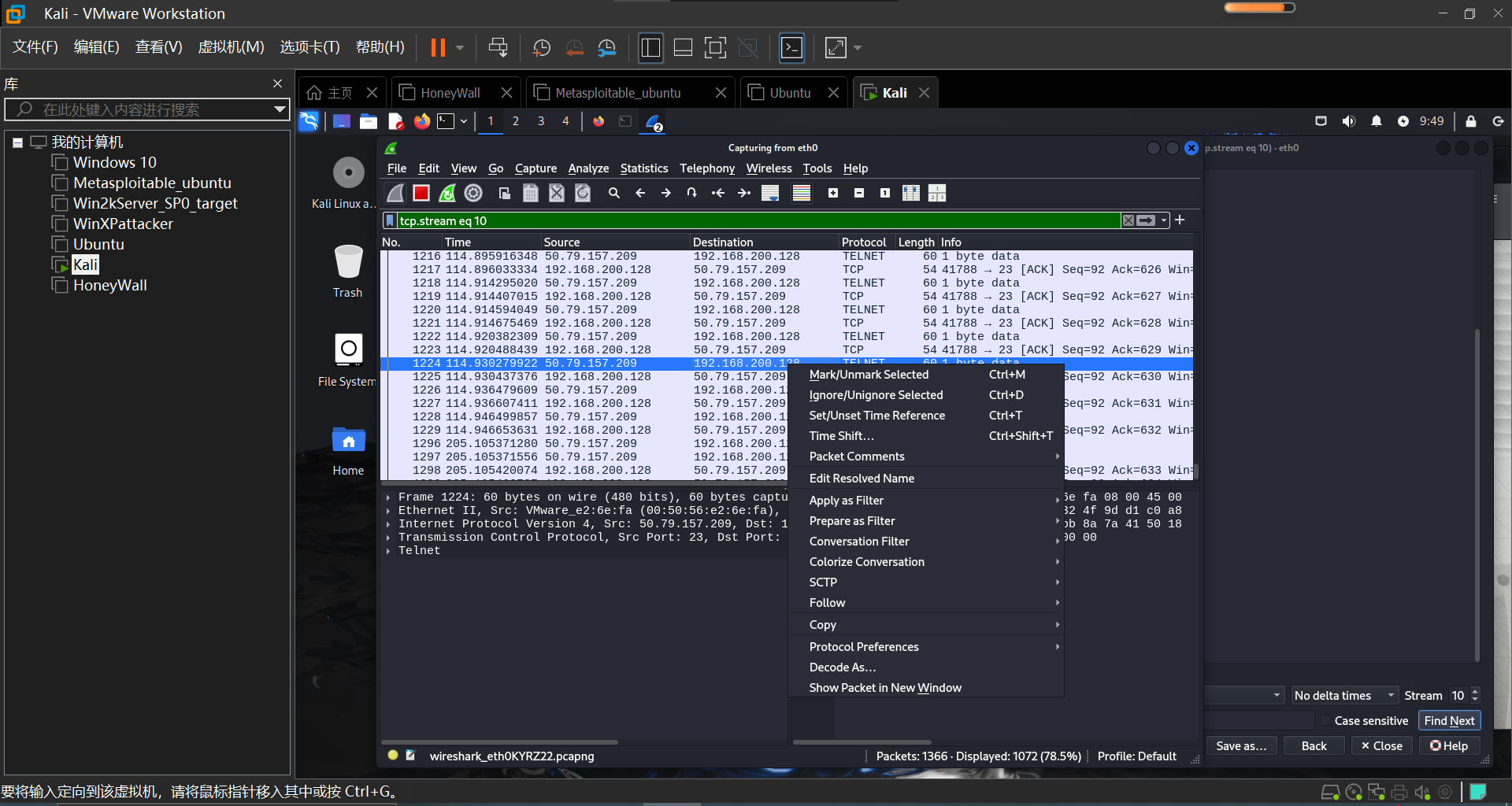

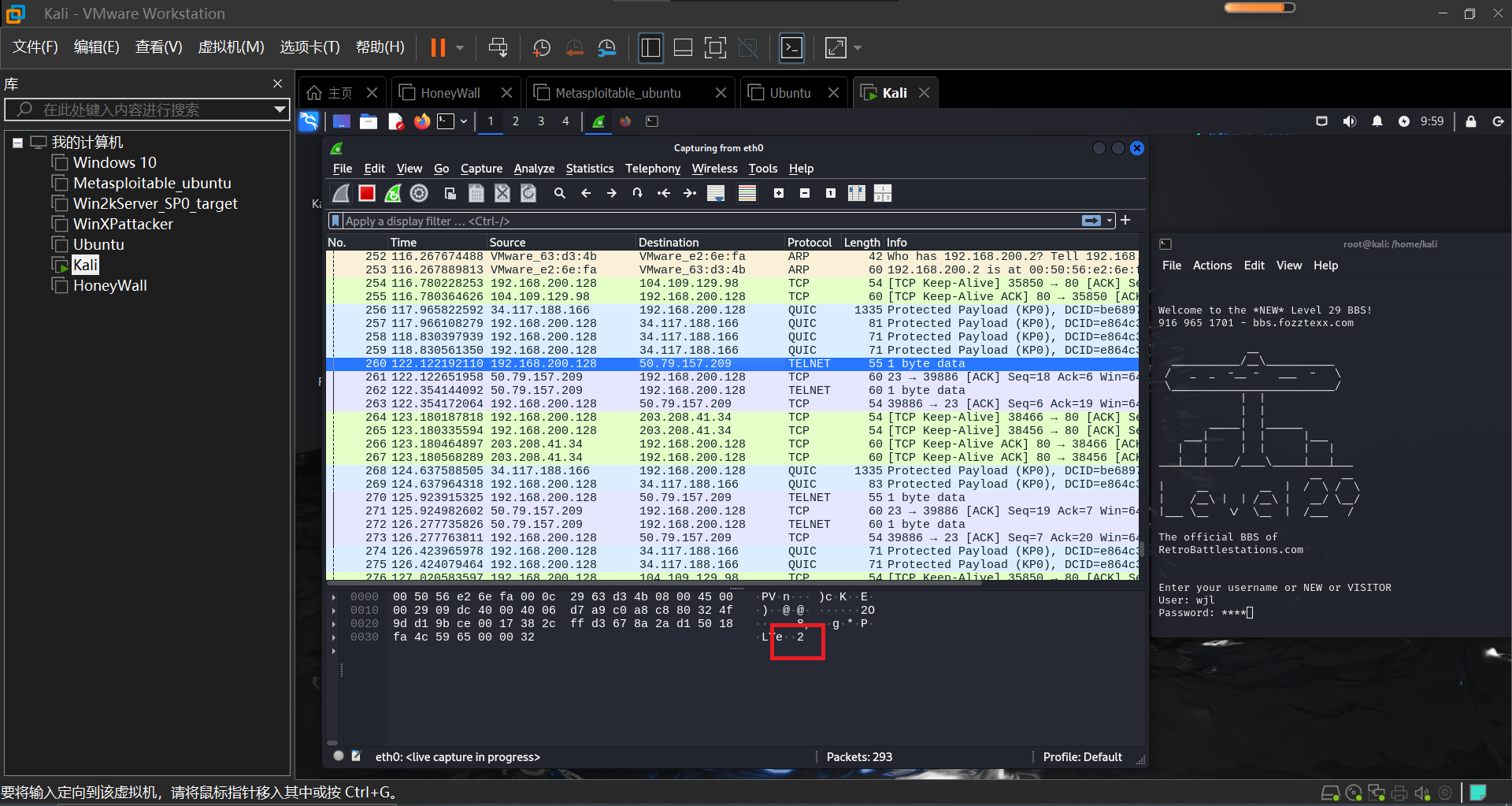

在kali虚拟机中继续输入用户名和口令,在wireshark上继续监听,之后搜索查看ip地址为50.79.157.209的telnet协议可知我输入的用户名及登录口令是明文传输。

继续在wireshark上进行监听可以捕获到输入的用户名为wjl、口令为2025.

2.3 取整分析实践,解码网络扫描器(listen.pcap)

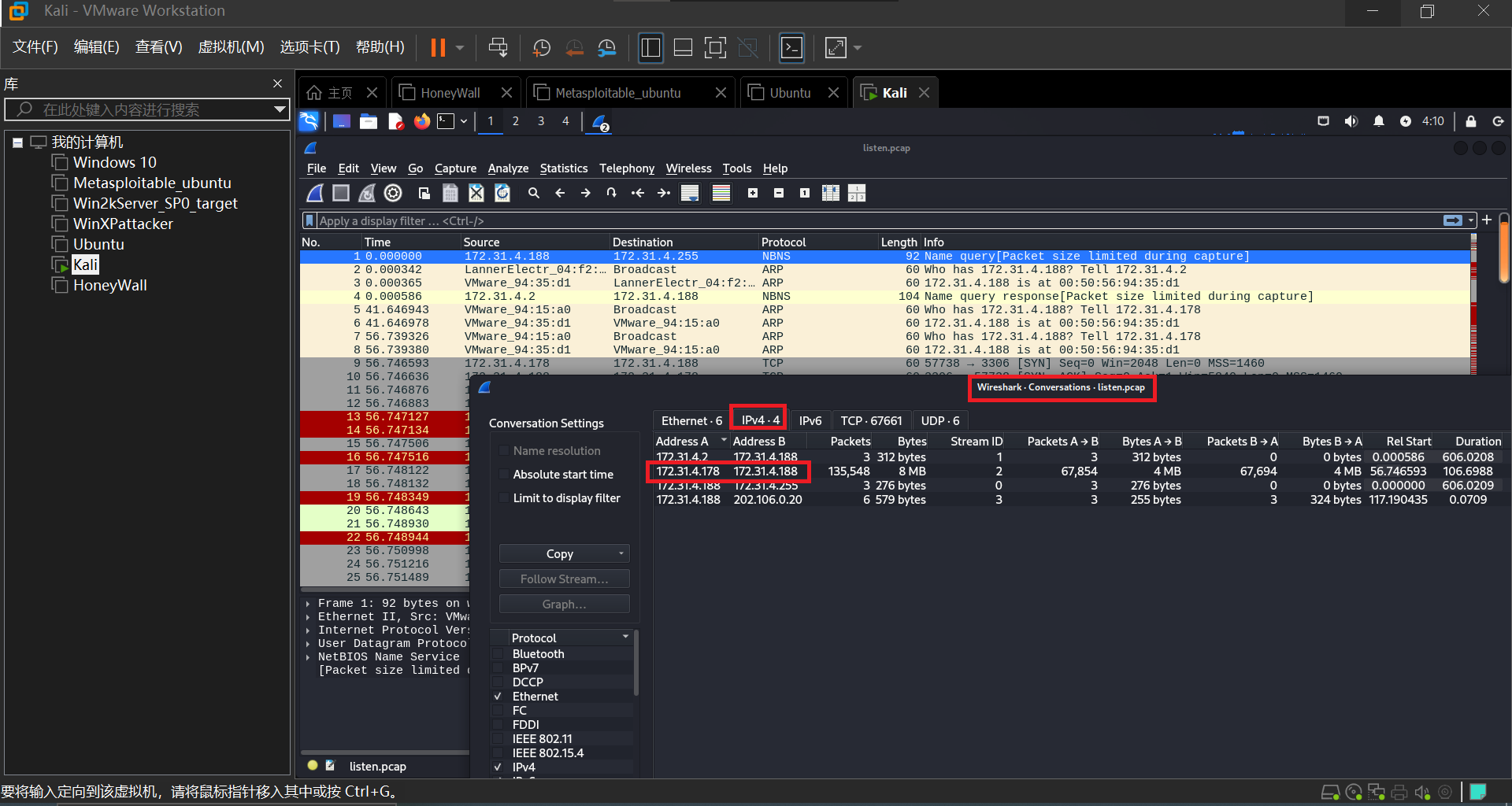

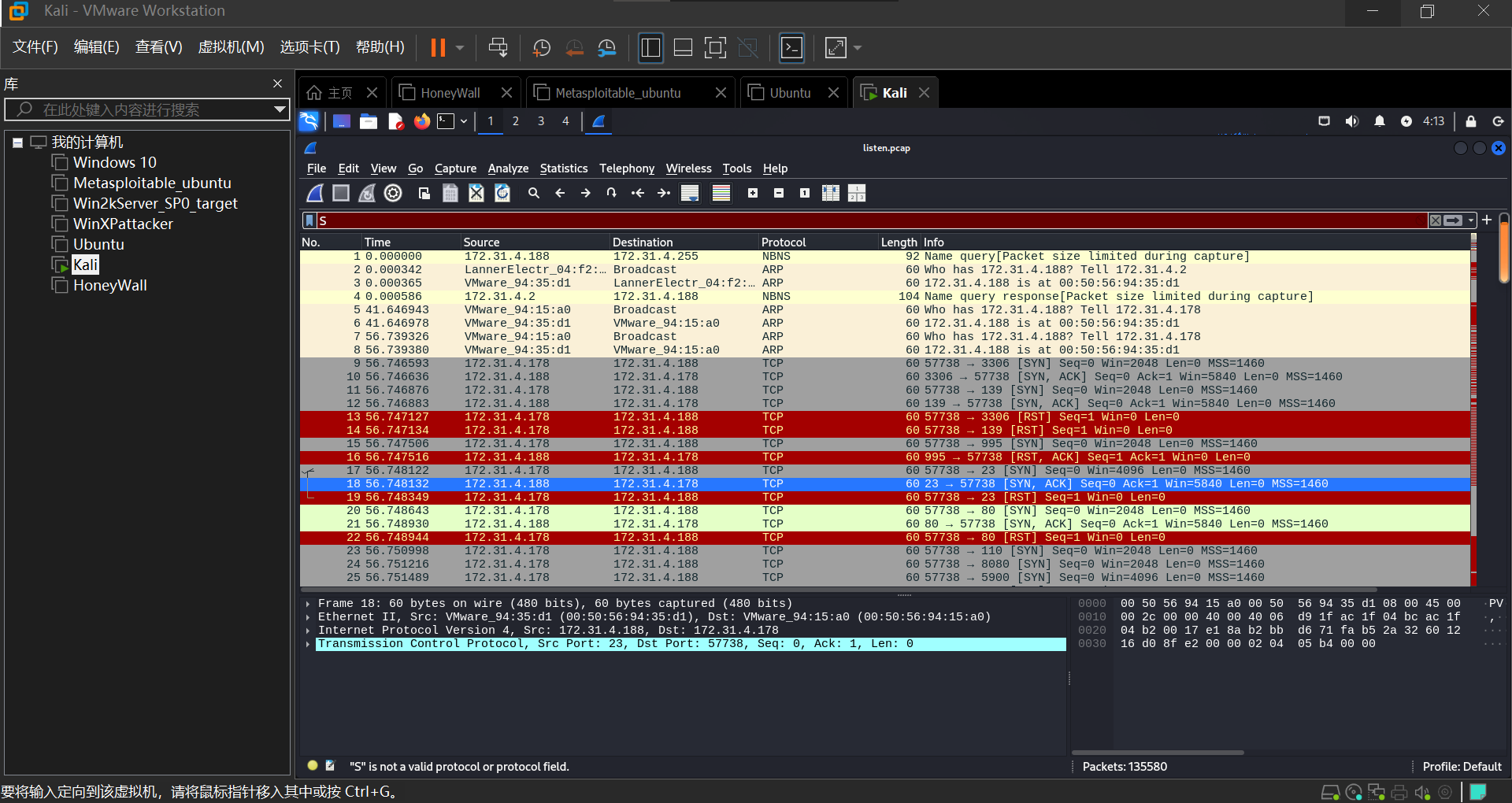

通过wireshark打开listen.pcap,通过Statistics中的Conversations中的IPv4可以查看到往返于172.31.4.178和172.31.4.188之间的数据包最多,判断其为攻击机和靶机。

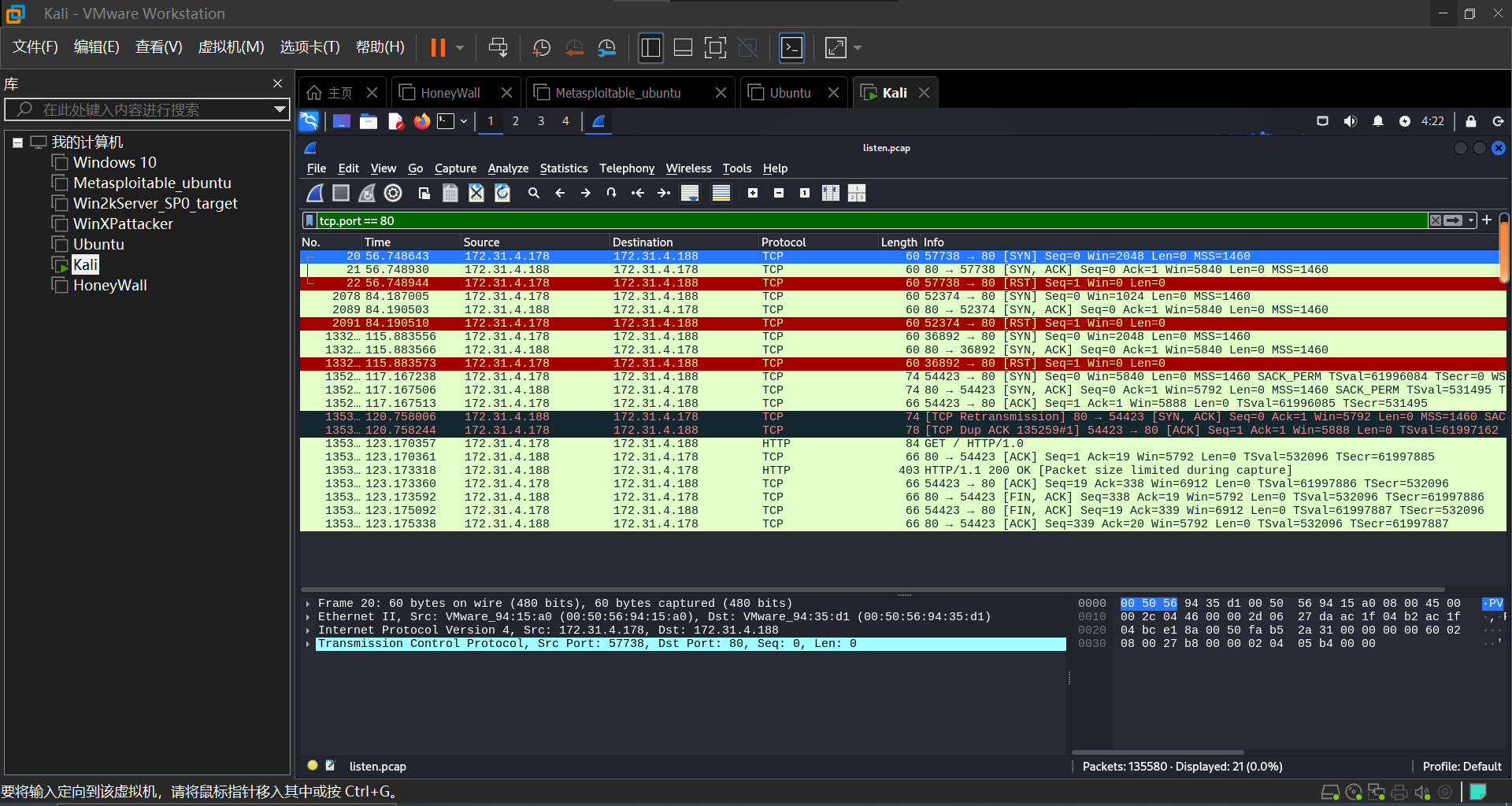

查看tcp协议中的数据包可以发现发现ACK数据包由172.31.4.188发出,所以网络扫描的目标IP地址为172.31.4.188。所以攻击主机的IP地址是172.31.4.178,网络扫描的目标IP地址是172.31.4.188

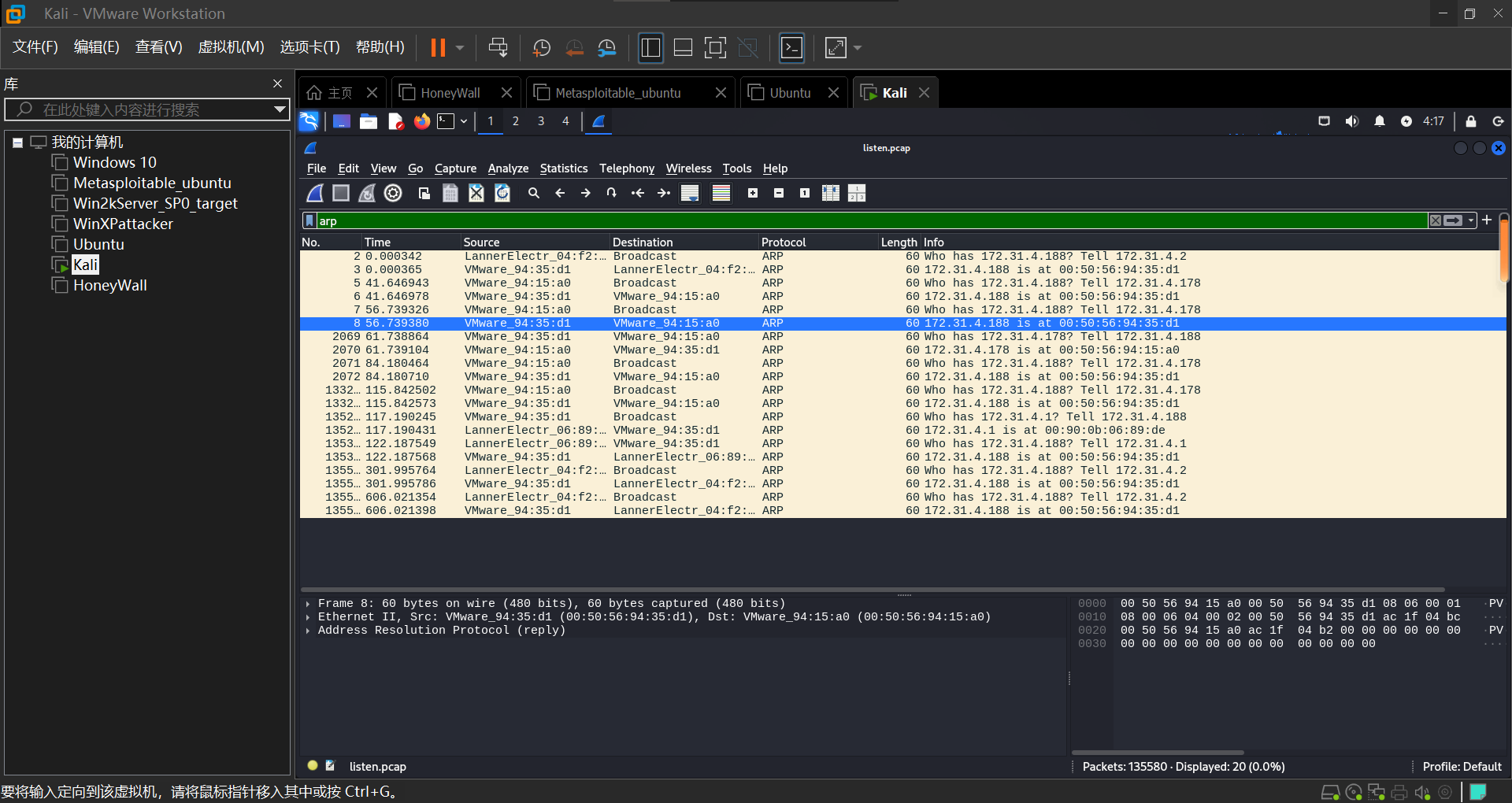

通过wireshark打开listen.pcap数据包,在过滤栏中筛选ARP数据包,得出172.31.4.178对172.31.4.188的ARP请求,并且攻击机没有向靶机再发送其他的数据包,推测其攻击命令是namp -SP,因为使用该命令可以快速扫描指定目标的存活主机,而无需对其进行详细的端口扫描。

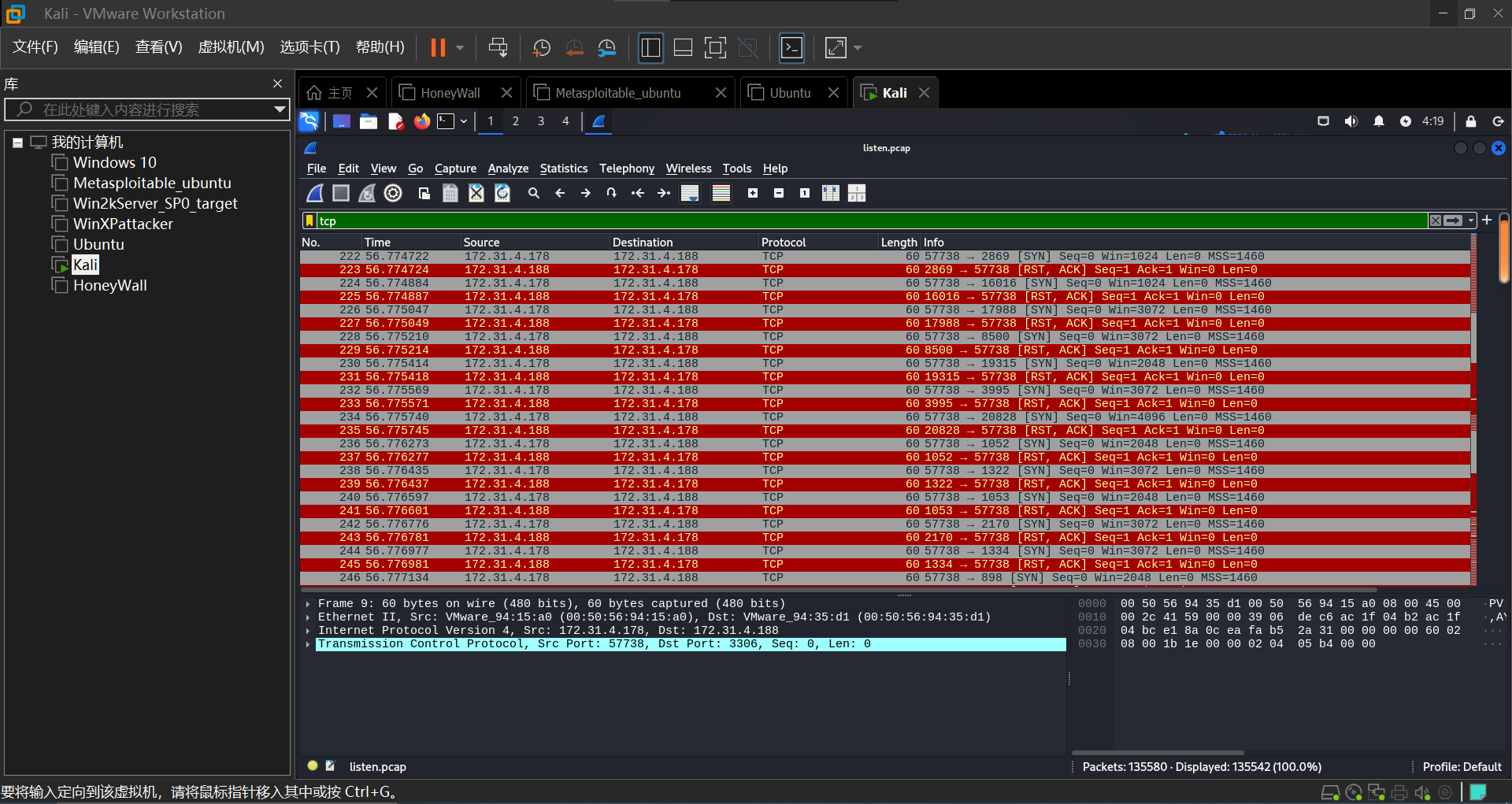

再以tcp作为过滤条件,观察数据包,发现攻击机发送的数据包中有大量构造的标志位,以触发不同的响应包,推测是攻击机进行远程主机的操作系统检测,其攻击命令为对目标主机进行操作系统检测的nmap -O,nmap 工具在进行操作系统检测时会发送特定的探测数据包,并根据目标主机对这些数据包的响应来推断目标主机的操作系统类型。

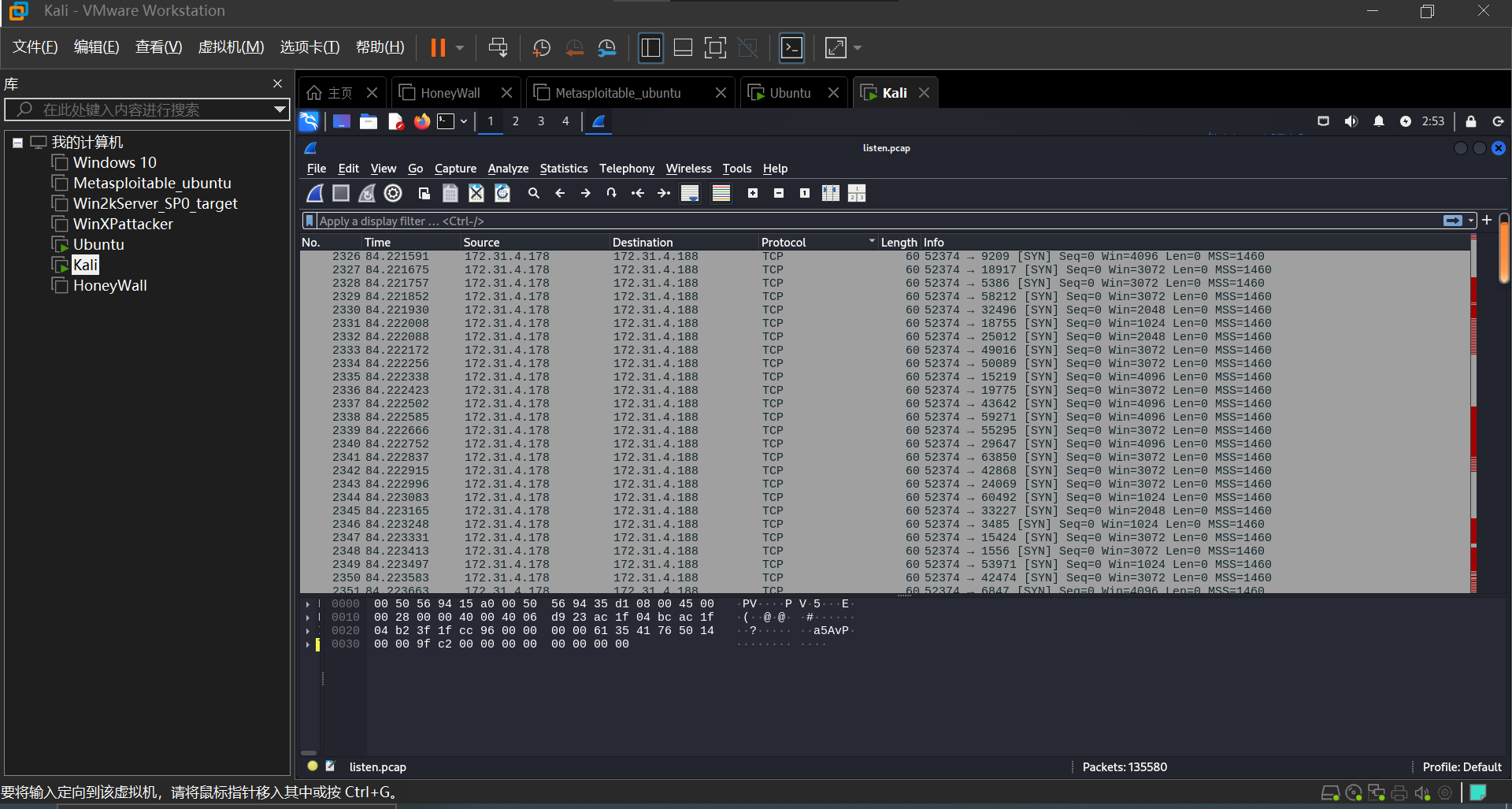

发现数据包中一共有13万条数据,且大多为SYN标志,推测是攻击机进行端口扫描,其命令为nmap -sS -p 1-65535,使用 SYN 扫描方式扫描目标主机的开放端口。

以tcp.port80作为筛选条件,具体进一步查找,SYN标志的半开扫描,建立连接,推测其命令为nmap -sV,因为在进行半开扫描时,扫描器发送一个TCP SYN包给目标主机的特定端口,如果收到了一个TCP RST包作为响应,表示该端口是关闭的;但如果收到一个TCP SYN/ACK包,表示该端口是打开的。通过分析目标主机对SYN包的响应,可以得知目标主机上特定端口的状态。

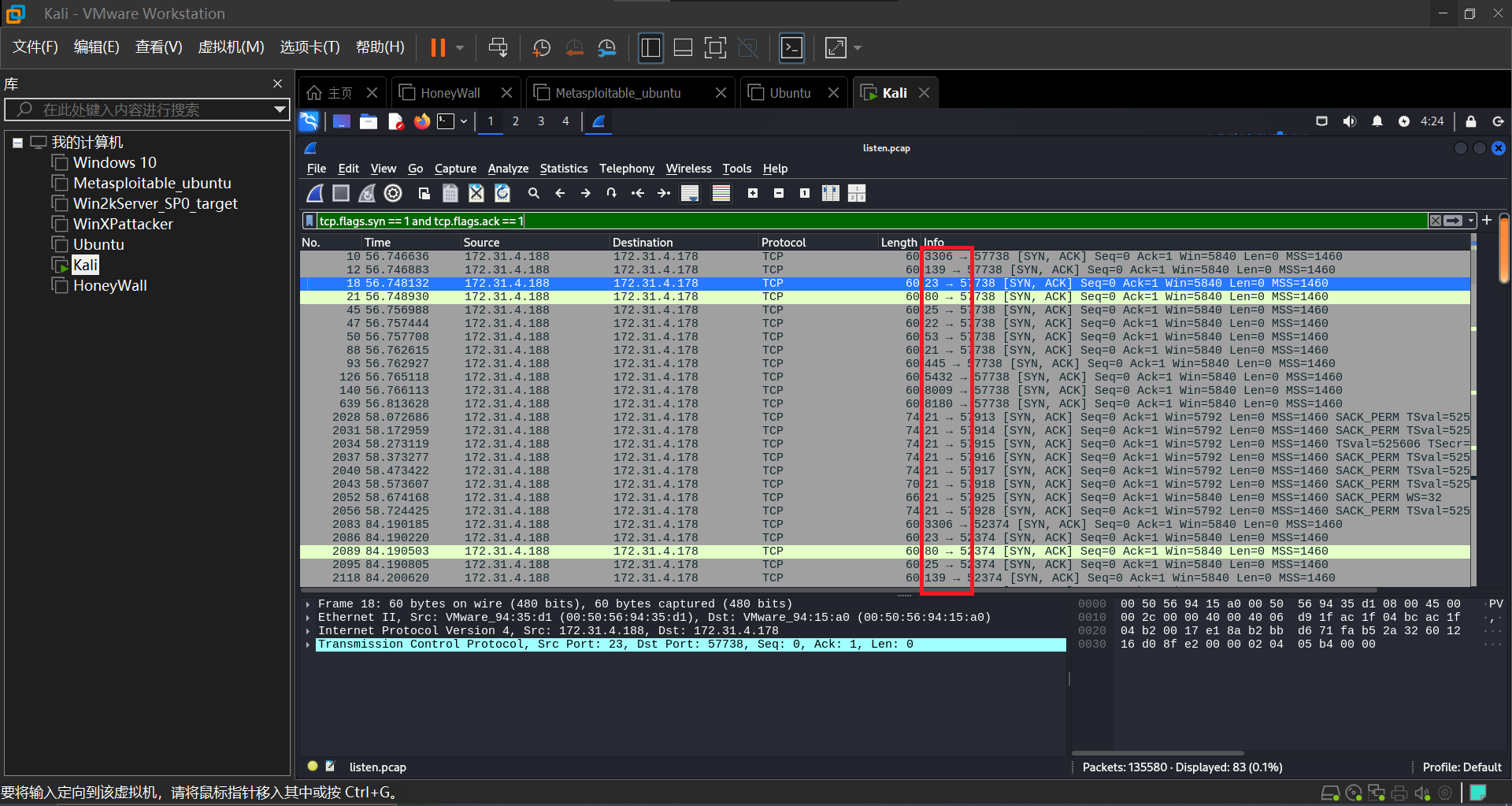

以tcp.flags.syn ==1 and tcp.flags.ack ==1为条件进行过滤。可以看到开放的端口有21、22、23、25、53、80、139、445、3306、36322、5432、8009、8180。

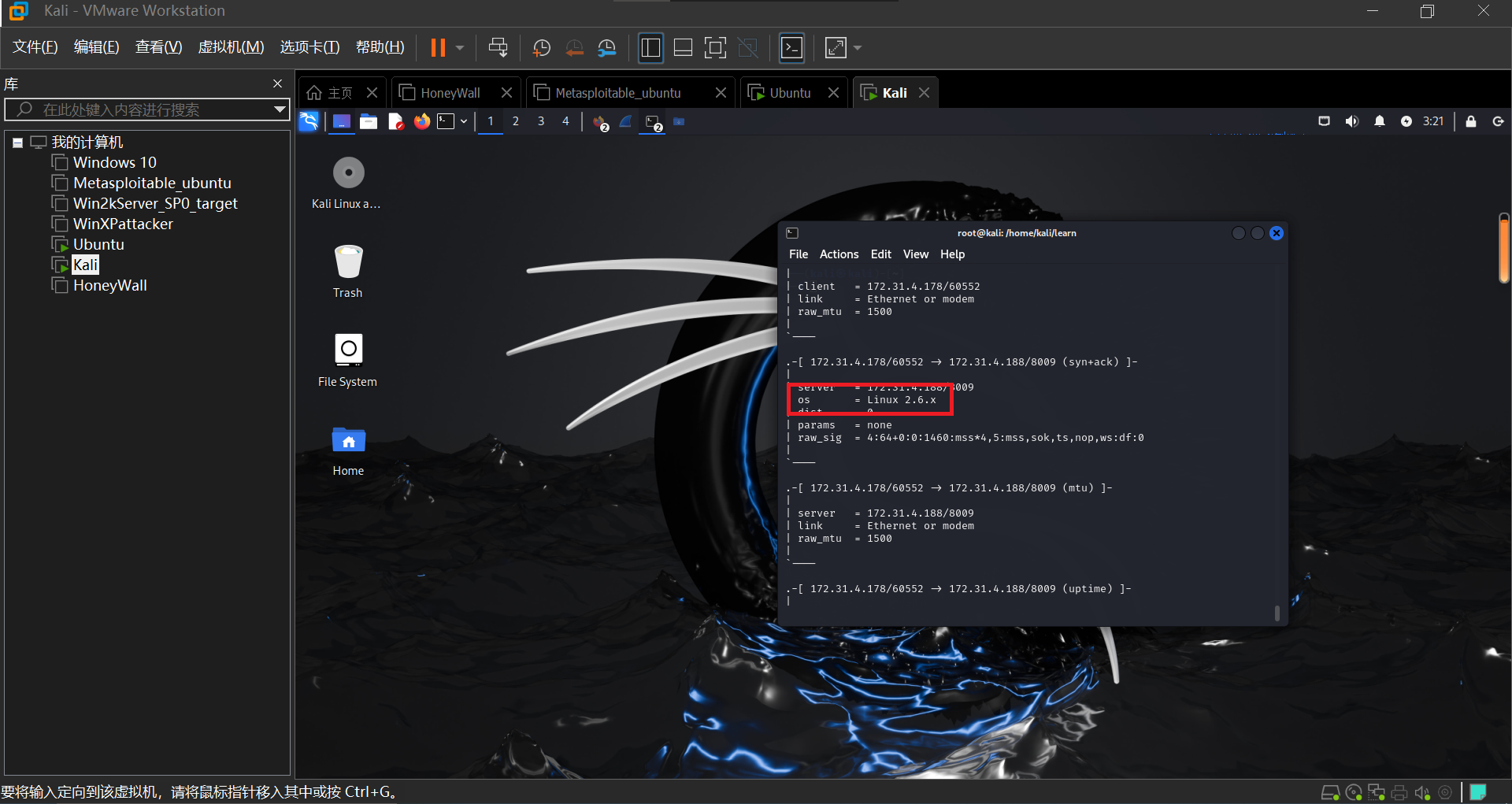

这里用到了p0f工具,p0f 是一款 passiv OS fingerprinting 工具,用于 passively 监听网络流量并尝试识别远程主机的操作系统类型。它能够分析通过网络传输的数据包,从中提取信息来推断目标主机的操作系统及其他相关信息,而且 p0f 是 passively 监听的,不像 nmap 那样主动发送数据包进行探测。

在kali上sudo apt-get install p0f安装p0f,之后在listen.pcap文件所在的目录中使用命令sudo p0f -r listen.pcap可以看到攻击机系统为 Linux 2.6.x。(如果sudo apt-get install p0f不能成功,可以试一下先sudo apt update再sudo apt install p0f)。

3.学习中遇到的问题及解决

- 问题1:一开始在kali上打不开tianya.cn

- 问题1解决方案:发现在我自己的电脑上其实也打不开,后面选择选一个网站尝试一下

- 问题2:找不到合适的bbs网站

- 问题2解决方案:把问题告诉AI,AI给推荐了合适的bbs网站

- 问题3:虚拟机没办法联网

- 问题3解决方案:一开始是用的桥接模式,后来换成NAT模式还是没办法联网,再把校园网断开,连手机热点的网(非校园网)就可以了。

4.学习感悟、思考等)

这次试验使用了tcpdump工具进行抓包分析,练习了wireshark分析抓包实验等,收获使用 tcpdump这样的工具进行抓包分析是非常有益的实践,能够帮助我们深入了解网络通信、发现潜在的安全威胁并加强网络安全防御能力。同时,通过 Wireshark 进行抓包分析可以让你更直观地查看和解释数据包的内容,深入了解网络通信过程中所传输的信息。这次实验不仅帮助我提升了网络安全意识和技能,还加深了我对计算机网络基础知识的理解。

浙公网安备 33010602011771号

浙公网安备 33010602011771号