20242827 2024-2025-2 《网络攻防实践》第1周作业

20242827 2024-2025-2 《网络攻防实践》第1周作业

1.知识点梳理与总结

1.1 名词解释

攻击机:是执行攻击行为的主体,它可以是安装了特定攻击工具或渗透测试软件的计算机,也可以是专门设计的网络安全测试系统。其主要功能是模拟真实世界中的网络攻击,以评估目标系统的安全性,发现潜在的漏洞,并为修复这些漏洞提供建议。

靶机:网络安全靶机通过模拟真实的攻击场景,使安全专业人员能够了解真实的攻击技术和工具,并提供一个安全的环境来测试和验证各种防御措施。

蜜罐(Honeypot)是一种预先配置好的包含漏洞的系统,用于引诱黑客对系统进行攻击和入侵。

蜜网(Honeynet)是一个隐藏在防火墙后面的网络系统,所有进出的资料都受到监控、捕获及控制。它通常包含一个或多个蜜罐(Honeypot),这些蜜罐是专门用来吸引别人进行攻击的陷阱。

蜜网网关(Honey Wall)是蜜网与外部网络之间的桥梁,负责管理和控制所有进出蜜网的流量。

1.2 计算机网络

需要一些IP地址,子网掩码,网段等等的相关知识

2.攻防环境搭建详细过程

利用提供的虚拟机镜像和VMWare Workstations软件,在自己的笔记本电脑或者P上部署一套个人版网络攻防实践环境,至少包括一台攻击机、一台靶机、SEED虚拟机和蜜网网关,并进行网络连通性测试,确保各个虚拟机能够正常联通。撰写详细实验报告,细致说明安装和配置过程(截图)、过程说明、发现问题和解决问题过程,以及最后测试结果。

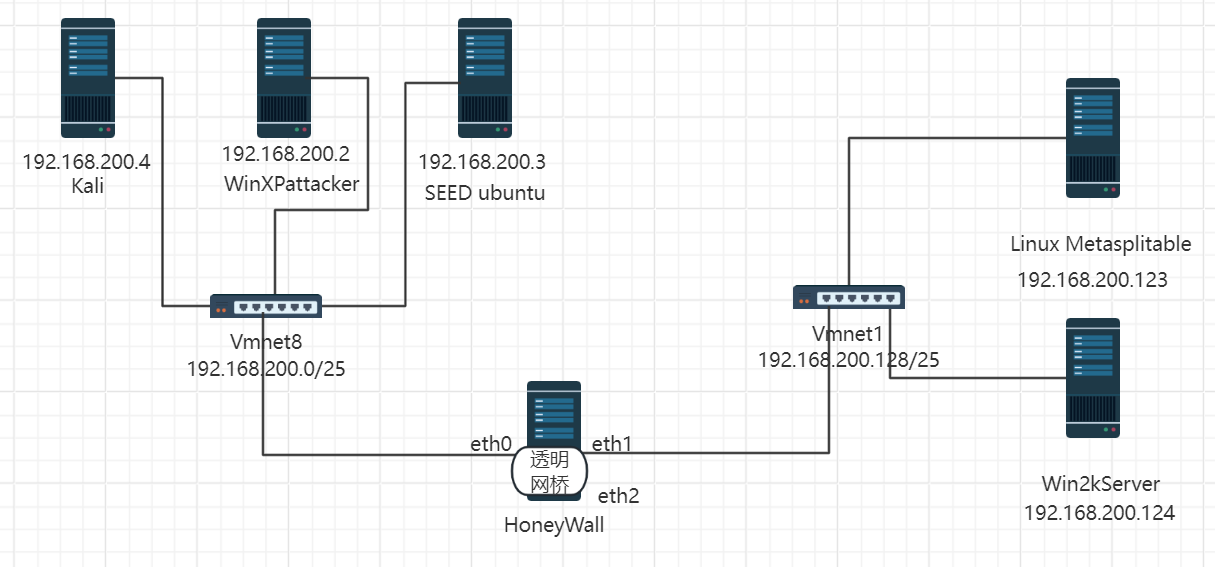

- 画出攻防环境的拓扑结构图(包含IP地址)

- 需要详细描述从开始安装到配置结束的环境搭建过程

- 测试攻击机、靶机、SEED虚拟机和蜜网网关的连通性,并截图。

- 需要详细描述攻击机、靶机、SEED虚拟机和蜜网网关的功能以及所包含相关攻防软件的功能

- 由于教材中提到的环境和相关软件均比较老(2010),仔细检查攻击机、靶机、SEED虚拟机和蜜网网关以及各个系统上的软件,如果比较老,请更新到比较新的便于后期攻防实验的版本,包括操作系统和相关软件,并详细说明更新过程。【可选】

2.1实验准备

首先,我们需要了解我们需要安装的虚拟机 和 他们对应的IP地址

| 虚拟机 | IP地址 |

|---|---|

| Kali | 192.168.200.4 |

| WinXPattacker | 192.168.200.2 |

| SEED ubuntu | 192.168.200.3 |

| Linux Metasploitable | 192.168.200.123 |

| Win2Kserver | 192.168.200.124 |

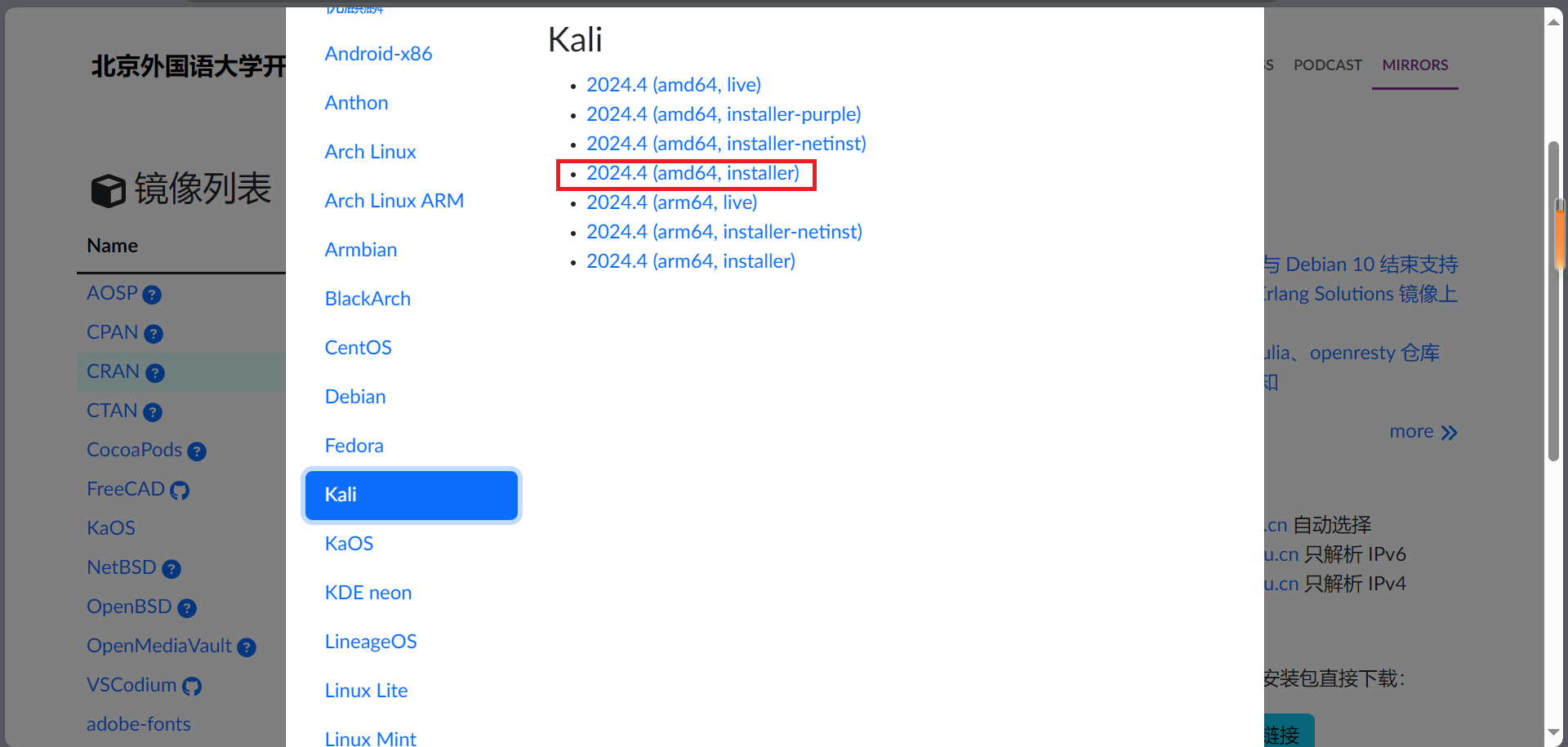

在虚拟机的安装过程中找到了一个好用的网站北京外国语大学开源软件镜像站 | BFSU Open Source Mirror

2.2实验过程

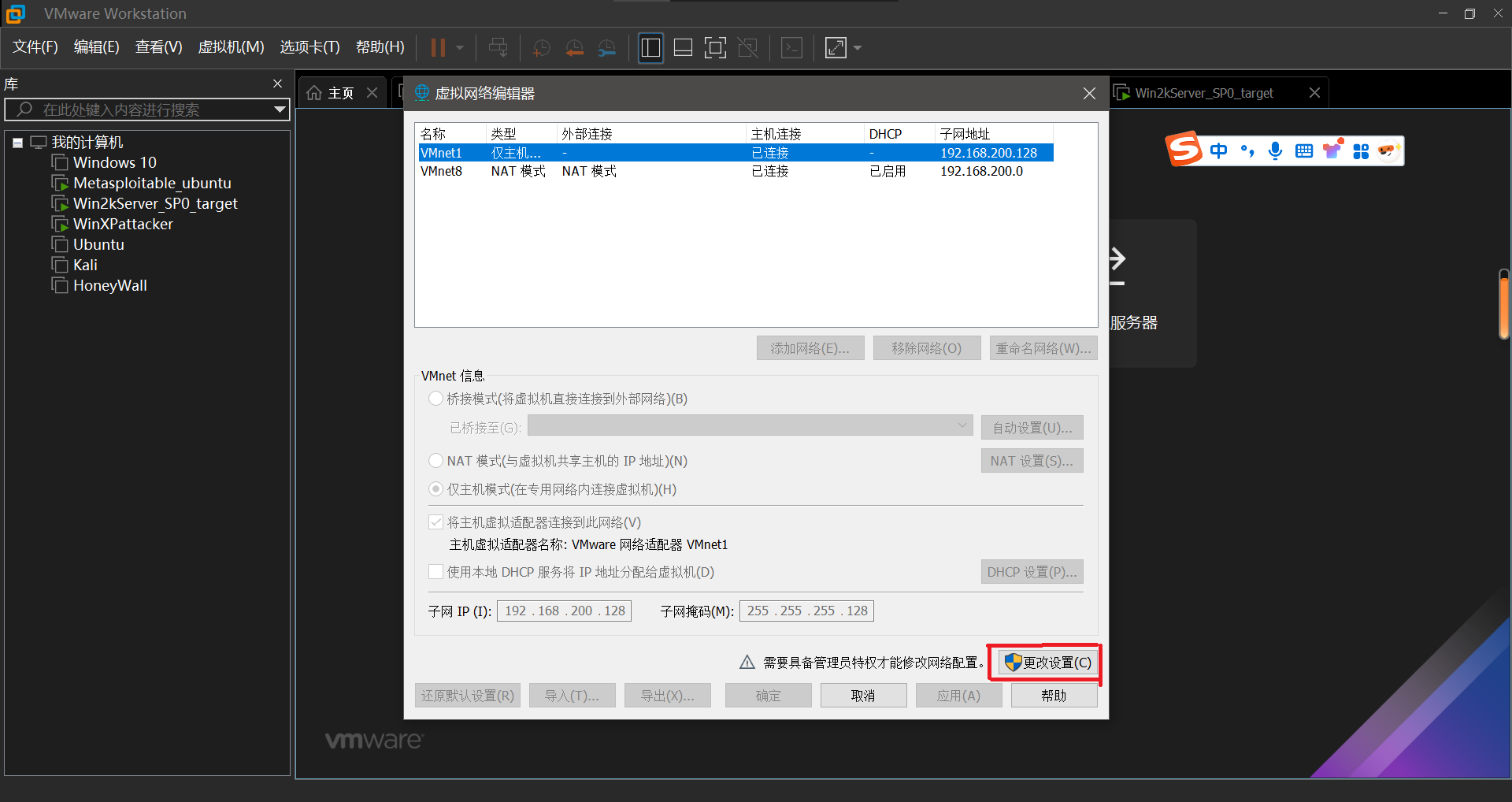

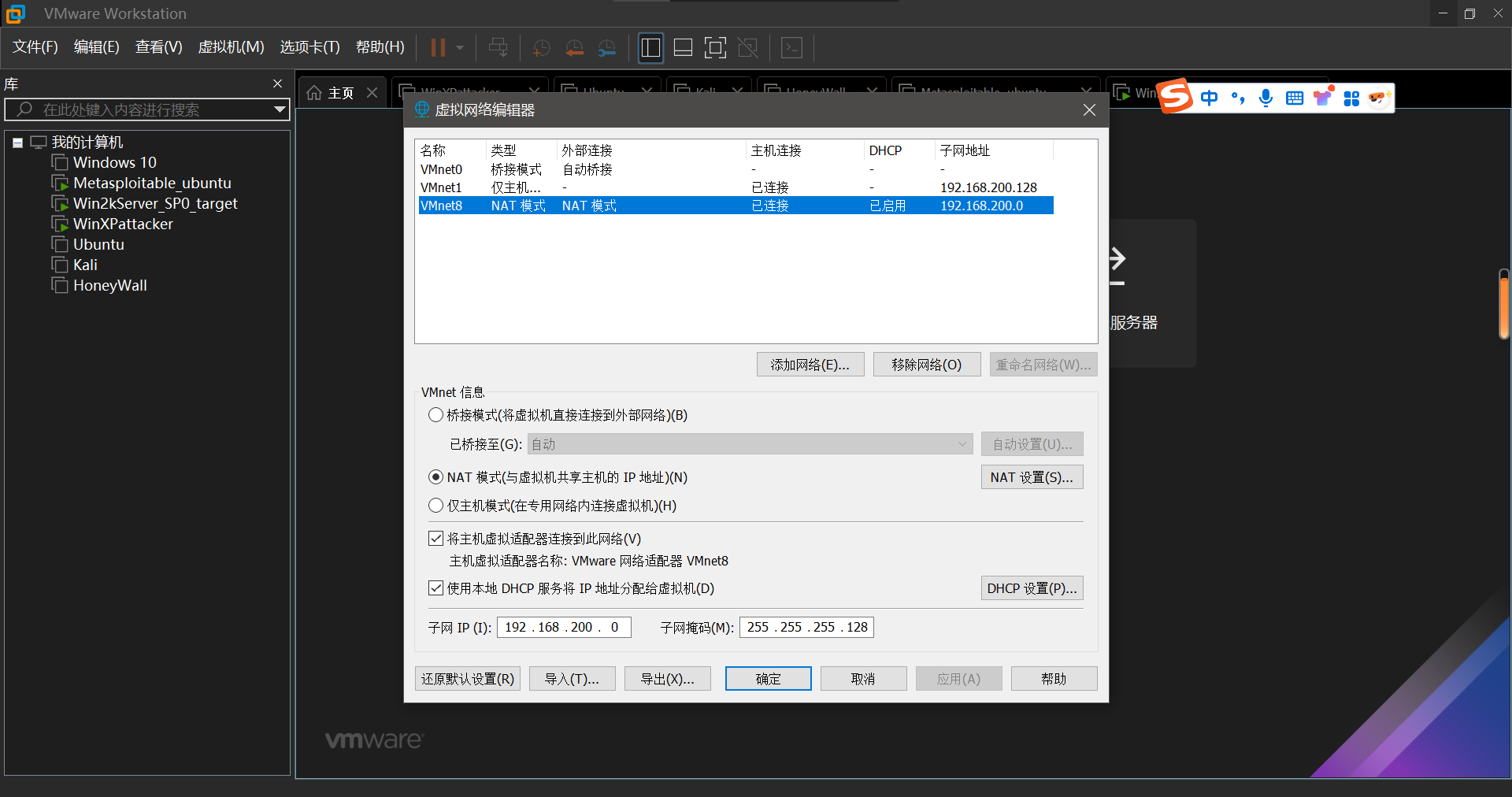

首先打开虚拟网络编译器,开始更改设置

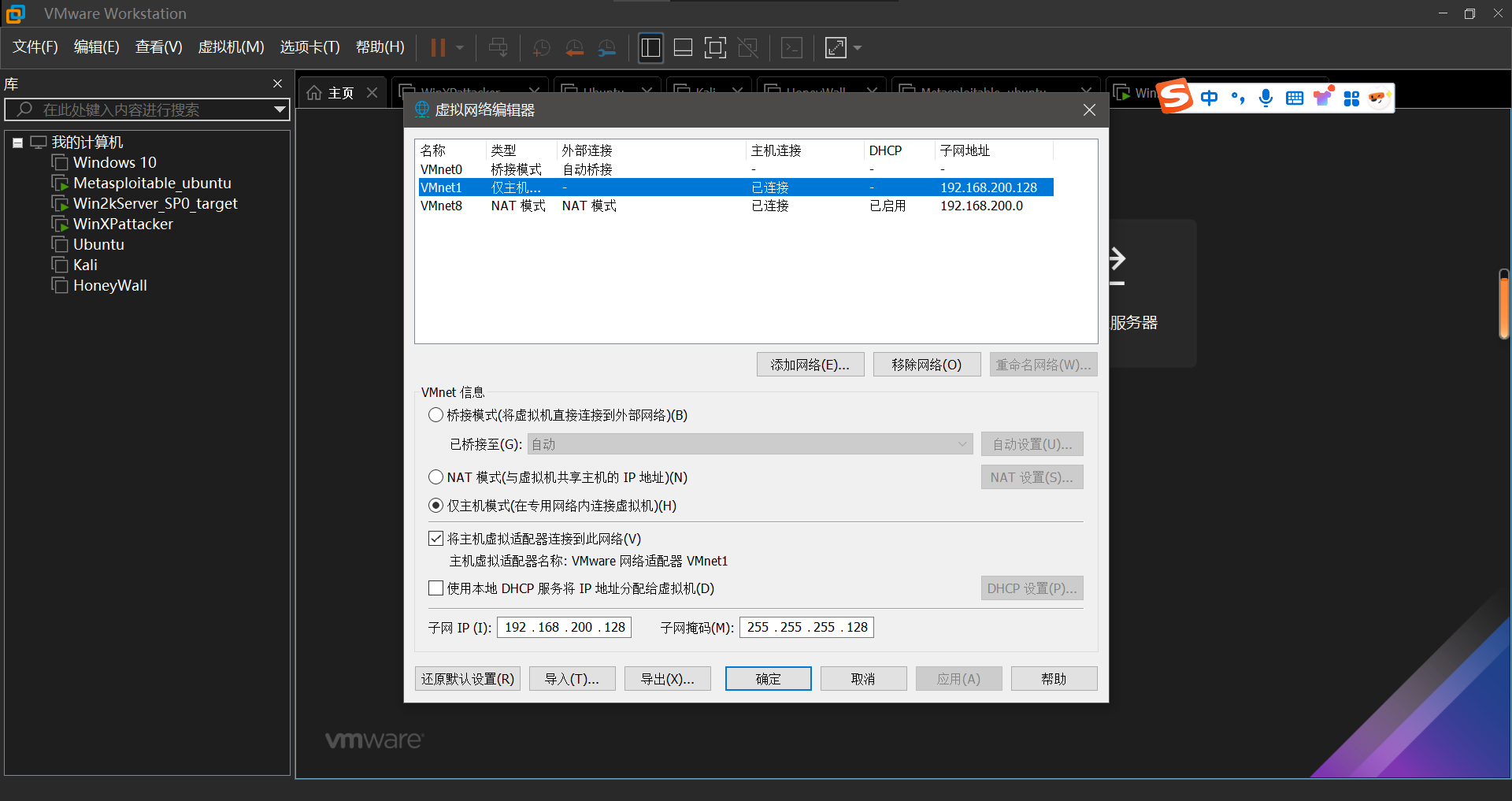

把VMnet1设置为仅主机模式,并且修改子网IP和子网掩码,并把本地DHCP服务关闭,效果如下图,之后点击确认

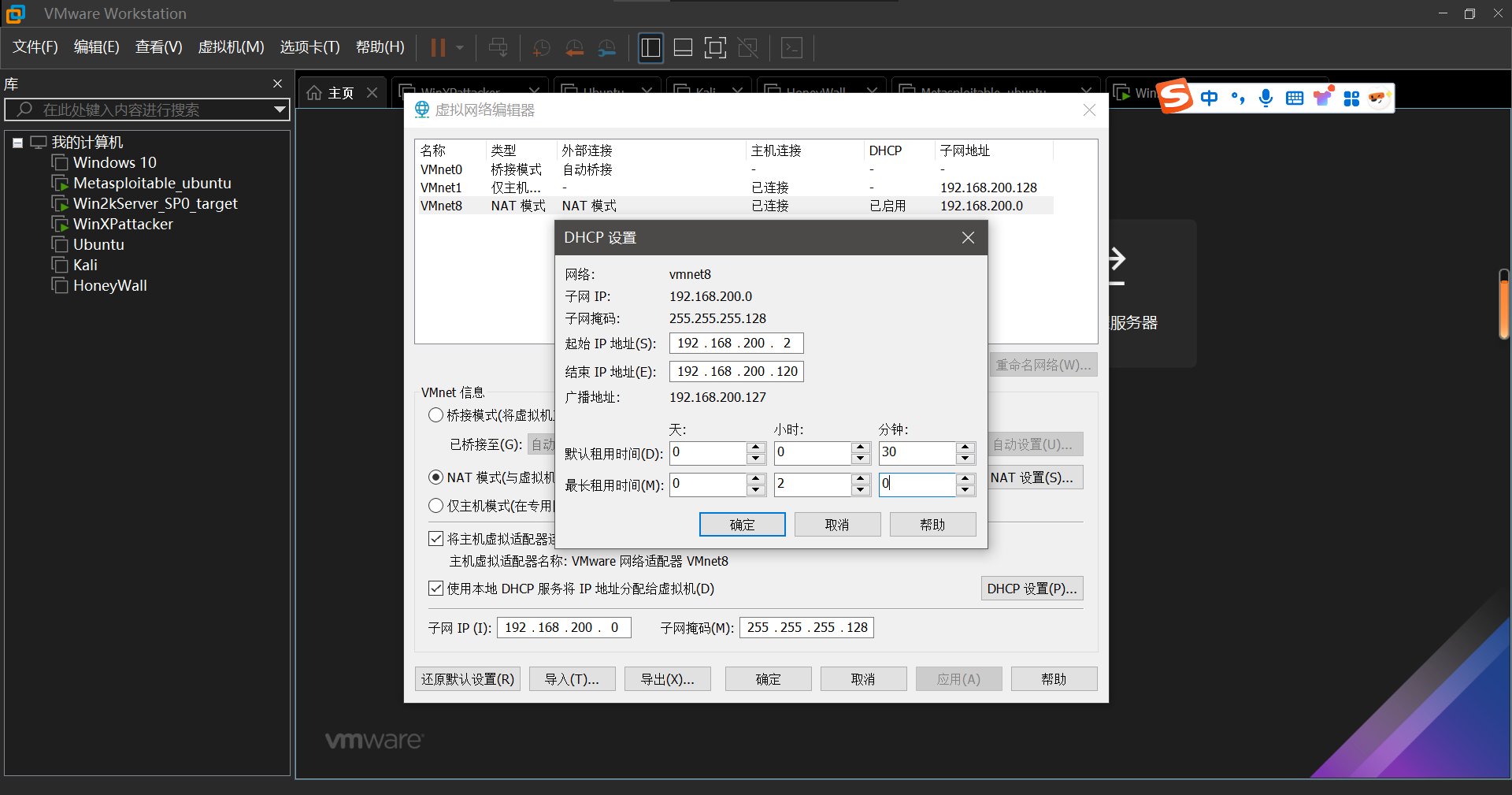

再把VMnet8设置为NAT模式,并且进行NAT设置,去设置网关IP,并且修改子网掩码和子网IP,还要进行DHCP设置,去修改IP地址的范围,效果如下图,之后点击确认

2.2.1 靶机

首先,安装靶机

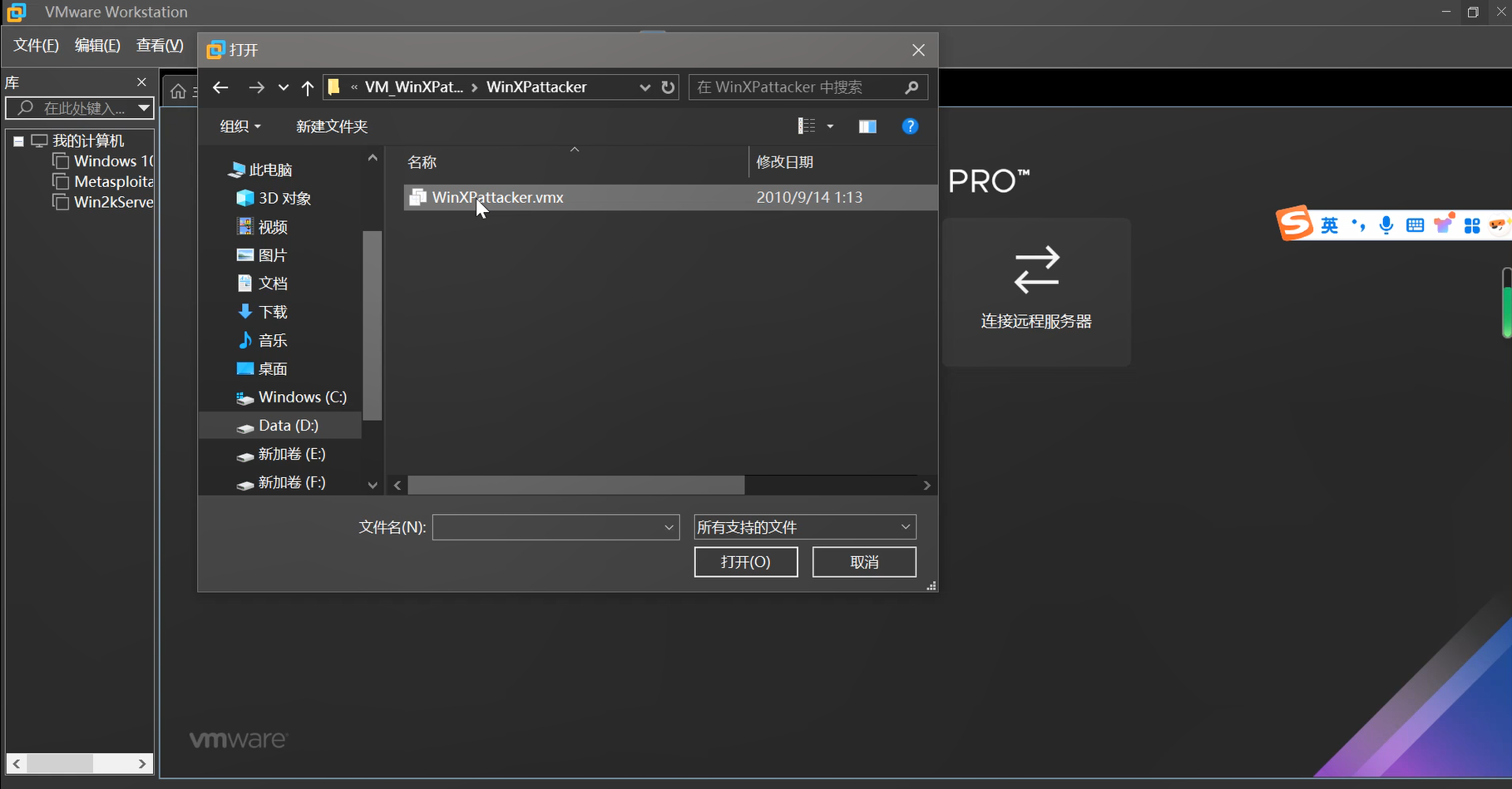

直接打开虚拟机,打开虚拟机vmx文件的位置,打开虚拟机。

2.2.1.1 Win2kServer的安装与设置

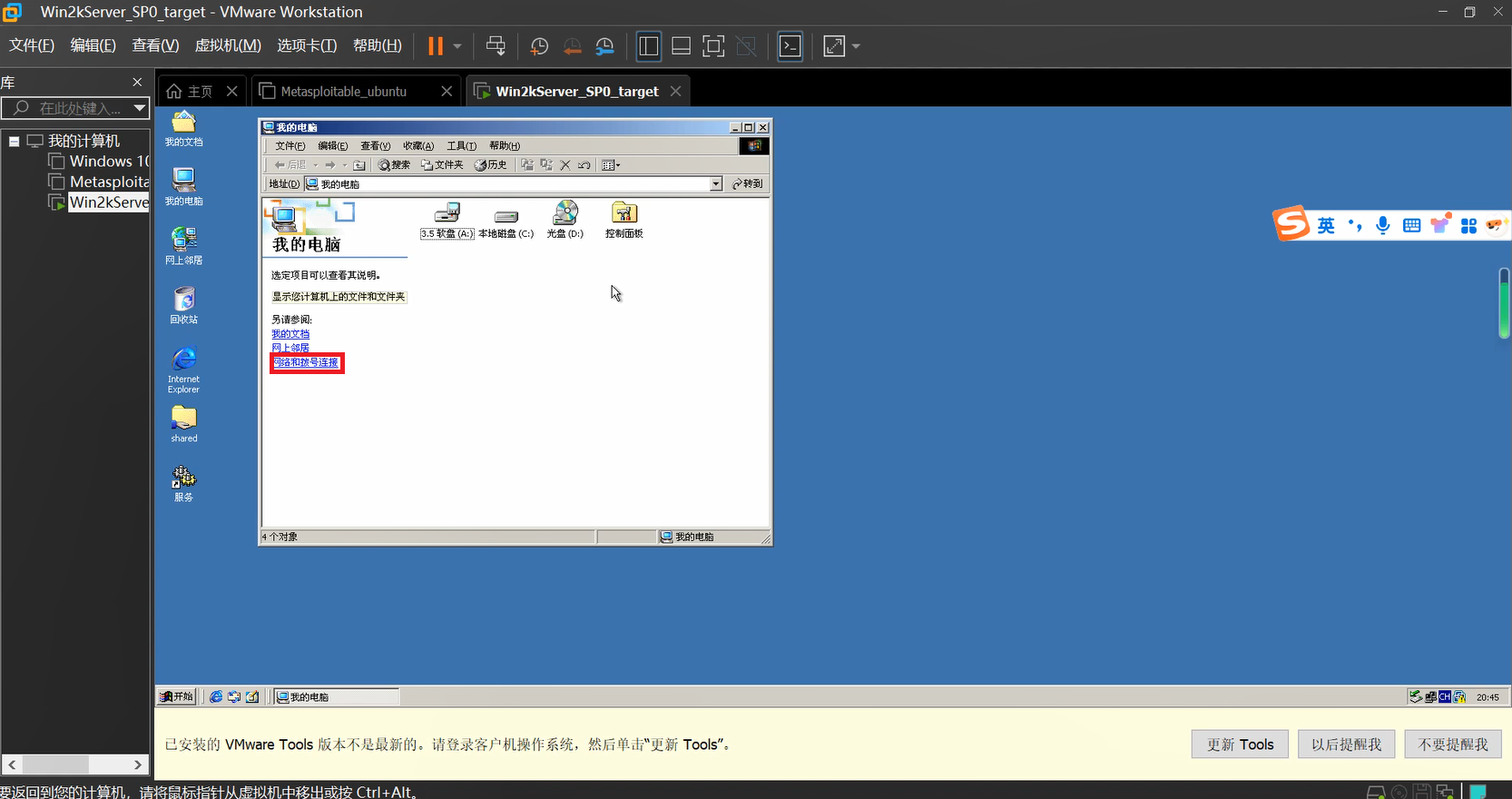

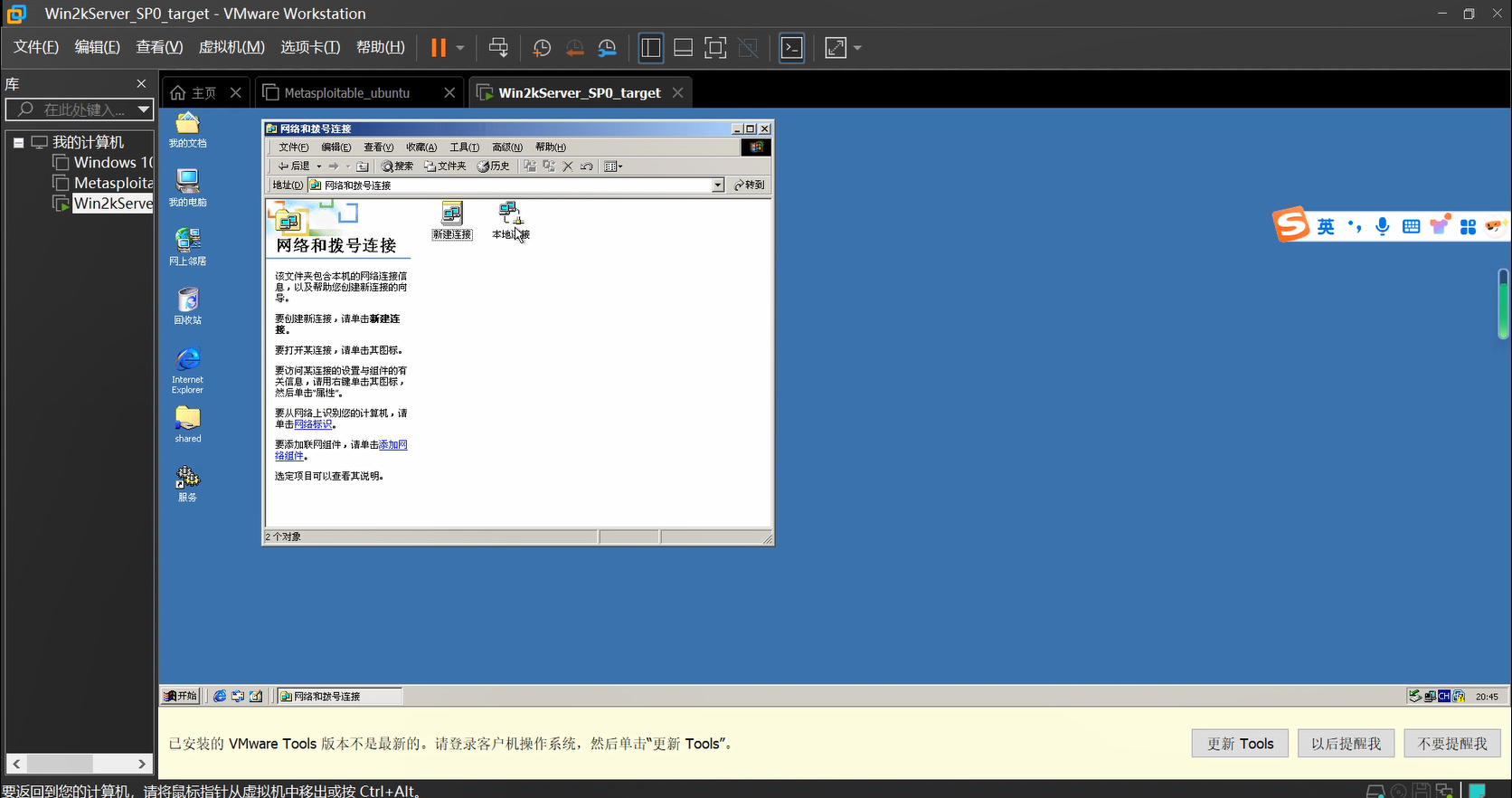

打卡“我的电脑”,点击其中的“网络和拨号连接”

右击“本地连接”的属性选项,进行相关设置

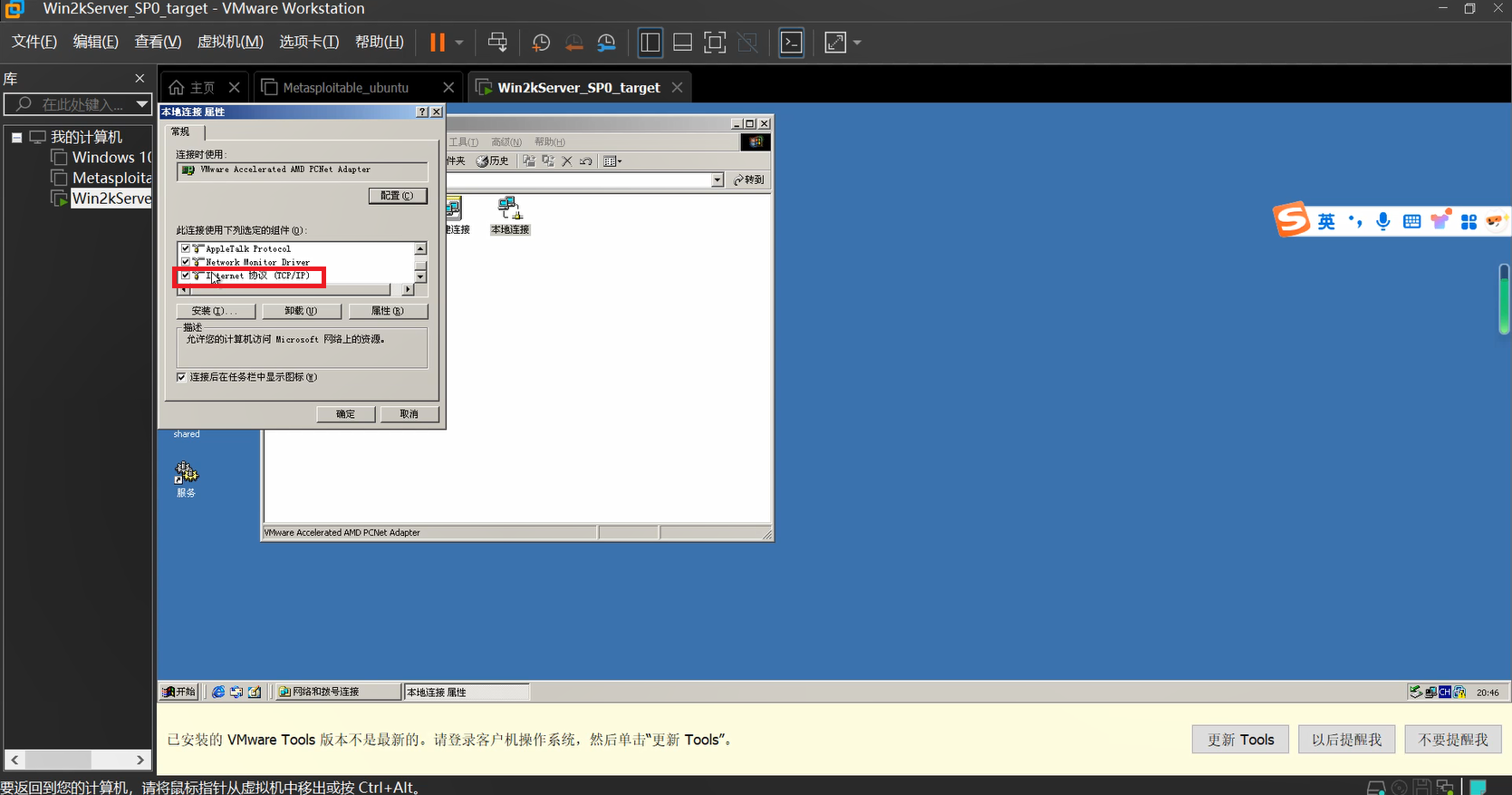

找到其中的TCP/IP协议,双击打开

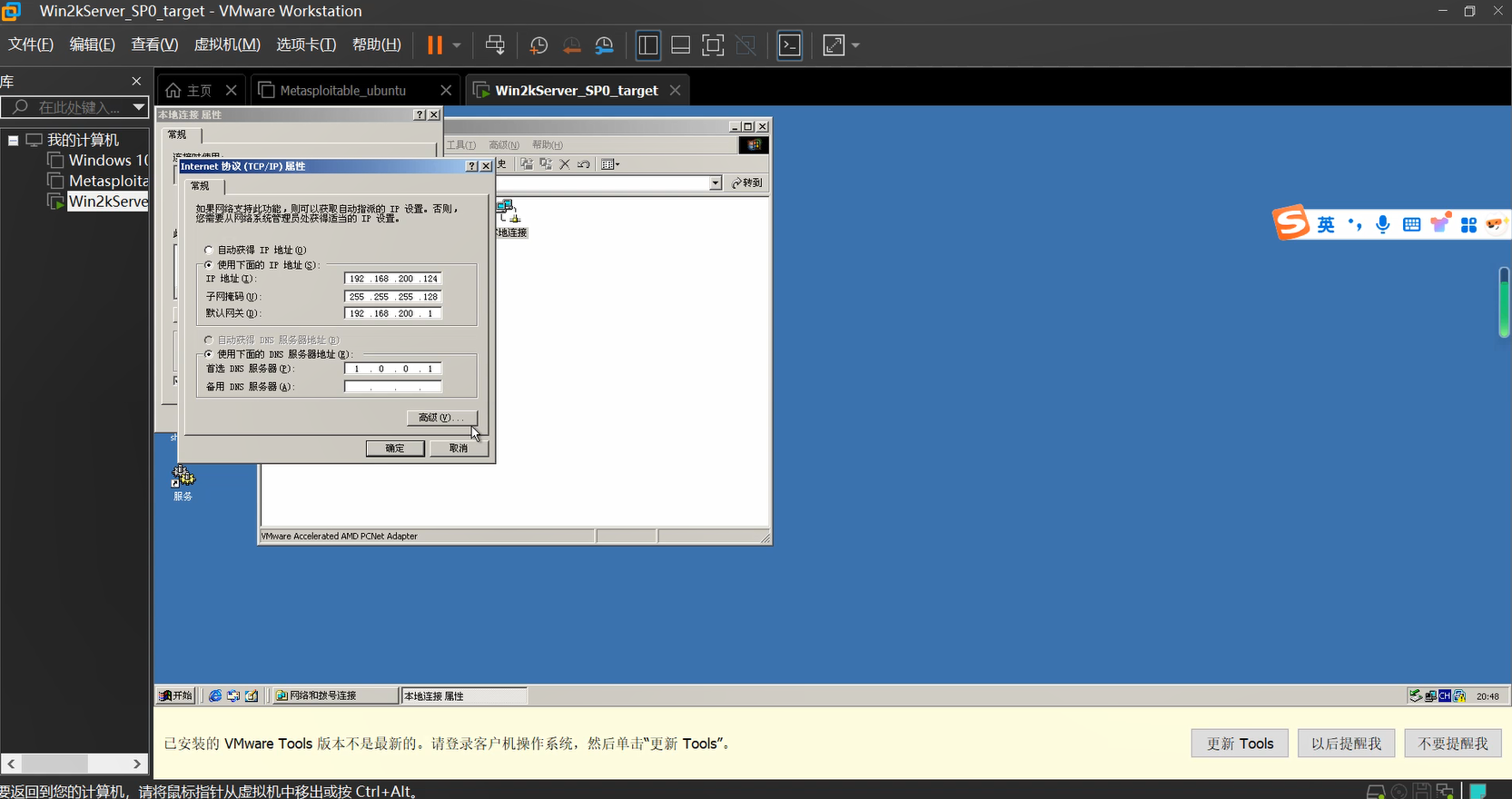

修改IP地址、子网掩码、默认网关和DNS服务器

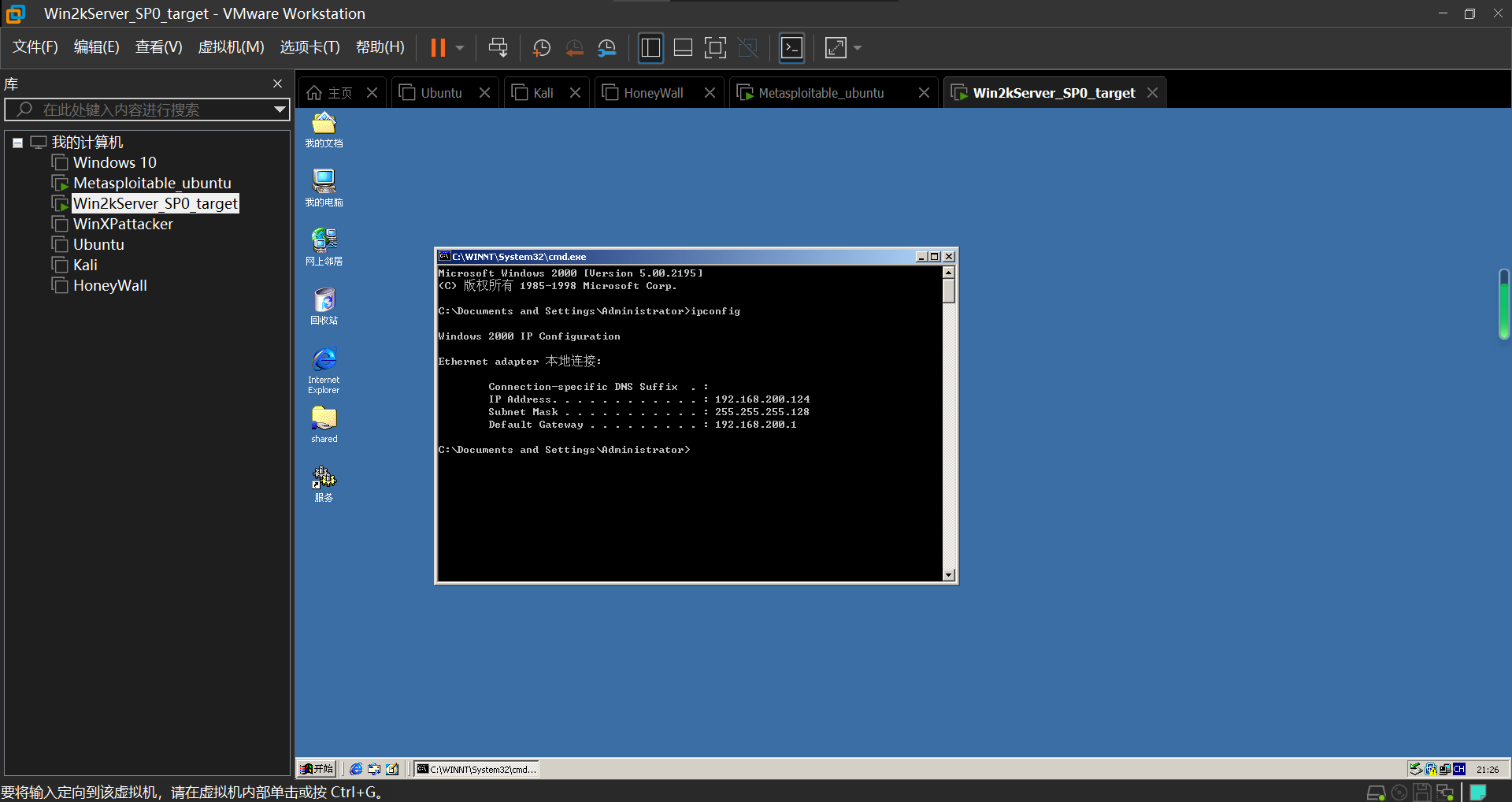

全部确认后,我们需要检验刚才的配置是否成功,在桌面用win+R,再出入cmd,在操作界面输入ipconfig来查看我们刚才设置的相关IP地址

显示已成功

2.2.1.2 Metasploitable的安装与设置

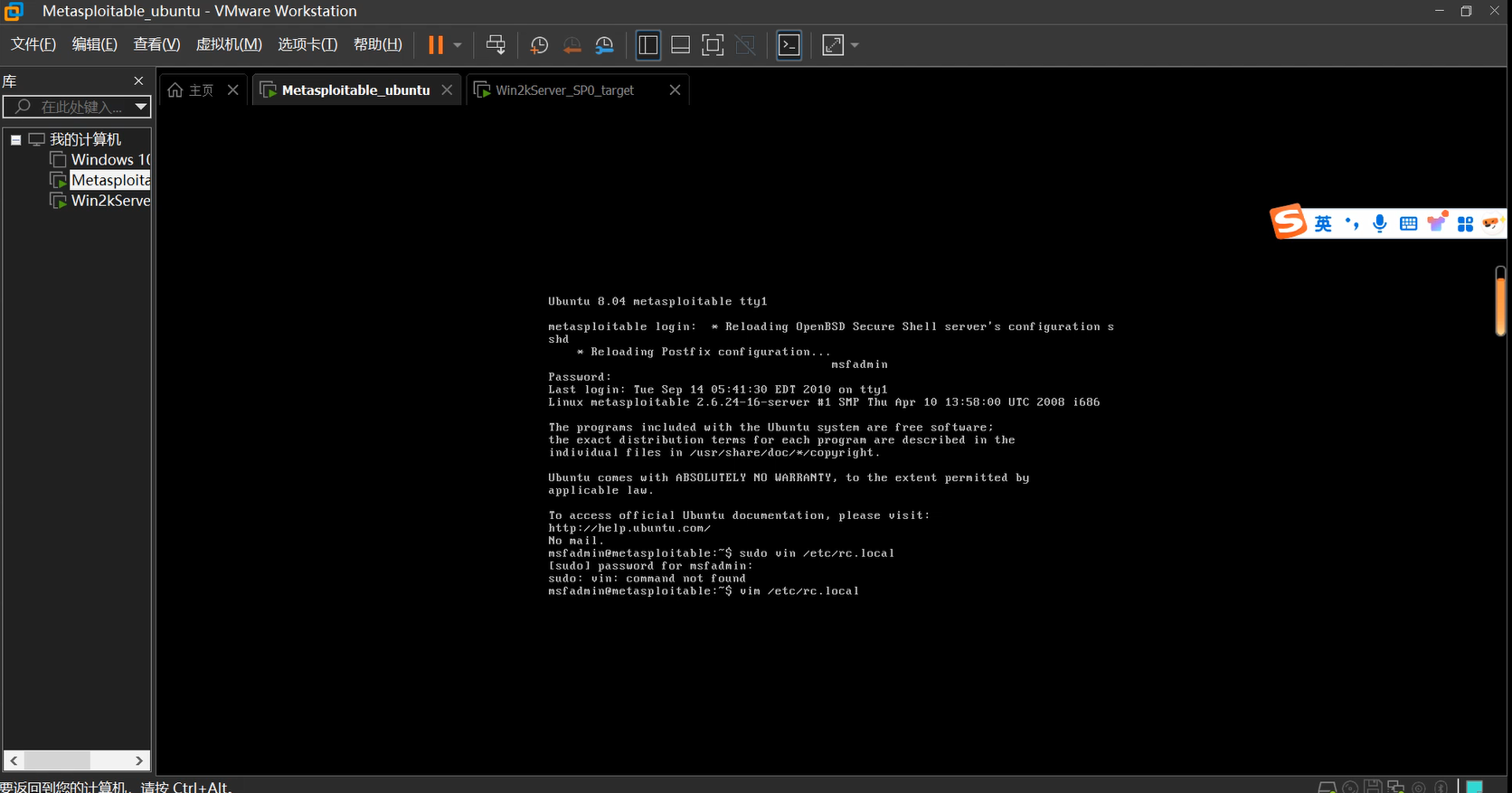

首先打开Metasploitable虚拟机,并且输入对应的用户名和密码,再输入sudo vim /etc/rc.local来进行修改

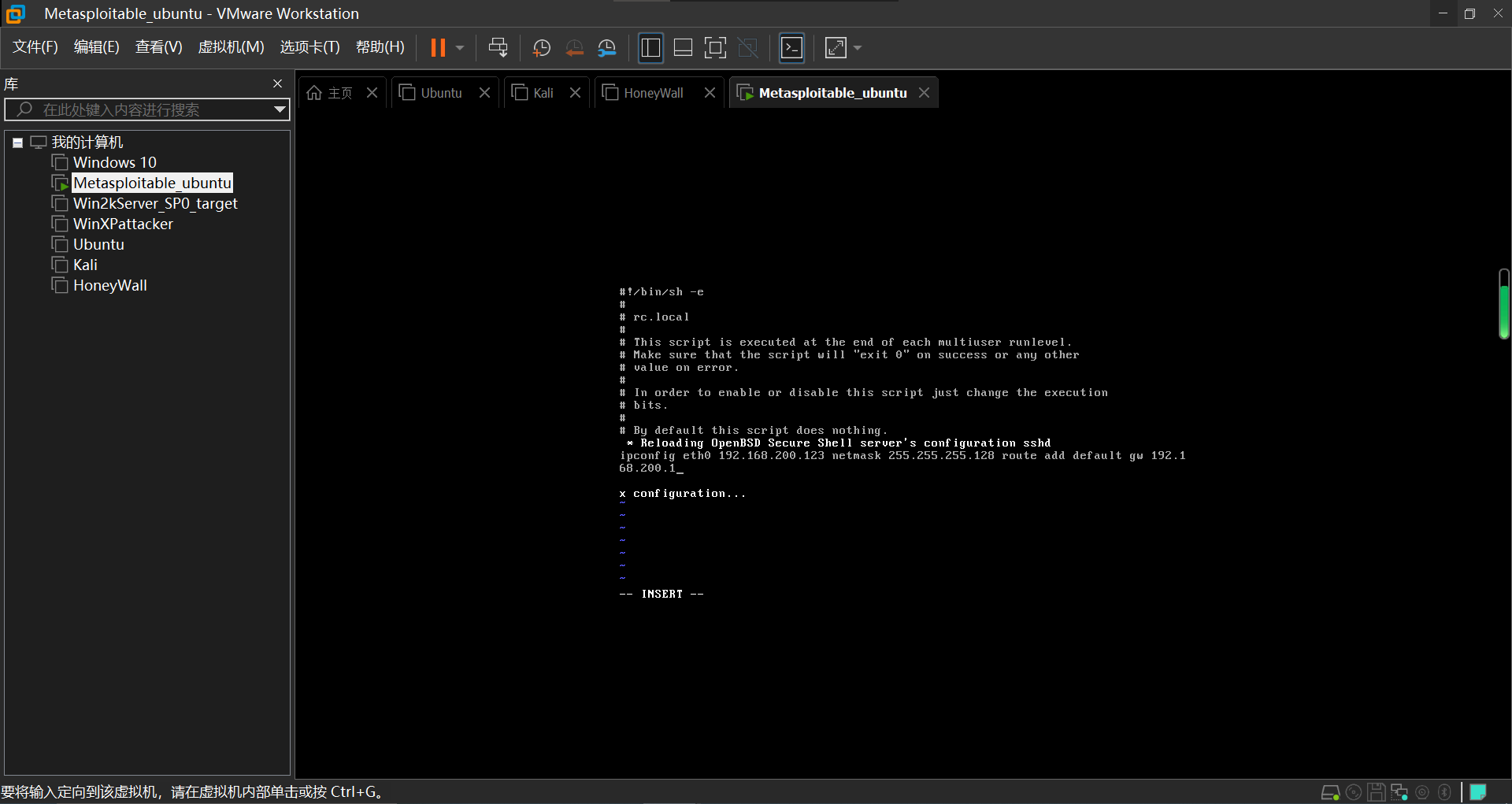

先点i,表示输入,在exit 0上方输入我们要进行的操作,如图

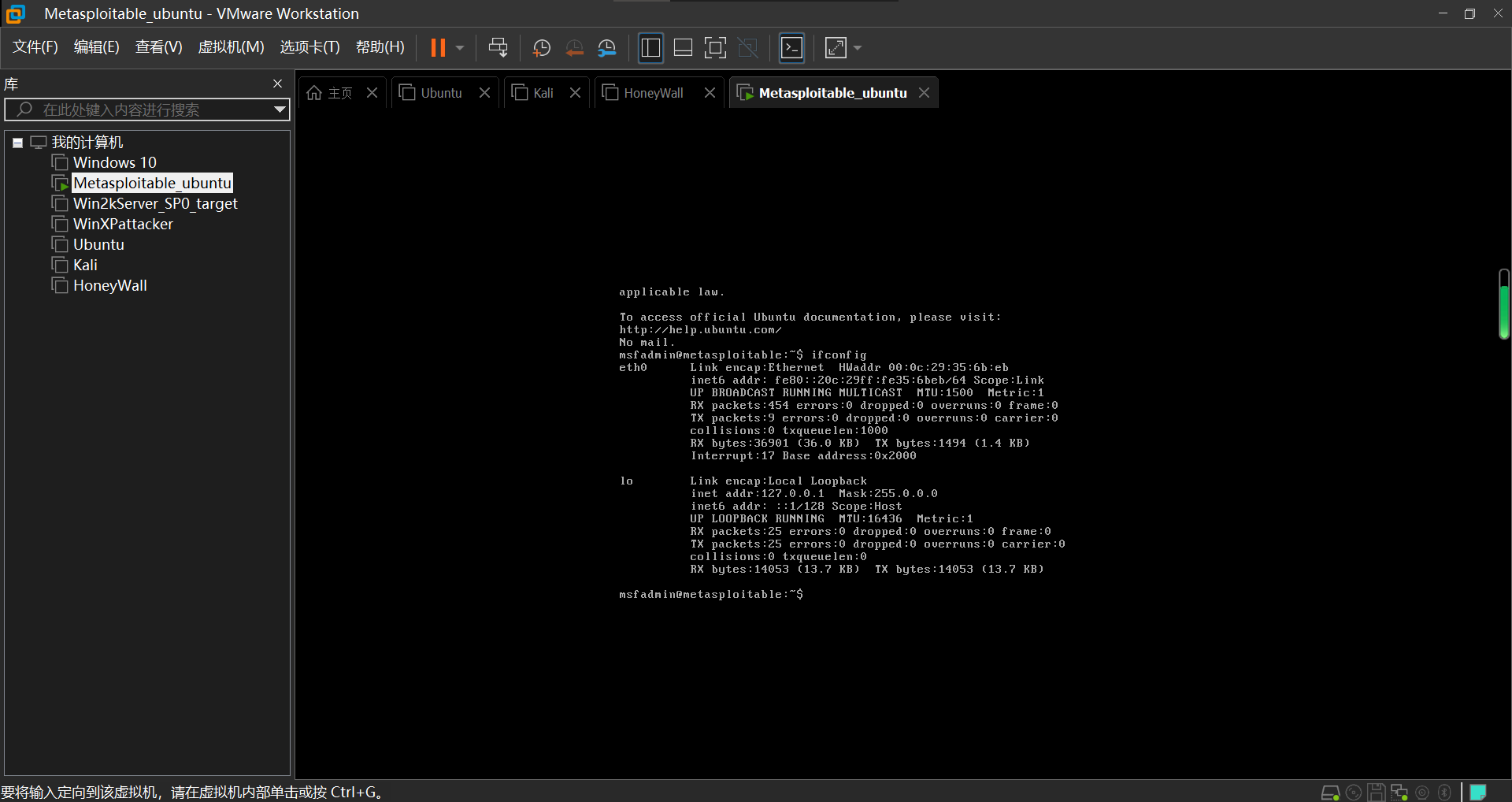

保存好后,再输入sudo reboot重启,再检验我们设置的IP地址

2.2.2 攻击机

基本是下载好镜像,之后打开。具体操作如下。

2.2.2.1 Kali的安装与设置

可以从北京外国语大学开源软件镜像站 | BFSU Open Source Mirror上下载Kali的镜像。

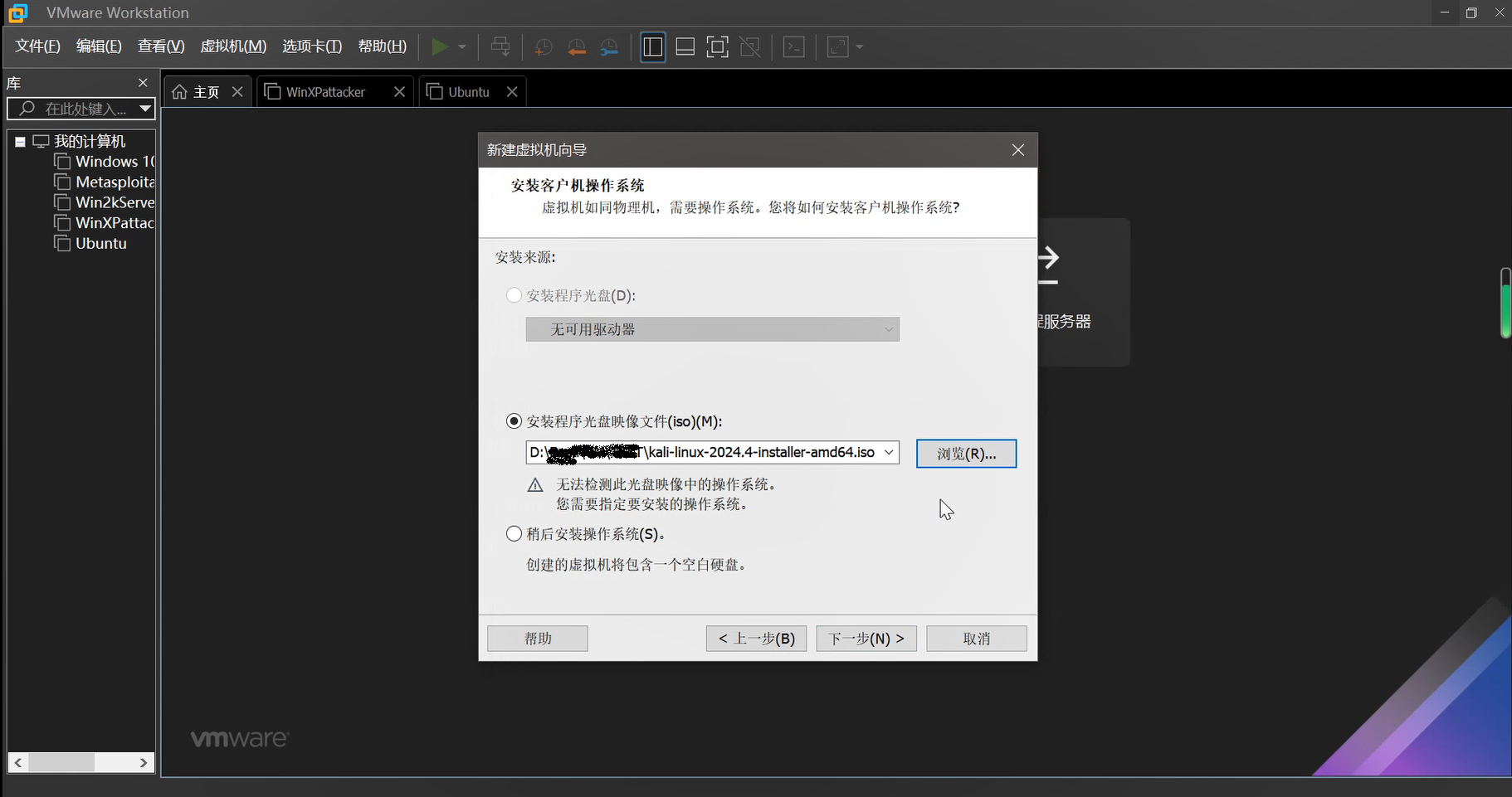

点击新建虚拟机,硬件兼容性默认即可,再找到我们镜像文件的位置,进行安装

之后的内容基本都是默认选项,当进行选择磁盘时,点击“创建新虚拟磁盘”,之后选择“将虚拟磁盘存储为单个文件”,之后就可以使用Kali虚拟机了。

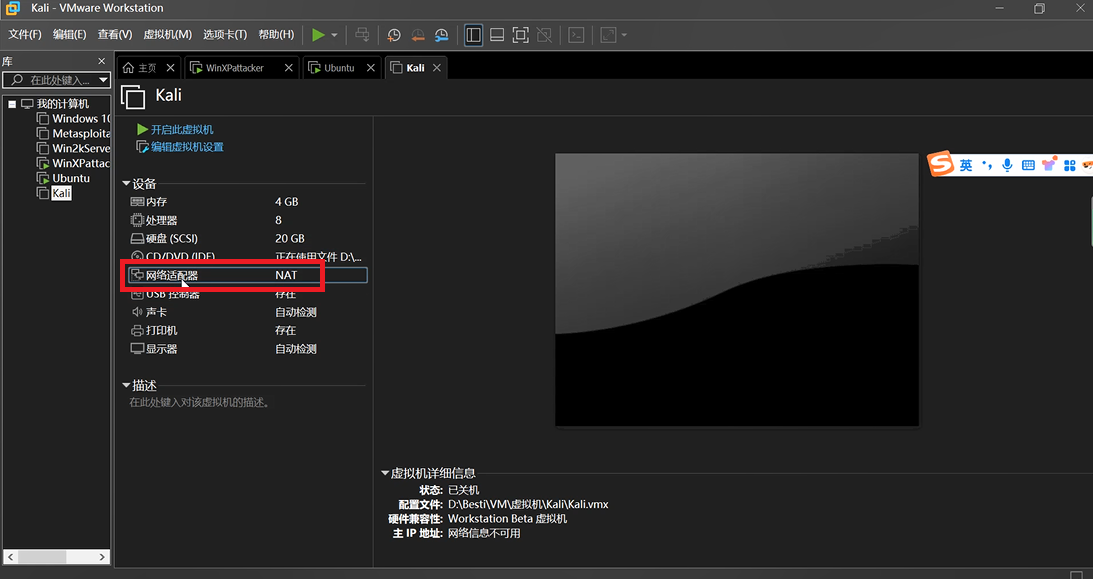

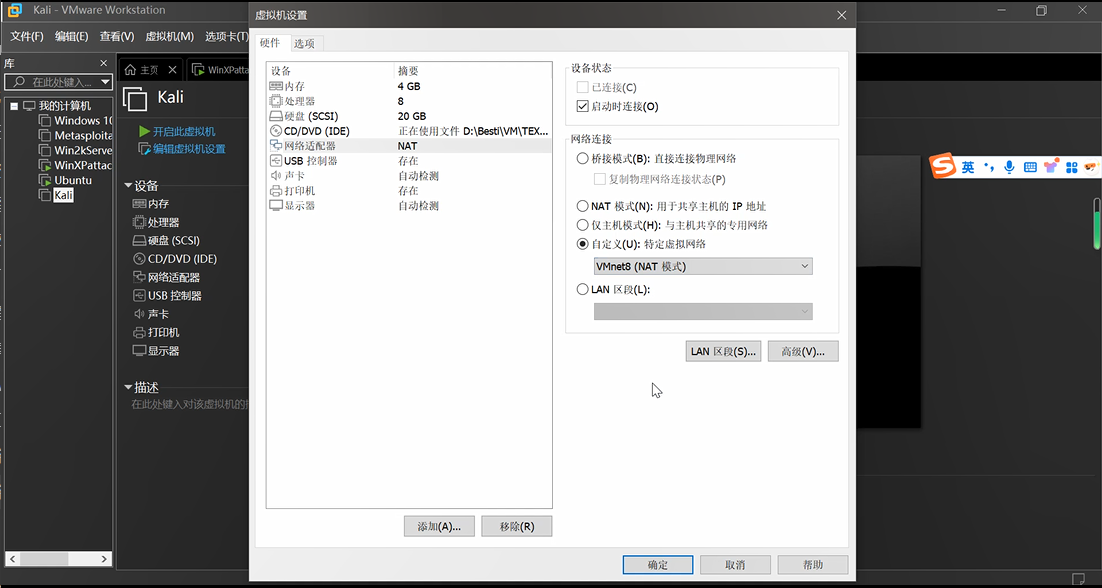

我们先点开“网络适配器”

在网络适配器中选择自定义,并且选择“VMnet8(NAT模式)” (当安装另外两个攻击机时,也进行同样的操作,后边就不再展示了)

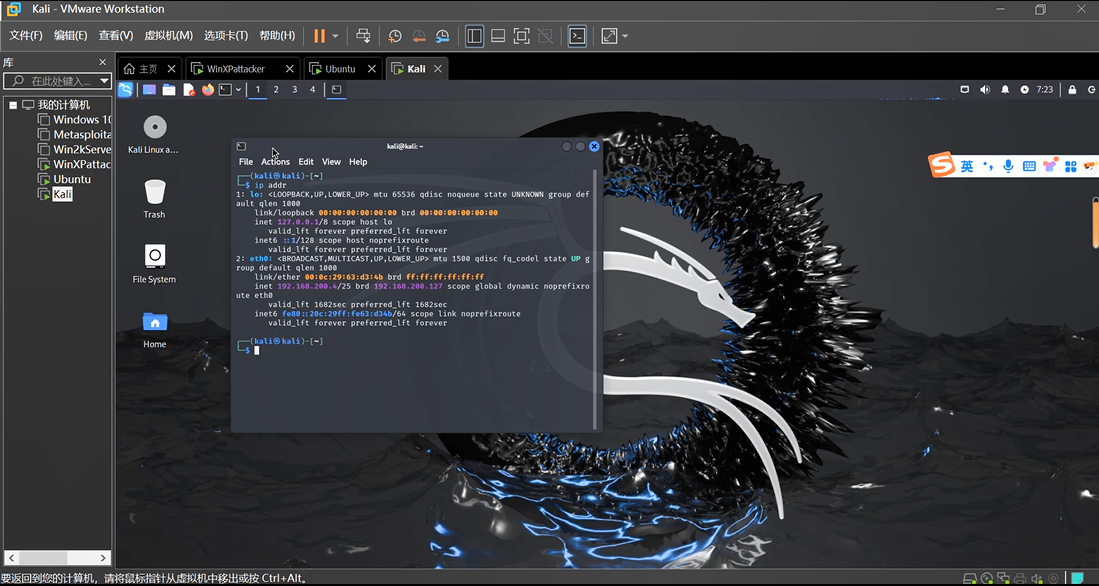

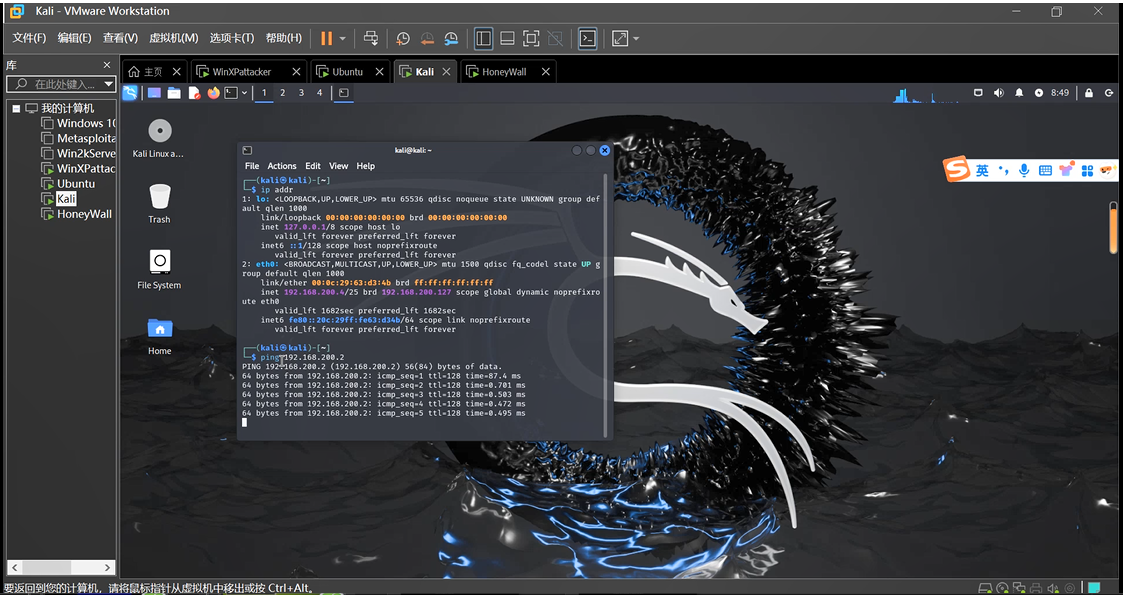

查看kali的IP地址,发现在攻击网段

2.2.2.2 WinXPattacker的安装与设置

直接点击“打开虚拟机”,找到vmkw文件所在的位置即可。(不要忘记网络适配器的设置)

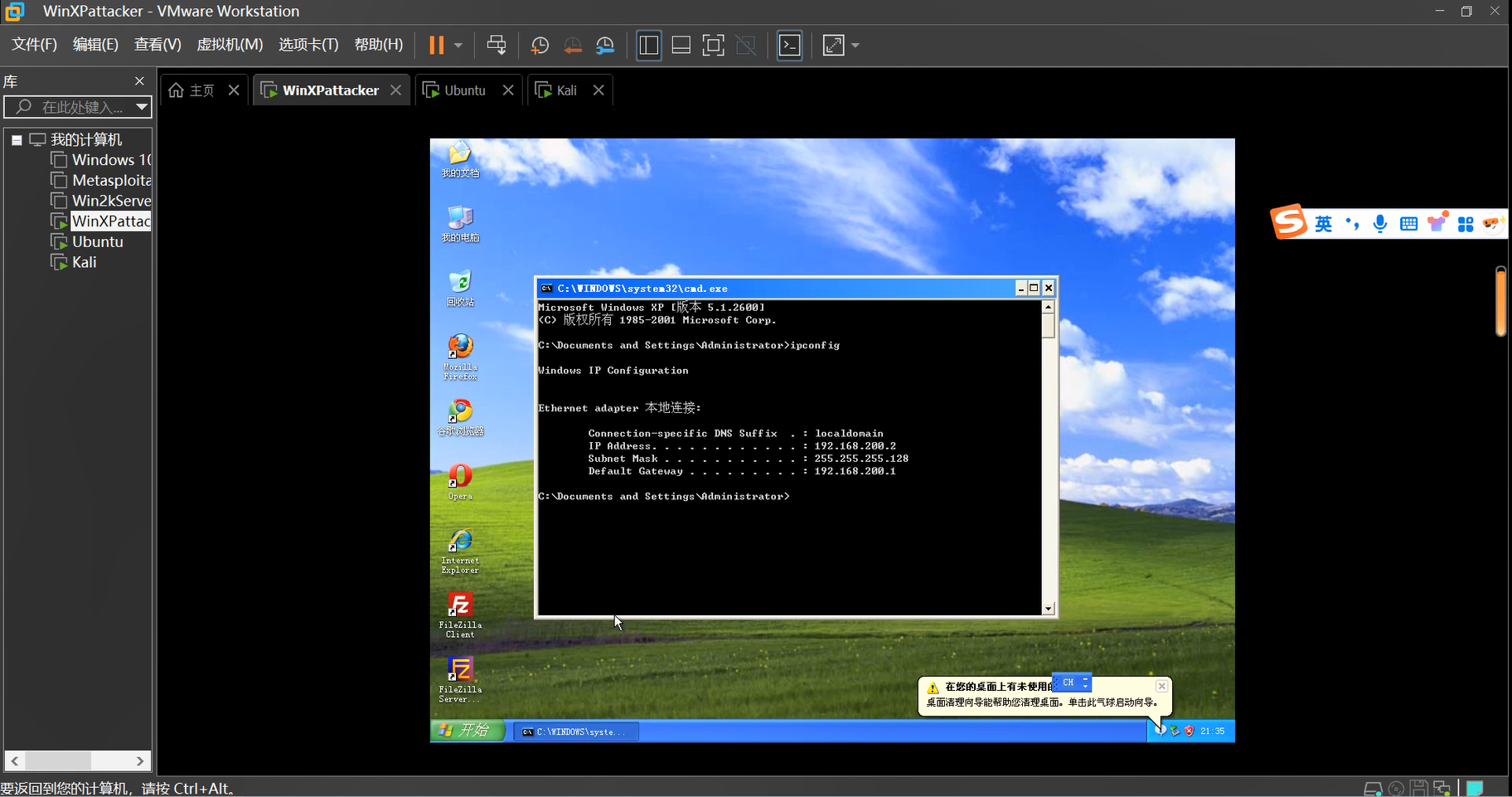

记得查看IP地址,是否在共计网段

2.2.2.3 SEED Ubuntu的安装与设置

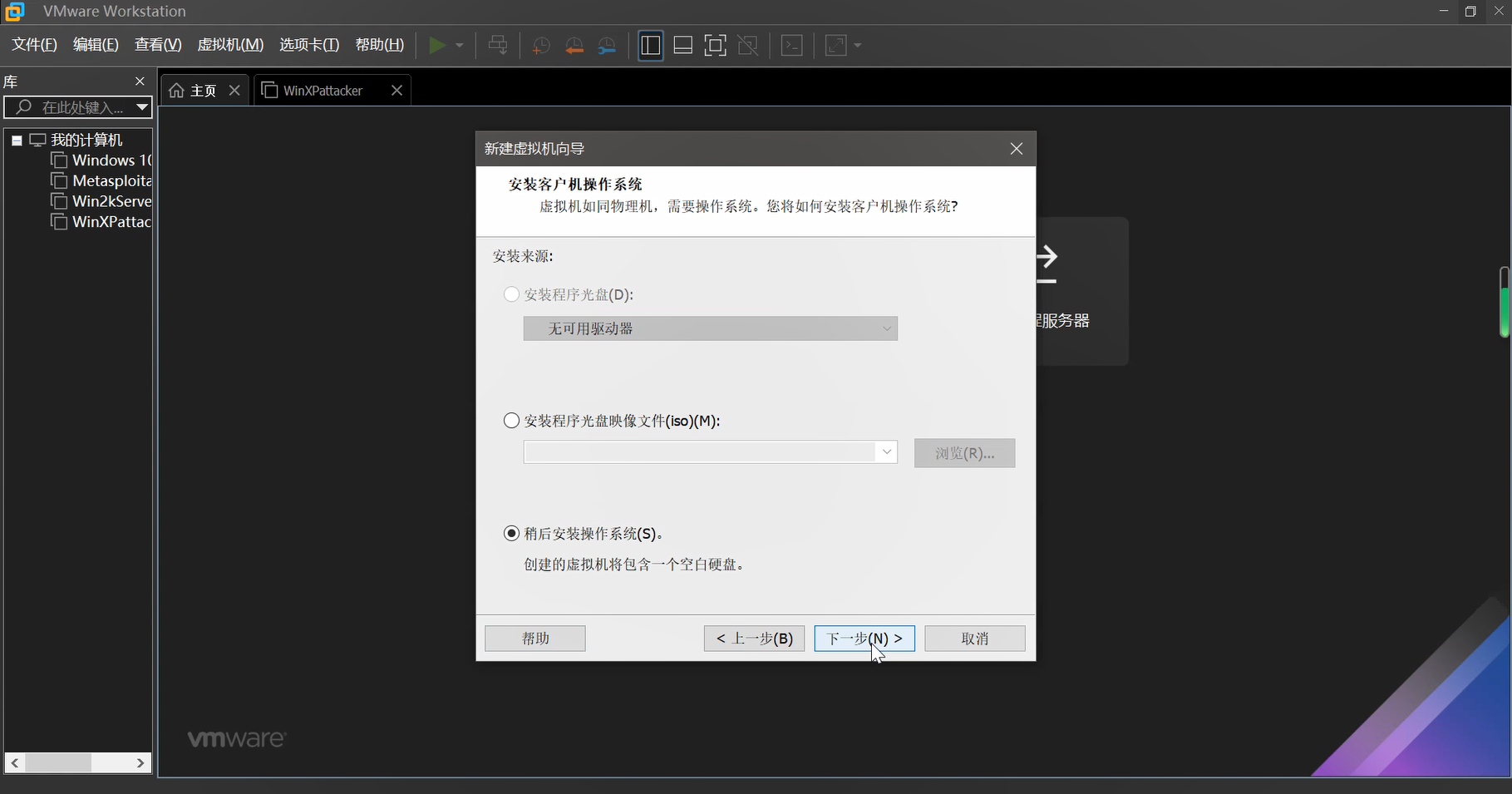

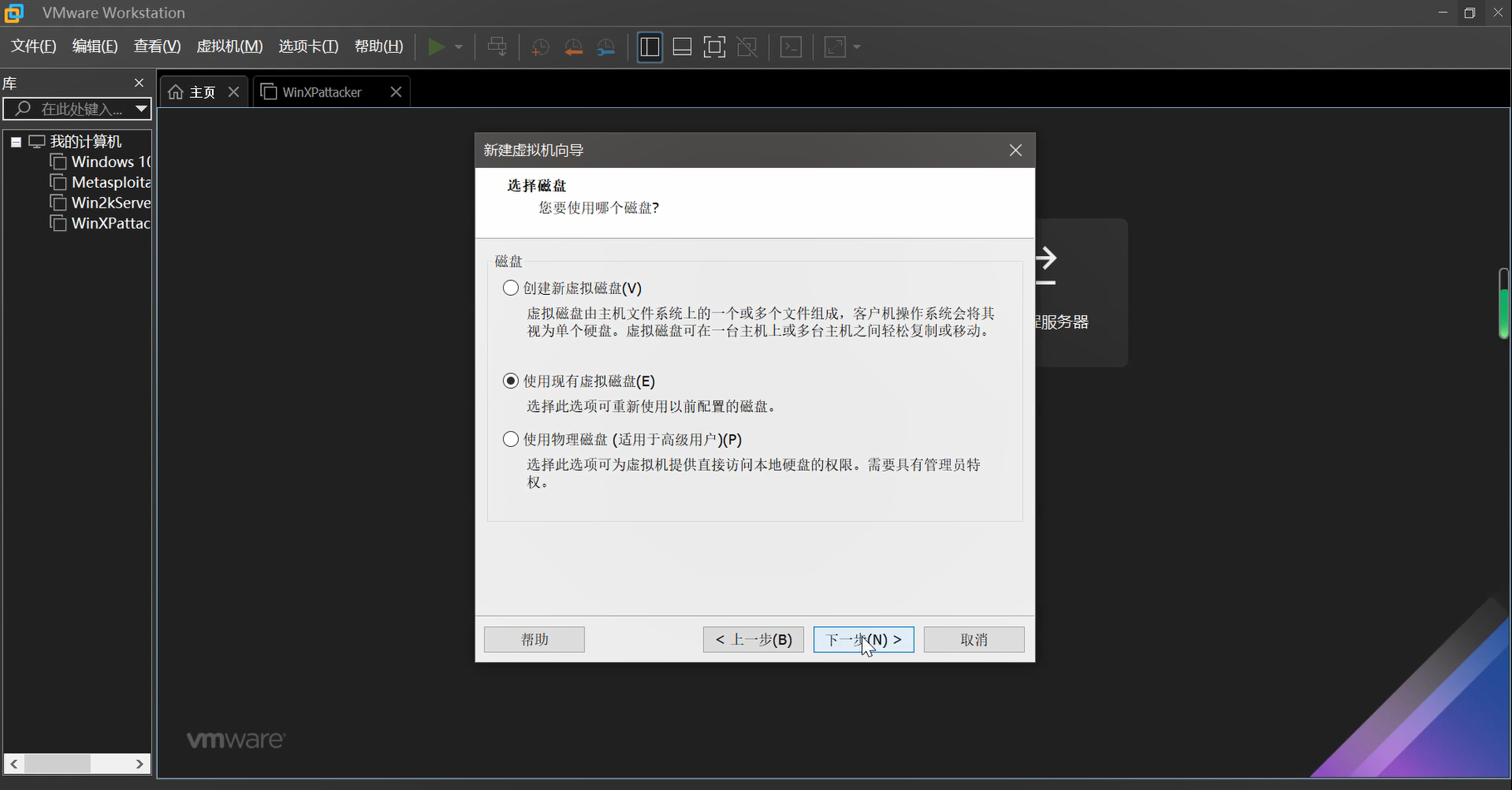

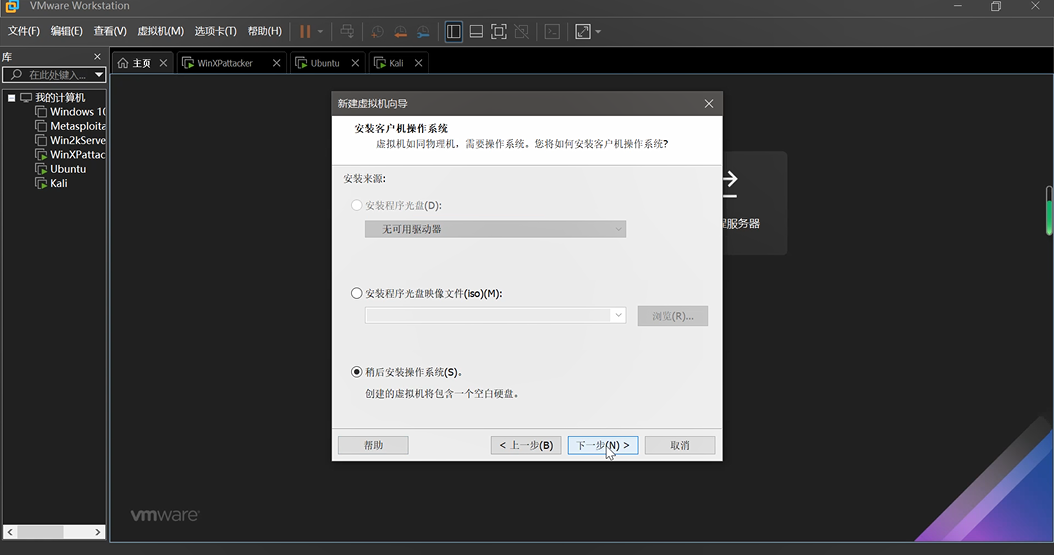

选择新建虚拟机,与kali不同的是,选择稍后再安装系统

后边版本选择ubuntu

之后操作基本都是点击默认选项,但是与kali的不同的是,这里选择“使用现有虚拟磁盘”。

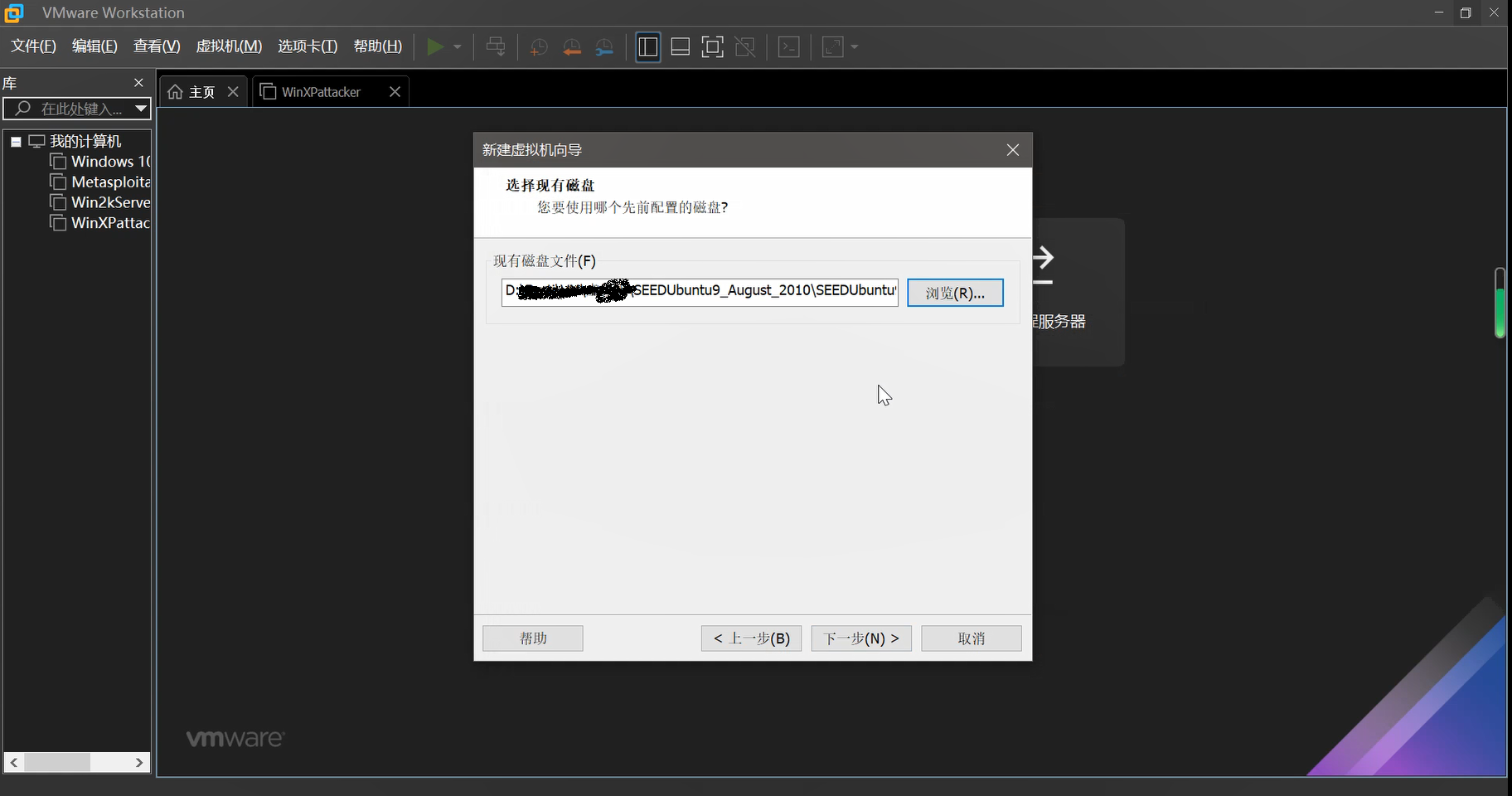

并且找到我们ubuntu文件的位置

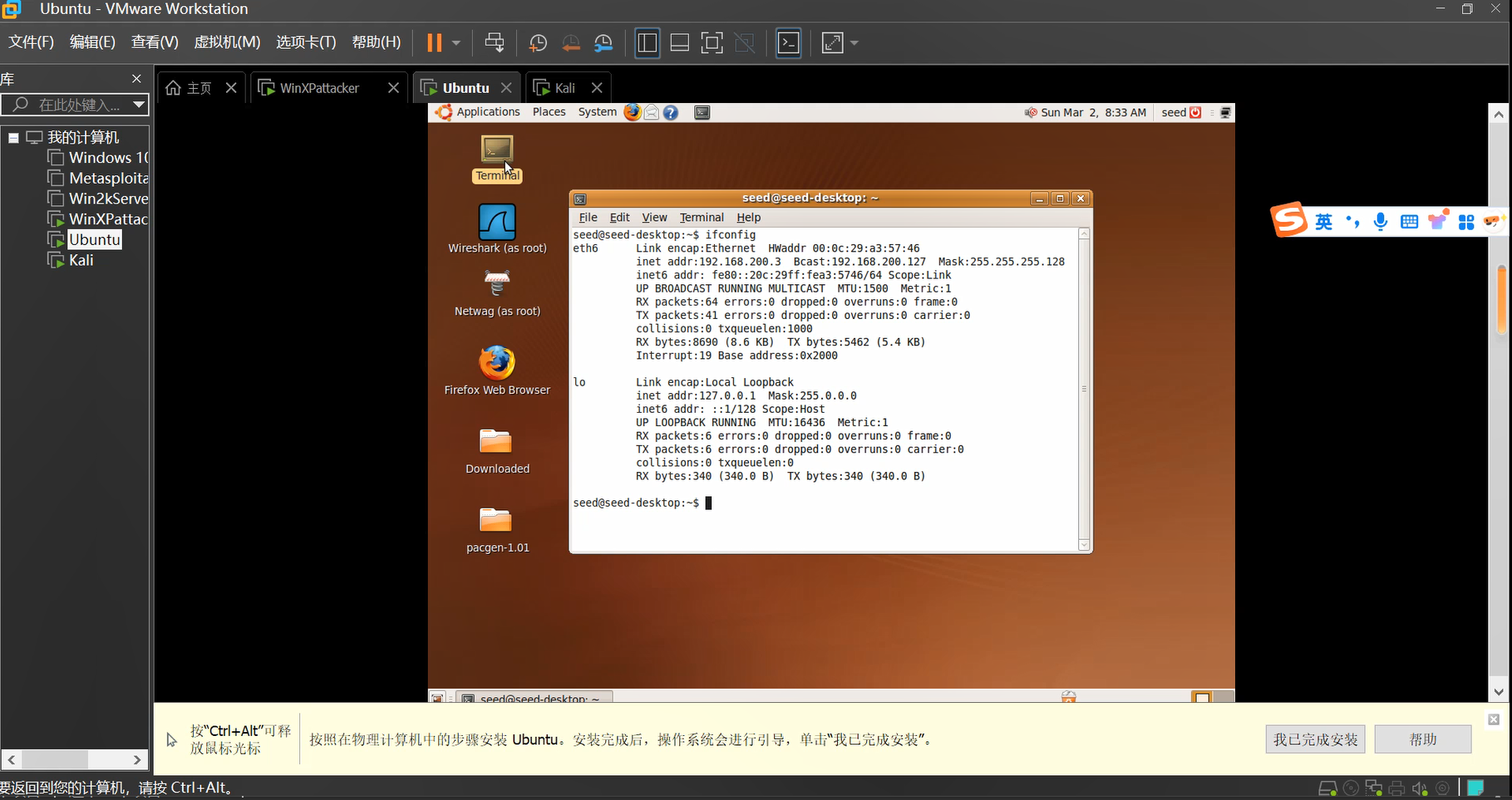

之后就安装完成了。记得检验一下IP地址

2.2.3 密网

2.2.3.1 安装

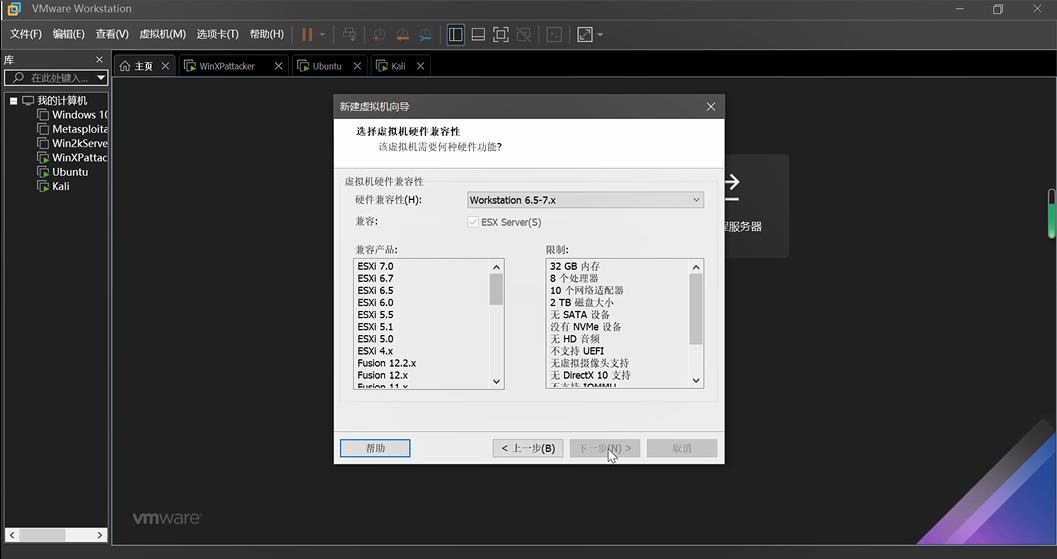

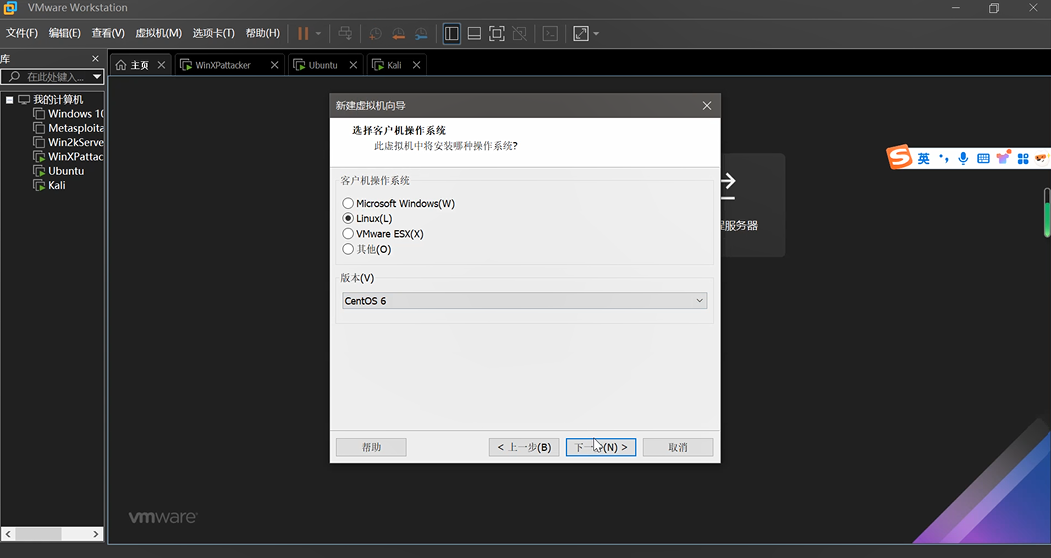

先新建虚拟机,再导入文件。注意在新建虚拟机时,因为我们蜜罐版本比较旧,在硬件兼容性选择一个比较低的版本

选择稍后安转操作系统

客户机操作系统选择Linux,版本选择CentOS

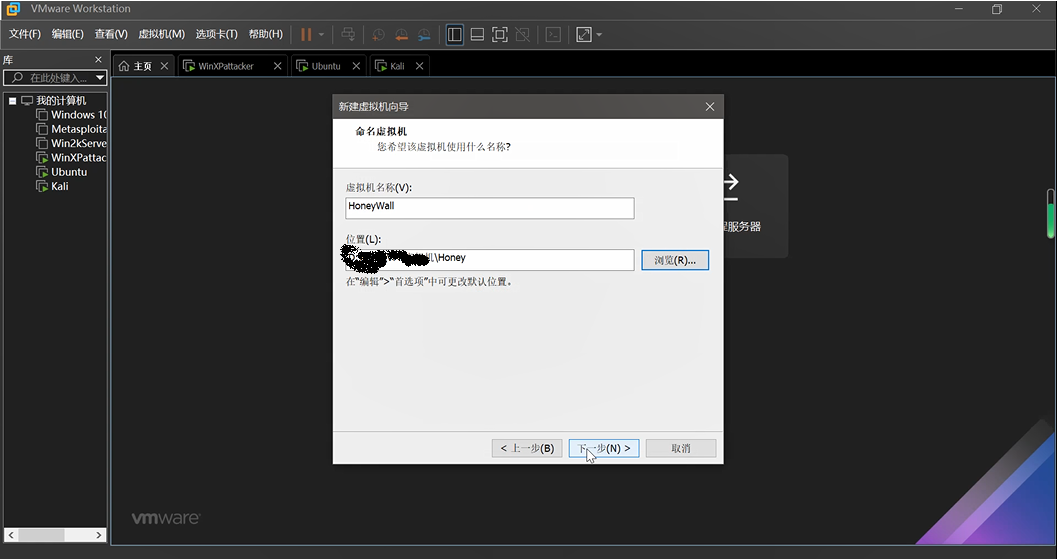

为了方便,我们直接把虚拟机命名为HoneyWall,保存好

后续操作,都是默认选项,直接点确认就可以了。

2.2.3.2 设置

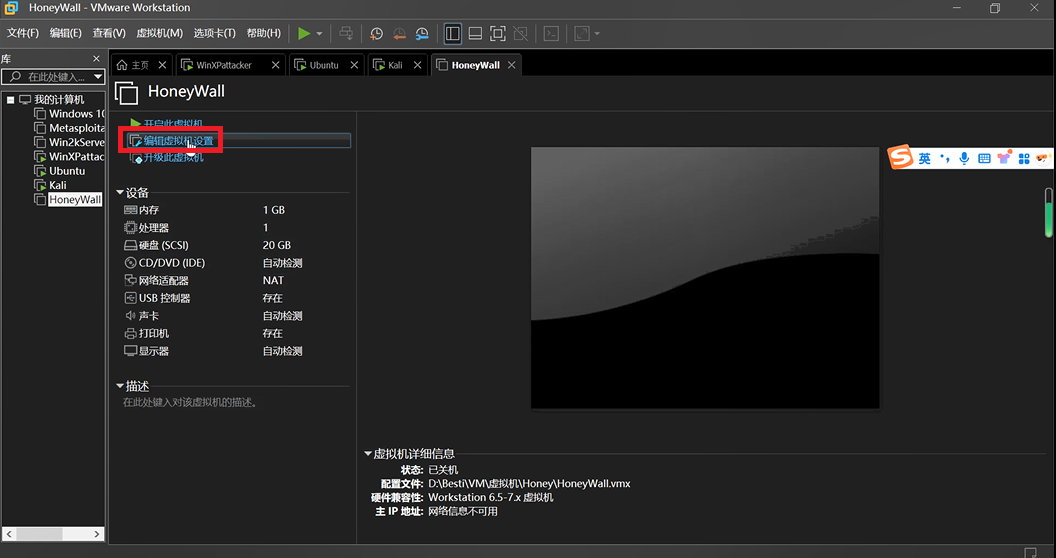

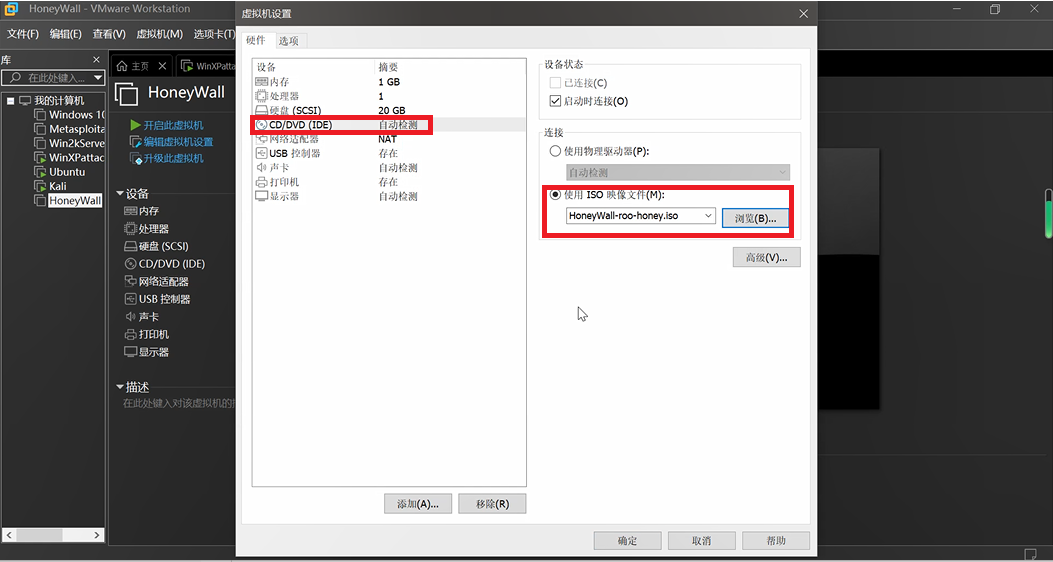

点击编辑虚拟机设置

点击CD/DVD,选择使用ISO映像文件,找到我们的蜜网文件

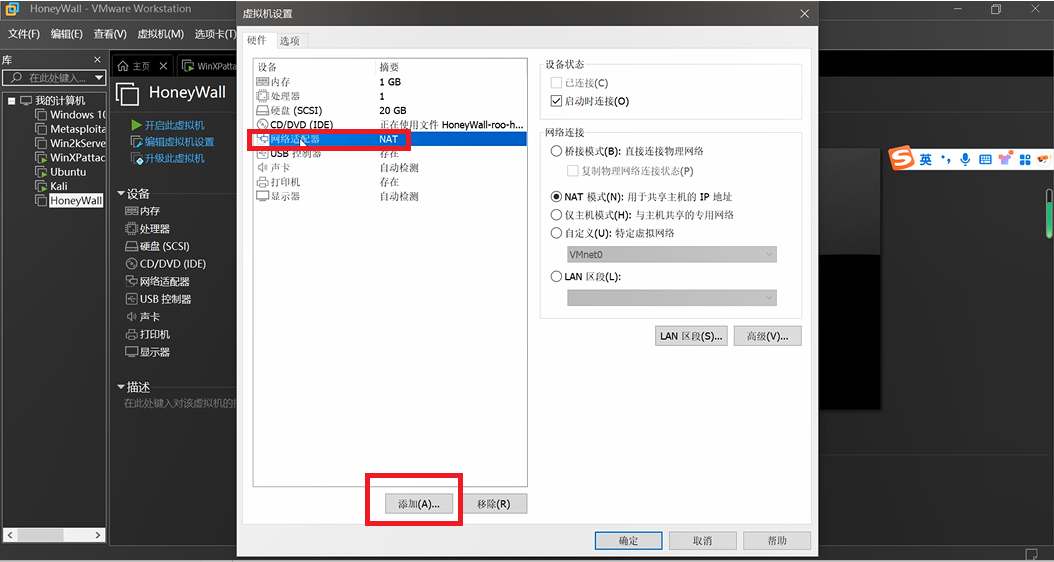

之后再配置网卡,看网络适配器,我们需要点击下方的添加,添加网络适配器

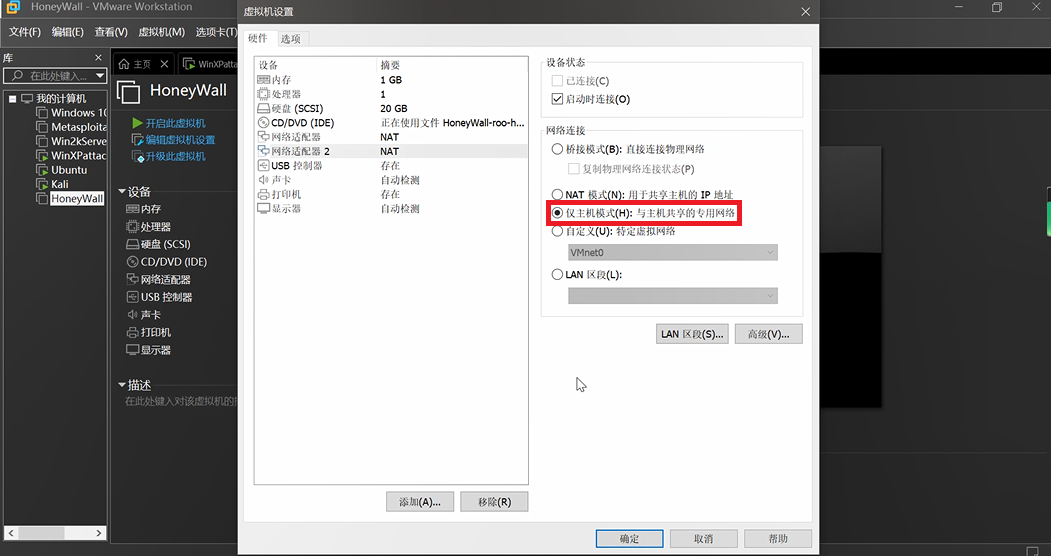

我们新添加的这个网络适配器,需要选择仅主机模式

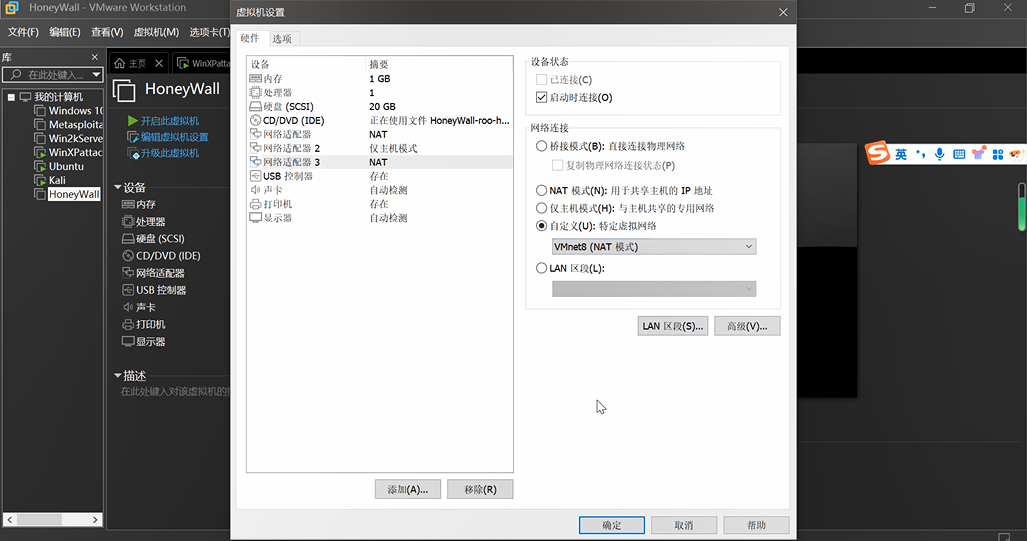

我们需要再添加一个网络适配器,选择自定义VMnet8(NAT模式),用来连接攻击机网段。

好!现在就配置完成了!

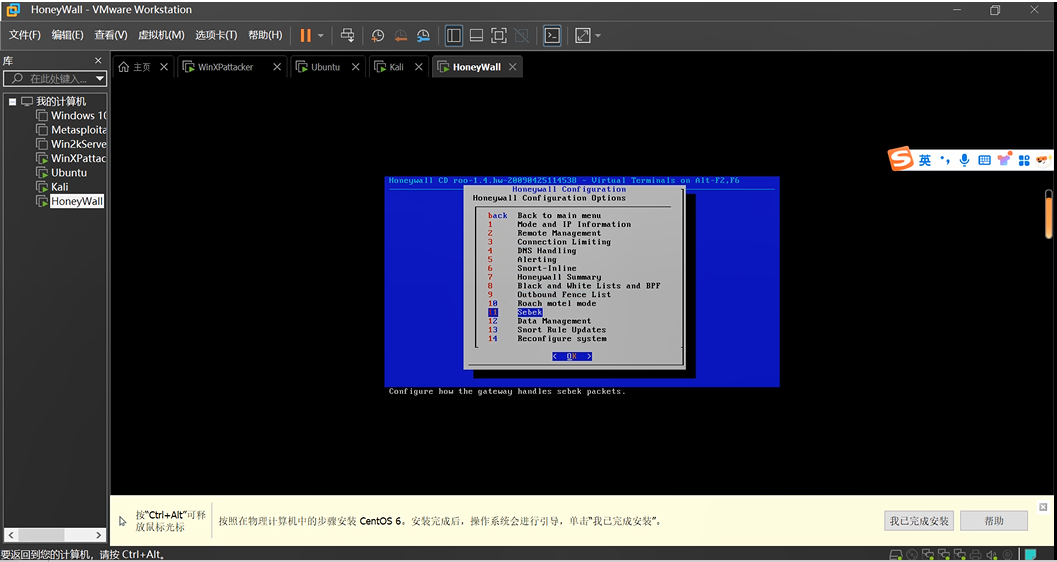

2.2.3.3 配置

输入正确密码,登录之后,在界面输入su -

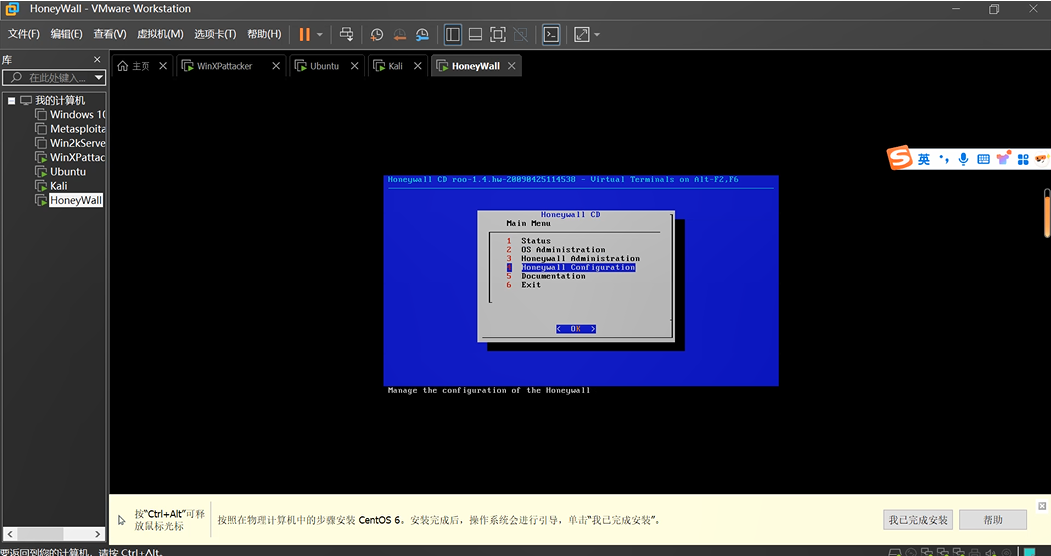

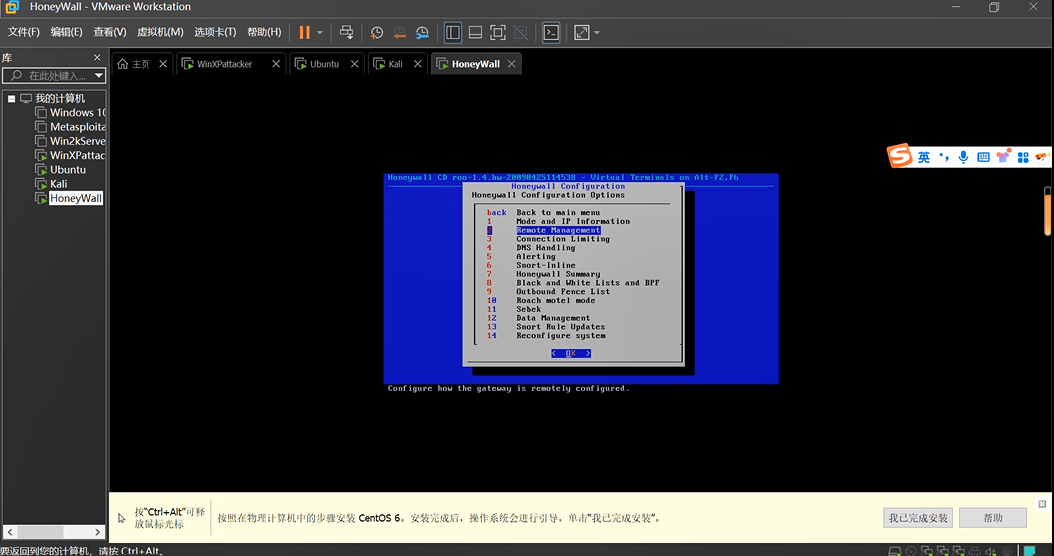

前面都点OK就可以了,选择第4个,我们就开始配置

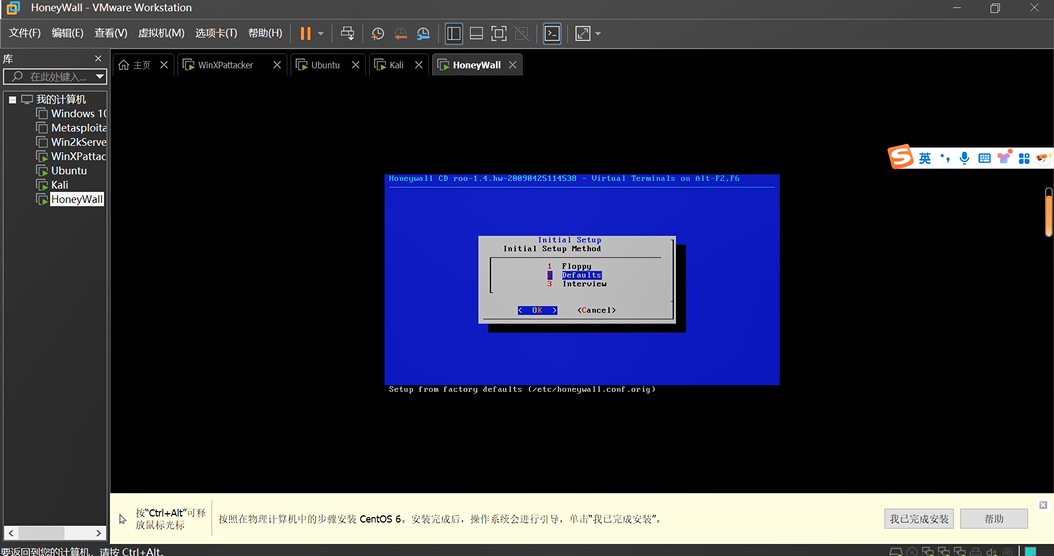

都选择默认就可以了

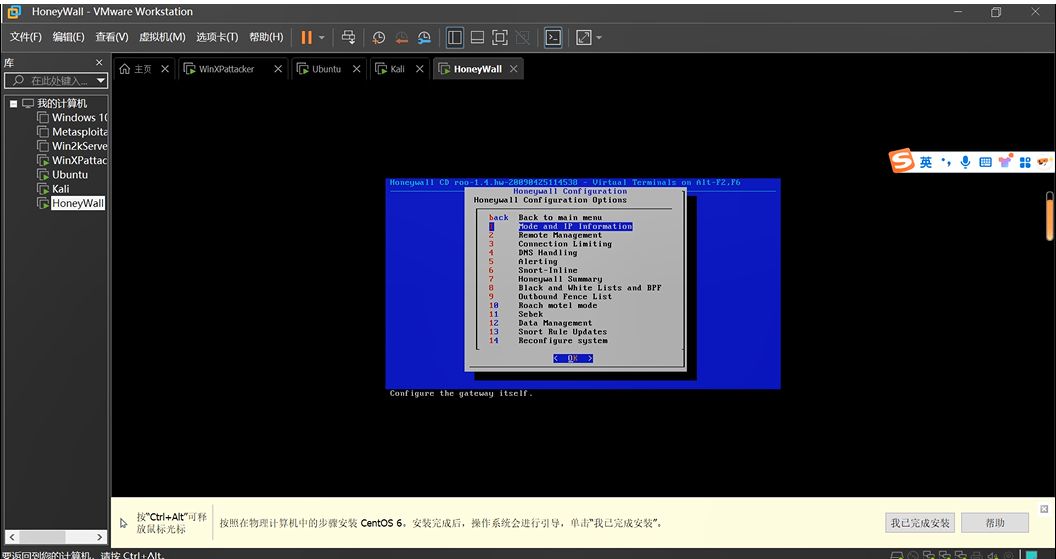

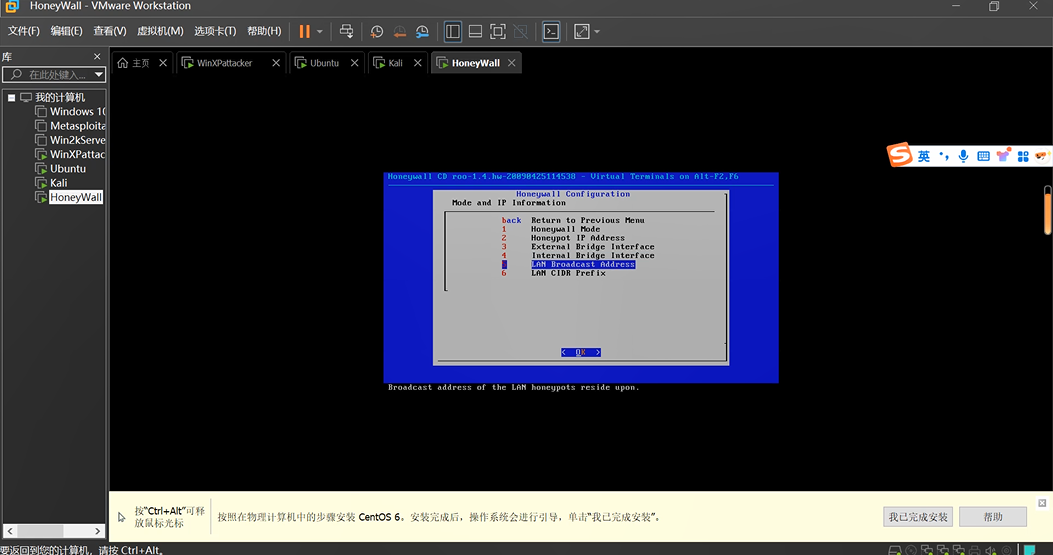

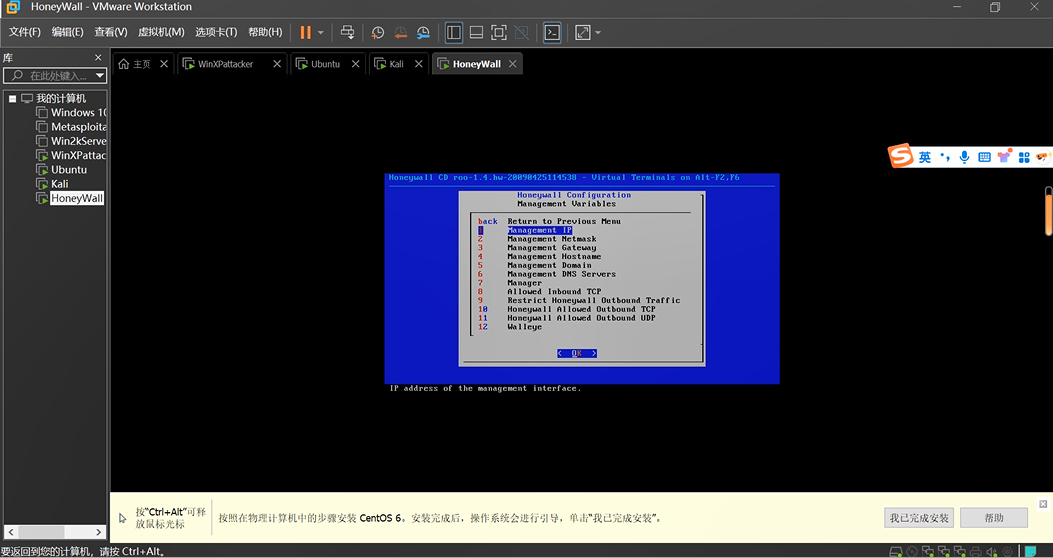

还是前边一样的界面,选择第4项,之后我们开始配IP地址

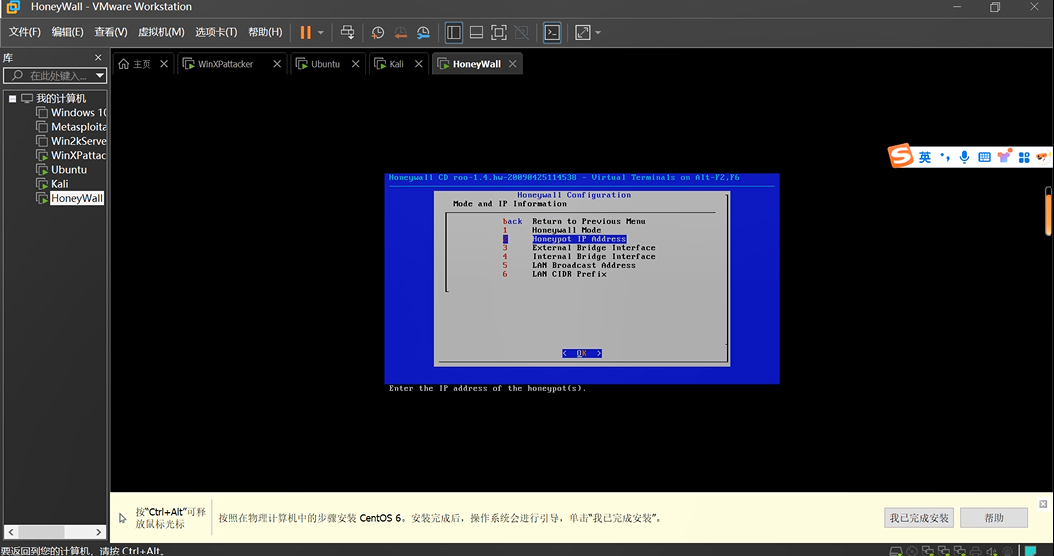

首先配置蜜罐IP,192.168.200.123 192.168.200.124(空格用来连接多个蜜罐的IP),之后保存

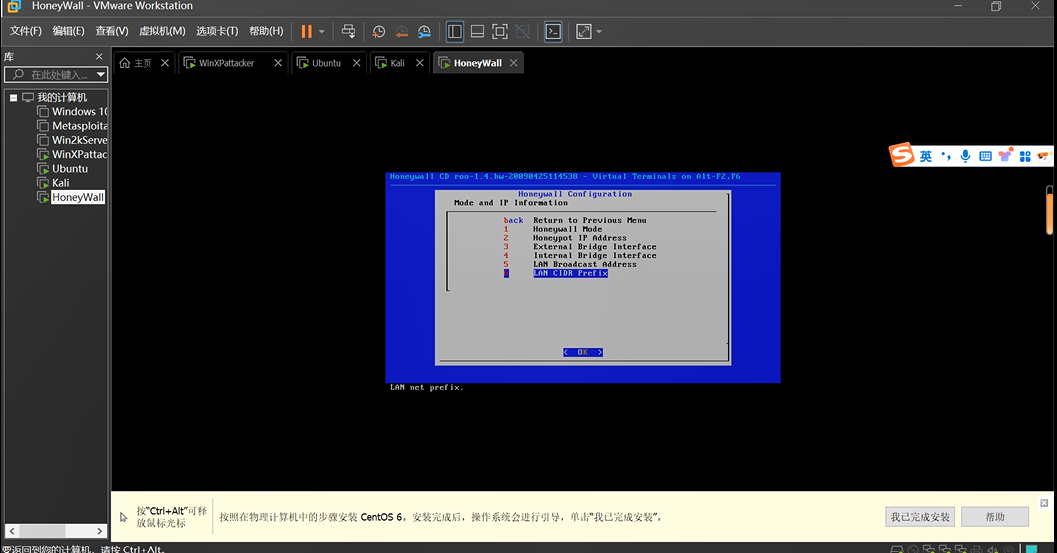

之后,我们继续配置IP地址,开始配置广播地址

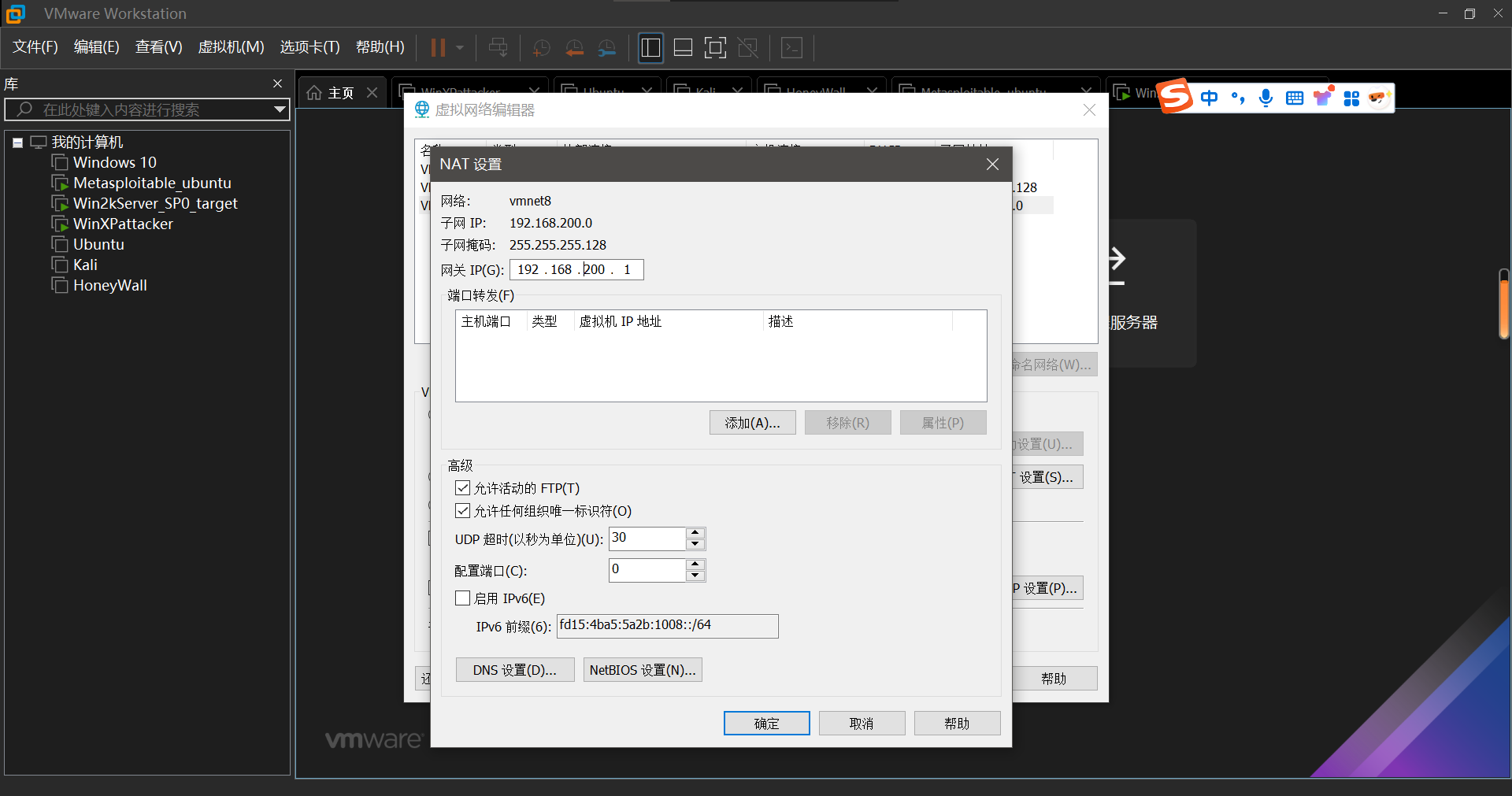

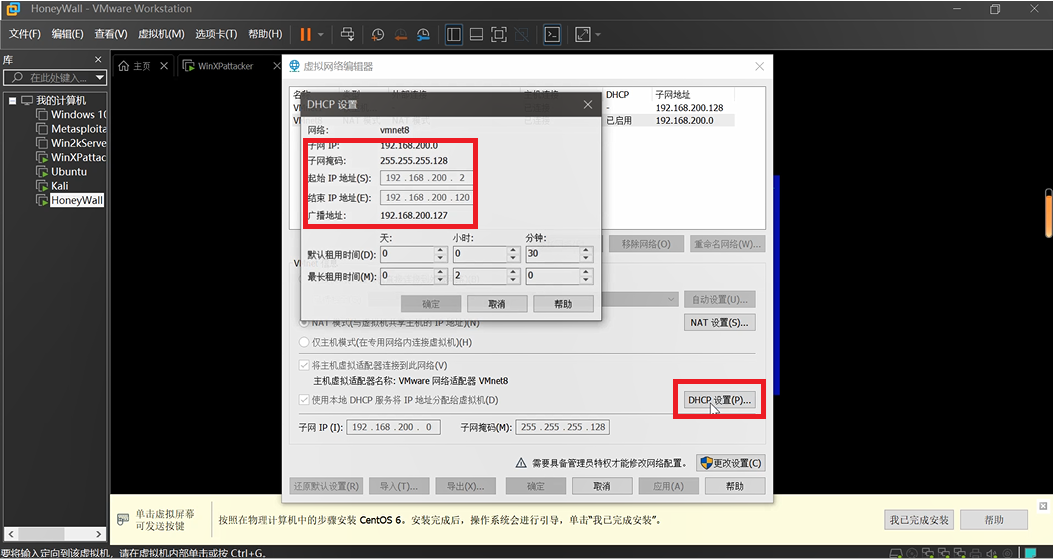

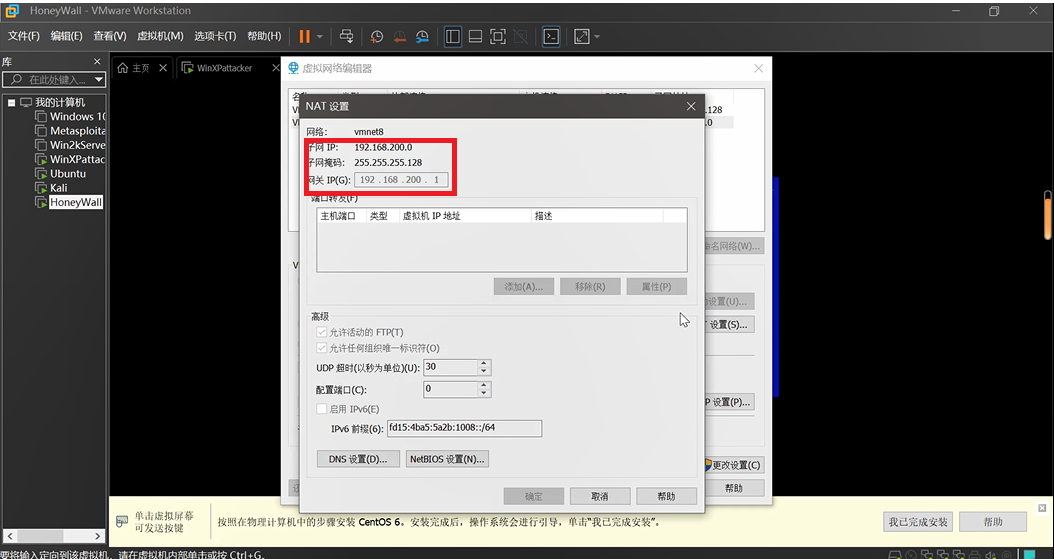

但是我们的广播地址要写多少呢,我们需要进入网络编辑器来查一下。点击VM左上角的编辑,选项虚拟网络编辑器。因为我们的蜜网网关是NAT模式的,所以我们点击我们的VMnet8,点击DHCP设置,我们需要把这些地址都记住,方便后面进行配置。所以我们的广播地址写192.168.200.127,之后保存。

我们继续配置IP地址,去配置蜜网网段,刚才我们查到子网IP是192.168.200.0,子网掩码是128,所以这里是192.168.200.0/25

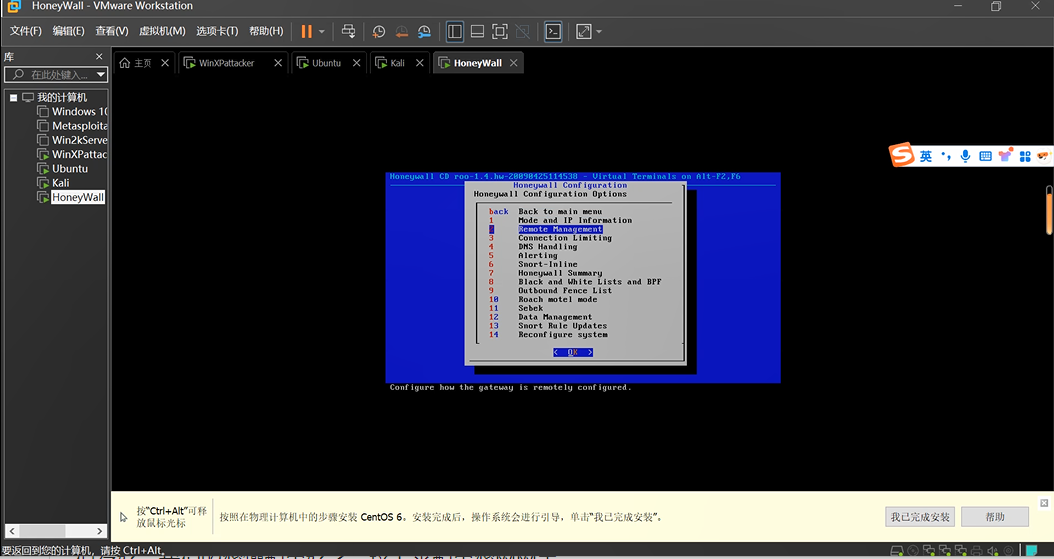

保存好,我们的蜜罐配置好了,接下来配置蜜网网关。这里选择第2项

我们先配置IP,密网网关的IP,我们可以设置为192.168.200.8,保存

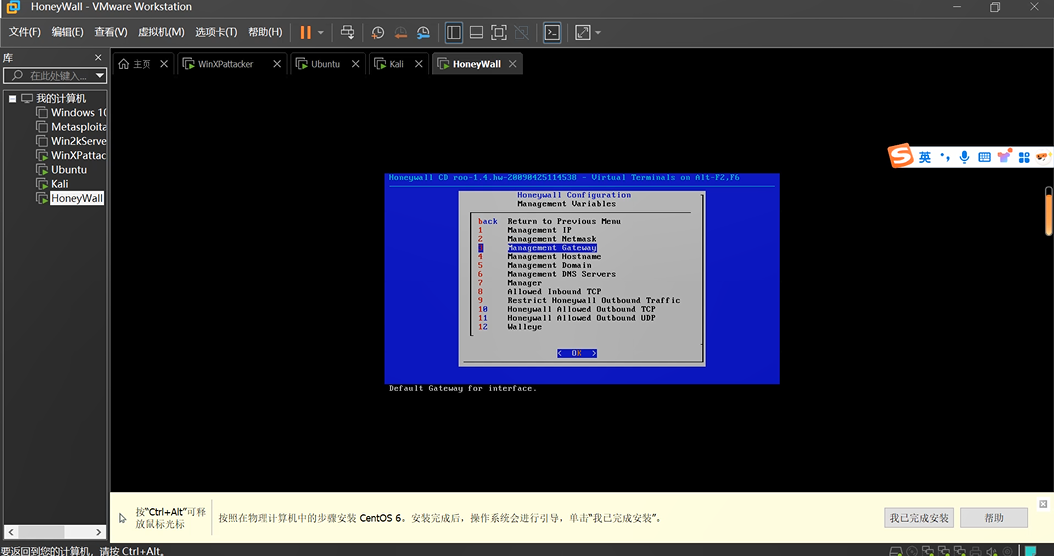

接下来还是在第2项的远程管理里面设置我们的子网掩码,255.255.255.128,保存

接下来我们设置路由,

但是我们的路由要设置多少呢,需要再次进入虚拟网络编辑器,在我们的VMnet8中点击NAT设置,就是192.168.200.1,保存

之后我们再次进入第2项的远程管理,选择Manager项,设置蜜罐的IP,192.168.200.0/25,保存。

我们还需要设置我们的Sebek。这个IP和蜜网网关的IP一致,192.168.200.8,UDP端口就用默认的1101端口,对包也选择默认就可以。

好!到现在就配置完了!

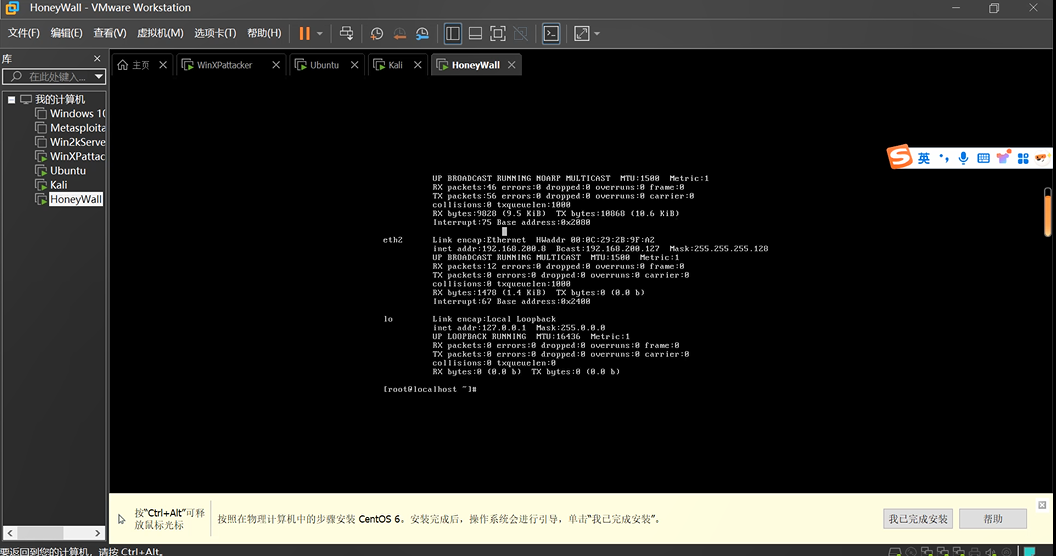

我们需要输入ifconfig命令再检验一下我们有没有配置成功

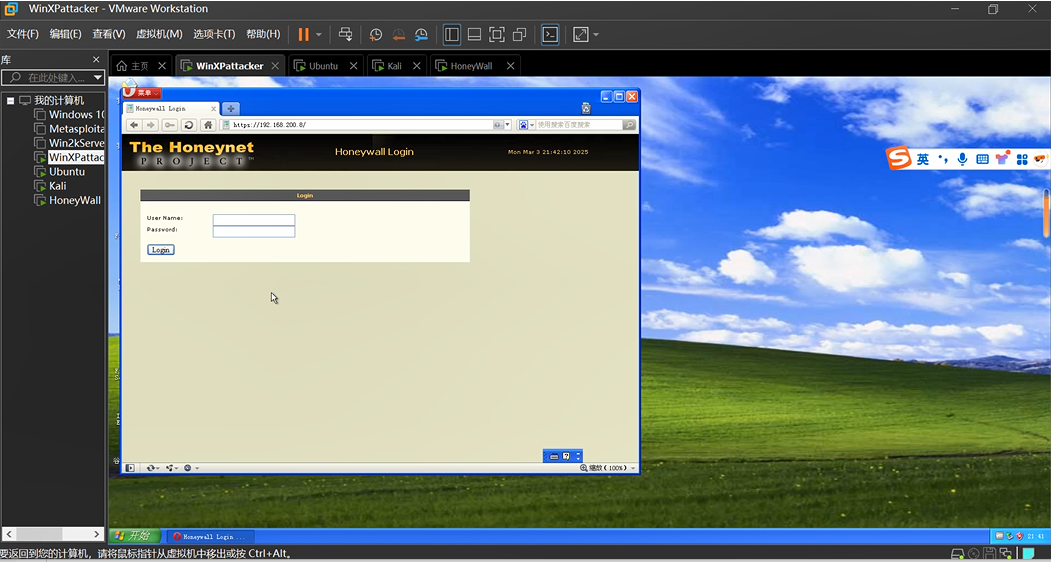

我们可以点开我们的WinXP虚拟机点击一个浏览器,输入https://刚才蜜网网关的IP地址,就会进入下方这个页面,说明成功啦!再登录进去,修改好密码。

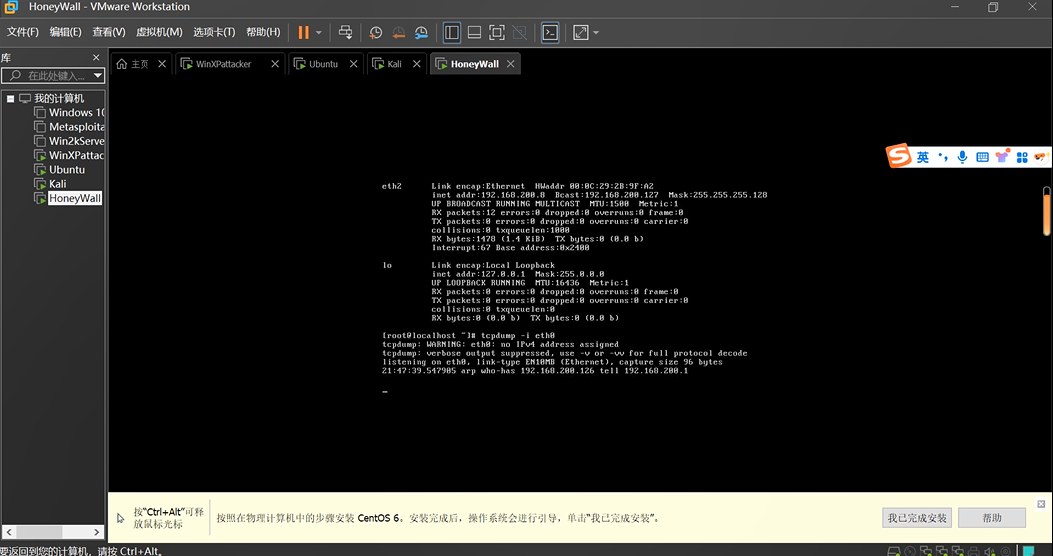

我们在我们的HoneyWall虚拟机的界面,输入tcpdump -i eth0来监听ICMP。

我们可以用Kali来PING一下虚拟机。我们在Kali输入ping 192.168.200.2

并且在HoneyWall上看到有ICMP数据包来源,表示我们网络攻防环境完成了!

3.学习中遇到的问题及解决

1.首先,下载kali镜像文件花费了一些时间,后来在CSDN上找到了安装的指南,找到了可以下载镜像文件的网站

2.要分清什么时候用ipconfig命令和什么时候用ifconfig命令

3.在Metasploitable的环节中,对输入的命令不清楚,通过查询了解到eth0是网络接口名称,address是IP地址,netmask是子网掩码,gateway是默认网关。

4.学习感悟、思考等

我们要学会查阅资料,并且对于之前所学的“计算机网络”的知识也要熟悉起来。网络攻防很有趣。

(实验视频会发布,我会留言告诉大家发到哪里了,欢迎大家一起讨论)

浙公网安备 33010602011771号

浙公网安备 33010602011771号