Java程序的代码保护:从混淆到虚拟化加固的技术演进

一、Java语言的保护困局

Java作为诞生于1991年的经典编程语言,凭借"一次编译,到处运行"的跨平台特性和成熟的生态体系,持续占据TIOBE排行榜前列。其核心机制是将源码编译为JVM字节码文件(.class),由虚拟机解释执行。但这也成为代码保护的致命软肋——字节码文件近乎等同于源码的中间形态,使用JD-GUI、FernFlower等工具可轻松实现90%以上的反编译还原。

二、传统Java保护技术解析

-

名称混淆(Obfuscation)

原理:将类/方法/字段名替换为a、b、c等无意义字符

优势:零性能损耗,基础防护必备

局限:无法改变程序逻辑,通过关键API调用仍可定位核心代码

典型工具:ProGuard、Allatori -

文件级加密

实现:对class/jar文件整体加密,定制JVM加载时解密

优势:静态反编译完全失效

缺陷:

1)需修改JVM导致部署兼容性问题

2)运行时内存暴露原始字节码

3)无法被其他Java程序引用 -

方法加密

改进点:基于Java Agent和类加载器机制实现方法级解密

突破:无需修改JVM,通过启动参数即可启用

风险:内存驻留的字节码仍面临Dump攻击 -

控制流混淆

技术核心:插入无效代码/改变执行路径/等价指令替换

防护效果:显著增加人工逆向难度

反制工具:JavaDeobfuscator等自动化工具可破解常规混淆

性能代价:约10%-30%的性能损耗

三、突破性方案:虚拟化增强保护(VME)

技术原理

- 字节码转换:将JVM字节码转换为自定义指令集

- 执行引擎:通过Native层解释器(C/C++实现)执行私有指令

- 双重保护:

原始字节码从磁盘到内存全程加密

解释器自身可进行二进制加固(VMP/变异指令)

核心优势 - 抗逆向强度:需逆向分析Native层解释器+自定义指令集映射

- 零字节码暴露:内存中仅存在加密态和私有指令流

- 兼容性保障:无需修改JVM,保持标准Java调用接口

实施策略

- 关键方法选取:保护认证、加密算法等核心模块

- 混合防护:结合控制流混淆提升整体安全性

- 性能调优:对高频执行方法进行压力测试

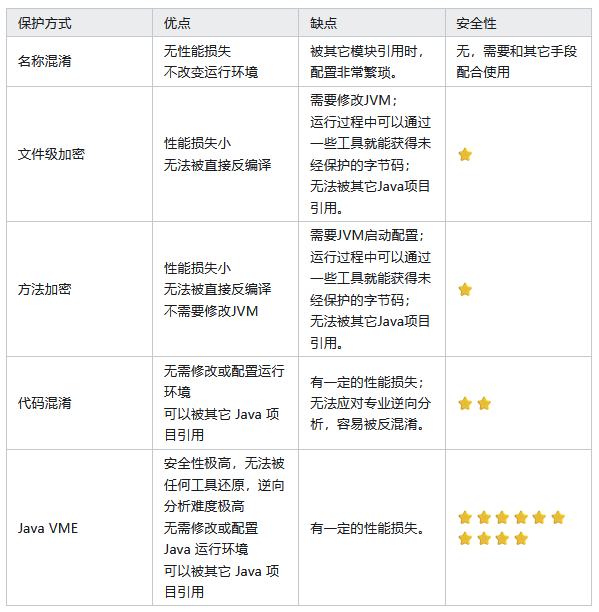

四、技术选型建议

每种加密方式市面上都有相关产品,可以自己搜索,本文也提供了一个较靠谱的评估方法

五、未来演进方向

随着GraalVM等AOT编译技术的普及,Java程序可编译为本地机器码,结合LLVM混淆方案可进一步提升保护强度。但虚拟机层面的保护技术仍将持续演进,特别是在云原生场景下,如何在容器化环境中实现全链路保护将成为新的技术攻关点。

浙公网安备 33010602011771号

浙公网安备 33010602011771号