【K8s概念】Pod 安全性标准

参考:https://kubernetes.io/zh/docs/concepts/security/pod-security-standards/

Pod 的安全性配置一般通过使用 安全性上下文(Security Context) 来保证。安全性上下文允许用户逐个 Pod 地定义特权级及访问控制。

以前,对集群的安全性上下文的需求的实施及其基于策略的定义都通过使用 Pod 安全性策略来实现。 Pod 安全性策略(Pod Security Policy) 是一种集群层面的资源,控制 Pod 规约中 安全性敏感的部分。

不过,新的策略实施方式不断涌现,或增强或替换 PodSecurityPolicy 的使用。 本页的目的是详细介绍建议实施的 Pod 安全框架;这些内容与具体的实现无关。

策略类型

在进一步讨论整个策略谱系之前,有必要对基本的策略下个定义。 策略可以是很严格的也可以是很宽松的:

Privileged - 不受限制的策略,提供最大可能范围的权限许可。这些策略 允许已知的特权提升。

Baseline - 限制性最弱的策略,禁止已知的策略提升。 允许使用默认的(规定最少)Pod 配置。

Restricted - 限制性非常强的策略,遵循当前的保护 Pod 的最佳实践。

策略

Privileged

Privileged 策略是有目的地开放且完全无限制的策略。此类策略通常针对由 特权较高、受信任的用户所管理的系统级或基础设施级负载。

Privileged 策略定义中限制较少。对于默认允许(Allow-by-default)实施机制(例如 gatekeeper), Privileged 框架可能意味着不应用任何约束而不是实施某策略实例。 与此不同,对于默认拒绝(Deny-by-default)实施机制(如 Pod 安全策略)而言, Privileged 策略应该默认允许所有控制(即,禁止所有限制)。

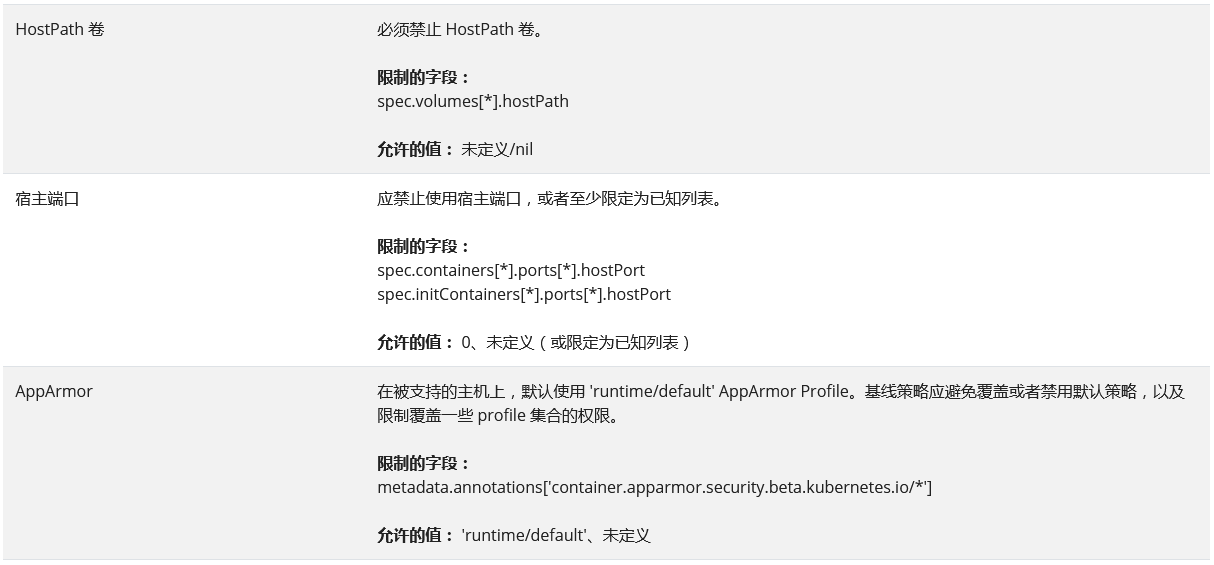

Baseline

Baseline 策略的目标是便于常见的容器化应用采用,同时禁止已知的特权提升。 此策略针对的是应用运维人员和非关键性应用的开发人员。 下面列举的控制应该被实施(禁止):

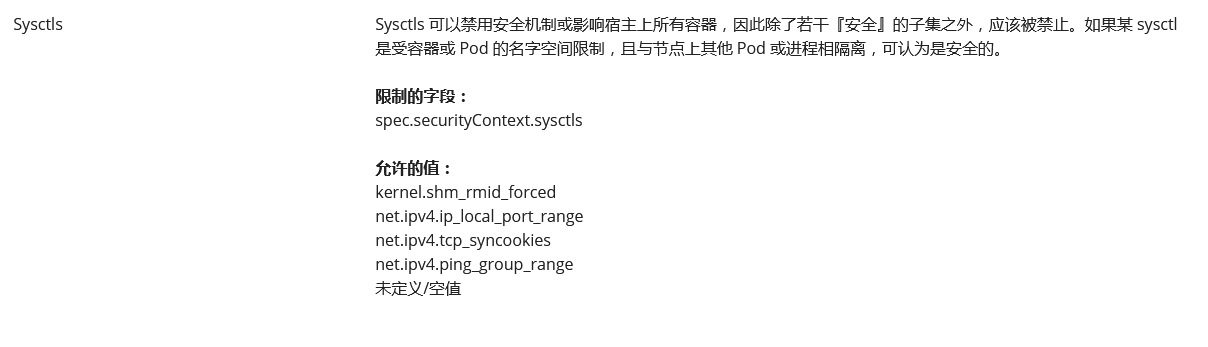

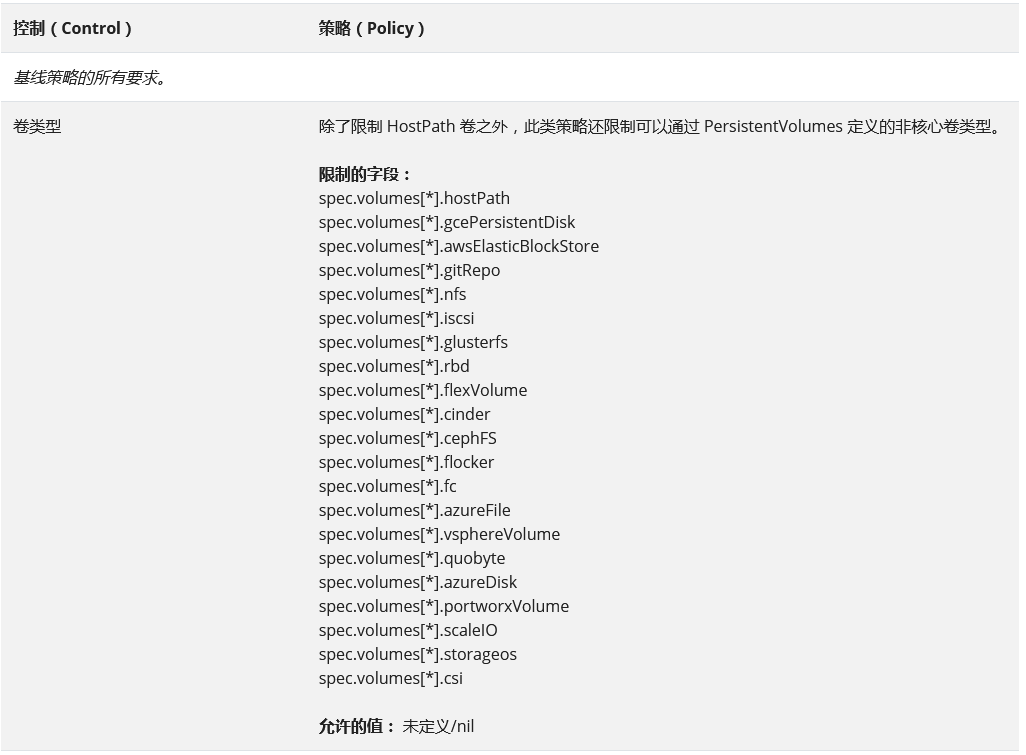

Restricted

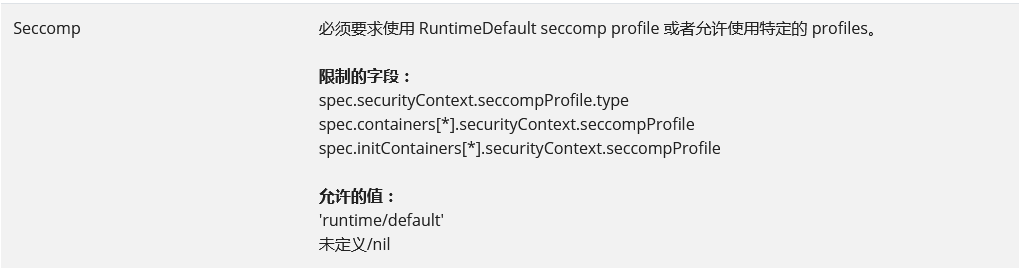

Restricted 策略旨在实施当前保护 Pod 的最佳实践,尽管这样作可能会牺牲一些兼容性。 该类策略主要针对运维人员和安全性很重要的应用的开发人员,以及不太被信任的用户。 下面列举的控制需要被实施(禁止):

策略实例化

将策略定义从策略实例中解耦出来有助于形成跨集群的策略理解和语言陈述, 以免绑定到特定的下层实施机制。

随着相关机制的成熟,这些机制会按策略分别定义在下面。特定策略的实施方法不在这里定义。

PodSecurityPolicy

- Privileged -- https://raw.githubusercontent.com/kubernetes/website/master/content/en/examples/policy/privileged-psp.yaml

apiVersion: policy/v1beta1

kind: PodSecurityPolicy

metadata:

name: privileged

annotations:

seccomp.security.alpha.kubernetes.io/allowedProfileNames: '*'

spec:

privileged: true

allowPrivilegeEscalation: true

allowedCapabilities:

- '*'

volumes:

- '*'

hostNetwork: true

hostPorts:

- min: 0

max: 65535

hostIPC: true

hostPID: true

runAsUser:

rule: 'RunAsAny'

seLinux:

rule: 'RunAsAny'

supplementalGroups:

rule: 'RunAsAny'

fsGroup:

rule: 'RunAsAny'

- Baseline -- https://raw.githubusercontent.com/kubernetes/website/master/content/en/examples/policy/baseline-psp.yaml

apiVersion: policy/v1beta1

kind: PodSecurityPolicy

metadata:

name: baseline

annotations:

# Optional: Allow the default AppArmor profile, requires setting the default.

apparmor.security.beta.kubernetes.io/allowedProfileNames: 'runtime/default'

apparmor.security.beta.kubernetes.io/defaultProfileName: 'runtime/default'

seccomp.security.alpha.kubernetes.io/allowedProfileNames: '*'

spec:

privileged: false

# The moby default capability set, minus NET_RAW

allowedCapabilities:

- 'CHOWN'

- 'DAC_OVERRIDE'

- 'FSETID'

- 'FOWNER'

- 'MKNOD'

- 'SETGID'

- 'SETUID'

- 'SETFCAP'

- 'SETPCAP'

- 'NET_BIND_SERVICE'

- 'SYS_CHROOT'

- 'KILL'

- 'AUDIT_WRITE'

# Allow all volume types except hostpath

volumes:

# 'core' volume types

- 'configMap'

- 'emptyDir'

- 'projected'

- 'secret'

- 'downwardAPI'

# Assume that ephemeral CSI drivers & persistentVolumes set up by the cluster admin are safe to use.

- 'csi'

- 'persistentVolumeClaim'

- 'ephemeral'

# Allow all other non-hostpath volume types.

- 'awsElasticBlockStore'

- 'azureDisk'

- 'azureFile'

- 'cephFS'

- 'cinder'

- 'fc'

- 'flexVolume'

- 'flocker'

- 'gcePersistentDisk'

- 'gitRepo'

- 'glusterfs'

- 'iscsi'

- 'nfs'

- 'photonPersistentDisk'

- 'portworxVolume'

- 'quobyte'

- 'rbd'

- 'scaleIO'

- 'storageos'

- 'vsphereVolume'

hostNetwork: false

hostIPC: false

hostPID: false

readOnlyRootFilesystem: false

runAsUser:

rule: 'RunAsAny'

seLinux:

# This policy assumes the nodes are using AppArmor rather than SELinux.

# The PSP SELinux API cannot express the SELinux Pod Security Standards,

# so if using SELinux, you must choose a more restrictive default.

rule: 'RunAsAny'

supplementalGroups:

rule: 'RunAsAny'

fsGroup:

rule: 'RunAsAny'

- Restricted -- https://raw.githubusercontent.com/kubernetes/website/master/content/en/examples/policy/restricted-psp.yaml

apiVersion: policy/v1beta1

kind: PodSecurityPolicy

metadata:

name: restricted

annotations:

seccomp.security.alpha.kubernetes.io/allowedProfileNames: 'docker/default,runtime/default'

apparmor.security.beta.kubernetes.io/allowedProfileNames: 'runtime/default'

apparmor.security.beta.kubernetes.io/defaultProfileName: 'runtime/default'

spec:

privileged: false

# Required to prevent escalations to root.

allowPrivilegeEscalation: false

requiredDropCapabilities:

- ALL

# Allow core volume types.

volumes:

- 'configMap'

- 'emptyDir'

- 'projected'

- 'secret'

- 'downwardAPI'

# Assume that ephemeral CSI drivers & persistentVolumes set up by the cluster admin are safe to use.

- 'csi'

- 'persistentVolumeClaim'

- 'ephemeral'

hostNetwork: false

hostIPC: false

hostPID: false

runAsUser:

# Require the container to run without root privileges.

rule: 'MustRunAsNonRoot'

seLinux:

# This policy assumes the nodes are using AppArmor rather than SELinux.

rule: 'RunAsAny'

supplementalGroups:

rule: 'MustRunAs'

ranges:

# Forbid adding the root group.

- min: 1

max: 65535

fsGroup:

rule: 'MustRunAs'

ranges:

# Forbid adding the root group.

- min: 1

max: 65535

readOnlyRootFilesystem: false

常见问题

为什么不存在介于 Privileged 和 Baseline 之间的策略类型

这里定义的三种策略框架有一个明晰的线性递进关系,从最安全(Restricted)到最不安全, 并且覆盖了很大范围的工作负载。特权要求超出 Baseline 策略者通常是特定于应用的需求, 所以我们没有在这个范围内提供标准框架。 这并不意味着在这样的情形下仍然只能使用 Privileged 框架,只是说处于这个范围的 策略需要因地制宜地定义。

SIG Auth 可能会在将来考虑这个范围的框架,前提是有对其他框架的需求。

安全策略与安全上下文的区别是什么?

安全上下文在运行时配置 Pod 和容器。安全上下文是在 Pod 清单中作为 Pod 和容器规约的一部分来定义的,所代表的是 传递给容器运行时的参数。

安全策略则是控制面用来对安全上下文以及安全性上下文之外的参数实施某种设置的机制。 在 2020 年 2 月,目前实施这些安全性策略的原生解决方案是 Pod 安全性策略 - 一种对集群中 Pod 的安全性策略进行集中控制的机制。 Kubernetes 生态系统中还在开发一些其他的替代方案,例如 OPA Gatekeeper。

浙公网安备 33010602011771号

浙公网安备 33010602011771号