网络安全基础知识

IP地址详解

一、简单局域网的构成

局域网(Local Area Network,LAN)是指在某一区域内由多台计算机互联成的计算机组。一般是方圆几千米以内。局域网可以实现文件管理、应用软件共享、打印机共享、工作组内的日程安排、电子邮件和传真通信服务等功能。局域网是封闭型的,可以由办公室内的两台计算机组成,也可以由一个公司内的上千台计算机组成。

交换机是组成局域网的重要设备,但是交换机并不能让设备上网,路由器可以实现设备上网。

局域网:一般称为内网。

简单局域网的构成:交换机、网线、PC。

交换机:用来组建内网的局域网设备。

二、IP地址

id地址就是一个唯一标识。是一段网络编码(二进制)由32位组成

11010010.01001001.10001100.00000110 转换为点分十进制如下:

210.73.140.4 点分十进制IP地址形式:x.x.x.x 范围:0-255

如:

正确:10.1.1.1 192.168.1.1

错误:300.1.1.1三、子网掩码

局域网通信规则:在同一个局域网中所有的IP必须在同一网段中才可以互为通信。

IP地址构成:网络位+主机位(网络位相同的IP地址,为同一网段)

子网掩码如何确定网络位:与255对应的数字为网络位,与0对应的数字为主机位。

255.0.0.0

255.255.0.0

255.255.255.0

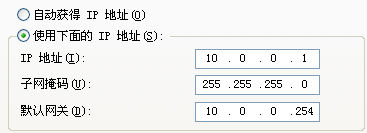

网络位:10.0.0

主机位:.1

属于网段:10.0.0.0

广播地址:10.0.0.255

网段可用的IP地址范围:10.0.0.1-10.0.0.254

本地回环地址:127.0.0.1注意:一个IP地址必须配套一个子网掩码。

总结:当主机位全部置0代表网段,主机位全部置255代表该网段的广播地址。

四、IP地址详解

国际标准组织ISO定义地址分类:五大类(是以IP地址的第一位进行区分的)

A类:1-126 默认子网掩码:255.0.0.0

B类:128-191 默认子网掩码255.255.0.0

C类:192-223 默认子网掩码:255.255.255.0

D类:224-239 组播地址

E类:240-254 科研使用

如:

10.0.0.1 属于A类

192.168.1.1 属于C类五、网关

网关:一个网络的出口,Gateway=GW,一般网关是在路由器上

路由器:可用连接外网的设备。

网关的配置全球默认配置可用IP范围的第一个或者最后一个:

192.168.0.1

192.168.0.254

PC向外发包:

1、首先判断目标IP地址与自己是否在同一网段。

2、如在同一网段,则直接发出去,而不找网关。

3、如不在同一网段,则直接发包给网关。六、DNS

DNS:Domain Name Service 域名服务器

域名系统(Domain Name System,DNS)是Internet上解决网上机器命名的一种系统。就像拜访朋友要先知道别人家怎么走一样,Internet上当一台主机要访问另外一台主机时,必须首先获知其地址,TCP/IP中的IP地址是由四段以“.”分开的数字组成,记起来总是不如名字那么方便,所以,就采用了域名系统来管理名字和IP的对应关系。

作用:通过域名解析真实网络IP地址

先从本地查找,找不到再用网络DNS解析

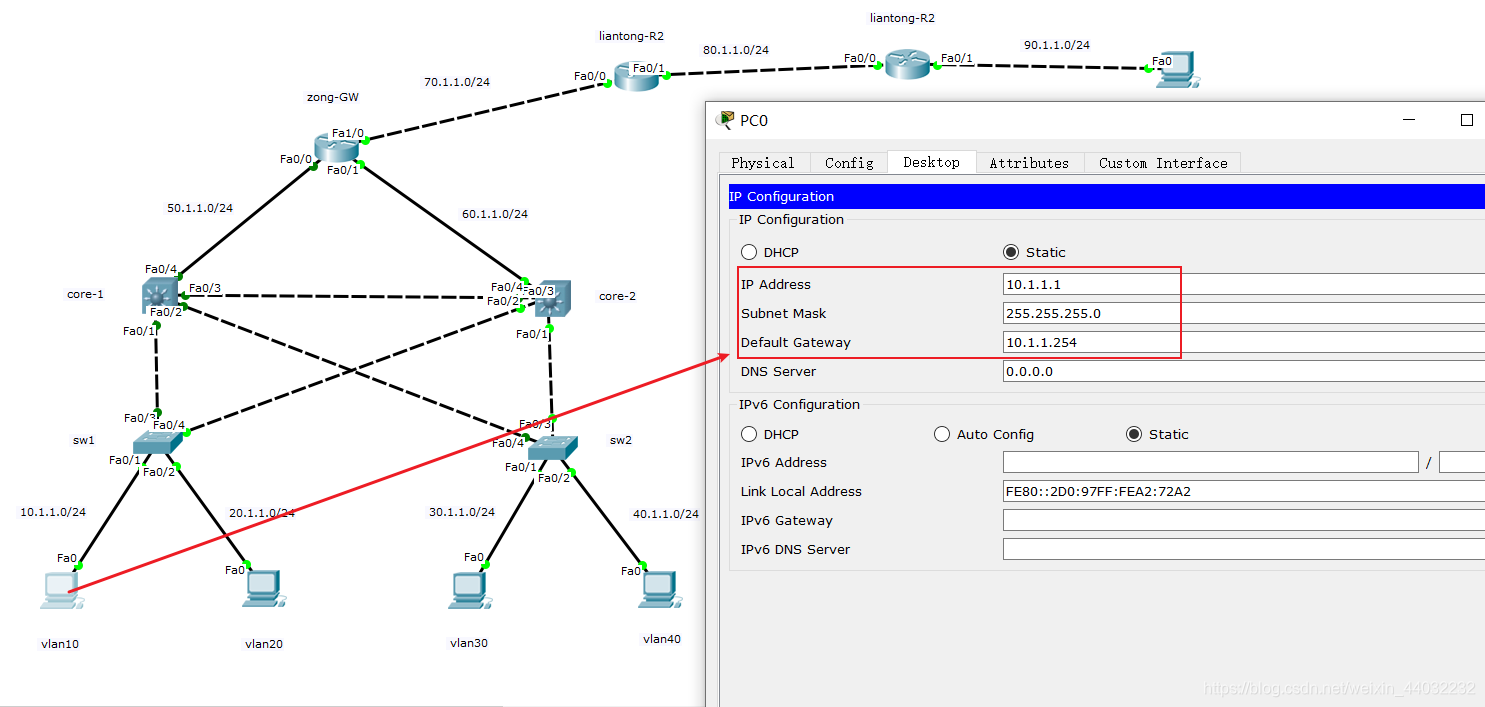

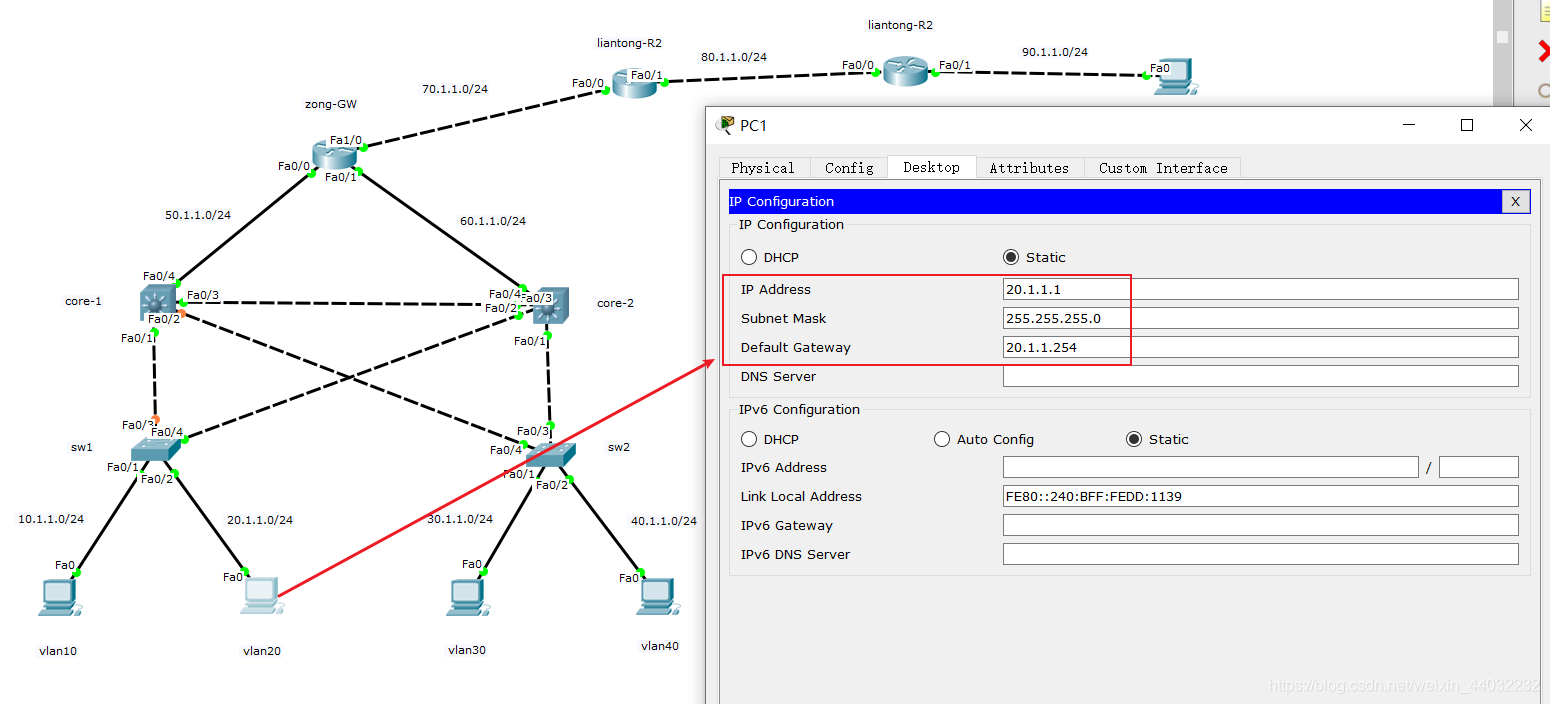

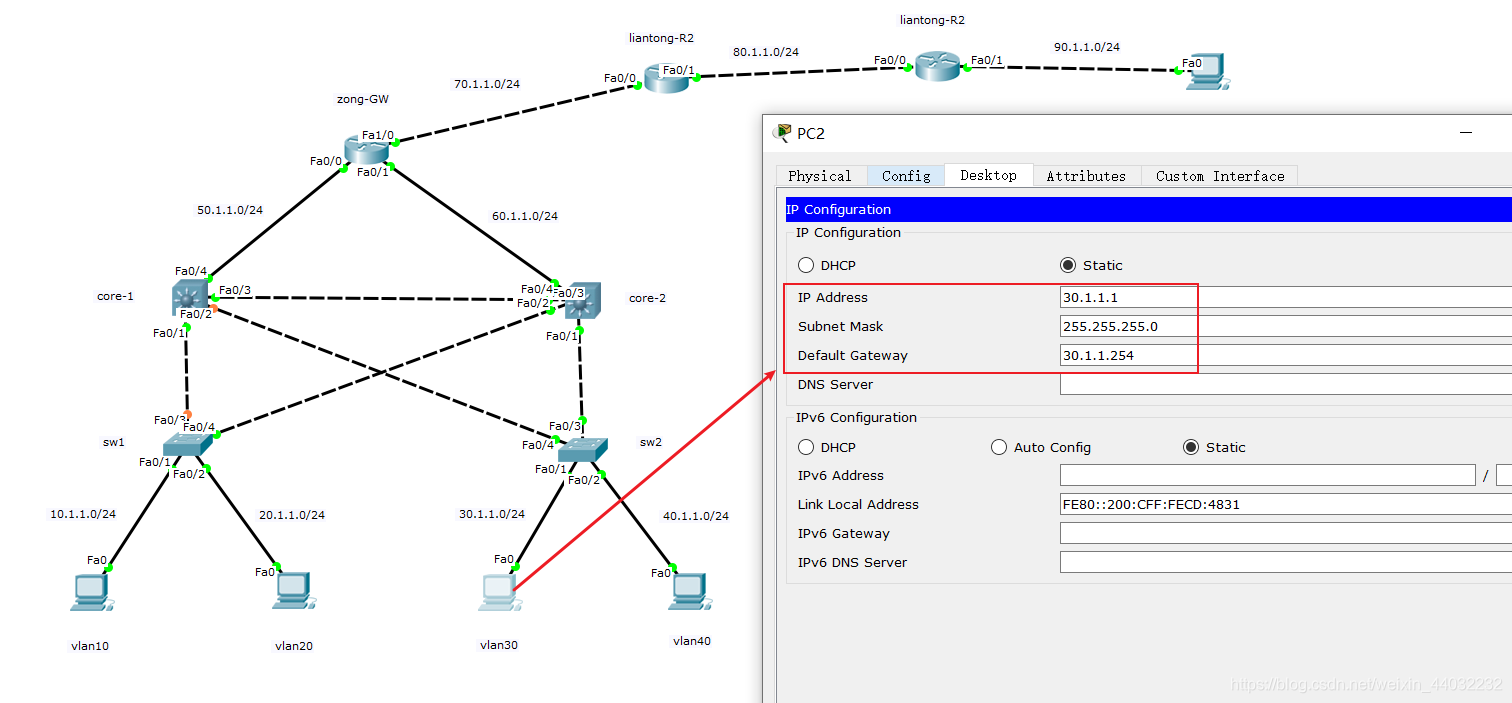

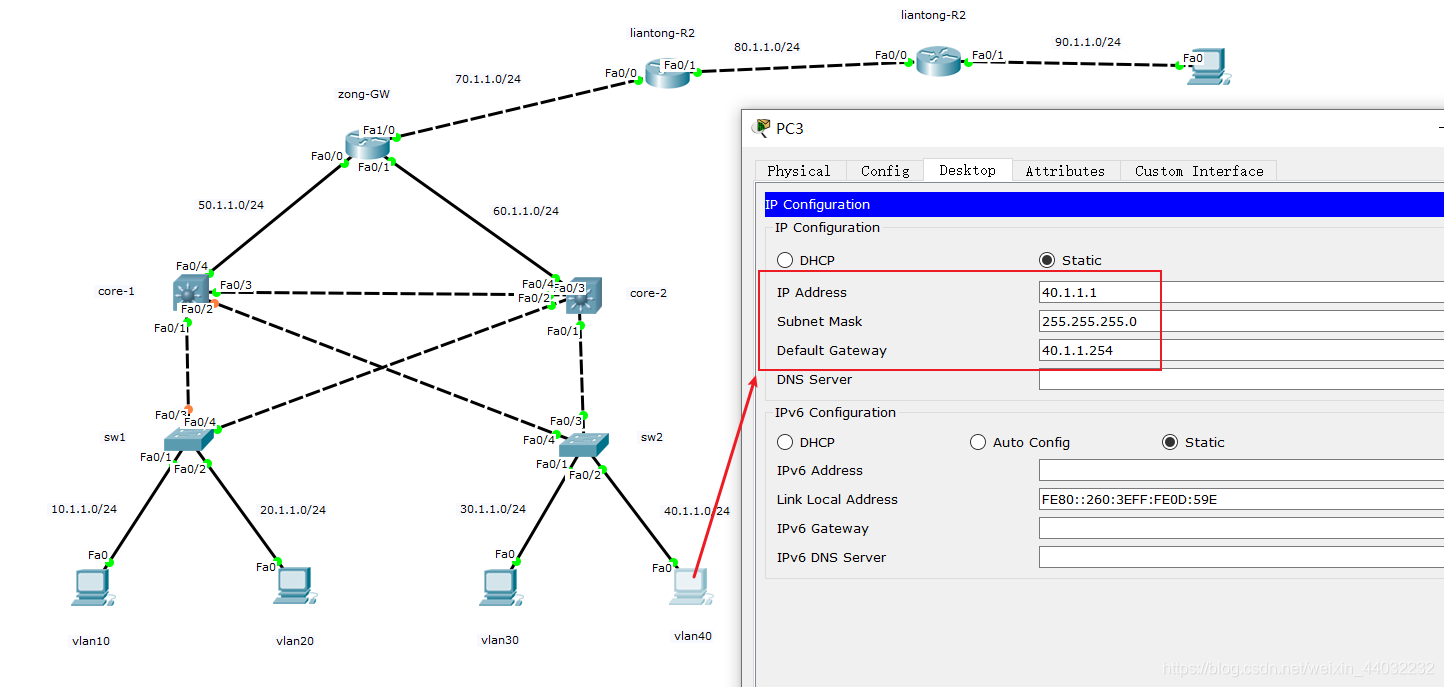

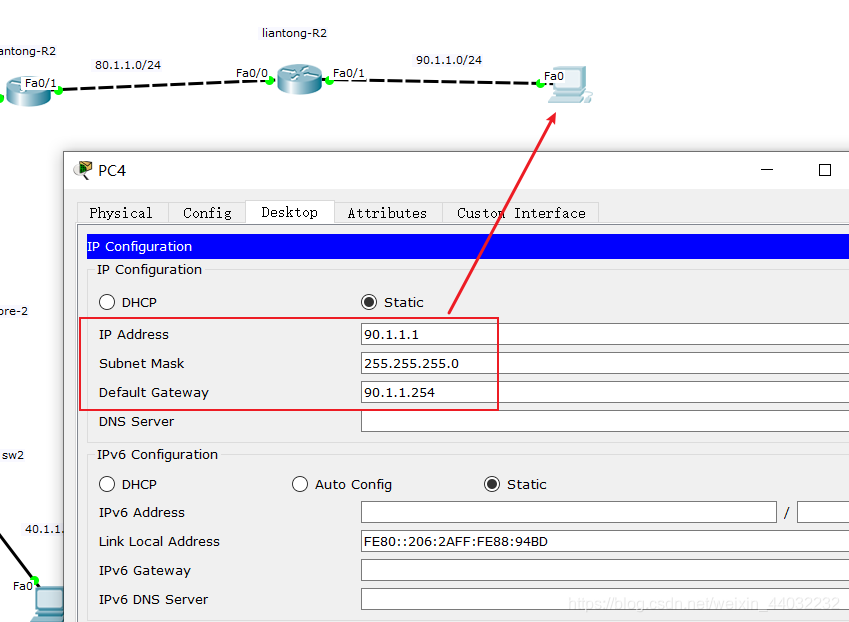

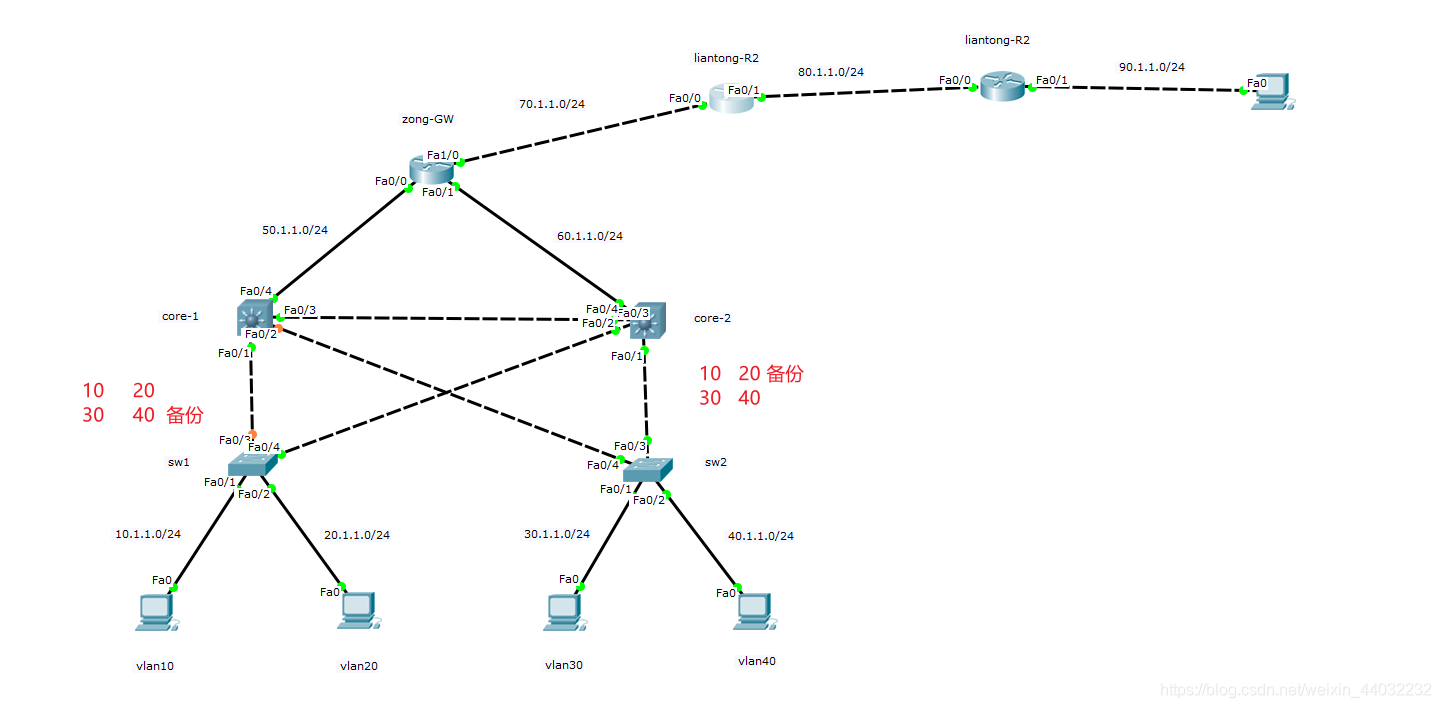

七、配置IP地址

八、网络测试命令

1、查看IP:

ipconfig # 查看IP地址基本信息

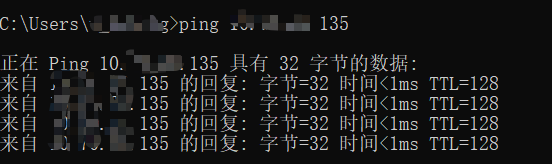

ipconfig /all # 查看IP地址详细信息2、PING命令:

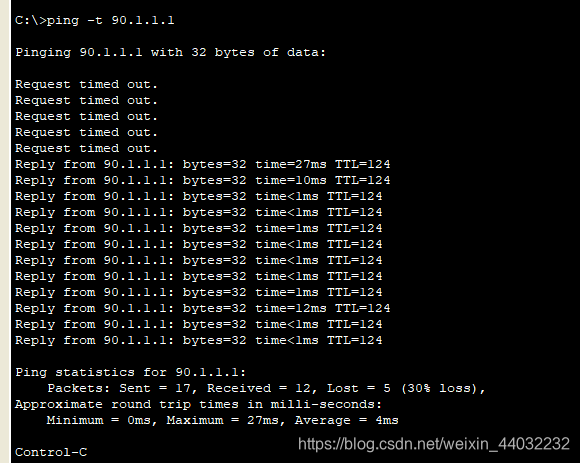

ping www.baidu.com # 测试网络连通性

ping -l 2000 www.baidu.com # 每次都发2000个字节 在局域网内最大阈值为65500字节

ping -t www.baidu.com # 一直ping

ping -n www.baidu.com # 修改ping包数量

3、手工解析域名

nslookup www.jd.com

- 1

DOS命令及批处理编写

一、基本DOS命令

md wenjianjia 创建文件夹

rd wenjianjia 删除文件夹

copy con a.txt 动态写入文本内容 ctrl+z 回车退出保存

type a.txt 查看所有文本内容

type a.txt | more 分页查看

del a.txt 删除文件

del *.txt 删除以txt结尾的所有文件

del *.* 删除所有文件

del a.txt /q 不提示直接删除

del *.txt /s/q 递归删除且不提示 文件夹保留 文件删除

ren haha.txt hei.txt 改名

move 移动文件

copy muma.exe \\10.0.02\c:\ 网络传输

assoc .txt=exefile 修改文件打开方式 以txt结尾的当作程序运行

fsutil file createnew d:\system.ini 300000000 在d盘生成一个system.ini文件 占用内存300000000字节

attrib +h +s +a 文件夹 修改文件权限 +h隐藏文件 +s提升为系统文件 +a只读权限

shutdown -s -t 定时关机 +f 强制

shutdown -a 取消一切定时

shutdown -r -t 定时开机 +f 强制

shutdown -r -t 200 -f -c "认命吧!!!" -c 描述信息

shutdown -l 注销

color 0a 修改命令行字体背景颜色

color ? 查询颜色配置二、批处理编写

1.1、概述

批处理(Batch),也称为批处理脚本。顾名思义,批处理就是对某对象进行批量的处理,通常被认为是一种简化的脚本语言,它应用于DOS和Windows系统中。批处理文件的扩展名为bat 。目前比较常见的批处理包含两类:DOS批处理和PS批处理。PS批处理是基于强大的图片编辑软件Photoshop的,用来批量处理图片的脚本;而DOS批处理则是基于DOS命令的,用来自动地批量地执行DOS命令以实现特定操作的脚本。更复杂的情况,需要使用if、for、goto等命令控制程式的运行过程,如同C、Basic等高级语言一样。如果需要实现更复杂的应用,利用外部程式是必要的,这包括系统本身提供的外部命令和第三方提供的工具或者软件。批处理程序虽然是在命令行环境中运行,但不仅仅能使用命令行软件,任何当前系统下可运行的程序都可以放在批处理文件中运行。

1.2、批处理作用

- 自上而下成批的处理每一行DOS命令,直到执行最后一条!

1.3、如何创建批处理

- 扩展名:.bat

- 创建方法:新建一个记事本文件,然后将扩展名改为.bat

注:修改扩展名时,需要将文件的扩展名显示出来后在进行修改!

案例:新建一个记事本文件,然后将扩展名改为.bat 内容如下:

d:

cd

cd tmp

del ./s/q

1.4、批处理基本语法@echo off

- 作用:关闭回显功能,也就是屏蔽执行过程,建议放置在批处理首行。

pause

- 作用:暂停批处理运行

案例:

@echo off

pause

执行结果如下:

title

- 作用:给程序添加标题

color 0a

- 作用:修改命令行背景和字体颜色

上述两条命令的执行结果如下:

echo.

- 作用:空一行

:menu

- 作用:给代码块命名

goto menu

- 作用:跳转代码块,跳转到menu位置的代码开始执行该代码块的命令。

@echo off 关闭回显

:menu 给代码块命名为menu

title my qq password 修改程序标题

color 0a 修改命令行背景和字体颜色

echo ===================

echo hello world

echo ===================

pause 暂停

echo. 空行

echo.

:d 给代码块命名为d

echo 执行到d代码块

goto menu 跳转到menu代码块,执行该代码块下的命令代码执行结果:

正确输出不打印:>null

错误输出不打印:>2 null

ping 127.136.27.1 >null 2>null 无论能不能ping通都不打印

%input%

- 作用:获取input这个变量的值

start

- 作用:开启新的cmd命令行窗口

if "%input%"=="1" goto a

- 作用:判断语句,如果input这个变量等于1就跳转到a的代码块,执行a代码块下的命令

set /p input=请输入关机时间(单位/秒):

- 作用:等待用户输入,并将输入的值赋给input这个变量

@echo off

set /p input=请输入关机时间(单位/秒):

shutdown -s -f -t %input%用户自定义关机时间

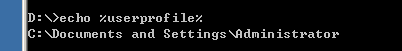

%userprofile%

- 特殊的变量值,获取当前用户家目录的绝对路径

C:\Documents and Settings\Administrator\「开始」菜单\程序\启动 开机启动项路径

"%userprofile%\「开始」菜单\程序\启动\muma.bat" 在开机启动项中生成一个程序muma.bat

%userprofile% == C:\Documents and Settings\Administrator

1.5、命令组合

@echo off

color 0a

title 我的qq

:menu

cls

echo ===========================

echo 菜单

echo 1.定时关机

echo 2.取消定时

echo 3.退出

echo 4.在开机启动项添加脚本

echo ===========================

set /p input=请选择:

if "%input%"=="1" goto a

if "%input%"=="2" goto b

if "%input%"=="3" goto c

if "%input%"=="4" goto d

echo 请输入正确选项:

pause

goto menu

:a

set /p num=请输入想要关机的时间:

shutdown -s -f -t %num%

goto menu

:b

shutdown -a

goto menu

:c

exit

:d

echo :d >> "%userprofile%\「开始」菜单\程序\启动\muma.bat"

echo start >> "%userprofile%\「开始」菜单\程序\启动\muma.bat"

echo goto d >> "%userprofile%\「开始」菜单\程序\启动\muma.bat"

echo 脚本制作完成,下次开机启动

pause

goto menu运行截图:

ntsd -c q -pn winlogon.exe

- 作用:强制杀死登录进程(蓝屏)适用win2003

taskkill /im explorer.exe /f

- 作用:强制杀死桌面

开启explorer.exe:

start C:\windows\explorer.exe

netstat -an

- 查看本机开放所有端口

三、执行exe程序并传参

@echo off

color 0a

title 图片去水印

:ImageUrl

echo.

echo.

echo.

set /p input=请输入图片绝对路径:

cmd.exe -imageIn "%input%" imgurl -txtIn 'hello' -source WEIBO -outputUrl

echo.

echo.

echo.

goto ImageUrl

服务器系统和用户与组管理

一、服务器系统版本介绍

1.1、Windows服务系统:

win2000 win2003 win2008 win2012

win2000主要版本:

Windows 2000共有四个主要版本:Professional(专业版)、Server(服务器版)、Advanced Server(高级服务器版)和Datacenter Server(数据库服务器中心版)。另有Powered(服务器嵌入版)等特殊版本。

win2000各版本介绍:

| 名称 | 适用机型 | 支持处理器个数 | 支持内存大小 | 介绍 |

|---|---|---|---|---|

| Windows 2000 Professional专业版 | 工作站及笔记本电脑 | 2个(均衡的多处理器) | 64MB—3.25GB | Professional也有4个版本:即SP1/SP2/SP3/SP4。适合移动家庭用户,可以用于升级Windows 9x和Windows NT 4.0。它以Windows NT 4.0的技术为核心,采用标准化的安全技术,稳定性高,最大的优点是不会再像之前的Windows 9x内核各种版本的操作系统那样频繁的出现非法程序的提示而死机 |

| Windows 2000 Server 服务器版 | 小型企业的服务器领域 | 4个 | 128MB—3.25GB | Server在Windows NT Server 4.0的基础上做了大量的改进,在各种功能方面有了更大的提高。 |

| Windows 2000 Advanced Server 高级服务器版 | 大中型企业的服务器领域 | 8个 | 128MB—8GB | 与Server版不同,Advanced Server具备有更为强大的特性和功能。它对SMP(对称多处理器)的支持要比Server更好,支持的数目可以达到四路。 |

| Windows 2000 Datacenter Server 数据中心服务器版 | 高级别的可伸缩性,可用性与可靠性的大型企业或国家机构的服务器领域 | 8个以上 | 256MB—64GB | 该系统可用于大型数据库、经济分析、科学计算以及工程模拟等方面,另外还可用于联机交易处理 |

win2003主要版本:

Windows Server 2003 Web Edition Web版

Windows Server 2003 Standard Edition 标准版

Windows Server 2003 Enterprise Edition 企业版

Windows Server 2003 Datacenter Edition 数据中心版

win2003个版本介绍:

Windows Server 2003 Web版:

用于构建和存放Web应用程序、网页和XMLWeb Services。它主要使用IIS6.0 Web服务器并提供快速开发和部署使用ASP.NET技术的XMLWeb services和应用程序。支持双处理器,最低支持256MB的内存.它最高支持2GB的内存。请注意:即使您使用的是4G内存,该版本2003也只能识别到2G,如需识别大内存需要特殊设置,为桌面虚拟化提供平台

Windows Server 2003 标准版:

销售目标是中小型企业,支持文件和打印机共享,提供安全的Internet连接,允许集中的应用程序部署。支持4个处理器;最低支持256MB的内存,最高支持4GB的内存。

Windows Server 2003 企业版:

Windows Server 2003 企业版与 Windows Server 2003 标准版的主要区别在于:Windows Server 2003 企业版 支持高性能服务器,并且可以群集服务器,以便处理更大的负荷。通过这些功能实现了可靠性,有助于确保系统即使在出现问题时仍可用。

| 版本信息 | 32位 | 64位 | |

|---|---|---|---|

| 扩展版本名称 | 标准32位版 | 标准64位版 | X64版 |

| 支持处理器 | 所有X86处理器,最高8路处理器 | 所有IA-64处理器(Intel的Itanium和Itanium2) | X86-64处理器(AMD64系列如Opteron) |

| 最小内存要求 | 256M | 256M | 1G |

| 最大内存支持 | 3.25G | 128G | 128G |

Windows Server 2003 数据中心版:

针对要求最高级别的可伸缩性、可用性和可靠性的大型企业或国家机构等而设计的。它是最强大的服务器操作系统。分为32位版与64位版:

| 版本信息 | 32位 | 64位 | |

|---|---|---|---|

| 扩展版本名称 | 标准32位版 | 标准64位版 | X64版 |

| 支持处理器 | 所有X86处理器(包括X86-64),32个处理器,支持8点集群 | 仅支持IA-64处理器(Intel的Itanium和Itanium2) | X86-64处理器(AMD64系列如Opteron) |

| 最小内存要求 | 1G | 2G | 2G |

| 最大内存支持 | 3.25g | 512G | 256G |

标准32位版其安装文件的核心所在文件夹是i386可以安装在X86-64处理器中,而64位标准版安装文件的核心所在文件夹是ia64,与X64版的AMD64不同,这两种64位版互不兼容。

win2008主要版本:

每个Windows Server 2008 R2版本都为给定的数据中心提供一个关键功能。七个版本中有三个是核心版本,还有四个是特定用途版本。

核心版本

标准版:对于大部分想要利用多个Windows Server 2008

R2功能的数据中心来说,该版本应该是一个良好的基础操作系统。它专门设计用来提高服务器基础设施的可靠性和灵活性,同时帮助节省时间并减少成本。

企业版:该版本是标准版之上的一个版本。该操作系统平台为关键业务工作负载提供更具成本效益且可靠的支持。它还为虚拟化、节能和管理性提供创新功能,并且帮助移动的工作人员更容易地访问公司资源。

基础版:该版本是一个划算的入门级技术基础,面向小企业主和支持小型企业的IT人才。基础版价格实惠、容易部署并且可靠,它为企业提供可靠的技术来运行大部分流行的商务应用,同时还分享信息和资源。

特定用途版

数据中心版:这是一个专为在小型和大型服务器上部署关键业务应用和大型虚拟化设计的企业级平台。该版本想要提供一个可在其上建立企业级虚拟化和可扩展解决方案的基础。

Web版:Web Server 2008 R2是一个强劲的Web应用和服务平台。Web Server 2008 R2运用IIS

7.5搭建,专门设计成面向互联网的服务器。当Web Server 2008 R2与多种普遍的开发平台一起使用时,它提供改良的管理和诊断工具来帮助降低基础设施成本。

HPC版:该版本为管理高性能计算能力提供全面且省钱的解决方案。HPC Server 2008

R2是微软的第三代HPC解决方案,它易于与现有的IT基础设施集成,允许终端用户使用熟悉的Windows技术访问HPC资源。因为专用集群和平等开发工具的紧密结合设置锚定在Visual

Studio 2010,开发者可以轻松且快速地搭建强劲且可扩展的应用。

安腾版:该版本为基于安腾的系统而生,它交付一个企业级平台用于部署关键业务应用。Windows Server 2008 R2、SQL

Server 2008 R2

和现有的开发者工具阵容,加上相关的.NET框架,将是每个产品线上支持英特尔安腾处理器和相关OEM服务器平台的最后一代。

Windows Server 2008 R2 有7个版本

| 版本名称 | 版本简介 |

|---|---|

| Windows Server 2008 R2 Foundatin | 这个版本是一种成本低廉的项目级技术基础,用于支撑小型业务。 |

| Windows Server 2008 R2 标准版 | 是下一版本发布前最健壮的Windows服务器操作系统。 |

| Windows Server 2008 R2 企业版 | 它是高级服务器平台,为重要应用提供了一种成本较低的高可靠性支持。 |

| Windows Server 2008 R2 数据中心版 | 它是一个企业级平台。 |

| Windows Server 2008 R2 Web | 它是强大的Web应用程序和服务平台。 |

| Windows HPC Server 2008 (R2) | 高性能计算(HPC)的下一版本,为高效率的HPC环境提供了企业级的工具。 |

| Windows Server 2008 R2 for Itanium-Based Systems | 一个企业级的平台,可以用于部署关键业务应用程序。 |

这是微软第一个仅支持64位的操作系统。

微软称,从Windows Server 2008 R2开始,Windows

Server将不再推出32位系统版本。微软将只发布64位系统的Windows Server 2008 R2。

Windows Server 2008 R2 RTM也于2009年7月14日与Windows 7同时编译完成,版本号也为7600.16385 090713.1255。

通过设置,Windows Server 2008 R2可以免费使用900天。所以网上没有关于它的软改方法。

win2012版本

Windows Server 2012有四个版本:Foundation(基础版),Essentials(精简版), Standard(标准版)和Datacenter(数据中心版)

| 版本 | Foundation | Essentials | Standard | Datacenter |

|---|---|---|---|---|

| 授权方式 | 仅限OEM | OEM、零售、VOL | OEM、零售、VOL | OEM、零售、VOL |

| 处理器上限 | 1 | 2 | 64 | 64 |

| 授权用户限制 | 1 | 25 | 无限 | 无限 |

| 文件服务限制 | 1个独立DFS根目录 | 1个独立DFS根目录 | 无限 | 无限 |

| 网络策略和访问控制 | 50个RRAS连接以及1个IAS连接 | 250个RRAS连接、50个IAS连级以及2个IAS服务组 | 无限 | 无限 |

| 远程桌面服务限制 | 20个连接 | 250个连接 | 无限 | 无限 |

| 虚拟化 | 无 | 1个虚拟机或者物理服务器,两者不能同时存在 | 2个虚拟机 | 无限 |

| DHCP角色 | 有 | 有 | 有 | 有 |

| DNS服务器角色 | 有 | 有 | 有 | 有 |

| 传真服务器角色 | 有 | 有 | 有 | 有 |

| UDDI服务 | 有 | 有 | 有 | 有 |

| 文档和打印服务器 | 有 | 有 | 有 | 有 |

| Web服务器(IIS) | 有 | 有 | 有 | 有 |

| Windows部署服务 | 有 | 有 | 有 | 有 |

| Windows服务器更新服务 | 有 | 有 | 有 | 有 |

| Active Directory轻型目录服务 | 有 | 有 | 有 | 有 |

| Active Directory权限管理服务 | 有 | 有 | 有 | 有 |

| 应用程序服务器角色 | 有 | 有 | 有 | 有 |

| 服务器管理器 | 有 | 有 | 有 | 有 |

| Windows PowerShell | 有 | 有 | 有 | 有 |

| Active Directory域服务 | 有限制 | 有限制 | 有 | 有 |

| Active Directory证书服务 | 只作为颁发机构 | 只作为颁发机构 | 有 | 有 |

| Active Directory联合服务 | 有 | 无 | 有 | 有 |

| 服务器核心模式 | 无 | 无 | 有 | 有 |

| Hyper-V | 无 | 无 | 有 | 有 |

| 价格 | 仅限OEM | 425美元 | 882美元 | 4809美元 |

1.2、Liunx服务系统

Liunx服务系统:Redhat Centos

Redhat

红帽的商业模式,简单的说就是红帽将开源社区

项目产品化,使普通企业客户更容易消费开源创新技术的一种方法。 从用户角度来看,不同的投资预算与研发能力的企业都可以通过红帽获得开源软件的价值。

红帽产品涉及5大技术领域:云计算、存储、虚拟化、中间件、操作系统。

操作系统

(1)红帽企业Linux

红帽在2014年6月发布了最新旗舰版企业操作系统——红帽企业Linux 7。基于红帽企业Linux 7操作系统,企业可整合裸机服务器、 虚拟机、基础设施即服务(IaaS)和平台即服务(PaaS),以构建一个强大稳健的数据中心环境,满足不断变化的业务需求。

(2)红帽卫星

红帽卫星是一个综合性解决方案,它通过配置软件分发、补丁和配置管理,以及物理、虚拟和云环境的订阅管理为红帽系统提供完整的生命周期管理,为管理构建、部署、运行和淘汰系统所需的工具提供了单独的管理控制台和方法论。

Centos

CentOS 是一个基于Red Hat Linux 提供的可自由使用源代码的企业级Linux发行版本。每个版本的 CentOS都会获得十年的支持(通过安全更新方式)。新版本的 CentOS 大约每两年发行一次,而每个版本的 CentOS 会定期(大概每六个月)更新一次,以便支持新的硬件。这样,建立一个安全、低维护、稳定、高预测性、高重复性的 Linux 环境。CentOS是Community Enterprise Operating System的缩写。

CentOS 是RHEL(Red Hat Enterprise Linux)源代码再编译的产物,而且在RHEL的基础上修正了不少已知的 Bug ,相对于其他 Linux 发行版,其稳定性值得信赖。

CentOS在2014初,宣布加入Red Hat。

CentOS 加入红帽后不变的是:

1. CentOS 继续不收费

2. 保持赞助内容驱动的网络中心不变

3. Bug、Issue 和紧急事件处理策略不变

4. Red Hat Enterprise Linux 和 CentOS 防火墙也依然存在

变化的是:

6. 我们是为红帽工作,不是为 RHEL

7. 红帽提供构建系统和初始内容分发资源的赞助

8. 一些开发的资源包括源码的获取将更加容易

9. 避免了原来和红帽上一些法律的问题

版本列表:

| 版本 | 平台 | RHEL版本 | 发布日期 | RHEL发布日期 |

|---|---|---|---|---|

| 2 | i386 | 2.1 | 2004.05.14 | 2002.05.17 |

| 3.1 | i386,x86_64,ia64,s390,s390x | 3 | 2004.03.19 | 2003.10.23 |

| 3.4 - Server CD | i386,x86_64,ia64,s390,s390x | 3.4 | 2005.01.23 | - |

| 3.7 | i386,x86_64,ia64,s390,s390x | 3.7 | 2006.04.11 | - |

| 3.8 | i386,x86_64 | 3.8 | 2006.08.25 | 2006.07.20 |

| 3.9 | i386,x86_64,ia64,s390,s390x | 3.9 | 2007.07.26 | 2007.06.15 |

| 4.0 | i386,x86_64,various | 4 | 2005.03.09 | 2005.02.14 |

| 4.6 | i386,x86_64,ia64,alpha,s390,s390xppc (beta),sparc (beta) | 4.6 | 2007.12.16 | 2007.11.16 |

| 4.7 | i386,x86_64,ia64,alpha,s390,s390x | 4.7 | 2008.09.13 | 2008.07.24 |

| 4.7 - Server CD | i386,x86_64,ia64,alpha,s390,s390x | 4.7 | 2008.10.17 | - |

| 4.8 | i386,x86-64,ia64,alpha,s390,s390x | 4.8 | 2009.08.21 | 2009.05.18 |

| 4.9 | i386,x86-64,ia64,alpha,s390,s390x | 4.9 | 2011.03.02 | 2011.02.16 |

| 5.0 | i386,x86_64 | 5 | 2007.04.12 | 2007.03.14 |

| 5.1 | i386,x86_64 | 5.1 | 2007.12.02 | 2007.11.07 |

| 5.1 - LiveCD | i386 | 5.1 | 2008.02.18 | - |

| 5.2 | i386,x86_64 | 5.2 | 2008.06.24 | 2008.05.21 |

| 5.2 - LiveCD | i386 | 5.2 | 2008.07.17 | - |

| 5.3 | i386,x86_64 | 5.3 | 2009.03.31 | 2009.01.20 |

| 5.3 - Live CD | i386 | 5.3 | 2009.05.27 | - |

| 5.4 | i386,x86_64 | 5.4 | 2009.10.21 | 2009.09.02 |

| 5.5 | i386,x86_64 | 5.5 | 2010.05.14 | 2010.03.31 |

| 5.5 - LiveCD | i386,x86-64 | 5.5 | 2010.05.14 | - |

| 5.6 | i386,x86-64 | 5.6 | 2011.04.07 | 2011.01.13 |

| 5.7 | i386,x86-64 | 5.7 | 2011.09.14 | - |

| 5.8 | i386,x86-64 | 5.8 | 2012.03.07 | |

| 5.9 | i386,x86-64 | 5.9 | 2013.01.17 | 2013.01.07 |

| 5.10 [1] | i386,x86-64 | 5.10 | 2013.10.19 | 2013.10.01 |

| 5.11 | i386,x86-64 | 5.11 | 2014.09.30 | 2014.09.16 |

| 6.0 | i386,x86-64 | 6 | 2011.07.04 | 2010-11-10 |

| 6.1 | i386,x86-64 | 6.1 | 2011.12.10 | 2011-05-19 |

| 6.2 | i386,x86-64 | 6.2 | 2011.12.20 | 2011-12-06 |

| 6.3 | i386,x86-64 | 6.3 | 2012.07.10 | 2012.06.21 |

| 6.4 | i386,x86-64 | 6.4 | 2013.03.08 | 2013.02.21 |

| 6.5 | i386,x86_64 | 6.5 | 2013.12.01 | 2013.11.21 |

| 6.6 | i386,x86_64 | 6.6 | 2014.10.27 | 2014.10.28 |

| 6.7 | i386,x86_64 | 6.7 | 2015-07-22 | |

| 6.8 | i386,x86_64 | 6.8 | 2016-05-10 | |

| 6.9 | i386,x86_64 | 6.9 | 2017-03-21 | |

| 6.10 | i386,x86_64 | 6.10 | 2018-06-19 | |

| 7.0 [2] | x86_64,armv7hl | 7.0 | 2014.07.07 | 2014.06.11 |

| 7.1 | x86_64 | 7.1 | 2015.03.31 | 2015.03.05 |

| 7.2 | x86_64 | 7.2 | 2015.12.15 | 2015.12.15 |

| 7.3 | x86_64 | 7.3 | 2016.12.12 | 2016.11.03 |

| 7.4 | x86_64 | 7.4 | 2017.09.13 | 2017.08.01 |

| 7.5 | x86_64 | 7.5 | 2018-04-10 | |

| 7.6 | x86_64 | 7.6 | 2018.12.04 | |

| 8.0 | x86_64 | 8.0 | 2019.09.25 |

二、用户管理

1.1、用户概述

- 每一个用户登录系统后,拥有不同的操作权限

- 每个账户有自己唯一的SID(安全标识符)

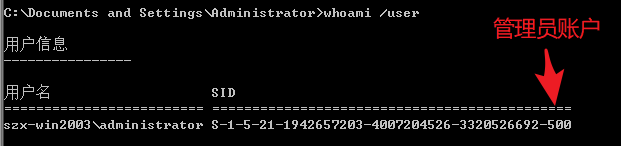

- 用户SID:S-1-5-21-426206823-2579496042-14852678-500

- 系统SID:S-1-5-21-426206823-2579496042-14852678

- 用户UID:500

- windows系统管理员administrator的UID是500

- 普通用户的UID从1000开始

不同的账户拥有不同的权限,为不同的账户赋权限,也就是为不同账户的SID赋权限!

查SID值:whoami /user

- 账户密码存储位置:C:\windows\system32\config\SAM

- 破解方式:暴力破解/撞库

- Windows系统上,默认密码最长有效期42天

1.2 内置账户

- 给人使用的账户:

administrator # 管理员账户

guest # 来宾账户

user # 普通用户

- 计算机服务组件相关账号

system # 系统账户 == 权限至高无上

local services # 本地服务账户 == 权限等于普通用户

network services # 网络服务账户 == 权限等于普通用户

1.3 配置文件

每个用户都有自己的配置文件(家目录)在用户第一次登录时自动产生,路径:

win/win2008 C:\用户

xp/win2003 C:\Documents and Settings\

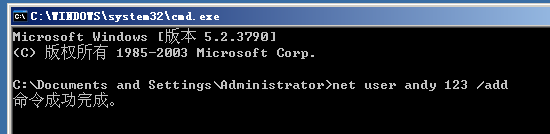

1.4 用户管理命令

net user 列出当前计算机账户列表

net user administrator 查看用户详细信息

net user administrator 123 修改密码

net user andy 123 /add 添加新用户andy 密码设置为123

net user andy /del 删除用户andy

net user 用户名 /active:yes/no 激活/禁用账户三、组管理

3.1 组概述

组的作用:简化权限的赋予

赋权限方式:

- 用户–组--赋权限

- 用户–赋权限

3.2 内置组

内置组的权限默认已经被系统赋予。

1、administrators 管理员组

2、guests 来宾组

3、users 普通用户组,默认新建用户都属于这个组

4、network 网络配置组

5、print 打印机组

6、Remote Desktop 远程桌面组3.3 组管理命令

1、net localgroup 查看组列表

2、net localgroup 组名 查看该组成员

3、net localgroup 组名 /add 创建一个新的组

4、net localgroup 组名 /del 删除组

5、net localgroup 组名 用户名 /add 添加用户到组

6、net localgroup 组名 用户名 /del 从组中踢出用户右键电脑-管理

用户

组

四、服务管理

开始–运行–services.msc

可以启动或禁用服务

服务器远程管理

一、远程管理类型

Windows远程管理有两种类型:

- 远程桌面(图形)

- telnet (命令行)

二、远程桌面

步骤:

- 首先配置网络,客户机和服务机可以互通

- 服务器开启允许被远程控制:桌面右键属性 – 远程设置 – 选择允许 – 确定

xp配置

(1)域配置

(2)IP配置

2003配置

(1)域配置

(2)IP配置

xp ping 2003 证明可以通信

在XP机器上打开远程桌面连接程序

win+R 输入 mstsc输入目标IP 连接

输入win2003的账户密码进行登录

注意通常我们在远程连接时登录的不是管理员账号可能是普通用户的账号 在登录普通账户时如下:

1、在2003创建一个普通用户的账号

net user andy 123 /add

2、远程登录时用新创建的普通用户登录

说明该普通账户没有远程登录的权限

这时需要2003的管理员在创建新账户后并赋予远程登录的权限

右键电脑管理 或通过命令行的方式进行添加net localgroup "Remote Desktop Users" andy /add

给新账户赋予权限后在用新的账户进行远程连接

连接成功如下图所示:

三、Telnet

1、win+R 开始 输入services.msc 打开服务管理 开启telnet服务

2、将普通用户添加到Telnet组

3、远程连接

在XP命令行窗口输入telnet 10.0.0.2连接

win7系统利用5次shift破解开机密码

一、破解原理

正常情况下在开机后按5次shift会弹出粘滞键的程序,假如我们把该程序换成cmd命令行是否就可以新建用户了呢?

二、破解过程

1、在开机进入该界面后 断电

虚拟机中的断电就是关闭客户机

2、重启win7计算机进入如下界面 选择修复

3、取消系统还原

4、点击查看问题详细信息

5、点击下方的本地链接

6、点击记事本中的文件 选择打开

7、进入C:\windows\system32 ,文件类型选择所有文件

8、找到sethc.exe这个程序 进行重命名,名字随便起,目的是为了我们在按5次shift时不运行该程序。

9、将该目录下的cmd重命名为sethc目的是我们在按5次shift时运行的是改名后的cmd也就是现在的sethc

注意:系统默认我们在按5次shift后会去C:\windows\system32 下找sethc这个名字的程序然后运行

10、重新启动计算机

连续按5次shift进入cmd命令行 修改密码

抹除andy的密码

NTFS安全权限

一、NTFS权限概述

1、通过设置NTFS权限,实现不同的用户访问不同对象(文件/文件夹)的权限。

2、分配了正确的访问权限后,用户才能访问资源。

3、设置权限防止资源被篡改和删除。

二、文件系统概述

文件系统(存储文件的方式)即在外部存储设备上组织文件的方法。

常见的文件系统:

格式化 == 制作文件系统

*FAT windows

*NTFS windows

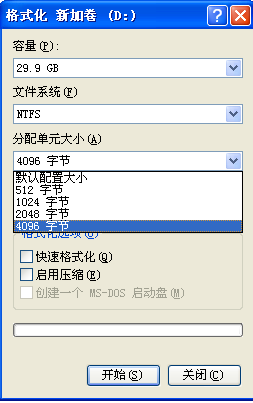

*EXT liunx 常见格式化的过程就是把硬盘的所有数据抹除,然后重新在该硬盘上打格子(存储单元)格子有大有小,默认4096字节/4KB

三、NTFS文件系统的特点

1、提高磁盘读写性能

2、可靠性,加密文件系统,访问控制列表-ACL(设置权限)

3、磁盘利用率,压缩,磁盘配额(为不同的用户设置使用空间)

4、支持单个文件大于4个G

四、修改NTFS权限

文件权限

文件夹权限

4.1、取消权限继承

作用:取消后可以任意修改权限列表

方法:文件夹右键属性 – 安全 – 高级 – 去掉第一个对号 – 选择复制即可

4.2 文件及文件夹权限

在D盘创建目录 名为:最高机密的文件夹

文件夹右键属性 – 安全

发现普通用户组的权限有些默认是已经勾选的且无法修改,这是因为该文件夹的权限继承了它的父级权限也是就是D盘的权限

那么我们想要修改D盘下的最高机密文件夹的权限就需要先取消与D盘的继承关系如下图所示把勾选去掉:

取消继承后在查看该文件夹的权限表,发现此时就可以修改了

案例:

在D盘目录下创建文件夹并命名为最高机密,进入最高机密文件夹在创建一个文件夹命名为密码,且在创建一个txt结尾的文件 并写入内容

需求:

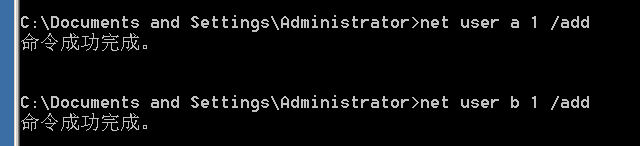

管理员创建两个账户a和b,a用户对最高机密文件夹只有打开和读取权限,b用户对最高机密文件夹有读取和写入权限

(1)取消最高机密文件夹和D盘的继承关系

(2)创建a,b两个账户

(3)将a,b账户添加到表中

删除其他用户只留一个管理员,同时添加a,b用户

(4)查看a,b现有的权限并修改

a账户对最高机密文件夹的权限

a用户默认能打开和读取该文件,权限不用修改

b账户对最高机密文件夹的权限

修改权限:只留写入和列出文件夹目录(打开文件)

验证权限:

登录a用户进入D盘的最高机密文件夹,无法对其删除/写入/修改,只能读取

登录b用户进入D盘的最高机密文件夹,无法对其读取/删除/修改,只能创建和打开文件

同理子文件夹(密码)的权限继承了他的父级文件夹(最高机密)得权限

五、权限累加

当用户同时属于多个组时权限是累加的

b用户权限:

b用户又属于users这个组,users组权限为:

b用户最终权限 = b用户权限 + users组权限

多方权限累加

六、拒绝最大

相同的权限允许和拒绝发生碰撞拒绝最大

七、取得所有权

只有管理员组的用户可以操作

b用户新创建一个文件夹,并删除表中的管理员的权限

登录管理员账户并访问b账户创建的文件夹是无法访问的,没有权限

文件夹右键属性 – 安全

登录b用户查看,安全的选项都没有了

八、强制继承

作用:对下强制继承父子关系

方法:文件夹右键属性 – 安全 – 高级 – 勾选第二个对号

九、文件复制和移动对权限的影响

文件复制后,文件的权限会被目标文件的权限所覆盖(无论同分区还是跨分区)。

跨分区移动文件权限会被覆盖,同分区移动文件权限会被保留。

文件共享

一、服务器端设置共享文件

文件夹右键属性 – 共享

给共享文件设置NTFS权限,和第五章修改NTFS权限相同

共享权限影响

注意:

1)在本地登录时Z只受NTFS权限影响

2)远程登陆时,将受共享和NTFS权限共同影响,且取交集

3)所以建议设置共享权限Everyone为完全控制,具体权限在NTFS权限设置即可

添加共享名,并设置该文件夹共享给指定的用户a,赋予完全控制权限

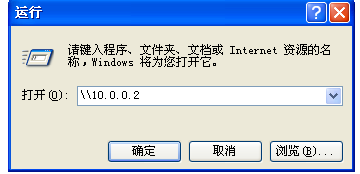

二、客户端连接

或指定连接共享名

输入用户名密码

连接成功

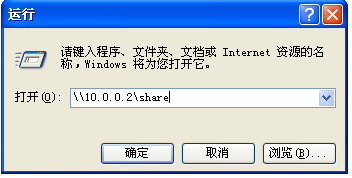

三、隐藏共享

在共享名称会面加上$

远程连接时必须加上共享名称

四、共享命令

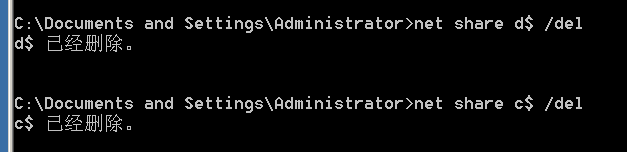

net share 查看计算机当前共享的所有文件

net share 共享名 /del 取消共享

net share d$=c:\ 创建共享 d为共享名,c:\为共享文件路径

五、关闭共享

永久关闭默认共享,通过注册表来修改。使用windows+R键输入regedit调出注册表编辑器。

先通过命令删除

修改注册表,不让其开机启动

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters右键新建一个DWORD类型的Autoshareserver的键,值为0.

关机重启 查看net share

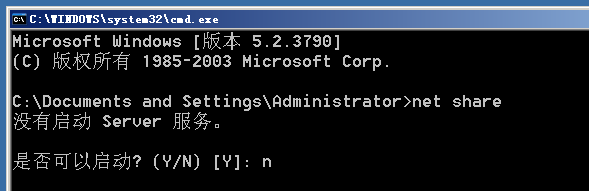

六、关闭445服务

1)打开services.msc 停止并禁用server服务

关闭IPC$ 远程IPC

Win + R – services.msc

禁用server这个服务,关闭了445端口 不提供共享服务

重启计算机 检查 服务已经关闭,不在对外提供共享服务

已经没有共享选项

2)配置高级安全防火墙 – 入站规则(win7/win2008系统以上才有)

DHCP部署与安全

一、DHCP作用

自动分配IP地址

二、DHCP相关概念

地址池/作用域:(IP、子网掩码、网关、DNS、租期)DHCP协议端口是 67/68

三、DHCP优点

- 减少工作量

- 避免IP冲突

- 提高地址利用率

四、DHCP原理

也称为DHCP租约过程,分为4步

1、发送DHCP Discovery广播包

客户机广播请求IP地址(携带着自己的MAC地址一起发出)

2、响应DHCP Offer广播包

服务器响应提供的IP地址(但无子网掩码、DNS、网关等参数)

3、客户机发送DHCP Request广播包

客户机选择IP(确认用哪个服务器响应的IP)

4、发送DHCP ACK广播包

服务器确定租约,并提供网卡详细参数IP、子网掩码、网关、DNS、租期等

注意:如果有多台DHCP服务器,谁先响应就用谁。

五、DHCP续约

当租期到50%后,客户机会再次发送DHCP Request广播包,进行续约,若服务器无响应,则继续使用并在87.5%再次请求,若仍然无响应就释放IP地址,重新发送DHCP Discovery广播包来获取IP地址。

注:当无任何服务器响应时,给自己分配一个169.254.x.x/16 该地址只能在内网使用,无法访问外网。

六、部署DHCP服务器

注意:配置DHCP服务的前提是客户机和服务机在同一个网段内

1、安装DHCP服务

服务器必须使用静态IP

2、配置DHCP服务

3、新建作用域

4、配置可用IP及子网掩码

分配IP一定要预留一部分IP,备用(添加服务器时用)

5、添加排除IP(不会分配的IP)

6、设置租期

7、添加公司网关(提供外网服务)

8、添加DNS服务器IP

9、检查配置好的DHCP服务

地址池:

作用域:

10、登录客户机自动获取IP

11、查看DHCP服务器的租约表单

唯一 ID:客户机的MAC地址

释放当前IP

发送Discovery广播获取新的IP

ipconfig /release 释放IP(取消租约,或者改为手动配置IP,也可以释放租约)

ipconfig /renew 有IP时,发送Request续约,无IP时发送Discovery重新获取IP七、地址保留

动态保留,来自同一个客户机请求分配固定的IP地址

八、选项优先级

作用域选项优先级 > 服务器选项优先级

当服务器上有多个作用域时,可以在服务器选项上设置DNS服务器

给服务器选项配置DNS服务器,如果作用域选项没有配置DNS服务器,那么会继承服务器选项配置的DNS服务器,如果作用域选项配置了自己的DNS服务器,那么就用自己的

IT自己配置了作用域选项

财务没有配置会继承服务器选项配置的DNS

网关只能自己配置自己的

九、DHCP备份

十、DHCP攻击与防御

1)攻击DHCP服务器:

- 攻击:频繁的发送伪装DHCP请求,直到将DHCP地址池中的资源耗尽。

- 防御:在交换机(管理型)的端口上做动态MAC地址绑定。

2)伪装DHCP服务器

- 攻击:hack通过将自己部署为DHCP服务器,为客户机提供非法IP地址

- 防御:在交换机上,除合法的DHCP服务器所在接口外,全部设置为禁止发送DHCP Offer广播包。

DNS部署与安全

1、什么是DNS?

域名系统(服务)协议 Domain Name Service

域名系统(服务)协议(DNS),主要用于域名与 IP 地址的相互转换。

大多数因特网服务依赖于 DNS 而工作,一旦 DNS 出错,就无法连接 Web 站点。

它作为可以将域名和IP地址相互映射的一个分布式数据库,能够使人更方便的访问互联网,而不用去记住能够被机器直接读取的IP数串。

2、域名组成

2.1、域名组成概述

如"www.sina.com.cn"是一个域名,从严格意义上讲,"sina.com.cn"才被称为域名(全球唯一),而"www"是主机名。

“主机名”.“域名"称为完全限定域名(FQDN),一个域名下可以有多个主机,域名全球唯一,那么"主机名”."域名"也是全球唯一的。

以"sina.com.cn"域名为例,一般管理员在命名的时候会根据其主机的功能而命名,比如网站的是www,播客的是blog,论坛的是bbs,对应的FQDN为www.sina.com,blog.sina.com.cn,bbs.sina.com.cn 那么多个FQDN,我们只需要申请一个域名"sina.com.cn"即可

2.2、域名组成

如下图

各类顶级域

- 国家顶级域

cn jp hk uk - 商业顶级域

- com 商业机构

- gov 政府机构

- mil 军事机构

- edu 教育机构

- org 民间组织架构

- net 互联网

如:www.baidu.com.

. 为根域

.com 为顶级域

baidu 为一级域名

www 为主机名FQDN = 主机名.DNS后缀

FQDN(完整的域名)3、监听端口

TCP 53

UDP 534、DNS解析种类

4.1、按照查询分类

1)递归查询:客户机与本地DNS服务器之间

2)迭代查询:本地DNS服务器与根等其他DNS服务器的解析过程DNS解析过程

全世界目前一共13个根域名服务器

4.2、按照查询内容分类

- 正向解析:已知域名,解析IP

- 反向解析:已知IP,解析域名

5、DNS服务器搭建过程

注意:配置服务器前一定要配置静态IP

1、插入光驱双击打开,安装可选的Windows组件

2、网络服务 – 域名系统DNS

3、开始 – 管理工具 打开DNS服务

装完DNS服务后端口就已经打开了

4、正向查询区域 – 新建区域

- 主要区域就是主服务器;

- 辅助区域是备份区域,如果公司已经有一台DNS服务器了,想要做一台备份服务器,就选辅助区域;

- 存根区域就是根域,一般由国家级的来创建;

以后baidu.com这个区域的都有它来解析,它就是这个区域的权威服务器;

baidu.com.dns这个文件是区域解析文件,以后www.baidu.com,pan.baidu.com都会写入这个文件;

直接下一步

名称:baidu.com

类型:主要区域(本服务器是baidu.com的主DNS服务器)

查找类型:正向(正向解析)

文件名:baidu.com.dns

5、新建主机

www.baidu.com解析后的IP地址为1.1.1.1

6、验证解析是否正确

配置DNS,客户机的DNS地址指向 服务器地址

在客户机终端窗口输入nslookup www.baidu.com

ipconfig /flushdns 刷新本地DNS缓存

ipconfig /displaydns 显示DNS缓存反向解析

给服务器命名为dns.baidu.com

反向区域配置

新建指针 – 配置反向解析(通过访问IP可以解析到服务器名)

验证

www.baidu.com 交给IP为10.0.0.2 服务器名为dns.baidu.com 去解析,

解析出来www.baidu.com的IP地址为1.1.1.1

6、DNS服务器分类

主要名称服务器

辅助名称服务器

根名称服务器

高速缓存名称服务器7、客户机域名请求解析顺序

1、dns缓存

2、本地hosts文件

3、本地dns服务器

8、服务器对域名请求的处理顺序

1、dns高速缓存

2、本地域名解析文件

3、转发器

4、根

IIS WEB服务器

1、什么是WEB服务器

- WEB服务器也称为网页服务器或HTTP服务器

- WEB服务器使用的是HTTP(不加密)和HTTPS协议(加密)

HTTP协议端口号:80

HTTPS协议端口号:443

2、WEB服务器发布软件

1)微软:IIS(可以发布WEB网站和FTP站点)

2)Liunx:Apache/LAMP/Tomcat/nginx

3)第三方:phpstudy XAMPP

3、部署WEB服务器

1)服务器配置静态IP

2)安装WEB服务软件

这里把FTP也装上

3)打开软件

4)检查80端口是否打开

打开浏览器输入IP查看默认站点

默认网站路径

5)编写网页

6)发布网站

选择网站路径并启用匿名访问

动态网页需要勾选运行脚本

移到最上面

xp访问服务器

如果在一个服务器需要发布不同的站点需要指定不同的端口

4、DNS解析不同域名站点

利用DNS在同一个服务器上发布不同的站点(IP/端口相同)绑定的域名不同

1)新建两个网页京东和淘宝

2)安装DNS组件并创建两个区域

3)新建主机

4)XP上指定DNS

5)正常情况下同一个服务器上一个端口只提供一个服务

jd在占用80端口,taobao是停止状态

6)添加主机头值

启动站点

7)XP验证

完成相同IP,相同端口,不同域名绑定

IIS FTP服务器

1、FTP介绍

FTP(File Transfer Protocol,文件传输协议) 是 TCP/IP 协议组中的协议之一。FTP协议包括两个组成部分,其一为FTP服务器,其二为FTP客户端。其中FTP服务器用来存储文件,用户可以使用FTP客户端通过FTP协议访问位于FTP服务器上的资源。在开发网站的时候,通常利用FTP协议把网页或程序传到Web服务器上。此外,由于FTP传输效率非常高,在网络上传输大的文件时,一般也采用该协议。

2、使用端口

默认情况下FTP协议使用TCP端口中的 20和21这两个端口,其中20用于传输数据,21用于传输控制信息。

20端口:数据端口

21端口:控制端口

3、FTP工作模式

主动模式和被动模式是站在服务器角度

服务器主动给客户机发送数据叫主动模式

服务器被动接收客户机发送过来的数据叫被动模式

1)主动模式

FTP开放:21端口 + 20端口

客户机在访问FTP服务器时会在本机随机生成两个端口(50000+开始)

2)被动模式

FTP开放:21端口 + 随机端口(作为数据传输端口)

服务器如果开启防火墙:采用主动模式连接

客户机如果开启防火墙:采用被动模式连接

4、部署FTP服务器

1)安装FTP服务器

2)配置静态IP

3)打开FTP服务器

4)查看默认站点路径

注意:当我们安装完FTP服务器后默认服务器已经启动端口已经打开

5)新建FTP站点

至此FTP站点创建完成

6)配置FTP站点

右键 – 属性

7)验证FTP

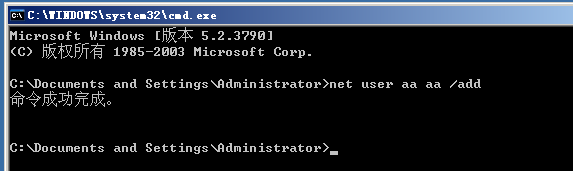

在服务器上新创建一个用户aa 密码aa

给aa用户分配NTFS文件权限

用户的最终权限为:FTP权限与NTFS权限交集

建议FTP权限全部勾选,最终在NTFS设置用户权限

删除除管理员外的其他用户

添加aa用户并分配读取权限

XP上访问2003的FTP服务进行验证

由于我们没有给aa用户其他权限 所以该用户无法创建 无法删除 无法修改。。。

5、第三方软件

第三方可以提供FTP服务的软件

官网:serv-u

域

一、概述

域(Domain)是计算机网络的一种形式,其中所有用户账户,计算机,打印机和其他安全主体都在位于称为域控制器的一个或多个中央计算机集群上的中央数据库中注册。

域之间相互访问则需要建立信任关系。信任关系是连接在域与域之间的桥梁。当一个域与其他域建立了信任关系后,2个域之间不但可以按需要相互进行管理,还可以跨网分配文件和打印机等设备资源,使不同的域之间实现网络资源的共享与管理,以及相互通信和数据传输。

域既是 Windows 网络操作系统的逻辑组织单元,也是Internet的逻辑组织单元,在 Windows 网络操作系统中,域是安全边界。

域管理员只能管理域的内部,除非其他的域显式地赋予他管理权限,他才能够访问或者管理其他的域,每个域都有自己的安全策略,以及它与其他域的安全信任关系。

二、内网环境

1)工作组:默认模式,人人平等,不方便管理

2)域:人人不同等,集中管理里,统一管理

三、域的特点

集中/统一管理

四、域的组成

1)域控制器 DC(Domain Controller)

2)成员机

五、域的部署

1)安装域控制器 就生成了域环境

2)安装了活动目录 就生成了域控制器

3)活动目录 AD (Active Directory)

六、活动目录

特点:

1)AD

2)集中管理/统一管理

七、组织单位(OU)

组织单位(Organizational Unit)简称OU 是可以将用户、组、计算机和其它组织单位放入其中的AD(Active Directory,活动目录)容器,是可以指派组策略设置或委派管理权限的最小作用域或单元。

通俗一点说,如果把AD比作一个公司的话,那么每个OU就是一个相对独立的部门。 创建组织单位OU的创建需要在DC(域控制器)中进行

创建OU

一般按照公司的组织架构创建OU

如果组织架构有变动不要删除与用户 移动即可

八、组策略Group Policy Object(GPO)

作用:通过组策略可以修改计算机的各种属性,如开始菜单、桌面背景、网络参数等。

组策略在域中,是基于OU来下发的

组策略在域中下发后,用户的应用顺序是:LSDOU

创建组策略

创建每个部门的组策略

配置组策略

组策略下发顺序:

上级ou: 桌面:aa.jpg 运行:删除

下级ou: 桌面:未配置 运行:不删除

用户最终结果:桌面:aa.jpg 运行:不删除

在应用过程中,如果出现冲突,后应用的生效

注意:当上级强制和下级组织继承同时设置,强制生效;

九、部署安装活动目录

服务器:win2008

调出桌面图标

1)桥接到VMnet2

2)配置静态IP地址

win2008支持的一些服务

3)安装活动目录

开始 – 运行 – dcpromo(安装/卸载)

检测向导(检测系统适不适合安装域环境)

检测冲突

林功能级别

域功能级别

安装完成重新启动服务器

4)验证

登录域账户

DC的本地管理员升级为域管理员

DNS自动注册并指向自己的IP地址

十、加入域

XP和DC桥接到同一网络

配置IP

配DNS(因我们的DC就是DNS所以配置为DC IP)

右键计算机属性 – 计算机名 – 更改

计算机重启生效

登陆时需要用域账户登录

域账户由DC创建

十一、DC创建域用户

1)右键 – Users – 新建 – 用户

创建了用户的家目录

域用户权限:

建议将域用户加入到普通成员机的本地管理员组中,让其对普通成员机有完全控制权限

1、用域用户管理员登录到普通成员机

2、将普通域用户加入到本地管理员组

OSI与TCP-IP5层协议

一、基础架构

二、分层模型

1、分层思想

通信需求:定义协议标准

完成每件事需要的协议太多怎么办?

下层为上层提供服务,每一层的工作是独立的,最上层的是小女孩。

将复杂的流程分解为几个功能相对单一的子过程

- 整个流程更加清晰,复杂流程简单化

- 更容易发现问题并针对性的解决问题

同层使用相同协议,每一层工作是相互独立的,下层为上层提供服务。

2、OSI七层模型

1、osi模型诞生时间

三、数据传输过程

TCP/IP 5层协议簇/协议栈

1、数据的封装与解封装过程

1)数据封装过程

2)数据解封装过程

2、OSI模型对比

3、各层的硬件

4、各层协议

5、各层间通信

四、物理层 网线线序

数据链路层及交换机工作原理

一、数据链路层

1、帧结构

1、属于2层

2、传输单元:帧

3、帧结构如下:

帧格式:

802.3 有线

802.11 无线

帧头内容:目标mac 源mac 类型

帧头中的类型作用:识别上层协议,为上层提供服务。

mac地址:也叫物理地址,全求唯一!长度:48位,6字节

帧头: 6+6+2 = 12字节

MTU值:1500字节

帧尾: 4字节

二、交换机工作原理

工作在数据链路层的设备:交换机/网卡

1、工作原理

AA给DD发消息 交换机的工作流程图

第一次发送消息 交换机进行广播

DD给AA发消息

交换机单播

交换机收到一个数据帧后:

1、首先学习帧中的源MAC地址来形成MAC地址表

2、然后检查帧中的目标MAC地址,并匹配MAC地址表,如表中有匹配项,则单播转发,如表中无匹配项,则除接收端口外广播转发。

3、MAC地址表的老化时间默认是300秒(可修改)

交换机端口:

E 10Mb

F 100Mb

G 1000Mb

Te 10000Mb

F0/1 0模块号 1接口号

接口速率自适应:1000/100/10M自适应

速率工作模式可以为10,100,1000任何一种状态

端口状态:up down

down的3种可能:

三、交换机5大基本工作模式及命令

pt软件安装包:

链接:https://pan.baidu.com/s/1Tx_v2sSmjjb8CVdwOsgcqQ

提取码:h2fi

1)用户模式:

可以查看交换机的基本简单配置,且不能做任何修改配置!

switch> 2)特权模式:

可以查看所有配置!不能修改配置,但可以做测试,保存,初始化操作!

switch> enable

switch#3)全局配置模式:

默认不能查看配置!可以修改配置,且全局生效!

switch# configure terminal

switch(config)#4)接口配置模式:

默认不能查看配置!可以修改配置,且对该端口生效!

switch(config)# interface f0/2

switch(config-if)#5)console口/线/控制台模式:

默认不能查看配置!可以修改配置,且对console口生效!

switch(config)# line console 0

switch(config-line)#6)基本命令

exit 模式退出一级

end 直接退到特权模式

Switch(config)#hostname sw 修改主机名

Switch(config-line)#password 123456 console口配置密码/用户密码

Switch(config-line)#login 登录验证生效 退到用户模式下 在进入需要密码验证

show running-config 在特权模式下 查看内存中running-config配置文件

show startup-config 在特权模式下 查看硬盘中startup-config配置文件 验证是否保存

reload 在特权模式下 重启设备

Switch(config)#enable secret 5 $1$mERr$H8N8rBqotQBX72BBJWHN1/ 在全局配置模式下 配置特权密码 密文

Switch(config)#enable password 000000 在全局配置模式下 配置特权密码 明文

Switch#erase startup-config 在特权模式下 清除startup-config 恢复出厂设置

Switch#show mac-address-table 在特权模式下 查看mac地址表

Switch#show ip interface brief 在特权模式下 查看接口列表 接口状态

Switch(config)#do show running-config do的用法 在其他模式下使用特权模式的命令

快捷键

ctrl+u:快速删除光标所有字符

ctrl+a:快速定位光标到行首

ctrl+e:快速定位光标到行尾

在内存中存在一个文件:

第一次开机系统会在内存中自动创建一个干净的running-config。

交换机所有配置都在running-config文件中

注意:running-config这个文件是在内存中的

将配置文件保存在交换机的硬盘中,持久化存储!

保存配置:

enable copy running-config startup-config

或

write(思科)交换机开机动作

1、先去硬盘中查找startup-config是否存在。

2、如果不存在,则在内存中创建新的running-config文件。

3、如果存在,则复制到内存中并改名为running-config。

四、实验

1、环境搭建

给两台PC配置ip

PC0

PC1

在模拟器中需要用PC0 ping PC1 ping通在交换机的mac地址表中才会存在

2、手工关闭接口

Switch(config)#interface fastEthernet 0/3

Switch(config-if)#shutdown

%LINK-5-CHANGED: Interface FastEthernet0/3, changed state to administratively down

Switch(config-if)#exit

Switch(config)#exit

Switch#

%SYS-5-CONFIG_I: Configured from console by console

Switch#show ip interface brief

Interface IP-Address OK? Method Status Protocol

FastEthernet0/1 unassigned YES manual down down

FastEthernet0/2 unassigned YES manual down down

FastEthernet0/3 unassigned YES manual administratively down down

FastEthernet0/4 unassigned YES manual down down

FastEthernet0/5 unassigned YES manual up up

FastEthernet0/6 unassigned YES manual up up

FastEthernet0/7 unassigned YES manual down down

FastEthernet0/8 unassigned YES manual down down

FastEthernet0/9 unassigned YES manual down down

FastEthernet0/10 unassigned YES manual down down

FastEthernet0/11 unassigned YES manual down down

FastEthernet0/12 unassigned YES manual down down

FastEthernet0/13 unassigned YES manual down down

FastEthernet0/14 unassigned YES manual down down

FastEthernet0/15 unassigned YES manual down down

FastEthernet0/16 unassigned YES manual down down

FastEthernet0/17 unassigned YES manual down down

FastEthernet0/18 unassigned YES manual down down

FastEthernet0/19 unassigned YES manual down down

FastEthernet0/20 unassigned YES manual down down

FastEthernet0/21 unassigned YES manual down down

--More-- 开启接口

Switch(config)#interface fastEthernet 0/3

Switch(config-if)#no shutdownStatus administratively down 表示人为关闭的 物理状态

Protocol down 协商状态

3、删除配置

1)在哪配置的在哪删!

2)命令前加no空格!

3)原命令中有参数,并且参数具有唯一性,则删除时不需要加参数。

如:

conf t

hostname sw1

conf t

no hostname

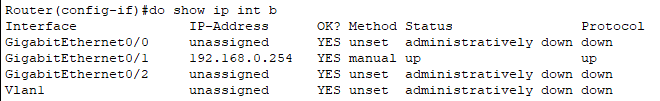

远程控制三层设备

一、三层设备配置IP

1、三层设备接口默认是关闭状态需要手动开启

2、给三层设备配置ip地址

Router(config)#int g0/1 切换到g0接口

Router(config-if)#ip add 192.168.0.254 255.255.255.0 配置ip+子网掩码

Router(config-if)#no shut 手动开启接口3、查看接口状态

4、分别ping另一台PC和网关

二、远程控制三层设备(telnet)

1、路由器开启telnet服务

Router(config)#

Router(config)#line vty 0? 可以同时开启多少终端 最大连接数

<0-15>

Router(config)#line vty 0 4 可以同时有5个人连接这台路由器

Router(config-line)#password 123456 设置telnet密码

Router(config-line)#login 开启验证

Router(config-line)#exit2、远程PC通过telnet服务连接路由器

3、当远程控制路由器时必须配置特权密码

4、路由器上配置特权密码

Router(config)#enable password 1235、远程PC连接时输入特权密码

Router>en

Password: 123

Router#telnet明文传输,不安全,容易被截获

三、远程控制三层设备(SSH)

1、查看支持哪些传输方式

Router(config)#line vty 0 4

Router(config-line)#tran

Router(config-line)#transport in

Router(config-line)#transport input ?

all All protocols

none No protocols

ssh TCP/IP SSH protocol

telnet TCP/IP Telnet protocol2、修改主机名并创建域名

用rsa密钥算法生成密钥对 要求必须有主机名和域名(随便起)

Router(config)#ho r1

r1(config)#ip domain-name aa.bb.com3、生成密钥对

r1(config)#crypto key generate rsa

The name for the keys will be: r1.aa.bb.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]:

% Generating 512 bit RSA keys, keys will be non-exportable...[OK]4、PC端远程连接路由器

C:\>ssh -l r1 192.168.0.254

Open

Password: 123456

r1>enable

Password: 123

r1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

r1(config)#四、远程连接账户设置

1、创建主机名和域名

Router(config)#ho r1

r1(config)#ip domain-name aa.bb.com2、生成密钥对

ssh时需要此条配置

r1(config)#crypto key generate rsa

The name for the keys will be: r1.aa.bb.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]:

% Generating 512 bit RSA keys, keys will be non-exportable...[OK]3、终端设置最大连接数

r1(config)#line vty 0 44、开启服务

Router(config-line)#transport input ?

all All protocols

none No protocols

ssh TCP/IP SSH protocol

telnet TCP/IP Telnet protocol5、开启本地身份验证

r1(config-line)#login local 开启本地数据库身份验证6、在全局配置模式下设置账户

r1(config)#username xx password 123456

r1(config)#username oo password 6543217、远程登陆验证需要输入用户名和密码

二层接口默认开启

三层接口默认管理down(人工关闭)

一台PC远程管理多台交换机和一台路由器

一、基本架构图

二、需求

- PC之间互相ping通,PC和网关能够ping通。

- PC0可以同时远程管理(telnet/ssh)两台交换机和路由器。

三、实现过程

交换机接口默认是开启的

路由器接口默认是关闭的,需要人工开启

1、直通线连接所有设备

连接端口及IP规划如下图所示

PC配置对应的IP及网关IP

2、手工开启路由器的连接端口并配置IP

1)查看端口列表

Router(config)#do show ip int b

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0 unassigned YES unset administratively down down

GigabitEthernet0/1 unassigned YES unset administratively down down

GigabitEthernet0/2 unassigned YES unset administratively down down

Vlan1 unassigned YES unset administratively down down2)根据上图连接的端口情况分别进入g0/g1手工开启

Router(config)#int g0/0

Router(config-if)#no shut

Router(config-if)#do show ip int b

Router(config-if)#ip add 10.1.1.254 255.255.255.0 配置网关IP

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0 10.1.1.254 YES unset up up

GigabitEthernet0/1 unassigned YES unset administratively down down

GigabitEthernet0/2 unassigned YES unset administratively down down

Vlan1 unassigned YES unset administratively down down

Router(config-if)#exit

Router(config)#int g0/1

Router(config-if)#no shut

Router(config)#do show ip int b

Router(config-if)#ip add 20.1.1.254 255.255.255.0 配置网关IP

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0 10.1.1.254 YES manual up up

GigabitEthernet0/1 20.1.1.254 YES manual up up

GigabitEthernet0/2 unassigned YES unset administratively down down

Vlan1 unassigned YES unset administratively down down以上操作做完所有设备均以连通,可以互PING进行检测

3、路由器开启远程服务

1)路由器配置

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#ho r1 设置主机名

r1(config)#ip domain-name aa.bb.com 设置域名 远程连接必须设置域名和主机名

r1(config)#crypto key generate rsa 开启rsa加密认证

r1(config)#line vty 0 4 开启终端 最大连接数5

r1(config-line)#login local 开启本地身份验证模式

r1(config-line)#transport input all 开启所有远程服务telnet/ssh

r1(config)#username xx password 123456 设置本地账户

r1(config)#enable password 123 特权密码 (远程登陆必须设置)2)PC远程连接测试

telnet

C:\>telnet 10.1.1.254

Trying 10.1.1.254 ...Open

User Access Verification

Username: xx

Password:

r1>

r1>

r1>exitssh

C:\>ssh -l xx 10.1.1.254

Open

Password:

r1>4、给交换机中的虚拟接口配置IP

想要跨网段管理交换机,需要给交换机配置网关

1)交换机配置

Switch>en

Switch#conf t

Switch(config)#hostname sw2

sw2(config)#int vlan 1

sw2(config-if)#ip add 20.1.1.253 255.255.255.0

sw2(config-if)#no shut

sw2(config-if)#do show ip int b

Interface IP-Address OK? Method Status Protocol

FastEthernet0/1 unassigned YES manual up up

FastEthernet0/2 unassigned YES manual up up

FastEthernet0/3 unassigned YES manual up up

FastEthernet0/4 unassigned YES manual down down

FastEthernet0/5 unassigned YES manual down down

FastEthernet0/6 unassigned YES manual down down

FastEthernet0/7 unassigned YES manual down down

FastEthernet0/8 unassigned YES manual down down

FastEthernet0/9 unassigned YES manual down down

FastEthernet0/10 unassigned YES manual down down

FastEthernet0/11 unassigned YES manual down down

FastEthernet0/12 unassigned YES manual down down

FastEthernet0/13 unassigned YES manual down down

FastEthernet0/14 unassigned YES manual down down

FastEthernet0/15 unassigned YES manual down down

FastEthernet0/16 unassigned YES manual down down

FastEthernet0/17 unassigned YES manual down down

FastEthernet0/18 unassigned YES manual down down

FastEthernet0/19 unassigned YES manual down down

FastEthernet0/20 unassigned YES manual down down

FastEthernet0/21 unassigned YES manual down down

FastEthernet0/22 unassigned YES manual down down

FastEthernet0/23 unassigned YES manual down down

FastEthernet0/24 unassigned YES manual down down

GigabitEthernet0/1 unassigned YES manual down down

GigabitEthernet0/2 unassigned YES manual down down

Vlan1 20.1.1.253 YES manual up up

sw2(config)#line vty 0 4

sw2(config-line)#login local

sw2(config-line)#transport input all

sw2(config)#username oo password 123456

sw2(config)#ip default-gateway 20.1.1.254 配置网关

sw2(config)#enable password 123 配置特权密码 (远程登陆必须设置)2)PC0测试连接

PC0管理s2交换机

C:\>telnet 20.1.1.253

Trying 20.1.1.253 ...Open

User Access Verification

Username: yy

Password:

sw2>

sw2>这里需要注意:

远程连接时必须配置特权密码,不管是几层设备

sw2(config)#enable password 123

交换机

C:\>telnet 20.1.1.253

Trying 20.1.1.253 ...Open

User Access Verification

Username: yy

Password: 123456 交换机本地账户密码

sw2>en

sw2>enable

Password: 123 特权密码

sw2#

sw2#路由器

C:\>telnet 20.1.1.254

Trying 20.1.1.254 ...Open

User Access Verification

Username: xx

Password:

r1>en

r1>enable

Password:

r1#

IP包头分析

一、IP数据包格式

除可选项外一共5行,每一行占32位(bit),IP包头最小长度占20字节,其中可选项的最大长度可占上图的10行,每行32bit,占40字节,也就是说IP包头的长度是可变的:IP包头的最小长度为20字节,最大长度为60字节,通常可选项轻易不会被使用到,所以通常IP包头为20字节。

二、字段详解

1、版本(4):IP协议的版本,目前的IP协议版本号为4,下一代IP协议版本号为6。

2、首部长度(4):主要是用来标识有没有启动可选项,IP报头的长度。固定部分的长度(20字节)和可变部分的长度之和。共占4位。最大为1111,即10进制的15,代表IP报头的最大长度可以为15个32bits(4字节),也就是最长可为15*4=60字节,除去固定部分的长度20字节,可变部分的长度最大为40字节。也就是说如果长度=20代表没有启动可选项,如果20<长度<60代表启动了可选项。

3、优先级与服务类型(8):Qos与Tos,前三个bit代表优先级,中间四个bit代表服务类型,最后一个bit没有被启用(保留使用,方便以后扩展开发)

4、总长度(16):整个报文长度,上三层数据的总长度。IP包头长度+TCP/UDP包头长度+数据长度

例子:

假设用户要发送的数据有4000字节。

由下图所示,一个数据帧的MTU值最大为1500字节(这其中还包含IP包头的20字节),那么4000个字节要怎么发送呢?

IP分片技术:

由上图所示完成了在数据大于1500字节时采用分片发送,但是当数据发送到目标端之后怎么才能知道哪个帧是第一条数据呢?如果每条数据帧没有标记先后顺序,在到达目标端之后数据无法重组。

5、段偏移量(13):标记每个数据分片的先后顺序。段偏移量的值永远是0/1480的倍数。

数据发送至目标端,目标端根据IP包头中的段偏移量的值来区分先后顺序,进行数据重组。

6、标识符(16):唯一的标识主机发送的每一分数据报。通常每发送一个报文,它的值加一。当IP报文长度超过传输网络的MTU(最大传输单元)时必须分片,这个标识字段的值被复制到所有数据分片的标识字段中,使得这些分片在达到最终目的地时可以依照标识字段的内容重新组成原先的数据。对分片进行分类的由发送端生成,目标端根据标识符进行数据的重组。

由上图所示,如果只有偏移量的话那么目标端无法确定分片数据来自哪个数据包,无法对分片数据进行重组。

7、标志(3):R、DF、MF三位。目前只有后两位有效,DF位:为1表示不分片,为0表示分片。MF:为1表示“还有更多分片”,为0表示这是最后一片。用来标识数据包是否被分片及是否是最后一个分片

8、生存时间TTL(8):IP报文所允许通过的路由器的最大数量。每经过一个路由器,TTL减1,当为0时,路由器将该数据报丢弃。TTL 字段是由发送端初始设置一个 8 bit字段.推荐的初始值由分配数字 RFC 指定,当前值为 64。发送 ICMP 回显应答时经常把 TTL 设为最大值 255。可以根据TTL值判断目标是什么主机(Windows/Liunx),TTL>100为Windows主机,TTL<100为Liunx主机。防止数据包在网络中永久循环

访问百度一共经过了14个路由器tracert www.baidu.com

9、协议号(8):指出IP报文携带的数据使用的是那种协议,以便目标主机的IP层能知道要将数据报上交到哪个进程(不同的协议有专门不同的进程处理)。和端口号类似,此处采用协议号,TCP的协议号为6,UDP的协议号为17。ICMP的协议号为1,IGMP的协议号为2。

10、首部校验和(16):计算IP头部的校验和,检查IP报头的完整性。

11、源地址(32):标识IP数据报的源端地址。

12、目标地址(32):标识IP数据报的目标地址。

ARP协议

一、架构图

二、广播/广播域

路由器可以隔离广播域

广播:将广播地址作为目的地址的数据帧

广播域:网络中能接收到同一个广播所有节点的集合

MAC地址广播:

广播地址为:FF-FF-FF-FF-FF-FF

IP广播地址:

1、255.255.255.255

2、广播IP地址为IP地址网段的广播地址,如192.168.1.255/24

三、ARP协议概述

- Address Resolution Protocol,地址解析协议

- 将一个已知的IP地址解析成MAC地址

四、ARP原理演示

会看到缓存列表中有PC2的MAC地址

五、ARP攻击/欺骗原理

原理:

1)发送ARP广播请求

ARP报文内容:

- 我是10.1.1.1 我的MAC是AA

- 谁是10.1.1.3 你的MAC是?

- 1

- 2

- 3

2)接受ARP单播应答

在ARP缓存中谁后到就用谁的

ARP攻击:伪造虚假的ARP报文,和MAC地址,实现断网;

ARP单播应答攻击实现原理:

主机A ----- IP 192.168.1.1 ----- MAC mac-a

主机B ----- IP 192.168.1.2 ----- MAC mac-b

主机C ----- IP 192.168.1.3 ----- MAC mac-c(虚假的地址) 中间人

网关 ----- IP 192.168.1.254

主机A与主机B的通信:

当判断目标IP与自己在同一网段时,会直接发送ARP广播报文去请求它的MAC地址,如果判断不在同一网段,发送ARP广播报文,请求网关的MAC地址。

- 主机A发送ARP报文谁是192.168.1.2啊,请把你的MAC地址告诉我?

- 主机B回复主机A,我是192.168.1.2啊,我的MAC地址是mac-b

- 此时主机C通过hack手段伪造了一个ARP报文,也回复主机A,我是192.168.1.2,我的MAC地址是mac-ee(该MAC地址是伪造的,跟本没有此MAC地址)。可以一直发送虚假的报文。

- 主机A同时收到两个主机的回复,都说是自己是192.168.1.2,那么到底信谁的呢???ARP的缓存表是基于内存的,后收到的信息会将之前的记录更新掉,也就是后收到谁的消息就信任谁。

- 因为目标的MAC地址是中间人伪造的,所以主机A发送的数据全部发送给了MAC地址为mac-ee的虚假主机,也就实现了中断主机A与主机B的通信。

- 当主机A想上网访问百度时,会发送ARP广播报文请求网关的MAC地址,将数据帧发送给路由器,此时如果中间人伪装成网关发送虚假的MAC地址,那么我们上网请求的数据就永远发送不到正确的网关那里,实现断网。

ARP广播攻击原理:

- 中间人发送ARP广播报文,谁是192.168.1.10(伪造的IP,根本不存在)啊?我的IP是192.168.1.254(网关IP) ,MAC地址是mac-ee。

- 此时局域网内的所有人都会收到中间人发送的ARP广播报文,一看找的IP不是自己会将消息丢弃,但是它会将发送人的IP和MAC更新到自己的缓存中,由于中间人伪造的虚假IP是网关IP,MAC地址是不存在的,此时局域网内所有主机都被攻击了,局域网内的主机以后访问网页,找的目标MAC都是一个不存在的MAC地址导致所有主机都无法上网。

ARP欺骗

目的:截获数据

欺骗和攻击的原理相同,都是发送虚假的ARP报文(单播/广播)来实现的攻击和欺骗,如虚假的报文中的MAC是伪造的不存在的,实现ARP攻击,结果为中断通信/断网,如果虚假的报文中MAC地址是攻击者自身的MAC地址。实现ARP欺骗,结果可以监听/窃取/篡改/控制流量,不中断通信。

六、ARP防御

1、静态ARP绑定

手工绑定网关IP+MAC地址

电脑和路由器手工双向绑定

windows客户机上:

arp -s 10.1.1.254 00-01-2c-a0-e1-09

arp -a 查看ARP缓存表

2、ARP防火墙

自动绑定静态ARP,主动防御,不断向网关发送报文证明自己的身份

3、硬件级ARP防御

交换机支持“端口”做动态ARP绑定 (配合DHCP服务)

或做静态ARP绑定

如:

conf t

ip dhcp snooping 开启DHCP监听功能

int range f0/1-48

swicth(config-if-range)路由原理

一、路由概述

跨越从源主机到目标主机的一个互联网络来转发数据包的过程。

二、路由表配置及优化

网络拓扑图

10网段想要PING通70网段

路由器网段规划,左1右2,上1下2;

下一跳IP地址:要想把数据包送到70网段,要往20.1.1.2跳

路由表的形成:

路由表中的每个路由条目开头字母代表的含义:

- C 直连路由,(插好网线,开启接口)自动连接;

- S 静态路由,(手工配置);

- S* 默认路由,(匹配全网段);

浮动路由,一个坏了会启用另一个

目标IP相同,管理距离值不同,优先级低的会隐藏起来,当优先级高的故障时,会启用另一个优先级低的;

管理距离值(A值):

- c 0

- s 1

- s* 无穷大

路由表中的优先级:管理距离值越大,优先级越低 ;

路由表优化,相同的目标IP用默认路由代替;

交换机与路由器对比

配置命令:

静态路由

conf t

ip router 目标网段 子网掩码 下一跳IP

ip router 70.0.0.0 255.255.255.0 20.1.1.2

- 1

- 2

- 3

默认路由

conf t

ip router 0.0.0.0 0.0.0.0 下一跳IP

ip router 0.0.0.0 0.0.0.0 20.1.1.2

- 1

- 2

- 3

浮动路由

在静态路由或动态路由后加空格+数字(正整数)

conf t

ip router 0.0.0.0 0.0.0.0 下一跳IP 正整数

ip router 0.0.0.0 0.0.0.0 20.1.1.2 3

- 1

- 2

- 3

三、路由原理

路由器的工作原理:

1)一个帧到达路由器,路由器首先检查目标MAC是否是自己,如果不是则丢弃,如果是则解封装并将IP包送到路由器内部。

2)路由器检查IP包头中的目标IP,并匹配路由表,如果匹配失败则丢弃,并向源IP回馈错误信息,如匹配成功则将IP包路由到出接口。

3)封装帧,首先将出接口MAC地址作为源MAC封装好,然后检查ARP缓存表,检查是否有下一跳MAC地址,如有,将提取并作为目标MAC地址封装到帧中,如没有,则发送ARP广播请求下一跳的MAC,并获取到对方的MAC地址,在记录到缓存,并封装帧,最后将帧发送出去。

VLAN(虚拟局域网)

一、概述

为实现交换机以太网的广播隔离,一种理想的解决方案就是采用虚拟局域网技术。这种对连接到第2层交换机端口的网络用户的逻辑分段技术实现非常灵活,它可以不受用户物理位置限制,根据用户需求进行VLAN划分;可在一个交换机上实现,也可跨交换机实现;可以根据网络用户的位置、作用、部门或根据使用的应用程序、上层协议或者以太网连接端口硬件地址来进行划分。

广播的危害:增加网络/终端负担,传播病毒,安全性

如何控制广播?

路由器隔离(物理隔离),成本高,不灵活

二、VLAN设置

采用新的技术VLAN来控制广播,VLAN 技术是在交换机上实现的是通过逻辑隔离划分的广播域。

VLAN是控制广播,逻辑隔离广播域。

一个VLAN = 一个广播域 = 一个网段

VLAN的类型:

- 静态VLAN:手工配置,基于端口划分的VLAN。

- 动态VLAN:手工配置,基于MAC地址划分的VLAN。

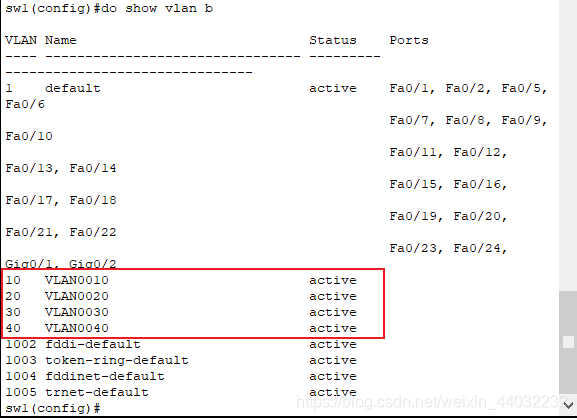

1)创建VLAN

conf t

vlan id,id

name 名字

2)查看VLAN

show vlan brief 查看vlan的简要信息

3)将端口加入到VLAN

int f0/x

switchprot access vlan id

vlan默认配置列表

默认所有端口都在vlan1里面

在同一个交换机上两个端口在同一vlan下的pc可以通信

入口和出口不在同一vlan的两台PC无法通信

PC1与PC3无法通信

三、Trunk(中继端口)

1、trunk/中继链路/公共链路

作用:trunk端口不属于任何VLAN,允许任何vlan的数据通过。

方法:通过在数据帧上加标签,来区分不同vlan的数据。

2、trunk标签

1)ISL标签:cisco私有的,标签大小30字节 26+4。加在帧的两边,前面加26字节,后面加4字节。

2)802.1q:公有协议,所有厂家都支持,标签大小4字节。属于内部标签。将帧切开,标签加在帧的中间4个字节。

3、交换机端口链路类型

1)接入端口:也成为access端口,一般用于连接PC,只能属于某一个vlan,也只能传输一个vlan的数据。

2)中继端口:也成为trunk端口,一般用于连接其他交换机,属于公共端口,允许所有vlan的数据通过。

4、配置命令

int f0/x

switchprot trunk encapsulation dot1q/isl 可选的协议

switchprot mode trunk

exit一旦端口配置成trunk端口,那么该端口不会在vlan表里出现!!!

配置trunk主要解决了跨交换机相同vlan的PC间的通信

单臂路由实现原理

一、概述

单臂路由(router-on-a-stick)是指在路由器的一个接口上通过配置子接口(或“逻辑接口”,并不存在真正物理接口)的方式,实现原来相互隔离的不同VLAN(虚拟局域网)之间的互联互通。

单臂路由的子接口

路由器的物理接口可以被划分成多个逻辑接口,这些被划分后的逻辑接口被形象的称为子接口。值得注意的是这些逻辑子接口不能被单独的开启或关闭,也就是说,当物理接口被开启或关闭时,所有的该接口的子接口也随之被开启或关闭。

优缺点

VLAN能有效分割局域网,实现各网络区域之间的访问控制。但现实中,往往需要配置某些VLAN之间的互联互通。比如,你的公司划分为领导层、销售部、财务部、人力部、科技部、审计部,并为不同部门配置了不同的VLAN,部门之间不能相互访问,有效保证了各部门的信息安全。但经常出现领导层需要跨越VLAN访问其他各个部门,这个功能就由单臂路由来实现。

- 优点:实现不同vlan之间的通信,有助理解、学习VLAN原理和子接口概念。

- 缺点:容易成为网络单点故障,配置稍有复杂,现实意义不大。

二、单臂路由配置

实验背景

实现PC0与PC1不同VLAN之间互相通信

1)客户机配置IP

直通线连接所有设备,并由上图所示配置客户机IP,并手工开启路由器F0/0端口

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#

Router(config)#int f0/0

Router(config-if)#no sh

Router(config)#do show ip int b 查看端口状态

Interface IP-Address OK? Method Status Protocol

FigabitEthernet0/0 unassigned YES unset up up

FigabitEthernet0/1 unassigned YES unset administratively down down

Vlan1 unassigned YES unset administratively down down要想不同网段的PC通信,必须使用网关。

PC0配置

PC1配置

2)创建VLAN

VLAN 10(IT部),20(财务部)

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#

Switch(config)#vlan 10

Switch(config-vlan)#name IT 给vlan端口命名为IT

Switch(config-vlan)#exit

Switch(config)#vlan 20

Switch(config-vlan)#name CW 给vlan端口命名为CW

Switch(config-vlan)#exit

Switch(config)#

Switch(config)#do show vlan b 查看vlan列表

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

Gig0/1, Gig0/2

10 IT active

20 CW active

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

Switch(config)#3)将端口加入VLAN

将F0/1端口加入到VLAN10,F0/2端口加入到VLAN20。

Switch(config)#int f0/1

Switch(config-if)#switchport access vlan 10

Switch(config-if)#exit

Switch(config)#int f0/2

Switch(config-if)#switchport access vlan 20

Switch(config-if)#exit

Switch(config)#do show vlan

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/3, Fa0/4, Fa0/5, Fa0/6

Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/11, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/18

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gig0/1, Gig0/2

10 IT active Fa0/1

20 CW active Fa0/2

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active 通过查看vlan列表可以看见F0/1端口配置在vlan10,F0/2端口配置在vlan20上。

4)将F0/3设置为Trunk链路

允许任何vlan的数据通过。

作用:trunk端口不属于任何VLAN,允许任何vlan的数据通过。

方法:通过在数据帧上加标签,来区分不同vlan的数据。

Switch(config)#int f0/3

Switch(config-if)#switchport mode trunk

Switch(config-if)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to down

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to up

Switch(config-if)#exit

Switch(config)#do show vlan

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/4, Fa0/5, Fa0/6, Fa0/7

Fa0/8, Fa0/9, Fa0/10, Fa0/11

Fa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/21, Fa0/22, Fa0/23

Fa0/24, Gig0/1, Gig0/2

10 IT active Fa0/1

20 CW active Fa0/2

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active 由于trunk端口不属于任何vlan,所以在vlan列表里没有该端口,反之如果vlan里没有我们要找的端口,那么这个端口可能被配置成了trunk端口。

5)配置单臂路由

一旦开启子接口,那么父接口起到了通道作用,只进行传输

Router(config)# int f0/0.1 创建子接口0.1

Router(config-subif)# encapsulation dotQ1 10 该接口添加到vlan10里,以后该接口只接收来自vlan10的数据

Router(config-subif)# ip add 10.1.1.254 255.255.255.0 配置ip+子网掩码

Router(config-subif)# no shut 开启

Router(config-subif)# exit

Router(config)# int f0/0.2 创建子接口0.2

Router(config-subif)# encapsulation dotQ1 20 该接口添加到vlan20里,以后该接口只接收来自vlan20的数据

Router(config-subif)# ip add 20.1.1.254 255.255.255.0 配置ip+子网掩码

Router(config-subif)# no shut 开启查看端口

注意:子接口会随父接口的开启而开启,反之亦然。

完成以上步骤PC0与PC1就是实现了,不同VLAN间的通信。

不同VLAN通信时靠路由实现的。

上图使用的路由器型号2811

三层设备部署DHCP服务器与DHCP中继

一、三层路由器部署DHCP服务器

网络拓扑图如下

目的实现全网互通,IP由三层路由器分配,PC自动获取IP地址

适合几百人的局域网内,用路由器做DHCP服务器

1)配置trunk

某个端口要想所有vlan端口的数据通过,必须将该端口设置成中继端口(配置trunk)

根据图中所示配置中继端口。

给连接路由器f0/5端口的交换机配置trunk,允许任何vlan的数据通过

sw2>en

sw2#conf t

sw2(config)#int f0/5

sw2(config-if)#switchport mode trunksw1 F0/3配置trunk

sw1>en

sw1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

sw1(config)#int f0/3

sw1(config-if)#switchport mode trunk

sw1(config-if)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to down

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to upsw2 F0/3 F0/4配置trunk

sw2>en

sw2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

sw2(config)#int f0/3

sw2(config-if)#switchport mode trunk

sw2(config-if)#exit

sw2(config)#

sw2(config)#int f0/4

sw2(config-if)#switchport mode trunk

sw2(config-if)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/4, changed state to down

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/4, changed state to up

sw2(config-if)#exitsw3 F0/4配置trunk

sw3>en

sw3#conf t

sw3configuration commands, one per line. End with CNTL/Z.

sw3(config)#int f0/4

sw3(config-if)#switchport mode trunk

sw3(config-if)#exit

sw3(config)#2)VLAN创建

vlan划分,并创建vlan10/20/30/40,根据下图创建,每台交换机都要配置

这里以sw1为例,其它两台交换机同理

sw1>en

sw1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

sw1(config)#vlan 10

sw1(config-vlan)#exit

sw1(config)#vlan 20

sw1(config-vlan)#exit

sw1(config)#vlan 30

sw1(config-vlan)#exit

sw1(config)#vlan 40

sw1(config-vlan)#exit

sw1(config)#do show vlan

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

Gig0/1, Gig0/2

10 VLAN0010 active

20 VLAN0020 active

30 VLAN0030 active

40 VLAN0040 active

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

VLAN Type SAID MTU Parent RingNo BridgeNo Stp BrdgMode Trans1 Trans2

---- ----- ---------- ----- ------ ------ -------- ---- -------- ------ ------

1 enet 100001 1500 - - - - - 0 0

10 enet 100010 1500 - - - - - 0 0

20 enet 100020 1500 - - - - - 0 0

30 enet 100030 1500 - - - - - 0 0

40 enet 100040 1500 - - - - - 0 0

1002 fddi 101002 1500 - - - - - 0 0

1003 tr 101003 1500 - - - - - 0 0

1004 fdnet 101004 1500 - - - ieee - 0 0

1005 trnet 101005 1500 - - - ibm - 0 0

Remote SPAN VLANs

------------------------------------------------------------------------------

Primary Secondary Type Ports

------- --------- ----------------- ------------------------------------------3)将端口加入对应vlan

sw1配置

sw1>en

sw1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

sw1(config)#int f0/1

sw1(config-if)#switchport access vlan 10

sw1(config-if)#exit

sw1(config)#int f0/2

sw1(config-if)#switchport access vlan 20

sw1(config-if)#exit

sw1(config)#sw2配置

sw2>en

sw2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

sw2(config)#int f0/1

sw2(config-if)#switchport access vlan 10

sw2(config-if)#exit

sw2(config)#int f0/2

sw2(config-if)#switchport access vlan 30

sw2(config-if)#exit

sw2(config)#sw3配置

sw3>en

sw3#conf t

Enter configuration commands, one per line. End with CNTL/Z.

sw3(config)#int f0/1

sw3(config-if)#switchport access vlan 20

sw3(config-if)#exit

sw3(config)#int f0/2

sw3(config-if)#switchport access vlan 40

sw3(config-if)#exit

sw3(config)#配置完查看下vlan列表

4)路由创建子接口

创建子接口,不同vlan配置不同网关

Router(config)#ho r1

r1(config)#

r1(config)#

r1(config)#int f0/0.1

r1(config-subif)#

%LINK-5-CHANGED: Interface FastEthernet0/0.1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0.1, changed state to up

r1(config-subif)#encapsulation dot1Q 10 只解析vlan10的数据

r1(config-subif)#ip add 10.1.1.254 255.255.255.0

r1(config-subif)#no shut

r1(config-subif)#exit

r1(config)#

r1(config)#int f0/0.2

r1(config-subif)#

%LINK-5-CHANGED: Interface FastEthernet0/0.2, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0.2, changed state to up

en

r1(config-subif)#encapsulation dot1Q 20 只解析vlan20的数据

r1(config-subif)#ip add 20.1.1.254 255.255.255.0

r1(config-subif)#no shut

r1(config-subif)#exit

r1(config)#

r1(config)#int f0/0.3

r1(config-subif)#

%LINK-5-CHANGED: Interface FastEthernet0/0.3, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0.3, changed state to up

en

r1(config-subif)#encapsulation dot1Q 30 只解析vlan30的数据

r1(config-subif)#ip add 30.1.1.254 255.255.255.0

r1(config-subif)#no shut

r1(config-subif)#exit

r1(config)#

r1(config)#int f0/0.4

r1(config-subif)#

%LINK-5-CHANGED: Interface FastEthernet0/0.4, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0.4, changed state to up

en

r1(config-subif)#encapsulation dot1Q 40 只解析vlan40的数据

r1(config-subif)#ip add 40.1.1.254 255.255.255.0

r1(config-subif)#no shut

r1(config-subif)#exit

r1(config)#int f0/0

r1(config-if)#no shut 开启父级接口查看路由表

r1(config)#do show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/24 is subnetted, 1 subnets

C 10.1.1.0 is directly connected, FastEthernet0/0.1

20.0.0.0/24 is subnetted, 1 subnets

C 20.1.1.0 is directly connected, FastEthernet0/0.2

30.0.0.0/24 is subnetted, 1 subnets

C 30.1.1.0 is directly connected, FastEthernet0/0.3

40.0.0.0/24 is subnetted, 1 subnets

C 40.1.1.0 is directly connected, FastEthernet0/0.45)路由器创建地址池

创建地址池

ip dhcp excluded-address 10.1.1.1 10.1.1.99 排除ip

ip dhcp pool v10 地址池命名

network 10.1.1.0 255.255.255.0 要提供的网段地址和子网掩码

default-router 10.1.1.254 指定网关

dns-server 40.1.1.1 dns

exit

ip dhcp excluded-address 20.1.1.1 20.1.1.99

ip dhcp pool v20

network 20.1.1.0 255.255.255.0

default-router 20.1.1.254

dns-server 40.1.1.1

exit

ip dhcp excluded-address 30.1.1.1 30.1.1.99

ip dhcp pool v30

network 30.1.1.0 255.255.255.0

default-router 30.1.1.254

dns-server 40.1.1.1

exit删除地址池

conf t

no ip dhcp excluded-address 10.1.1.1 10.1.1.99

no ip dhcp pool v10查看配置:do show run

自动获取IP

PC0分别PING 20/30网段的主机

6)服务器配置静态IP

PC0 PING dns服务器

C:\>ping 40.1.1.1

Pinging 40.1.1.1 with 32 bytes of data:

Request timed out.

Reply from 40.1.1.1: bytes=32 time=1ms TTL=127

Reply from 40.1.1.1: bytes=32 time<1ms TTL=127

Reply from 40.1.1.1: bytes=32 time<1ms TTL=127

Ping statistics for 40.1.1.1:

Packets: Sent = 4, Received = 3, Lost = 1 (25% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 1ms, Average = 0ms

C:\>

二、DHCP服务器部署

继续上面的操作,上面是将路由器做DHCP服务器,下面我们要使用dns服务器做服务器,当公司人数超过千人时路由器不适合做DHCP。

进入路由删除上面配置的地址池

conf t

no ip dhcp excluded-address 10.1.1.1 10.1.1.99

no ip dhcp pool v10

no ip dhcp excluded-address 20.1.1.1 20.1.1.99

no ip dhcp pool v20

no ip dhcp excluded-address 30.1.1.1 30.1.1.99

no ip dhcp pool v301)创建作用域

2)在三层设备配置DHCP中继

作用:跨网段获取IP地址

哪些vlan需要路由转发DHCP广播,就在路由对应的接口配置DHCP中继

r1>en

r1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

r1(config)#int f0/0.1

r1(config-subif)#ip helper-address 40.1.1.1

r1(config-subif)#exit

r1(config)#int f0/0.2

r1(config-subif)#ip helper-address 40.1.1.1

r1(config-subif)#exit

r1(config)#int f0/0.3

r1(config-subif)#ip helper-address 40.1.1.1

r1(config-subif)#exit

r1(config)#

DHCP中继原理

PC1发送一个DHCP广播包,经过交换机的vlan10,最后转发到路由器的f0/0.1接口,f0/0.1只能解析来自vlan10的数据包,并且这个广播包到f0/0.1后不会在转发出去,因为做了vlan限制了广播域,其他接口均收不到,因此为了让这个数据包转发给DHCP服务器,我们需要在f0/0.1这个接口开启DHCP中继,让这个广播包到达f0/0.1这个接口后在单独发送给DHCP服务器一份。

ICMP协议

一、概述

ICMP(Internet Control Message Protocol)Internet控制报文协议。它是TCP/IP协议簇的一个子协议,用于在IP主机、路由器之间传递控制消息。控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。

从技术角度来说,ICMP就是一个“错误侦测与回报机制”,其目的就是让我们能够检测网路的连线状况﹐也能确保连线的准确性。当路由器在处理一个数据包的过程中发生了意外,可以通过ICMP向数据包的源端报告有关事件。

其功能主要有:侦测远端主机是否存在,建立及维护路由资料,重导资料传送路径(ICMP重定向),资料流量控制。ICMP在沟通之中,主要是透过不同的类别(Type)与代码(Code) 让机器来识别不同的连线状况。

二、用途

网络探测与回馈机制

- 网络探测

- 路由跟踪

- 错误反馈

三、封装格式

路由跟踪:

tracert IP地址 Windows

traceroute IP地址 Liunx

更多查看:

三层交换机

一、概述

三层交换机就是具有部分路由器功能的交换机,工作在OSI网络标准模型的第三层:网络层。三层交换机的最重要目的是加快大型局域网内部的数据交换,所具有的路由功能也是为这目的服务的,能够做到一次路由,多次转发。

二、使用

三层交换机 = 二层交换机 + 三层路由器

三层路由引擎是可以开启或关闭的

conf t

ip routing 开启三层路由功能

no ip routing 关闭三层路由功能与单臂路由对比:

1)解决了网络瓶颈问题(不用单根线往三层传送数据,实现了每个vlan用一跟虚拟的线,并且带宽很高)。

2)解决了单点故障(虚拟接口不在依赖于任何物理接口)

3)一次路由,永久交换。

三层交换机上起虚接口(配置VLAN网关)

int vlan 10

ip add 10.1.1.254 255.255.255.0

no shut

exit

二层端口升级为三层端口

int f0/x

no switchprot

ip add 10.1.1.254 255.255.255.0

no shut三、实验

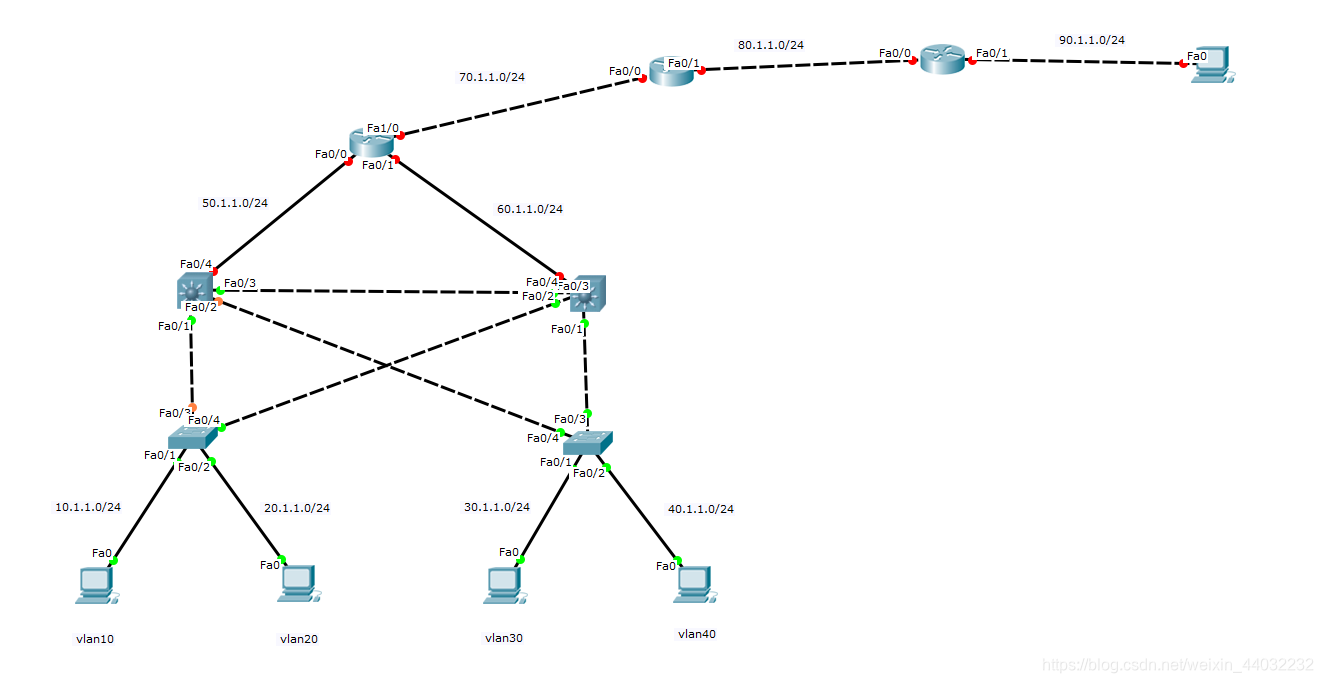

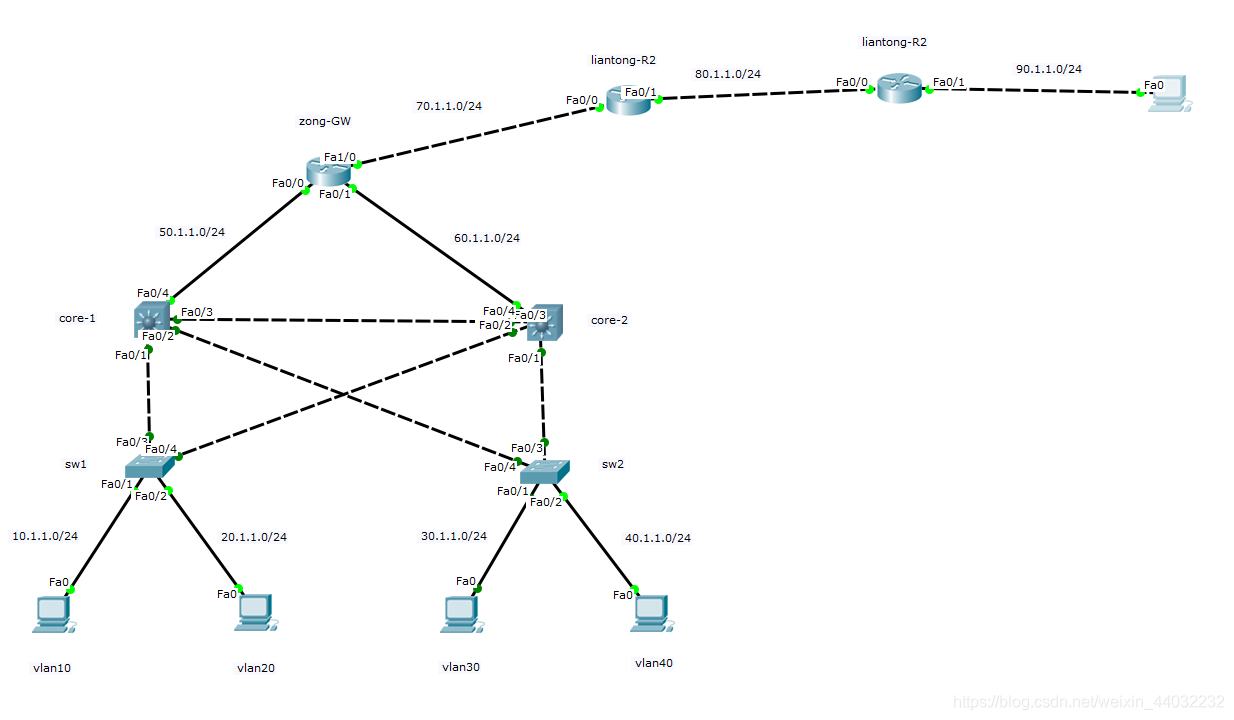

拓扑图

实现全网互通

一、交换部分

1、trunk

给三台二层交换机的F0/3配置成trunk,因为要传输不同vlan的数据;

以第一台为例其他两台同理:

Switch>

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#

Switch(config)#hostname sw1

sw1(config)#int f0/3

sw1(config-if)#

sw1(config-if)#switchport mode trunk 连接二层交换机的三层交换机的三个端口配置trunk

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#ho sw4

sw4(config)#int range f0/1 - 3

sw4(config-if-range)#switchport trunk encapsulation dot1q

sw4(config-if-range)#sw m t

sw4(config-if-range)#exit2、VTP

在三层交换机上创建VTP并创建VLAN

sw4(config)#vtp domain code

Changing VTP domain name from NULL to code

sw4(config)#vlan 10

sw4(config-vlan)#exit

sw4(config)#vlan 20

sw4(config-vlan)#exit

sw4(config)#vlan 30

sw4(config-vlan)#exit

sw4(config)#vlan 40

sw4(config-vlan)#exit

sw4(config)#vlan 50

sw4(config-vlan)#exit

sw4(config)#no vlan 10

sw4(config)#no vlan 20

sw4(config)#no vlan 30

sw4(config)#no vlan 40

sw4(config)#no vlan 503、分配端口到VLAN

二层交换机对应的端口加入到对应的VLAN

sw1

sw1(config)#int f0/1

sw1(config-if)#sw ac vlan 10

% Access VLAN does not exist. Creating vlan 10

sw1(config-if)#exit

sw1(config)#int f0/2

sw1(config-if)#sw ac vlan 20

% Access VLAN does not exist. Creating vlan 20

sw1(config-if)#exit

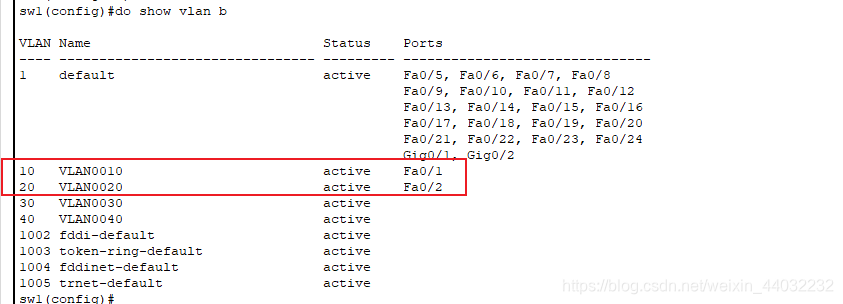

sw1(config)#do show vlan

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/4, Fa0/5, Fa0/6, Fa0/7

Fa0/8, Fa0/9, Fa0/10, Fa0/11

Fa0/12, Fa0/13, Fa0/14, Fa0/15

Fa0/16, Fa0/17, Fa0/18, Fa0/19

Fa0/20, Fa0/21, Fa0/22, Fa0/23

Fa0/24, Gig0/1, Gig0/2

10 VLAN0010 active Fa0/1

20 VLAN0020 active Fa0/2

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

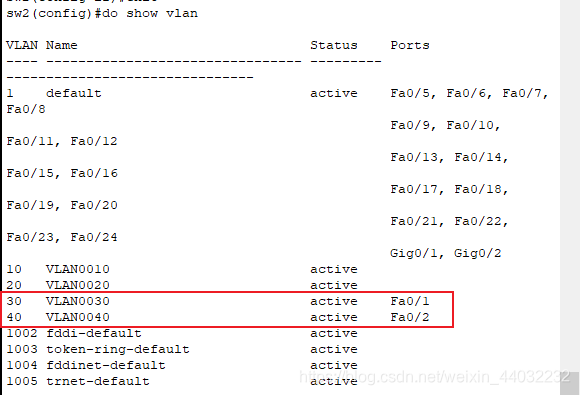

1005 trnet-default active 其他两个二层交换机同理将端口加入到VLAN,因在三层交换机已经创建了VTP并创建了VLAN,下面所属的三台二层交换机会同样学习到,所以直接将端口加入到VLAN即可,无需再次创建。主要用来同步VLAN

4、开启三层交换机虚接口配置网关

不同VLAN 配置不同网关

sw4(config)# ip routing

sw4(config)#int vlan 10

sw4(config-if)#

sw4(config-if)#ip add 10.1.1.254 255.255.255.0 配置vlan10网关

sw4(config-if)#no shut

sw4(config-if)#exit

sw4(config)#int vlan 20

sw4(config-if)#ip add 20.1.1.254 255.255.255.0

sw4(config-if)#no shut

sw4(config-if)#exit

sw4(config)#int vlan 30

sw4(config-if)#ip add 30.1.1.254 255.255.255.0

sw4(config-if)#no shut

sw4(config-if)#exit

sw4(config)#int vlan 40

sw4(config-if)#ip add 40.1.1.254 255.255.255.0

sw4(config-if)#no shut

sw4(config-if)#exit

sw4(config)#do show sh ip

Interface IP-Address OK? Method Status Protocol

FastEthernet0/1 unassigned YES unset up up

FastEthernet0/2 unassigned YES unset up up

FastEthernet0/3 unassigned YES unset up up

FastEthernet0/4 unassigned YES unset down down

FastEthernet0/5 unassigned YES unset down down

FastEthernet0/6 unassigned YES unset down down

FastEthernet0/7 unassigned YES unset down down

FastEthernet0/8 unassigned YES unset down down

FastEthernet0/9 unassigned YES unset down down

FastEthernet0/10 unassigned YES unset down down

FastEthernet0/11 unassigned YES unset down down

FastEthernet0/12 unassigned YES unset down down

FastEthernet0/13 unassigned YES unset down down

FastEthernet0/14 unassigned YES unset down down

FastEthernet0/15 unassigned YES unset down down

FastEthernet0/16 unassigned YES unset down down

FastEthernet0/17 unassigned YES unset down down

FastEthernet0/18 unassigned YES unset down down

FastEthernet0/19 unassigned YES unset down down

FastEthernet0/20 unassigned YES unset down down

FastEthernet0/21 unassigned YES unset down down

FastEthernet0/22 unassigned YES unset down down

FastEthernet0/23 unassigned YES unset down down

FastEthernet0/24 unassigned YES unset down down

GigabitEthernet0/1 unassigned YES unset down down

GigabitEthernet0/2 unassigned YES unset down down

Vlan1 unassigned YES unset administratively down down

Vlan10 10.1.1.254 YES manual up up

Vlan20 20.1.1.254 YES manual up up

Vlan30 30.1.1.254 YES manual up up

Vlan40 40.1.1.254 YES manual up up5、配置DHCP服务器

创建作用域

6、三层交换机配置DHCP中继

sw4(config)#int vlan 10

sw4(config-if)#ip help

sw4(config-if)#ip helper-address 40.1.1.1 DHCP服务器IP

sw4(config-if)#no shut

sw4(config-if)#exit

sw4(config)#int vlan 20

sw4(config-if)#ip helper-address 40.1.1.1

sw4(config-if)#no shut

sw4(config-if)#exit

sw4(config)#int vlan 30

sw4(config-if)#ip helper-address 40.1.1.1

sw4(config-if)#no shut

sw4(config-if)#exit

sw4(config)#int vlan 40

sw4(config-if)#ip helper-address 40.1.1.1

sw4(config-if)#no shut

sw4(config-if)#exit查看是否自动获取IP地址

PING测试

C:\>ping 20.1.1.2

Pinging 20.1.1.2 with 32 bytes of data:

Request timed out.

Reply from 20.1.1.2: bytes=32 time=1ms TTL=127

Reply from 20.1.1.2: bytes=32 time<1ms TTL=127

Reply from 20.1.1.2: bytes=32 time<1ms TTL=127

Ping statistics for 20.1.1.2:

Packets: Sent = 4, Received = 3, Lost = 1 (25% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 1ms, Average = 0ms

C:\>ping 30.1.1.2

Pinging 30.1.1.2 with 32 bytes of data:

Request timed out.

Reply from 30.1.1.2: bytes=32 time<1ms TTL=127

Reply from 30.1.1.2: bytes=32 time=1ms TTL=127

Reply from 30.1.1.2: bytes=32 time<1ms TTL=127

Ping statistics for 30.1.1.2:

Packets: Sent = 4, Received = 3, Lost = 1 (25% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 1ms, Average = 0ms至此以上实现了内网互通

二、路由部分

1、二层接口升级三层接口

sw4>en

sw4#conf t

Enter configuration commands, one per line. End with CNTL/Z.

sw4(config)#int f0/4

sw4(config-if)#no switchport 将原来交换机的F0/4接口升级为三层设备(路由器)的接口;

2、配置IP

三层交换机

sw4(config-if)#ip add 50.1.1.1 255.255.255.0

sw4(config-if)#no shut配置默认路由,下一跳IP为公司总出口

sw4(config)#ip route 0.0.0.0 0.0.0.0 50.1.1.2 公司网关

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#ho R-GW

R-GW(config)#int f0/0

R-GW(config-if)#ip add 50.1.1.2 255.255.255.0

R-GW(config-if)#no shut

R-GW(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

R-GW(config-if)#exit

R-GW(config)#int f0/1

R-GW(config-if)#ip add 60.1.1.1 255.255.255.0

R-GW(config-if)#no shut

R-GW(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

R-GW(config-if)#exit

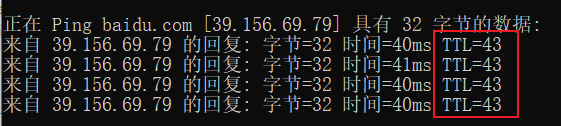

R-GW(config)#do show ip int b

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 50.1.1.2 YES manual up up

FastEthernet0/1 60.1.1.1 YES manual up down

Vlan1 unassigned YES unset administratively down down

配置默认路由

R-YYS(config)#ip route 0.0.0.0 0.0.0.0 60.1.1.1运营商路由

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#ho R-YYS

R-YYS(config)#int f0/0

R-YYS(config-if)#ip add 60.1.1.2 255.255.255.0

R-YYS(config-if)#no shut

R-YYS(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

R-YYS(config-if)#exit

R-YYS(config)#int f0/1

R-YYS(config-if)#ip add 70.1.1.254 255.255.255.0

R-YYS(config-if)#no shut

R-YYS(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

R-YYS(config-if)#路由配置

R-GW(config)#ip route 70.1.1.0 255.255.255.0 60.1.1.2

R-GW(config)#ip route 10.1.1.0 255.255.255.0 50.1.1.1

R-GW(config)#ip route 20.1.1.0 255.255.255.0 50.1.1.1

R-GW(config)#ip route 30.1.1.0 255.255.255.0 50.1.1.1

R-GW(config)#ip route 40.1.1.0 255.255.255.0 50.1.1.1最终实现全网互通

PING测试

注意:同种设备使用交叉线连接,不同设备用直连线。

路由器和PC属于同种设备

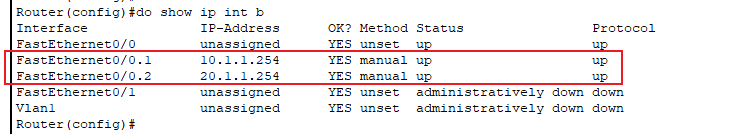

HSRP(热备份路由协议)

一、概述

HSRP:热备份路由器协议(HSRP:Hot Standby Router Protocol),是cisco平台一种特有的技术,是cisco的私有协议。

该协议中含有多台路由器,对应一个HSRP组。该组中只有一个路由器承担转发用户流量的职责,这就是活动路由器。当活动路由器失效后,备份路由器将承担该职责,成为新的活动路由器。这就是热备份的原理。百度百科

二、原理

备份的是网关。

三、实验

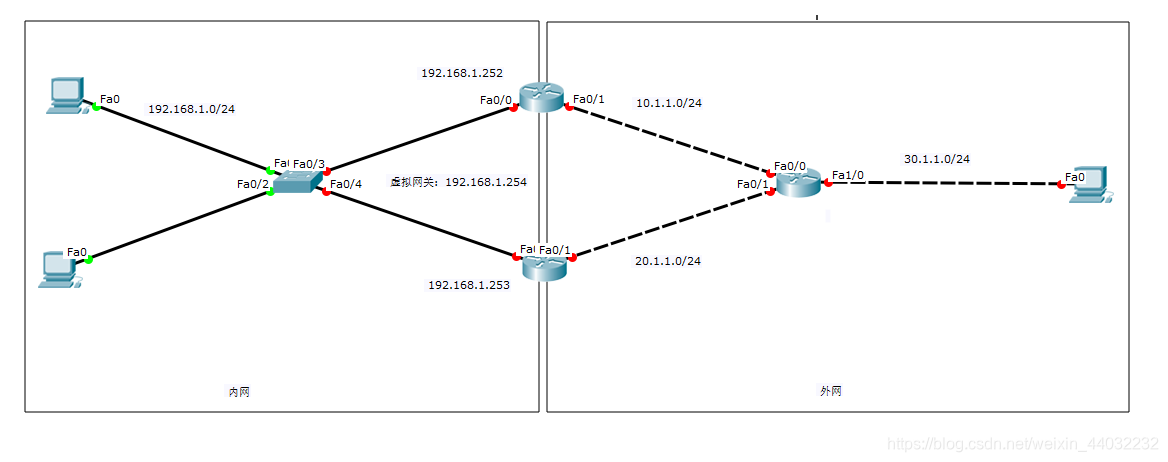

1)网段规划

2)配置IP开通端口

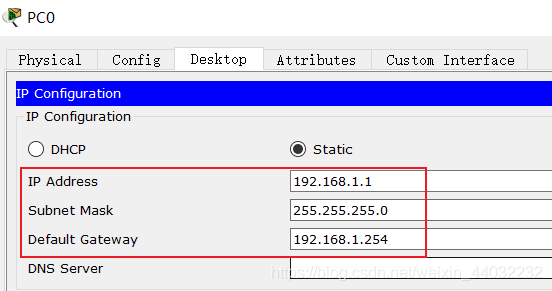

两台PC IP配置

两个网关配置IP+开启端口

R1-GW

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#ho R1-GW

R1-GW(config)#

R1-GW(config)#

R1-GW(config)#int f0/0

R1-GW(config-if)#ip add 192.168.1.252 255.255.255.0

R1-GW(config-if)#no shut

R1-GW(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

R1-GW(config-if)#exit

R1-GW(config)#int f0/1

R1-GW(config-if)#ip add 10.1.1.1 255.255.255.0

R1-GW(config-if)#no shut

R1-GW(config-if)#exit

R1-GW(config)#do show ip int b

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 192.168.1.252 YES manual up up

FastEthernet0/1 10.1.1.1 YES manual up up

Vlan1 unassigned YES unset administratively down downR2-GW

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#ho R2-GW

R2-GW(config)#int f0/0

R2-GW(config-if)#ip add 192.168.1.253 255.255.255.0

R2-GW(config-if)#no shut

R2-GW(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

R2-GW(config-if)#

R2-GW(config-if)#exit

R2-GW(config)#int f0/1

R2-GW(config-if)#ip add 20.1.1.1 255.255.255.0

R2-GW(config-if)#no shut

R2-GW(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

R2-GW(config-if)#exit

R2-GW(config)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

R2-GW(config)#

R2-GW(config)#do show ip int b

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 192.168.1.253 YES manual up up

FastEthernet0/1 20.1.1.1 YES manual up up

Vlan1 unassigned YES unset administratively down downR-waiwang

Router>

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#ho R-waiwang

R-waiwang(config)#int f0/0

R-waiwang(config-if)#ip add 10.1.1.2 255.255.255.0

R-waiwang(config-if)#no shut

R-waiwang(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

R-waiwang(config-if)#exit

R-waiwang(config)#int f0/1

R-waiwang(config-if)#ip add 20.1.1.2 255.255.255.0

R-waiwang(config-if)#no shut

R-waiwang(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

R-waiwang(config-if)#exit

R-waiwang(config)#int f0/3

%Invalid interface type and number

R-waiwang(config)#int f1/0

R-waiwang(config-if)#ip add 30.1.1.254 255.255.255.0

R-waiwang(config-if)#no shut

R-waiwang(config-if)#

%LINK-5-CHANGED: Interface FastEthernet1/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet1/0, changed state to up

R-waiwang(config-if)#exit

R-waiwang(config)#do show ip int b

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 10.1.1.2 YES manual up up

FastEthernet0/1 20.1.1.2 YES manual up up

FastEthernet1/0 30.1.1.254 YES manual up up

FastEthernet1/1 unassigned YES unset administratively down down

Vlan1 unassigned YES unset administratively down down外网PC

3)配置路由表

R1-GWR1-GW(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.2

R2-GWR1-GW(config)#ip route 0.0.0.0 0.0.0.0 20.1.1.2

R-waiwang

为了体现实验,我们如果将R1接口down掉,PC可以使用备份路由上网,所以我们要将外网路由的下一跳IP指向R2的F0/1的IP

R-waiwang(config)#ip route 0.0.0.0 0.0.0.0 20.1.1.1

R-waiwang(config)#do show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 20.1.1.1 to network 0.0.0.0

10.0.0.0/24 is subnetted, 1 subnets

C 10.1.1.0 is directly connected, FastEthernet0/0

20.0.0.0/24 is subnetted, 1 subnets

C 20.1.1.0 is directly connected, FastEthernet0/1

30.0.0.0/24 is subnetted, 1 subnets

C 30.1.1.0 is directly connected, FastEthernet1/0

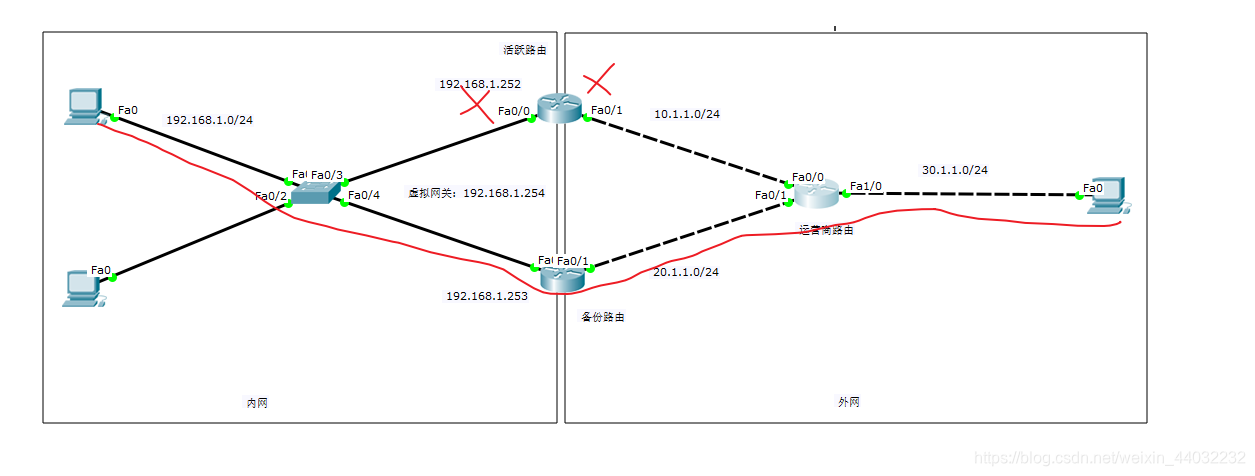

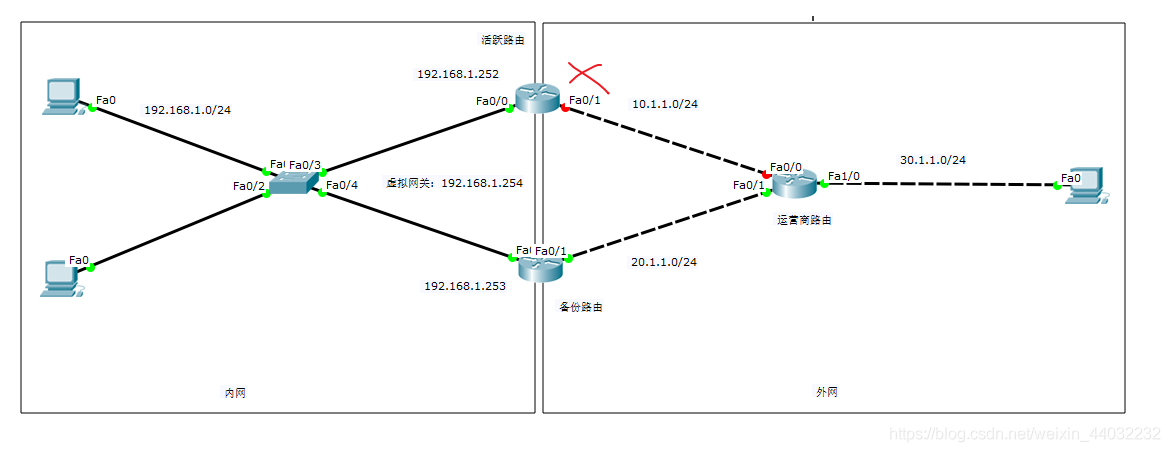

S* 0.0.0.0/0 [1/0] via 20.1.1.14)热备份

R1-活跃路由器

R1-GW(config)#int f0/0

R1-GW(config-if)#standby 1 ip 192.168.1.254 创建热备份组号为1,虚拟网关IP为192.168.1.254

%HSRP-6-STATECHANGE: FastEthernet0/0 Grp 1 state Speak -> Standby

%HSRP-6-STATECHANGE: FastEthernet0/0 Grp 1 state Standby -> Active

R1-GW(config-if)#standby 1 priority 200 设置优先级为200

R1-GW(config-if)#standby 1 preempt 设置占先权

R1-GW(config-if)#standby 1 track f0/1 跟踪f0/1接口 查看热备份配置信息

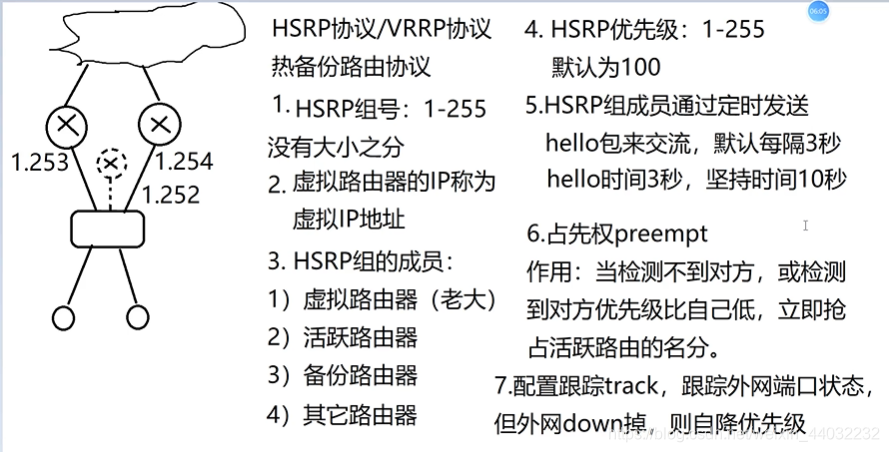

R1-GW#show standby brief

P indicates configured to preempt.

|

Interface Grp Pri P State Active Standby Virtual IP

Fa0/0 1 200 Active local 192.168.1.253 192.168.1.254 R2-备份路由器

R2-GW(config)#int f0/0

R2-GW(config-if)#standby 1 ip 192.168.1.254

R2-GW(config-if)#standby 1 priority

%HSRP-6-STATECHANGE: FastEthernet0/0 Grp 1 state Speak -> Standby

R2-GW(config-if)#standby 1 priority 195

R2-GW(config-if)#standby 1 preempt查看热备份配置信息

R2-GW#show standby brief