20209138 2020-2021-2 《网络攻防实践》第一周作业

20209138 2020-2021-2 《网络攻防实践》第一周作业 网络攻防环境的搭建

1. 知识点梳理与总结

1.1 实验目的

在有限的资源条件下,构建自己专属的网络攻防实验环境。

1.2 环境介绍

- 靶机:内置系统和应用程序安全漏洞,并作为目标的主机。实验所用靶机为Win2kServer_SP0_target;

- 攻击机:安装了专用的攻击软件,用于发起网络攻击的主机。本次实验所用Linux攻击机为Kali,Window攻击机为WinXPattacker,SEEDUbuntu;

- 攻击检测、分析与防御平台:最佳位置是靶机的网关,可以基于Linux操作系统构建网关主机,并通过集成各种软件使其具备网络攻击检测、分析与防御的功能;此外靶机上也通过自带或附加的工具进行系统安全日志分析;

- VMware Workstation:构建和部署包含上述部件的基础攻防实验环境。

1.3 实验内容

- 基于VMwareWorkstation虚拟化平台,添加两块虚拟网卡;

- 利用提供的虚拟机镜像,在自己的笔记本电脑或PC上部署一套个人网络攻防实验环境,包括攻击机、靶机、SEED虚拟机和蜜网网关;

- 进行网络连通性测试,确保各个虚拟机能够正常联通。

1.4 实验原理

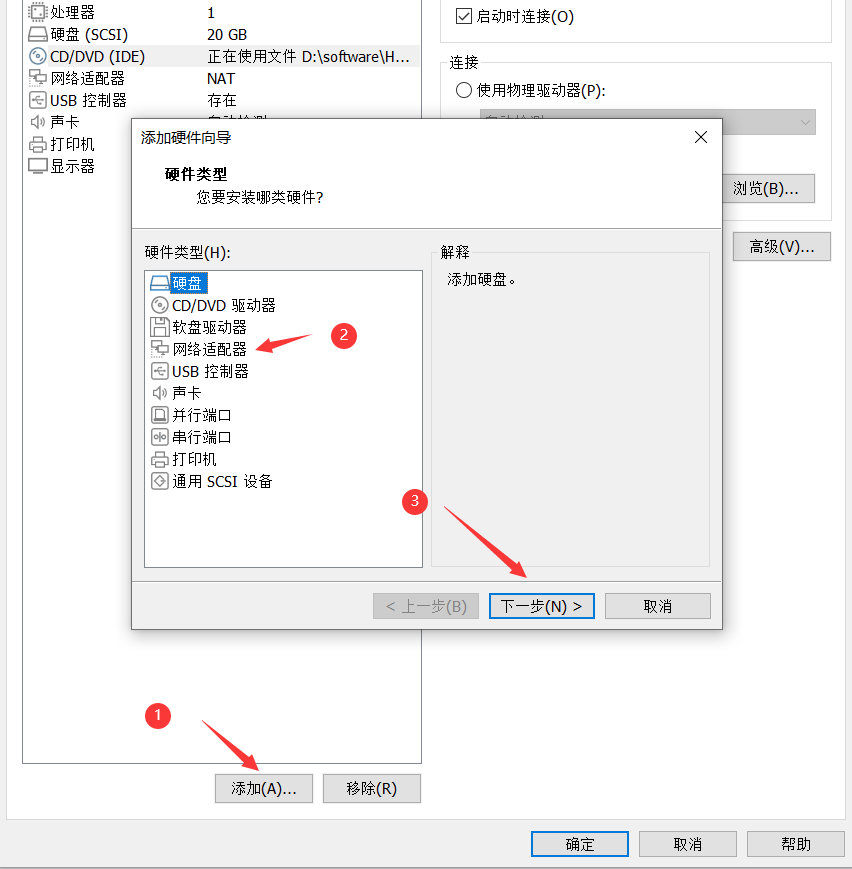

将host-only模式的VMnet1作为靶机网段,靶机Metasploit2和Win2kserver连入该网段内;将NAT模式的VMnet8作为攻击机网段,攻击机kali和WindowsXP以及SEED虚拟机连入该网段;而HoneyWall蜜网网关的eth0链接攻击机网段,eth1连接靶机网段,通过桥接方式连接这两个网段,并作为攻击机网段到靶机网段唯一的网链路通道,蜜网网关的eth2接口也连接入VMnet网段,由宿主通过VMnet8虚拟网卡访问蜜网网关,进行数据分析和蜜网网关管理。

1.5 镜像管理

Linux攻击机:在官网下载的最新版本:kaliLinuxDownload

Win2kserver、Winattack、SEEDUbuntu、HoneyWall使用老师提供的版本:百度云链接

2. 攻防环境搭建详细流程

2.1 虚拟网卡配置

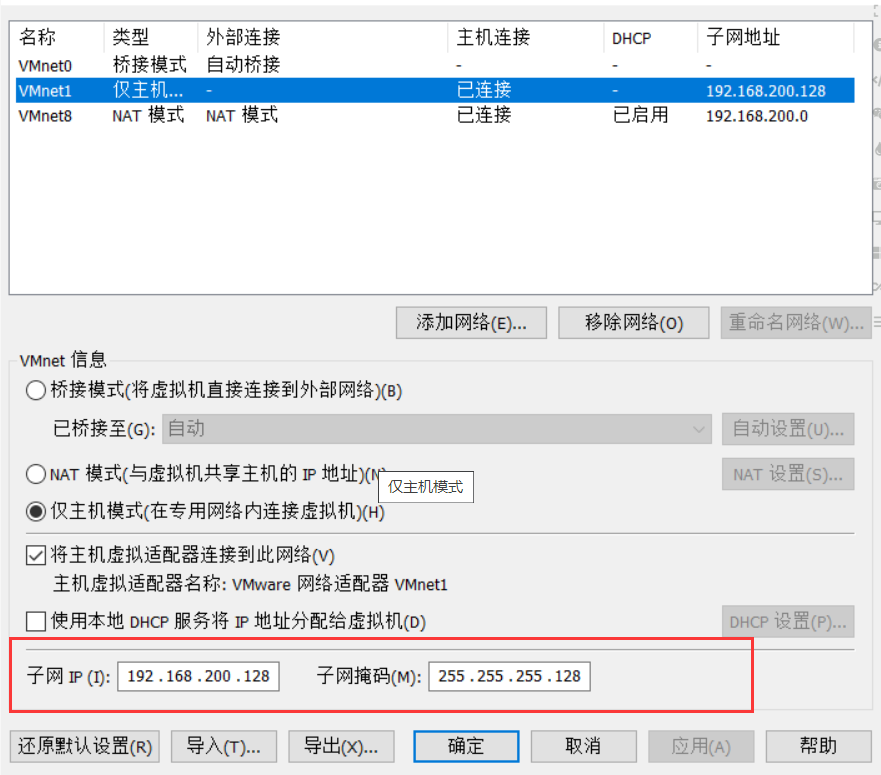

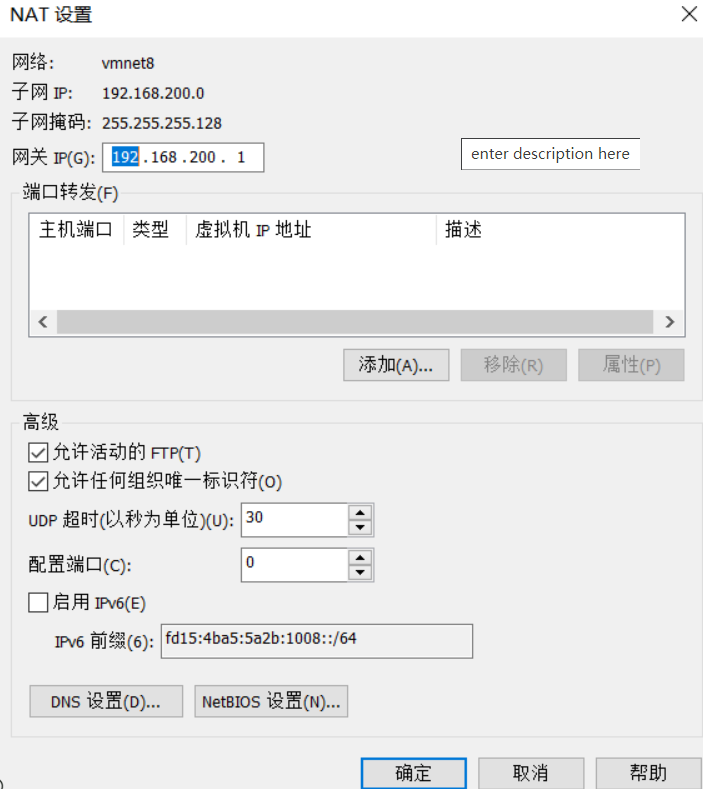

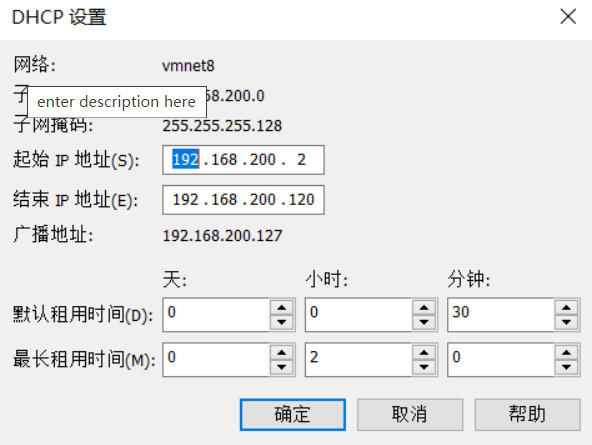

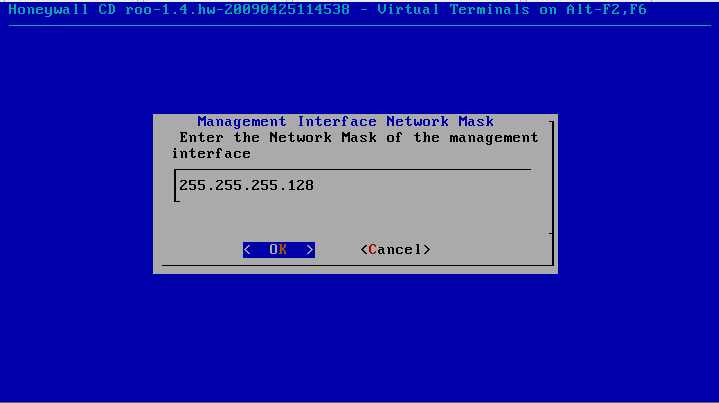

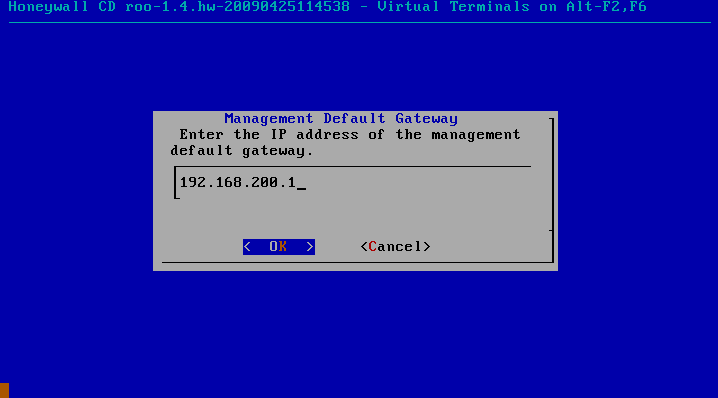

VMnet1设置成仅主机模式,关闭DHCP服务,配置子网IP:192.168.200.128,子网掩码255.255.255.128。VMnet8配置成192.168.200.0/25网段,开启DHCP服务,开启NAT;打开NAT设置,网关IP设置为192.168.200.1

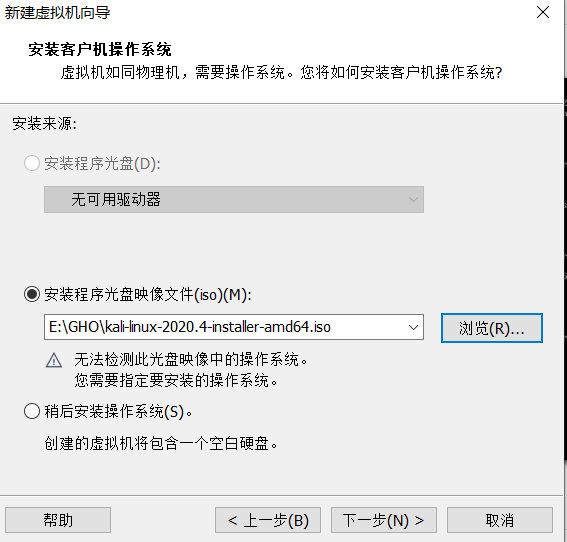

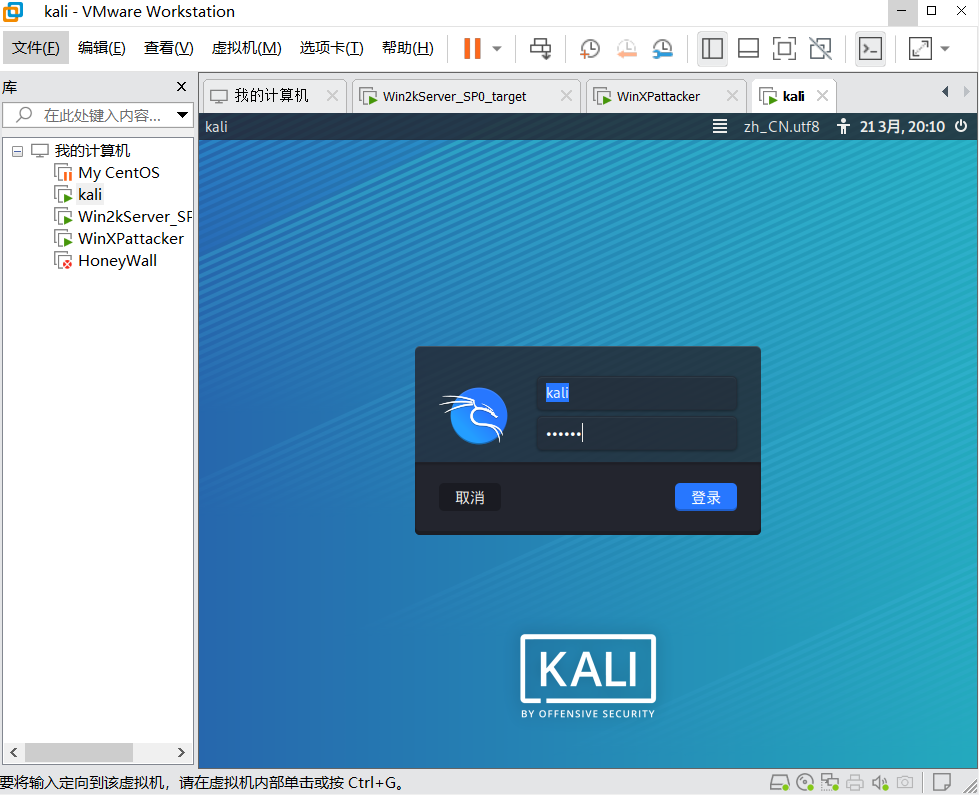

2.2 Linux攻击机kali安装

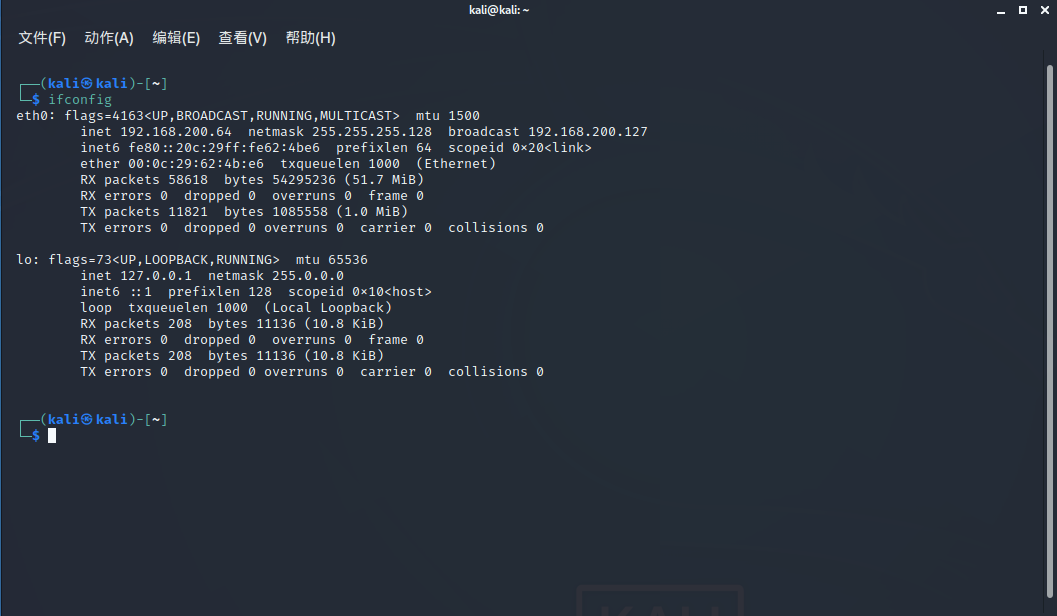

从官网下载好的ISO文件,根据网上的文章Kali2020.01安装过程(超详细)成功安装,并通过命令行使用ifconfig或ip addr便查询到IP地址为192.168.200.64

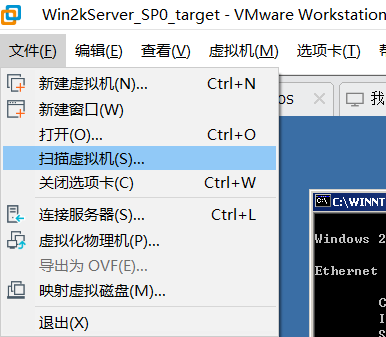

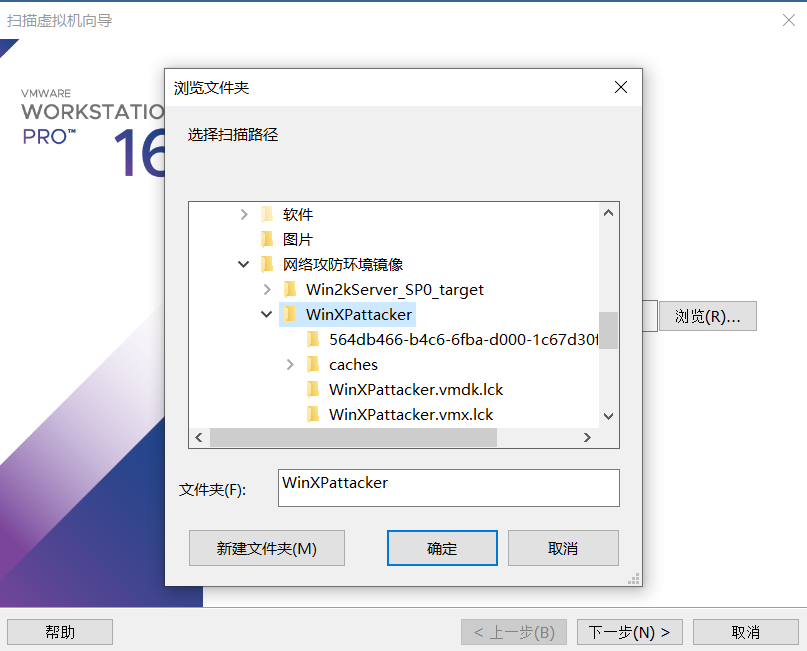

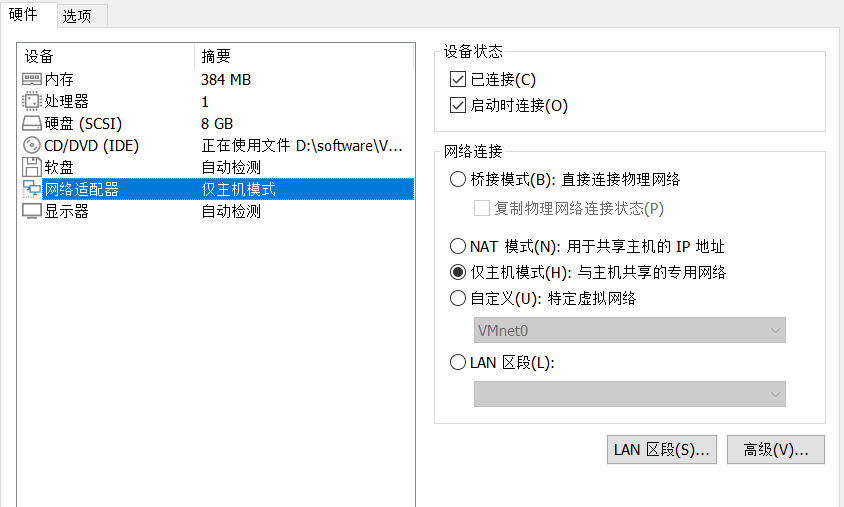

2.3 windows攻击机-winXPattacker的安装

解压老师给的压缩包,通过扫描虚拟机的方式,扫描winXPattacker的地址,导入之后,先设置网卡,选择NAT模式。完成后开启虚拟机,用户名、密码如下。进入系统后,用win+R打开命令行,用ipconfig可以查到本机IP。本机IP为192.168.200.3

用户名:Administrator

密 码:mima1234

2.4 Windows靶机-Win2kServer的安装

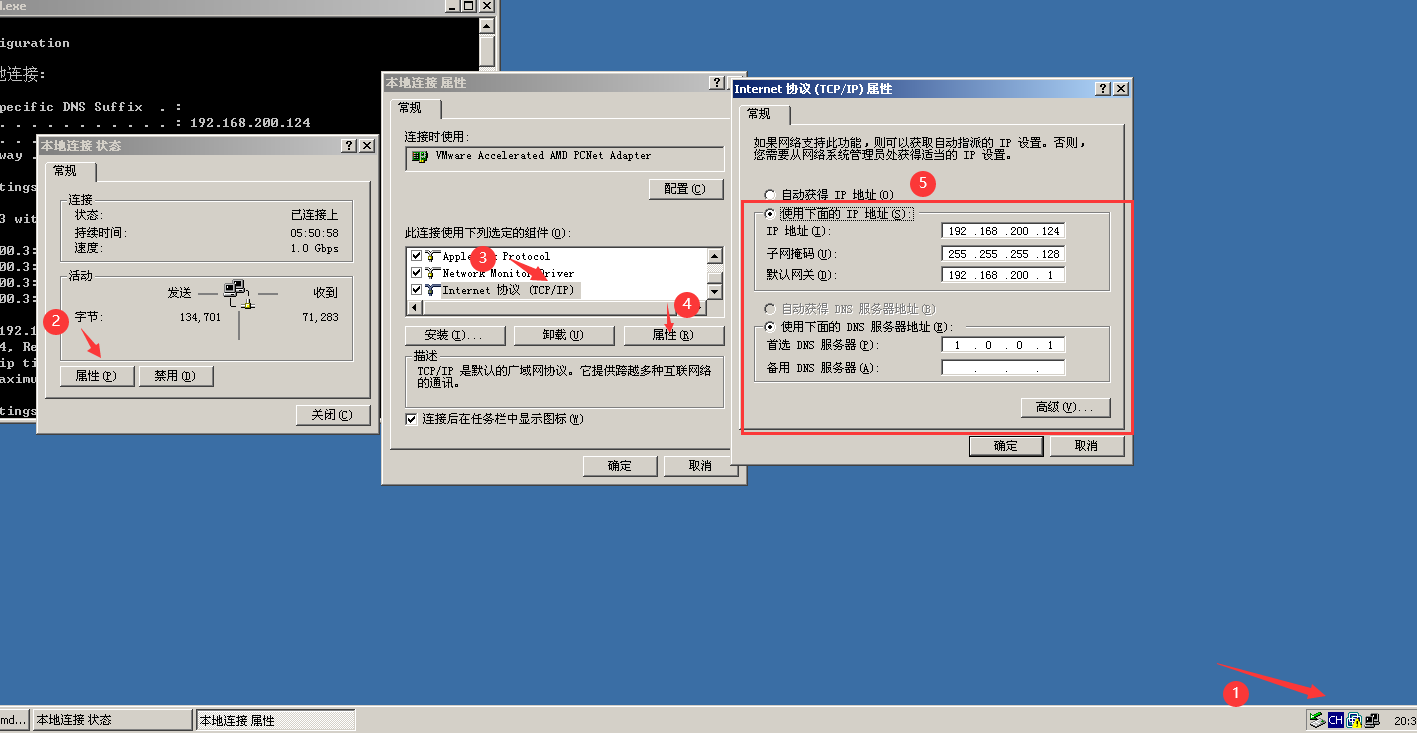

导入方式与2.3相同,导入后,设置网络,选择仅主机模式。进入系统后,在右下角打开网络设置,点开属性,选择Internet协议,在属性里设置IP地址 192.168.200.124

用户名:Administrator

密 码:mima1234

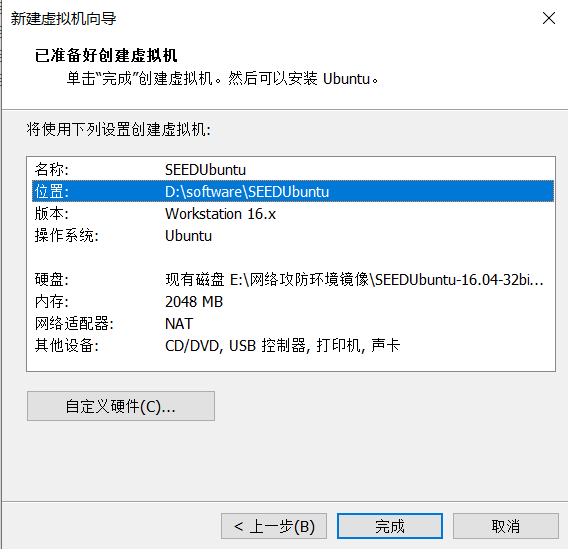

2.5 SEEDUbuntu的安装

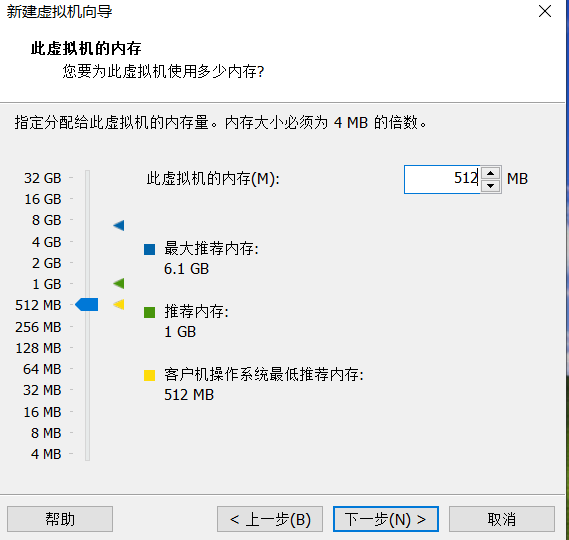

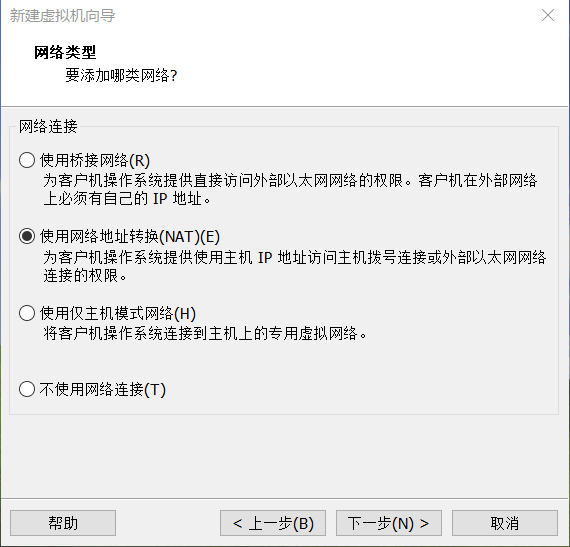

采用新建虚拟机的方式安装

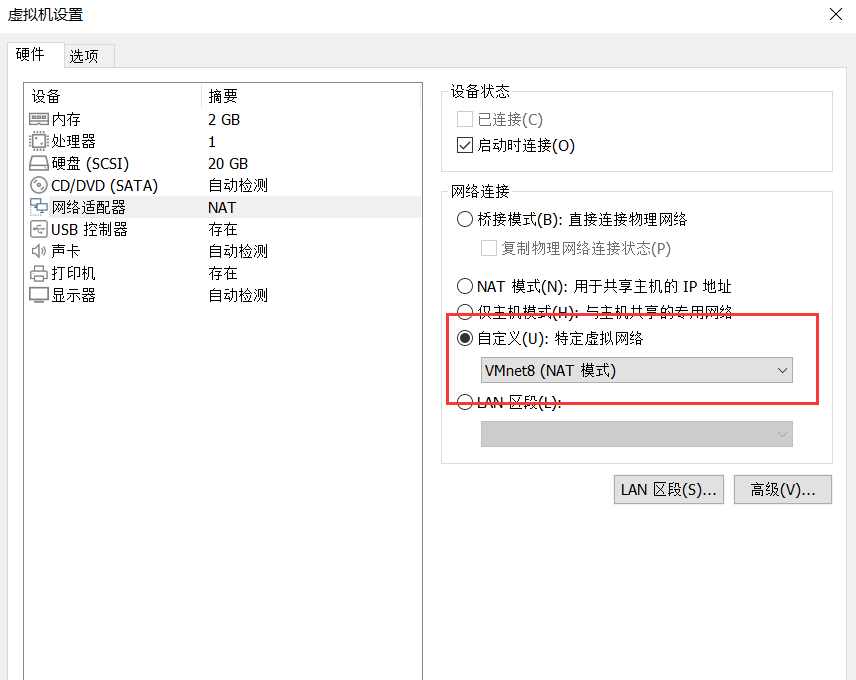

虚拟机建成,编辑设置,网卡选择自定义VMnet8

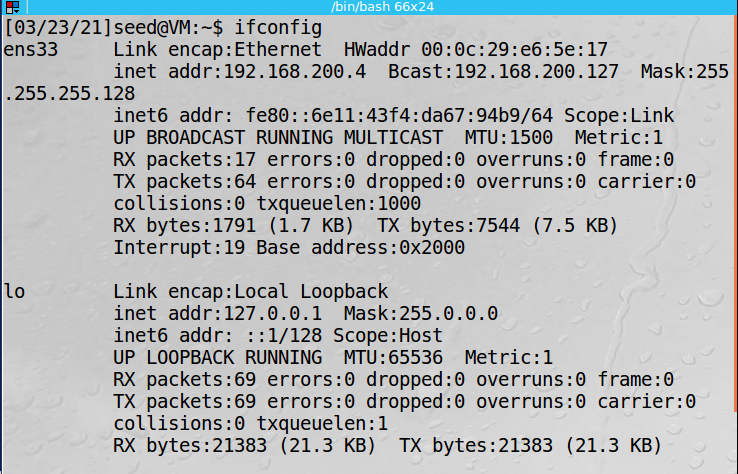

使用ifconfig命令可以看到网络信息,

SEEDUbuntu:192.168.200.4

2.6 密网网关的安装

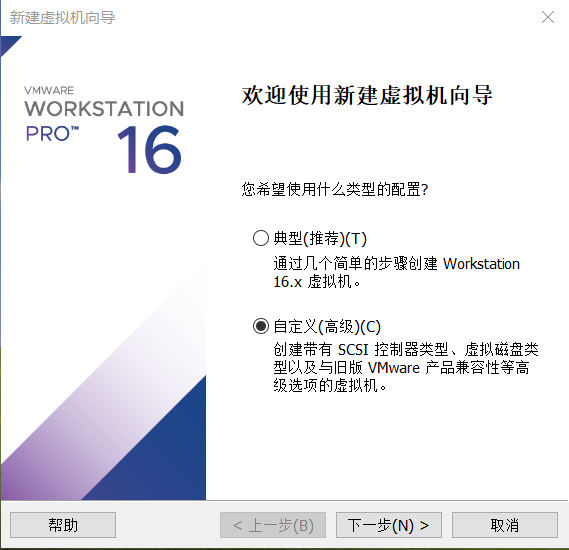

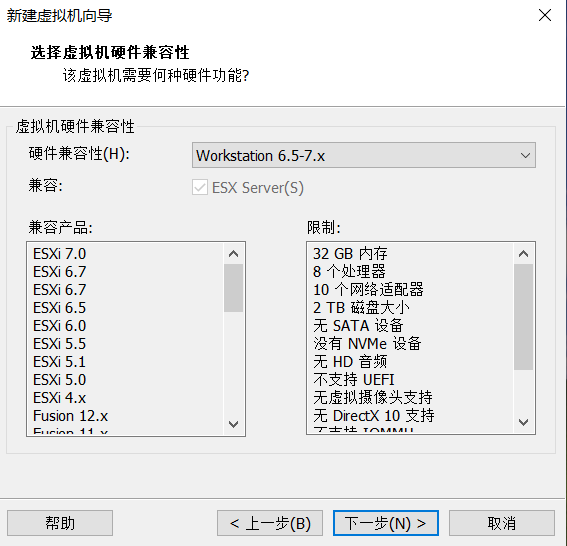

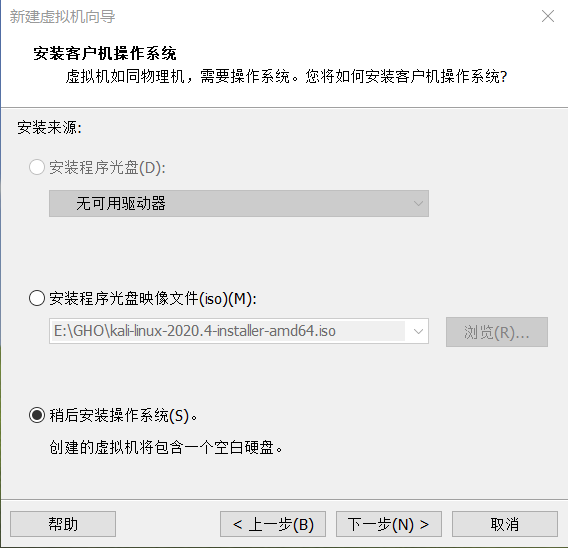

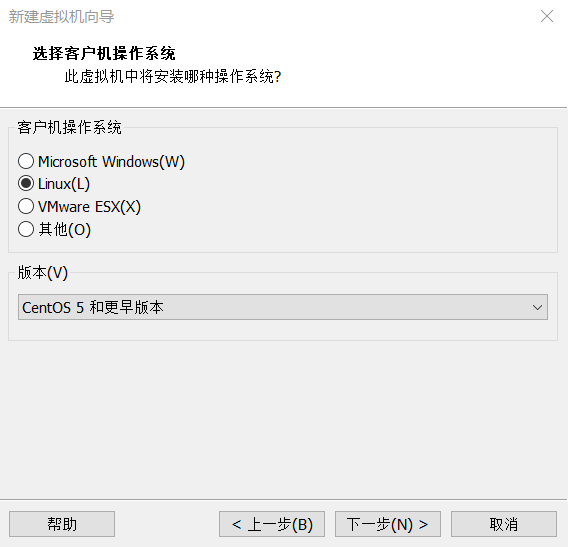

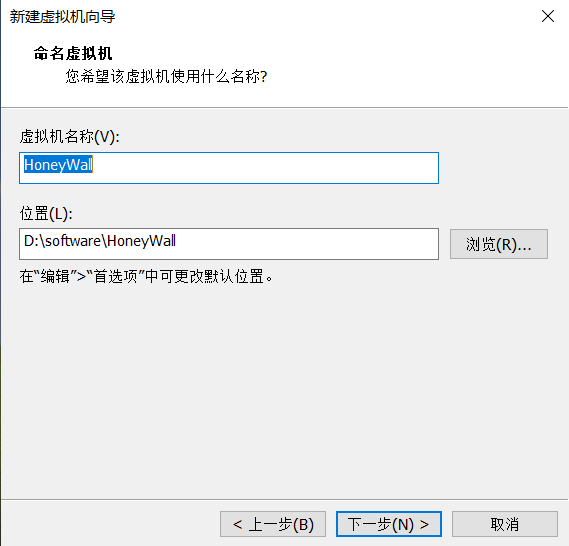

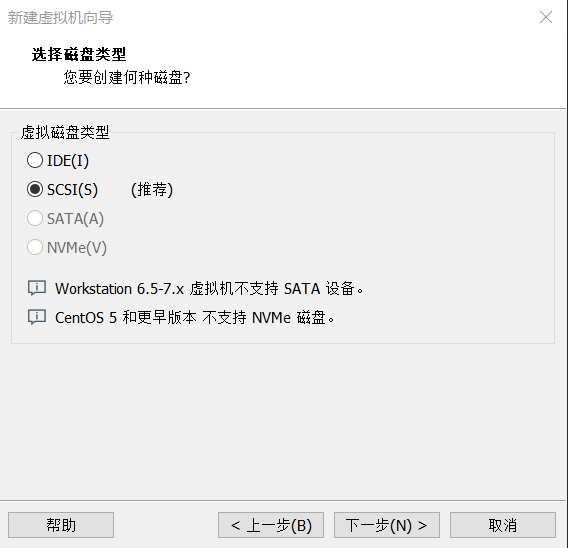

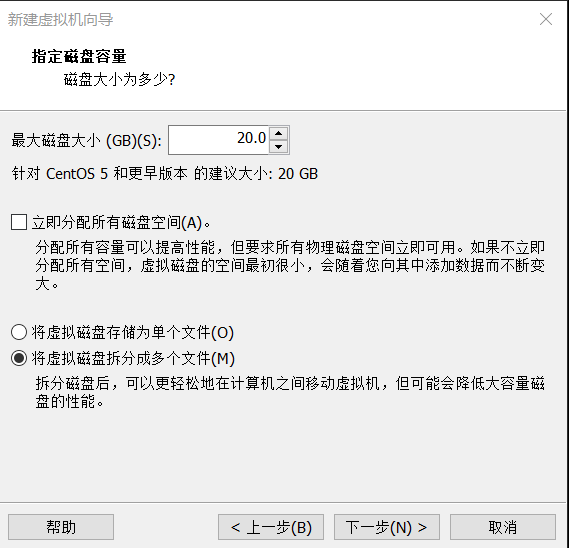

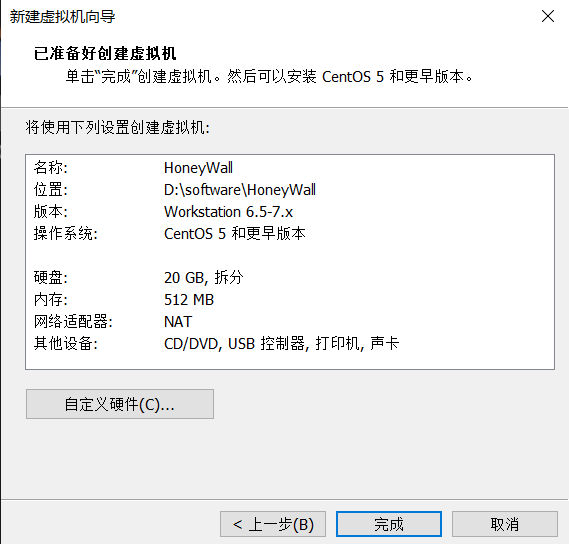

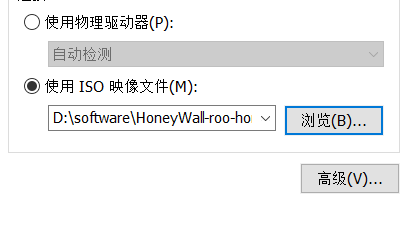

新建虚拟机->自定义->下一步;由于蜜罐的版本都比较老,这里兼容性选择

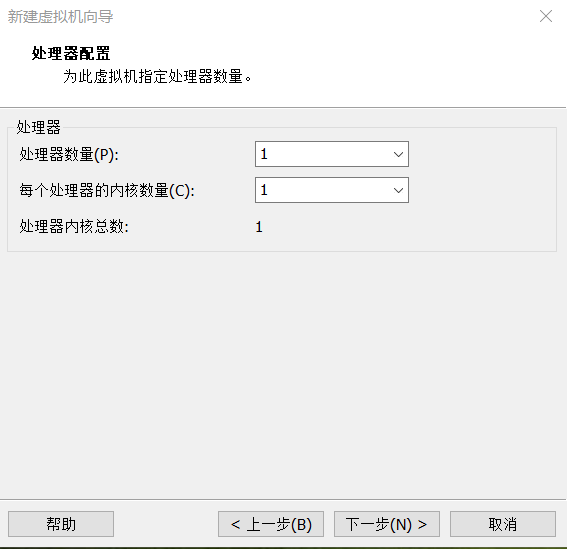

处理器数量和内核数量不是1的话会出错误

虚拟机配置完成,进入硬件配置阶段

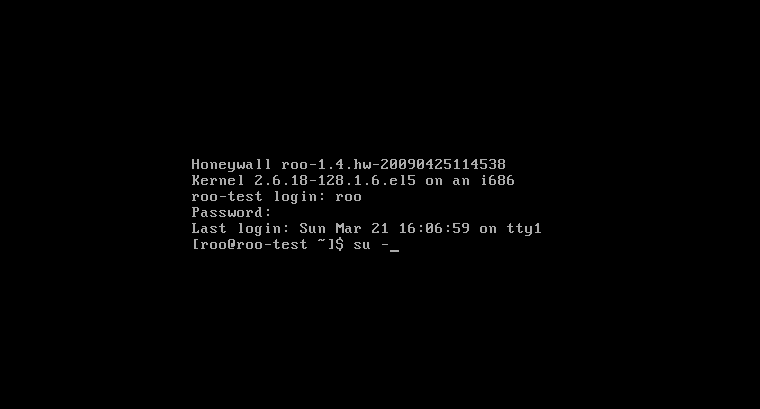

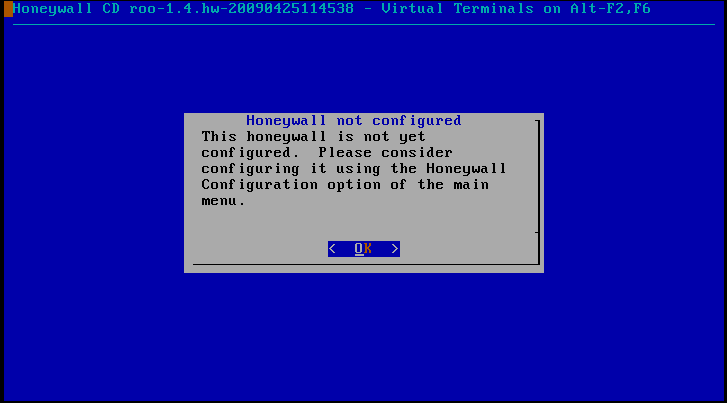

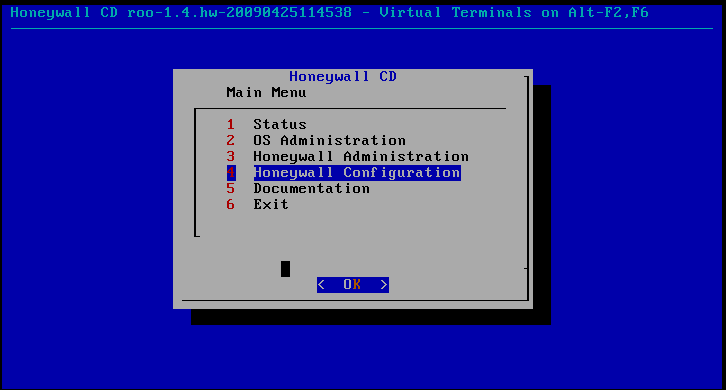

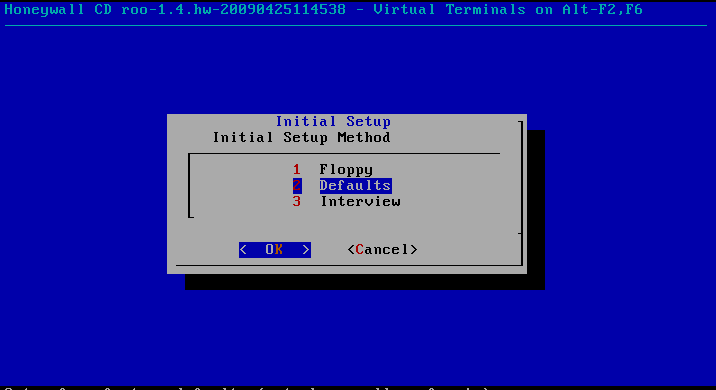

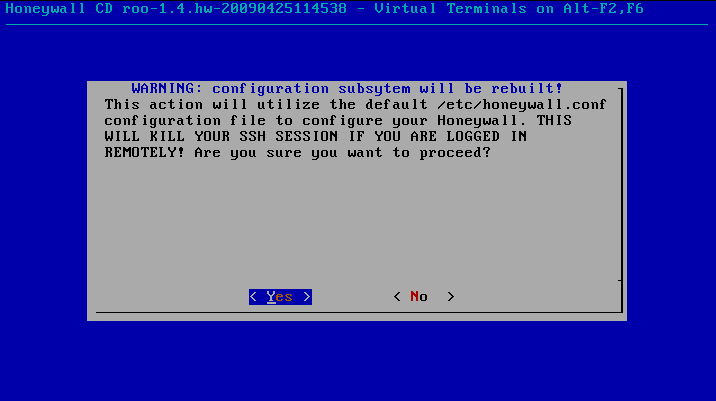

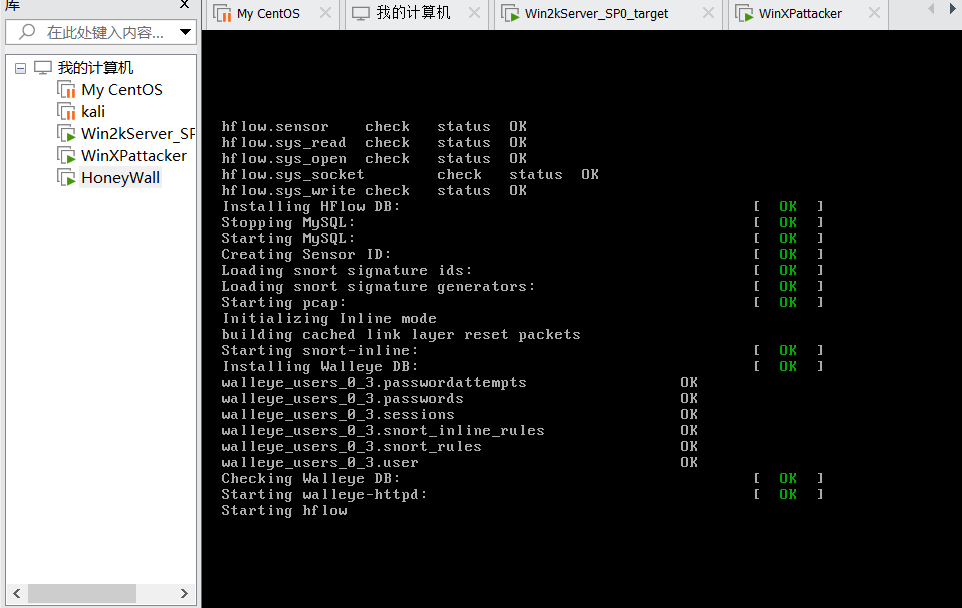

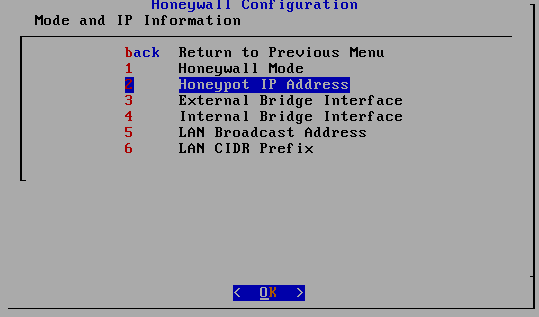

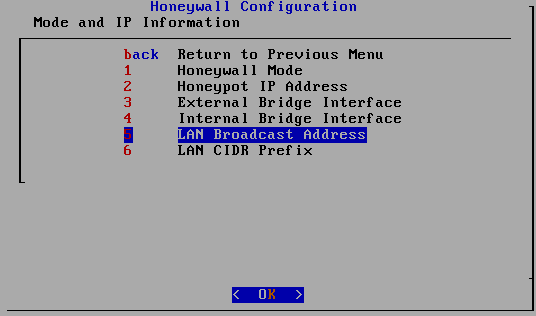

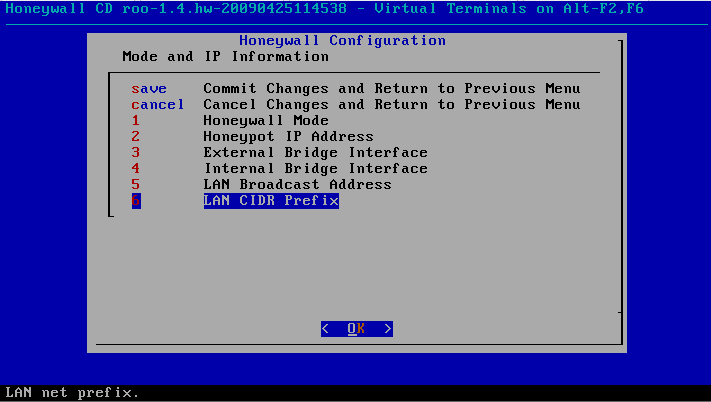

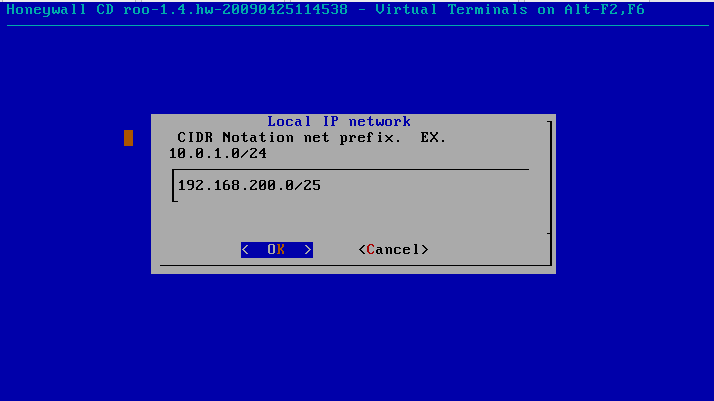

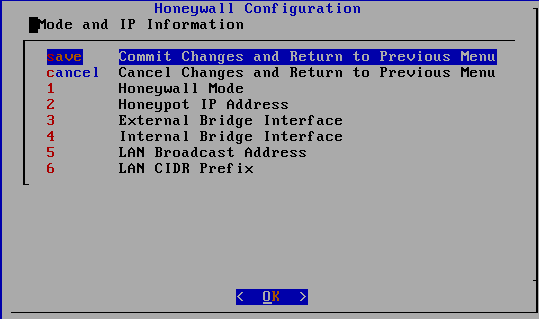

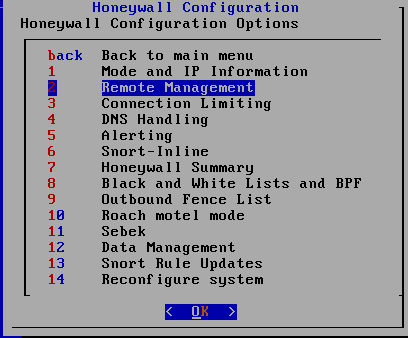

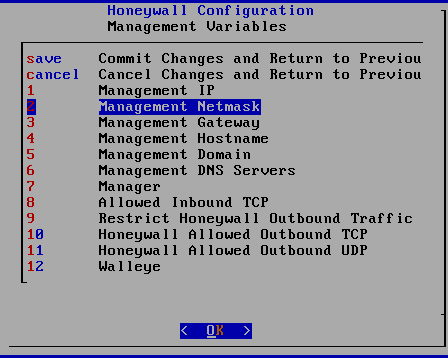

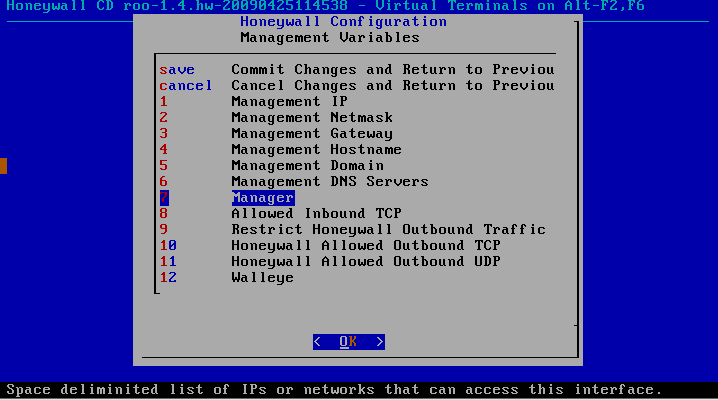

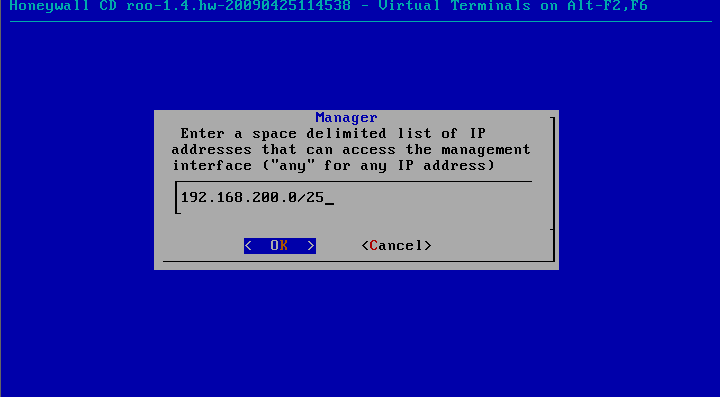

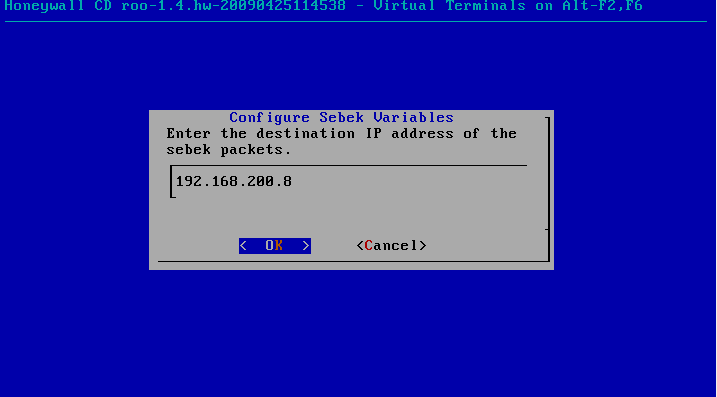

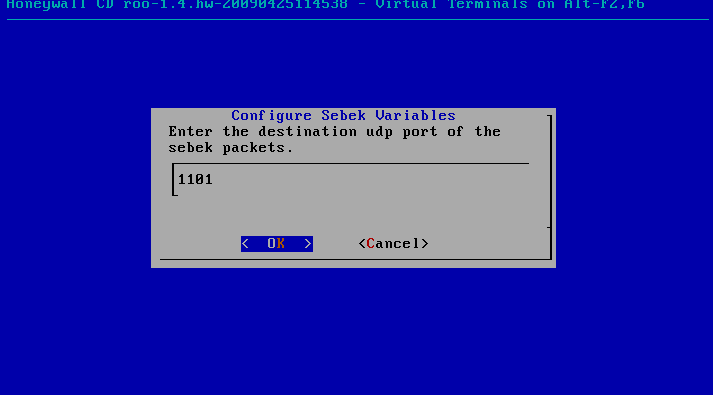

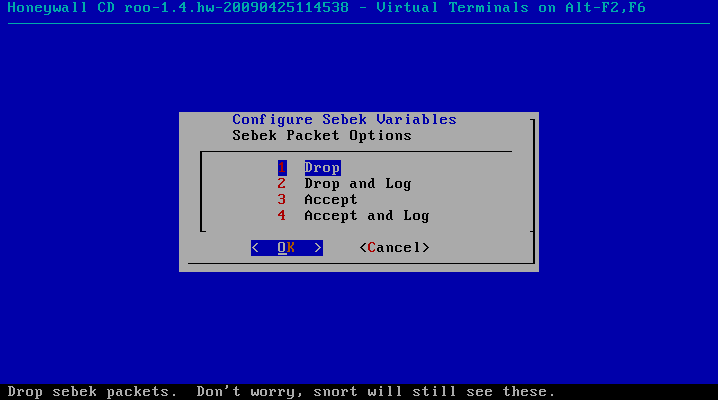

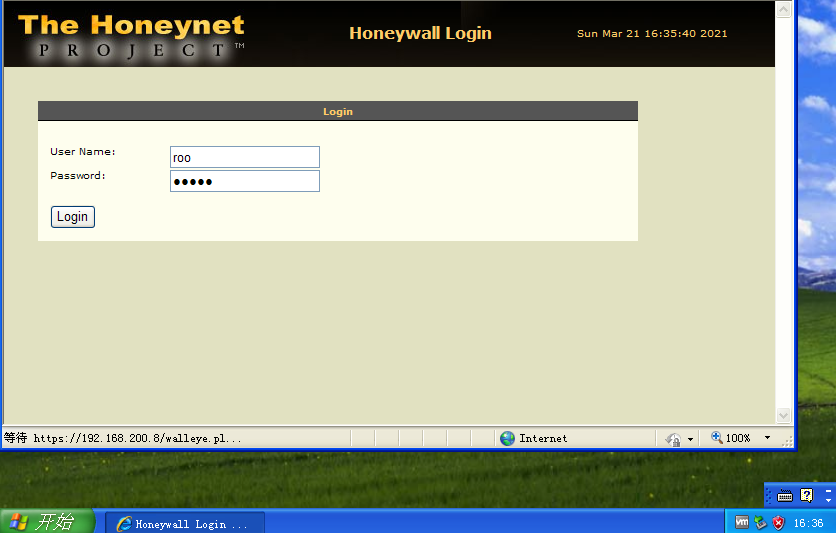

打开虚拟机,登陆HoneyWall账号。账号名为:roo。密码:honey。用su -提权进入root,进行HoneyConfiguration设置。

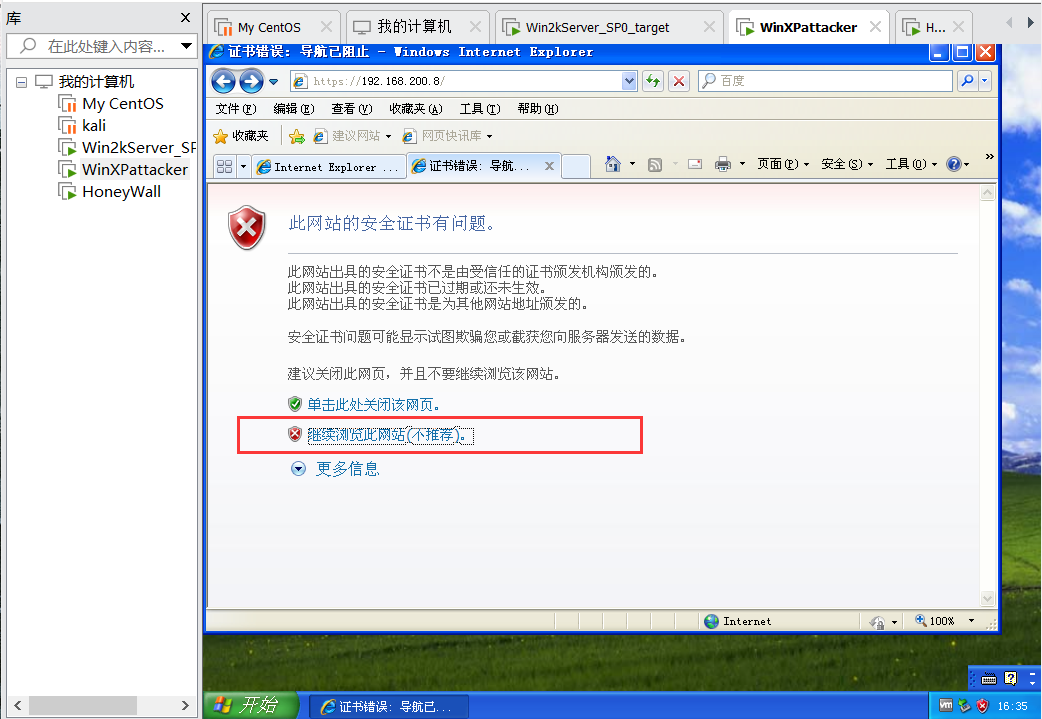

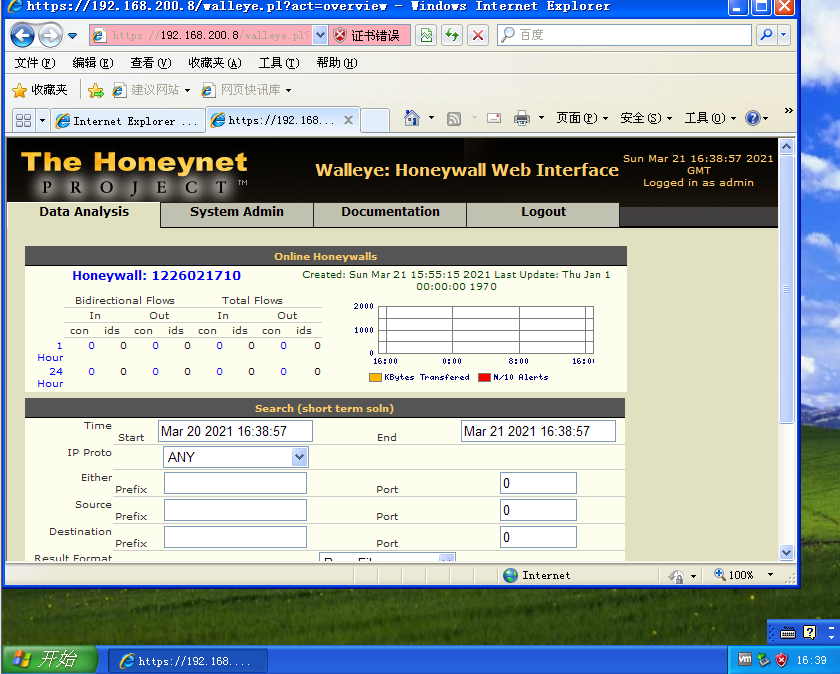

现在回到前面安装好的的windowsAttacker中,浏览器打开https://192.168.200.8(注意这里是https!这里会告诉你证书过期存在风险,选择打开即可);第一次进入管理登录蜜网网关→重置密码:要求8位,必须含有有字母大小写,有数字,有特殊符号→最后确认;(这样,蜜网网关设置就完成了!)

我设置的新密码:账号:roo 密码:123456Xkt@

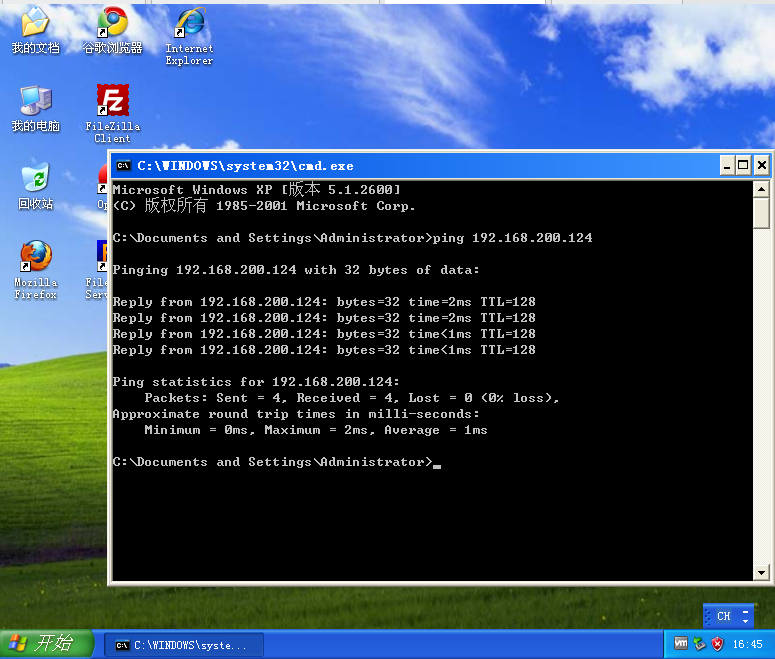

2.7 网络连通性测试

现在虚拟机都已部署好了,接下来我们需要测试它们之间的网络连通性以及蜜罐的监听功能,确保我们今后可以正常实验。此处我们使用的工具是ping。

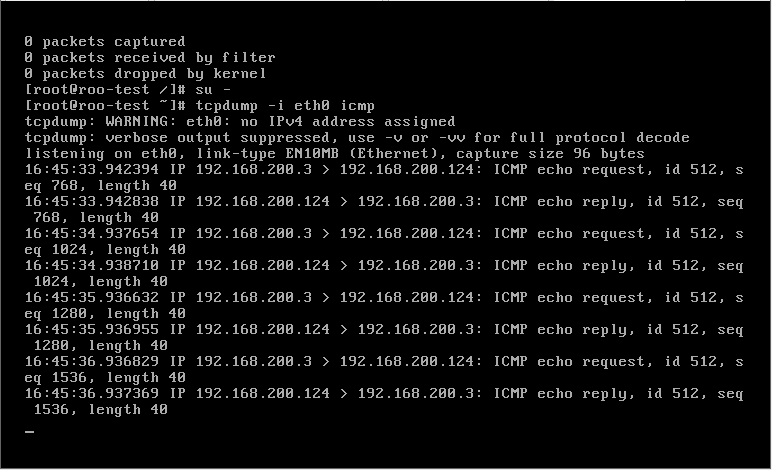

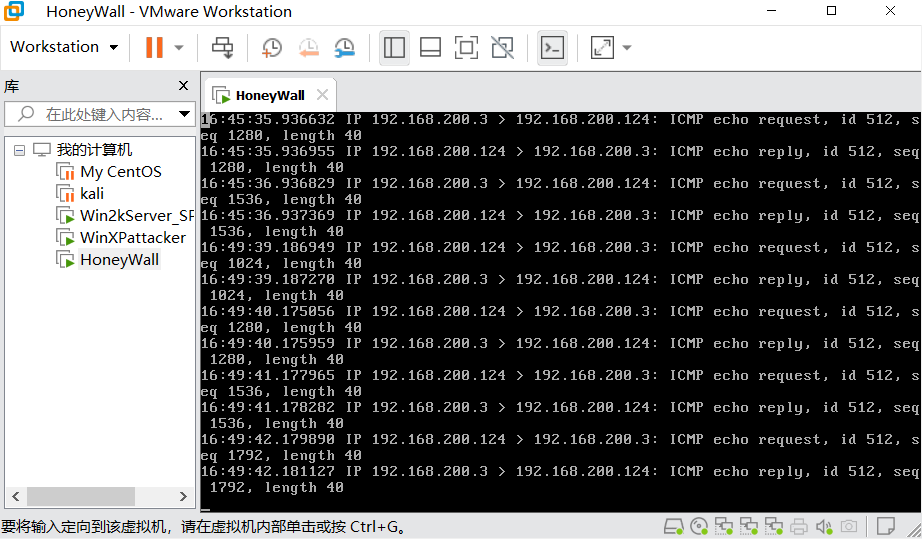

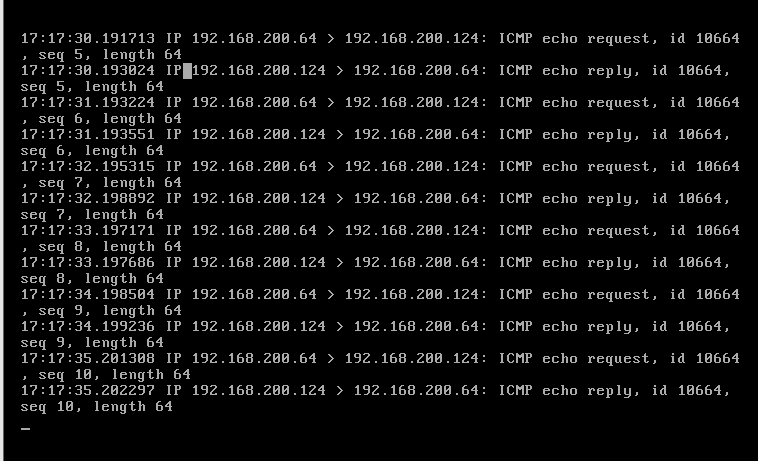

- 在蜜网网关中,执行命令tcpdump -i eth0 icmp开启蜜罐监听。

- 在前面安装虚拟机的过程中,我们已经得到了每台虚拟机的IP地址,现在可以在任一台攻击机/靶机ping任一台靶机/攻击机,依次ping连通。

已知的IP地址

Linux攻击机kali:192.168.200.64

win2kServer靶机:192.168.200.124

winXP攻击机:192.168.200.3

SEEDUbuntu:192.168.200.4

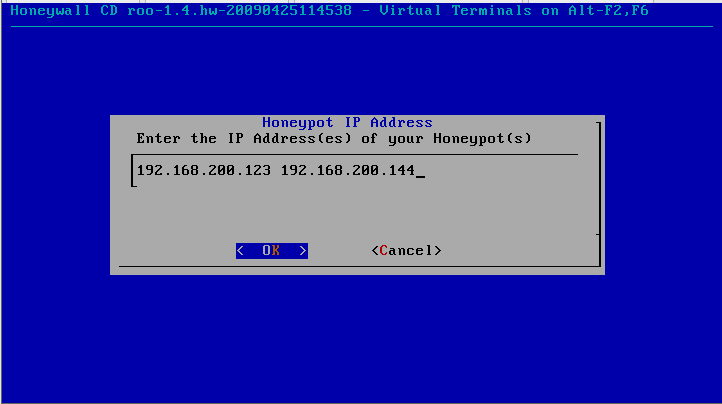

蜜罐的IP设置:192.168.200.123 和192.168.200.124

蜜罐的广播地址:192.168.200.127

CIPR格式配置密网网段:192.168.200.0/25

winXP ping win2kServer

winXP ping win2kServer的监听结果

win2kServer ping winXP

win2kServer ping winXP的监听结果

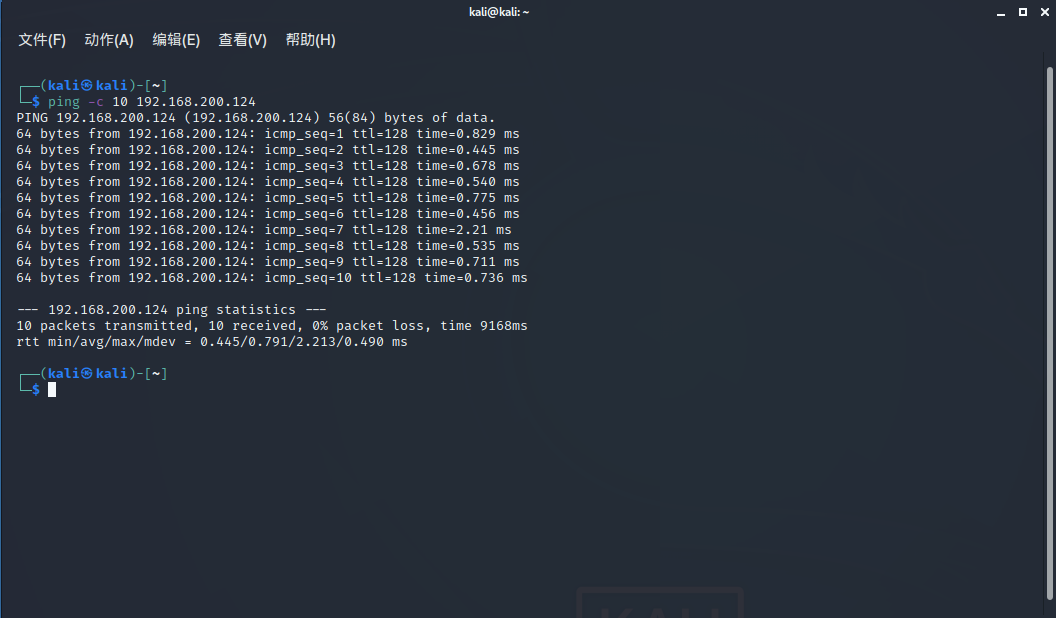

kali ping win2kServer

kali ping win2kServer的监听结果

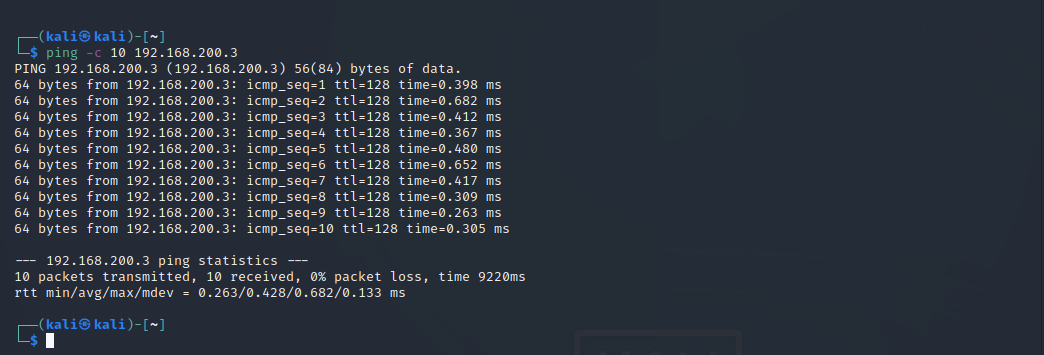

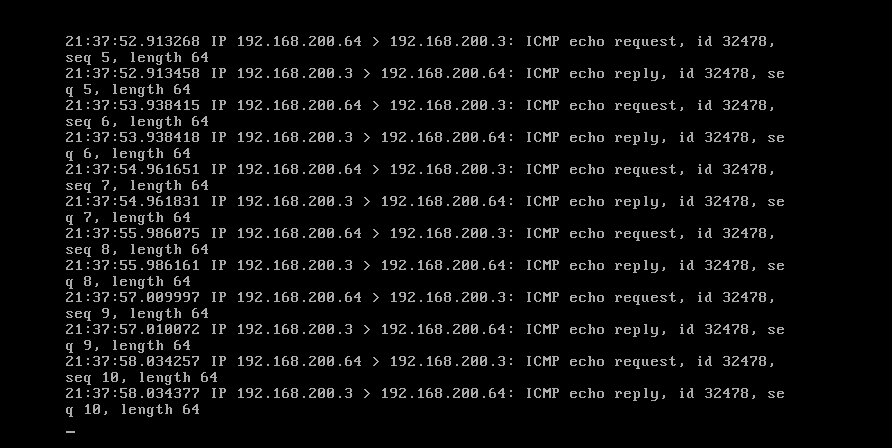

kali ping winXP

kali ping winXP的监听结果

3. 学习中遇到的问题及解决

- 问题1:Linux中,直接输入ping命令时会不断地ping

- 问题1解决方案1:

ping -c n IP地址其中n时需要ping的次数 - 问题1解决方案2:CTRL+C 结束执行

- 问题2:蜜罐网关需要执行监听命令时,需要管理权限

- 问题2解决方案:使用su - ,加管理员密码,获得管理权限

- 问题3:对markdown文本不是很了解

- 问题3解决方案:翻阅了许多markdown博客,在第四部分给出

- 问题4:有时候从Menu界面退出来之后,再次使用su -无法进入配置界面

- 问题4解决方案:使用命令进入

cd /usr/sbin ./menu

4. 学习感悟与思考

环境搭建比较耗时间,蜜罐的相关资料在网上比较少,没有说明文档的话,很难把环境配好,以前很少写博客,对markdown格式还是有些陌生。kali上面有很多网络攻防软件,计划写完博客后去练习使用。实验指导书里面第四章实验问答对本人的帮助很大,解决了很多配环境时的困惑,也补充了很多知识。