信息收集文档

信息收集文档

@(渗透)[信息收集]

之前上班时写的信息收集文档,大量参考Qftm师傅的https://qftm.github.io/Information_Collection_Handbook/

域名信息查询

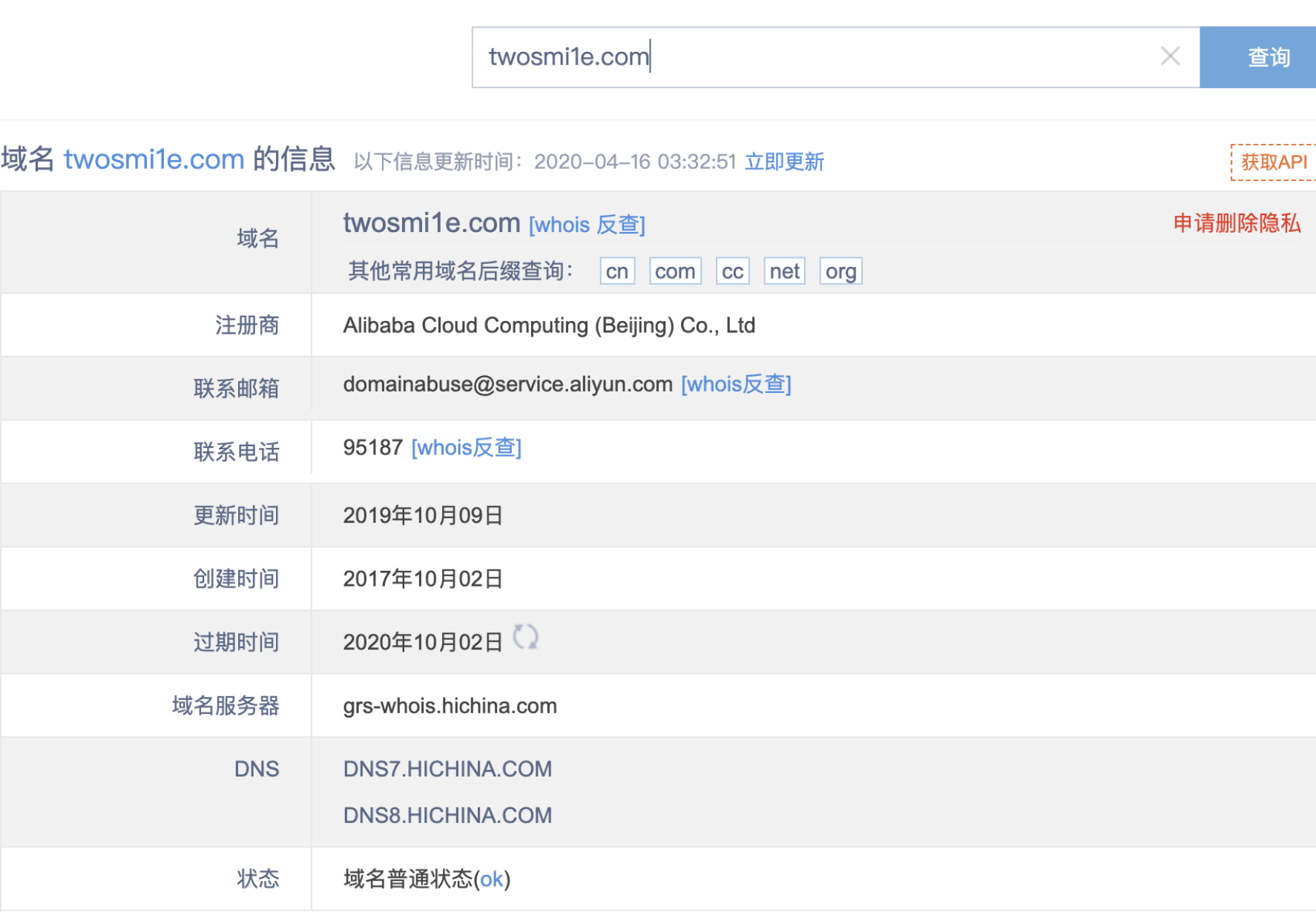

Whois查询

Whois用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商、域名注册日期和过期日期、DNS等)。通过域名Whois服务器查询,可以查询域名归属者联系方式,以及注册和到期时间。

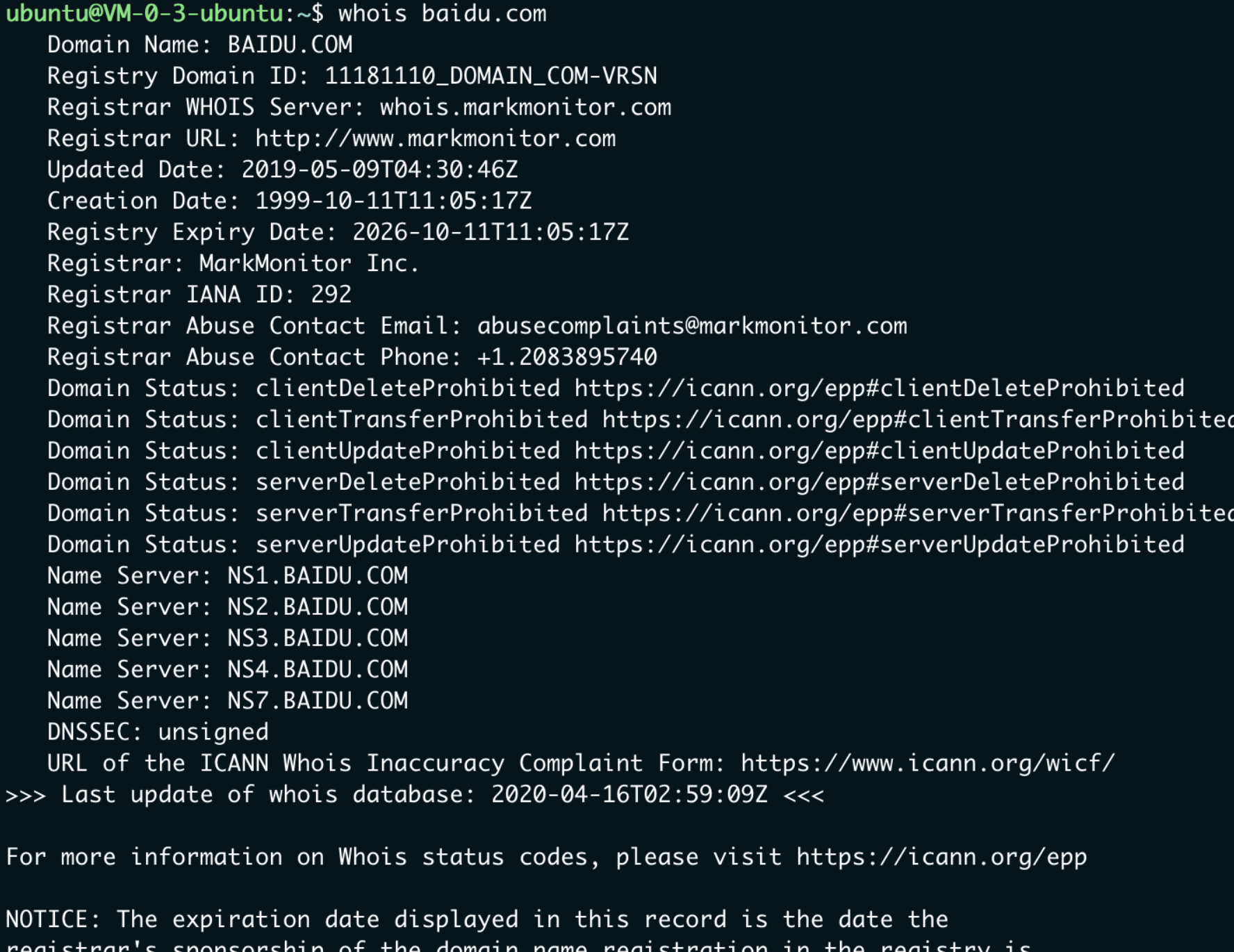

Kali下whois查询

域名Whois查询 - 站长之家

Whois 爱站

ip138

Whois Lookup

ICANN Lookup

域名信息查询 - 腾讯云

nicolasbouliane

新网 whois信息查询

IP WHOIS查询 - 站长工具

备案信息收集

国内网站注册需要向国家有关部门申请备案,防止网站从事非法活动,而国外网站不需要备案。

ICP备案查询网

ICP备案查询-站长工具

SEO综合查询-爱站

批量查询-站长工具

工业和信息化部ICP/IP/域名信息备案管理

美国企业备案查询

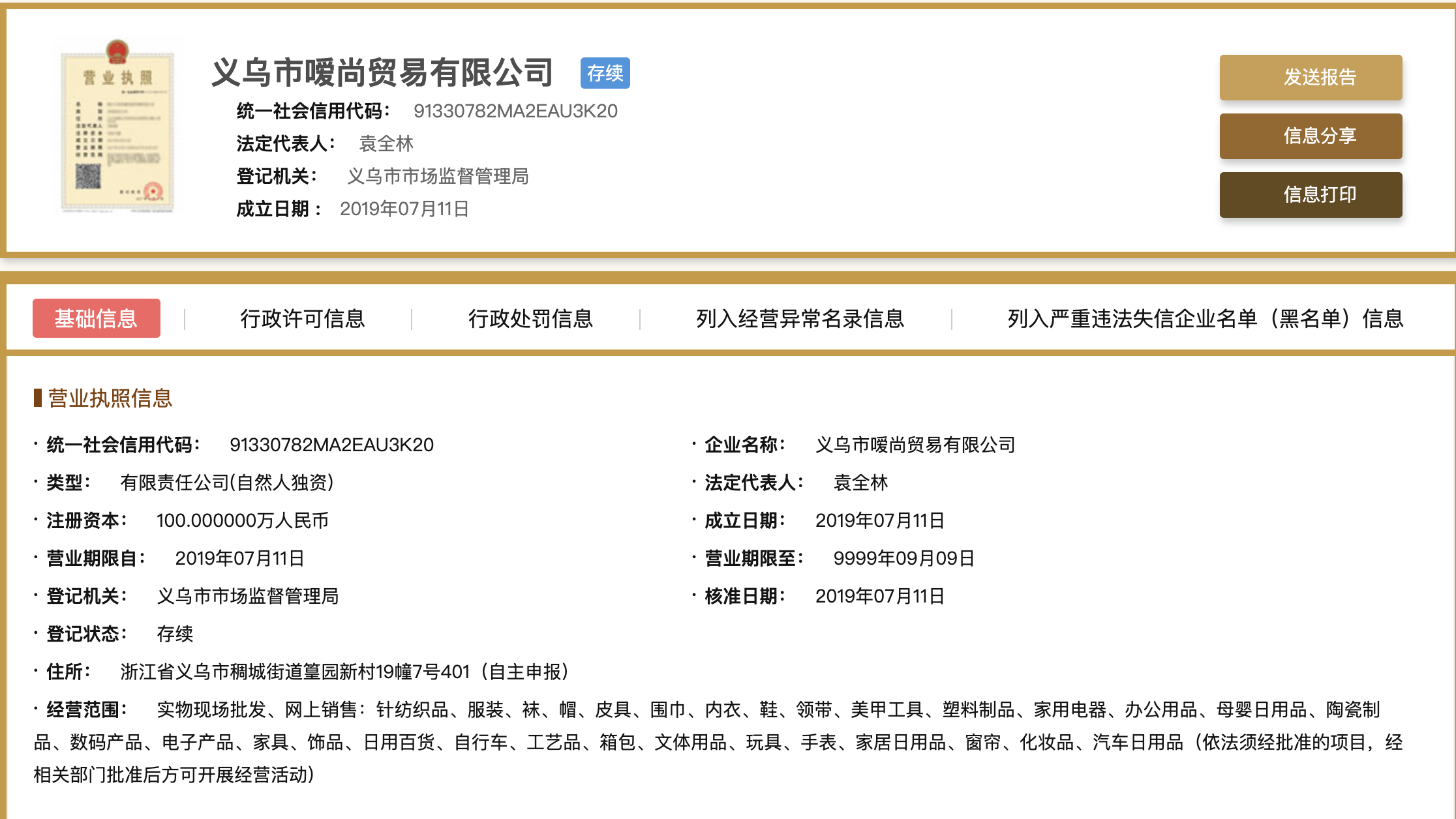

信用信息查询

国家企业信用信息公示系统

悉知-全国企业信息查询

信用中国-个人信用查询搜索-企业信息查询搜索-统一社会信用代码查询

IP反查站点

https://tools.ipip.net/ipdomain.php

https://www.dynu.com/zh-CN/NetworkTools/ReverseLookup

https://www.ip-adress.com/reverse-ip-lookup

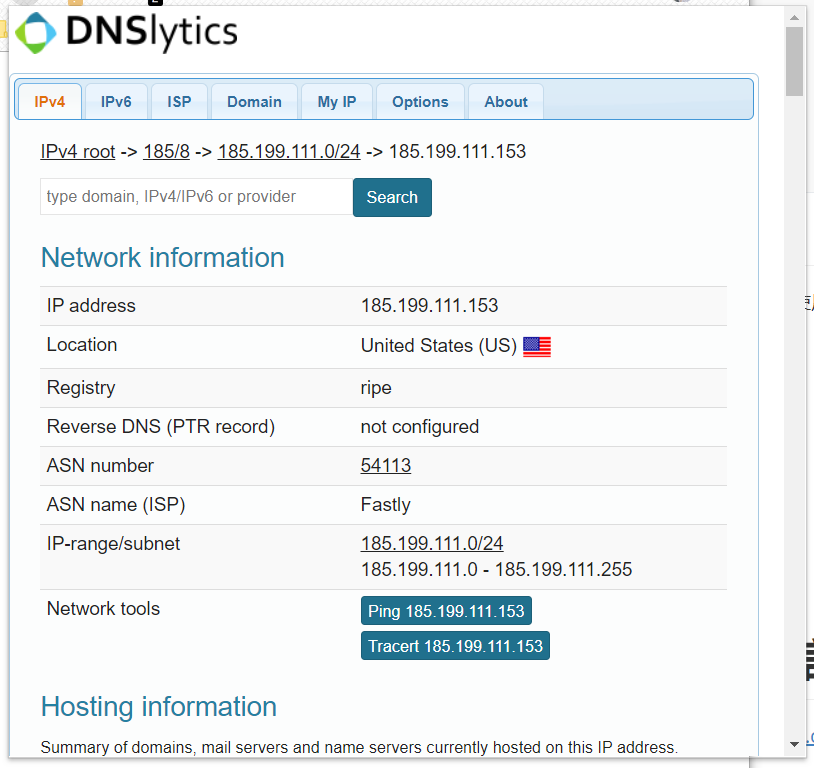

https://dnslytics.com/

http://s.tool.chinaz.com/same?s

http://dns.aizhan.com/

https://webscan.cc/

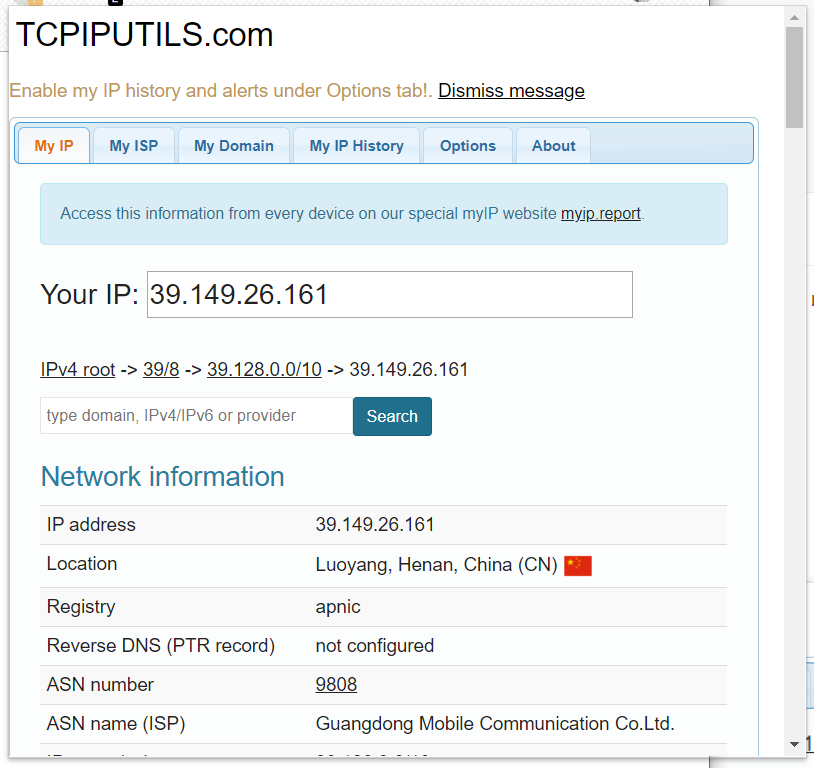

浏览器插件

通过Google、FireFox等插件的使用,收集域名信息

myip.ms

TCPIPUTILS

DNSlytics

shodan

相关应用信息收集

微信公众号&微博

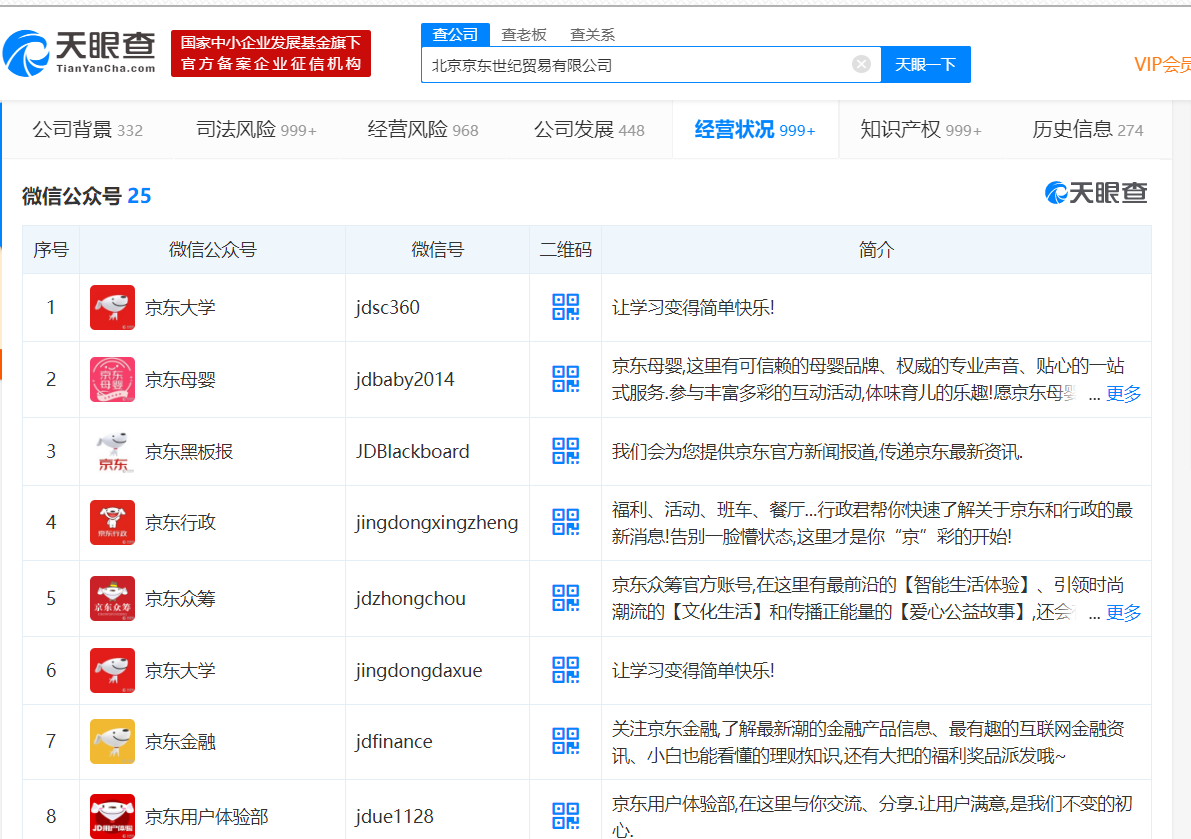

天眼查

天眼查-商业安全工具

根据前面获取的企业名称可以获取目标企业的微信公众号、微博、备案站点、软件著作权等信息。

微信公众号

微博

搜狗微信搜索

微信搜索

搜索公众号名字

APP

七麦数据

通过当前APP查询同开发商应用,得到目标所有APP应用

七麦数据

AppStore

通过当前APP查询同开发商应用,得到目标所有APP应用

AppStore

其他应用网站:应用宝、豌豆荚、google play

子域名信息收集

子域名也就是二级域名,是指顶级域名下的域名。假设我们的目标网络规模比较大,直接从主域入手显然是很不理智的,因为对于这种规模的目标,一般其主域都是重点防护区域,所以不如先进入目标的某个子域,然后再想办法迂回接近真正的目标,这无疑是个比较好的选择。那么问题来了,怎样才能尽可能多地搜集目标的高价值子域呢?常用的方法有以下这几种。

在线平台

ip138

站长工具

hackertarget

phpinfo

t1h2ua

dnsdumpster

chinacycc

zcjun

权重综合查询

全国政府网站基本数据库

IP反查绑定域名网站

https://tools.ipip.net/ipdomain.php

https://www.dynu.com/zh-CN/NetworkTools/ReverseLookup

https://www.ip-adress.com/reverse-ip-lookup

https://dnslytics.com/

http://s.tool.chinaz.com/same?s

http://dns.aizhan.com/

https://webscan.cc/

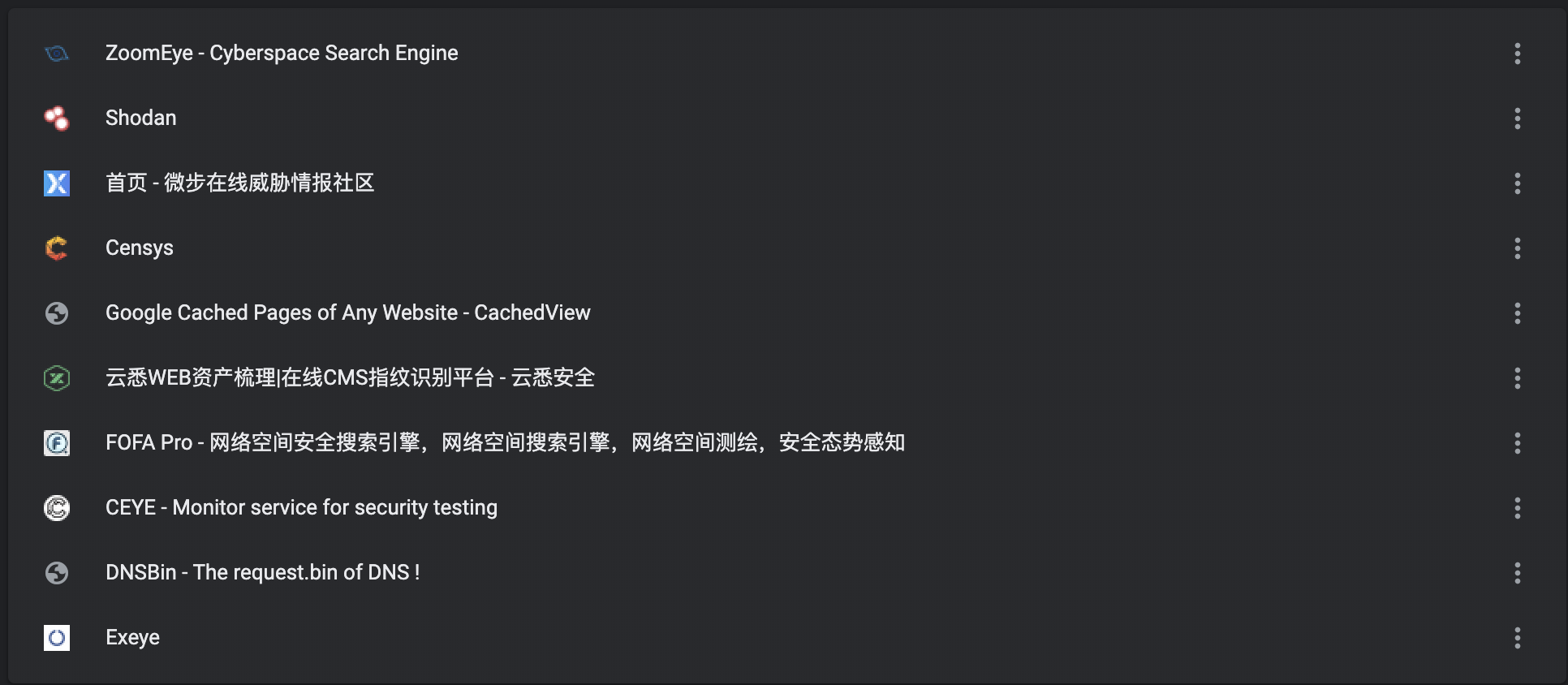

资产搜索引擎

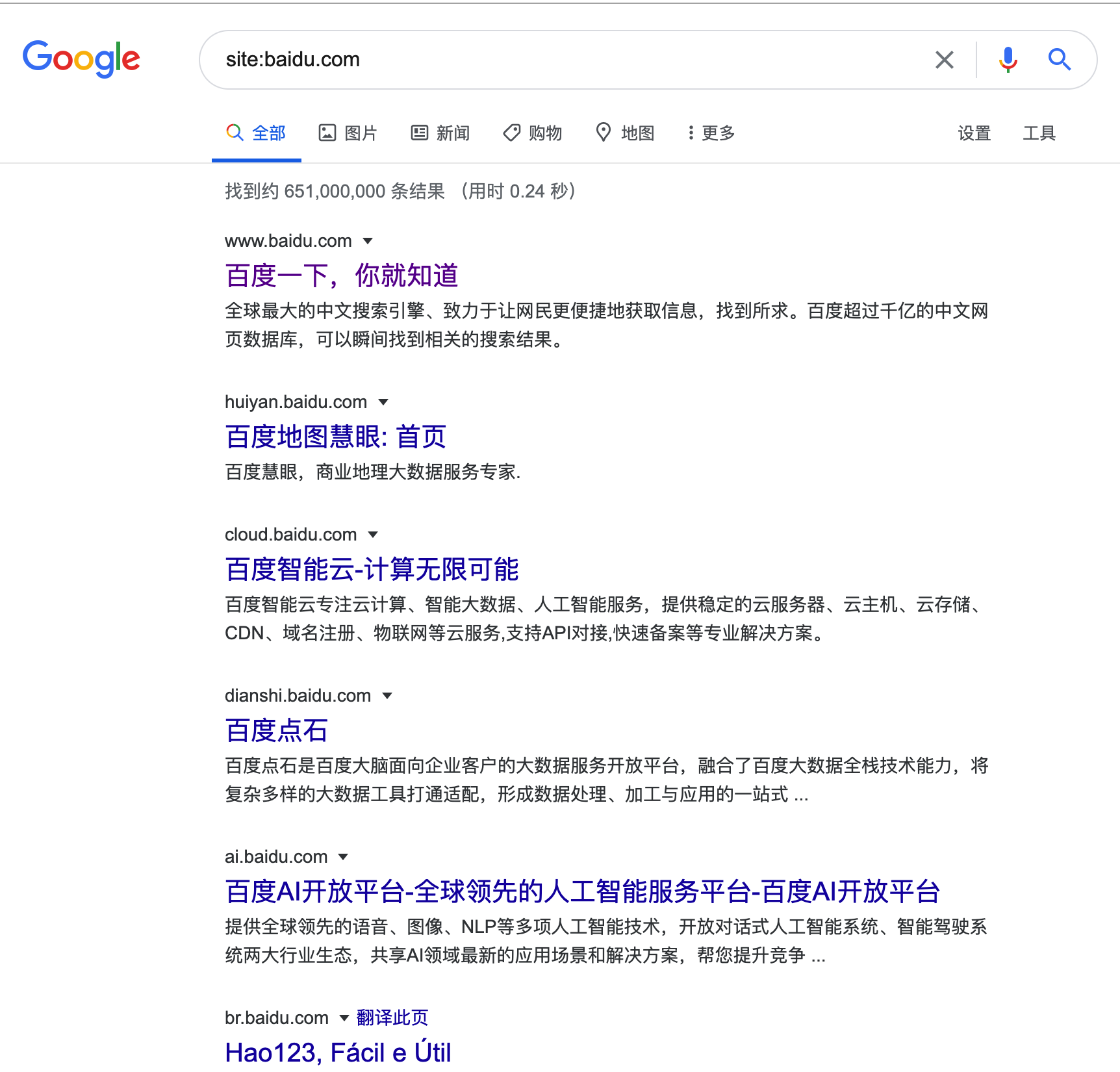

Google hacking

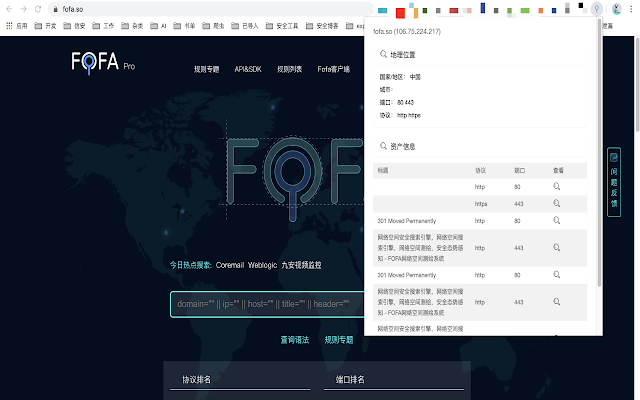

FOFA

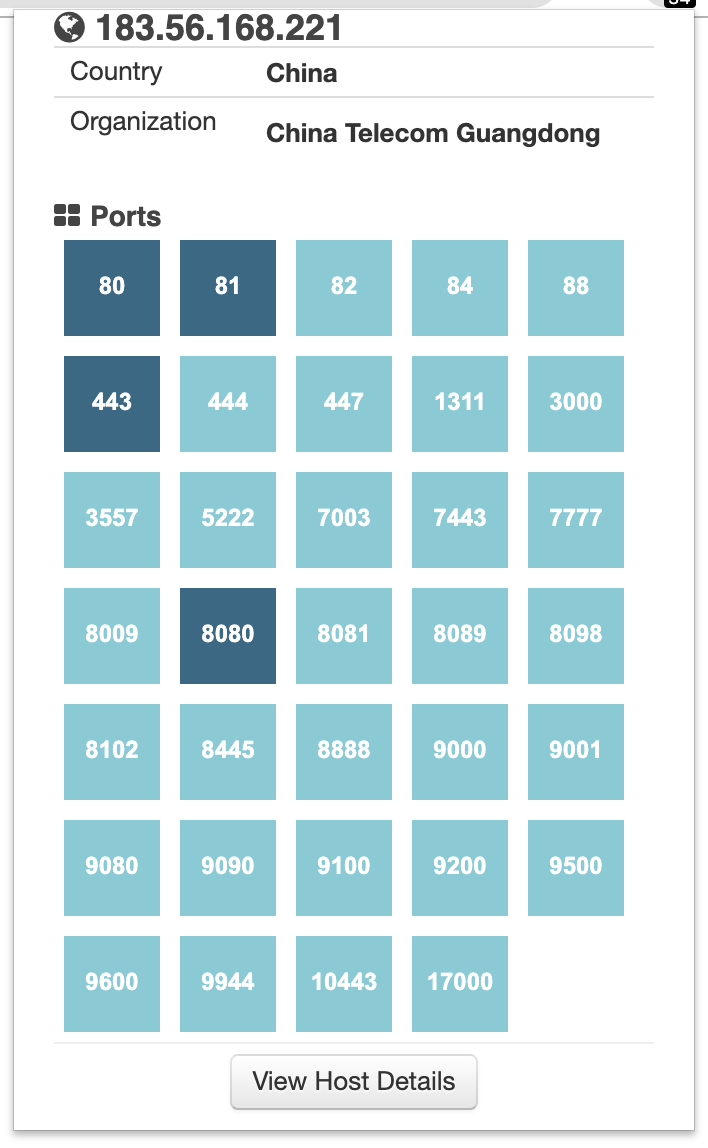

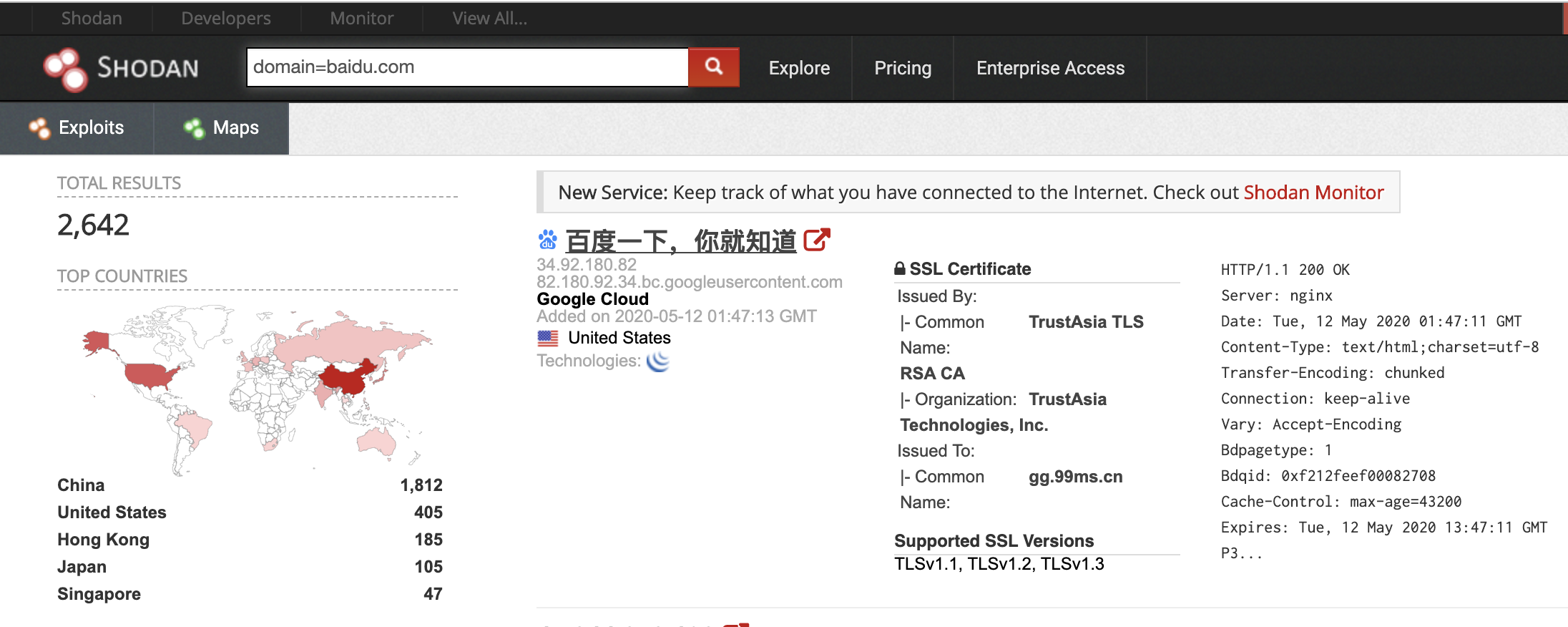

Shodan

还有其他搜索引擎

https://www.zoomeye.org/

https://x.threatbook.cn/

https://censys.io/

http://www.yunsee.cn/info.html

http://ceye.io/

子域名收集工具

OneForAll

Layer

Sublist3r

subDomainsBrute

K8

wydomain

dnsmaper

dnsbrute

Findomain

fierce等

OneForAll

https://github.com/shmilylty/OneForAll

OneForAll是一款功能强大的子域收集工具,拥有多个模块和接口扫描,收集子域信息很全,包括子域、子域IP、子域常用端口、子域Title、子域Banner、子域状态等。

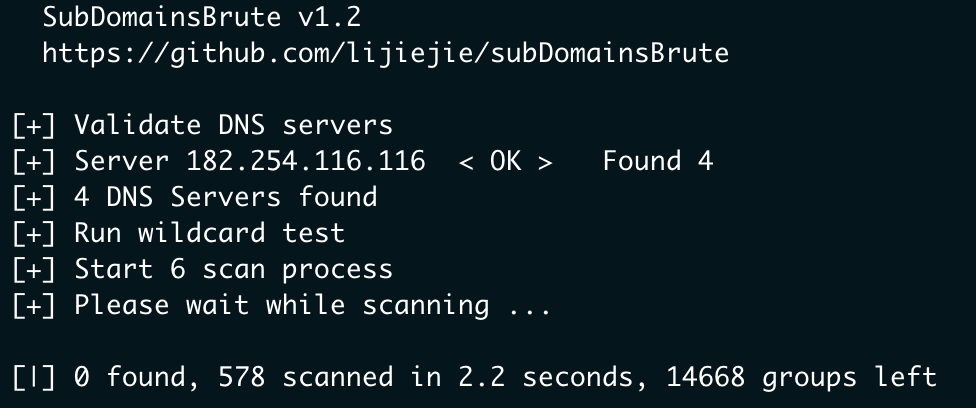

subDomainsBrute

subDomainsBrute的特点是可以用小字典递归地发现三级域名、四级域名,甚至五级域名等不容易被探测到的域名。

https://github.com/lijiejie/subDomainsBrute

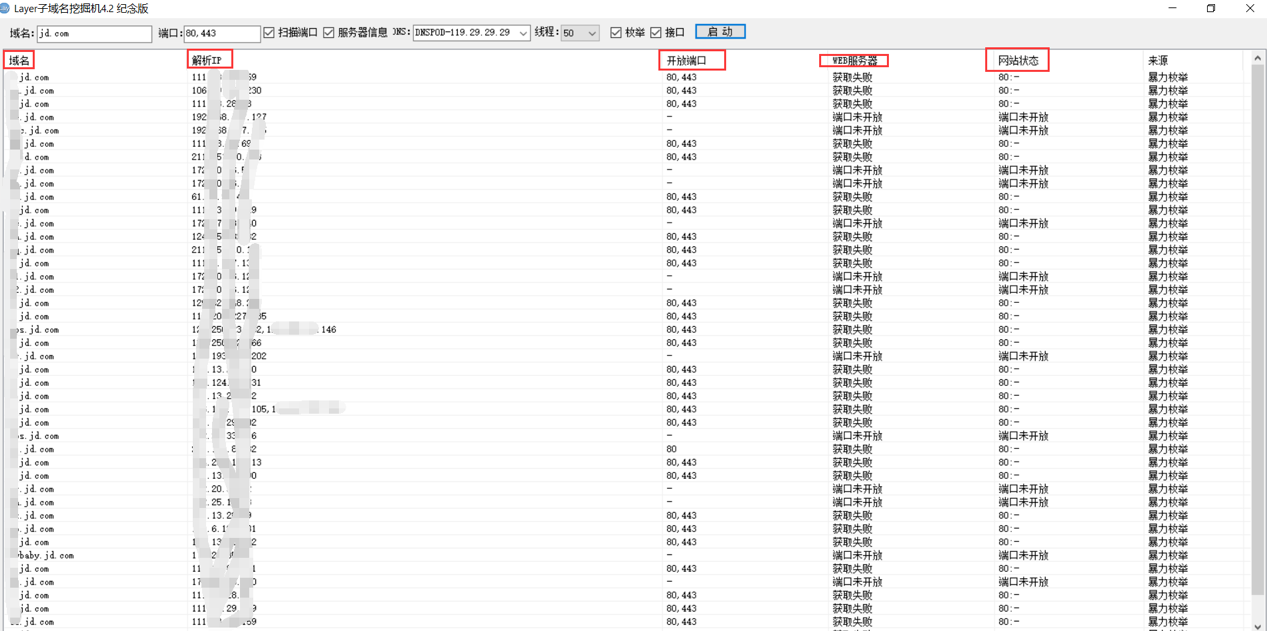

Layer

Layer子域名挖掘机的使用方法比较简单,在域名对话框中直接输入域名就可以进行扫描,它的显示界面比较细致,有域名、解析IP、开放端口、Web服务器和网站状态等

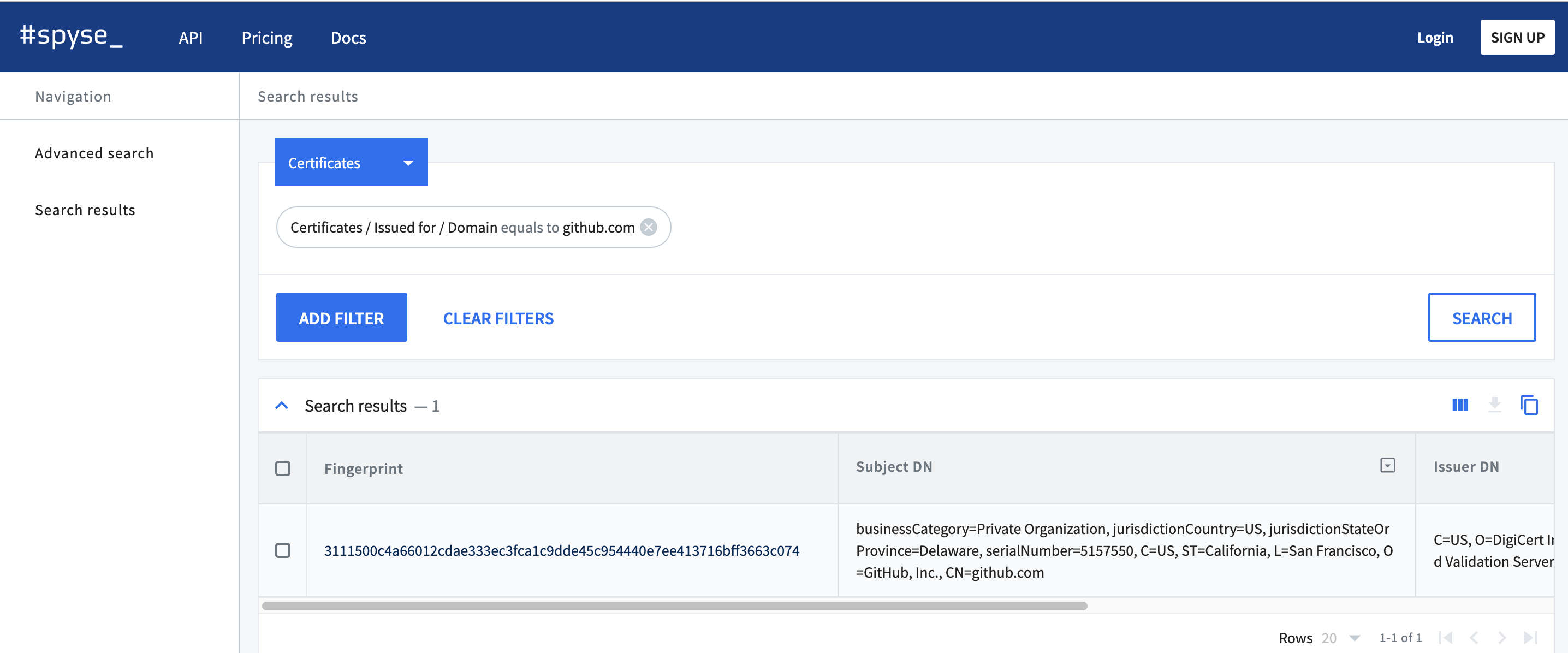

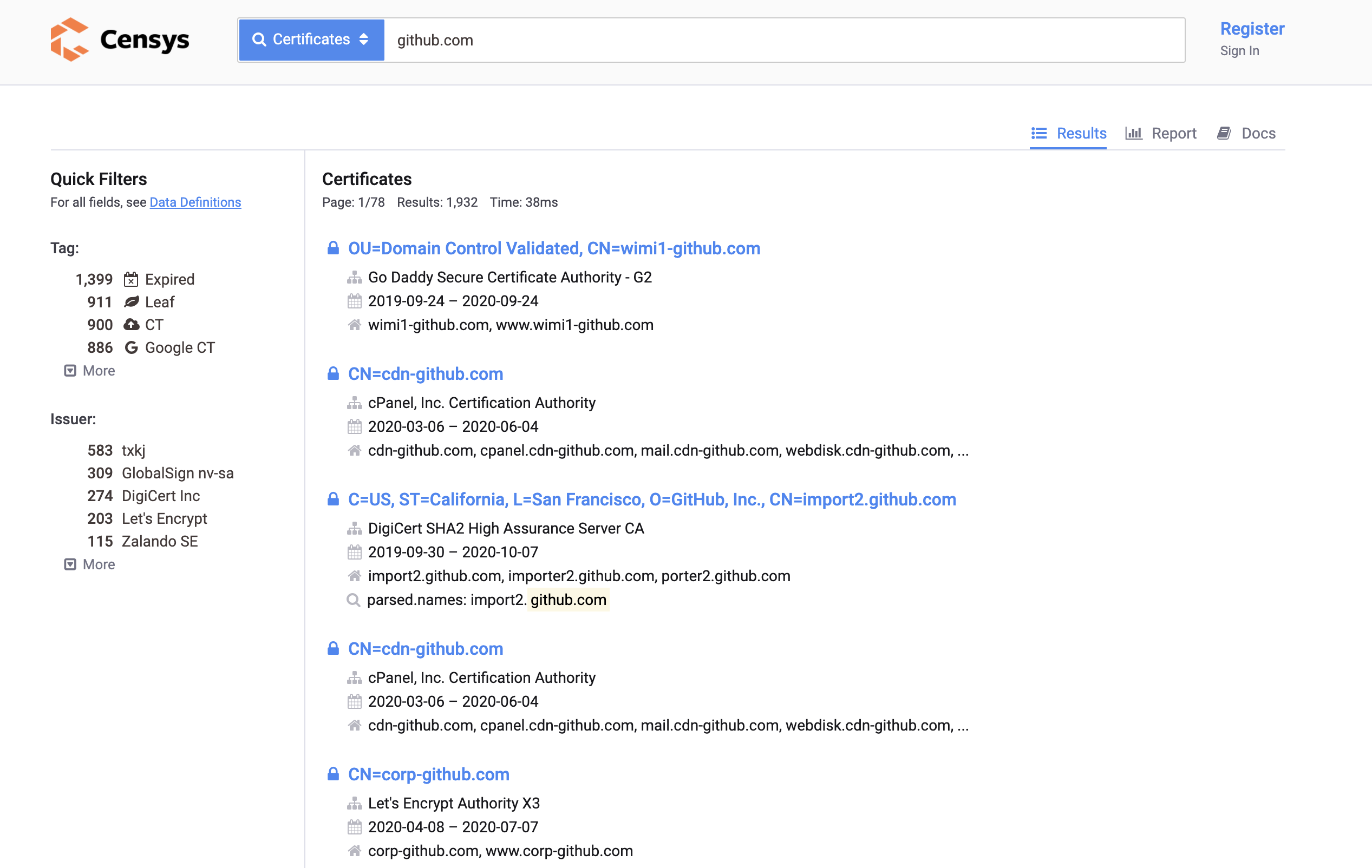

证书信息采集

证书透明度(Certificate Transparency, CT)是证书授权机构(CA) 的一个项目,证书授权机构会将每个SSL/TLS证书发布到公共日志中。一个SSL/TLS证书通常包含域名、子域名和邮件地址, 这些也经常成为攻击者非常希望获得的有用信息。查找某个域名所属证书的最简单的方法就是使用搜索引|擎搜索一些公开的CT日志。

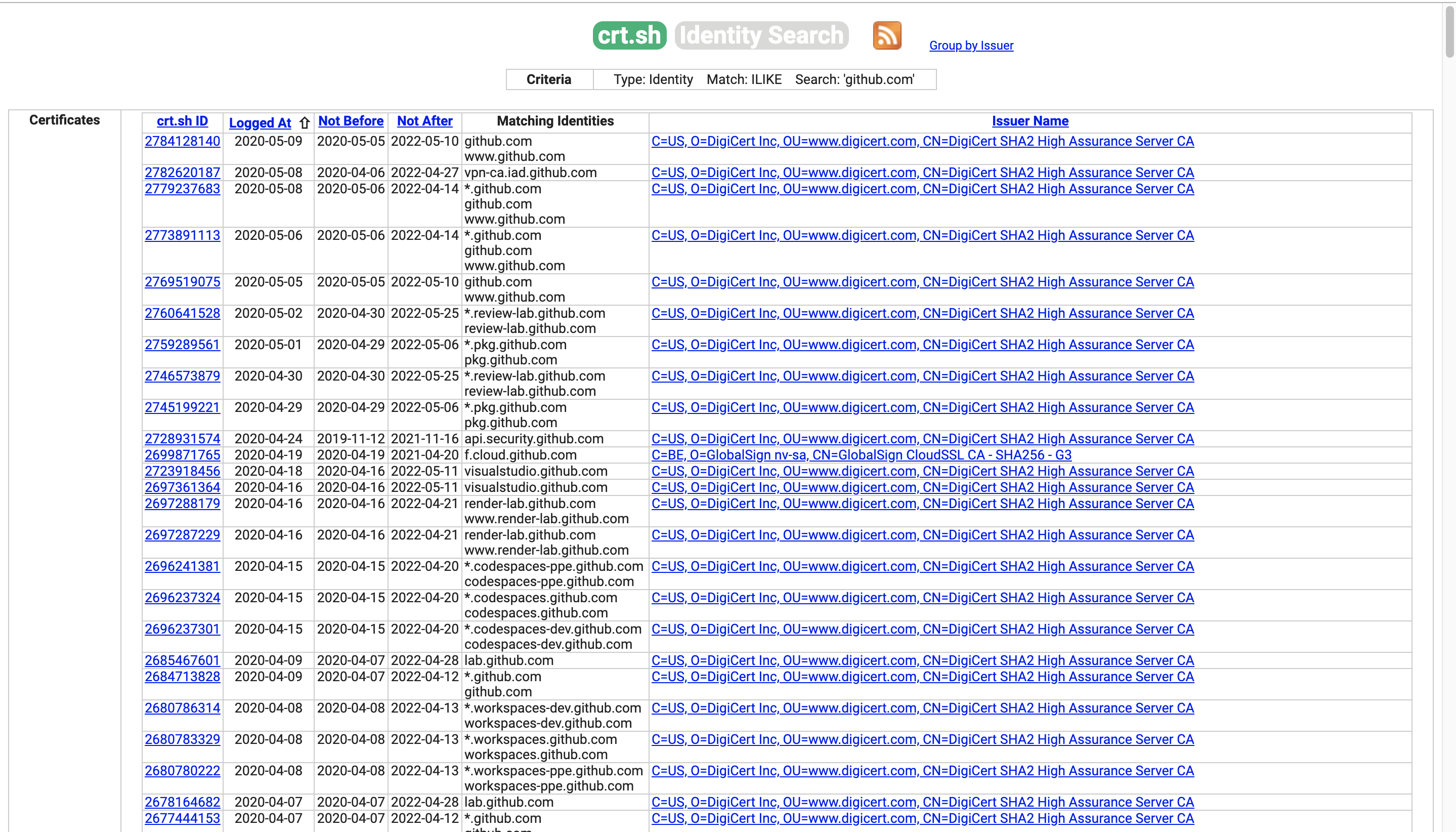

SSL证书搜索引擎

https://certdb.com/domain/github.com

https://crt.sh/?Identity=github.com

工具枚举查询

通过工具可以调用各个证书接口进行域名查询

常用工具

Findomain

Sublist3r(SSL Certificates)等

Findomain

https://github.com/Edu4rdSHL/findomain

Findomain不使用子域名寻找的常规方法,而是使用证书透明度日志来查找子域,并且该方法使其工具更加快速和可靠。该工具使用多个公共API来执行搜索:

Certspotter

Crt.sh

Virustotal

Sublist3r

Spyse (CertDB)

Bufferover

Threadcrow

Virustotal with apikey

DNS历史解析

https://dnsdb.io/zh-cn/ ###DNS查询

https://x.threatbook.cn/ ###微步在线

http://toolbar.netcraft.com/site_report?url= ###在线域名信息查询

http://viewdns.info/ ###DNS、IP等查询

https://tools.ipip.net/cdn.php ###CDN查询IP

域传送漏洞

快速判断出某个特定区域的所有主机,获取域信息,如网络拓扑结构、服务器ip地址,为攻击者的入侵提供大量敏感信息。

常用DNS记录

-

主机记录(A记录): A记录是用于名称解析的重要记录,它将特定的主机名映射到对应主机的IP地址上。

-

IPv6主机记录(AAAA记录): 与A记录对应,用于将特定的主机名映射到一个主机的IPv6地址。

-

别名(CNAME记录): CNAME记录用于将某个别名指向到某个A记录上,这样就不需要再为某个新名字另外创建一条新的A记录。

-

电子邮件交换记录(MX记录): 记录一个邮件域名对应的IP地址

-

域名服务器记录 (NS记录): 记录该域名由哪台域名服务器解析

-

反向记录(PTR记录): 也即从IP地址到域名的一条记录

-

TXT记录:记录域名的相关文本信息

DNS区域传送

DNS服务器分为主服务器、备份服务器和缓存服务器。而域传送指的是一台备用服务器使用来自主服务器的数据更新自己的域(zone)数据库。这为运行中的DNS服务提供了一定的冗余度,其目的是为了防止主的域名服务器因意外故障变得不可用时影响到整个域名的解析。

域传送漏洞产生

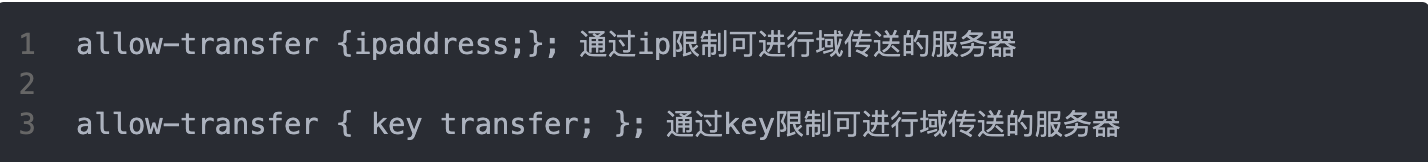

DNS区域传送(DNS transfer)指后备DNS服务器从主服务器获取数据,以更新自己的zone数据库。这可以防止因主DNS服务器故障造成的业务中断,为DNS服务提供了冗余备份。但是许多DNS服务器却被错误配置成只要收到AXFR请求,就向对方进行域传送。

当存在这种错误配置时,攻击者就可以获取整个域的所有记录,造成整个网络架构泄露。正确的配置包括

检测

nmap

nmap –script dns-zone-transfer –script-args dns-zone-transfer.domain=targetdomain -p 53 -Pn dns.xxx

dig

dig @114.114.114.114 twosmi1e.com axfr

@指定DNS服务器, 后面指定域名,axfr为域传送请求

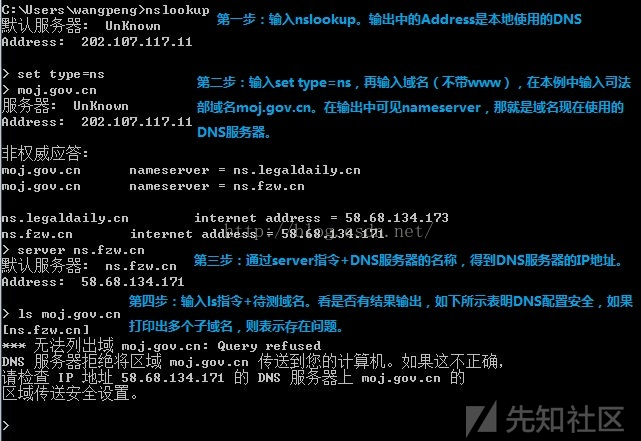

nslookup

- 输入nslookup命令进入交互式shell界面;

- server 命令参数设定查询将要使用的DNS服务器;针对某个域名可先输入域名获取dns信息。

- ls命令列出某个域中的所有域名;如果太长不适合查看可定向保存至文件夹中。

- exit命令退出

真实IP收集

如果挖掘的目标购买了CDN服务,可以直接ping目标的域名,但得到的并非真正的目标Web服务器,只是离我们最近的一台目标节点的CDN服务器,这就导致了我们没法直接得到目标的真实IP段范围。

CDN概念

内容分发网络(content delivery network或content distribution network,缩写作CDN)指一种通过互联网互相连接的电脑网络系统,利用最靠近每位用户的服务器,更快、更可靠地将音乐、图片、视频、应用程序及其他文件发送给用户,来提供高性能、可扩展性及低成本的网络内容传递给用户。

主要就是通过多个不同节点加快网站的访问速度。

国内外CDN

国内常见CDN

阿里云

腾讯云

百度云

网宿科技(ChinanNet Center)

蓝汛

金山云

UCloud

网易云

世纪互联

七牛云

京东云等

国外常见CDN

Akamai(阿卡迈)

Limelight Networks(简称LLNW)

AWS Cloud(亚马逊)

Google(谷歌)

Comcast(康卡斯特)

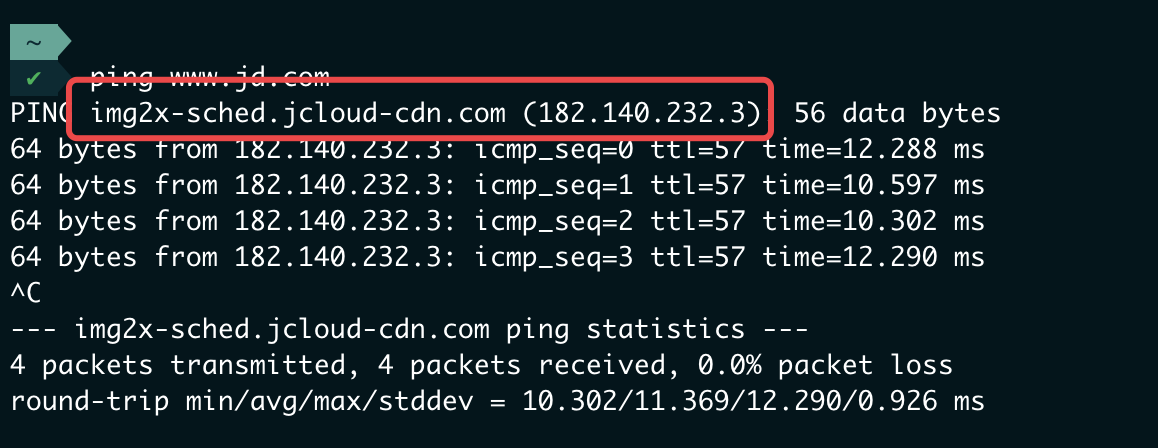

判断是否真实IP

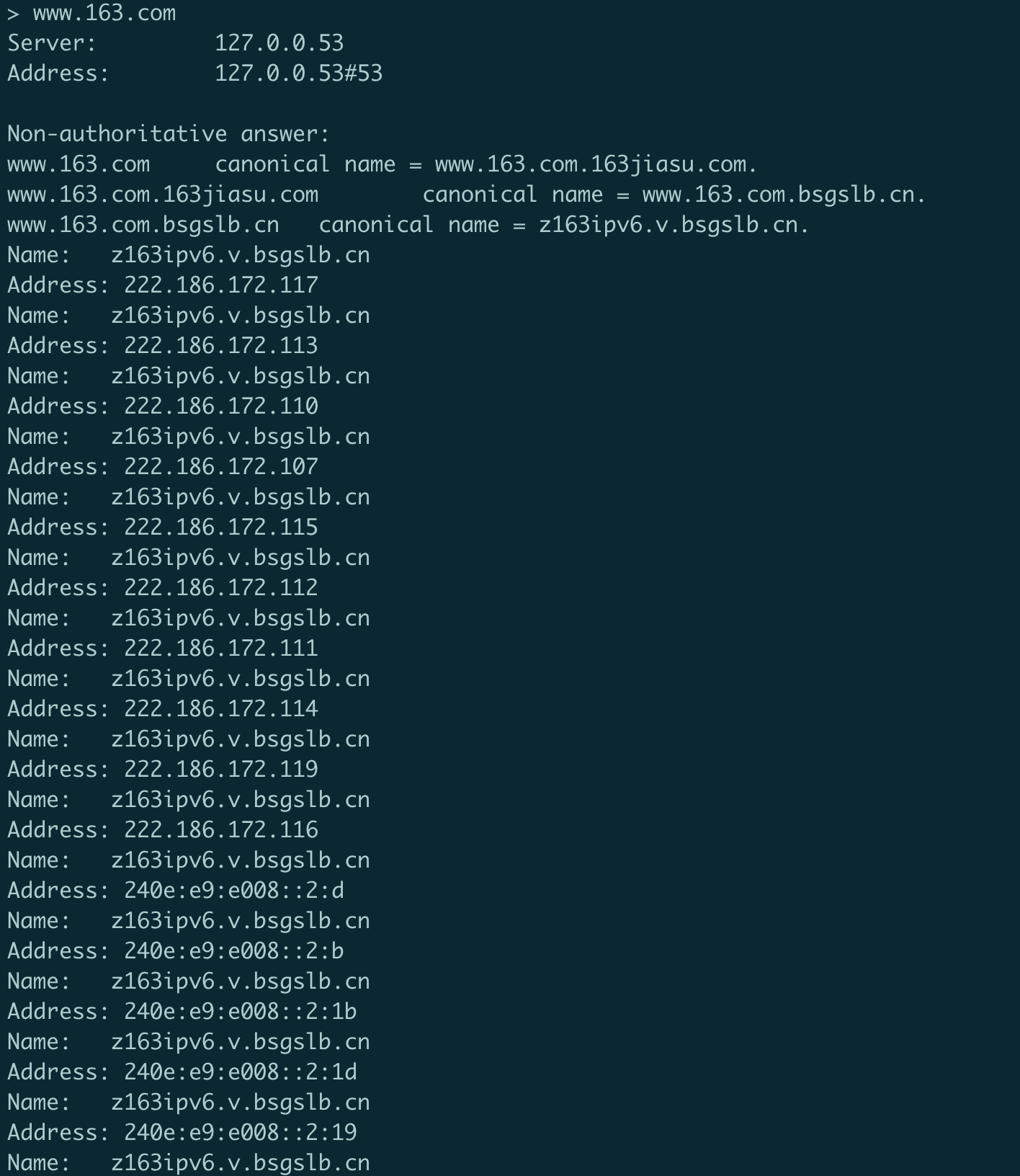

nslookup

用了CDN的会返回多个IP地址

多地ping

观察IP是否一致

在线工具:

http://ping.chinaz.com/

http://ping.aizhan.com/

http://ce.cloud.360.cn/

IP反查

反查IP有多个域名,那IP多半不是真实IP

ping主域

通常通过ping目标主域,观察域名的解析情况,以此来判断其是否使用了CDN

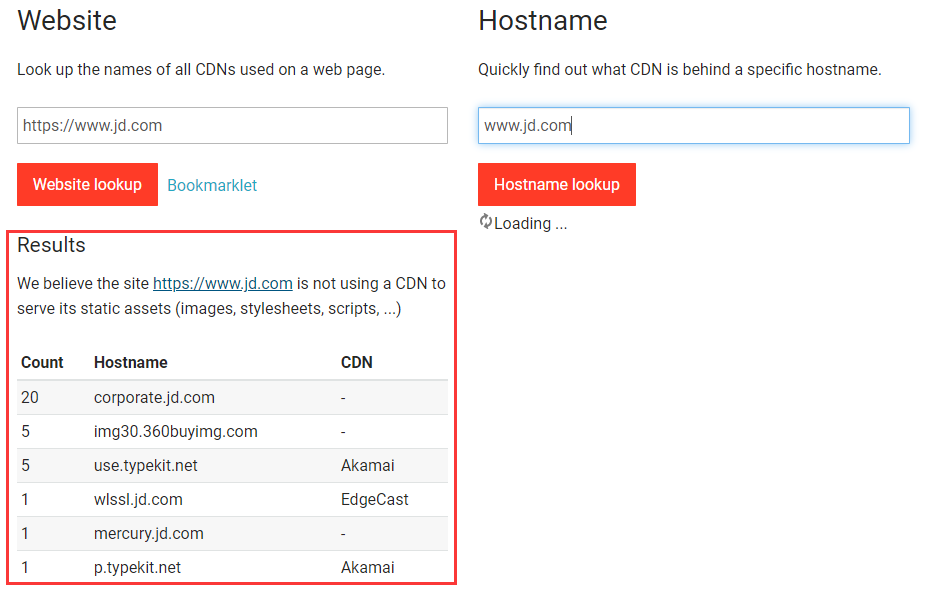

工具查询

这里工具只能作为辅助,有一定误报的概率,只能作为参考

cdnplanet

绕CDN找真实IP

子域名

一般主站会有CDN,主站下子域名基本都是真实IP,收集子域名看IP就可以知道网站真实IP的C段了。

历史DNS记录

查询未使用CDN前的DNS服务器解析记录

https://dnsdb.io/zh-cn/ ###DNS查询

https://x.threatbook.cn/ ###微步在线

http://toolbar.netcraft.com/site_report?url= ###在线域名信息查询

http://viewdns.info/ ###DNS、IP等查询

https://tools.ipip.net/cdn.php ###CDN查询IP

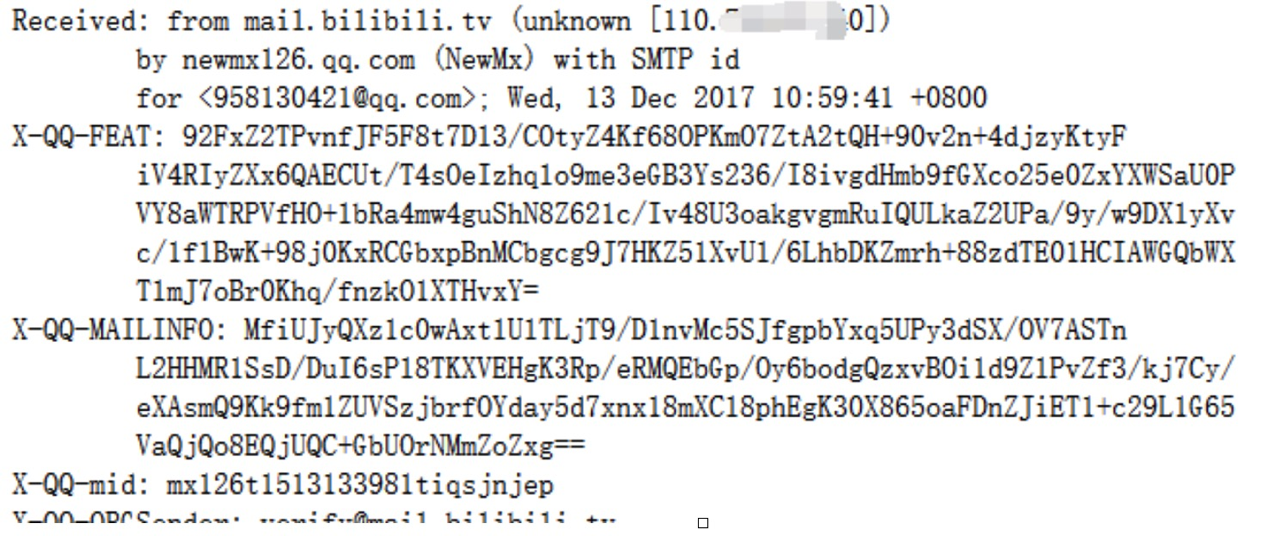

邮件服务器

大部分网站会有注册,订阅,找回密码的功能会发送邮件,邮件头信息中会有真实IP

信息泄漏

有些网站会有phpinfo页面,一些debug模式不关等信息泄漏问题

上面会有真实IP

SSRF主动向外发起网络请求也能获取真实IP

LTM解码法

当服务器使用F5 LTM做负载均衡时,通过对set-cookie关键字的解码真实ip也可被获取,例如:Set-Cookie: BIGipServerpool_8.29_8030=487098378.24095.0000,先把第一小节的十进制数即487098378取出来,然后将其转为十六进制数1d08880a,接着从后至前,以此取四位数出来,也就是0a.88.08.1d,最后依次把他们转为十进制数10.136.8.29,也就是最后的真实ip。

国外请求

很多时候国内的CDN对国外得覆盖面并不是很广,故此可以利用此特点进行探测。通过国外代理访问就能查看真实IP了,或者通过国外的DNS解析,可能就能得到真实的IP。

国际Ping

国外DNS解析

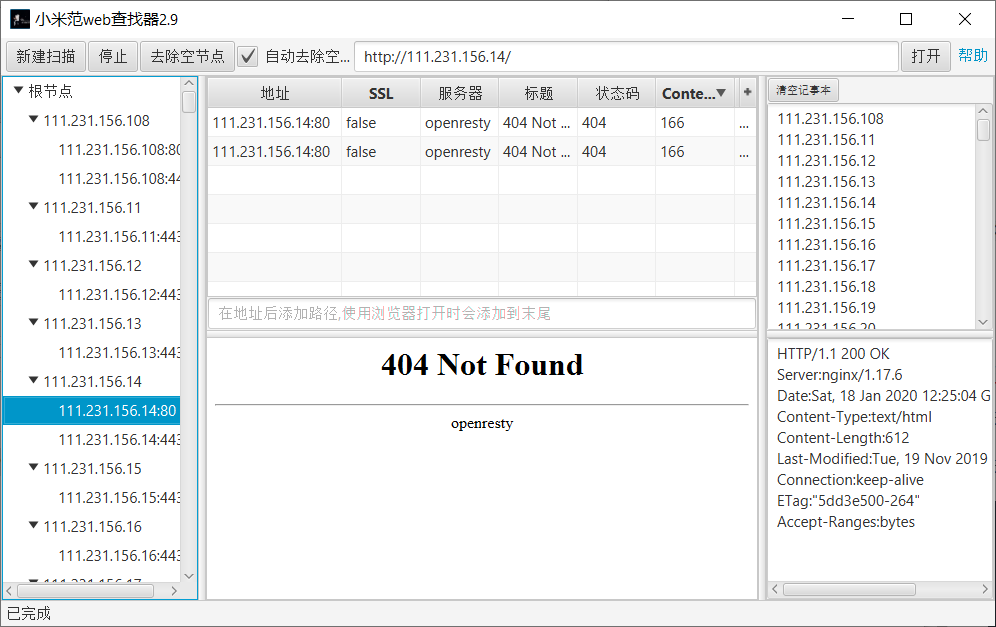

分站域名&C段查询

很多网站主站的访问量会比较大,所以主站都是挂CDN的,但是分站可能没有挂CDN,可以通过ping二级域名获取分站IP, 可能会出现分站和主站不是同一个IP但在同一个C段下面的情况,从而能判断出目标的真实IP段。

分站主要是进行子域名收集

C段查询

在线https://phpinfo.me/bing.php

工具

K8_C段旁注工具6.0、nmap、IISPutScanner、小米范WEB查找器 等

小米范WEB查找器:http://pan.baidu.com/s/1pLjaQKF

搜索引擎

网站APP

如果目标网站有自己的App,可以尝试利用Fiddler或Burp Suite抓取App的请求,从里面找到目标的真实IP。

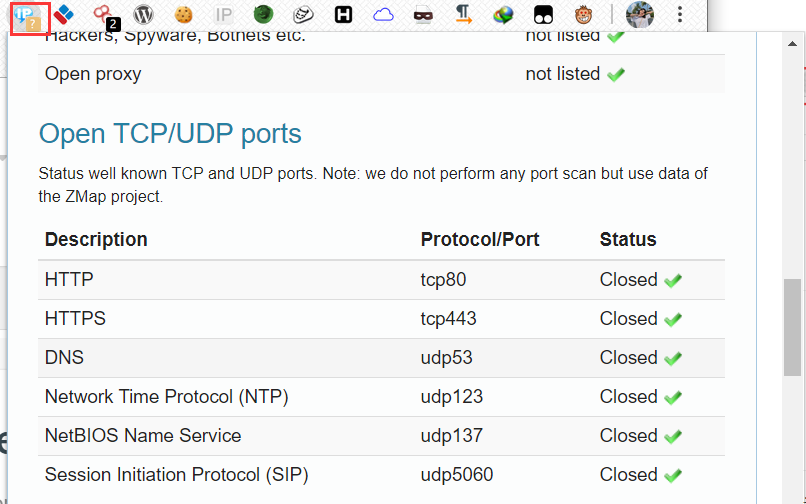

端口信息收集

常见端口

端口:21 服务:FTP/TFTP/VSFTPD 总结:爆破/嗅探/溢出/后门

端口:22 服务:ssh远程连接 总结:爆破/openssh漏洞

端口:23 服务:Telnet远程连接 总结:爆破/嗅探/弱口令

端口:25 服务:SMTP邮件服务 总结:邮件伪造

端口:53 服务:DNS域名解析系统 总结:域传送/劫持/缓存投毒/欺骗

端口:67/68 服务:dhcp服务 总结:劫持/欺骗

端口:110 服务:pop3 总结:爆破/嗅探

端口:139 服务:Samba服务 总结:爆破/未授权访问/远程命令执行

端口:143 服务:Imap协议 总结:爆破161SNMP协议爆破/搜集目标内网信息

端口:389 服务:Ldap目录访问协议 总结:注入/未授权访问/弱口令

端口:445 服务:smb 总结:ms17-010/端口溢出

端口:512/513/514 服务:Linux Rexec服务 总结:爆破/Rlogin登陆

端口:873 服务:Rsync服务 总结:文件上传/未授权访问

端口:1080 服务:socket 总结:爆破

端口:1352 服务:Lotus domino邮件服务 总结:爆破/信息泄漏

端口:1433 服务:mssql 总结:爆破/注入/SA弱口令

端口:1521 服务:oracle 总结:爆破/注入/TNS爆破/反弹shell2049Nfs服务配置不当

端口:2181 服务:zookeeper服务 总结:未授权访问

端口:2375 服务:docker remote api 总结:未授权访问

端口:3306 服务:mysql 总结:爆破/注入

端口:3389 服务:Rdp远程桌面链接 总结:爆破/shift后门

端口:4848 服务:GlassFish控制台 总结:爆破/认证绕过

端口:5000 服务:sybase/DB2数据库 总结:爆破/注入/提权

端口:5432 服务:postgresql 总结:爆破/注入/缓冲区溢出

端口:5632 服务:pcanywhere服务 总结:抓密码/代码执行

端口:5900 服务:vnc 总结:爆破/认证绕过

端口:6379 服务:Redis数据库 总结:未授权访问/爆破

端口:7001/7002 服务:weblogic 总结:java反序列化/控制台弱口令

端口:80/443 服务:http/https 总结:web应用漏洞/心脏滴血

端口:8069 服务:zabbix服务 总结:远程命令执行/注入

端口:8161 服务:activemq 总结:弱口令/写文件

端口:8080/8089 服务:Jboss/Tomcat/Resin 总结:爆破/PUT文件上传/反序列化

端口:8083/8086 服务:influxDB 总结:未授权访问

端口:9000 服务:fastcgi 总结:远程命令执行

端口:9090 服务:Websphere 总结:控制台爆破/java反序列化/弱口令

端口:9200/9300 服务:elasticsearch 总结:远程代码执行

端口:11211 服务:memcached 总结:未授权访问

端口:27017/27018 服务:mongodb 总结:未授权访问/爆破

参考:端口list

常用工具

Nmap

Masscan

masnmapscan

ZMap

御剑高速TCP端口扫描工具

御剑高速端口扫描工具

IISPutScanner

IISPutScanner增强版-DotNetScan v1.1 Beta

nmap

扫描多个IP

扫描整个子网 nmap 192.168.6.1/24

nmap 192.168.1.1/16

nmap 192.168.1-30.1-254

nmap 192.168.1-254.6

扫描多个主机 namp 192.168.6.2 192.168.6.6

扫描一个小范围 nmap 192.168.6.2-10

扫描txt内的ip列表 nmap -iL text.txt

扫描除某个目标外 nmap 192.168.6.1/24 -exclude 192.168.6.25

绕过Firewalld扫描主机端口

通过不同的协议(TCP半连接、TCP全连接、ICMP、UDP等)的扫描绕过Firewalld的限制

nmap -sP 192.33.6.128

nmap -sT 192.33.6.128

nmap -sS 192.33.6.128

nmap -sU 192.33.6.128

nmap -sF 192.33.6.128

nmap -sX 192.33.6.128

nmap -sN 192.33.6.128

初步扫描端口信息

nmap -T4 -A -v -Pn 192.168.1.1/24 -p 21,22,23,25,80,81,82,83,88,110,143,443,445,512,513,514,1433,1521,2082,2083,2181,2601,2604,3128,3306,3389,3690,4848,5432,5900,5984,6379,7001,7002,8069,8080,8081,8086,8088,9200,9300,11211,10000,27017,27018,50000,50030,50070 -oN nmap_result.txt

扫描端口并且标记可以爆破的服务

nmap 127.0.0.1 --script=ftp-brute,imap-brute,smtp-brute,pop3-brute,mongodb-brute,redis-brute,ms-sql-brute,rlogin-brute,rsync-brute,mysql-brute,pgsql-brute,oracle-sid-brute,oracle-brute,rtsp-url-brute,snmp-brute,svn-brute,telnet-brute,vnc-brute,xmpp-brute

判断常见的漏洞并扫描端口

nmap 127.0.0.1 --script=auth,vuln

精确判断漏洞并扫描端口

nmap 127.0.0.1 --script=dns-zone-transfer,ftp-anon,ftp-proftpd-backdoor,ftp-vsftpd-backdoor,ftp-vuln-cve2010-4221,http-backup-finder,http-cisco-anyconnect,http-iis-short-name-brute,http-put,http-php-version,http-shellshock,http-robots.txt,http-svn-enum,http-webdav-scan,iis-buffer-overflow,iax2-version,memcached-info,mongodb-info,msrpc-enum,ms-sql-info,mysql-info,nrpe-enum,pptp-version,redis-info,rpcinfo,samba-vuln-cve-2012-1182,smb-vuln-ms08-067,smb-vuln-ms17-010,snmp-info,sshv1,xmpp-info,tftp-enum,teamspeak2-version

搜索引擎

shodan FOFA zoomeye等

浏览器插件

shodan

fofa-view

TCPIPUTILS

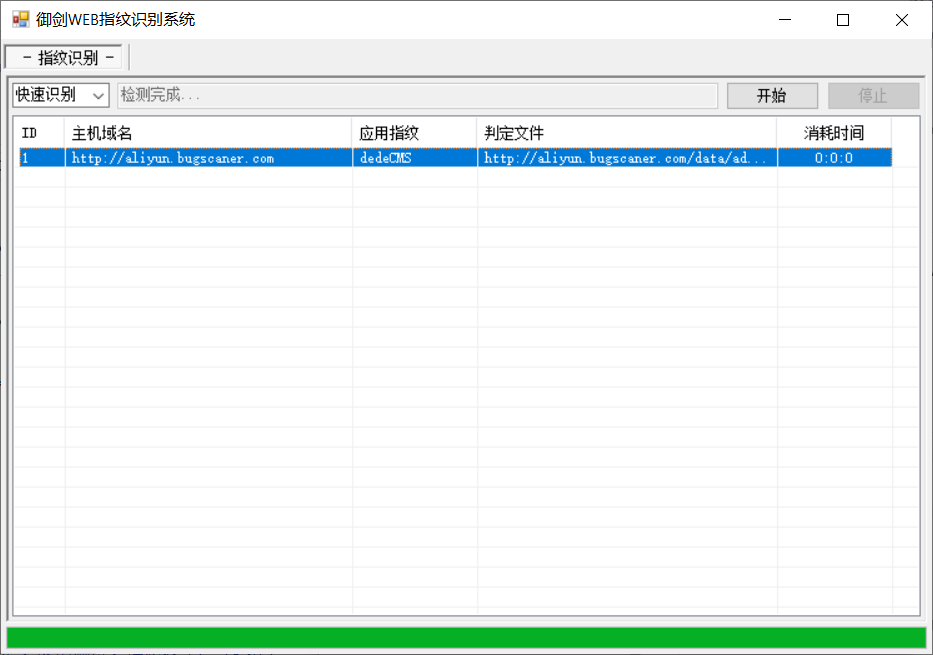

指纹信息收集

第三方平台

http://www.yunsee.cn/info.html

工具

常用指纹识别工具有:御剑Web指纹识别、WhatWeb、Test404轻量CMS指纹识别+v2.1、椰树等,可以快速识别一些主流CMS

github项目:

浏览器插件

Wappalyzer

敏感信息收集

WAF识别

wafw00f

https://github.com/EnableSecurity/wafw00f

wafw00f -a 域名

nmap

nmap -p80,443 --script=http-waf-detect ip

nmap -p80,443 --script=http-waf-fingerprint ip

手工

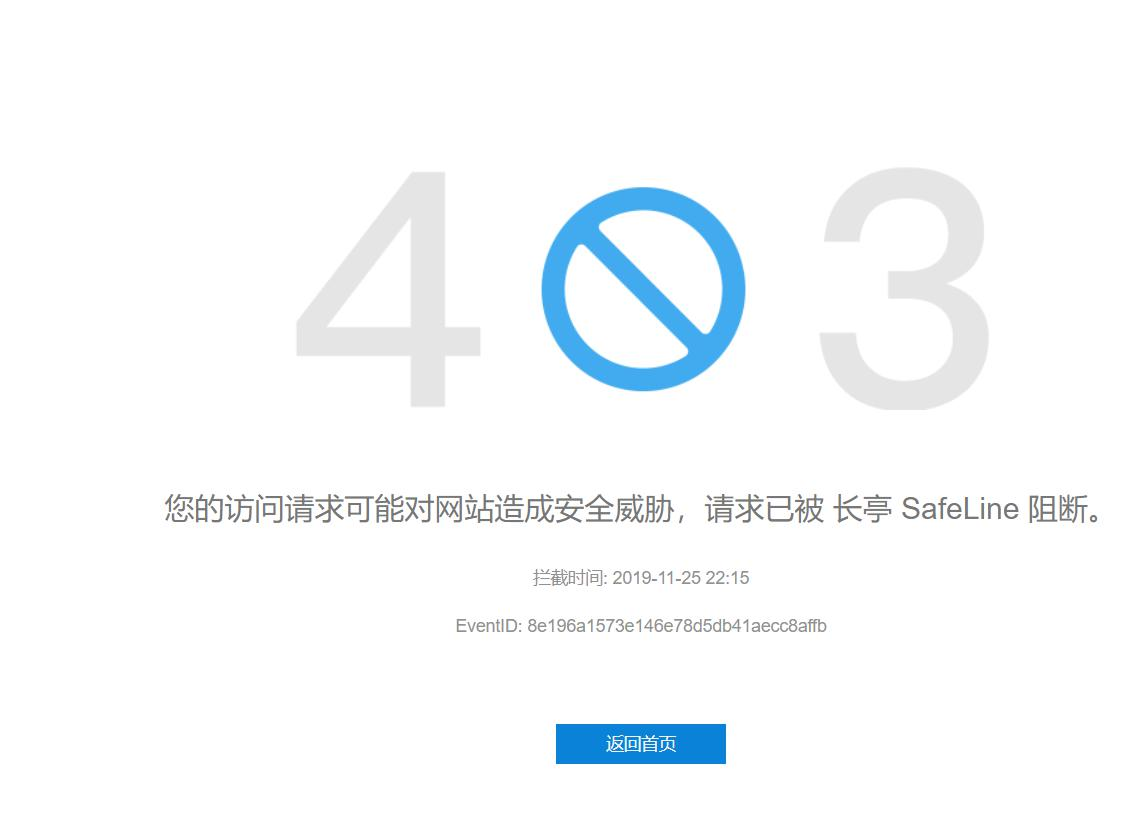

长亭safeline

openRasp

安全狗

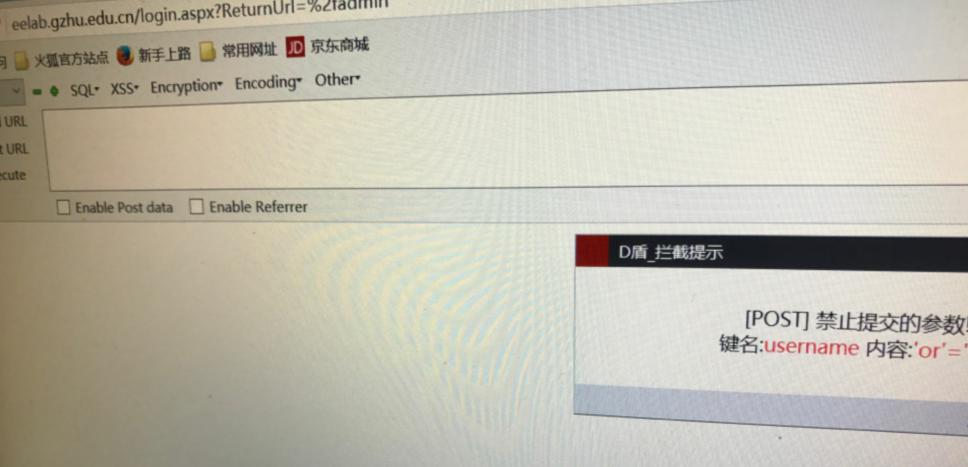

D盾

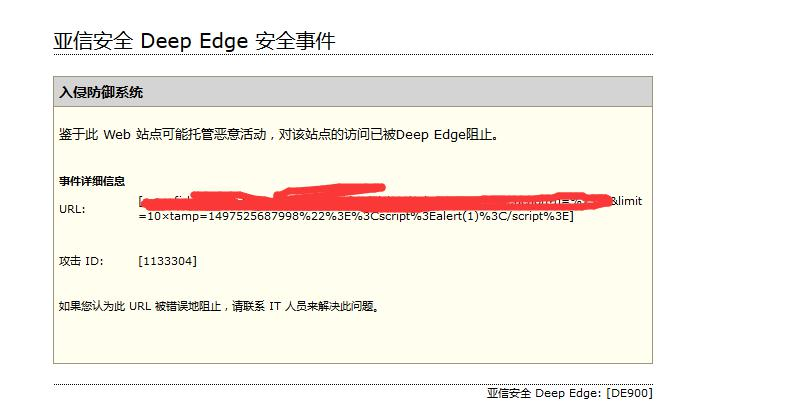

亚信安全

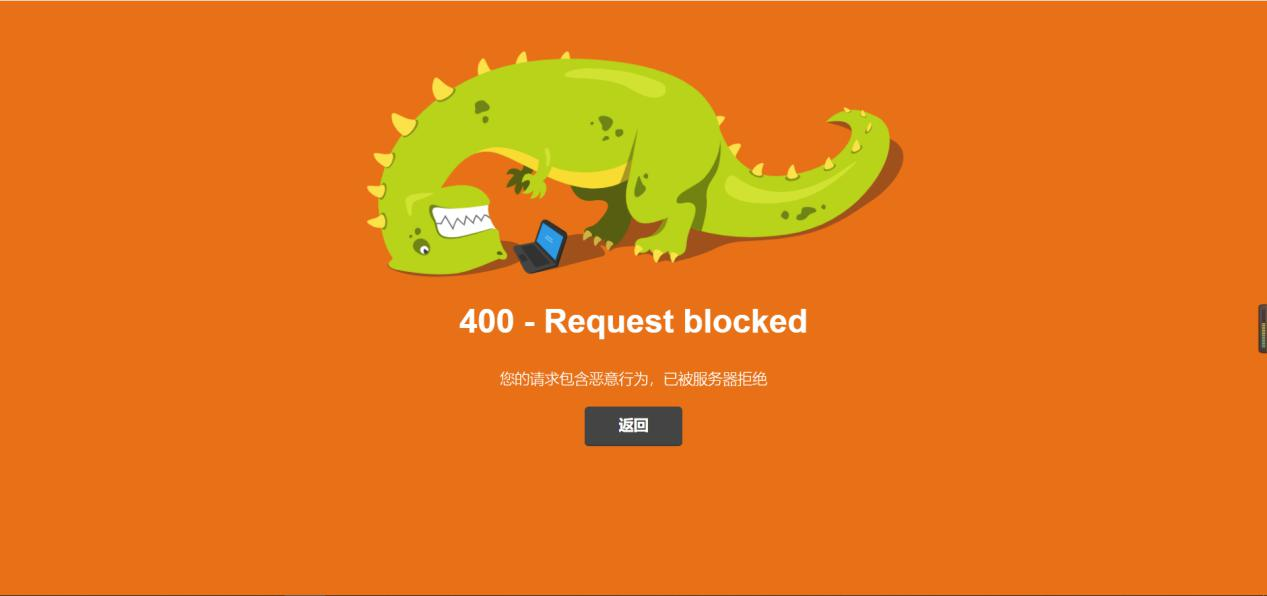

安恒waf老版本

Yxlink waf

Imperva WAF

创宇盾

玄武盾

腾讯门神

阿里云

网防G01

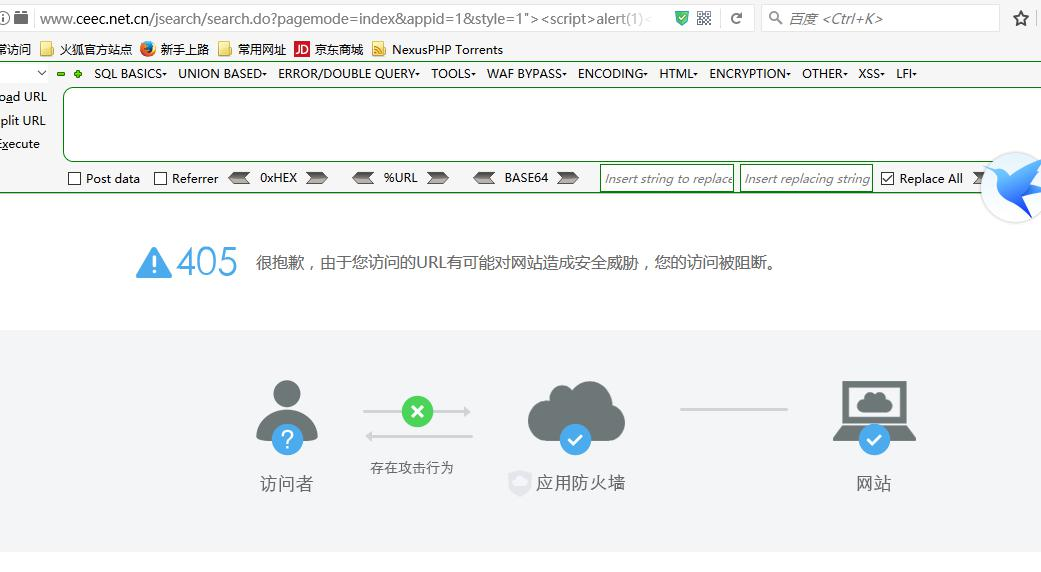

源码泄漏

常见源码泄露

/.bzr/

/CVS/Entries

/CVS/Root

/.DS_Store MacOS自动生成

/.hg/

/.svn/ (/.svn/entries)

/.git/

/WEB-INF/src/

/WEB-INF/lib/

/WEB-INF/classes/

/WEB-INF/database.properties

/WEB-INF/web.xml

Robots.txt

源码泄露利用工具

.git源码泄露:https://github.com/lijiejie/GitHack

.DS_Store泄露:https://github.com/lijiejie/ds_store_exp

.bzr、CVS、.svn、.hg源码泄露:https://github.com/kost/dvcs-ripper

备份文件泄漏

网站备份文件泄露常见名称

backup

db

data

web

wwwroot

database

www

code

test

admin

user

sql

网站备份文件泄露常见后缀

.bak

.html

_index.html

.swp

.rar

.txt

.zip

.7z

.sql

.tar.gz

.tgz

.tar

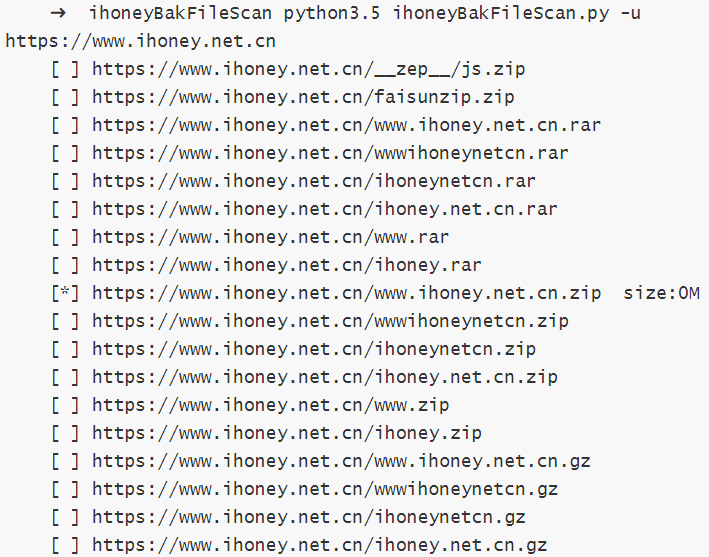

网站备份文件泄露扫描工具

常见扫描工具有:Test404网站备份文件扫描器 v2.0、ihoneyBakFileScan等

ihoneyBakFileScan v0.2 多进程批量网站备份文件泄露扫描工具,根据域名自动生成相关扫描字典,自动记录扫描成功的备份地址到文件

JS获取敏感接口

JSFinder

JSFinder是一款用作快速在网站的js文件中提取URL,子域名的工具。

https://github.com/Threezh1/JSFinder

LinkFinder

该工具通过网站中的JS文件来发现服务端、敏感信息、隐藏控制面板的URL链接等有用信息,可最大化地提高URL发现效率

https://github.com/GerbenJavado/LinkFinder

目录&后台扫描

常用工具:

7kbscan-WebPathBrute https://github.com/7kbstorm/7kbscan-WebPathBrute

DirMap https://github.com/H4ckForJob/dirmap

dirsearch https://github.com/maurosoria/dirsearch

gobuster https://github.com/OJ/gobuster

dirbuster OWASP kali自带

wfuzz https://github.com/xmendez/wfuzz

Test404轻量后台扫描器+v2.0

御剑

需要平时积累字典

代码托管

通过代码托管平台搜索敏感信息(内部邮箱账号密码、数据库账号密码等)

github

GitHub敏感信息泄露一直是企业信息泄露和知识产权泄露的重灾区,安全意识薄弱的同事经常会将公司的代码、各种服务的账户等极度敏感的信息『开源』到github中,github也是黑、白帽子、安全工程师的必争之地。

在GitHub中一般通过搜索网站域名、网站JS路径、网站备案、网站下的技术支持等进行敏感信息查询。

监控工具:

gitee

gitcafe

公网网盘

公司员工可能把一些内部资料放在了公网网盘,然后被在线云网盘搜索的网站抓取了,我们就可以利用这个来对目标系统进行深入挖掘。

百度网盘爬取工具

https://github.com/gudegg/yunSpider

在线搜索引擎

网站截图

对目标网站页面进行截图,通过截图找到敏感页面

webscreenshot

基于url-to-image的网站截图工具

安装

git clone https://github.com/maaaaz/webscreenshot.git

apt-get update && apt-get -y install phantomjs

phantomjs -v

Ubuntu 16 中安装 phantomjs 出现 QXcbConnection 问题

export QT_QPA_PLATFORM=offscreen

export QT_QPA_FONTDIR=/usr/share/fonts

公开文件

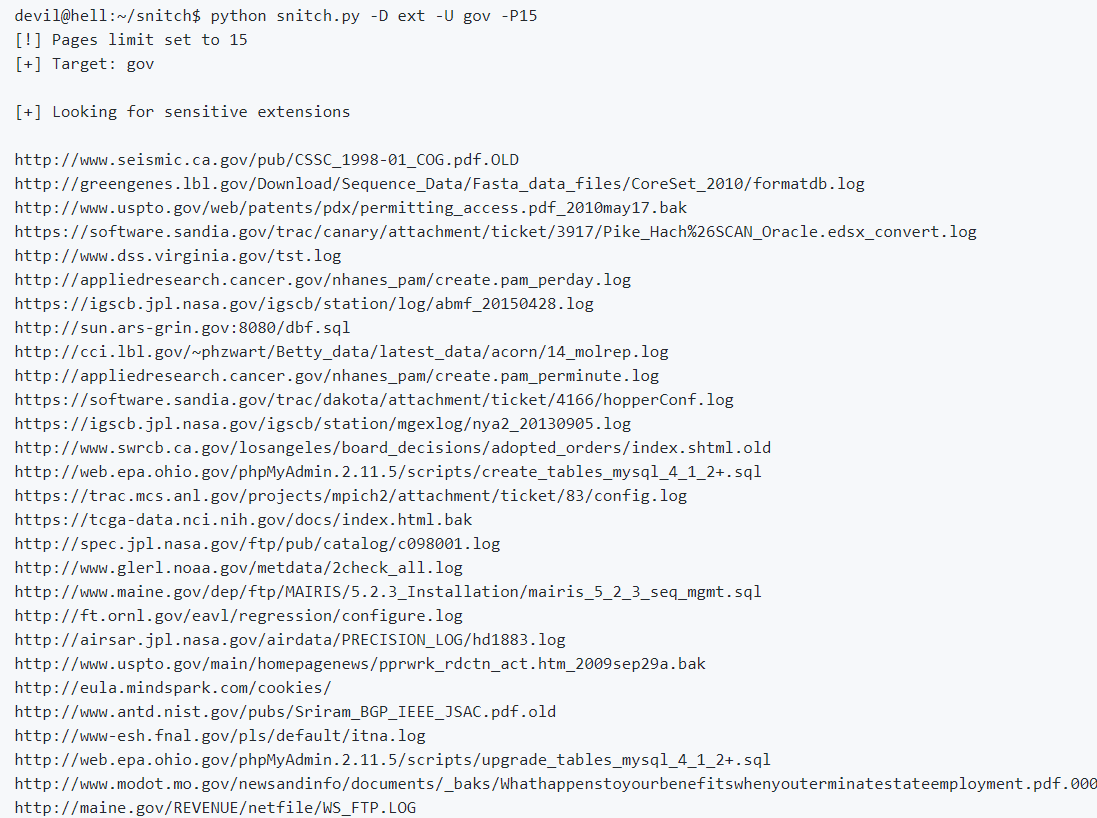

snitch

Snitch可以针对指定域自动执行信息收集过程。此工具可帮助收集可通过Web搜索引擎找到的指定信息。在渗透测试的早期阶段,它可能非常有用。

https://github.com/Smaash/snitch

google hacking

site:target.com filetype:.doc | .docx | .xls | .xlsx | .ppt | .pptx | .odt | .pdf | .rtf | .sxw | .psw | .csv

邮箱信息收集

Infoga

Infoga可从不同的公共源网络(搜索引擎,pgp密钥服务器和shodan)收集电子邮件帐户信息(ip,主机名,国家/地区...)。是一个用法非常简单的工具,但是,对于渗透测试的早期阶段,或者只是为了了解自己公司在互联网上的可见性是非常有效的。

https://github.com/m4ll0k/Infoga

google hacking

site:target.com intext:@target.com

site:target.com 邮件

site:target.com email

Online Search Email

通过全球最大的几个数据泄露站点在线查询邮箱信息泄露情况

CatchMail

0kee的邮箱获取工具

https://github.com/0Kee-Team/CatchMail

历史资产

wayback

wayback会记录网站版本更迭,可以获取到之前版本的网站,可能会找到一些后来删除的敏感资产信息,或者一些漏洞

例如:腾讯2003.09.29的主页

漏洞公共资源库

国内

- 国家信息安全漏洞库

- 国家信息安全漏洞共享平台

- SeeBug

- 信息安全漏洞门户 VULHUB

- 数字观星

- NSFOCUS绿盟科技

- BugScan--漏洞插件社区

- 漏洞列表 | 教育行业漏洞报告平台(Beta)

- 工控系统行业漏洞库平台

- exp库-打造中文最大exploit库

- 乌云漏洞库

国外

- Exploit-db

- Sploitus | Exploit & Hacktool Search Engine

- packetstorm

- SecurityFocus

- cxsecurity

- rapid7 Vulnerability & Exploit Database

- Most recent entries - CVE-Search

- CVE security vulnerability database. Security vulnerabilities, exploits

- CVE mitre - Search CVE List

- 美国官方工控数据库 ICS-CERT Landing | CISA

- 路由器漏洞搜索 Routerpwn - One click exploits, generators, tools, news, vulnerabilities, poc

社会工程学

社工库

TG-Robot:@shegongkubot

用户注册信息

通过用户的一些信息(Mail、Name、ID、Tel)查询用户注册过哪些应用

- REG007

- 检查160个社交网络上的注册情况 Check Usernames - Social Media Username Availability

- 检查用户名注册情况在500个主流网站上 KnowEm用户名搜索:社交媒体,域名和商标

- 检查用户名注册情况,同时检查注册过哪些域名 Namechk | Username, Domain, and Trademark Search | Username Registration

IP信息

通过IP地址获取位置信息

浙公网安备 33010602011771号

浙公网安备 33010602011771号