期末考核——misc

考核共8道题,排序由易到难(在我看来)

两道流量题

源文件找不到了,都很简单,直接搜flag,

一个就是直接搜flag就出来了

另一个会搜到一个flag.txt,追踪流,在最下方有一个base编码,直接解码得到flag

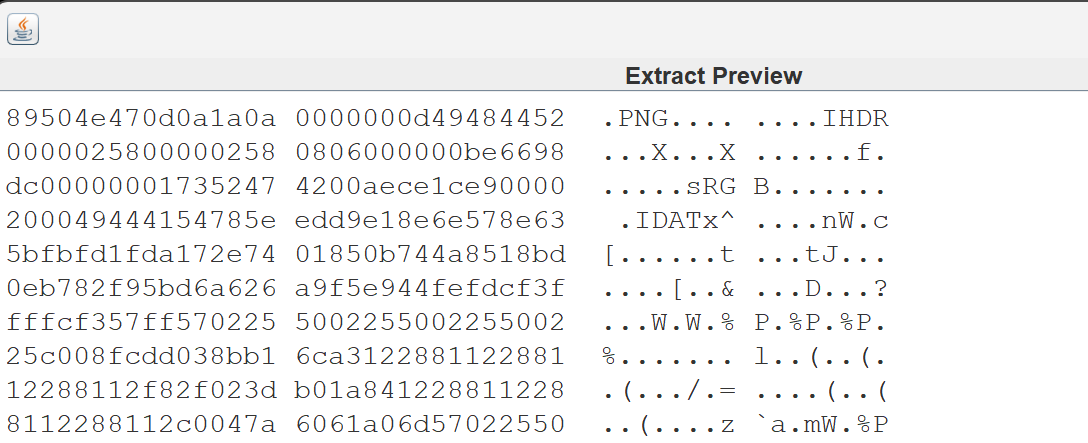

lsb

一张图片foremost得到压缩包,里面含一张二维码图片test.png,扫出来是一个假的flag,stegsolvergb最低位改为0,得到一个png图片

保存得到一张二维码,扫描得到flag

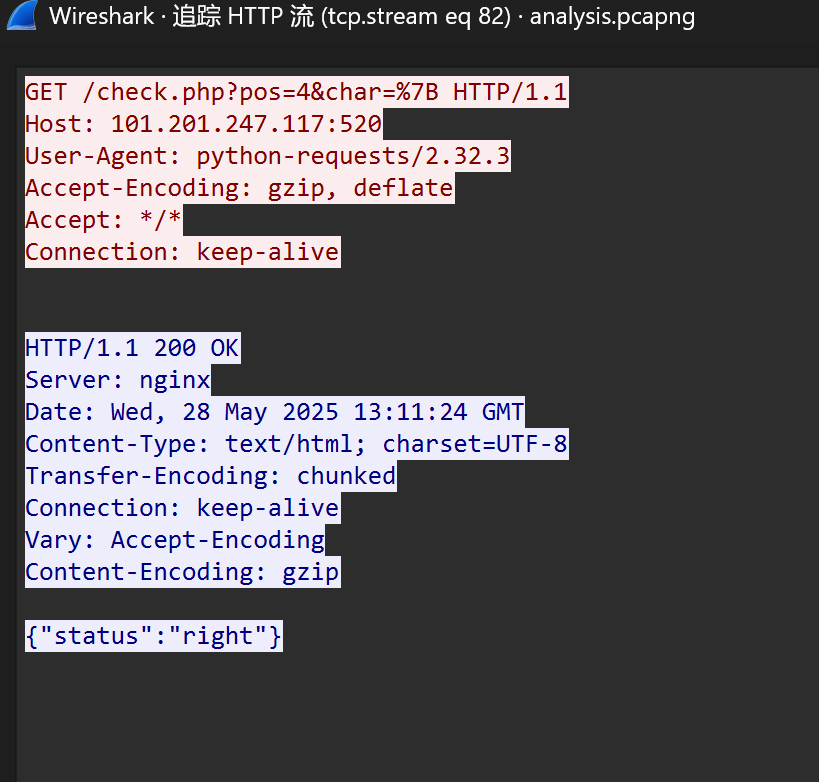

analysis

选择有关{"status":"right"}的字节流,看char=值

得到

flag{th1s_1s_s1mple_fl4g}

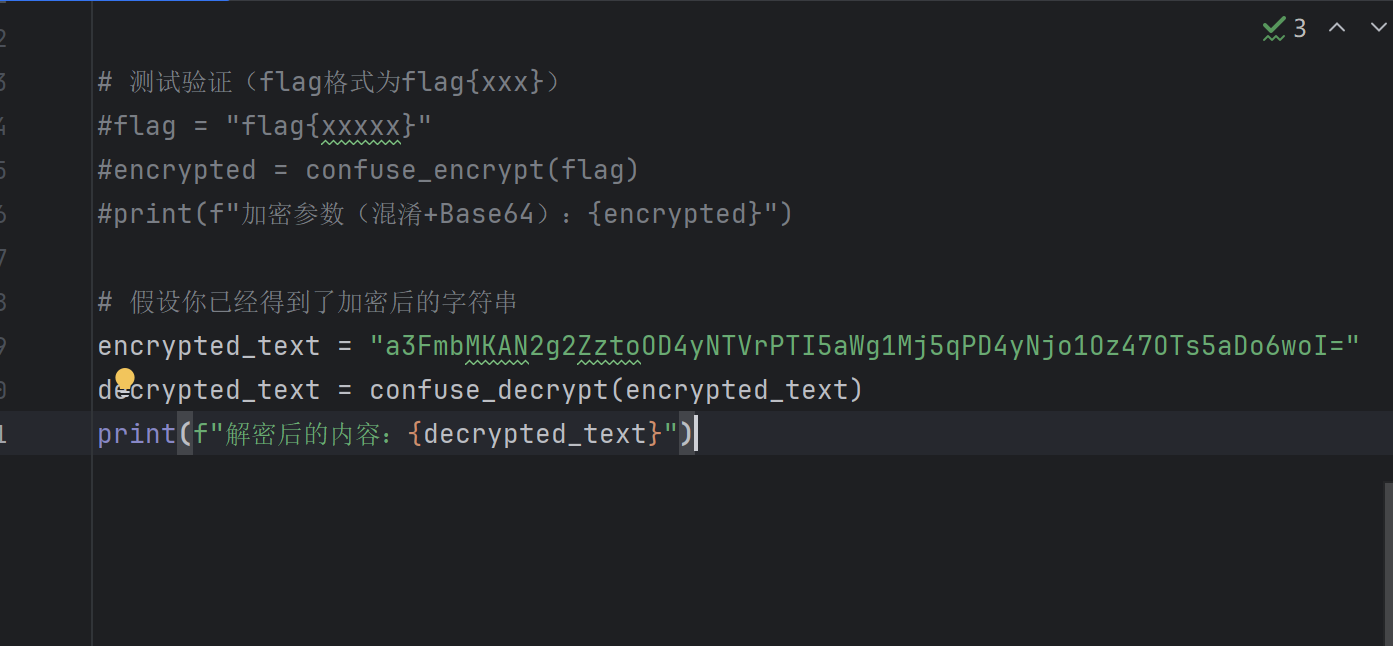

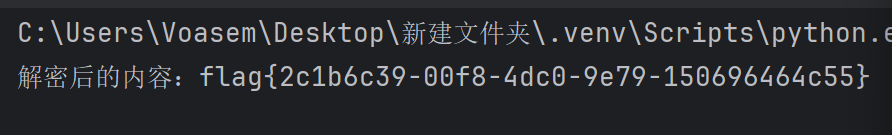

源码泄露了

一个pcap和一个py

仿照加密语句把解密的写出来并运行即可得到flag

得到

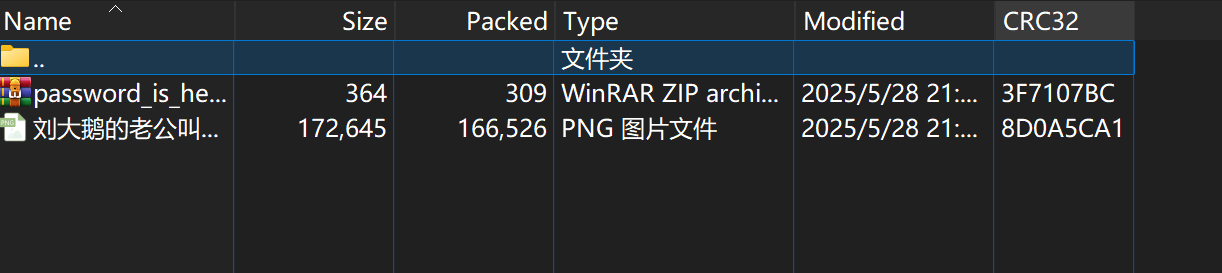

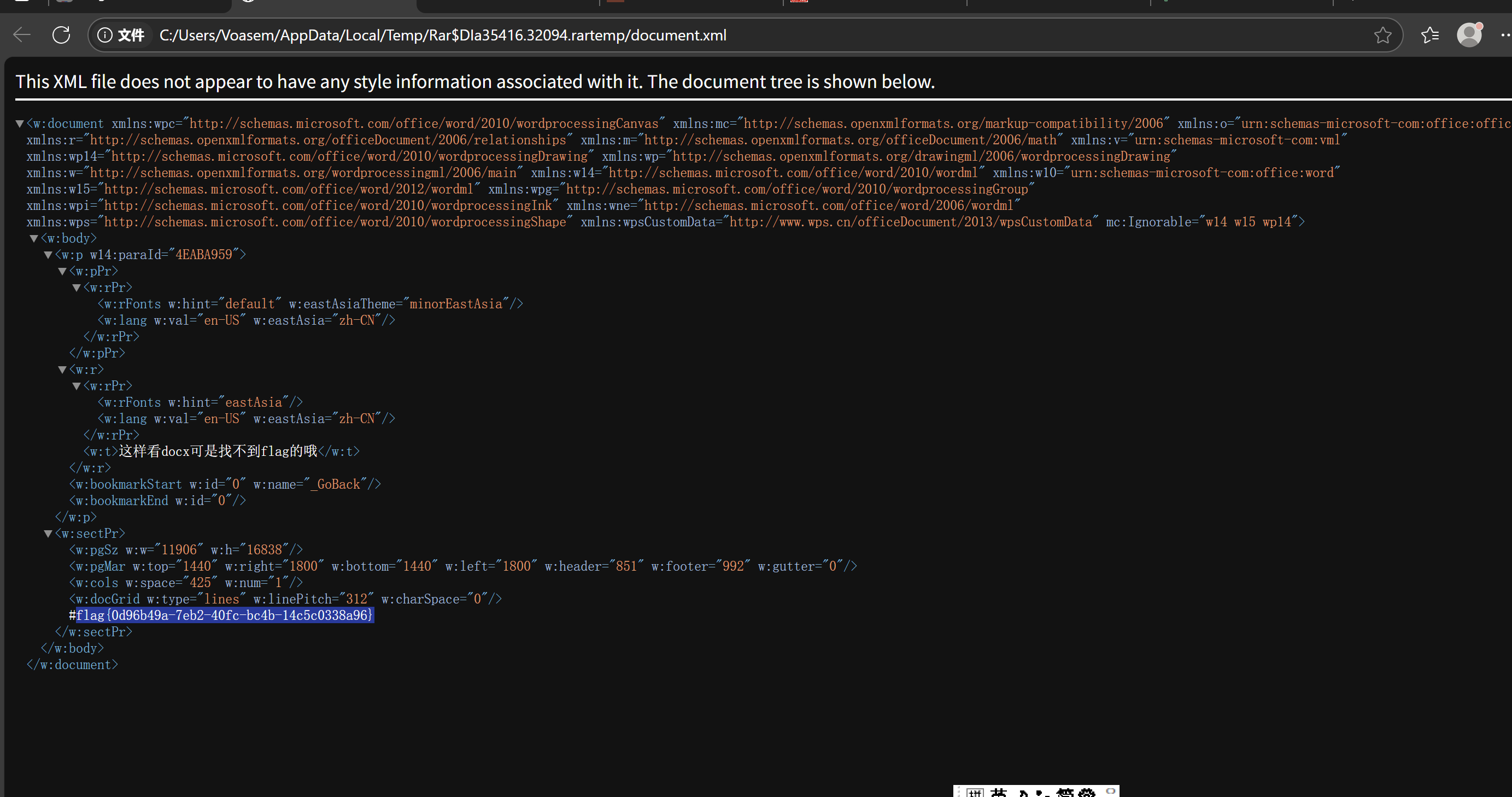

广场往事

“广场往事”这是一个很有年代感的小品,搜索一下可以知道“刘大鹅的老公叫——”王三炮,拼音wangsanpao是密码,解开是一个docx,504b转zip压缩包,在document.xml中找到flag

flag{0d96b49a-7eb2-40fc-bc4b-14c5c0338a96}

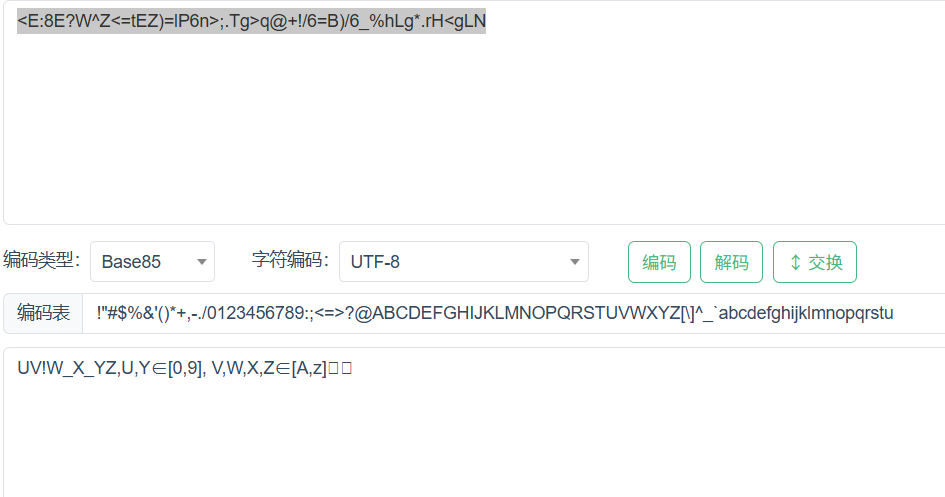

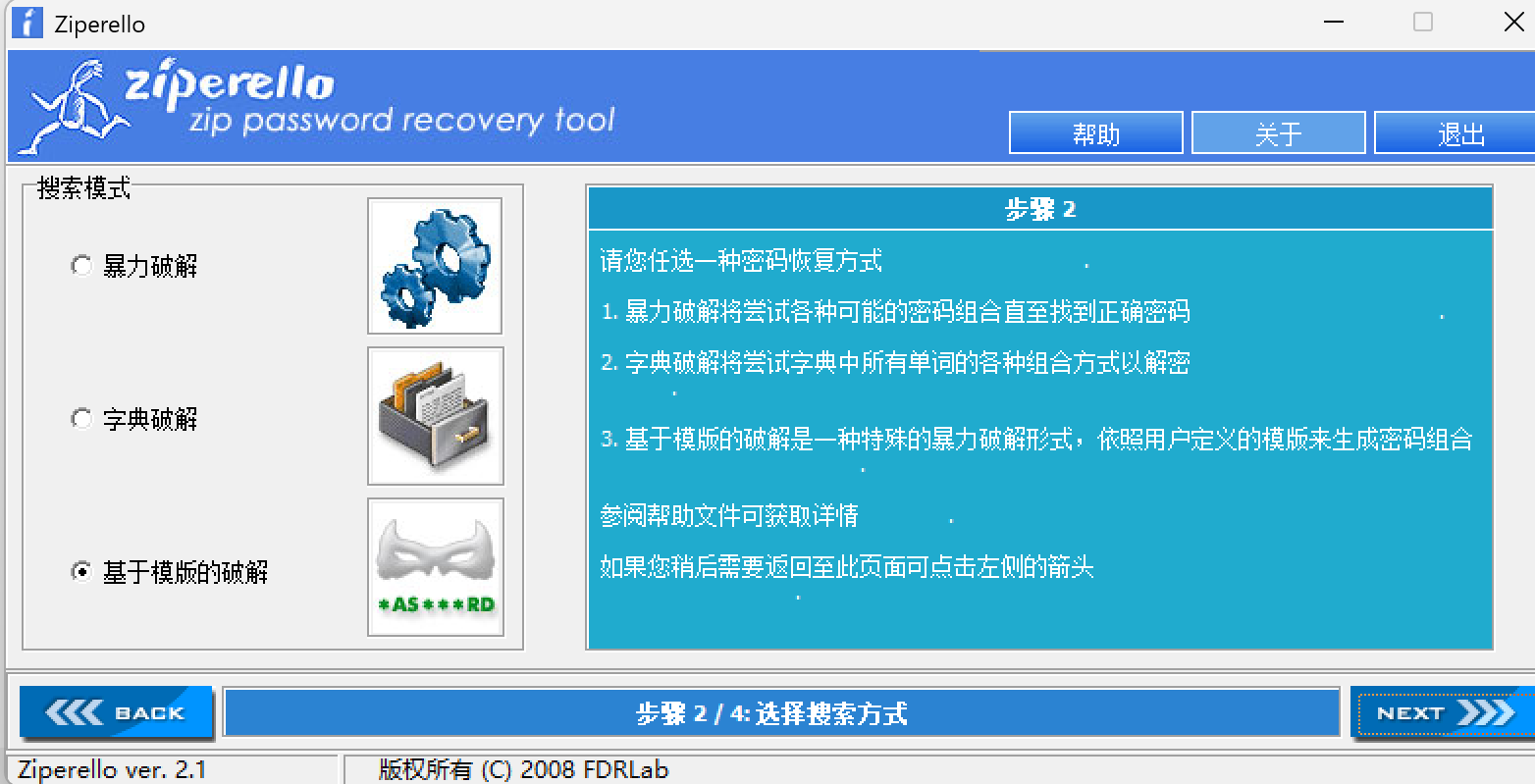

challenge

图片题1.png

foremost出来是2.png和flag.zip(需要密码),异或并合并得到一个像二维码但不是常见二维码的图片

此二维码的类型叫做data matrix

在线扫描后得到隐藏的信息 < E:8E?W^Z<=tEZ)=lP6n >;.Tg>q@+!/6=B)/6_%hLg*.rH<gLN

然后用base85解码得到

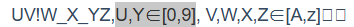

可以看到后面是前面对应字符的范围,这里想到ziperello的模板破解

UV!W_X_YZ

已知U,Y对应的是数字,而通过模板我们可以知道数字对应#

即U,Y——数字0-9——#

V,W,X,Z——大小写字母——A/a(自己试)

最终试出密码模板,得到密码解开得到flag

txt

一个压缩包 很多个txt,56.txt是一个压缩包,掩码爆破后得到密码打开base64、32解得只是一个假的flag

这里需要了解一个芝士店:时间戳

可以看到时间很有规律,并且都是未发生的时间

然后运行一个脚本可以得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号