被动扫描——nmap

nmap:主机发现、端口扫描、服务及版本探测、操作系统探测等功能。除此之外,还可以实现一些高级的审计技术(如:伪造发起扫描端的身份、进行隐蔽扫描、规避目标的防御设备、对系统进行安全漏洞检测并提交完善的报告选项等)。

使用nmap对目标主机进行审计,最终能获得如下信息:

①目标主机是否在线;

②目标主机所在网络的结构;

③目标主机开放的端口;

④目标主机所使用的操作系统;

⑤目标主机所运行的服务及版本;

⑥目标主机所存在的漏洞;

nmap的基本用法

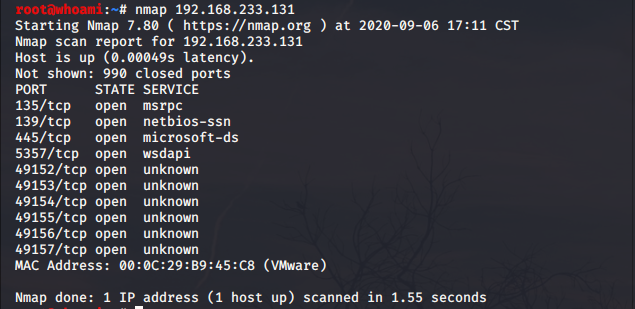

(1)对单个主机进行扫描

命令格式: nmap 目标IP地址

如:nmap 192.168.233.131

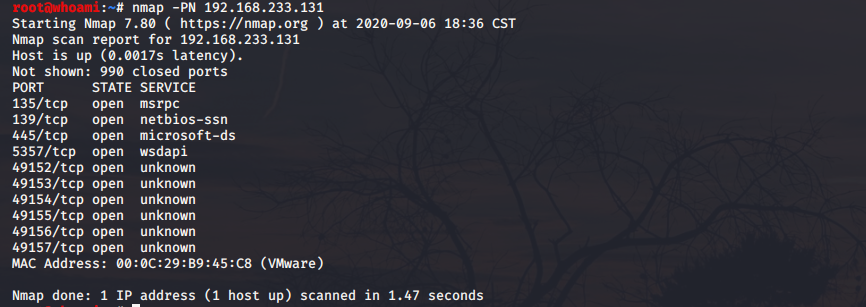

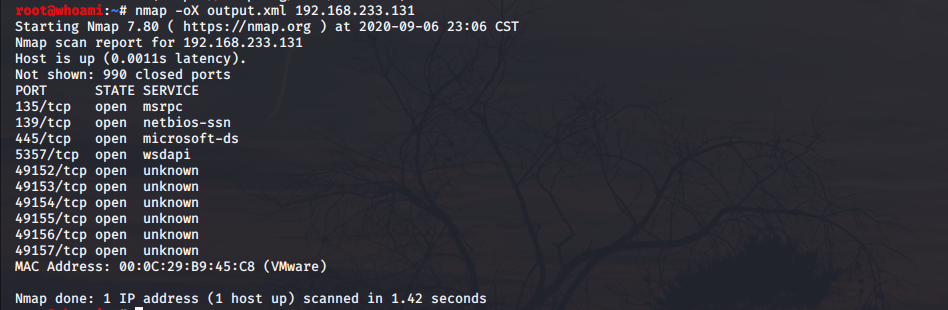

第一行为nmap的版本及扫描的时间;

第二行生成扫描报告的标题;

第三行给出目标主机的状态;

第四行表示在扫描的1000个端口中有990个端口是关闭的;

第五行PORT指端口、STATE指端口的状态、SERVICE指对应端口的运行服务;

第十六行表示给出的是目标主机的硬件物理地址为:00:0C:29:B9:45:C8,这是一台VMware虚拟机;

第十七行对一台目标主机进行扫描,发现一台状态为up(即在线)的主机,耗时1.55s。

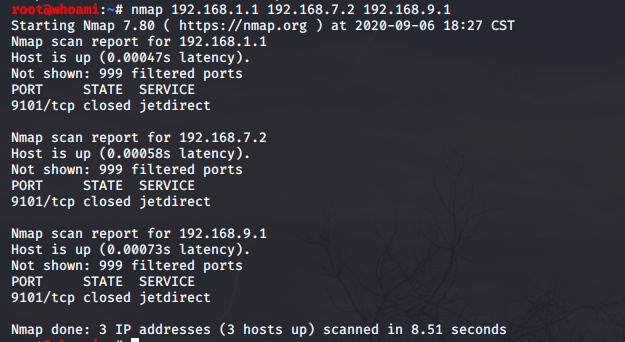

(2)对多个主机进行扫描

命令格式:nmap 目标主机1的ip 目标主机2的ip ...

如:nmap 192.168.1.1 192.168.7.2 192.168.9.1

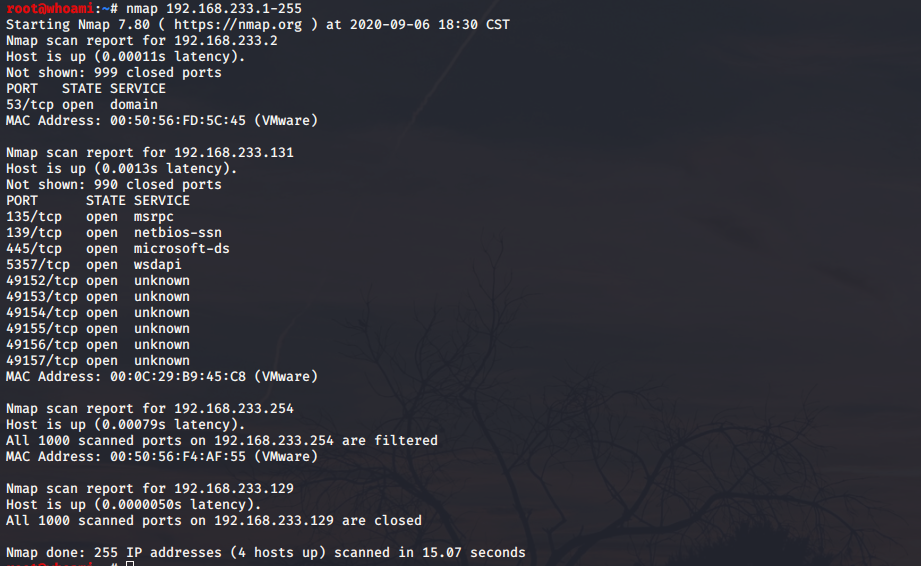

(3)对连续范围内的主机进行扫描

命令格式:nmap IP地址的范围

如:nmap 192.168.233.1-255

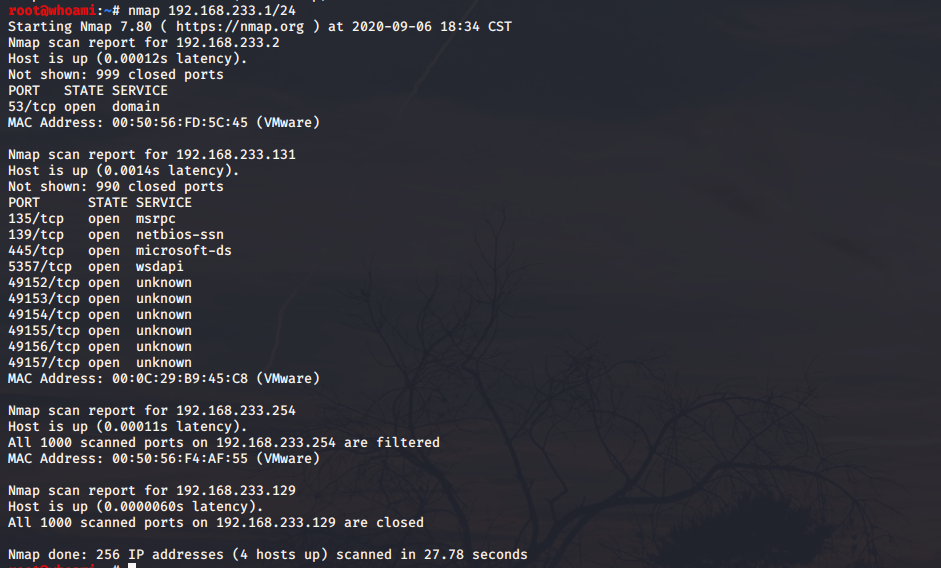

(4)对整个子网进行扫描

命令格式:nmap IP地址/掩码位数

如:nmap 192.168.233.1/24

使用nmap进行主机发现

(1)跳过Ping扫描阶段

命令格式:nmap -PN 目标主机

如:nmap -PN 192.168.233.131

(2)仅使用Ping协议进行主机发现

命令规则:nmap -sP 目标主机ip

如:nmap -sP 192.168.233.131

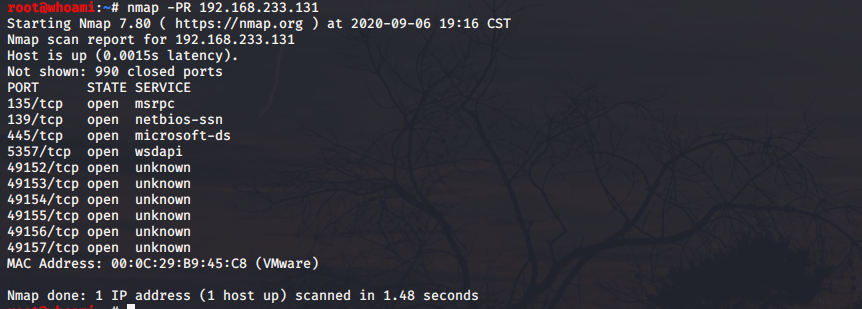

(3)使用ARP协议进行主机发现

命令规则:nmap -PR 目标主机ip

如:nmap -PR 192.168.233.131(只能使用于该扫描主机所在子网的目标主机)

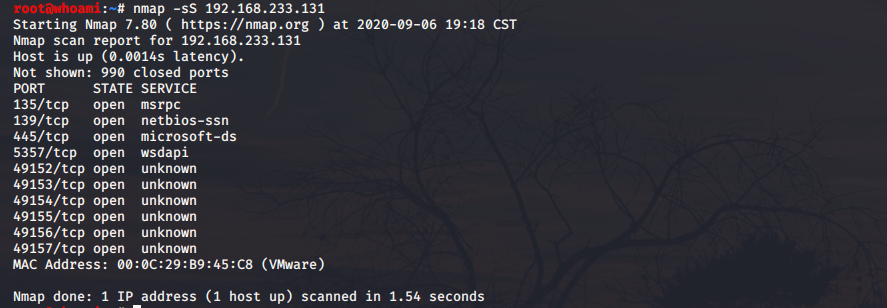

(4)使用TCP协议进行主机发现

命令规则:nmap -sS 目标主机ip

如:nmap -sS 192.168.233.131(该方法为半连接扫描)

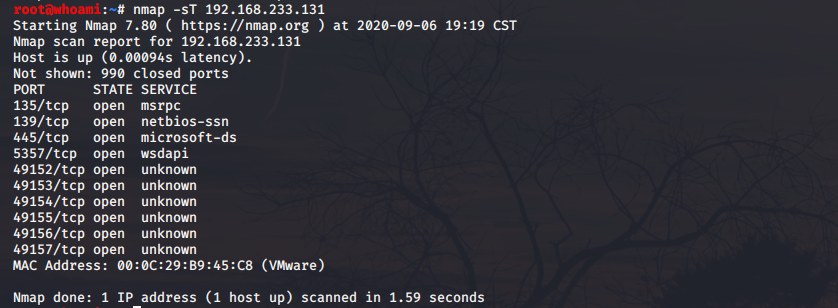

命令规则:nmap -sT 目标主机ip

如:nmap -sT 192.168.233.131(该方法为全连接扫描)

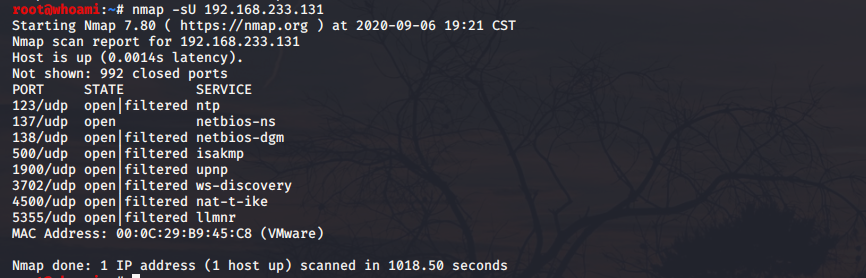

(5)使用UDP协议进行主机发现

命令规则:nmap -sU 目标主机ip

如:nmap -sU 192.168.233.131

使用nmap进行端口发现

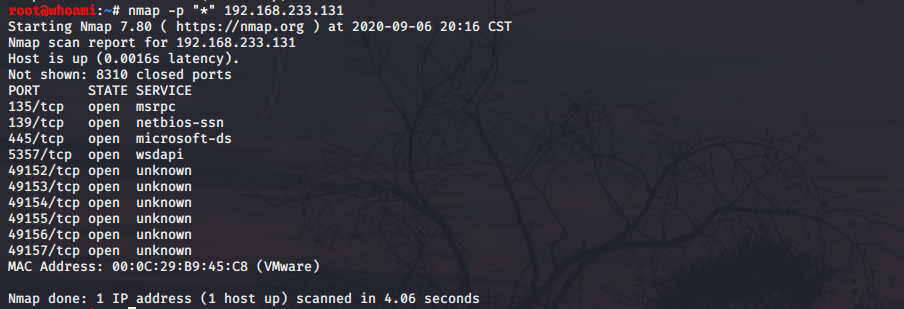

(1)扫描全部端口

命令规则:nmap -p "*" 目标主机

如:nmap -p "*" 192.168.233.131

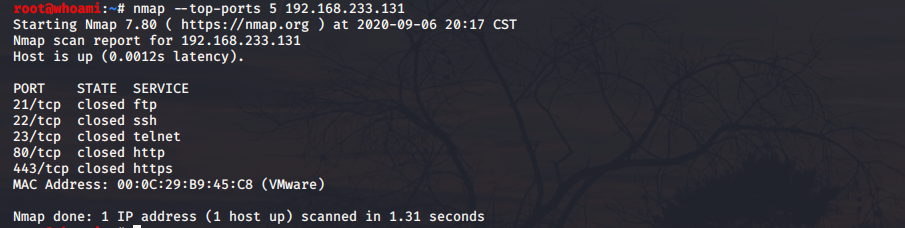

(2)扫描前n个端口

命令规则:nmap --top-ports n 目标主机

如:nmap --top-ports 5 192.168.233.131

(3)扫描指定端口

命令规则:nmap -p 端口号 目标主机

如:nmap -p 80 192.168.233.131

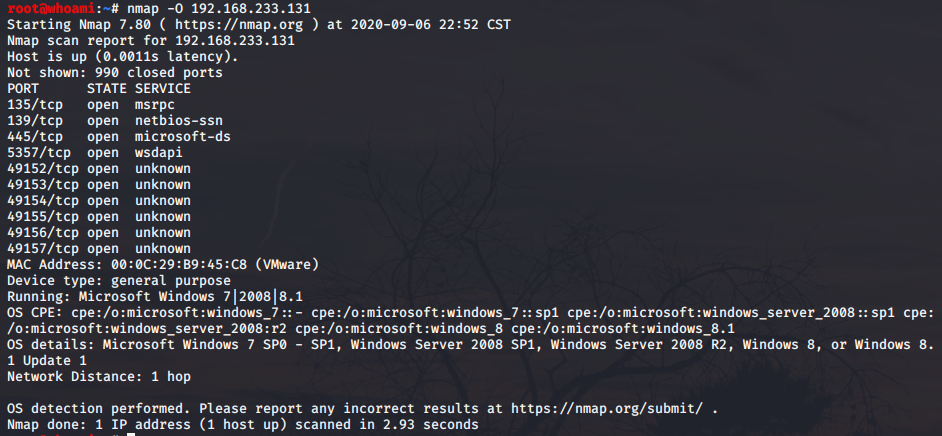

使用nmap扫描目标操作系统

命令规则:nmap -O 目标主机

如:nmap -O 192.168.233.131

使用nmap扫描目标服务

命令规则:nmap -sV 目标主机ip

如:nmap -sV 192.168.233.131

将nmap的扫描结果保存为XML文件

命令规则:nmap -oX 文件名 目标主机ip

如:nmap -oX output.xml 192.168.233.131

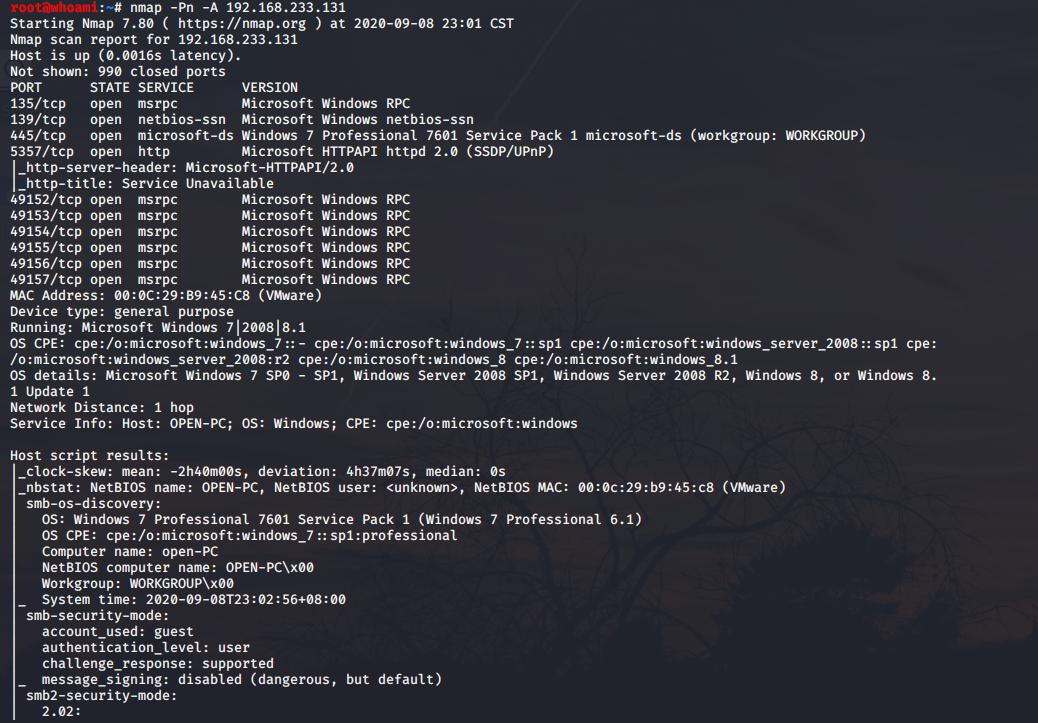

穿透防火墙进行扫描

nmap -Pn -A 192.168.233.131

nmap更多的使用方法查看 nmap -h,这里只是简单的介绍。对nmap感兴趣的小伙伴也可以去查看有关的书籍和资料~

浙公网安备 33010602011771号

浙公网安备 33010602011771号