[Go] go语言使用dgrijalva/jwt-go 实现加解密jwt

当开发登录验证系统的时候

现在基本都是使用的jwt来实现的权限校验

这时候就涉及到了jwt的加密和解密

可以参考下面的使用方法

tools/jwt.go

package tools import ( "github.com/dgrijalva/jwt-go" "time" ) const SECRET = "taoshihan" type UserClaims struct { Id uint `json:"id"` Pid uint `json:"pid"` Username string `json:"username"` RoleId uint `json:"role_id"` CreateTime time.Time `json:"create_time"` jwt.StandardClaims } func MakeCliamsToken(obj UserClaims) (string, error) { token := jwt.NewWithClaims(jwt.SigningMethodHS256, obj) tokenString, err := token.SignedString([]byte(SECRET)) return tokenString, err } func ParseCliamsToken(token string) (*UserClaims, error) { tokenClaims, err := jwt.ParseWithClaims(token, &UserClaims{}, func(token *jwt.Token) (interface{}, error) { return []byte(SECRET), nil }) if tokenClaims != nil { if claims, ok := tokenClaims.Claims.(*UserClaims); ok && tokenClaims.Valid { return claims, nil } } return nil, err }

测试

tools/jwt_test.go

package tools import ( "github.com/dgrijalva/jwt-go" "testing" "time" ) func TestJwt(t *testing.T) { tokenCliams := UserClaims{ Id: 1, Username: "kefu2", RoleId: 2, Pid: 1, CreateTime: time.Now(), StandardClaims: jwt.StandardClaims{ ExpiresAt: time.Now().Unix() + 24*3600, }, } token, err := MakeCliamsToken(tokenCliams) t.Log(token, err) orgToken, err := ParseCliamsToken(token) t.Logf("%+v,%+v", orgToken, err) }

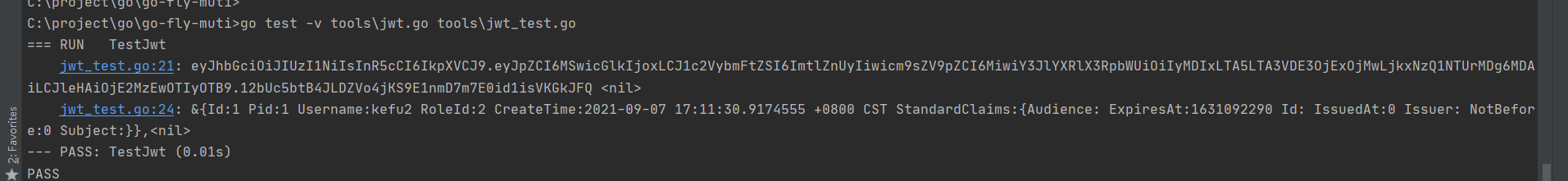

运行测试用例,可以看到加解密效果

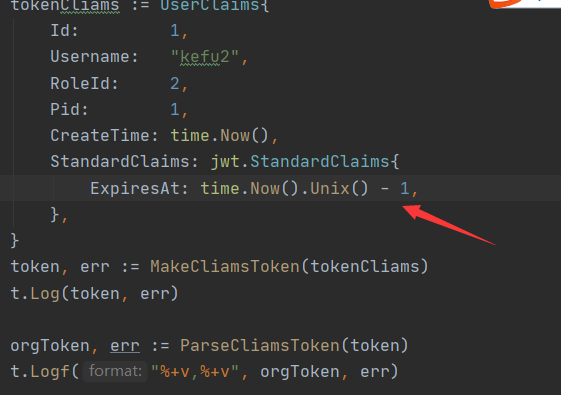

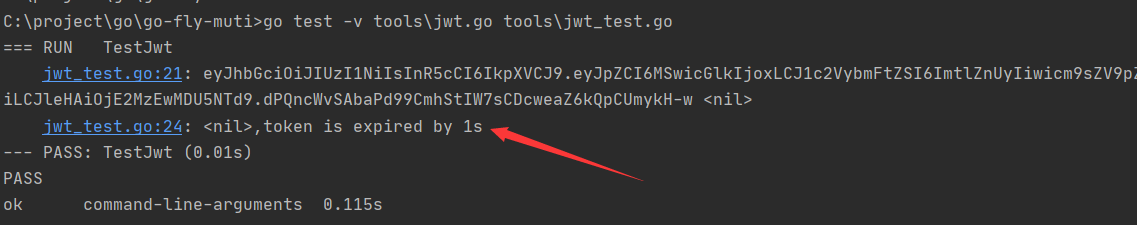

可以测试下过期

十年开发经验程序员,离职全心创业中,历时三年开发出的产品《唯一客服系统》

一款基于Golang+Vue开发的在线客服系统,软件著作权编号:2021SR1462600。一套可私有化部署的网站在线客服系统,编译后的二进制文件可直接使用无需搭开发环境,下载zip解压即可,仅依赖MySQL数据库,是一个开箱即用的全渠道在线客服系统,致力于帮助广大开发者/公司快速部署整合私有化客服功能。

开源地址:唯一客服(开源学习版)

官网地址:唯一客服官网

浙公网安备 33010602011771号

浙公网安备 33010602011771号